-

![Kradzież danych: iPhone 4G przynętą Kradzież danych: iPhone 4G przynętą]()

Kradzież danych: iPhone 4G przynętą

Sophos, firma specjalizująca się w technologiach ochrony informacji, ostrzegła internautów, że oszuści wykorzystują iPhone'a nowej generacji jako przynętę do gromadzenia adresów e-mail i innych danych osobowych - obiecują darmowy egzemplarz dla każdego, kto poda informacje o sobie. Sophos przechwycił e-mail-spam z zaproszeniem do wzięcia udziału w ...

-

![Synology: nowe serwery NAS Synology: nowe serwery NAS]()

Synology: nowe serwery NAS

... PC. Zintegrowana w urządzeniu Web Station umożliwia hosting do 30 stron internetowych na jednym urządzeniu Synology DS110+ lub DS210+. Dodatkowa aplikacja Mail Station przekształca dyski sieciowe Synology w serwer poczty elektronicznej. Surveillance Station 4 umożliwi firmom uruchomienie bazującego na kamerach IP i strzegącego pomieszczeń ...

-

![Panda Security for Exchange [© Nmedia - Fotolia.com] Panda Security for Exchange]()

Panda Security for Exchange

Firma Panda Security wprowadziła nową wersję Panda Security for Exchange Servers, rozwiązania przeznaczonego do ochrony firmowej poczty e-mail, które jest teraz kompatybilne z Exchange 2010. Wersja zawiera nowy silnik heurystyczny i antyspamowy, zapewniając wskaźnik usuwania spamu przekraczający 99 proc. Firma wprowadziła także nową wersję Panda ...

-

![McAfee: zagrożenia internetowe I kw. 2010 McAfee: zagrożenia internetowe I kw. 2010]()

McAfee: zagrożenia internetowe I kw. 2010

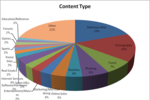

Firma McAfee przedstawiła "Raport na temat zagrożeń w I kwartale 2010r.", z którego wynika, że pierwsze miejsce na liście najbardziej szkodliwego oprogramowania zajął robak przenoszony przez nośniki USB. Badania nad spamem pokazują, że tematy wiadomości e-mail różnią się znacznie w zależności od kraju. Zaobserwowano przy tym wzrost ilości spamu ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, spam -

![Windows Live Hotmail w nowej wersji Windows Live Hotmail w nowej wersji]()

Windows Live Hotmail w nowej wersji

Najnowsza wersja poczty Hotmail pomoże utrzymać porządek w korespondencji, pozwoli zaoszczędzić czas przy wykonywaniu codziennych zadań, a także sprawi, że praca z dokumentami Office będzie łatwiejsza. W czasie wakacji rozpocznie się zaplanowana na kilka miesięcy przeprowadzka ponad 365 milionów użytkowników kont pocztowych największego na świecie ...

-

![Szyfrowanie poczty elektronicznej [© stoupa - Fotolia.com] Szyfrowanie poczty elektronicznej]()

Szyfrowanie poczty elektronicznej

Podczas dyskusji na temat bezpieczeństwa poczty elektronicznej często używa się analogii: "wysyłanie e-maila to tak jak nadanie pocztówki". Wtedy mam w zwyczaju dodawać "nabazgranej ołówkiem". Każdy, komu taka kartka pocztowa wpadnie w ręce, może ją przeczytać albo wręcz zmienić jej treść - przestrzega Rik Ferguson, doradca ds. bezpieczeństwa z ...

-

![Telefon Sony Ericsson Cedar Telefon Sony Ericsson Cedar]()

Telefon Sony Ericsson Cedar

... wody i kompaktowe opakowanie. Telefon ten jest doskonały dla firm, które poszukują “zielonej” alternatywy, ponieważ posiada on funkcje takie jak „push mail”, połączenie przez Bluetooth™ oraz HSDPA. Model Sony Ericsson Cedar™ posiada następujące parametry: UMTS HSDPA 2100 i GSM GPRS/EDGE 850/900/1800/1900, UMTS HSDPA ...

-

![Zakupoholizm: jak chronić swój portfel? Zakupoholizm: jak chronić swój portfel?]()

Zakupoholizm: jak chronić swój portfel?

... na nie od 3 do 18 mln osób. Centrum Medyczne Stanford w USA szacuje, że 1 na 20 osób jest zakupoholikem. Według „Daily Mail” w Wielkiej Brytanii 15 mln kobiet jest uzależnionych od zakupów. W Polsce sytuacja nie jest aż tak dramatyczna, ale liczba zakupoholików stale ...

-

![Jak odpowiadać na ogłoszenia o pracę? [© nyul - Fotolia.com] Jak odpowiadać na ogłoszenia o pracę?]()

Jak odpowiadać na ogłoszenia o pracę?

... pamiętać o podobnych wskazówkach. Różnica polega na tym, że w tej sytuacji nie korzystamy z naszej poczty elektronicznej do aplikowania, lecz jest generowany mail za pomocą systemu portalu ogłoszeniowego. Istnieje również możliwość, że po kliknięciu na opcję aplikuj w ogłoszeniu możemy zostać przekierowani do specjalnego ...

-

![Umowa z deweloperem: co musi zawierać? [© AlcelVision - Fotolia.com] Umowa z deweloperem: co musi zawierać?]()

Umowa z deweloperem: co musi zawierać?

... lokalu. Powinna też precyzować sposób zawiadomienia kupującego o odbiorze technicznym. Na rynku spotyka się bowiem bardzo różne formy (poczta, telefon, mail). Odbiór techniczny jest równoznaczny ze sporządzeniem protokołu odbioru mieszkania bez adnotacji o jakichkolwiek wadach. Deweloper powinien usunąć wady nieistotne lokalu w terminie ...

-

![Serwery RackStation RS810+ i DiskStation DS411+ Serwery RackStation RS810+ i DiskStation DS411+]()

Serwery RackStation RS810+ i DiskStation DS411+

... monitoringu wideo, zarządzanego przez Surveillance Station i korzystającego nawet z 20 kamer IP, a także serwera poczty elektronicznej, wspierającego za pośrednictwem Mail Station szereg protokołów. Co więcej, wśród oferowanych funkcji biznesowych znajduje się także współdzielenie danych pomiędzy różnymi platformami, przechowywanie i transmisja ...

-

![Nowe mieszkania kupowane na etapie budowy Nowe mieszkania kupowane na etapie budowy]()

Nowe mieszkania kupowane na etapie budowy

... lokalu. Powinna też precyzować sposób zawiadomienia kupującego o odbiorze technicznym. Na rynku spotyka się bowiem bardzo różne formy (poczta, telefon, mail). Odbiór techniczny jest równoznaczny ze sporządzeniem protokołu odbioru mieszkania bez adnotacji o jakichkolwiek wadach. Deweloper powinien usunąć wady nieistotne lokalu w terminie ...

-

![Telefon Nokia X3-02 Telefon Nokia X3-02]()

Telefon Nokia X3-02

... telefonu można rozszerzyć do 16GB. Ponadto dzięki Nokia Messaging użytkownicy mogą odbierać bezpośrednio w telefonie wiadomości e-mail i czatu nie tylko z Ovi Mail, ale i innych ulubionych usług konsumenckich. Nokia X3-02 oferuje klawisze dedykowane do muzyki i przesyłania wiadomości, które dają szybki dostęp do usług ...

-

![Adresy e-mail jako dane osobowe [© zimmytws-Fotolia.com] Adresy e-mail jako dane osobowe]()

Adresy e-mail jako dane osobowe

Większość z nas korzysta z poczty elektronicznej. Adres pocztowy tworzymy sami lub korzystamy z adresu nadanego nam przez inną osobę, np. pracodawcę. Adres ten może jednak być daną osobową, podobnie jak adres zamieszkania, czy nazwisko. Zakwalifikowanie adresu e-mail jako danej osobowej ma z kolei wpływ na możliwość korzystania z przysługujących ...

-

![Telefon Motorola MILESTONE 2 Telefon Motorola MILESTONE 2]()

Telefon Motorola MILESTONE 2

... Maps, Gmail, YouTube, and Google Talk™ Dostęp do kontaktów skrzynki mailowej Navigacja: GPS, Google Maps, E-Compass Email: IMAP/POP3, Gmail, Yahoo Mail, Corporate Sync, Push Email Przeglądarka dokumentów Office Dostęp do: Google Talk Kalendarz Motorola MILESTONE 2 dostępna będzie w Europie w czwartym kwartale 2010 ...

-

![Media społecznościowe nową formą komunikacji [© Minerva Studio - Fotolia.com] Media społecznościowe nową formą komunikacji]()

Media społecznościowe nową formą komunikacji

... od konkretnej firmy, jej kultury korporacyjnej, narzędzi komunikacji wewnętrznej. Kodeks i polityka mogą brzmieć groźnie, ale w małej, 20-osobowej firmie wystarczy dłuższy mail od szefa lub spotkanie z pracownikami przy kawie. Warto też zaangażować samych pracowników w dyskusję o społecznościach – może się okazać, że znajdziemy wśród ...

-

![Komunikacja wewnętrzna w przedsiębiorstwie [© Minerva Studio - Fotolia.com] Komunikacja wewnętrzna w przedsiębiorstwie]()

Komunikacja wewnętrzna w przedsiębiorstwie

W wielu przedsiębiorstwach zdecydowanie nie docenia się znaczenia komunikacji wewnętrznej. Specjaliści ds. komunikacji korporacyjnej są przekonani, iż wysyłka mailowych wiadomości do pracowników w zupełności wystarcza. Tylko gdzie tu dialog? W dzisiejszym świecie biznesu kluczowym składnikiem sukcesu jest wizerunek firmy. Na wizerunek firmy składa ...

-

![Panda Labs: trojany groźne w III kw. 2010 Panda Labs: trojany groźne w III kw. 2010]()

Panda Labs: trojany groźne w III kw. 2010

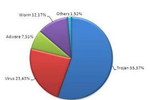

Jak wynika z kwartalnego raportu Laboratorium PandaLabs, clickjacking, BlackHat SEO i ataki 0-day stanowiły najpowszechniejsze techniki rozpowszechniania złośliwego oprogramowania w trzecim kwartale br. Spam stanowił 95% wszystkich wysyłanych wiadomości e-mail. Jednym z najbardziej narażonych na infekcje krajów okazała się Polska. Smartfony z ...

-

![Oszustwa związane z grami online Oszustwa związane z grami online]()

Oszustwa związane z grami online

... .Net do zalogowania się. Wydaje się, że odsyłacz prowadzi do prawdziwej strony Battle.net (internetowej platformy firmy Blizzard); jednak ponieważ mail został wysłany w formacie HTML, widoczny tekst ukrywa inny adres. W tym przykładzie wykorzystano prosty kod HTML; jednak w celu skierowanie użytkownika na ...

-

![Atak phishingowy na Allegro Atak phishingowy na Allegro]()

Atak phishingowy na Allegro

Kaspersky Lab Polska informuje o ataku phishingowym skierowanym przeciwko użytkownikom popularnego portalu aukcyjnego Allegro.pl. Sfałszowane wiadomości e-mail zawierają odsyłacz prowadzący do strony logowania podstawionej przez cyberprzestępców. Sfałszowane przez cyberprzestępców wiadomości e-mail docierające do użytkowników mogą się od siebie ...

-

![Cyfrowe narodziny czyli dziecko online Cyfrowe narodziny czyli dziecko online]()

Cyfrowe narodziny czyli dziecko online

Publikowanie fotografii z USG, dzielenie się doświadczeniami ciążowymi na Twitterze, tworzenie albumów fotograficznych z porodu, a nawet zakładanie kont e-mail niemowlakom - dzisiejsi rodzice coraz częściej budują cyfrowy ślad swoich dzieci już od ich momentu narodzin, a nawet wcześniej - podaje AVG Technologies. Z badania przeprowadzonego przez ...

-

![Poczta elektroniczna: zabezpieczenia SaaS od Trend Micro [© Nmedia - Fotolia.com] Poczta elektroniczna: zabezpieczenia SaaS od Trend Micro]()

Poczta elektroniczna: zabezpieczenia SaaS od Trend Micro

InterScan Messaging Security Virtual Appliance (IMSVA) jest już dostępne na polskim rynku. To hybrydowe zabezpieczenie poczty elektronicznej, które łączy w sobie ochronę w chmurze, usługi zabezpieczeń SaaS oraz urządzenie wirtualne instalowane u klienta. Pozwala to na powstrzymanie zagrożenia e-mail blisko źródła bez naruszania prywatności, a ...

-

![Trend Micro: zagrożenia internetowe I-VI 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I-VI 2010]()

Trend Micro: zagrożenia internetowe I-VI 2010

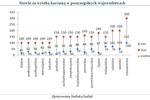

W pierwszej połowie 2010 r. w Europie wzrosła liczba spamu przesyłanego na skrzynki mailowe, dzięki czemu Europa wyprzedziła Amerykę Północną, Południową i Daleki Wschód w walce o niechlubny tytuł "największego producenta spamu". Z opracowanego przez firmę Trend Micro raportu na temat zagrożeń pierwszej połowy 2010 r. wynika, że ilość spamu rosła ...

-

![Kontrola UOKiK: umowy o karty płatnicze [© denphumi - Fotolia.com] Kontrola UOKiK: umowy o karty płatnicze]()

Kontrola UOKiK: umowy o karty płatnicze

... przewidują nadmierne trudności podczas składania reklamacji. Konsument mógł to zrobić tylko w oddziale. Zdaniem Urzędu, wobec wielu innych środków komunikacji (np. mail, telefon) narzucone ograniczanie może być uciążliwą formalnością. Taka klauzula nie znajduje się w Rejestrze, dlatego UOKiK skieruje pozew do sądu o uznanie ...

-

![Jakie wynagrodzenie dla wróżki? Jakie wynagrodzenie dla wróżki?]()

Jakie wynagrodzenie dla wróżki?

Tarot, horoskopy, numerologia czy... doradztwo duchowe. Usługi oferowane przez wróżbitów znacznie zmieniły się na przestrzeni lat. Dziś ich podstawowym narzędziem pracy nie jest szklana kula tylko... telefon, Internet, e-mail i internetowe komunikatory. Ile wynosi koszt konsultacji u wróżki? Za godzinę pracy w zależności od rodzaju oferowanej ...

-

![Złośliwe kody na Twitterze Złośliwe kody na Twitterze]()

Złośliwe kody na Twitterze

Święta Bożego Narodzenia to popularny okres dla hakerów. Co roku za pomocą wiadomości o tematyce świątecznej rozsyłanych przez e-mail i media społecznościowe rozpowszechniane są zagrożenia. Najpopularniejsze tematy, którymi cyberprzestępcy wabią swoje ofiary to "Kalendarz adwentowy", "Chanuka"oraz "Grinch". Według PandaLabs, laboratorium systemów ...

Tematy: trojany, robaki, zagrożenia internetowe, cyberprzestępcy, Twitter, złośliwe kody, downloader -

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy]()

Zagrożenia internetowe w 2011 r. - prognozy

Wskutek rosnącego zróżnicowania wykorzystywanych przez firmy systemów operacyjnych i upowszechnienia urządzeń mobilnych, rok 2011 przyniesie cyberprzestępcom wielkie zyski. Nowe metody socjotechniczne przybiorą formę kampanii polegających na bombardowaniu użytkowników wiadomościami e-mail zawierającymi kody, które pobierają szkodliwe ...

-

![Oszustwa internetowe: jak ich uniknąć? Oszustwa internetowe: jak ich uniknąć?]()

Oszustwa internetowe: jak ich uniknąć?

... . W efekcie nasza uwaga staje się trochę rozproszona, a my sami mniej uważni. To może spowodować, że dajemy się nabrać na oszukańczy mail, chociaż uważne przeczytanie wystarczyłoby, aby natychmiast wykasować go z naszej skrzynki. Nie spiesz się z podejmowaniem działań. Daj sobie czas, aby pomyśleć ...

-

![Symantec: spam w XII 2010 Symantec: spam w XII 2010]()

Symantec: spam w XII 2010

... mają na celu wyłudzenie poufnych danych (narzędzia typu „phishing”). W przypadku Polski wskaźnik ten jest niższy – jedna na dziesięć wiadomości to mail phishingowy. Grudniowa edycja raportu Symantec „State of spam and phishing” pokazuje jednak, że liczba wiadomości zawierających treści służące phishingowi wzrasta ...

-

![Urządzenie wielofunkcyjne Panasonic KX-MB2061PDB Urządzenie wielofunkcyjne Panasonic KX-MB2061PDB]()

Urządzenie wielofunkcyjne Panasonic KX-MB2061PDB

... Ethernet, informacja o przyjściu połączenia oraz cała nagrana wiadomość może zostać przesłana w postaci pliku audio bezpośrednio do komputera użytkowników, na pocztę e mail czy smartfona, jeżeli odbiorca wiadomości znajduje się poza biurem. Nowe urządzenie wielofunkcyjne Panasonic posiada wiele zaawansowanych zastosowań sieciowych, które mogą ...

-

![Pusty sms i data-smierci.pl ukarane przez UOKiK [© Syda Productions - Fotolia.com] Pusty sms i data-smierci.pl ukarane przez UOKiK]()

Pusty sms i data-smierci.pl ukarane przez UOKiK

... na udział w quizie. Ponadto Urząd stwierdził, że na stronie internetowej brakowało wymaganych przez prawo informacji – np. regulaminu, nazwy przedsiębiorcy, adresu e.mail, o miejscu i sposobie składania reklamacji. W związku z tym konsument, który chciałby dochodzić swoich roszczeń, nie wiedziałby do kogo może je kierować. Nie ...

-

![Spam a informacja handlowa [© zimmytws-Fotolia.com] Spam a informacja handlowa]()

Spam a informacja handlowa

Powszechne wykorzystywanie poczty e-mail w celu przesyłania ofert, informacji handlowych czy materiałów reklamowych może przysparzać wielu problemów prawnych, jeśli odbiorcy takich wysyłek nie wyrazili uprzedniej zgody na ich otrzymywanie. Pokusa wykorzystania e-maila w celu łatwego przesyłania informacji o towarach lub usługach jest na tyle duża, ...

-

![Debiuty giełdowe w Europie w IV kw. 2010r. Debiuty giełdowe w Europie w IV kw. 2010r.]()

Debiuty giełdowe w Europie w IV kw. 2010r.

... odnotowano w tym czasie dwa IPO o wartościach ponad miliard euro, podczas gdy największą ofertę na giełdzie w Londynie przeprowadziła spółka z sektora mediowego Mail.ru Group (669 mln euro). Jacek Socha, wiceprezes PwC w Polsce, stwierdził: „Czterokrotnie wyższa wartość ofert w minionym kwartale w stosunku do trzeciego ...

-

![Oferta Dopasowana dla firm w Orange Oferta Dopasowana dla firm w Orange]()

Oferta Dopasowana dla firm w Orange

... do 0,16 zł. Do posiadanych minut, klient może też dokupić usługi w cenach promocyjnych, na przykład: Internet w telefonie 250 MB (MSE Mail), zdjęcie blokady SIM Lock.

-

![Microsoft Office Web Apps dla poczty Hotmail [© Nmedia - Fotolia.com] Microsoft Office Web Apps dla poczty Hotmail]()

Microsoft Office Web Apps dla poczty Hotmail

Od 4 lutego2011 posiadacze bezpłatnych kont pocztowych Hotmail w Polsce i ponad 150 krajach, mogą w łatwy sposób wyświetlać i edytować dokumenty Word, Excel, PowerPoint i OneNote w oknie przeglądarki internetowej, korzystając z pakietu Office Web Apps. Aby skorzystać z Office Web Apps nie trzeba pobierać czy instalować żadnych dodatkowych ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Panda Security for Exchange [© Nmedia - Fotolia.com] Panda Security for Exchange](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Security-for-Exchange-Qq30bx.jpg)

![Szyfrowanie poczty elektronicznej [© stoupa - Fotolia.com] Szyfrowanie poczty elektronicznej](https://s3.egospodarka.pl/grafika/poczta-email/Szyfrowanie-poczty-elektronicznej-MBuPgy.jpg)

![Jak odpowiadać na ogłoszenia o pracę? [© nyul - Fotolia.com] Jak odpowiadać na ogłoszenia o pracę?](https://s3.egospodarka.pl/grafika/ogloszenia-o-prace/Jak-odpowiadac-na-ogloszenia-o-prace-l6V7zj.jpg)

![Umowa z deweloperem: co musi zawierać? [© AlcelVision - Fotolia.com] Umowa z deweloperem: co musi zawierać?](https://s3.egospodarka.pl/grafika/umowa-z-deweloperem/Umowa-z-deweloperem-co-musi-zawierac-zFs2xl.jpg)

![Adresy e-mail jako dane osobowe [© zimmytws-Fotolia.com] Adresy e-mail jako dane osobowe](https://s3.egospodarka.pl/grafika/dane-osobowe/Adresy-e-mail-jako-dane-osobowe-SCMgVG.jpg)

![Media społecznościowe nową formą komunikacji [© Minerva Studio - Fotolia.com] Media społecznościowe nową formą komunikacji](https://s3.egospodarka.pl/grafika/Facebook/Media-spolecznosciowe-nowa-forma-komunikacji-iG7AEZ.jpg)

![Komunikacja wewnętrzna w przedsiębiorstwie [© Minerva Studio - Fotolia.com] Komunikacja wewnętrzna w przedsiębiorstwie](https://s3.egospodarka.pl/grafika/komunikacja-w-firmie/Komunikacja-wewnetrzna-w-przedsiebiorstwie-iG7AEZ.jpg)

![Poczta elektroniczna: zabezpieczenia SaaS od Trend Micro [© Nmedia - Fotolia.com] Poczta elektroniczna: zabezpieczenia SaaS od Trend Micro](https://s3.egospodarka.pl/grafika/Trend-Micro/Poczta-elektroniczna-zabezpieczenia-SaaS-od-Trend-Micro-Qq30bx.jpg)

![Trend Micro: zagrożenia internetowe I-VI 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I-VI 2010](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-VI-2010-MBuPgy.jpg)

![Kontrola UOKiK: umowy o karty płatnicze [© denphumi - Fotolia.com] Kontrola UOKiK: umowy o karty płatnicze](https://s3.egospodarka.pl/grafika/UOKiK/Kontrola-UOKiK-umowy-o-karty-platnicze-iQjz5k.jpg)

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2011-r-prognozy-MBuPgy.jpg)

![Pusty sms i data-smierci.pl ukarane przez UOKiK [© Syda Productions - Fotolia.com] Pusty sms i data-smierci.pl ukarane przez UOKiK](https://s3.egospodarka.pl/grafika/UOKiK/Pusty-sms-i-data-smierci-pl-ukarane-przez-UOKiK-d8i3B3.jpg)

![Spam a informacja handlowa [© zimmytws-Fotolia.com] Spam a informacja handlowa](https://s3.egospodarka.pl/grafika/SPAM/Spam-a-informacja-handlowa-SCMgVG.jpg)

![Microsoft Office Web Apps dla poczty Hotmail [© Nmedia - Fotolia.com] Microsoft Office Web Apps dla poczty Hotmail](https://s3.egospodarka.pl/grafika/Microsoft/Microsoft-Office-Web-Apps-dla-poczty-Hotmail-Qq30bx.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)