-

![Kod niepełnosprawności pracownika a dofinansowanie do wynagrodzenia Kod niepełnosprawności pracownika a dofinansowanie do wynagrodzenia]()

Kod niepełnosprawności pracownika a dofinansowanie do wynagrodzenia

... , całościowe zaburzenia rozwojowe lub epilepsję oraz niewidomych. W związku z powyższym, jeżeli powiatowy zespół do spraw orzekania o niepełnosprawności na jednym orzeczeniu wskazuje kod niepełnosprawności 05-R i 02-P, to oznacza, że dana osoba posiada upośledzenie narządu ruchu oraz dodatkowo kolejną przyczyną niepełnosprawności na równi ze ...

-

![Kod Windowsa w Internecie [© Nmedia - Fotolia.com] Kod Windowsa w Internecie]()

Kod Windowsa w Internecie

... ze sobą zagrożenia w przyszłości, gdyż skradzione dane nie były kompletne, a kod nie był wykonywalny. Fakt ten potwierdził także Dragos Ruiu, konsultant ds. bezpieczeństwa i ... zajmujący się bezpieczeństwem. "Zdecydowanie nie jest dobrze, jeżeli hakerzy uzyskali kod źródłowy systemu" – powiedział Oliver Friedrichs z firmy Symantec. "Mając dostęp do ...

-

![Dzieje cyberprzestępczości: era nowoczesnego ransomware’u Dzieje cyberprzestępczości: era nowoczesnego ransomware’u]()

Dzieje cyberprzestępczości: era nowoczesnego ransomware’u

... się przed nim bronić. Różne warianty Mirai wciąż funkcjonują i niestety mają się dobrze – także dlatego, że twórcy Mirai udostępnili jego kod do wykorzystania przez innych przestępców. 2017: ShadowBrokers (NSA), WannaCry, Petya/NotPetya Wyciek danych z Agencji Bezpieczeństwa Narodowego Stanów Zjednoczonych (NSA) spowodowany przez ...

-

![Na czym polega atak drive-by download? Na czym polega atak drive-by download?]()

Na czym polega atak drive-by download?

... Wykorzystywane były również exploity dla konkretnych przeglądarek, takich jak Internet Explorer, Firefox, Safari oraz Opera. Kilka zestawów exploitów zwierało jedynie kod umożliwiający ataki wykorzystujące luki w zabezpieczeniach Adobe PDF lub znane błędy w formantach ActiveX. Złodzieje tożsamości oraz inni twórcy szkodliwego oprogramowania kupują ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... , ładowanie kodu do pamięci oznacza, że podczas powtórnego uruchamiania systemu kod znika, przestaje istnieć, a system staje się czysty (z wyjątkiem obecności bootkita w systemie ... , na które włamują się szkodliwi użytkownicy, aby dodać do nich szkodliwy kod, najlepszym sposobem ochrony przed takimi zagrożeniami jest zaimplementowanie technologii, ...

-

![Doomjuice zaciera ślady? [© stoupa - Fotolia.com] Doomjuice zaciera ślady?]()

Doomjuice zaciera ślady?

... maszynach kilka kopii kodu źródłowego MyDoom. Według specjalistów, jego autor rozpowszechnia kod licząc, że dzięki temu autorzy wirusów z całego świata stworzą kolejne warianty MyDoom, a twórca oryginału zginie "w tłumie". "Jeśli rozpowszechnia swój kod na komputerach w Sieci próbując ukryć się w tłumie, to jest znacznie bardziej ...

-

![Ewolucja spamu VII-IX 2010 Ewolucja spamu VII-IX 2010]()

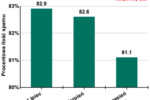

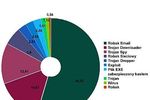

Ewolucja spamu VII-IX 2010

... szkodliwe oprogramowanie. Najbardziej zróżnicowane były wysyłki spamowe zawierające odsyłacze do stron internetowych zainfekowanych kodem JavaScript z rodziny Trojan-Downloader.JS.Pegel. Kod ten przekierowuje użytkowników do serwisu spamerów, który pobiera na komputery użytkowników program Bredolab. Następnie Bredolab pobiera wiele różnych trojanów ...

-

![Dostajesz mailem kody QR? To potencjalne zagrożenie [© Freepik] Dostajesz mailem kody QR? To potencjalne zagrożenie]()

Dostajesz mailem kody QR? To potencjalne zagrożenie

... w której punkty danych kodu QR są sprytnie wkomponowane w artystyczny obraz, przez co kod QR jest niemal nierozpoznawalny. Użytkownicy mogą nieświadomie zeskanować taką grafikę ... które służą skanerowi do określenia orientacji i położenia kodu. Usunięcie ich sprawia, że kod QR staje się nieskanowalny przez praktycznie wszystkie skanery, co ...

-

![System Android: kolejne szkodliwe aplikacje System Android: kolejne szkodliwe aplikacje]()

System Android: kolejne szkodliwe aplikacje

... infekowania trojanami urządzeń pracujących na systemie Android. Zawarty w nim szkodliwy kod bardzo często tworzy na głównym ekranie telefonu skrót do pobranego pliku. ... ), który zostaje umieszczony na karcie pamięci w katalogu /mnt/sdcard/download. Zawarty w nim szkodliwy kod może także utworzyć na głównym ekranie telefonu skrót do pobranego pliku. ...

-

![Spam w VIII 2013 r. [© eugenesergeev - Fotolia.com] Spam w VIII 2013 r.]()

Spam w VIII 2013 r.

... rabaty na samochody i lekarstwa. Aby przyciągnąć większą uwagę i przekonać użytkowników, aby nie odkładali decyzji o zakupie, spamerzy wysyłali wiadomości zawierające specjalny kod obiecujący dodatkowy rabat. Powrót do szkoły! Jak można było się spodziewać, sierpniowym mottem spamerów na całym świecie był „powrót do ...

-

![Kody QR. Czy ich skanowanie jest bezpieczne? Kody QR. Czy ich skanowanie jest bezpieczne?]()

Kody QR. Czy ich skanowanie jest bezpieczne?

... na tym zarobić i opracowali już wiele sztuczek opartych o korzystanie z kodów QR. Kod QR przygotowany przez cyberprzestępców może prowadzić do strony phishingowej, ... zwiedzanie z wirtualnym przewodnikiem. Oprócz linku do witryny internetowej lub pliku audio, kod QR może zawierać cyfrowy plik kontaktowy z nazwiskami, numerami telefonów i adresami ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... programu partnerskiego rozprzestrzeniającego szkodliwe oprogramowanie za pośrednictwem kodu QR. Kod QR to zasadniczo kod kreskowy, który w porównaniu z nim może pomieścić więcej ... . Obserwujemy ewolucję technologii rootkitowej i z każdym etapem tego procesu szkodliwy kod atakuje na coraz wcześniejszych etapach procesu rozruchu systemu operacyjnego. ...

-

![Trojan Duqu: znamy język programowania Trojan Duqu: znamy język programowania]()

Trojan Duqu: znamy język programowania

... czasie bez ograniczeń, jakie cechują C++. „Te dwa powody świadczą o tym, że kod został napisany przez zespół doświadczonych programistów ze starej szkoły, którzy ... stworzyć niestandardowy szkielet obsługujący wysoce elastyczną i adaptowalną platformę ataków. Kod mógł zostać użyty we wcześniejszych cyberoperacjach, a następnie powtórnie wykorzystany ...

-

![Poczta e-mail a szkodliwe programy Poczta e-mail a szkodliwe programy]()

Poczta e-mail a szkodliwe programy

... dziesiątki nowych wariantów tego robaka. Stało się jasne, że nastała nowa era. W 2007 roku za wzrost liczby nowych rodzin szkodliwych programów z funkcjonalnością robaka ... ciekawe zachowanie to dość rzadko występuje w ruchu pocztowym, a wiadomości zawierające taki kod zazwyczaj wysyłane są podczas ukierunkowanych ataków hakerskich. Ze względu na to, ...

Tematy: poczta elektroniczna, trojany, robaki, exploity, Spam Zombie, sieci zombie, boty, złośliwe kody, botnet -

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

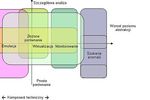

Ochrona antywirusowa: ewolucja i metody

... są określone). Innym przykładem wyższego poziomu jest identyfikowanie szkodliwego kodu na podstawie funkcji API, które wywoływane są niesekwencyjnie przez szkodliwy kod z określonymi parametrami. 3. Systemy ekspertowe W kategorii tej werdykt wydawany jest po złożonej analizie danych. System ekspertowy może zawierać elementy sztucznej inteligencji ...

-

![Kaspersky Lab: szkodliwe programy II 2012 Kaspersky Lab: szkodliwe programy II 2012]()

Kaspersky Lab: szkodliwe programy II 2012

... rzeczywistym kodzie Google ID konta stanowi unikatowy ciąg zawierający liczby (np. UA-5902056-8) i służy jako unikatowy kod identyfikacyjny strony internetowej. Szkodliwy kod wykorzystuje zamiast tego ciąg “UA-XXXXX-X”. Kod zaszczepiony przez szkodliwych użytkowników jest umieszczany na samym początku kodu strony, nawet przed znacznikiem , podczas ...

-

![Czym jest depozyt kodu źródłowego? Co zawrzeć w umowie? [© pixabay.com] Czym jest depozyt kodu źródłowego? Co zawrzeć w umowie?]()

Czym jest depozyt kodu źródłowego? Co zawrzeć w umowie?

... W ten sposób firma zachowuje funkcjonalność swojej struktury informatycznej. Definicja kodu źródłowego Kod źródłowy to zbiór poleceń napisanych w języku programowania. Pozwala on na ... narzędzia, dzięki którym będzie mógł samodzielnie obsłużyć otrzymany kod źródłowy. Kto powinien deponować kod źródłowy? Wbrew pozorom nie tylko duże firmy, ale także ...

-

![Nowy bootkit - Rookit.Win32.Fisp.a Nowy bootkit - Rookit.Win32.Fisp.a]()

Nowy bootkit - Rookit.Win32.Fisp.a

... ) Co Qizhi Software (beijing) Co, Głównym zadaniem zainfekowanego sterownika jest przechwycenie procesu explorer.exe (Eksplorator systemu Windows) i wstrzyknięcie w jego kod alternatywnej wersji bootkita Rootkit.Win32.Fisp.a, która posiada możliwość pobierania innych szkodliwych programów z Internetu. Szkodliwy program wysyła zapytanie do serwera ...

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

... . Jednak dochodzenie objęło tylko jedną grupę, która wykorzystywała gotowy kod Carberp i rozprzestrzeniała go przy pomocy usług sieci partnerskich. W oświadczeniu publicznym wyjaśniono ... nazwie istherdpexploitoutyet.com. A zatem na exploita, który potrafi zdalnie wykonać kod za pośrednictwem zdalnego desktopu, musimy jeszcze poczekać. Większość albo ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... wstrzykiwanie do procesów systemowych kodu, który pobiera szablony i parametry masowych wysyłek. Kod ten przeprowadza również masowe wysyłki. Bootkity Próbki bootkita (proof of concept ... na ewolucję zagrożeń w 2009 roku. 1. Globalne epidemie Eksperci uznali, że długa era globalnych epidemii dobiegła końca. Twórcy wirusów nie preferują już tworzenia ...

-

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy]()

Zagrożenia internetowe w 2011 r. - prognozy

Wskutek rosnącego zróżnicowania wykorzystywanych przez firmy systemów operacyjnych i upowszechnienia urządzeń mobilnych, rok 2011 przyniesie cyberprzestępcom wielkie zyski. Nowe metody socjotechniczne przybiorą formę kampanii polegających na bombardowaniu użytkowników wiadomościami e-mail zawierającymi kody, które pobierają szkodliwe ...

-

![Aplikacja IKO w nowej wersji już do pobrania [© Syda Productions - Fotolia.com] Aplikacja IKO w nowej wersji już do pobrania]()

Aplikacja IKO w nowej wersji już do pobrania

... myślą o zwiększeniu wygody korzystania z aplikacji dodatkowo w jej nowej wersji można w prosty sposób kopiować kod BLIK, tak by mieć możliwość łatwego przeklejenia go do pola na ... komórkowym. Wystarczy przycisnąć przez dłuższy czas kod BLIK, a skopiuje się on do schowka w telefonie. Informacja, że kod został skopiowany, pojawi się na dole ekranu ...

-

![5 sposobów na zabezpieczenie telefonu przed kradzieżą 5 sposobów na zabezpieczenie telefonu przed kradzieżą]()

5 sposobów na zabezpieczenie telefonu przed kradzieżą

... czy uruchomienia naszego smartfona. Często takim „dodatkowym hasłem” jest np. kod dotykowy lub odcisk linii papilarnych. Jest to jednak utrudnienie nie ... urządzeniu. Cerberus zrobi nawet zdjęcie osoby, która będzie wpisywała niewłaściwy kod odblokowujący, a Mobile Security spowoduje uruchomienie się bardzo głośnego alarmu. Aplikacje te mają również ...

-

![Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny? Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny?]()

Windows 10 po aktualizacji: "ekran śmierci" niebezpieczny?

... wyraz niebezpieczne dla peceta :-). Ale żarty na bok, wyobraźmy sobie następującą sytuację: cyberprzestępcy kopiują „BSOD” (niebieski ekran śmierci), zastępują wyświetlany kod QR własną podróbką, a następnie poprzez zmanipulowany ekran docierają do nieświadomych użytkowników – na stronie internetowej lub poprzez symulację awarii komputera. Jeśli ...

-

![Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR? [© pixabay.com] Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR?]()

Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR?

... być chronione przez firmowe oprogramowanie zabezpieczające. Jednym ze sposobów wykrywania takich ataków jest wykorzystanie sztucznej inteligencji i technologii rozpoznawania obrazów. Fałszywy kod QR zazwyczaj nie jest jedynym sygnałem złośliwej wiadomości. Narzędzia oparte na sztucznej inteligencji biorą również pod uwagę inne elementy, takie ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... czynnościami zwykłego, legalnego programu, trojan przeniknie do usług systemowych i wstrzyknie swój kod lub zamaskuje się pod postacią ważnej funkcji. Po tym, jak trojan rozpocznie swoje ... Cię o podanie informacji innych niż nazwa użytkownika i hasło, takich jak na przykład kod PIN, a Ty będziesz przekonany, że widzisz oficjalną stronę swojego banku. ...

-

![Zmiany w zgłoszeniu do ubezpieczeń [© endostock - Fotolia.com] Zmiany w zgłoszeniu do ubezpieczeń]()

Zmiany w zgłoszeniu do ubezpieczeń

... złożenie zgłoszenia wyrejestrowania i ponownego zgłoszenia do ubezpieczeń zawierającego prawidłowy kod tytułu ubezpieczenia. W związku z uzyskaniem przez osobę prowadzącą działalność gospodarczą ... , a następnie zarejestrować z tym samym dniem z nowym kodem tytułu ubezpieczenia. Jako kod tytułu ubezpieczenia należy podać odpowiednio: 05 12 2x - osoba ...

-

![Jak płacić telefonem w sklepie? Jak płacić telefonem w sklepie?]()

Jak płacić telefonem w sklepie?

... za pomocą IKO, użytkownik musi wpisać w dedykowanej aplikacji kod PIN, a następnie wprowadzić do terminalu sześciocyfrowy kod wygenerowany przez aplikację. W przypadku kwot pomiędzy 50 ... Aby zapłacić w tej technologii w sklepie należy zeskanować QR kod z terminala i wpisać indywidualny kod ePIN. W terminalach POS nie przystosowanych do wyświetlania QR ...

-

![Systemy operacyjne mało bezpieczne Systemy operacyjne mało bezpieczne]()

Systemy operacyjne mało bezpieczne

... OS X, ówcześnie uznawane za "wirusoodporne" potrzebować będą ochrony antywirusowej. Szkodliwy kod miał być problemem użytkowników Windowsa. Nie minęło wiele lat, a sytuacja ... Mac OS X. Niestety, nic nie wskazuje na zmianę tego trendu, szkodliwy kod nie jest już problemem wyłącznie użytkowników Windowsa. Ale co z systemami mobilnymi? Popularność nie ...

-

![EMIR wprowadza obowiązek raportowania [© pressmaster - Fotolia.com] EMIR wprowadza obowiązek raportowania]()

EMIR wprowadza obowiązek raportowania

... CU) Kredytowy instrument pochodny (CR) Towarowy instrument pochodny (CO) Inny instrument pochodny (OT) Kod LEI Posiadanie kodu LEI (Legal Entity Identifier) jest niezbędne, by móc ... od tego, czy robi to samodzielnie, czy przez pośrednika, musi posiadać kod LEI, za pośrednictwem którego będzie identyfikowany jako kontrahent Kod LEI można uzyskać ...

-

![Aplikacja Pink Camera, czyli backdoor w prezencie Aplikacja Pink Camera, czyli backdoor w prezencie]()

Aplikacja Pink Camera, czyli backdoor w prezencie

... zdobyty wcześniej numer telefonu w polu „subskrybuj” i potwierdzał zakup. Posiadając pełną kontrolę nad urządzeniem oraz możliwość sprawdzania powiadomień, szkodnik wprowadzał kod potwierdzający przychodzący w wiadomości SMS – bez wzbudzania podejrzeń użytkownika. Ofiara ponosiła koszty, dopóki nie zauważyła opłat na rachunku za telefon. Możliwości ...

-

![Czy darmowy klon Windows jest oszustwem? [© Nmedia - Fotolia.com] Czy darmowy klon Windows jest oszustwem?]()

Czy darmowy klon Windows jest oszustwem?

... ale te 15 proc. które już zostało sprawdzone zostało uznane za „czysty kod”. Dalej na stronie internetowej ReactOS czytamy: „To oczywiście nie oznacza, że 85 ... wszyscy wydają się popierać to co robimy”. Wśród potencjalnych źródeł, gdzie programiści ReactOS mogli widzieć kod źródłowy Windows, wymienia się przeciek Windows NT do sieci przez P2P, który ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... potencjalny, atrakcyjny cel twórców wirusów. Prawdą jest, że na ten moment szkodliwy kod dla tych urządzeń ogranicza się do kategorii "proof of concept". Jednak ... podważyły wszystkie zapewnienia o tym, że Vista została napisana od zera, a cały kod wielokrotnie przetestowany i takie błędy były niemożliwe. Microsoft opublikował informacje o nowej luce, ...

-

![Kaspersky Lab: szkodliwe programy VIII 2010 Kaspersky Lab: szkodliwe programy VIII 2010]()

Kaspersky Lab: szkodliwe programy VIII 2010

... rankingi zawierały tylko jednego takiego exploita. Luka CVE-2010-1885 wiąże się z błędem w Windows Help oraz Support Center, który pozwala uruchomić szkodliwy kod na komputerach z systemem Windows XP i Windows 2003. Wygląda na to, że popularność tych dwóch wersji systemu operacyjnego spowodowała wzrost liczby ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... znajdującego się w pamięci ROM. Rootkit wykryty we wrześniu został zaprojektowany do infekowania BIOS-u wyprodukowanego przez firmę Award i prawdopodobnie powstał w Chinach. Kod trojana jest niedokończony, ale zweryfikowaliśmy jego funkcjonalność i okazuje się, że działa. Rootkit posiada dwie podstawowe funkcje, które wykryto w kodzie uruchamianym ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kod Windowsa w Internecie [© Nmedia - Fotolia.com] Kod Windowsa w Internecie](https://s3.egospodarka.pl/grafika/windows-98/Kod-Windowsa-w-Internecie-Qq30bx.jpg)

![Doomjuice zaciera ślady? [© stoupa - Fotolia.com] Doomjuice zaciera ślady?](https://s3.egospodarka.pl/grafika/robaki/Doomjuice-zaciera-slady-MBuPgy.jpg)

![Dostajesz mailem kody QR? To potencjalne zagrożenie [© Freepik] Dostajesz mailem kody QR? To potencjalne zagrożenie](https://s3.egospodarka.pl/grafika2/kod-qr/Dostajesz-mailem-kody-QR-To-potencjalne-zagrozenie-263673-150x100crop.jpg)

![Spam w VIII 2013 r. [© eugenesergeev - Fotolia.com] Spam w VIII 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-VIII-2013-r-124877-150x100crop.jpg)

![Czym jest depozyt kodu źródłowego? Co zawrzeć w umowie? [© pixabay.com] Czym jest depozyt kodu źródłowego? Co zawrzeć w umowie?](https://s3.egospodarka.pl/grafika2/depozyt-kodu-zrodlowego/Czym-jest-depozyt-kodu-zrodlowego-Co-zawrzec-w-umowie-242733-150x100crop.jpg)

![Zagrożenia internetowe w 2011 r. - prognozy [© stoupa - Fotolia.com] Zagrożenia internetowe w 2011 r. - prognozy](https://s3.egospodarka.pl/grafika/Trend-Micro/Zagrozenia-internetowe-w-2011-r-prognozy-MBuPgy.jpg)

![Aplikacja IKO w nowej wersji już do pobrania [© Syda Productions - Fotolia.com] Aplikacja IKO w nowej wersji już do pobrania](https://s3.egospodarka.pl/grafika2/PKO-BP/Aplikacja-IKO-w-nowej-wersji-juz-do-pobrania-181764-150x100crop.jpg)

![Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR? [© pixabay.com] Quishing. Co trzeba wiedzieć o atakach phishingowych przy użyciu kodów QR?](https://s3.egospodarka.pl/grafika2/quishing/Quishing-Co-trzeba-wiedziec-o-atakach-phishingowych-przy-uzyciu-kodow-QR-255781-150x100crop.jpg)

![Zmiany w zgłoszeniu do ubezpieczeń [© endostock - Fotolia.com] Zmiany w zgłoszeniu do ubezpieczeń](https://s3.egospodarka.pl/grafika/zgloszenie-do-ubezpieczen/Zmiany-w-zgloszeniu-do-ubezpieczen-r420Ug.jpg)

![EMIR wprowadza obowiązek raportowania [© pressmaster - Fotolia.com] EMIR wprowadza obowiązek raportowania](https://s3.egospodarka.pl/grafika2/kdpw/EMIR-wprowadza-obowiazek-raportowania-132219-150x100crop.jpg)

![Czy darmowy klon Windows jest oszustwem? [© Nmedia - Fotolia.com] Czy darmowy klon Windows jest oszustwem?](https://s3.egospodarka.pl/grafika/Windows/Czy-darmowy-klon-Windows-jest-oszustwem-Qq30bx.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)

![Rynek samochodów elektrycznych na plusie po I kw. 2025 [© Freepik] Rynek samochodów elektrycznych na plusie po I kw. 2025](https://s3.egospodarka.pl/grafika2/motoryzacja/Rynek-samochodow-elektrycznych-na-plusie-po-I-kw-2025-266169-150x100crop.jpg)