-

![Notebooki ASUS ROG G750JZ, JM i JS Notebooki ASUS ROG G750JZ, JM i JS]()

Notebooki ASUS ROG G750JZ, JM i JS

... zapewniających zachowanie stabilności pracy nawet podczas przedłużonych eksperymentów z podkręcaniem procesora. Karty graficzne GTX 800M Series są wspomagane przez dwie technologie firmy NVIDIA – Battery Boost i ShadowPlay™ – stworzone specjalnie z myślą o mobilnych komputerach dla graczy. NVIDIA Battery Boost automatycznie podwaja czas pracy ...

-

![Kaspersky: skimmery zastępują szkodliwe koparki kryptowalut Kaspersky: skimmery zastępują szkodliwe koparki kryptowalut]()

Kaspersky: skimmery zastępują szkodliwe koparki kryptowalut

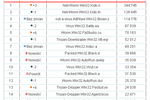

... kryptowalut. Jak wynika z danych udostępnionych przez firmę Kaspersky, w tym roku jej technologie zdołały wykryć ponad 24,61 mln szkodliwych, unikatowych obiektów, w tym skryptów, ... nimi szkodników (w tym Trojan.Script.Miner.gen, Trojan.BAT.Miner.gen, Trojan.JS.Miner.m) nadal utrzymuje się w rankingu 20 najpopularniejszych zagrożeń online. Na ...

-

![Najpopularniejsze języki programowania. Liderem JavaScript [© patpitchaya - Fotolia.com] Najpopularniejsze języki programowania. Liderem JavaScript]()

Najpopularniejsze języki programowania. Liderem JavaScript

... związanych z nim bibliotek Angular i React.js. - Nasi Konsultanci najczęściej angażowani są w rozwój dużych systemów w branżach takich jak finansowa, ubezpieczeniowa, energetyczna, medyczna i farmaceutyczna, czy szeroko pojętych usług IT dostarczanych dużym klientom. Najpopularniejsze dziś technologie i języki programowania (JavaScript, Java ...

-

![Zagrożenia internetowe: co przyniosła II poł. 2016 r.? [© Elnur - Fotolia.com] Zagrożenia internetowe: co przyniosła II poł. 2016 r.?]()

Zagrożenia internetowe: co przyniosła II poł. 2016 r.?

... kampaniach spamowych. Najbardziej rozpowszechnione wektory infekcji, wykorzystywane w kampaniach spamowych były downloaderami bazującymi na silniku Windows Script (WScript). Downloadery w javaskrypcie (JS) i VBScritp (VBS), zdominowały jednak dystrybucję tzw. „mal-spam” (od. Malicious spam) wspólnie z innymi, mniej znanymi, formatami takimi jak JSE ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013]()

Kaspersky Lab: szkodliwe programy II kw. 2013

... .gen 0,05%, Trojan-Clicker.HTML.Iframe.bk 0,05%, Trojan.JS.Iframe.aeq 0,04%, Trojan.JS.Redirector.xb 0,04%, Exploit.Win32.CVE-2011-3402.a 0,04%. ... w różnych państwach, obliczyliśmy, jak często w ciągu minionych trzech miesięcy technologie ochrony przed zagrożeniami sieciowymi wykrywały takie incydenty na komputerach użytkowników korzystających ...

-

![Kaspersky Lab: szkodliwe programy X 2009 Kaspersky Lab: szkodliwe programy X 2009]()

Kaspersky Lab: szkodliwe programy X 2009

... czerwcu awansował na pierwsze miejsce. Nowe warianty Gumblara wykorzystują bardziej wyrafinowane technologie do infekowania stron internetowych niż ich poprzednicy. Wcześniej do ... w ten sposób: TrojanDownloader.JS.Zapchast.n, TrojanDownloader.JS.Small.oj, Exploit.JS.Agent.apw, Trojan.JS.Zapchast.an, and Trojan-Downloader.JS.Agent.env. Do drugiego ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

... z firmy Kaspersky Lab znaleźli co najmniej 470 serwerów zainfekowanych trojanem Trojan-Downloader.JS.Psyme, z których wszystkie wykorzystywały usługi firmy hostingowej Valuehost. Jednym ... epidemii robaków Lovesan i Mydoom. Firmy antywirusowe znacznie ulepszyły swoje technologie i wprowadziły szereg nowych, nie przestając rozwijać całkowicie nowych ...

-

![Zarobki programisty w pandemii. Czy są powody do obaw? Zarobki programisty w pandemii. Czy są powody do obaw?]()

Zarobki programisty w pandemii. Czy są powody do obaw?

... B2B? Ile zarabiają programiści obsługujący najpopularniejsze technologie? Pracownicy wyspecjalizowani w nowych technologiach to ... js. Jeśli chodzi o C++, są to najczęściej C/C++, Linux, Git, Gitlab, Unit testing. Pomimo wymienionych wyżej języków cały czas na popularności zyskuje Python, technologie mobile dla Androida i iOS oraz wspominany React.js ...

-

![Rynek pracy IT 2021. Ile ofert pracy? Jakie zarobki? [© pixabay.com] Rynek pracy IT 2021. Ile ofert pracy? Jakie zarobki?]()

Rynek pracy IT 2021. Ile ofert pracy? Jakie zarobki?

... js (analogicznie dla górnych widełek – 17,8 tys. zł brutto). Gdy popatrzymy na wzrosty wynagrodzeń na umowę o pracę rok do roku, niektóre technologie ...

-

![Co może nowy ransomware RAA? Dużo! [© pichetw - Fotolia.com] Co może nowy ransomware RAA? Dużo!]()

Co może nowy ransomware RAA? Dużo!

... w przypadku wcześniejszej wersji oprogramowania ransomware RAA. Użytkownik uruchamia plik .js, który rozpoczyna szkodliwy proces. Aby odwrócić uwagę ofiary, trojan wyświetla ... powinny zastosować się do następujących zaleceń: Wykorzystywać skuteczne technologie bezpieczeństwa punktów końcowych oraz rozwiązania antywirusowe, pilnując, aby wszystkie ...

-

![DOOK SA debiutuje na NewConnect [© DragonImages - Fotolia.com] DOOK SA debiutuje na NewConnect]()

DOOK SA debiutuje na NewConnect

... wykorzystujących web tech (technologie sieciowe) oraz native mobile (natywne technologie mobilne). Dzięki bogatemu doświadczeniu, specjalistycznemu know-how i gwarancji jakości Spółka oferuje swoim klientom dostęp do najnowszych rozwiązań technologicznych wykorzystujących m.in. technologie: Django & Python, JavaScript (node.js, angular, react) oraz ...

-

![Ewolucja złośliwego oprogramowania I-VI 2007 Ewolucja złośliwego oprogramowania I-VI 2007]()

Ewolucja złośliwego oprogramowania I-VI 2007

... rootkit" w swojej nazwie klasyfikacyjnej, jak również niektóre inne rodziny trojanów wykorzystujących technologie rootkit, takie jak Backdoor.Win32.HacDef. W 2005 roku (gdy po raz ... pierwszej dziesiątce najbardziej popularnych środowisk dla wirusów znajdują się praktycznie wszystkie skryptowe języki programowania: JS, VBS, HTML, BAT, Perl, PHP oraz ...

-

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

... najważniejsze zmiany: Znacznie zmniejszyło się wykorzystanie języków skryptowych VBS oraz JS (które w zeszłym roku należały do grupy liderów) jako platformy "wirus". ... była zgodna z trendami 2007 roku: twórcy wirusów nadal wykorzystują wyrafinowane technologie, przedkładając ilość nad jakość szkodliwych programów. Liczba nowych zagrożeń wykazuje ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... podobnie jak w poprzednim kwartale, powszechnie przeprowadzane były ataki z wykorzystaniem luki Exploit.JS.Agent.bab. Jeżeli atak powiódł się i exploit został uruchomiony, ... , Kido oraz innych są zastępowane przez wysoce wyspecjalizowane, ukierunkowane ataki. Technologie wykorzystywane do przeprowadzania takich ukierunkowanych ataków, czy to w postaci ...

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

... ” w większości stron internetowych lub potrafił ładować na serwery swoje własne pliki js. Atakowana strona miała paść na skutek wyczerpania zasobów serwera - CPU ... DDoS, właściciele tego nielegalnego biznesu będą starali się udoskonalać swoje technologie. Architektura sieci zombie wykorzystywana do ataków DDoS stanie się bardziej złożona, a ...

-

![Nowy szkodliwy program MiniDuke Nowy szkodliwy program MiniDuke]()

Nowy szkodliwy program MiniDuke

... tworzeniu bardzo złożonych wirusów, teraz łączą swoje zdolności ze współczesnymi, wysoce zaawansowanymi exploitami omijającymi technologie sandboxowe, aby nękać jednostki samorządu terytorialnego lub instytucje badawcze w różnych krajach na całym świecie ... Lab wykrywają również exploity osadzone w dokumentach PDF i klasyfikują je jako Exploit.JS ...

-

![Branża IT: pracy i pieniędzy dla seniorów nie brak, gorzej z juniorami [© Freepik] Branża IT: pracy i pieniędzy dla seniorów nie brak, gorzej z juniorami]()

Branża IT: pracy i pieniędzy dla seniorów nie brak, gorzej z juniorami

... Komu pracodawcy z branży IT najbardziej podnieśli wynagrodzenia w minionym roku? Które technologie zgłaszają największe zapotrzebowanie na pracowników? Czy zarobki oferowane ... (Mobile), Link Group Sp. z o. O. (ERP), Grid Dynamics Poland sp. z o.o. (Scala), USEO (Ruby), Yard Corporate (JS), OLX (Go), Grid Dynamics Poland Sp. z o.o. (Support), Eyzee ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Najpopularniejsze języki programowania. Liderem JavaScript [© patpitchaya - Fotolia.com] Najpopularniejsze języki programowania. Liderem JavaScript](https://s3.egospodarka.pl/grafika2/jezyki-programowania/Najpopularniejsze-jezyki-programowania-Liderem-JavaScript-230727-150x100crop.jpg)

![Zagrożenia internetowe: co przyniosła II poł. 2016 r.? [© Elnur - Fotolia.com] Zagrożenia internetowe: co przyniosła II poł. 2016 r.?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Zagrozenia-internetowe-co-przyniosla-II-pol-2016-r-189091-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Rynek pracy IT 2021. Ile ofert pracy? Jakie zarobki? [© pixabay.com] Rynek pracy IT 2021. Ile ofert pracy? Jakie zarobki?](https://s3.egospodarka.pl/grafika2/praca-w-IT/Rynek-pracy-IT-2021-Ile-ofert-pracy-Jakie-zarobki-242822-150x100crop.jpg)

![Co może nowy ransomware RAA? Dużo! [© pichetw - Fotolia.com] Co może nowy ransomware RAA? Dużo!](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Co-moze-nowy-ransomware-RAA-Duzo-181547-150x100crop.jpg)

![DOOK SA debiutuje na NewConnect [© DragonImages - Fotolia.com] DOOK SA debiutuje na NewConnect](https://s3.egospodarka.pl/grafika2/debiuty-na-NewConnect/DOOK-SA-debiutuje-na-NewConnect-199812-150x100crop.jpg)

![Branża IT: pracy i pieniędzy dla seniorów nie brak, gorzej z juniorami [© Freepik] Branża IT: pracy i pieniędzy dla seniorów nie brak, gorzej z juniorami](https://s3.egospodarka.pl/grafika2/oferty-pracy/Branza-IT-pracy-i-pieniedzy-dla-seniorow-nie-brak-gorzej-z-juniorami-264387-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Wielkanoc 2025 będzie kosztować średnio 588 zł

Wielkanoc 2025 będzie kosztować średnio 588 zł

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)

![Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują [© Freepik] Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Deweloperzy-sprzedaja-136-mieszkan-dziennie-Duzy-ruch-a-ceny-zaskakuja-265860-150x100crop.jpg)