-

![Exploit atakuje. Plaga ataków z wykorzystaniem luk [© itcraftsman - Fotolia.com] Exploit atakuje. Plaga ataków z wykorzystaniem luk]()

Exploit atakuje. Plaga ataków z wykorzystaniem luk

... automatycznej aktualizacji, jeśli jest dostępna. Zawsze, gdy istnieje taka możliwość, wybieraj dostawcę oprogramowania, który wykazuje odpowiedzialne podejście do problemu luk w zabezpieczeniach. Sprawdź, czy taki dostawca posiada własny program typu bug bounty, wspierający niezależnych badaczy szukających podatności na ataki. Jeśli zarządzasz ...

-

![Zagrożenia w Internecie [© Scanrail - Fotolia.com] Zagrożenia w Internecie]()

Zagrożenia w Internecie

... to cztery zagrożenia hybrydowe, które rozprzestrzeniły się błyskawicznie w ciągu ostatnich sześciu miesięcy. W 2003 r. firma Symantec udokumentowała wykrycie 2636 nowych luk w zabezpieczeniach, czyli średnio siedem takich luk na dobę. Nowo wykryte luki w zabezpieczeniach są coraz niebezpieczniejsze i coraz łatwiej je wykorzystać. Stwierdzono, że 70 ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

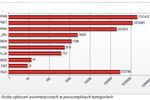

... KSN wykryto łącznie 30 901 713 dziurawych programów i plików. Na każdym podatnym na ataki komputerze zidentyfikowano średnio osiem różnych luk. 10 najbardziej rozpowszechnionych luk zostało zestawionych w tabeli poniżej. Najbardziej rozpowszechnione luki zostały zidentyfikowane w Javie i wykryte na 45,26% wszystkich komputerów. W rankingu znalazł ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... Java Virtual Machine. Dziury wykryto również w popularnych odtwarzaczach multimedialnych, takich jak Apple QuickTime (6 miejsce) oraz Winamp (7 miejsce). Wszystkie te 10 luk pozwala cyberprzestępcom przejąć kontrolę nad komputerami na poziomie systemu, wobec czego pozostałe korzyści wydają się stosunkowo nieistotne. Wnioski W pierwszym kwartale ...

-

![Nowa luka w zabezpieczeniach Microsoft Windows Nowa luka w zabezpieczeniach Microsoft Windows]()

Nowa luka w zabezpieczeniach Microsoft Windows

... skorzystać już kilka cybergangów, w tym FruityArmor oraz SandCat. Wiadomo, że pierwszy z nich z luk dnia zerowego korzystał już w przeszłości. SandCat to z kolei nowe ugrupowanie cyberprzestępcze, ... Regularnie aktualizuj wszystkie programy. Produkty zabezpieczające z funkcjami oceny luk w zabezpieczeniach oraz zarządzania łatami mogą pomóc ...

-

![Nowy program Symantec'a [© Nmedia - Fotolia.com] Nowy program Symantec'a]()

Nowy program Symantec'a

... mogą wywołać najpoważniejsze skutki oraz na najgroźniejszych atakach. Symantec Security Response dostarcza aktualne sygnatury ataków, a także szczegółową instrukcję usuwania luk w systemach, w tym linki, umożliwiające pobranie "łatek", a także przekierowujące do baz wiedzy online. Rozwiązanie zawiera technologię Symantec LiveUpdate, która umożliwia ...

-

![Niebezpieczne zakupy świąteczne [© Nmedia - Fotolia.com] Niebezpieczne zakupy świąteczne]()

Niebezpieczne zakupy świąteczne

... dowolne programy, przeglądać, zmieniać i usuwać dane oraz tworzyć nowe konta z pełnymi uprawnieniami. Więcej informacji można znaleźć na . „Istnienie takich luk w zabezpieczeniach poważnie zagraża bezpieczeństwu systemów komputerowych. Otwierają one tylne drzwi dla złośliwych kodów w naszym komputerze. Niestety dotąd nie zostały opublikowane ...

-

![Zarządzanie pracownikami w organizacjach projakościowych Zarządzanie pracownikami w organizacjach projakościowych]()

Zarządzanie pracownikami w organizacjach projakościowych

... podzielić go na trzy etapy: poznanie oczekiwań, analizę danych oraz redukcję luk jakościowych. Pierwszy etap zmierza do ustalenia oczekiwań już podczas rozmowy kwalifikacyjnej, ... o oczekiwaniach. Trzeci etap polega na ustaleniu możliwości redukcji luk jakościowych i na szacowaniu kosztów mających nastąpić zmian. Zarządzanie oczekiwaniami wymaga ...

-

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł]()

Co 2. cyberatak ransomware wycelowany w przemysł

... podatności oraz opracowywanie poprawek przed wystąpieniem exploitów (łagodzenie przypadków luk dnia zerowego). Podkreśla to również, że dostawcy muszą proaktywnie i w przejrzysty ... drugiej połowie 2023 r. badania wykazały, że tylko 0,7% spośród wszystkich tego typu luk w zabezpieczeniach komputerów jest faktycznie atakowanych, więc ze względu na tak ...

-

![Ewolucja złośliwego oprogramowania 2006 Ewolucja złośliwego oprogramowania 2006]()

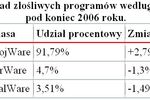

Ewolucja złośliwego oprogramowania 2006

... internetowe, takie jak ICQ, AOL czy MSN, stały się najbardziej niebezpiecznymi aplikacjami internetowymi. Naturalnie ma to bezpośredni związek z dużą liczbą luk wykrytych w popularnych przeglądarkach, głównie w Internet Explorerze. Zdaniem specjalistów z Kaspersky Lab, z technicznego punktu widzenia był to interesujący rok. Na szczęście, minął ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... z głównych metod wykorzystywanych przez cyberprzestępców do instalowania szkodliwego oprogramowania na komputerach swoich ofiar jest wykorzystywanie niezałatanych luk w aplikacjach. Sposób ten opiera się na istnieniu luk w zabezpieczeniach oraz niestosowaniu przez osoby indywidualne lub firmy łat dla swoich aplikacji. Luki w zabezpieczeniach Javy ...

-

![Szkodliwe oprogramowanie kradnie własność intelektualną firm [© weerapat1003 - Fotolia.com] Szkodliwe oprogramowanie kradnie własność intelektualną firm]()

Szkodliwe oprogramowanie kradnie własność intelektualną firm

... blisko czterech tysiącach menadżerów IT w 27 krajach. Najczęstszą przyczyną utraty danych było szkodliwe oprogramowanie, jednak własność intelektualna wyciekała również z powodu luk w zabezpieczeniach, kradzieży urządzeń mobilnych czy włamań sieciowych. W wysoce konkurencyjnej globalnej gospodarce firmy stają się liderami lub bankrutują z powodu ...

-

![Najpopularniejsze wirusy - IX 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - IX 2004]()

Najpopularniejsze wirusy - IX 2004

... to symptom wzrastającej liczby cyber-przestępstw popełnianych w Internecie. • Luki w oprogramowaniu to poważne zagrożenie. Cztery pierwsze miejsca w Top Ten to efekt wykorzystania luk w aplikacjach do rozprzestrzeniania się złośliwego kodu. Wielu użytkowników nadal nie aktualizuje swojego oprogramowania. Jest to tym bardziej niepokojące w obliczu ...

-

![Sieciowe zagrożenia [© Scanrail - Fotolia.com] Sieciowe zagrożenia]()

Sieciowe zagrożenia

... nowych mutacjach w czasie niespełna kilku godzin. W drugim kwartale 2005 r. firma McAfee kontynuowała analizę luk w zabezpieczeniach i ataków na nie. Podobnie jak poprzednio, liczba zgłoszonych w drugim kwartale 2005 r. luk w zabezpieczeniach różnych platform przekroczyła tysiąc. W porównaniu z analogicznym okresem roku poprzedniego oznacza to ...

-

![Norton Internet Security 2008 Norton Internet Security 2008]()

Norton Internet Security 2008

... . Nowe funkcje stanowią uzupełnienie już istniejących mechanizmów pakietu Norton Internet Security, takich jak rozwiązanie Threat Interceptor służące do usuwania luk w zabezpieczeniach oraz technologia ochrony przed narzędziami typu „rootkit”. Mechanizm Threat Interceptor obejmuje następujące elementy składowe: Threat Interceptor – Browser Defender ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... wykorzystujące luki w przetwarzaniu plików PDF, SWF oraz QuickTime. Lista luk w zabezpieczeniach wykorzystywanych przez szkodliwych użytkowników jest stosunkowo ... uruchomić się, jeśli użytkownik regularnie łata swój system operacyjny i aplikacje. Skaner luk w zabezpieczeniach potrafi wykryć "dziurawe" aplikacje. Kaspersky Lab założył jednak, że ...

-

![Robak Stuxnet otworzy erę cyberwojen? [© stoupa - Fotolia.com] Robak Stuxnet otworzy erę cyberwojen?]()

Robak Stuxnet otworzy erę cyberwojen?

... trzech z nich bezpośrednio poinformowaliśmy Microsoft. Ponadto ściśle współpracowaliśmy z tą firmą podczas tworzenia i publikowania łat na te dziury. Oprócz wykorzystywania czterech luk zero-day Stuxnet wykorzystywał również dwa ważne certyfikaty (od Realtek i JMicron), które pomogły monitorować szkodnika przez długi czas. Ostatecznym celem robaka ...

-

![Symantec Endpoint Protection 12 [© Nmedia - Fotolia.com] Symantec Endpoint Protection 12]()

Symantec Endpoint Protection 12

... informatycznej; zaobserwowano 93 proc. więcej ataków przez sieć WWW, 42 proc. więcej ataków na urządzenia mobilne oraz 6253 nowych luk w zabezpieczeniach, w tym 14 luk „dnia zerowego”, które odegrały kluczową rolę w ukierunkowanych atakach, takich jak Hydraq i Stuxnet. Rozwiązania, które oferują centralne zarządzanie i analizę ...

-

![Europejskie firmy a strategia bezpieczeństwa IT [© Scanrail - Fotolia.com] Europejskie firmy a strategia bezpieczeństwa IT]()

Europejskie firmy a strategia bezpieczeństwa IT

... wskazywali na sieci bezprzewodowe (zadeklarowało tak 57 proc. badanych). Sieci bezprzewodowe uplasowały się również na 1 pozycji pod względem największej liczby luk, przed infrastrukturami sieci szkieletowych (2 miejsce) i bazami danych (3). Firmy mają świadomość możliwości kontroli aplikacji przez zapory ogniowe nowej generacji. 50 proc ...

-

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?]()

Jakie aplikacje podatne na ataki hakerskie?

... w ponad połowie wszystkich ataków online na świecie. Aktualizacje tego oprogramowania są instalowane na żądanie, a nie automatycznie, co zwiększa długość życia luk. Exploity Javy są łatwe do wykorzystania niezależnie od wersji systemu Windows, a przy dodatkowej pracy ze strony cyberprzestępców, tak jak w przypadku ...

-

![Handel detaliczny przed wyzwaniami [© apops - Fotolia.com] Handel detaliczny przed wyzwaniami]()

Handel detaliczny przed wyzwaniami

... luk w handlu za pośrednictwem wszystkich kanałów - wynika z najnowszego badania firm Accenture i hybris software. 94 ... Vs. Retailer Capabilities: Minding the Omni-Channel Commerce Gap” (Potrzeby klientów vs. możliwości detalistów: eliminowanie luk w handlu za pośrednictwem wszystkich kanałów). Dlatego też, nie powinno dziwić, że jednym z priorytetów ...

-

![Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy [© agary35 - Fotolia.com] Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy]()

Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy

... jeden problem związany z bezpieczeństwem. Przestępcy mogą wykorzystać kilka takich luk jednocześnie, dlatego tak ważne jest, aby producenci łatali wszystkie dziury – ... Przed zakupem jakiegokolwiek urządzenia IoT poszukaj w internecie informacji na temat wszelkich luk w zabezpieczeniach tego sprzętu. Internet Rzeczy stanowi niezwykle aktualny temat i ...

-

![Hakerzy kontra opieka zdrowotna [© Rothlehner Florian - Fotolia.com] Hakerzy kontra opieka zdrowotna]()

Hakerzy kontra opieka zdrowotna

... szpitala przed nieautoryzowanym dostępem: stosowanie mocnych haseł w celu ochrony wszystkich kanałów komunikacji, aktualizacja polityk bezpieczeństwa IT, regularne badanie luk w zabezpieczeniach oraz instalowanie łat i aktualizacji dla oprogramowania/sprzętu, ochrona aplikacji obsługujących sprzęt medyczny w sieci lokalnej przy użyciu silnych haseł ...

-

![Nowa, krytyczna luka w zabezpieczeniach systemu Windows Nowa, krytyczna luka w zabezpieczeniach systemu Windows]()

Nowa, krytyczna luka w zabezpieczeniach systemu Windows

... aktualizowane, jak tylko zostanie udostępniona nowa łata bezpieczeństwa. W automatyzacji tych procesów pomocne mogą być produkty zabezpieczające oferujące funkcje oceny luk w zabezpieczeniach oraz zarządzania łatami. W celu zapewnienia ochrony przed nieznanymi zagrożeniami stosuj sprawdzone rozwiązanie zabezpieczające, takie jak Kaspersky Endpoint ...

-

![Nadchodzą cyberataki ransomware 2.0. To już więcej niż żądania okupu Nadchodzą cyberataki ransomware 2.0. To już więcej niż żądania okupu]()

Nadchodzą cyberataki ransomware 2.0. To już więcej niż żądania okupu

... i zawsze należy stosować dla nich silne hasła. Zawsze aktualizuj oprogramowanie na wszystkich urządzeniach, z których korzystasz. Aby zapobiec wykorzystaniu luk w zabezpieczeniach przez oprogramowanie ransomware, stosuj narzędzia, które potrafią automatycznie wykrywać luki w zabezpieczeniach jak również pobierać i instalować poprawki. Niezwłocznie ...

-

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?]()

Cyberbezpieczeństwo 2021. Co nam zagrażało?

... udostępnił stosowne łatki dla Exchange Server 2013, 2016 i 2019, które naprawiły szereg luk. Złośliwe aplikacje na Androida Na spokój w 2021 roku nie mogli liczyć ... tacy, jak ESET czy Stormshield stają się celem dla przestępców, którzy poszukują luk w zabezpieczeniach oraz tworzą coraz bardziej zaawansowane wersje złośliwego oprogramowania – ...

-

![Szkodliwe oprogramowanie a utrata danych firmowych Szkodliwe oprogramowanie a utrata danych firmowych]()

Szkodliwe oprogramowanie a utrata danych firmowych

... ataki wykorzystujące pocztę e-mail (21%) oraz phishing (17%). Jeżeli chodzi o zagrożenia wewnętrzne, najczęstszą przyczyną utraty ważnych danych jest występowanie luk w zabezpieczeniach oprogramowania firmy (25%), które cyberprzestępcy wykorzystują w celu zainfekowania komputerów ofiar. Tego rodzaju ryzyko można wyeliminować poprzez implementację ...

-

![Aon: dlaczego kuleje zarządzanie ryzykiem cybernetycznym? [© pixabay.com] Aon: dlaczego kuleje zarządzanie ryzykiem cybernetycznym?]()

Aon: dlaczego kuleje zarządzanie ryzykiem cybernetycznym?

... i finansowym) – mówi Adam Kuich. Doskonalenie podstaw: Regulacje prawne Szybkie zmiany wymuszone przez COVID-19 przyczyniły się jedynie do poszerzenia istniejących wcześniej luk w zakresie zgodności i potencjalnie wygenerowały nowe. Na początku 2021 r. zmiany są w toku i zaczynają obowiązywać bardziej restrykcyjne przepisy dotyczące ochrony danych ...

-

![Internet w pracy [© Scanrail - Fotolia.com] Internet w pracy]()

Internet w pracy

... korzystania Internetu z polityką działu personalnego firmy. Przeprowadzenie konsultacji z kluczowymi użytkownikami w trakcie przygotowywania koncepcji polityki. Znalezienie wszelkich możliwych luk umożliwiających łamanie zasad polityki. Rozważenie konsekwencji jakie niesie za sobą rozwój zdalnej pracy. Wykreowanie najbardziej odpowiedniej formy ...

Tematy: internet w pracy, badania pracowników -

![Portale społecznościowe: bądź ostrożny [© stoupa - Fotolia.com] Portale społecznościowe: bądź ostrożny]()

Portale społecznościowe: bądź ostrożny

... (jak do tej pory) niezłośliwych robaków w serwisie Twitter, które przeprowadzają ataki typu cross-site scripting (osadzanie złośliwego kodu w treści strony) z wykorzystaniem luk w zabezpieczeniach oraz clickjacking (przechwytywanie kliknięć); fałszywe profile na portalach Bebo oraz LinkedIn zawierające łącza do pobierania szkodliwego oprogramowania ...

-

![Kaspersky Lab: szkodliwe programy X 2010 Kaspersky Lab: szkodliwe programy X 2010]()

Kaspersky Lab: szkodliwe programy X 2010

... względem liczby opublikowanych łat bezpieczeństwa. Na przykład, 12 października pojawiło się aż 16 biuletynów bezpieczeństwa zawierających łaty na 49 różnych luk w zabezpieczeniach. Poprzedni rekord został ustanowiony w sierpniu tego roku, gdy załatano 34 luki. To wyraźnie pokazuje, że cyberprzestępcy aktywnie wykorzystują wady ...

-

![USA: Fed nie jest zadowolony z aktywności gospodarki USA: Fed nie jest zadowolony z aktywności gospodarki]()

USA: Fed nie jest zadowolony z aktywności gospodarki

... do prac nad obniżeniem podatku od zysków firm (CIT), ale podatek miałby zostać zmniejszony pod warunkiem zniknięcia z prawa podatkowego licznych luk i zwolnień, a to się biznesowi nie spodoba. Na pozór znakomity był raport o ilości sprzedanych w grudniu nowych domów. Sprzedaż wzrosła aż o 18 ...

-

![Szkodliwe programy w historii Twittera Szkodliwe programy w historii Twittera]()

Szkodliwe programy w historii Twittera

... oraz kradzież kont użytkowników. W 2010 roku Federalna Komisja Handlu wniosła oskarżenia przeciwko Twitterowi z powodu ogromnej popularności tego portalu oraz liczby luk wykrywanych w jego systemie bezpieczeństwa. W efekcie Twitter musiał przyjąć nowe polityki bezpieczeństwa, łącznie z takimi opcjami bezpieczeństwa jak domyślne połączenie ...

-

![Zagrożenia w sieci I-VI 2011 wg CERT Polska Zagrożenia w sieci I-VI 2011 wg CERT Polska]()

Zagrożenia w sieci I-VI 2011 wg CERT Polska

... połowie 2011 widzimy wyraźnie dominujący port 445, który jest w chwili obecnej najczęściej atakowanym portem. Nie jest to zaskoczeniem - większość najpoważniejszych luk związanych z oprogramowaniem Microsoftu znajduje się w aplikacjach nasłuchujących na tym porcie (obecnie najczęściej jest wykorzystywana luka związana z błędem w obsłudze zapytań ...

-

![Szkodliwe programy mobilne 2011 Szkodliwe programy mobilne 2011]()

Szkodliwe programy mobilne 2011

... rację. Dla przypomnienia, w zeszłym roku przewidywaliśmy, że: Dominować będą trojany SMS. Wzrośnie liczba zagrożeń atakujących system Android. Zwiększy się liczba luk w zabezpieczeniach wykrywanych na różnych platformach mobilnych, jak również wykorzystywanie ich do przeprowadzania ataków. Wzrośnie ilość oprogramowania spyware. Na początku 2012 ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Exploit atakuje. Plaga ataków z wykorzystaniem luk [© itcraftsman - Fotolia.com] Exploit atakuje. Plaga ataków z wykorzystaniem luk](https://s3.egospodarka.pl/grafika2/exploity/Exploit-atakuje-Plaga-atakow-z-wykorzystaniem-luk-191558-150x100crop.jpg)

![Zagrożenia w Internecie [© Scanrail - Fotolia.com] Zagrożenia w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Zagrozenia-w-Internecie-apURW9.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Nowy program Symantec'a [© Nmedia - Fotolia.com] Nowy program Symantec'a](https://s3.egospodarka.pl/grafika/symantec-vulnerability-assessment/Nowy-program-Symantec-a-Qq30bx.jpg)

![Niebezpieczne zakupy świąteczne [© Nmedia - Fotolia.com] Niebezpieczne zakupy świąteczne](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/Niebezpieczne-zakupy-swiateczne-Qq30bx.jpg)

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Co-2-cyberatak-ransomware-wycelowany-w-przemysl-259796-150x100crop.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Szkodliwe oprogramowanie kradnie własność intelektualną firm [© weerapat1003 - Fotolia.com] Szkodliwe oprogramowanie kradnie własność intelektualną firm](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-oprogramowanie-kradnie-wlasnosc-intelektualna-firm-142353-150x100crop.jpg)

![Najpopularniejsze wirusy - IX 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - IX 2004](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-IX-2004-apURW9.jpg)

![Sieciowe zagrożenia [© Scanrail - Fotolia.com] Sieciowe zagrożenia](https://s3.egospodarka.pl/grafika/ataki-internetowe/Sieciowe-zagrozenia-apURW9.jpg)

![Robak Stuxnet otworzy erę cyberwojen? [© stoupa - Fotolia.com] Robak Stuxnet otworzy erę cyberwojen?](https://s3.egospodarka.pl/grafika/robaki/Robak-Stuxnet-otworzy-ere-cyberwojen-MBuPgy.jpg)

![Symantec Endpoint Protection 12 [© Nmedia - Fotolia.com] Symantec Endpoint Protection 12](https://s3.egospodarka.pl/grafika/Symantec-Endpoint-Protection/Symantec-Endpoint-Protection-12-Qq30bx.jpg)

![Europejskie firmy a strategia bezpieczeństwa IT [© Scanrail - Fotolia.com] Europejskie firmy a strategia bezpieczeństwa IT](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Europejskie-firmy-a-strategia-bezpieczenstwa-IT-apURW9.jpg)

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg)

![Handel detaliczny przed wyzwaniami [© apops - Fotolia.com] Handel detaliczny przed wyzwaniami](https://s3.egospodarka.pl/grafika2/handel-detaliczny/Handel-detaliczny-przed-wyzwaniami-134399-150x100crop.jpg)

![Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy [© agary35 - Fotolia.com] Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy](https://s3.egospodarka.pl/grafika2/internet-rzeczy/Ekspres-do-kawy-i-elektroniczna-niania-narzedzia-w-rekach-cyberprzestepcy-166212-150x100crop.jpg)

![Hakerzy kontra opieka zdrowotna [© Rothlehner Florian - Fotolia.com] Hakerzy kontra opieka zdrowotna](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Hakerzy-kontra-opieka-zdrowotna-173464-150x100crop.jpg)

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2021-Co-nam-zagrazalo-242584-150x100crop.jpg)

![Aon: dlaczego kuleje zarządzanie ryzykiem cybernetycznym? [© pixabay.com] Aon: dlaczego kuleje zarządzanie ryzykiem cybernetycznym?](https://s3.egospodarka.pl/grafika2/zarzadzanie-ryzykiem-w-przedsiebiorstwie/Aon-dlaczego-kuleje-zarzadzanie-ryzykiem-cybernetycznym-237906-150x100crop.jpg)

![Internet w pracy [© Scanrail - Fotolia.com] Internet w pracy](https://s3.egospodarka.pl/grafika/internet-w-pracy/Internet-w-pracy-apURW9.jpg)

![Portale społecznościowe: bądź ostrożny [© stoupa - Fotolia.com] Portale społecznościowe: bądź ostrożny](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Portale-spolecznosciowe-badz-ostrozny-MBuPgy.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)