-

![Monitoring pracowników w świetle RODO [© denisismagilov - Fotolia.com] Monitoring pracowników w świetle RODO]()

Monitoring pracowników w świetle RODO

... wzbogaciła Kodeks pracy o wymienione wyżej artykuły. Monitoring wizyjny, kiedy pracodawca może go stosować? Zgodnie z prawem, pracodawca może stosować monitoring wizyjny jeśli jest to ... naruszenie tajemnicy korespondencji. Pracodawca powinien również pamiętać, że ochrona tajemnicy korespondencji, obowiązuje go również w trakcie monitoringu skrzynki ...

-

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku]()

Ochrona danych osobowych: tożsamość na celowniku

... naszej aktywności stanowi jednak perspektywę rozwoju całego sektora finansowego. Stały monitoring Internetu przez korporacje i wymiana danych pomiędzy nimi konfrontuje nas z wieloma ... Bezpieczeństwo - to jest właśnie priorytet i nieodzowny warunek dalszego rozwoju. Ochrona danych, która powinna być traktowana jako stały element standardów zarządzania ...

-

![Monitoring a prawa pracownika [© trekandshoot - Fotolia.com] Monitoring a prawa pracownika]()

Monitoring a prawa pracownika

... być adekwatne do interesu pracodawcy, który taki monitoring ma chronić. Przedstawiciele doktryny prawa pracy wskazują, że monitoring video może być stosowany jedynie w związku z jakąś określoną potrzebą, zaś stały nadzór video jest w zasadzie niedopuszczalny (T. Liszcz, Ochrona prywatności pracownika w relacjach z pracodawcą, Monitor Prawa Pracy ...

-

![Ochrona środowiska: kończą się dotacje [© Syda Productions - Fotolia.com] Ochrona środowiska: kończą się dotacje]()

Ochrona środowiska: kończą się dotacje

... rodzaje przedsięwzięć: inwestycje z zachowaniem różnorodności gatunkowej, ochrona i renaturalizacja ekosystemów (np. gatunków zagrożonych i chronionych, budowy ośrodków rehabilitacji zwierząt i przetrzymywania gatunków), projekty polegające na ochronie siedlisk - siedlisk przyrodniczych, monitoring przyrodniczy oraz badania i bazy danych z zakresu ...

-

![Bezpieczeństwo przeciwpożarowe i monitoring składowisk odpadów [© jcomp na Freepik] Bezpieczeństwo przeciwpożarowe i monitoring składowisk odpadów]()

Bezpieczeństwo przeciwpożarowe i monitoring składowisk odpadów

... w budynkach, czy na otwartych placach. Metody składowania odpadów, a ochrona przeciwpożarowa Sposób składowania odpadów odgrywa istotną rolę w planowaniu ochrony przeciwpożarowej. Odpady ... kontroli. Monitoring powinien obejmować całą powierzchnię składowanych odpadów oraz drogi dojazdowe w miejscu składowania. Ponadto, monitoring powinien obejmować ...

-

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA]()

Ochrona danych firmy: 18 zasad G DATA

... . Elektroniczny obieg dokumentów. Szyfrowanie poczty e-mail. Szyfrowanie dysków przenośnych. Szyfrowanie transmisji danych pomiędzy klientem a serwerem (IPSec). Monitoring oraz systemy alarmowe. Ochrona mienia i kontrola dostępu do pomieszczeń. Bezpieczne logowanie (certyfikaty cyfrowe – również w przypadku szyfrowania). Sejfy. Nakazy tajemnicy ...

-

![Wykorzystanie wizerunku na gruncie prawa autorskiego a ochrona danych osobowych [© Jakub Jirsák - Fotolia.com] Wykorzystanie wizerunku na gruncie prawa autorskiego a ochrona danych osobowych]()

Wykorzystanie wizerunku na gruncie prawa autorskiego a ochrona danych osobowych

... zgoda prawnoautorska. Na marginesie należy wspomnieć, że przetwarzanie danych w postaci wizerunku nie zawsze będzie wiązało się z jego rozpowszechnieniem (np. monitoring wizyjny, zdjęcia pracowników w intranecie albo wewnętrznej firmowej gazetce). Przykładowe sposoby wykorzystania wizerunku w powiązaniu z podstawą jego przetwarzania: art. 6 ust ...

-

![Ochrona antywirusowa za 39 zł [© Nmedia - Fotolia.com] Ochrona antywirusowa za 39 zł]()

Ochrona antywirusowa za 39 zł

... mechanizmy wykrywania wirusów, które pozwalają na wykrycie znanych i nowych wirusów - monitoring systemu i usuwanie wirusów w czasie rzeczywistym - aktualizacja sygnatur wirusów poprzez Internet. Szczepionki podpisywane są cyfrowo, co gwarantuje ich autentyczność. - ochrona plików w formatach: ARJ, GZIP, RAR, Java archive (JAR), LHA, CAB ...

-

![Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych? [© .shock - Fotolia.com] Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?]()

Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?

... osób znajdujących się jednocześnie w obiekcie – co może być istotne zwłaszcza w godzinach szczytu (soboty, popołudnia), kiedy może łatwo dochodzić do przekroczeń; monitoring “odzyskiwania biznesu” jako narzędzie, które może dostarczyć rzetelnych danych i ułatwić toczące się obecnie negocjacje w trójkącie: najemcy, wynajmujący i banki. Z analiz ...

-

![FortiMail-2000: ochrona dla dużych firm [© violetkaipa - Fotolia.com] FortiMail-2000: ochrona dla dużych firm]()

FortiMail-2000: ochrona dla dużych firm

... pozwalają sprawdzić i ocenić wszystkie części listu pod kątem cech wskazujących na spam. Nową funkcją zwiększającą precyzję w wykrywaniu spamu jest monitoring wszystkich adresów URL zawartych w poczcie elektronicznej. Producent wprowadził też nowe reguły archiwizowania i kwarantanny oraz możliwość indywidualizowania raportów. Firmware FortiMail ...

-

![Zakup mieszkania: poszukiwane strzeżone osiedla [© Ruud Morijn - Fotolia.com] Zakup mieszkania: poszukiwane strzeżone osiedla]()

Zakup mieszkania: poszukiwane strzeżone osiedla

Stróżówka, recepcja, monitoring lub przynajmniej ogrodzone osiedle – takich rozwiązań oczekuje wiele osób szukających swoich własnych „czterech kątów”. Teoretycznie podnoszą one poziom bezpieczeństwa, choć na zamknięty teren rzadziej zagląda policja i straż miejska, co może kusić złodziei. Ochrona w budynku to niezbędny atut nieruchomości dla ...

-

![Ataki ddos: jak chronić firmę? [© ptnphotof - Fotolia.com] Ataki ddos: jak chronić firmę?]()

Ataki ddos: jak chronić firmę?

... . Ataki tego typu to obecnie jedne z najpopularniejszych narzędzi używanych przez społeczności cyberprzestępców i haktywistów. Wielopłaszczyznowa strategia zabezpieczeń, ochrona serwerów DNS i monitoring infrastruktury IT mogą oszczędzić firmom zarówno poniesienia ogromnych kosztów, jak i strat wizerunkowych. Jak chronić swój biznes? Mechanizmy ...

-

![Apartament: co go wyróżnia? Apartament: co go wyróżnia?]()

Apartament: co go wyróżnia?

... . Sama winda powinna być wysokiej jakości i emitować minimum hałasu. Na dachu apartamentowca powinny być zlokalizowane przestronne tarasy widokowe z zielenią. Ochrona, recepcja, monitoring, instalacje inteligentnego budynku i klimatyzacja są obecnie standardem w wysokiej jakości projektach. Ważne są też specjalne miejsca parkingowe dla gości oraz ...

-

![Co Gabinet Cieni BCC rekomenduje rządowi? [© Ivan - Fotolia.com] Co Gabinet Cieni BCC rekomenduje rządowi?]()

Co Gabinet Cieni BCC rekomenduje rządowi?

... najbliższych 2 - 3 latach środkami finansowymi rzędu 70 – 80 mld zł. Ochrona Zdrowia ANNA JANCZEWSKA-RADWAN, minister ds. systemu ochrony zdrowia Gospodarczy Gabinet ... ,5 i PM10) oraz przez bardzo kancerogenny (rakotwórczy) benzoapiren. Aczkolwiek państwowy monitoring środowiska należy z kolei do najlepszych w Europie, dzięki czemu znany jest stan ...

-

![Infrastruktura krytyczna: cyberprzestępcy celują w kolej [© pixabay.com] Infrastruktura krytyczna: cyberprzestępcy celują w kolej]()

Infrastruktura krytyczna: cyberprzestępcy celują w kolej

... dniem staje się coraz bardziej połączona. Internet rzeczy (IoT), monitoring wizyjny, chmura obliczeniowa, automatyzacja, robotyzacja i sztuczna inteligencja to tylko ... zakresie cyberbezpieczeństwa sektora kolejowego Systemy wspomagające bezpieczeństwo pasażerów, jak ochrona wideo lub czujniki IoT zintegrowane z systemami kontroli i monitorowania ...

-

![Anixter i NetBotz współpracują [© Syda Productions - Fotolia.com] Anixter i NetBotz współpracują]()

Anixter i NetBotz współpracują

... oraz węzły telekomunikacyjne. System pomaga zminimalizować ryzyko nieautoryzowanego dostępu oraz uchronić przed czynnikiem błędu ludzkiego. Kluczowym zadaniem jest również ochrona przed uszkodzeniami spowodowanymi zalaniem czy przerwami w dostawie prądu oraz przed niekorzystnymi wpływami środowiska, takimi jak: zła cyrkulacja powietrza, ekstremalne ...

-

![Luksusowe apartamenty: deweloperzy jeszcze zwlekają [© Natalie Prinz - Fotolia.com] Luksusowe apartamenty: deweloperzy jeszcze zwlekają]()

Luksusowe apartamenty: deweloperzy jeszcze zwlekają

... wykończeniowe najwyższej jakości Mała liczba lokali na piętrze Winda, Spa, fitness, basen w budynku Tarasy widokowe na dachu budynku Pełna ochrona (monitoring, recepcja, ochroniarze) Klimatyzacja i instalacje inteligentnego budynku Wysokość lokalu blisko 3 m Powierzchnia lokalu minimum 100 m kw. (z możliwością niewielkich odstępstw) Kilka łazienek ...

-

![5 kroków w stronę bezpieczeństwa danych osobowych [© maxsim - Fotolia.com] 5 kroków w stronę bezpieczeństwa danych osobowych]()

5 kroków w stronę bezpieczeństwa danych osobowych

... z tego, jak istotna jest właściwa ochrona przetwarzanych przez nie danych osobowych. Część z nich doskonale już wie, jak to robić, ... ma dostęp do danych, w jaki sposób zabezpieczamy dane przed dostępem osób nieuprawnionych (alarm, monitoring, itp.), a także, jak zabezpieczone są nasze systemy informatyczne (infrastruktura i oprogramowanie). jak też ...

-

![BIK: co warto wiedzieć? [© Magdziak Marcin - Fotolia.com] BIK: co warto wiedzieć?]()

BIK: co warto wiedzieć?

... można pobrać tylko raz na 6 miesięcy. Produkt dostępny w pakietach: Pakiet Monitoring i Pakiet Ochrona Profil Kredytowy Mini Wybrane informacje dotyczące historii kredytowej: liczba wszystkich naszych ... dostęp do wszystkich produktów składających się na dany pakiet. Pakiety Monitoring i Ochrona będą ważne przez 12 miesięcy od momentu aktywacji. Na ...

-

![Antywirusy G Data Business 14 już po premierze [© vege - Fotolia.com] Antywirusy G Data Business 14 już po premierze]()

Antywirusy G Data Business 14 już po premierze

... internetową. Filtr blokujący strony internetowe niezwiązane z codzienną pracą. Opcjonalnie: Mail Security centralna ochrona niezależna od rodzaju serwera pocztowego, zawierająca filtry antywirusowe i antyspamowe. Opcjonalnie: Network Monitoring do monitorowania całej infrastruktury, od drukarek aż po serwery. Opcjonalnie: potężny moduł Patch ...

-

![Check Point zabezpiecza małe firmy [© violetkaipa - Fotolia.com] Check Point zabezpiecza małe firmy]()

Check Point zabezpiecza małe firmy

... . • Secured Hotspots – ochrona punktów dostępowych – ułatwia tworzenie zarządzanych, gościnnych punktów dostępowych za pomocą konfigurowalnej, opartej na WWW autentykacji, tworzenia tymczasowych kont użytkowników i integracji z RADIUS’em. • Advanced Network Monitoring and Troubleshooting Tools – zaawansowany monitoring sieci i narzędzia do ...

-

![Komunikatory internetowe a bezpieczeństwo danych Komunikatory internetowe a bezpieczeństwo danych]()

Komunikatory internetowe a bezpieczeństwo danych

... administracyjne, oraz 78,9% respondentów stosujących monitoring rekomendowało swoje praktyki. Na tym tle blokowanie ruchu uplasowało się dopiero na trzeciej pozycji pod względem satysfakcji klientów. Badanie pokazało, że w 60,3% firm, w których pracowali respondenci, nie istniała żadna ochrona przed zagrożeniami związanymi z komunikatorami ...

-

![Ubezpieczenie mieszkania na czas wakacji [© Fantasista - Fotolia.com] Ubezpieczenie mieszkania na czas wakacji]()

Ubezpieczenie mieszkania na czas wakacji

... standard oferowany przez samo osiedle. Szczególnie na tych nowszych monitoring, ogrodzenie i ochrona to rozwiązania często spotykane. W przypadku budynków wielorodzinnych koszt ... jest chroniony odstrasza potencjalnych złodziei – mówi Łukasz Kuczyński, prezes Impel Monitoring. 5. Ubezpiecz się Ochronę majątku mogą zapewnić nie tylko funkcjonariusze, ...

-

![FireEye Oculus dla sektora MSP [© yuriy - Fotolia.com] FireEye Oculus dla sektora MSP]()

FireEye Oculus dla sektora MSP

... zwrotnymi dla wielu protokołów. Zabezpiecza w ten sposób poufne dane i systemy. Ochrona przed zagrożeniami w poczcie elektronicznej — małe i średnie firmy mogą wykorzystać ... średnich firm jest też wyposażona w funkcję ciągłego monitorowania Oculus Continuous Monitoring, która pomaga zapobiec sytuacji, w której ograniczone zasoby zabezpieczające ...

-

![Jak nowe technologie zmieniają osiedla mieszkaniowe? Jak nowe technologie zmieniają osiedla mieszkaniowe?]()

Jak nowe technologie zmieniają osiedla mieszkaniowe?

... koszty użytkowania. Stosujemy także tzw. zielone dachy. Bezpieczeństwo mieszkańców zapewniają rolety sterowane elektrycznie, antywłamaniowe okna i drzwi, monitoring wizyjny w budynkach i wokół nich oraz ochrona w lobby. Karolina Bronszewska, członek zarządu, dyrektor Marketingu i Innowacji Ronson Development Nowe technologie stwarzają szansę na ...

-

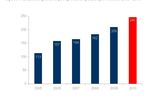

![UKE a rynek usług pocztowych 2006-2011 UKE a rynek usług pocztowych 2006-2011]()

UKE a rynek usług pocztowych 2006-2011

... oraz zachodniopomorskiego. 2.3. UKE stoi na straży interesów użytkowników usług pocztowych Monitoring jakość usług pocztowych Corocznie prowadzone są przez UKE badania ... UOKiK. 4.1. Ochrona konsumentów Głównymi obszarami zainteresowania organu regulacyjnego pozostaną w najbliższych latach kwestie konsumenckie – ochrona praw użytkowników usług ...

-

![Biuro Informacji Kredytowej: historia kredytowa w abonamencie [© Tom Mc Nemar - Fotolia.com] Biuro Informacji Kredytowej: historia kredytowa w abonamencie]()

Biuro Informacji Kredytowej: historia kredytowa w abonamencie

... naszą tożsamość. Po zmianach klient może wybierać pomiędzy trzema pakietami nazwanymi: Monitoring, Ochrona i Minimalny. Monitoring kosztuje 99 zł rocznie i daje dostęp do 12 raportów on-line w ciągu ... co liczyć, jeśli rachunek kredytowy jest aktywny krócej niż pół roku. Pakiet Ochrona za 49 zł zapewnia dostęp do raportu dwa razy w roku i nie oferuje ...

-

![PARP o funduszach europejskich na lata 2014-2020 [© thodonal - Fotolia.com] PARP o funduszach europejskich na lata 2014-2020]()

PARP o funduszach europejskich na lata 2014-2020

... rozwój polskiego ekosystemu innowacyjności widzimy w ten sposób: Identyfikacja i monitoring trendów społeczno-gospodarczych wpływających na rozwój innowacyjności (inno ... wniosków: listopad 2015 r., zakończenie naboru wniosków: grudzień 2016 r. OCHRONA WŁASNOŚCI PRZEMYSŁOWEJ (PO IR) Polskie przedsiębiorstwa, w porównaniu z konkurentami z Europy, ...

-

![Firmy ochroniarskie nie upilnowały 28 mln zł [© jassada watt - Fotolia.com] Firmy ochroniarskie nie upilnowały 28 mln zł]()

Firmy ochroniarskie nie upilnowały 28 mln zł

... zasadzie monitoringu i kontroli dostępu. Z branż: hotele i restauracje oraz transport i logistykę - monitoring pojazdów i ochrona łańcucha dostaw. Następnie budownictwo, gdzie ochroną objęty jest obszar budowy. Poza tym finanse – konwojowanie, sektor publiczny – ochrona VIP oraz imprezy masowe. Jakie warunki należy spełnić, żeby zostać ochroniarzem ...

-

![Antywirusy AVIRA 2012 Antywirusy AVIRA 2012]()

Antywirusy AVIRA 2012

... 2012. AVIRA Internet Security 2012 Antywirus, antyspam, archiwizator plików, FireWall, monitoring aktywności dziecka w sieci… Dzięki najnowszemu oprogramowaniu AVIRA – użytkownik będzie ... oprogramowanie OCHRONA RODZICIELSKA - Pozwala kontrolować aktywność Twojego dziecka w Internecie AVIRA Antivirus Premium 2012 Idealnie dopasowana ochrona: szybko ...

-

![Oto, co czyha na firmowe bezpieczeństwo IT [© igor - Fotolia.com] Oto, co czyha na firmowe bezpieczeństwo IT]()

Oto, co czyha na firmowe bezpieczeństwo IT

... nowe produkty są teoretycznie bardziej podatne na ataki, dlatego ważny jest monitoring ruchu sieciowego oraz behawioralna analiza sieci. Dzięki nim administratorzy wykryją atak ... typu „cyberwojen”. Dostawcy usług internetowych i operatorzy odegrają w nich kluczową rolę. Ochrona własnej sieci i skuteczne oczyszczanie z ataków DDoS są jednymi z głównych ...

-

![Jest sposób na ransomware! [© andras_csontos - Fotolia.com] Jest sposób na ransomware!]()

Jest sposób na ransomware!

... malware. Nawet w sytuacji, w której ransomware przejdzie przez wszystkie wcześniejsze metody zabezpieczeń (filtry internetowe, pocztowe, monitoring pamięci, moduły odpowiedzialne za rozpoznanie znanych form ataków ochrona dostępu do newralgicznych obszarów systemu), istnieje poziom obrony, który jest w stanie zablokować wrogie działanie polegające ...

-

![Cyberbezpieczeństwo w małej firmie. Czas na listę kontrolną Cyberbezpieczeństwo w małej firmie. Czas na listę kontrolną]()

Cyberbezpieczeństwo w małej firmie. Czas na listę kontrolną

... , zanim wyrządzą one szkody. Funkcje dodatkowe Szyfrowanie danych – ochrona przed nieautoryzowanym dostępem. Backup w chmurze – zabezpieczenie przed utratą danych (do 500 GB). Regularne aktualizacje sterowników (Driver Updater) i aplikacji (Software Updater). Monitoring aktywności – na urządzeniach w czasie rzeczywistym. Secure VPN – bezpieczne ...

-

![Samochód firmowy: jakie ubezpieczenie? [© Minerva Studio - Fotolia.com] Samochód firmowy: jakie ubezpieczenie?]()

Samochód firmowy: jakie ubezpieczenie?

... floty firmowej, to również dbałość o jej bezpieczeństwo w razie awarii lub wypadku. Dzisiejszy monitoring flot to nie tylko kontrola zakresu funkcjonowania pojazdu (czyli ... zbliża się do przejścia granicznego. A co z ochroną pojazdów? Standardowa ochrona autocasco często nie jest wystarczająca. Wiele towarzystw ubezpieczeniowych przygotowało oferty ...

-

![Regionalne Strategie Innowacji nieefektywnie wdrażane [© analiza Deloitte] Regionalne Strategie Innowacji nieefektywnie wdrażane]()

Regionalne Strategie Innowacji nieefektywnie wdrażane

... i medycynę oraz farmację. Sporym zainteresowaniem cieszyła się także turystyka i ochrona środowiska. Trafny dobór specjalizacji, wynikający z potencjału gospodarczego i ... eksperci, lokalny samorząd). Dotychczas jednak w niewielu regionach prowadzono systemowy monitoring i ocenę polityki innowacji. Najlepsze województwa monitorują nie tylko wskaźniki ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Monitoring pracowników w świetle RODO [© denisismagilov - Fotolia.com] Monitoring pracowników w świetle RODO](https://s3.egospodarka.pl/grafika2/monitorowanie-pracownikow/Monitoring-pracownikow-w-swietle-RODO-216236-150x100crop.jpg)

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-danych-osobowych-tozsamosc-na-celowniku-131260-150x100crop.jpg)

![Monitoring a prawa pracownika [© trekandshoot - Fotolia.com] Monitoring a prawa pracownika](https://s3.egospodarka.pl/grafika2/monitoring/Monitoring-a-prawa-pracownika-93518-150x100crop.jpg)

![Ochrona środowiska: kończą się dotacje [© Syda Productions - Fotolia.com] Ochrona środowiska: kończą się dotacje](https://s3.egospodarka.pl/grafika/ochrona-srodowiska/Ochrona-srodowiska-koncza-sie-dotacje-d8i3B3.jpg)

![Bezpieczeństwo przeciwpożarowe i monitoring składowisk odpadów [© jcomp na Freepik] Bezpieczeństwo przeciwpożarowe i monitoring składowisk odpadów](https://s3.egospodarka.pl/grafika2/odpady/Bezpieczenstwo-przeciwpozarowe-i-monitoring-skladowisk-odpadow-261612-150x100crop.jpg)

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Ochrona-danych-firmy-18-zasad-G-DATA-MBuPgy.jpg)

![Wykorzystanie wizerunku na gruncie prawa autorskiego a ochrona danych osobowych [© Jakub Jirsák - Fotolia.com] Wykorzystanie wizerunku na gruncie prawa autorskiego a ochrona danych osobowych](https://s3.egospodarka.pl/grafika2/rozpowszechnianie-wizerunku/Wykorzystanie-wizerunku-na-gruncie-prawa-autorskiego-a-ochrona-danych-osobowych-228403-150x100crop.jpg)

![Ochrona antywirusowa za 39 zł [© Nmedia - Fotolia.com] Ochrona antywirusowa za 39 zł](https://s3.egospodarka.pl/grafika/etrust-antivirus/Ochrona-antywirusowa-za-39-zl-Qq30bx.jpg)

![Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych? [© .shock - Fotolia.com] Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?](https://s3.egospodarka.pl/grafika2/galerie-handlowe/Aplikacje-zdrowotne-ochrona-zdrowia-czy-ochrona-danych-229615-150x100crop.jpg)

![FortiMail-2000: ochrona dla dużych firm [© violetkaipa - Fotolia.com] FortiMail-2000: ochrona dla dużych firm](https://s3.egospodarka.pl/grafika/Fortinet/FortiMail-2000-ochrona-dla-duzych-firm-SdaIr2.jpg)

![Zakup mieszkania: poszukiwane strzeżone osiedla [© Ruud Morijn - Fotolia.com] Zakup mieszkania: poszukiwane strzeżone osiedla](https://s3.egospodarka.pl/grafika2/zakup-mieszkania/Zakup-mieszkania-poszukiwane-strzezone-osiedla-114910-150x100crop.jpg)

![Ataki ddos: jak chronić firmę? [© ptnphotof - Fotolia.com] Ataki ddos: jak chronić firmę?](https://s3.egospodarka.pl/grafika2/ataki-ddos/Ataki-ddos-jak-chronic-firme-132978-150x100crop.jpg)

![Co Gabinet Cieni BCC rekomenduje rządowi? [© Ivan - Fotolia.com] Co Gabinet Cieni BCC rekomenduje rządowi?](https://s3.egospodarka.pl/grafika2/BCC/Co-Gabinet-Cieni-BCC-rekomenduje-rzadowi-187137-150x100crop.jpg)

![Infrastruktura krytyczna: cyberprzestępcy celują w kolej [© pixabay.com] Infrastruktura krytyczna: cyberprzestępcy celują w kolej](https://s3.egospodarka.pl/grafika2/infrastruktura-krytyczna/Infrastruktura-krytyczna-cyberprzestepcy-celuja-w-kolej-241862-150x100crop.jpg)

![Anixter i NetBotz współpracują [© Syda Productions - Fotolia.com] Anixter i NetBotz współpracują](https://s3.egospodarka.pl/grafika/anixter/Anixter-i-NetBotz-wspolpracuja-d8i3B3.jpg)

![Luksusowe apartamenty: deweloperzy jeszcze zwlekają [© Natalie Prinz - Fotolia.com] Luksusowe apartamenty: deweloperzy jeszcze zwlekają](https://s3.egospodarka.pl/grafika2/inwestowanie-w-luksusowe-apartamenty/Luksusowe-apartamenty-deweloperzy-jeszcze-zwlekaja-138399-150x100crop.jpg)

![5 kroków w stronę bezpieczeństwa danych osobowych [© maxsim - Fotolia.com] 5 kroków w stronę bezpieczeństwa danych osobowych](https://s3.egospodarka.pl/grafika2/dane-osobowe/5-krokow-w-strone-bezpieczenstwa-danych-osobowych-151360-150x100crop.jpg)

![BIK: co warto wiedzieć? [© Magdziak Marcin - Fotolia.com] BIK: co warto wiedzieć?](https://s3.egospodarka.pl/grafika2/BIK/BIK-co-warto-wiedziec-118538-150x100crop.jpg)

![Antywirusy G Data Business 14 już po premierze [© vege - Fotolia.com] Antywirusy G Data Business 14 już po premierze](https://s3.egospodarka.pl/grafika2/programy-antywirusowe/Antywirusy-G-Data-Business-14-juz-po-premierze-173164-150x100crop.jpg)

![Check Point zabezpiecza małe firmy [© violetkaipa - Fotolia.com] Check Point zabezpiecza małe firmy](https://s3.egospodarka.pl/grafika/CheckPoint/Check-Point-zabezpiecza-male-firmy-SdaIr2.jpg)

![Ubezpieczenie mieszkania na czas wakacji [© Fantasista - Fotolia.com] Ubezpieczenie mieszkania na czas wakacji](https://s3.egospodarka.pl/grafika2/ubezpieczenie-nieruchomosci/Ubezpieczenie-mieszkania-na-czas-wakacji-99687-150x100crop.jpg)

![FireEye Oculus dla sektora MSP [© yuriy - Fotolia.com] FireEye Oculus dla sektora MSP](https://s3.egospodarka.pl/grafika2/FireEye-Oculus/FireEye-Oculus-dla-sektora-MSP-129152-150x100crop.jpg)

![Biuro Informacji Kredytowej: historia kredytowa w abonamencie [© Tom Mc Nemar - Fotolia.com] Biuro Informacji Kredytowej: historia kredytowa w abonamencie](https://s3.egospodarka.pl/grafika2/BIK/Biuro-Informacji-Kredytowej-historia-kredytowa-w-abonamencie-118186-150x100crop.jpg)

![PARP o funduszach europejskich na lata 2014-2020 [© thodonal - Fotolia.com] PARP o funduszach europejskich na lata 2014-2020](https://s3.egospodarka.pl/grafika2/Program-Operacyjny-Inteligentny-Rozwoj/PARP-o-funduszach-europejskich-na-lata-2014-2020-157752-150x100crop.jpg)

![Firmy ochroniarskie nie upilnowały 28 mln zł [© jassada watt - Fotolia.com] Firmy ochroniarskie nie upilnowały 28 mln zł](https://s3.egospodarka.pl/grafika2/branza-ochroniarska/Firmy-ochroniarskie-nie-upilnowaly-28-mln-zl-199946-150x100crop.jpg)

![Oto, co czyha na firmowe bezpieczeństwo IT [© igor - Fotolia.com] Oto, co czyha na firmowe bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/Internet-Rzeczy/Oto-co-czyha-na-firmowe-bezpieczenstwo-IT-165660-150x100crop.jpg)

![Jest sposób na ransomware! [© andras_csontos - Fotolia.com] Jest sposób na ransomware!](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Jest-sposob-na-ransomware-178901-150x100crop.jpg)

![Samochód firmowy: jakie ubezpieczenie? [© Minerva Studio - Fotolia.com] Samochód firmowy: jakie ubezpieczenie?](https://s3.egospodarka.pl/grafika2/AC/Samochod-firmowy-jakie-ubezpieczenie-116062-150x100crop.jpg)

![Regionalne Strategie Innowacji nieefektywnie wdrażane [© analiza Deloitte] Regionalne Strategie Innowacji nieefektywnie wdrażane](https://s3.egospodarka.pl/grafika2/Regionalne-Strategie-Innowacji/Regionalne-Strategie-Innowacji-nieefektywnie-wdrazane-124409-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym [© Freepik] Sprzeciw od nakazu zapłaty w elektronicznym postępowaniu upominawczym](https://s3.egospodarka.pl/grafika2/nakaz-zaplaty/Sprzeciw-od-nakazu-zaplaty-w-elektronicznym-postepowaniu-upominawczym-265987-150x100crop.jpg)

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)