-

![Western Digital: dysk My Passport Enterprise Western Digital: dysk My Passport Enterprise]()

Western Digital: dysk My Passport Enterprise

... pomieści 500 GB danych. Jego pojemność i mobilność pozwala zachować oraz przenosić wszystkie ustawienia i dane użytkownika, a także uruchomić bezpośrednio z dysku spersonalizowany system operacyjny Windows 8, na dowolnym kompatybilnym komputerze – zarówno w biurze, jak i poza nim. Dzięki programowi WD Compass, dostarczanemu z dyskami My Passport ...

-

![Bank BGŻ: Lokata Bardzo Osobista [© dabjola - Fotolia.com] Bank BGŻ: Lokata Bardzo Osobista]()

Bank BGŻ: Lokata Bardzo Osobista

... ofercie Banku BGŻ dostępny jest nowy produkt depozytowy dla klientów Bankowości Osobistej - Lokata bardzo osobista. Można ją założyć poprzez system eBGŻ lub zlecić to osobistemu Doradcy. Dzięki interaktywnym suwakom klienci mogą wybrać kwotę, którą chcą ulokować, zaznaczyć interesujący ich termin i ...

-

![Volkswagen Golf Variant Volkswagen Golf Variant]()

Volkswagen Golf Variant

... życzenie oferowany jest dla nowego Golfa Varianta proaktywny system ochrony pasażerów (PreCrash). Jeżeli system rozpozna sytuację grożącą wypadkiem, napręży wstępnie pasy bezpieczeństwa ... automatyczny tempomat ACC, system ułatwiający utrzymanie pasa ruchu Lane Assist, system rozpoznający zmęczenie kierowcy, system rozpoznający znaki drogowe, ...

-

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?]()

Bankowość internetowa może być bezpieczna?

... : Użytkownicy inicjują operacje płatnicze w systemie bankowości online i podają szczegóły. Trojan Lurk przechwytuje szczegóły dotyczące płatności i czeka, aż system poprosi o token. System bankowości online prosi o token, a użytkownicy podają swoje dane uwierzytelniające, umieszczając token USB w odpowiednim gnieździe komputera. Trojan przechwytuje ...

-

![Nowy Jaguar XJ Nowy Jaguar XJ]()

Nowy Jaguar XJ

Już jesienią bieżącego roku w sprzedaży znajdzie się nowy Jaguar XJ. Ten luksusowy model wyposażono w najnowocześniejsze rozwiązania, takie jak system multimedialny z zaawansowanym układem nawigacyjnym i system audio Meridian Digital Reference o mocy 1300 W z 26 głośnikami. Oprócz tego auto posiada 3.0-litrowy wysokoprężny silnik V6, który osiąga ...

-

![Raport - Wdrożenia CRM w Polsce Raport - Wdrożenia CRM w Polsce]()

Raport - Wdrożenia CRM w Polsce

... to najczęściej Access, Sybase i Paradox. Współpraca z systemami typu "back-office" W 43 % przypadków system klasy CRM został zintegrowany z systemem typu back-office (MRPII/ERP). Integracja ta nastąpiła najczęściej w przypadku kiedy system CRM i system MRPII/ERP został dostarczony przez tego samego dostawcę. W kolejnych 17 % przypadków planuje się ...

Tematy: -

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... roku była implementacja obsługi 64-bitowego systemu operacyjnego. Modyfikacja ta została wykryta w sierpniu i została oznaczona wewnętrznym numerem TDL-4. W celu obejścia wbudowanej w system Windows ochrony autorzy TDSS wykorzystywali technikę infekowania sektora MBR, podobną do tej zastosowanej przez innego trojana - Sinowala. Jeżeli MBR zostanie ...

-

![Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy [© kungverylucky - Fotolia.com] Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy]()

Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy

... wzorcem umowy licencyjnej - NIE wiąże się z udzieleniem licencji. Powyższe najlepiej obrazuje system operacyjny Microsoft Windows – każdy użytkownik może go pobrać ze strony producenta i zainstalować na swoim komputerze, jednak już w trakcie lub po instalacji system poprosi nas o wprowadzenie klucza autoryzacyjnego, który otrzymamy dopiero po ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... się do systemów firm, które mają styczność z poufnymi danymi. Kaspersky Lab zaobserwował aktywną migrację mobilnego szkodliwego oprogramowania z platformy J2ME na system Android. Przez długi czas fragmentacja rynku mobilnych systemów operacyjnych stanowiła czynnik hamujący rozwój szkodliwych programów atakujących urządzenia mobilne, w końcu jednak ...

-

![Łatwiejsze odtwarzanie serwerów [© Nmedia - Fotolia.com] Łatwiejsze odtwarzanie serwerów]()

Łatwiejsze odtwarzanie serwerów

... znaczeniu. Funkcja umożliwia użytkownikom odtworzenie systemu Windows, który uległ awarii na całkowicie innym sprzęcie niż ten, na którym system był oryginalnie zainstalowany. Nowy system może zawierać wiele różnych typów kart sieciowych, urządzeń pamięci masowej, kart graficznych, płyt głównych i procesorów, nawet komponentów pochodzących ...

-

![Aparaty Canon PowerShot SX230 HS i SX220 HS Aparaty Canon PowerShot SX230 HS i SX220 HS]()

Aparaty Canon PowerShot SX230 HS i SX220 HS

... na lepszą jakość oraz wyrazistość obrazu w porównaniu z wcześniejszymi aparatami. Za sprawą 12,1 megapikselowej światłoczułej matrycy CMOS oraz technologii procesora DIGIC 4, system HS generuje obrazy ze zredukowanymi nieostrościami, a także zwiększa zakres dynamiki, co z kolei oznacza bardziej klarowne i pełne drobnych detali fotografie. Dzięki ...

-

![Złośliwe programy na Androida I poł. 2013 [© amorphis - Fotolia.com] Złośliwe programy na Androida I poł. 2013]()

Złośliwe programy na Androida I poł. 2013

... liczba mobilnych zagrożeń osiągnęła swój kolejny rekord. Obecna zalew malware’u na system z zielonym ludzikiem to wynik dostępności prostych narzędzi do jego tworzenia ... tej przyczyny spodziewamy się ponad trzykrotnego wzrostu liczby nowych zagrożeń na ten system.” Stale rośnie liczba rejestrowanych przez G Data SecurityLabs aplikacji wyposażonych w ...

-

![Nowy Ford Mondeo trafił do Polski Nowy Ford Mondeo trafił do Polski]()

Nowy Ford Mondeo trafił do Polski

... , jak również z przodu i z tyłu, emitując jednocześnie ostrzeżenia dźwiękowe. W nowym Mondeo zastosowano po raz pierwszy opracowany przez Forda system Pre-Collision Assist z technologią wykrywania pieszych Pedestrian Detection. System wykrywa osoby znajdujące się na drodze przed autem oraz pieszych, którzy przecinają tor ruchu pojazdu, a następnie ...

-

![Rozwój wirusów a luki w MacOS X Rozwój wirusów a luki w MacOS X]()

Rozwój wirusów a luki w MacOS X

... Uniksowy model bezpieczeństwa systemu MacOS X jest domyślnie tak skonfigurowany, aby chronił system przed zagrożeniami, które są powszechne dla innych platform, dla których ten ... proof of concept". 21 lutego pojawiły się dwa exploity zero-day atakujące system MacOS X: Exploit.OSX.Safari.a został wykryty przez Michaela Lehna, a Exploit.OSX.ScriptEx.a. ...

-

![Nowy Corel Painter X Nowy Corel Painter X]()

Nowy Corel Painter X

... malowania RealBristle(tm), zapewniający swobodę malowania i ilustrowania aż do pojedynczych włosów pędzla. Cechy programu Corel Painter X: System malowania RealBristle - system malowania RealBristle sprawia, że pędzel jest bardziej posłuszny ręce artysty. Pędzle RealBristle dobrze odwzorowują tradycyjne przybory artystyczne, w których włosie skleja ...

-

![Linux i Open Source w polskich firmach Linux i Open Source w polskich firmach]()

Linux i Open Source w polskich firmach

... 80 proc. wykorzystuje ten system na serwerach. Tym samym pod względem popularności Linux dogonił już system Windows, którego wykorzystanie deklaruje 83 proc. badanych. ... . W większości system ten działa na nie więcej niż 30% komputerów. Jedynie w pojedynczych przypadkach odsetek ten jest większy. W przypadku 1% firm w system operacyjny Linux ...

-

![Kaspersky Lab: szkodliwe programy V 2011 Kaspersky Lab: szkodliwe programy V 2011]()

Kaspersky Lab: szkodliwe programy V 2011

... ataku próbowano przekierować użytkowników na strony phishingowe imitujące strony kilku banków. W tym celu modyfikowano plik HOSTS, wykorzystując rootkita infekującego system poprzez atak drive-by. Cyberprzestępcy złamali zabezpieczenia brazylijskiej strony internetowej i umieścili w niej szkodliwy aplet Java zawierający, oprócz exploita, dwa pliki ...

-

![Kaspersky Lab: szkodliwe programy VIII 2011 Kaspersky Lab: szkodliwe programy VIII 2011]()

Kaspersky Lab: szkodliwe programy VIII 2011

... Lab wykrył 35 unikatowych szkodliwych programów, które w ten czy inny sposób atakowały system bitcoinowy. Robaki zdalnego dostępu Dość ciekawym zagrożeniem jest robak Morto, który ... ) wykrytych w okresie od 1 sierpnia 2011 r do 31 sierpnia 2011 r. atakowało system Android. Obecnie 99% wszystkich wykrywanych zagrożeń atakujących platformy mobilne to ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... atakowania Androida. W ostatnich miesiącach odnotowaliśmy znaczący wzrost całkowitej liczby szkodliwych programów na Androida, a w szczególności backdoorów: spośród 559 zagrożeń wykrytych na system Google, 182 (32,5%) to modyfikacje z funkcjami backdoora (w lipcu liczba ta wynosiła 46, a w sierpniu 54). Oczywistym było, że wcześniej czy później ...

-

![Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony [© Freepik] Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony]()

Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony

... innych niebezpiecznych działań. Microsoft już załatał ten problem, ale jeśli Twój system nie jest aktualizowany, nadal jesteś narażony na atak. Aby się zabezpieczyć, ... aktualizacje Windows – Microsoft udostępnił poprawkę usuwającą tę lukę. Sprawdź, czy Twój system jest nadal wspierany – jeśli korzystasz z Windows 8.1 lub Server 2012 R2, pamiętaj ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

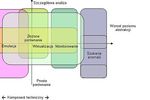

... poprzez VMM. Oprócz uruchomienia systemu operacyjnego użytkownika, VMM uruchamia inny system operacyjny. W tym systemie operacyjnym mogą zostać uruchomione złośliwe programy. Oba ... Windows XP naukowcy wykorzystali kod źródłowy Virtual PC, gościnny złośliwy system operacyjny i zmodyfikowali niektóre sterowniki systemu operacyjnego użytkownika. Pomimo ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... niemal "od zera" i podejmie bezprecedensowe środki w celu zapewnienia bezpieczeństwa od początku procesu rozwoju sytemu, jak również że został zaimplementowany unikatowy system testowania, wszyscy byli przekonani, że wystąpią problemy. Nie chodziło o to "Czy w Viście zostaną zidentyfikowane krytyczne luki?" ale "Kiedy zostaną zidentyfikowane ...

-

![Ochrona antywirusowa: ewolucja i metody Ochrona antywirusowa: ewolucja i metody]()

Ochrona antywirusowa: ewolucja i metody

... system operacyjny, razem z programami uruchomionymi w tym systemie, stanowi zintegrowany system; system operacyjny posiada wewnętrzny "status systemu"; jeżeli szkodliwy kod zostanie uruchomiony w środowisku, system będzie miał status "niezdrowy"; taki system ... ryzyka, na jakie narażony będzie system operacyjny oraz dane użytkownika podczas procesu ...

-

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

... r. firma Kaspersky Lab nie opublikowała szczegółowych statystyk dotyczących rozkładu szkodliwych programów, programów AdWare czy potencjalnie niechcianych programów ze względu na system operacyjny czy platformy. Zamiast tego przedstawiono analizę najbardziej interesujących systemów nie należących do rodziny Windows (*nix, Mac OS oraz Symbian ...

-

![Darmowy NOWS SBE Starter Pack [© Nmedia - Fotolia.com] Darmowy NOWS SBE Starter Pack]()

Darmowy NOWS SBE Starter Pack

... NOWS SBE Starter Pack firmy otrzymują m.in.: Novell Open Enterprise Server 2 – system sieciowy (obsługa w sieci plików, druku, komunikacji, urządzeń sieciowych, zabezpieczeń ... serwer brzegowy (np. serwer WWW, CMS, firewall). Novell GroupWise 7 PL – system pocztowy (e-mail, PIM, komunikator) służący jednocześnie do organizacji pracy grupowej; działa ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... to w pełni zautomatyzowany system. Specjaliści zajmujący się zwalczaniem wirusów mają do czynienia z nową generacją samodzielnie rozbudowujących się botnetów. System ma charakter ... rozpowszechniły dzięki temu, że można je łatwo stworzyć, istnieje już dojrzały system dystrybucji i mogą być wykorzystywane do osiągnięcia dużych zysków w krótkim czasie. ...

-

![Program Natura 2000 - przygotowanie i wdrażanie [© Scanrail - Fotolia.com] Program Natura 2000 - przygotowanie i wdrażanie]()

Program Natura 2000 - przygotowanie i wdrażanie

... informacyjnymi ze strony instytucji administracji publicznej w sprawie planów zadań ochronnych. System Sieci Ekologicznej Natura 2000 powstaje od 7 lat. Podstawę prawną do ... upraszcza procedurę, skraca czas jej przygotowania i ogranicza koszty. Polski system jest skomplikowany i kosztowny w zarządzaniu, gdyż tworzy zupełnie nowy ład ochronny, który ...

-

![Kaspersky Lab: szkodliwe programy X 2011 Kaspersky Lab: szkodliwe programy X 2011]()

Kaspersky Lab: szkodliwe programy X 2011

... Trojan-Downloader.OSX.Flashfake.d zdołał wyłączyć XProtect, uszkadzając jego główne pliki. W rezultacie, system ochrony nie otrzymywał aktualizacji of firmy Apple, przez co stawał ... zapobiec usunięciu go przez ochronę antywirusową, ale również sprawia, że system jest podatny na inne szkodliwe programy, które w innym razie zostałyby wykryte przez ...

-

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows]()

Złośliwe aplikacje na Androida atakują Windows

... . Ograniczały się one do dystrybucji wirusów poprzez nośniki jak CD, DVD czy pendrive. Sukces rynkowy jaki osiągnęły przenośne urządzenia wyposażone w system Android, dał do myślenia cyberprzestępcom, którzy postanowili wykorzystać urządzenia mobilne do rozprzestrzeniania swoich złośliwych aplikacji. Wskazówki i porady: Zabezpiecz swoje urządzenia ...

-

![Czy Windows 10 przebije Windows 7 i Androida? [© Brian Jackson - Fotolia.com] Czy Windows 10 przebije Windows 7 i Androida?]()

Czy Windows 10 przebije Windows 7 i Androida?

... nowa wersja oprogramowania może stać się godnym następcą Windows 7. Również z danych pozyskanych przez idealo wynika, że w segmencie komputerów stacjonarnych i laptopów system Windows nie ma sobie równych. Emocje towarzyszące nadchodzącej „dziesiątce” są ogromne, a oczekiwania wobec nowego systemu operacyjnego jeszcze większe. Powrót odświeżonego ...

-

![Parę sposobów na bezpieczeństwo sieci firmowej [© Melpomene - Fotolia.com] Parę sposobów na bezpieczeństwo sieci firmowej]()

Parę sposobów na bezpieczeństwo sieci firmowej

... Ważne jest również żeby firmy dodatkowo zabezpieczały swoją sieć za pomocą systemu wykrywania włamań (IDS – Intrusion Detection System) i systemu zapobiegania włamaniom (IPS – Intrusion Prevention System). Rozwiązanie opiera się na nieustannym monitorowaniu aktywności w sieci w czasie rzeczywistym. Zadaniem systemów IPS/IDS jest np. wykrywanie ...

-

![Szkodliwe oprogramowanie w chmurze. Jest miliard, a będzie więcej Szkodliwe oprogramowanie w chmurze. Jest miliard, a będzie więcej]()

Szkodliwe oprogramowanie w chmurze. Jest miliard, a będzie więcej

... ransomware i inne. Szkodliwe oprogramowanie w chmurze liczy sobie już miliard komponentów. 20% tych zagrożeń wykryte zostało przez Astraea, czyli samouczący się system analizy złośliwego oprogramowania, który działa wewnątrz infrastruktury Kaspersky Lab. Żyjemy w czasach, w których szkodliwe oprogramowanie rośnie tak szybko, że ręczne przetwarzanie ...

-

![Wydobywanie kryptowalut - jak zbudować centrum danych? Wydobywanie kryptowalut - jak zbudować centrum danych?]()

Wydobywanie kryptowalut - jak zbudować centrum danych?

... okazuje się kamieniem węgielnym centrum danych. Firma CCG Mining zrekonstruowała cały system wentylacji pomieszczeń zgodnie ze swoimi potrzebami. Na użytek swoich serwerowni firma ... ciepła, bowiem serwerownia wytwarza go prawie tyle, co centralny system grzewczy w większości domów! Czujniki temperatury znajdują się wszędzie w obiekcie, stale ...

-

![Telefon w komputerze [© Minerva Studio - Fotolia.com] Telefon w komputerze]()

Telefon w komputerze

... miesięcznie. W pakiecie faks Niektórzy z operatorów PC VoIP oferują ciekawą dodatkową - mianowicie możliwość odbierania faksów. Działanie tych usług jest bardzo proste - system operatora rozpoznaje połączenie faksowe i zapisuje nadchodzącą wiadomość w formacie pliku graficznego lub np PDF. Wiadomość z dołączonym plikiem trafia później na skrzynkę ...

Tematy: VoIP, telefonia internetowa -

![Jaka przyszłość czeka Linuksa? [© Scanrail - Fotolia.com] Jaka przyszłość czeka Linuksa?]()

Jaka przyszłość czeka Linuksa?

... wskazali na ograniczony wybór aplikacji desktopowych w systemie Linux i na brak ich współdziałania z systemem Windows. Pytani na jakie problemy natrafiali instalując system Linux, badani wskazywali na brak kompatybilności z używanym oprogramowaniem – odpowiedziało tak aż 54 proc. ankietowanych. Zdaniem ekspertów, jeśli Linux umożliwi uruchamianie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bank BGŻ: Lokata Bardzo Osobista [© dabjola - Fotolia.com] Bank BGŻ: Lokata Bardzo Osobista](https://s3.egospodarka.pl/grafika2/oferta-bankow/Bank-BGZ-Lokata-Bardzo-Osobista-124058-150x100crop.jpg)

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bankowosc-internetowa-moze-byc-bezpieczna-124518-150x100crop.jpg)

![Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy [© kungverylucky - Fotolia.com] Licencje oprogramowania komputerowego: rodzaje i możliwości licencjobiorcy](https://s3.egospodarka.pl/grafika2/licencja-oprogramowania/Licencje-oprogramowania-komputerowego-rodzaje-i-mozliwosci-licencjobiorcy-232632-150x100crop.jpg)

![Łatwiejsze odtwarzanie serwerów [© Nmedia - Fotolia.com] Łatwiejsze odtwarzanie serwerów](https://s3.egospodarka.pl/grafika/veritas-bare-metal-restore/Latwiejsze-odtwarzanie-serwerow-Qq30bx.jpg)

![Złośliwe programy na Androida I poł. 2013 [© amorphis - Fotolia.com] Złośliwe programy na Androida I poł. 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Zlosliwe-programy-na-Androida-I-pol-2013-125620-150x100crop.jpg)

![Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony [© Freepik] Luka w systemie Microsoft - sprawdź, czy Twój komputer jest zagrożony](https://s3.egospodarka.pl/grafika2/luka-w-oprogramowaniu/Luka-w-systemie-Microsoft-sprawdz-czy-Twoj-komputer-jest-zagrozony-265403-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Darmowy NOWS SBE Starter Pack [© Nmedia - Fotolia.com] Darmowy NOWS SBE Starter Pack](https://s3.egospodarka.pl/grafika/novell/Darmowy-NOWS-SBE-Starter-Pack-Qq30bx.jpg)

![Program Natura 2000 - przygotowanie i wdrażanie [© Scanrail - Fotolia.com] Program Natura 2000 - przygotowanie i wdrażanie](https://s3.egospodarka.pl/grafika/System-Sieci-Ekologicznej-Natura-2000/Program-Natura-2000-przygotowanie-i-wdrazanie-apURW9.jpg)

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows](https://s3.egospodarka.pl/grafika2/zlosliwe-aplikacje/Zlosliwe-aplikacje-na-Androida-atakuja-Windows-114500-150x100crop.jpg)

![Czy Windows 10 przebije Windows 7 i Androida? [© Brian Jackson - Fotolia.com] Czy Windows 10 przebije Windows 7 i Androida?](https://s3.egospodarka.pl/grafika2/systemy-operacyjne/Czy-Windows-10-przebije-Windows-7-i-Androida-160559-150x100crop.jpg)

![Parę sposobów na bezpieczeństwo sieci firmowej [© Melpomene - Fotolia.com] Parę sposobów na bezpieczeństwo sieci firmowej](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Pare-sposobow-na-bezpieczenstwo-sieci-firmowej-181190-150x100crop.jpg)

![Telefon w komputerze [© Minerva Studio - Fotolia.com] Telefon w komputerze](https://s3.egospodarka.pl/grafika/VoIP/Telefon-w-komputerze-iG7AEZ.jpg)

![Jaka przyszłość czeka Linuksa? [© Scanrail - Fotolia.com] Jaka przyszłość czeka Linuksa?](https://s3.egospodarka.pl/grafika/Linux/Jaka-przyszlosc-czeka-Linuksa-apURW9.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![e-Doręczenia dla każdego. Jak założyć skrzynkę? [© Freepik] e-Doręczenia dla każdego. Jak założyć skrzynkę?](https://s3.egospodarka.pl/grafika2/e-Doreczenia/e-Doreczenia-dla-kazdego-Jak-zalozyc-skrzynke-265425-150x100crop.jpg)

![Rynek najmu w trendzie wzrostowym [© Freepik] Rynek najmu w trendzie wzrostowym](https://s3.egospodarka.pl/grafika2/rynek-najmu/Rynek-najmu-w-trendzie-wzrostowym-265442-150x100crop.jpg)

![Boom na rynku nowych mieszkań za rogatkami metropolii [© Freepik] Boom na rynku nowych mieszkań za rogatkami metropolii](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Boom-na-rynku-nowych-mieszkan-za-rogatkami-metropolii-265438-150x100crop.jpg)

![Odszkodowanie od linii lotniczych - nawet jeśli to wycieczka z biura podróży [© Freepik] Odszkodowanie od linii lotniczych - nawet jeśli to wycieczka z biura podróży](https://s3.egospodarka.pl/grafika2/opozniony-lot/Odszkodowanie-od-linii-lotniczych-nawet-jesli-to-wycieczka-z-biura-podrozy-265417-150x100crop.jpg)

![Deregulacja. Liczba mediacji w postępowaniach administracyjnych wzrośnie? [© Freepik] Deregulacja. Liczba mediacji w postępowaniach administracyjnych wzrośnie?](https://s3.egospodarka.pl/grafika2/deregulacja/Deregulacja-Liczba-mediacji-w-postepowaniach-administracyjnych-wzrosnie-265432-150x100crop.jpg)