-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... flash USB podłączonych do zainfekowanego komputera (zawierającego pliki 'winview.ocx', ... do dziewięciu. Spośród wszystkich szkodliwych programów z rankingu na specjalną wzmiankę zasługuje Trojan.Win32.Agent.aduro znajdujący się na dwunastej pozycji. Program ten rozprzestrzenia się ze stron internetowych, które nakłaniają użytkowników do pobrania ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... z książki telefonicznej do zdalnego serwera bez wiedzy ofiar. Na każdy numer ze skradzionej książki telefonicznej przychodził następnie spam SMS nakłaniający odbiorcę do pobrania aplikacji ... Trojan ukradkiem kontaktuje się ze szkodliwym serwerem i potrafi pobierać inne pliki na komputer ofiary. Zwykle próbuje pobrać trojana, który zmienia adresy w ...

-

![ESET: zagrożenia internetowe II 2013 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2013]()

ESET: zagrożenia internetowe II 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 8. Win32/Qhost Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe III 2013 [© alphaspirit - Fotolia.com] ESET: zagrożenia internetowe III 2013]()

ESET: zagrożenia internetowe III 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 7. HTML/Iframe.B Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe X 2012 [© pixel_dreams - Fotolia.com] ESET: zagrożenia internetowe X 2012]()

ESET: zagrożenia internetowe X 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 4. HTML/ScrInject.B Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013]()

ESET: zagrożenia internetowe X 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 8. Win32/Ramnit Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe VI 2013 [© Gajus - Fotolia.com] ESET: zagrożenia internetowe VI 2013]()

ESET: zagrożenia internetowe VI 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 9. Win32/Ramnit Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe VII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VII 2013]()

ESET: zagrożenia internetowe VII 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 8. JS/Chromex.FBook Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014]()

ESET: zagrożenia internetowe II 2014

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 9. Win32/Dorkbot Pozycja w poprzednim rankingu: 10 ...

-

![Ariana Grande na przynętę. Złośliwe oprogramowanie żeruje na Grammy 2020 Ariana Grande na przynętę. Złośliwe oprogramowanie żeruje na Grammy 2020]()

Ariana Grande na przynętę. Złośliwe oprogramowanie żeruje na Grammy 2020

... ten nie występował w odniesieniu do artystów o ugruntowanej pozycji, ... pobrania pliku w celu słuchania muzyki, spodziewamy się spadku szkodliwej aktywności związanej z tego rodzaju zawartością – powiedział Anton Iwanow, analityk ds. cyberbezpieczeństwa z firmy Kaspersky. Jak chronić się przed szkodliwymi programami podszywającymi się pod pliki ...

-

![ESET: zagrożenia internetowe VIII 2012 ESET: zagrożenia internetowe VIII 2012]()

ESET: zagrożenia internetowe VIII 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 4. Win32/Sirefef Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe IX 2012 [© drx - Fotolia.com] ESET: zagrożenia internetowe IX 2012]()

ESET: zagrożenia internetowe IX 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. Win32/Sirefef Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe XI 2012 [© yuriy - Fotolia.com] ESET: zagrożenia internetowe XI 2012]()

ESET: zagrożenia internetowe XI 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 4. HTML/Iframe.B Pozycja w poprzednim rankingu ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... takie mogą obejmować polecenie pobrania i uruchomienia programów klasyfikowanych przez firmę Kaspersky Lab jako Trojan-PSW.Win32.OnLineGames. Zarówno Alman.a jak i Hala.a zawiera listę plików wykonywalnych, które nie powinny być infekowane. Oprócz plików należących do innych szkodliwych programów lista zawiera pliki należące do klientów gier online ...

-

![ESET: zagrożenia internetowe X 2011 ESET: zagrożenia internetowe X 2011]()

ESET: zagrożenia internetowe X 2011

... domenami, z których pobiera instrukcje dalszego działania m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 4. HTML/ScrInject.B Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe VI 2012 ESET: zagrożenia internetowe VI 2012]()

ESET: zagrożenia internetowe VI 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 3. HTML/ScrInject.B Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013]()

ESET: zagrożenia internetowe XI 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeo. W zależności od wariantu Conficker może rozprzestrzeniad się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 8. HTML/Iframe Pozycja w poprzednim rankingu ...

-

![Cyberprzestępcy podszywają się pod WeTransfer [© StartupStockPhotos z Pixabay] Cyberprzestępcy podszywają się pod WeTransfer]()

Cyberprzestępcy podszywają się pod WeTransfer

... duże pliki. Ich popularność postanowili wykorzystać cyberprzestępcy. Odnotowaliśmy gwałtowny wzrost kampanii, której celem jest rozpowszechnianie linków phishingowych. Ofiara otrzymuje email z linkiem do pobrania pliku, który rzekomo ktoś przekazał za pośrednictwem WeTransfer. Cyberprzestępcy są w stanie stworzyć maile i linki, które do złudzenia ...

-

![Wirusy, robaki, phishing VI-XII 2006 Wirusy, robaki, phishing VI-XII 2006]()

Wirusy, robaki, phishing VI-XII 2006

... określone pliki w komputerze (np. pliki ... do pobrania. Typowy URL mógłby wyglądać np. tak: yuhadefunjinsa.com/chr/grw/lt.exe. Spamowe wiadomości zawierają odnośniki do fałszywych stron oferujących Viagrę. Co ciekawe, domeny wykorzystywane przez fałszywe sklepy z Viargą mają nie tylko nazwy podobne do adresów URL zawierających komponenty do pobrania ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... do wszystkich kontaktów ofiary, zachęcając ich do pobrania nowej wiadomości MMS. Jeżeli użytkownik, który otrzymał ten tekst, kliknie zawarty w wiadomości odsyłacz, na jego urządzenie zostanie automatycznie pobrany Backdoor.AndroidOS.Obad.a. Mobilne szkodliwe oprogramowanie jest zwykle wykorzystywane do ...

-

![ESET: zagrożenia internetowe XII 2013 [© Joerg Habermeier - Fotolia.com] ESET: zagrożenia internetowe XII 2013]()

ESET: zagrożenia internetowe XII 2013

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 7. Win32/Dorkbot Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe VII 2012 ESET: zagrożenia internetowe VII 2012]()

ESET: zagrożenia internetowe VII 2012

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 4. Win32/Sirefef Pozycja w poprzednim rankingu ...

-

![ESET: zagrożenia internetowe IV 2013 [© aetb - Fotolia.com] ESET: zagrożenia internetowe IV 2013]()

ESET: zagrożenia internetowe IV 2013

... ustalonymi domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 10. JS/TrojanDownloader.Iframe.NKE Pozycja ...

-

![Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play! [© Myst - Fotolia.com] Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play!]()

Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play!

... do pobrania złośliwych plików JAR (Java Archive). Dodatkowy kod Java odpowiada za generowanie nieuczciwych przychodów z reklam dla twórców aplikacji - telefon sam, bez świadomości i jakiejkolwiek ingerencji użytkownika, klika w reklamy Google. Nowa wersja aplikacji Guerilla wykazuje kilka technicznych różnic w stosunku do ...

-

![Robak internetowy Kido na oku Kaspersky Lab [© stoupa - Fotolia.com] Robak internetowy Kido na oku Kaspersky Lab]()

Robak internetowy Kido na oku Kaspersky Lab

... komputerów – szkodnik znów jest robakiem. Wstępne analizy sugerują, że funkcjonalność szkodnika jest ograniczona czasowo – do 3 maja 2009. Oprócz pobrania uaktualnień dla siebie, Kido pobiera również dwa nowe pliki na zainfekowane maszyny. Jednym z nich jest fałszywa aplikacja antywirusowa (wykrywana jako FraudTool.Win32.SpywareProtect2009 ...

-

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

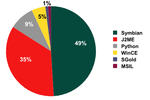

Szkodliwe programy mobilne: ewolucja

... . Interesujące jest to, że skrypt dostępny do pobrania mógł zainfekować również inne skrypty napisane w ... do ComWara i stosuje podejście klasyczne dla tego typu robaków. Rozprzestrzenia się wysyłając zainfekowane pliki SIS za pośrednictwem MMS-ów i Bluetootha. Po uruchomieniu robak zaczyna wysyłać się do wszystkich kontaktów z książki adresowej do ...

-

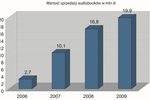

![Audiobooki: preferencje konsumentów Audiobooki: preferencje konsumentów]()

Audiobooki: preferencje konsumentów

... fragmenty dźwiękowe. Nowością jest coraz większa sprzedaż książek audio w formacie MP3 do pobrania bezpośrednio ze strony internetowej, a więc bez postaci fizycznej, na ... nośniki optyczne (59%) niż pliki do ściągnięcia (41%). Najczęściej słuchają w domu, często w drodze - wykorzystują do tego wszelkie możliwe sposoby (dojazdy do pracy, delegacje, ...

-

![Kaspersky Lab: szkodliwe programy VI 2011 Kaspersky Lab: szkodliwe programy VI 2011]()

Kaspersky Lab: szkodliwe programy VI 2011

... się do pierwszej 20, to Exploit.HTML.CVE-2010-4452.bc (10 miejsce). Program ten wykorzystuje lukę CVE-2010-4452 w celu pobrania i uruchomienia exploita Java, wysyłając określone parametry do ... a poza tym można je dość łatwo wykryć w systemie. Wirus Nimnul.a infekuje pliki wykonywalne poprzez dodawanie sekcji .text na koniec pliku i modyfikowanie jego ...

-

![ESET: zagrożenia internetowe XII 2011 ESET: zagrożenia internetowe XII 2011]()

ESET: zagrożenia internetowe XII 2011

... domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. Win32/Dorkbot Pozycja w poprzednim rankingu ...

-

![Antywirus: lepszy płatny czy darmowy? Antywirus: lepszy płatny czy darmowy?]()

Antywirus: lepszy płatny czy darmowy?

... obejmuje dyski, partycje, pliki, foldery lub nośniki wymienne. Skanowanie dostępu. Skanowanie to polega na kontrolowaniu wszystkich prób dostępu do plików na dyskach. Skanowanie ... . Inną niedogodnością programów freeware jest wyświetlanie reklam zachęcających do pobrania płatnej wersji programu. Oczywiście można pozbyć się dodatkowego inwentarza ...

-

![Internet i bezpieczne komputery [© Minerva Studio - Fotolia.com] Internet i bezpieczne komputery]()

Internet i bezpieczne komputery

... . Gdy firma Microsoft wykryje lukę w oprogramowaniu, wówczas publikuje aktualizację do pobrania za pośrednictwem Internetu. Z biegiem czasu podstawowa architektura systemów komputerowych staje ... Niektóre usuwają lub modyfikują pliki, inne zużywają zasoby komputera. Niektóre umożliwiają obcym osobom uzyskanie dostępu do plików użytkownika. Usuwanie ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... do vid4droid.com. Jednocześnie, na zdalnym serwerze zostanie wygenerowany na podstawie informacji referrera unikatowy ciąg liter i liczb (unikatowy adres URL i numer identyfikacyjny uczestnika). Strona zachęci następnie użytkowników do pobrania ... również inne pliki wykonywalne. Takie pliki .exe są wykorzystywane do zmiany konfiguracji urządzenia oraz ...

-

![ESET: zagrożenia internetowe IX 2014 [© lolloj - Fotolia.com] ESET: zagrożenia internetowe IX 2014]()

ESET: zagrożenia internetowe IX 2014

... , m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. Eksperci firmy ESET zwrócili uwagę na nową wersję LockScreena, który usiłuje zablokować dostęp do przeglądarki ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... te technologie autoochrony nieustannie zmieniały się. Do najpopularniejszych należały: Blokowanie lub uszkadzanie plików antywirusowych. Pliki są identyfikowane poprzez ... do rozprzestrzeniania odsyłaczy do zainfekowanych stron. W celu skłonienia odbiorcy do kliknięcia odsyłacza zawartego w wiadomości, a w rezultacie pobrania szkodliwego ...

-

![Nowe urządzenia Lenovo Yoga i IdeaPad Nowe urządzenia Lenovo Yoga i IdeaPad]()

Nowe urządzenia Lenovo Yoga i IdeaPad

... Do 32 GB pamięci RAM 8533 MHz w laptopie pozwala użytkownikom na wielozadaniowość bez wysiłku, a do 1 TB pamięci masowej SSD zapewnia wystarczającą ilość miejsca na większe pliki i szybki dostęp do ... Lenovo Creator Zone zostanie udostępniona jako opcjonalna aplikacja do pobrania na urządzeniach Lenovo Yoga z oddzielnymi procesorami graficznymi, ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2013 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2013-114650-150x100crop.jpg)

![ESET: zagrożenia internetowe III 2013 [© alphaspirit - Fotolia.com] ESET: zagrożenia internetowe III 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-III-2013-116395-150x100crop.jpg)

![ESET: zagrożenia internetowe X 2012 [© pixel_dreams - Fotolia.com] ESET: zagrożenia internetowe X 2012](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2012-109571-150x100crop.jpg)

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2013-127096-150x100crop.jpg)

![ESET: zagrożenia internetowe VI 2013 [© Gajus - Fotolia.com] ESET: zagrożenia internetowe VI 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VI-2013-120729-150x100crop.jpg)

![ESET: zagrożenia internetowe VII 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe VII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VII-2013-122194-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2014-133993-150x100crop.jpg)

![ESET: zagrożenia internetowe IX 2012 [© drx - Fotolia.com] ESET: zagrożenia internetowe IX 2012](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2012-107269-150x100crop.jpg)

![ESET: zagrożenia internetowe XI 2012 [© yuriy - Fotolia.com] ESET: zagrożenia internetowe XI 2012](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XI-2012-110814-150x100crop.jpg)

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XI-2013-129510-150x100crop.jpg)

![Cyberprzestępcy podszywają się pod WeTransfer [© StartupStockPhotos z Pixabay] Cyberprzestępcy podszywają się pod WeTransfer](https://s3.egospodarka.pl/grafika2/WeTransfer/Cyberprzestepcy-podszywaja-sie-pod-WeTransfer-260498-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![ESET: zagrożenia internetowe XII 2013 [© Joerg Habermeier - Fotolia.com] ESET: zagrożenia internetowe XII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XII-2013-130521-150x100crop.jpg)

![ESET: zagrożenia internetowe IV 2013 [© aetb - Fotolia.com] ESET: zagrożenia internetowe IV 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IV-2013-118215-150x100crop.jpg)

![Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play! [© Myst - Fotolia.com] Edytory zdjęć ukrywają złośliwe oprogramowanie w Google Play!](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Edytory-zdjec-ukrywaja-zlosliwe-oprogramowanie-w-Google-Play-205821-150x100crop.jpg)

![Robak internetowy Kido na oku Kaspersky Lab [© stoupa - Fotolia.com] Robak internetowy Kido na oku Kaspersky Lab](https://s3.egospodarka.pl/grafika/Kido/Robak-internetowy-Kido-na-oku-Kaspersky-Lab-MBuPgy.jpg)

![Internet i bezpieczne komputery [© Minerva Studio - Fotolia.com] Internet i bezpieczne komputery](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Internet-i-bezpieczne-komputery-iG7AEZ.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![ESET: zagrożenia internetowe IX 2014 [© lolloj - Fotolia.com] ESET: zagrożenia internetowe IX 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2014-145154-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![Rynek reklamy wideo wzrósł w I kwartale 2024 r. o 13,3% [© Pexels z Pixabay] Rynek reklamy wideo wzrósł w I kwartale 2024 r. o 13,3% [© Pexels z Pixabay]](https://s3.egospodarka.pl/grafika2/marketing-i-reklama/Rynek-reklamy-wideo-wzrosl-w-I-kwartale-2024-r-o-13-3-259811-50x33crop.jpg) Rynek reklamy wideo wzrósł w I kwartale 2024 r. o 13,3%

Rynek reklamy wideo wzrósł w I kwartale 2024 r. o 13,3%

![Bagaż podręczny. Sprawdź najnowsze regulacje i unikaj dodatkowych opłat [© Freepik] Bagaż podręczny. Sprawdź najnowsze regulacje i unikaj dodatkowych opłat](https://s3.egospodarka.pl/grafika2/bagaz-podreczny/Bagaz-podreczny-Sprawdz-najnowsze-regulacje-i-unikaj-dodatkowych-oplat-263519-150x100crop.jpg)

![Nadpodaż nowych mieszkań nie tylko w Łodzi? [© Freepik] Nadpodaż nowych mieszkań nie tylko w Łodzi?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania/Nadpodaz-nowych-mieszkan-nie-tylko-w-Lodzi-263521-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

![Kup teraz, zapłać później? Sprawdź, czy Cię stać [© Freepik] Kup teraz, zapłać później? Sprawdź, czy Cię stać](https://s3.egospodarka.pl/grafika2/Kup-teraz-zaplac-pozniej/Kup-teraz-zaplac-pozniej-Sprawdz-czy-Cie-stac-263532-150x100crop.jpg)

![Sektor przemysłowy wyprodukował prawie 1,2 miliarda zł długów [© Freepik] Sektor przemysłowy wyprodukował prawie 1,2 miliarda zł długów](https://s3.egospodarka.pl/grafika2/sektor-przemyslowy/Sektor-przemyslowy-wyprodukowal-prawie-1-2-miliarda-zl-dlugow-263528-150x100crop.jpg)

![Outsourcing IT: jak owocnie współpracować z freelancerem? [© Freepik] Outsourcing IT: jak owocnie współpracować z freelancerem?](https://s3.egospodarka.pl/grafika2/outsourcing-IT/Outsourcing-IT-jak-owocnie-wspolpracowac-z-freelancerem-263523-150x100crop.jpg)