-

![Internetowy odtwarzacz Adobe Media Player [© Nmedia - Fotolia.com] Internetowy odtwarzacz Adobe Media Player]()

Internetowy odtwarzacz Adobe Media Player

... pobrania filmu w celu jego późniejszego odtworzenia z zastosowaniem szeregu zabezpieczeń. Nowa technologia udostępnia wydawcom standaryzowany zestaw narzędzi umożliwiający zastosowanie różnorodnych form reklamy przeznaczonych dla określonego odbiorcy oraz możliwość dopasowania w czasie rzeczywistym wyglądu odtwarzacza do ... wersja beta do pobrania ...

-

![Infekcja komputera: źródła zagrożeń 2008 Infekcja komputera: źródła zagrożeń 2008]()

Infekcja komputera: źródła zagrożeń 2008

... do pobrania jednego lub większej liczby szkodliwych programów, których jedynym zadaniem jest ukrycie się w określonym pliku, a następnie umożliwienie pobrania oprogramowania, które naprawdę wyrządza szkody, np. oprogramowania do kradzieży danych. Jak podają eksperci, trzecią największą przyczynę infekcji (12%) stanowią załączniki do ...

-

![Ataki hakerskie na graczy w 2013 roku [© tomispin - Fotolia.com] Ataki hakerskie na graczy w 2013 roku]()

Ataki hakerskie na graczy w 2013 roku

... pobrania za darmo tej bijącej rekordy popularności gry. Gdy jednak użytkownicy próbowali pobrać grę, jedyne, co dostawali, to szkodliwe oprogramowanie – jest to klasyczny przykład żerowania na znanych markach w celu nakłonienia użytkowników do pobrania ...

-

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

Szkodliwe programy mobilne 2010

... robaka dodana do niego funkcja pobierania plików działała poprawnie, mimo że zdalny serwer szkodliwego użytkownika nie zawierał gotowych do pobrania plików. Trojan-SMS.SymbOS.Lopsoy Do ... użytkowników do logowania się do popularnych rosyjskich portali społecznościowych. Trojan-PSW.J2ME.Vkonpass.a W maju 2010 r. pojawił się szkodliwy program, który ...

-

![6 najpopularniejszych sposobów na zarażenie programami malware [© tashatuvango - Fotolia.com] 6 najpopularniejszych sposobów na zarażenie programami malware]()

6 najpopularniejszych sposobów na zarażenie programami malware

... do pobrania złośliwych aplikacji, cyberprzestępcy podszywają się także pod strony internetowe znanych marek lub organizacji. Oszuści często tworzą fałszywe strony, które do złudzenia przypominają legalne odpowiedniki. Różnią się one łatwymi do ...

-

![Uwaga na dialery - klikaj rozważnie [© Minerva Studio - Fotolia.com] Uwaga na dialery - klikaj rozważnie]()

Uwaga na dialery - klikaj rozważnie

... zachęcające do pobrania dialera. Często wpierw pojawia się ostrzeżenie, że są to strony o treści erotycznej, a wejście oznacza, że użytkownik przyjmuje to do ... uruchom dowolny program antydialerowy. Pamiętaj jednak, że program powinien być aktywny przed uruchomieniem połączenia do sieci Internet. Niezależnie od tego możesz zwrócić się do Twojego ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

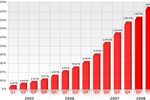

Ewolucja złośliwego oprogramowania 2008

... do klipu wideo. Użytkownik zostaje poinformowany, że w celu obejrzenia filmu musi zainstalować określony program. Po zainstalowaniu program ten kradnie konto użytkownika i wysyła szkodliwy program do ...

-

![Jak działają metody socjotechniczne hakerów? Jak działają metody socjotechniczne hakerów?]()

Jak działają metody socjotechniczne hakerów?

... do pobrania lub kupna „oprogramowania”. Nawet metoda informowania o infekcji była podobna, a nawet bardziej nachalna. W jej przypadku zablokowana została możliwość zmiany tapety pulpitu, a jako domyśla ustawiana była czerwona z wielkim napisem o zagrożeniu (obrazek z boku). Do ...

-

![Kaspersky Lab: szkodliwe programy IX 2010 Kaspersky Lab: szkodliwe programy IX 2010]()

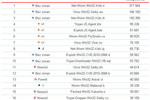

Kaspersky Lab: szkodliwe programy IX 2010

... .Java.OpenStream.ap (miejsce 17) – używa standardowych klas Java do pobrania szkodliwego obiektu. Autorzy szkodliwego oprogramowania wykorzystali efekt zaciemnienia. Powtórzone znaki nie pełnią żadnej funkcji użytecznej, umieszczone są tam tylko w jednym celu – aby program nie został wykryty przez oprogramowanie antywirusowe. Inną nowością jest ...

-

![Wspólna walka ONZ, Google i Cisco z ubóstwem [© stoupa - Fotolia.com] Wspólna walka ONZ, Google i Cisco z ubóstwem]()

Wspólna walka ONZ, Google i Cisco z ubóstwem

... się wkrótce w programie Google Earth jako nakładka Global Awareness (Globalna świadomość). Obecnie jest dostępna do pobrania w witrynie MDG. „Dla nas, pracowników Google, jest prawdziwym zaszczytem możliwość zaangażowania się w Program Narodów Zjednoczonych ds. Rozwoju poprzez udostępnienie danych z nim związanych opinii publicznej” - powiedział ...

-

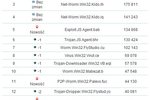

![Kaspersky Lab: szkodliwe programy I 2011 Kaspersky Lab: szkodliwe programy I 2011]()

Kaspersky Lab: szkodliwe programy I 2011

... .ru tylko jedną literą. Strona zachęcała użytkowników do pobrania Kaspersky Internet Security 2011 za darmo. Użytkownicy dostawali dodatkowy bonus – wraz z produktem firmy Kaspersky Lab mieli za darmo na swoich komputerach szkodnika o nazwie Trojan-Ransom.MSIL.FakeInstaller.e. Program ten powoduje powtórne uruchomienie się komputera ofiary ...

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

... ukraść certyfikat, który został później wykorzystany do podpisywania szkodliwego oprogramowania. (Funkcję tę wykonuje znany szkodliwy program o nazwie ZeuS – szkodnik ten ... przez cyberprzestępców stron. Wysyła również wiadomość od ofiar, namawiając je do pobrania tego samego szkodliwego rozszerzenia. Google usunął szkodnika, jak tylko został o ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... , wysyła żądanie do serwera po nowy zestaw numerów i nową wiadomość tekstową. Tymczasem, program ukrywa ... do vid4droid.com. Jednocześnie, na zdalnym serwerze zostanie wygenerowany na podstawie informacji referrera unikatowy ciąg liter i liczb (unikatowy adres URL i numer identyfikacyjny uczestnika). Strona zachęci następnie użytkowników do pobrania ...

-

![Handel licencjami na programy komputerowe bez podatku u źródła [© monsitj - Fotolia] Handel licencjami na programy komputerowe bez podatku u źródła]()

Handel licencjami na programy komputerowe bez podatku u źródła

... do zasady zatem dochody nierezydentów ze sprzedaży m.in. praw autorskich podlegają opodatkowaniu w Polsce, a określony podmiot dokonujący wypłaty należności z tego tytułu jest zobowiązany, jako płatnik, do pobrania ...

-

![Rosną limity Rodzina na swoim Rosną limity Rodzina na swoim]()

Rosną limity Rodzina na swoim

... bo program „Rodzina na Swoim” pozwala uzyskać refinansowanie niemal jednej piątej odsetek 30-letniego kredytu. Jeśli oczywiście o kredyt stara się małżeństwo lub osoba samotnie wychowująca dziecko i jeśli nie są właścicielami nieruchomości. Kolejny konieczny do ... 2275 zł. Kolejni gracze to Euro Bank i PKO BP z ratami w granicach 1400 zł. Do pobrania ...

-

![Kaspersky Lab: szkodliwe programy V 2010 Kaspersky Lab: szkodliwe programy V 2010]()

Kaspersky Lab: szkodliwe programy V 2010

... jak pośrednim łączem ataku drive-by: używany jest do przekierowywania użytkownika do szkodnika Exploit.JS.CVE-2010-0806.i. Inny szkodliwy program bezpośrednio związany z luką CVE-2010-0806 to Trojan ... danych, a także algorytm umożliwiający cyberprzestępcom korzystanie z list danych do pobrania. Składnik Geral pobiera na komputer ofiary różne wersje ...

-

![Kaspersky Lab: szkodliwe programy VI 2011 Kaspersky Lab: szkodliwe programy VI 2011]()

Kaspersky Lab: szkodliwe programy VI 2011

... są tworzone na bieżąco. Inny nowy exploit, który zaklasyfikował się do pierwszej 20, to Exploit.HTML.CVE-2010-4452.bc (10 miejsce). Program ten wykorzystuje lukę CVE-2010-4452 w celu pobrania i uruchomienia exploita Java, wysyłając określone parametry do apletu Javy za pośrednictwem znacznika . Cyberprzestępcy zdecydowali się zamaskować ...

-

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?]()

Bankowość internetowa może być bezpieczna?

... do pobrania nowej listy haseł. W celu otrzymania „nowej listy” użytkownicy muszą wprowadzić aktualne kody TAN, rzekomo w celu zablokowania ich, w odpowiednie pola formularza stworzonego przez ZeuSa przy użyciu metod wstrzykiwania sieciowego. Wszystkie wpisywane dane logowania są wysyłane do ...

-

![RaaS vs macOS. Cybeprzestępcy na wojnie z Apple RaaS vs macOS. Cybeprzestępcy na wojnie z Apple]()

RaaS vs macOS. Cybeprzestępcy na wojnie z Apple

... do pobrania i kliknięcia w plik wykonywalny, musisz mieć fizyczny dostęp do jego Maca. Możemy też sprawić za dodatkową opłatą, aby program można było przesłać funkcją AirDrop i pocztą elektroniczną.” Oraz opisują, jak działa cały proces: Wyślij do ...

-

![Bezpieczna szkoła z PZU [© stoupa - Fotolia.com] Bezpieczna szkoła z PZU]()

Bezpieczna szkoła z PZU

... stronie znajduje się specjalny dział dla rodziców i nauczycieli. Oprócz konspektów do prowadzenia lekcji, znaków do pobrania znaleźć tu można fachowe porady psychologa, który doradzi rodzicom jak skutecznie uczyć własne dzieci bezpiecznego zachowania na drodze. Program "Bezpieczna szkoła z PZU" jest kontynuacją prowadzonych przez PZU od ...

-

![Wirusy a Wielki Zderzacz Hadronów Wirusy a Wielki Zderzacz Hadronów]()

Wirusy a Wielki Zderzacz Hadronów

... w pobliżu Genewy. To nic nowego, że autorzy szkodliwego oprogramowania wykorzystują duże wydarzenia medialne do promowania swoich "dzieł" - metody socjotechniki pomagają im w nakłanianiu użytkowników do pobrania i zainstalowania na swoich komputerach szkodliwych programów. Cyberprzestępcy chętnie wykorzystują zainteresowanie wywołane medialnymi ...

-

![Wyszukiwarka Google w rękach hakerów [© stoupa - Fotolia.com] Wyszukiwarka Google w rękach hakerów]()

Wyszukiwarka Google w rękach hakerów

... do wyników, wskazujących na zmodyfikowane strony internetowe. Po kliknięciu takiego odnośnika w przeglądarce, uruchamia się złośliwy program, który usiłuje podstępnie zainfekować komputer użytkownika. Może objawić się pod postacią kodeka video, lub jako fałszywy program ... triki sprowadzają się jednak do pobrania i uruchomienia złośliwego pliku. ...

-

![Cyberprzestępcy i "Gra o tron" Cyberprzestępcy i "Gra o tron"]()

Cyberprzestępcy i "Gra o tron"

... Pierwsze i ostatnie odcinki, przyciągające najwięcej widzów, wiążą się z największym ryzykiem pobrania szkodliwego oprogramowania. Internetowi oszuści zwykle żerują na ludzkiej lojalności i niecierpliwości, dlatego często obiecują zupełnie nowy materiał do pobrania, który w rzeczywistości okazuje się cyberzagrożeniem. W tym miesiącu rozpoczyna się ...

-

![Zagrożenia w Internecie I-VI 2007 [© Scanrail - Fotolia.com] Zagrożenia w Internecie I-VI 2007]()

Zagrożenia w Internecie I-VI 2007

... bezpieczeństwa CA oferuje następujące wskazówki: Wszystkie komputery w domu powinny być chronione przez program antywirusowy, antyspamowy oraz program przeciwko oprogramowaniu szpiegującemu. Należy korzystać z zapory internetowej i nauczyć się odpowiednio ją ... dzieciom, że nie wszystko, co mogą przeczytać w Internecie, jest prawdziwe. Do pobrania ...

-

![Ewolucja spamu 2008 Ewolucja spamu 2008]()

Ewolucja spamu 2008

... do wprowadzonych loginów i haseł. Portale społecznościowe stały się tak popularne, że szkodliwi użytkownicy stworzyli nawet specjalny program do automatycznego pobierania loginów i haseł podczas odwiedzania prywatnej strony użytkownika na portalu społecznościowym. Program ...

-

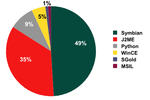

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... płatne usługi tworzenia takich szkodliwych programów, zawiera następujący komunikat: "Program ten jest bardzo dochodowy. Przypomina album fotograficzny. Po uruchomieniu wyświetla ładny ... wykrytymi szkodliwymi skryptami. Interesujące jest to, że skrypt dostępny do pobrania mógł zainfekować również inne skrypty napisane w języku Python przechowywane w ...

-

![Kaspersky Lab: szkodliwe programy VI 2010 Kaspersky Lab: szkodliwe programy VI 2010]()

Kaspersky Lab: szkodliwe programy VI 2010

... Program tworzy wiele własnych kopii w folderach używanych do przechowywania pobieranych i przesyłanych plików oraz nadaje im chwytliwe nazwy, przyciągając w ten sposób uwagę potencjalnych ofiar. Do innych sposobów powielania Worm.Win32.Palevo.fuc można zaliczyć wielokrotne kopiowanie do ... trzy odmiany prowadzą do pobrania szeregu szkodliwych ...

-

![Kaspersky Lab: szkodliwe programy IV 2012 Kaspersky Lab: szkodliwe programy IV 2012]()

Kaspersky Lab: szkodliwe programy IV 2012

... CVE 2011-3544, CVE 2008-5353 oraz CVE 2012-0507, lub był nakłaniany do pobrania i zainstalowania pliku JAR ze sfałszowanym podpisem firmy Apple. Jeżeli jeden ... . Jeżeli połączenie powiedzie się, szkodnik pobiera plik wideo MP4. Ponadto, program ten kradnie poufne informacje z zainfekowanego urządzenia, łącznie z kontaktami, adresami e-mail i ...

-

![Oprogramowanie komputerowe dostarczone drogą elektroniczna jest dostawą towaru? [© pixabay.com] Oprogramowanie komputerowe dostarczone drogą elektroniczna jest dostawą towaru?]()

Oprogramowanie komputerowe dostarczone drogą elektroniczna jest dostawą towaru?

... Trybunał Sprawiedliwości UE? Produkcja i sprzedaż oprogramowania Brytyjska firma Computer Associates (dalej: CA) produkuje oprogramowanie, które dostarcza w formie elektronicznej jako plik do pobrania. W marcu 2013 r. zawarła z The Software Incubator (dalej: SI) umowę agencyjną, na mocy której SI zgodziła się promować i sprzedawać oprogramowanie ...

-

![Uwaga na wielkanocny phishing [© pixabay.com] Uwaga na wielkanocny phishing]()

Uwaga na wielkanocny phishing

... technologia rozwinęła się do takiego stopnia, że cyberprzestępcy coraz częściej muszą wykorzystywać nieuwagę i zaufanie użytkowników, aby dostać się do sieci korporacyjnych. Wysyłając e-maile phishingowe, np. z motywem wielkanocnym, są w stanie wykorzystać świąteczne zamieszanie i nakłonić ofiary do pobrania złośliwych załączników zawierających ...

-

![Adobe Reader 7.0 dla Linuksa [© Nmedia - Fotolia.com] Adobe Reader 7.0 dla Linuksa]()

Adobe Reader 7.0 dla Linuksa

... firmie Adobe. „Klienci pytają nas o program Adobe Reader 7.0 w wersji dla systemu Linux, ponieważ zaczynają używać tego systemu do obsługi podstawowych aplikacji w ... mieć dostęp do portalu Yahoo! Mogą też w łatwy sposób korzystać z funkcji wyszukiwania. Adobe Reader 7.0 for Linux obsługuje dystrybucje Novell SUSE i Red Hat Linux. Jest do pobrania ...

-

![G DATA: szkodliwe oprogramowanie I-VI 2008 G DATA: szkodliwe oprogramowanie I-VI 2008]()

G DATA: szkodliwe oprogramowanie I-VI 2008

... .Rootkity i szkodliwe funkcje zintegrowane z sektorem startowym, obszarem startowym lub pierwszym fizycznym sektorem dysku twardego będą w nadchodzących miesiącach używane coraz częściej. Do pobrania:

-

![Microsoft SQL Server 2008 [© Nmedia - Fotolia.com] Microsoft SQL Server 2008]()

Microsoft SQL Server 2008

... Aplikacje i bazy danych opracowane przy użyciu tego wydania mogą być aktualizowane do wersji SQL Server 2008 Enterprise. SQL Server 2008 Express - bezpłatne, ... dla subskrybentów sieci MSDN i TechNet. Do pobrania w wersji demonstracyjnej jest dostępne od 7 sierpnia 2008 r. Wersje SQL Server 2008 Express i SQL Server Compact są dostępne do pobrania ...

-

![Uwaga na fałszywe komentarze na YouTube Uwaga na fałszywe komentarze na YouTube]()

Uwaga na fałszywe komentarze na YouTube

... . Od pornografii do fałszywego antywirusa Komentarze, które internauci mogą przeczytać pod niektórymi filmami, zamieszczonymi na YouTube, zawierają link do strony z rzekomo legalną, pornograficzną zawartością. Użytkownicy, którzy klikną na link, zostają przekierowani na fałszywą stronę, a następnie są zachęcani do pobrania pliku, umożliwiającego ...

-

![Sklepy łamią zakaz sprzedaży papierosów niepełnoletnim [© Scanrail - Fotolia.com] Sklepy łamią zakaz sprzedaży papierosów niepełnoletnim]()

Sklepy łamią zakaz sprzedaży papierosów niepełnoletnim

... , wszystkie Komendy Powiatowe Policji oraz harcerze ZHP. Program STOP18! popiera również blisko 30 Parlamentarzystów, którzy przekonują samorządy ze swoich okręgów wyborczych do walki z palącym problemem. WYNIKI BADANIA TAJEMNICZY KLIENT ... mieszkańców. Zrealizowano 4700 obserwacji. W każdym punkcie sprzedaży przeprowadzono 2 obserwacje. Do pobrania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Internetowy odtwarzacz Adobe Media Player [© Nmedia - Fotolia.com] Internetowy odtwarzacz Adobe Media Player](https://s3.egospodarka.pl/grafika/Adobe/Internetowy-odtwarzacz-Adobe-Media-Player-Qq30bx.jpg)

![Ataki hakerskie na graczy w 2013 roku [© tomispin - Fotolia.com] Ataki hakerskie na graczy w 2013 roku](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Ataki-hakerskie-na-graczy-w-2013-roku-129370-150x100crop.jpg)

![6 najpopularniejszych sposobów na zarażenie programami malware [© tashatuvango - Fotolia.com] 6 najpopularniejszych sposobów na zarażenie programami malware](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/6-najpopularniejszych-sposobow-na-zarazenie-programami-malware-236297-150x100crop.jpg)

![Uwaga na dialery - klikaj rozważnie [© Minerva Studio - Fotolia.com] Uwaga na dialery - klikaj rozważnie](https://s3.egospodarka.pl/grafika/dialery/Uwaga-na-dialery-klikaj-rozwaznie-iG7AEZ.jpg)

![Wspólna walka ONZ, Google i Cisco z ubóstwem [© stoupa - Fotolia.com] Wspólna walka ONZ, Google i Cisco z ubóstwem](https://s3.egospodarka.pl/grafika/onz/Wspolna-walka-ONZ-Google-i-Cisco-z-ubostwem-MBuPgy.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Handel licencjami na programy komputerowe bez podatku u źródła [© monsitj - Fotolia] Handel licencjami na programy komputerowe bez podatku u źródła](https://s3.egospodarka.pl/grafika2/podatek-u-zrodla/Handel-licencjami-na-programy-komputerowe-bez-podatku-u-zrodla-195422-150x100crop.jpg)

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bankowosc-internetowa-moze-byc-bezpieczna-124518-150x100crop.jpg)

![Bezpieczna szkoła z PZU [© stoupa - Fotolia.com] Bezpieczna szkoła z PZU](https://s3.egospodarka.pl/grafika/pzu/Bezpieczna-szkola-z-PZU-MBuPgy.jpg)

![Wyszukiwarka Google w rękach hakerów [© stoupa - Fotolia.com] Wyszukiwarka Google w rękach hakerów](https://s3.egospodarka.pl/grafika/wyszukiwarka-Google/Wyszukiwarka-Google-w-rekach-hakerow-MBuPgy.jpg)

![Zagrożenia w Internecie I-VI 2007 [© Scanrail - Fotolia.com] Zagrożenia w Internecie I-VI 2007](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/Zagrozenia-w-Internecie-I-VI-2007-apURW9.jpg)

![Oprogramowanie komputerowe dostarczone drogą elektroniczna jest dostawą towaru? [© pixabay.com] Oprogramowanie komputerowe dostarczone drogą elektroniczna jest dostawą towaru?](https://s3.egospodarka.pl/grafika2/programy-komputerowe/Oprogramowanie-komputerowe-dostarczone-droga-elektroniczna-jest-dostawa-towaru-241146-150x100crop.jpg)

![Uwaga na wielkanocny phishing [© pixabay.com] Uwaga na wielkanocny phishing](https://s3.egospodarka.pl/grafika2/malware/Uwaga-na-wielkanocny-phishing-244647-150x100crop.jpg)

![Adobe Reader 7.0 dla Linuksa [© Nmedia - Fotolia.com] Adobe Reader 7.0 dla Linuksa](https://s3.egospodarka.pl/grafika/Adobe-Reader/Adobe-Reader-7-0-dla-Linuksa-Qq30bx.jpg)

![Microsoft SQL Server 2008 [© Nmedia - Fotolia.com] Microsoft SQL Server 2008](https://s3.egospodarka.pl/grafika/SQL-Server-2008/Microsoft-SQL-Server-2008-Qq30bx.jpg)

![Sklepy łamią zakaz sprzedaży papierosów niepełnoletnim [© Scanrail - Fotolia.com] Sklepy łamią zakaz sprzedaży papierosów niepełnoletnim](https://s3.egospodarka.pl/grafika/sprzedaz-papierosow/Sklepy-lamia-zakaz-sprzedazy-papierosow-niepelnoletnim-apURW9.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)