-

![Poczta e-mail a szkodliwe programy Poczta e-mail a szkodliwe programy]()

Poczta e-mail a szkodliwe programy

... ochrony antywirusowej, a następnie pobiera za pośrednictwem Internetu inny szkodliwy program i uruchamia go na zaatakowanej maszynie. Jeśli trojanowi downloaderowi uda się wyłączyć ochronę antywirusową na zaatakowanym komputerze, będzie mógł pobrać dowolny program, łącznie z tymi dobrze znanymi, które potrafi wykrywać każdy program antywirusowy ...

Tematy: poczta elektroniczna, trojany, robaki, exploity, Spam Zombie, sieci zombie, boty, złośliwe kody, botnet -

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

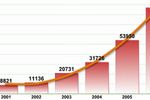

... ochrony danych, opublikował półroczny raport "Kaspersky Security Bulletin, styczeń-czerwiec 2008" dotyczący ewolucji ... osoby stanowią potencjalne ofiary. Prowadzi to do powstania interesującego łańcucha: zostaje stworzony szkodliwy program › program ten, z przyciągającą uwagę nazwą i opisem, jest umieszczany na stronie WAP › przeprowadzana jest ...

-

![Dotacje na OZE czekają. Ile dofinansowania i z jakich programów można otrzymać? Dotacje na OZE czekają. Ile dofinansowania i z jakich programów można otrzymać?]()

Dotacje na OZE czekają. Ile dofinansowania i z jakich programów można otrzymać?

... (elektronicznie lub w formie papierowej) do właściwego dla lokalizacji budynku wojewódzkiego Funduszu Ochrony Środowiska i Gospodarki Wodnej (FOŚiGW). Więcej szczegółów i aktualny formularz wniosku znajdziecie na stronie programu. Program „Energia dla Wsi” Program ten ruszył w tym roku w styczniu, a jego celem jest wzrost wykorzystania odnawialnych ...

Tematy: OZE, Mój Prąd, Mój Prąd 5.0, fotowoltaika, instalacja fotowoltaiczna, termomodernizacja, ulga termomodernizacyjna, fotowoltaika w Polsce, energia fotowoltaiczna, ceny energii, energia słoneczna, energia odnawialna, prąd, ceny prądu, energia elektryczna, ceny energii elektrycznej, pompy ciepła, Czyste powietrze, program Czyste powietrze -

![Co 3. Polak zetknął się z próbą wyłudzenia danych [© pixabay.com] Co 3. Polak zetknął się z próbą wyłudzenia danych]()

Co 3. Polak zetknął się z próbą wyłudzenia danych

... najnowszego badania serwisu ChronPESEL.pl i Krajowego Rejestru Długów pod patronatem Urzędu Ochrony Danych Osobowych i Instytutu Prawa Ochrony Danych Osobowych. Z tego tekstu dowiesz się m.in.: ... 92 proc). Gorzej wypadamy, jeśli chodzi o bezpieczeństwo w sieci. Zainstalowany program antywirusowy na komputerze, laptopie lub tablecie ma 85 proc. osób. ...

-

![Allegro walczy z podróbkami [© stoupa - Fotolia.com] Allegro walczy z podróbkami]()

Allegro walczy z podróbkami

Allegro.pl, mając na celu ochronę własności intelektualnej, wprowadza program "Współpraca w Ochronie Praw". Podstawowym jego zadaniem jest zapewnienie ochrony m.in. marki i znaków towarowych znanych firm, współpraca z nimi oraz ochrona użytkowników serwisu przed zakupem towarów nieoryginalnych. Uczestnicy programu (firmy, instytucje, ...

-

![Kaspersky: cyberprzestępczość i bezpieczeństwo IT Kaspersky: cyberprzestępczość i bezpieczeństwo IT]()

Kaspersky: cyberprzestępczość i bezpieczeństwo IT

... , co motywuje branżę bezpieczeństwa IT do opracowywania nowych metod ochrony. Konflikt między branżą bezpieczeństwa a cyberprzestępcami przebiega w szczególny sposób; ... rootkit w celu zwiększenia "długości życia" wirusa w zainfekowanym systemie: jeśli złośliwy program posiada zdolności ukrywania się, istnieje większe prawdopodobieństwo, że nie ...

-

![Rootkit Rustock.C: rozwiązanie zagadki Rootkit Rustock.C: rozwiązanie zagadki]()

Rootkit Rustock.C: rozwiązanie zagadki

... . Szkodliwy program zawiera sterownik, który ładuje się do jądra systemu operacyjnego (innymi słowy mamy tu do czynienia z rootkitem). Kod sterownika jest zaszyfrowany przy użyciu zaawansowanego algorytmu szyfrowania, bardzo podobnego do algorytmu wykorzystanego do szyfrowania Rustocka. Po usunięciu wszystkich warstw ochrony ze sterownika ...

Tematy: Rootkity, rootkit, złośliwy kod, cyberprzestępcy, złośliwe programy, botnet, sieci zombie, rustock, Rustock.C -

![Trend Micro przejmie firmę Third Brigade [© Syda Productions - Fotolia.com] Trend Micro przejmie firmę Third Brigade]()

Trend Micro przejmie firmę Third Brigade

... infrastrukturze klienckiej (cloud client) do zabezpieczania treści, zaprojektowanej w celu ochrony przedsiębiorstw przed zagrożeniami z Internetu oraz z innych źródeł. Przez ... i instytucjom zapewnić zgodność ze standardami PCI. Jeden centralnie zarządzany program spełnia sześć z dwunastu wymagań PCI. Ponadto tworzone są raporty, które dokumentują ...

-

![Wirusy i robaki VI 2009 Wirusy i robaki VI 2009]()

Wirusy i robaki VI 2009

... adware Shopper.v. Jest to typowy program z tej kategorii - instaluje rozmaite paski narzędzi w przeglądarce internetowej oraz kliencie poczty i przy ich użyciu wyświetla banery reklamowe. Usuwanie tych pasków narzędzi może być kłopotliwe. Drugie zestawienie przedstawia dane wygenerowane przez moduł ochrony WWW i odzwierciedla krajobraz zagrożeń ...

-

![Co drugi komputer w MSP zainfekowany [© Scanrail - Fotolia.com] Co drugi komputer w MSP zainfekowany]()

Co drugi komputer w MSP zainfekowany

... 93% MSP, które wzięły udział w ankiecie, miało zainstalowany system ochrony przed złośliwym oprogramowaniem. Jak się okazało, procent firm, które zabezpieczają się przed ... , 93% małych i średnich firm na świecie posiadało zainstalowany program antywirusowy, 79% firewall, 63% program anty-szpiegujący oraz 52% ochronę anty-spamową. Co ciekawe 26 ...

-

![Programy antywirusowe i ich skuteczność Programy antywirusowe i ich skuteczność]()

Programy antywirusowe i ich skuteczność

... tak korzystne. Poniższe zestawienie przedstawia pareto programów o najwyższej skuteczności ochrony. G Data - 99.8% AVIRA - 99.4% McAfee - 98.7% Symantec - 98.4% Avast - 98.0% F-Secure - 97.9% ... których zawartość jest bezpieczna. Eksperci skanując „czyste” archiwa sprawdzają czy program antywirusowy nie generuje zbędnych komunikatów i tym samym czy ...

-

![Nowoczesne przedsiębiorstwa a strategie innowacji [© Minerva Studio - Fotolia.com] Nowoczesne przedsiębiorstwa a strategie innowacji]()

Nowoczesne przedsiębiorstwa a strategie innowacji

... Program Operacyjny Innowacyjna Gospodarka ma być remedium na zaległości w dziedzinie rozwijania innowacyjności polskich ... przed właściwymi organami ochrony własności przemysłowej, związanych z uzyskaniem praw własności przemysłowej, a także z realizacją ochrony własności przemysłowej. Kwota wsparcia na uzyskanie ochrony prawa własności przemysłowej ...

-

![Bogatszy pakiet Iomega Protection Suite Bogatszy pakiet Iomega Protection Suite]()

Bogatszy pakiet Iomega Protection Suite

... rozwiązania Trend Micro Internet Security do zestawu narzędzi ochronnych Protection Suite, uzyskała połączenie ochrony antywirusowej z fizyczną odpornością na awarie i utratę danych, eliminując obawy użytkowników o utratę cennych informacji. Program Trend Micro Internet Security oraz Trend Smart Surfing for Mac będą częścią zestawu aplikacji ...

-

![Procedura odwoławcza w programie Kapitał Ludzki [© Minerva Studio - Fotolia.com] Procedura odwoławcza w programie Kapitał Ludzki]()

Procedura odwoławcza w programie Kapitał Ludzki

... wyjście z sytuacji, gdy pozytywnie ocenione projekty zostają bez jakiejkolwiek ochrony prawnej. Mianowicie art. 52 § 3 ustawy z dnia 30 sierpnia 2002 roku prawo o ... odwoławczej, nie stanowią decyzji administracyjnej. Powyższe rozwiązanie nie zapewniało wystarczającej ochrony, co nie było celowym zabiegiem ustawodawcy, lecz niezauważoną ma ...

-

![Portale społecznościowe: zagrożenia Portale społecznościowe: zagrożenia]()

Portale społecznościowe: zagrożenia

... istniejące pomiędzy Twoim komputerem a stroną internetową nie może zapewnić Ci ochrony. Strona portalu społecznościowego ma ważny certyfikat SSL i Twoja przeglądarka internetowa ... osobiste. Niepokojące jest to, że jeżeli atakujący jest wystarczająco uzdolniony, to program może bardzo łatwo przeniknąć niezauważony przez analityków z Facebooka czy ...

-

![Nowe antywirusy GData dla firm Nowe antywirusy GData dla firm]()

Nowe antywirusy GData dla firm

... firmową (tryb pracy Offsite) praca firewalla w trybie Autopilot Warte uwagi są również ostatnie wyniki oprogramowania firmy G Data w niezależnych testach skuteczności ochrony. Programy tej firmy charakteryzują się bardzo wysoką skutecznością, co doceniane jest przede wszystkim przez administratorów firmowych sieci. G Data ogłosiła również ...

-

![Nowa wersja Panda Cloud Antivirus [© Nmedia - Fotolia.com] Nowa wersja Panda Cloud Antivirus]()

Nowa wersja Panda Cloud Antivirus

... Cloud usługa ochrony przed złośliwym oprogramowaniem przeznaczona dla użytkowników domowych, działająca zarówno podczas połączenia z internetem jak i bez takiego połączenia, została ulepszona i poszerzona. Aktualizacja Panda Cloud Antivirus Free Edition poprawia i rozszerza ochronę, którą zapewniał oryginalny bezpłatny program, a Panda Cloud ...

-

![Bezpieczeństwo IT ważne dla firm [© Scanrail - Fotolia.com] Bezpieczeństwo IT ważne dla firm]()

Bezpieczeństwo IT ważne dla firm

... najważniejsza technologia ochronna Symantec: sam antywirus to nie wszystko W kwestii ochrony przed zagrożeniami z Internetu, ankietowane firmy preferują dedykowane dla biznesu ... bezpośrednio na stacji końcowej (73 proc.). „Wiele firm błędnie zakłada, że program antywirusowy to wszystko, czego potrzebują. Tymczasem przedsiębiorstwa stawiają czoła ...

-

![Inwestycja na Plus w Pekao SA [© denphumi - Fotolia.com] Inwestycja na Plus w Pekao SA]()

Inwestycja na Plus w Pekao SA

... Pekao SA pojawił się nowy produkt - Platforma Inwestycyjno - Ubezpieczeniowa "Inwestycja na Plus". Według zapewnień banku, program łączy cechy innowacyjnej inwestycji o podwyższonym poziomie ochrony kapitału oraz atrakcyjnej ochrony ubezpieczeniowej. „Inwestycja na Plus" umożliwia wybór jednej z czterech strategii inwestycyjnych. Trzy z nich, tzw ...

-

![Kaspersky Lab: szkodliwe programy IX 2010 Kaspersky Lab: szkodliwe programy IX 2010]()

Kaspersky Lab: szkodliwe programy IX 2010

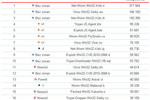

... na komputerach użytkowników po raz pierwszy, na przykład przez moduł ochrony w czasie rzeczywistym (skanowanie podczas dostępu). Użycie statystyk z tej metody ... dystrybucji exploita CVE-2010-2568. We wrześniowym rankingu pojawił się nowy szkodliwy program kompresujący – Packed.Win32.Katusha.o (miejsce 15). W poprzednich rankingach spotkaliśmy już ...

-

![Nowa wersja Kaspersky PURE Nowa wersja Kaspersky PURE]()

Nowa wersja Kaspersky PURE

... , łącznie ze spamem, infekcjami wirusów oraz kradzieżą tożsamości. Program zawiera również rozszerzony moduł kontroli rodzicielskiej pozwalający ... w poszukiwaniu luk w zabezpieczeniach dla całej sieci domowej z jednego komputera. Specjalne opcje szyfrowania i ochrony za pomocą hasła, dzięki którym cenne dane nie wpadną w ręce cyberprzestępców ...

-

![Kaspersky Internet Security Special Ferrari Edition Kaspersky Internet Security Special Ferrari Edition]()

Kaspersky Internet Security Special Ferrari Edition

... nich poświęcenia swojego cennego czasu czy zasobów na zapewnienie wydajności ochrony. Produkt został zaprojektowany w taki sposób, aby oferował użytkownikowi optymalny zestaw ... Ferrari Edition będzie dostępny w sprzedaży od 24 maja 2011 r. W dniu premiery program będzie dostępny w promocyjnej cenie 155 zł brutto. Standardowa cena produktu, która ...

-

![Kaspersky Mobile Security 9 Kaspersky Mobile Security 9]()

Kaspersky Mobile Security 9

... ze sprawdzaniem, gdzie znajdują się w danej chwili. Dzięki unikatowym technologiom ochrony prywatności ukrycie wybranych kontaktów i powiązanych z nimi danych (łącznie z historią ... Security 9 dba o poufność danych, nawet gdy smartfon zostanie zgubiony lub skradziony. Program pozwala na zdalne usunięcie informacji z telefonu lub zablokowanie go - ...

-

![Szkodliwe programy mobilne 2011 Szkodliwe programy mobilne 2011]()

Szkodliwe programy mobilne 2011

... preinstalowały tego oprogramowania na swoich urządzeniach. Jednak Apple oznajmił coś przeciwnego. Program CarrierIQ był preinstalowany na urządzeniach produkowanych przez tą firmę ... tej “pomocy w gromadzeniu danych diagnostycznych” na swoim telefonie? Obecnie problem ochrony danych osobistych jest bardziej palący niż kiedykolwiek wcześniej. Podobne ...

-

![Piractwo komputerowe na świecie 2011 [© chandelle - Fotolia.com] Piractwo komputerowe na świecie 2011]()

Piractwo komputerowe na świecie 2011

... przeznaczone do obsługi jednego komputera a następnie instalują je na wielu stanowiskach w swoich biurach. Zasadniczo na świecie istnieje silne poparcie dla ochrony praw własności intelektualnej, jednocześnie jednak martwi brak zachęty piratów komputerowych do zmiany ich postępowania w praktyce. Jedynie 20% regularnych piratów komputerowych ...

-

![Najlepsze kredyty na budowę domu V 2012 [© deke - Fotolia.com] Najlepsze kredyty na budowę domu V 2012]()

Najlepsze kredyty na budowę domu V 2012

... Swoim”. Warto wspomnieć, że taka możliwość istnieje jeszcze tylko w tym roku. Program gwarantujący kredytobiorcom osiem lat znacząco niższych rat wygaśnie z końcem 2012 r. Mały ... w szpitalu w wyniku choroby lub nieszczęśliwego wypadku. Składka za pierwsze 2 lata ochrony ubezpieczeniowej wynosi 1,5 proc. po upływie tego okresu składka płatna jest ...

-

![G Data MobileSecurity 2 [© smex - Fotolia.com] G Data MobileSecurity 2]()

G Data MobileSecurity 2

... mobilnego zabezpiecza się przed bardzo poważnymi skutkami utraty lub kradzieży: program umożliwia ponowne odnalezienie urządzenia lub też zdalne usunięcie zablokowanych danych w ... aplikacji hasłem: Możliwość ograniczenia dostępu do określonych aplikacji za pomocą ochrony hasłem. W ten sposób ograniczamy np. ryzyko poniesienia kosztów związanych z ...

-

![Szkodliwe oprogramowanie a utrata danych firmowych Szkodliwe oprogramowanie a utrata danych firmowych]()

Szkodliwe oprogramowanie a utrata danych firmowych

... wskazało na utratę, a 15% na kradzież urządzenia mobilnego jako przyczynę naruszenia ochrony danych. W 13% przypadków istotne informacje wpadają w niepowołane ręce w wyniku niedbalstwa ... pokazuje, jak istotne znaczenie dla każdej firmy ma zaimplementowanie wielopoziomowej ochrony w infrastrukturze IT” – komentuje Petr Merkulow, dyrektor ds. produktu ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... użytkownicy aktywnie szukają oprogramowania w podejrzanych źródłach i nie stosują żadnych środków ochrony podczas uruchamiania nieznanych aplikacji – wszystko to ułatwia cyberprzestępcom infekowanie ... , że w 2013 roku pojawi się więcej niż jeden szkodliwy program o podobnych funkcjach. Polowanie na kody mTan W atakach ukierunkowanych w 2012 roku ...

-

![Umowa wdrożeniowa i serwisowa - specyfika [© Sergey Nivens - Fotolia.com] Umowa wdrożeniowa i serwisowa - specyfika]()

Umowa wdrożeniowa i serwisowa - specyfika

... a pracodawca Zgodnie z postanowieniami Ustawy o prawie autorskim i prawach pokrewnych, program komputerowy, który powstał przez pracownika w ramach stosunku ... prawa programy komputerowe nie są chronione patentem. Dlatego należy obrać odpowiednią strategię ochrony praw własności intelektualnej. Skuteczną metodą jest wprowadzenie klauzul o poufności ...

-

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych]()

Bezpieczeństwo krytycznych danych

... w perspektywie najbliższych siedmiu lat współczynnik ten ma przekroczyć 40%. Dynamika wzrostu tego niezwykle newralgicznego rynku utrwala niestety niepokojącą tendencję – system ochrony ciągle nie nadąża za podażą zasobów jej wymagających. Zadania nie ułatwia skala i stopień zaawansowania ryzyka, ciągły deficyt kompetencyjny w zakresie dostarczania ...

-

![Kaspersky Security Scan 2.0 Kaspersky Security Scan 2.0]()

Kaspersky Security Scan 2.0

... wiadomo, że wielu użytkowników na całym świecie korzysta z darmowego oprogramowania bezpieczeństwa. Jednak takie rozwiązania nie zawsze zapewniają najwyższy poziom ochrony. Dla użytkowników takich darmowych produktów Kaspersky Security Scan może stanowić cenne narzędzie okresowego sprawdzania stanu bezpieczeństwa, które umożliwia również przegląd ...

-

![Mieszkania we Wrocławiu bez dopłaty NFOŚiGW [© jim - Fotolia.com] Mieszkania we Wrocławiu bez dopłaty NFOŚiGW]()

Mieszkania we Wrocławiu bez dopłaty NFOŚiGW

... dopłat wymagania były określane przez wielu ekspertów jako bardzo rygorystyczne. Pod naciskiem uwag zgłaszanych przez beneficjentów, projektantów i audytorów Narodowy Fundusz Ochrony Środowiska i Gospodarki Wodnej podjął decyzję o złagodzeniu wymogów. Być może więc właśnie wprowadzone zmiany okażą się dobrym kierunkiem i zachęcą deweloperów do ...

-

![ESET Mobile Security dla Androida: testy beta ESET Mobile Security dla Androida: testy beta]()

ESET Mobile Security dla Androida: testy beta

... cieszący się sporą popularnością pakiet antywirusowy, przeznaczony do ochrony smartfonów i tabletów z systemem Android. Aplikacja dystrybuowana jest w modelu freemium, co ... użytkowników sklepu Google Play w kategorii mobilnych aplikacji antywirusowych (4,6) - w Google Play program dostępny jest pod nazwą Mobile Security & Antivirus. W najnowszej ...

-

![Ochrona konkurencji i konsumentów: nowe strategie [© Jakub Jirsák - Fotolia.com] Ochrona konkurencji i konsumentów: nowe strategie]()

Ochrona konkurencji i konsumentów: nowe strategie

... raz pierwszy prezentowanych razem. UOKiK skierował do konsultacji projekty rządowych polityk: ochrony konsumentów oraz konkurencji. Po raz pierwszy w historii Urzędu dwa główne dokumenty wyznaczające ... narzędzi. Służyć będzie temu m.in. program leniency plus, rozszerzający funkcjonujący obecnie program współpracy z urzędem przewidziany specjalnie dla ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Co 3. Polak zetknął się z próbą wyłudzenia danych [© pixabay.com] Co 3. Polak zetknął się z próbą wyłudzenia danych](https://s3.egospodarka.pl/grafika2/wyludzenia-danych/Co-3-Polak-zetknal-sie-z-proba-wyludzenia-danych-253155-150x100crop.jpg)

![Allegro walczy z podróbkami [© stoupa - Fotolia.com] Allegro walczy z podróbkami](https://s3.egospodarka.pl/grafika/allegro/Allegro-walczy-z-podrobkami-MBuPgy.jpg)

![Trend Micro przejmie firmę Third Brigade [© Syda Productions - Fotolia.com] Trend Micro przejmie firmę Third Brigade](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-przejmie-firme-Third-Brigade-d8i3B3.jpg)

![Co drugi komputer w MSP zainfekowany [© Scanrail - Fotolia.com] Co drugi komputer w MSP zainfekowany](https://s3.egospodarka.pl/grafika/zainfekowany-komputer/Co-drugi-komputer-w-MSP-zainfekowany-apURW9.jpg)

![Nowoczesne przedsiębiorstwa a strategie innowacji [© Minerva Studio - Fotolia.com] Nowoczesne przedsiębiorstwa a strategie innowacji](https://s3.egospodarka.pl/grafika/innowacyjnosc/Nowoczesne-przedsiebiorstwa-a-strategie-innowacji-iG7AEZ.jpg)

![Procedura odwoławcza w programie Kapitał Ludzki [© Minerva Studio - Fotolia.com] Procedura odwoławcza w programie Kapitał Ludzki](https://s3.egospodarka.pl/grafika/Program-Operacyjny-Kapital-Ludzki/Procedura-odwolawcza-w-programie-Kapital-Ludzki-iG7AEZ.jpg)

![Nowa wersja Panda Cloud Antivirus [© Nmedia - Fotolia.com] Nowa wersja Panda Cloud Antivirus](https://s3.egospodarka.pl/grafika/Panda-Security/Nowa-wersja-Panda-Cloud-Antivirus-Qq30bx.jpg)

![Bezpieczeństwo IT ważne dla firm [© Scanrail - Fotolia.com] Bezpieczeństwo IT ważne dla firm](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-wazne-dla-firm-apURW9.jpg)

![Inwestycja na Plus w Pekao SA [© denphumi - Fotolia.com] Inwestycja na Plus w Pekao SA](https://s3.egospodarka.pl/grafika/oferta-bankow/Inwestycja-na-Plus-w-Pekao-SA-iQjz5k.jpg)

![Piractwo komputerowe na świecie 2011 [© chandelle - Fotolia.com] Piractwo komputerowe na świecie 2011](https://s3.egospodarka.pl/grafika2/piractwo/Piractwo-komputerowe-na-swiecie-2011-93838-150x100crop.jpg)

![Najlepsze kredyty na budowę domu V 2012 [© deke - Fotolia.com] Najlepsze kredyty na budowę domu V 2012](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Najlepsze-kredyty-na-budowe-domu-V-2012-94674-150x100crop.jpg)

![G Data MobileSecurity 2 [© smex - Fotolia.com] G Data MobileSecurity 2](https://s3.egospodarka.pl/grafika2/smartfony/G-Data-MobileSecurity-2-98464-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Umowa wdrożeniowa i serwisowa - specyfika [© Sergey Nivens - Fotolia.com] Umowa wdrożeniowa i serwisowa - specyfika](https://s3.egospodarka.pl/grafika2/umowy-informatyczne/Umowa-wdrozeniowa-i-serwisowa-specyfika-119136-150x100crop.jpg)

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-krytycznych-danych-119376-150x100crop.jpg)

![Mieszkania we Wrocławiu bez dopłaty NFOŚiGW [© jim - Fotolia.com] Mieszkania we Wrocławiu bez dopłaty NFOŚiGW](https://s3.egospodarka.pl/grafika2/domy-energooszczedne/Mieszkania-we-Wroclawiu-bez-doplaty-NFOSiGW-121416-150x100crop.jpg)

![Ochrona konkurencji i konsumentów: nowe strategie [© Jakub Jirsák - Fotolia.com] Ochrona konkurencji i konsumentów: nowe strategie](https://s3.egospodarka.pl/grafika2/ochrona-konkurencji/Ochrona-konkurencji-i-konsumentow-nowe-strategie-132796-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Ważne limity dla prowadzących działalność gospodarczą w 2024 roku [© Andrey Popov - Fotolia.com] Ważne limity dla prowadzących działalność gospodarczą w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Wazne-limity-dla-prowadzacych-dzialalnosc-gospodarcza-w-2024-roku-263860-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r [© Adam Novak z Pixabay] GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r](https://s3.egospodarka.pl/grafika2/przecietne-miesieczne-wynagrodzenie/GUS-srednia-krajowa-w-III-2025-wyzsza-o-7-7-r-r-266189-150x100crop.jpg)

![Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń [© Freepik] Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń](https://s3.egospodarka.pl/grafika2/budownictwo/Budownictwo-mieszkaniowe-I-III-2025-o-11-6-mniej-pozwolen-266188-150x100crop.jpg)

![Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe [© piviso z Pixabay] Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe](https://s3.egospodarka.pl/grafika2/marketing/Jakie-zarobki-w-marketingu-i-sprzedazy-Kwoty-nawet-pieciocyfrowe-266185-150x100crop.jpg)

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)