-

![Służbowy komputer, czyli serwisy pracy, Instagram i pornografia Służbowy komputer, czyli serwisy pracy, Instagram i pornografia]()

Służbowy komputer, czyli serwisy pracy, Instagram i pornografia

... jakich prywatnych spraw Polki i Polacy wykorzystują w czasie pracy używany do niej komputer? Zgodnie z polskim prawem pracodawca ma obowiązek zapewnienia pracownikom niezbędnego do pracy ... – tylko 92 proc. jest zdania, że każdy pracodawca powinien zapewnić pracownikowi komputer, gdy jest mu on potrzebny do pracy, jak wynika z najnowszego badania No ...

-

![Ryczałt ewidencjonowany: prywatny najem lokalu dla firmy [© anna - Fotolia.com] Ryczałt ewidencjonowany: prywatny najem lokalu dla firmy]()

Ryczałt ewidencjonowany: prywatny najem lokalu dla firmy

... w pokoju, gdzie przykładowo mieści się siedziba firmy (znajdują się dokumenty, biurko, komputer i inne) jest także łóżko, w którym podatnik śpi, to podatek od ... w zakresie omawianego zagadnienia. Najem a VAT Najem nieruchomości, w tym także najem prywatny, podlega opodatkowaniu podatkiem od towarów i usług. Należy bowiem pamiętać, iż zgodnie z ...

-

![Służbowy telefon i komputer dla osoby współpracującej [© Yuri Arcurs - Fotolia.com] Służbowy telefon i komputer dla osoby współpracującej]()

Służbowy telefon i komputer dla osoby współpracującej

... współpracujących kosztami usług telekomunikacyjnych. Gdyby jednak część rozmów miała charakter prywatny, u osób współpracujących wystąpi przychód z tytułu nieodpłatnego świadczenia. Jako, iż ... prywatne u osób współpracujących- np. 200 zł miesięcznie/ ustalenie z góry że komputer może być wykorzystywany do celów prywatnych przez np. 3h/dobę. Co ...

-

![Prywatny majątek w firmie: wartość początkowa [© JohanKalen - Fotolia.com] Prywatny majątek w firmie: wartość początkowa]()

Prywatny majątek w firmie: wartość początkowa

... nią też pojazd jest zarejestrowany; pojazd ten został nabyty po zawarciu związku małżeńskiego a między małżonkami cały czas istnieje wspólność majątkowa) i komputer. Wskazane zakupy zostały udokumentowane fakturami VAT, które wnioskodawca posiada. Powstała wątpliwość jak w takiej sytuacji ustalić wartość początkową tych środków trwałych ...

-

![Metody szyfrowania danych - podstawy Metody szyfrowania danych - podstawy]()

Metody szyfrowania danych - podstawy

... można też szyfrować wiadomości i w takim wypadku do deszyfrowania posłuży już klucz prywatny. Autor artykułu podaje, iż przedstawicielem szyfrów symetrycznych jest AES. Jest finalistą ... , artykuły i wiele innych danych, których lepiej byłoby nikomu nie ujawniać. Sprzedając komputer czy sam dysk twardy nie wystarczy jedynie go sformatować. Wszystkie ...

-

![Koszty poniesione przed rozpoczęciem działalności [© anna - Fotolia.com] Koszty poniesione przed rozpoczęciem działalności]()

Koszty poniesione przed rozpoczęciem działalności

... aby prowadzić działalność gospodarczą. Do rzeczy takich można m.in. zaliczyć prywatny komputer, samochód, meble oraz wiele innych rzeczy. Daty ich nabycia ... druga Podatnik w lutym 2007 roku otworzył działalność gospodarczą. Do jej prowadzenia wykorzystuje prywatny komputer zakupiony 2 lata wcześniej. Nie posiada przy tym dowodu zakupu komputera – ...

-

![Księga przychodów i rozchodów w wersji elektronicznej [© Sergej Khackimullin - Fotolia.com] Księga przychodów i rozchodów w wersji elektronicznej]()

Księga przychodów i rozchodów w wersji elektronicznej

... drukowanie księgi. Nie oznacza to jednak, że przedsiębiorca musi zaopatrywać się w firmowy komputer stacjonarny czy przenośny i drukarkę, jeżeli takich jeszcze nie posiada. Do prowadzenia księgi może on wykorzystywać także swój prywatny komputer. Żaden z przepisów podatkowych nie zabrania bowiem używać w prowadzonej działalności gospodarczej także ...

-

![Internet i komputery w Polsce - raport 2004 Internet i komputery w Polsce - raport 2004]()

Internet i komputery w Polsce - raport 2004

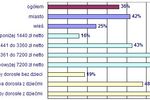

... Internetu. Najwięcej, bo 36% pracujących wykorzystujących komputer, odnotowano w przedsiębiorstwach dużych. Wykres 6. Odsetek osób pracujących wykorzystujących komputer w tym z dostępem do Internetu ... % zamawiało za pomocą tej sieci towary lub usługi na użytek prywatny. Najczęściej kupowano w ten sposób książki, czasopisma lub materiały do nauki przez ...

-

![BYOD a prawo pracy [© kantver - Fotolia.com] BYOD a prawo pracy]()

BYOD a prawo pracy

... warunki do dobrowolnego skorzystania z modelu BYOD, wtedy takie działanie będzie dopuszczalne. Musi zatem istnieć alternatywa. Przydatne linki: Kodeks pracy Prywatny sprzęt pracownika wykorzystywany w pracy zostaje objęty firmowym systemem bezpieczeństwa i powinien spełniać wszystkie przewidziane w nim wymagania. Jednym z elementów każdego systemu ...

-

![Wynagrodzenia w sektorze publicznym i prywatnym 2014 [© milushka - Fotolia.com] Wynagrodzenia w sektorze publicznym i prywatnym 2014]()

Wynagrodzenia w sektorze publicznym i prywatnym 2014

... i prywatnych Wynagrodzenie to nie tylko pieniężna rekompensata za wykonaną pracę. Pracodawcy często oferują swoim pracownikom benefity, takie jak przenośny komputer, karnety sportowe czy prywatna opieka medyczna. Jak wynika z Ogólnopolskiego Badania Wynagrodzeń, ponad połowa pracowników zatrudnionych w przedsiębiorstwie państwowym nie otrzymywała ...

-

![Ergonomia stanowiska pracy w Polsce 2007 Ergonomia stanowiska pracy w Polsce 2007]()

Ergonomia stanowiska pracy w Polsce 2007

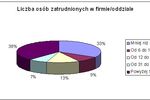

... firmach prywatnych. W przypadku 14% (1125) badanych właścicielem firmy był zagraniczny, prywatny kapitał. Co 4 badany pracuje w sektorze publicznym – 10% (809) w instytucjach państwowych, 5% (441) w samorządzie, ... . Prawie 40% (38%, 3202) badanych przyznało, że ich komputer nie jest w ogóle czyszczony. 28% (2291) stwierdziło, że komputery ...

-

![Prywatne składniki majątku w firmie: wycena [© anna - Fotolia.com] Prywatne składniki majątku w firmie: wycena]()

Prywatne składniki majątku w firmie: wycena

... wprowadzone do majątku firmy środki trwałe, które wcześniej stanowiły majątek prywatny przedsiębiorcy, będą podlegały amortyzacji. Odpisów amortyzacyjnych dokonuje się od ... początkowej środka trwałego. A jak to zrobić w sytuacji, gdy przekazujemy majątek prywatny na potrzeby firmy? Przepisy podatkowe nie przewidują w tej sytuacji specjalnego trybu ...

-

![iMac znika z półek iMac znika z półek]()

iMac znika z półek

... ze strony sektora edukacyjnego. iMac zadebiutował w sierpniu 1998 i wzbudził sensację na rynku komputerów – przede wszystkim dzięki niezwykłemu, stylowemu projektowi obudowy. Komputer odniósł ogromny sukces, który pozwolił firmie Apple przezwyciężyć kłopoty finansowe. Jednak czasy się zmieniają i na dzień dzisiejszy konstrukcja klasycznego iMaca ...

-

![Awaria Facebooka vs protokoły BGP i DNS [© pixabay.com] Awaria Facebooka vs protokoły BGP i DNS]()

Awaria Facebooka vs protokoły BGP i DNS

... ? Wpisując dowolny adres strony np. „facebook.com” w przeglądarce internetowej powodujemy, że komputer wykona wyszukiwanie DNS, a lokalny serwer DNS, z którego korzysta nasz komputer, wróci (mamy nadzieję) z odpowiednim adresem IP. Wtedy nasz komputer musi być w stanie kierować ruch na ten adres IP. Należy zauważyć, że ...

-

![Co dla firm oznacza wprowadzenie GDPR? [© VRD - Fotolia] Co dla firm oznacza wprowadzenie GDPR?]()

Co dla firm oznacza wprowadzenie GDPR?

Wiele zmieniło się od czasu ostatniego wprowadzenia unijnego Ogólnego rozporządzenia o ochronie danych (GDPR) w 1995. Urządzenia przenośne stały się wszechobecne i nikogo już nie dziwi posiadanie dwóch czy trzech urządzeń przy sobie. W tym samym czasie wrażliwe dane firmy są wynoszone poza bezpieczną sieć firmową. Pracownicy przeglądają poufne ...

-

![Młodzież świadoma zagrożeń w sieci [© Scanrail - Fotolia.com] Młodzież świadoma zagrożeń w sieci]()

Młodzież świadoma zagrożeń w sieci

... spodziewać, że z miesiąca na miesiąc młodych użytkowników sieci będzie przybywać - tym więcej, im bardziej dynamiczna będzie informatyzacja życia codziennego. Skoro komputer jest już obecny w życiu przedszkolaków, należy raczej zadbać o edukację i uczulanie młodych na zagrożenia niż walkę z obecnością dzieci i młodzieży w wirtualnym świecie ...

-

![Notebooki Sony VAIO Pro 11 i 13 Notebooki Sony VAIO Pro 11 i 13]()

Notebooki Sony VAIO Pro 11 i 13

... z łącznością bezprzewodową w hotelu lub poza biurem można skorzystać z podłączanego do zasilacza sieciowego routera Wi-Fi. To niewielkie urządzenie przekształci łącze Ethernet w prywatny, mobilny hotspot. Do stworzonej w ten sposób sieci Wi-Fi można równocześnie podłączyć pięć smartfonów, tabletów i innych urządzeń mobilnych. Nowe modele Sony ...

-

![Komputery ASUS Vivo Mini UN62 i UN42 Komputery ASUS Vivo Mini UN62 i UN42]()

Komputery ASUS Vivo Mini UN62 i UN42

... o pojemności 0,6 litra pozwala zaoszczędzić miejsce na biurku. Osoby, które wolą schować komputer za monitorem, mogą skorzystać z uchwytu VESA. Nowe modele mini PC znajdą ... rozwiązaniem są aplikacje z ASUS HomeCloud. Zmieniają one VivoMini w prywatny dysk i centrum multimedialne. Otrzymujemy zdalny dostęp do urządzenia, możliwość strumieniowania ...

-

![Samsung Notebook 7 Spin Samsung Notebook 7 Spin]()

Samsung Notebook 7 Spin

... USB 3.0 x1, USB 2.0x 1, HDMI, HP/Mic. Ma czytnik linii papilarnych, Windows Hello, folder prywatny. Najważniejsze funkcje urządzenia to: Obrotowy ekran dotykowy 360° – zapewnia ... Hello i przechowywać pliki w swoim własnym folderze prywatnym. Moc i wydajność – komputer działa w systemie operacyjnym Windows 10 i jest wyposażony w procesor Intel i5 ...

-

![Nowy wirus czyta instrukcje z memów na Twitterze [© Groenning - Fotolia.com] Nowy wirus czyta instrukcje z memów na Twitterze]()

Nowy wirus czyta instrukcje z memów na Twitterze

... wirus może wyrządzać realne szkody np. masowo kradnąc dane, włączając komputer do botnetu i pobierając z sieci dodatkowe składniki cyberataku, mogące rozszerzać infekcję ... do usługi Pastebin (sieciowego magazynu udostępniania krótkich tekstów) kieruje ruch na prywatny adres IP, używany najprawdopodobniej tylko do testów nowego zagrożenia. Xopero ...

-

![Globalne zagrożenia internetowe VII-IX 2011 [© Scanrail - Fotolia.com] Globalne zagrożenia internetowe VII-IX 2011]()

Globalne zagrożenia internetowe VII-IX 2011

... wirtualnych portfeli. W czerwcu ofiarą takiej kradzieży padł użytkownik, z którego konta przelano równowartość niemal 500,000 dolarów po udanym włamaniu na prywatny komputer. Outsourcing najtrudniejszego zadania – zebranie gotówki Hakerzy zdają sobie sprawę, że najtrudniejszą i najbardziej ryzykowną częścią ich działalności jest odbiór rzeczywistej ...

-

![Dane firmowe zagrożone Dane firmowe zagrożone]()

Dane firmowe zagrożone

... firmowych. W przypadku złamania zabezpieczeń i infekcji, prywatne urządzenie wykorzystywane do pracy może spowodować problemy w całej sieci korporacyjnej. Odwrotna sytuacja - gdy komputer firmowy jest używany w domu - zdarza się rzadziej (w przypadku 17% ankietowanych), jest jednak równie groźna dla danych firmowych. Podobnie jest w przypadku ...

-

![Tablet HP ElitePad 900 Tablet HP ElitePad 900]()

Tablet HP ElitePad 900

... przedłuża czas korzystania z urządzenia. HP ElitePad Rugged Jacket podnosi poziom bezpieczeństwa urządzenia, a stacja dokowania HP ElitePad umożliwia przekształcenie tabletu w komputer biurkowy klasy korporacyjnej poprzez podłączenie do niego dodatkowej klawiatury i monitora. Pozwala też na jednoczesne ładowanie tabletu. Można również skonfigurować ...

-

![Generacja Y a BYOD 2013 [© ra2 studio - Fotolia.com] Generacja Y a BYOD 2013]()

Generacja Y a BYOD 2013

... , czy twoje urządzenie kiedykolwiek zostało zaatakowane i jeśli tak, to jakie były tego konsekwencje, 64% respondentów z Polski wskazało na atak na prywatny komputer PC lub laptop, z czego połowa skutkowała obniżeniem wydajności i/lub utratą prywatnych i/lub firmowych danych. Znacznie rzadziej atakowane były smartfony (11 ...

-

![Ile zarabia specjalista IT? [© igor - Fotolia.com] Ile zarabia specjalista IT?]()

Ile zarabia specjalista IT?

Według danych GUS populacja specjalistów ds. technologii informacyjno-komunikacyjnych liczyła w 2012 roku 95,3 tys. osób. Zdecydowaną większość stanowili mężczyźni (80,3 tys.), natomiast liczba kobiet wyniosła 15 tys. Wśród tej grupy zawodowej wyróżniono dwie podgrupy: analityków systemowych i programistów (ta podgrupa dominowała w badaniu: 64,3 ...

-

![Uwaga na ransomware! Szyfruje 2 razy częściej Uwaga na ransomware! Szyfruje 2 razy częściej]()

Uwaga na ransomware! Szyfruje 2 razy częściej

Narzędzia, którymi cyberprzestępcy atakują prywatnych użytkowników, różnią się od metod stosowanych w odniesieniu do korporacji. Z analizy przeprowadzonej przez ekspertów z Kaspersky Lab wynika, że wobec organizacji częściej stosowane jest szkodliwe oprogramowanie opatrzone podpisem cyfrowym. Firmy o wiele częściej muszą się również zmagać z ...

-

![Nowy backdoor ukrywa się w pliku Microsoft Excel [© Spectral-Design - Fotolia.com] Nowy backdoor ukrywa się w pliku Microsoft Excel]()

Nowy backdoor ukrywa się w pliku Microsoft Excel

... .Apper.1 działa jako keylogger — przechwytuje naciśnięcia klawiszy i zapisuje je w zaszyfrowanym pliku. Dodatkowo trojan potrafi monitorować system plików komputera. Jeśli komputer posiada plik konfiguracyjny zawierający ścieżki do folderów, których status jest monitorowany przez trojana, BackDoor.Apper.1 loguje wszystkie zmiany w tych folderach ...

-

![Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu [© artstudio_pro - Fotolia.com] Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu]()

Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu

... z kolei wymaga opracowania powszechnych zasad rozwoju i wykorzystania technologii w rozwiązywaniu problemów biznesowych i społecznych. Tworzenie organizacji, które wspierają sektor prywatny i publiczny we wspólnym rozwoju metod i standardów, uproszczą rozwój interoperacyjnych i efektywnych aplikacji oraz platform IIoT. Rewolucja już niebawem Już ...

-

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy]()

12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy

... z użyciem ransomware przez pocztę elektroniczną, przestępcy starają się znaleźć inne formy dotarcia do użytkowników. Niektórzy eksperymentują z malware, które ponownie infekuje komputer już po wpłaceniu przez użytkownika okupu. Inni zaczynają korzystać z możliwości wbudowanych narzędzi, aby uniknąć wykrycia przez zabezpieczenia typu endpoint, które ...

-

![Cyberslacking w pracy to norma. Jak z nim skończyć? [© Milkos - Fotolia.com] Cyberslacking w pracy to norma. Jak z nim skończyć?]()

Cyberslacking w pracy to norma. Jak z nim skończyć?

... dodatkowo obciążona jest ryzykiem zainfekowania firmowej sieci. Nie wspominając już o niebezpieczeństwie narażenia firmy na konsekwencje prawne, jeśli pracownik pobierze na komputer firmowy plik, który narusza prawa autorskie. Jednym ze sposób zwalczania przez pracodawcę opisanych wyżej sytuacji jest wprowadzenie jasnej polityki korzystania ...

-

![Van lepszy od limuzyny? Test Volkswagena Sharana Van lepszy od limuzyny? Test Volkswagena Sharana]()

Van lepszy od limuzyny? Test Volkswagena Sharana

... bez obaw, szczególnie używając trybu prowadzenia Sport (mamy jeszcze do wyboru Normal i Comfort). Po pokonaniu pozamiejskiego dystansu pomiarowego 323 kilometrów, komputer pokładowy odnotował 6,8 l/100 km (dane fabryczne 5,1l/100 km), co wcale nie jest za wiele mając na pokładzie materiały konferencyjne i cztery ...

-

![12 sposobów na bezpieczną e-bankowość 12 sposobów na bezpieczną e-bankowość]()

12 sposobów na bezpieczną e-bankowość

... . E-bankowość wymaga bezpiecznego logowania, dlatego nie należy korzystać z niesprawdzonych sieci podczas sprawdzania stanu konta czy robienia przelewów. Najbezpieczniejszy jest prywatny komputer. Nie należy logować się np. w kafejkach internetowych. W momencie pobrania aplikacji bankowej na telefon też należy zachować ostrożność. Przede wszystkim ...

-

![Połowa Polaków obawia się o wyciek danych osobowych z urzędów i firm [© maxsim - Fotolia.com] Połowa Polaków obawia się o wyciek danych osobowych z urzędów i firm]()

Połowa Polaków obawia się o wyciek danych osobowych z urzędów i firm

Polacy mają coraz większą świadomość zagrożeń, jakie czyhają na ich dane osobowe, efektem czego są ich rosnące obawy o bezpieczeństwo. Okazuje się jednak, że boimy się nie tyle hakerów włamujących się do naszych prywatnych komputerów, co wycieków danych z urzędów i firm. Ostatnie badanie KRD pokazało, że tego rodzaju obawy formułuje aż 54% z nas. ...

-

![Trudna organizacja czasu pracy zdalnej. Gorszy jest tylko brak kontaktu z ludźmi [© antiksu - Fotolia.com] Trudna organizacja czasu pracy zdalnej. Gorszy jest tylko brak kontaktu z ludźmi]()

Trudna organizacja czasu pracy zdalnej. Gorszy jest tylko brak kontaktu z ludźmi

... rzeczywiście duże wyzwanie. Jednym z powodów jest fakt, że biuro ma dla nas wymiar symboliczny. Określa ramy pracy zawodowej. Kiedy zamykamy komputer i wychodzimy z biurowca, mamy większe szanse wyjść z ról, które pełnimy. Przestajemy być menadżerami czy prawnikami, a stajemy się przyjaciółmi, rodzicami. Jeśli te ...

-

![Płaskie monitory Philips 40B1U5600 oraz 40B1U5601H Płaskie monitory Philips 40B1U5600 oraz 40B1U5601H]()

Płaskie monitory Philips 40B1U5600 oraz 40B1U5601H

... za pomocą jednego zestawu monitora, klawiatury i myszki. Rozwiązanie to sprawdzi się między innymi u osób pracujących zdalnie, posiadających zarówno firmowy jak i prywatny komputer w domu. Wbudowana w model 40B1U5601H kamerka z Windows Hello pozwala na logowanie do systemu za pomocą przestrzennego skanu twarzy. Funkcja ta jest ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ryczałt ewidencjonowany: prywatny najem lokalu dla firmy [© anna - Fotolia.com] Ryczałt ewidencjonowany: prywatny najem lokalu dla firmy](https://s3.egospodarka.pl/grafika/najem-lokalu/Ryczalt-ewidencjonowany-prywatny-najem-lokalu-dla-firmy-skVsXY.jpg)

![Służbowy telefon i komputer dla osoby współpracującej [© Yuri Arcurs - Fotolia.com] Służbowy telefon i komputer dla osoby współpracującej](https://s3.egospodarka.pl/grafika2/przychod-z-nieodplatnych-swiadczen/Sluzbowy-telefon-i-komputer-dla-osoby-wspolpracujacej-107756-150x100crop.jpg)

![Prywatny majątek w firmie: wartość początkowa [© JohanKalen - Fotolia.com] Prywatny majątek w firmie: wartość początkowa](https://s3.egospodarka.pl/grafika2/amortyzacja-srodkow-trwalych/Prywatny-majatek-w-firmie-wartosc-poczatkowa-92490-150x100crop.jpg)

![Koszty poniesione przed rozpoczęciem działalności [© anna - Fotolia.com] Koszty poniesione przed rozpoczęciem działalności](https://s3.egospodarka.pl/grafika/koszty-podatkowe/Koszty-poniesione-przed-rozpoczeciem-dzialalnosci-skVsXY.jpg)

![Księga przychodów i rozchodów w wersji elektronicznej [© Sergej Khackimullin - Fotolia.com] Księga przychodów i rozchodów w wersji elektronicznej](https://s3.egospodarka.pl/grafika2/ksiega-przychodow-i-rozchodow/Ksiega-przychodow-i-rozchodow-w-wersji-elektronicznej-115181-150x100crop.jpg)

![BYOD a prawo pracy [© kantver - Fotolia.com] BYOD a prawo pracy](https://s3.egospodarka.pl/grafika2/BYOD/BYOD-a-prawo-pracy-136321-150x100crop.jpg)

![Wynagrodzenia w sektorze publicznym i prywatnym 2014 [© milushka - Fotolia.com] Wynagrodzenia w sektorze publicznym i prywatnym 2014](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-sektorze-publicznym-i-prywatnym-2014-159293-150x100crop.jpg)

![Prywatne składniki majątku w firmie: wycena [© anna - Fotolia.com] Prywatne składniki majątku w firmie: wycena](https://s3.egospodarka.pl/grafika/srodki-trwale/Prywatne-skladniki-majatku-w-firmie-wycena-skVsXY.jpg)

![Awaria Facebooka vs protokoły BGP i DNS [© pixabay.com] Awaria Facebooka vs protokoły BGP i DNS](https://s3.egospodarka.pl/grafika2/Facebook/Awaria-Facebooka-vs-protokoly-BGP-i-DNS-241002-150x100crop.jpg)

![Co dla firm oznacza wprowadzenie GDPR? [© VRD - Fotolia] Co dla firm oznacza wprowadzenie GDPR?](https://s3.egospodarka.pl/grafika2/General-Data-Protection-Regulation/Co-dla-firm-oznacza-wprowadzenie-GDPR-195316-150x100crop.jpg)

![Młodzież świadoma zagrożeń w sieci [© Scanrail - Fotolia.com] Młodzież świadoma zagrożeń w sieci](https://s3.egospodarka.pl/grafika/dzieci/Mlodziez-swiadoma-zagrozen-w-sieci-apURW9.jpg)

![Nowy wirus czyta instrukcje z memów na Twitterze [© Groenning - Fotolia.com] Nowy wirus czyta instrukcje z memów na Twitterze](https://s3.egospodarka.pl/grafika2/wirusy/Nowy-wirus-czyta-instrukcje-z-memow-na-Twitterze-214012-150x100crop.jpg)

![Globalne zagrożenia internetowe VII-IX 2011 [© Scanrail - Fotolia.com] Globalne zagrożenia internetowe VII-IX 2011](https://s3.egospodarka.pl/grafika/AVG-Technologies/Globalne-zagrozenia-internetowe-VII-IX-2011-apURW9.jpg)

![Generacja Y a BYOD 2013 [© ra2 studio - Fotolia.com] Generacja Y a BYOD 2013](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Generacja-Y-a-BYOD-2013-126717-150x100crop.jpg)

![Ile zarabia specjalista IT? [© igor - Fotolia.com] Ile zarabia specjalista IT?](https://s3.egospodarka.pl/grafika2/wynagrodzenia-kobiet-i-mezczyzn/Ile-zarabia-specjalista-IT-145208-150x100crop.jpg)

![Nowy backdoor ukrywa się w pliku Microsoft Excel [© Spectral-Design - Fotolia.com] Nowy backdoor ukrywa się w pliku Microsoft Excel](https://s3.egospodarka.pl/grafika2/Dr-Web/Nowy-backdoor-ukrywa-sie-w-pliku-Microsoft-Excel-175541-150x100crop.jpg)

![Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu [© artstudio_pro - Fotolia.com] Internet rzeczy wkracza do firm. IIoT przyszłością przemysłu](https://s3.egospodarka.pl/grafika2/przemysl/Internet-rzeczy-wkracza-do-firm-IIoT-przyszloscia-przemyslu-179622-150x100crop.jpg)

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/12-najwiekszych-zagrozen-2017-Poznaj-pomysly-cyberprzestepcy-187616-150x100crop.jpg)

![Cyberslacking w pracy to norma. Jak z nim skończyć? [© Milkos - Fotolia.com] Cyberslacking w pracy to norma. Jak z nim skończyć?](https://s3.egospodarka.pl/grafika2/polscy-pracownicy/Cyberslacking-w-pracy-to-norma-Jak-z-nim-skonczyc-189647-150x100crop.jpg)

![Połowa Polaków obawia się o wyciek danych osobowych z urzędów i firm [© maxsim - Fotolia.com] Połowa Polaków obawia się o wyciek danych osobowych z urzędów i firm](https://s3.egospodarka.pl/grafika2/dane-osobowe/Polowa-Polakow-obawia-sie-o-wyciek-danych-osobowych-z-urzedow-i-firm-229054-150x100crop.jpg)

![Trudna organizacja czasu pracy zdalnej. Gorszy jest tylko brak kontaktu z ludźmi [© antiksu - Fotolia.com] Trudna organizacja czasu pracy zdalnej. Gorszy jest tylko brak kontaktu z ludźmi](https://s3.egospodarka.pl/grafika2/home-office/Trudna-organizacja-czasu-pracy-zdalnej-Gorszy-jest-tylko-brak-kontaktu-z-ludzmi-229261-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Złoto na historycznych szczytach [© Linda Hamilton z Pixabay] Złoto na historycznych szczytach](https://s3.egospodarka.pl/grafika2/zloto/Zloto-na-historycznych-szczytach-266085-150x100crop.jpg)

![2657 wniosków o przeniesienie konta bankowego w I kw. 2025 r. [© Freepik] 2657 wniosków o przeniesienie konta bankowego w I kw. 2025 r.](https://s3.egospodarka.pl/grafika2/przeniesienie-konta-bankowego/2657-wnioskow-o-przeniesienie-konta-bankowego-w-I-kw-2025-r-266071-150x100crop.jpg)

![Jak odzyskać rzeczy pozostawione w samolocie? [© olivier89 z Pixabay] Jak odzyskać rzeczy pozostawione w samolocie?](https://s3.egospodarka.pl/grafika2/rzeczy-znalezione/Jak-odzyskac-rzeczy-pozostawione-w-samolocie-266069-150x100crop.jpg)

![Złotówkowicze muszą wykazać się cierpliwością [© Freepik] Złotówkowicze muszą wykazać się cierpliwością](https://s3.egospodarka.pl/grafika2/kredyty-zlotowkowe/Zlotowkowicze-musza-wykazac-sie-cierpliwoscia-266068-150x100crop.jpg)