-

![Alternatywa dla RFID [© violetkaipa - Fotolia.com] Alternatywa dla RFID]()

Alternatywa dla RFID

... stowarzyszenie IEEE rozpoczęło prace nad nowym standardem metek elektronicznych o nazwie RuBee, który może stać się alternatywą dla technologii RFID. Nowy system identyfikacji ma wyróżniać się m.in. pełną funkcjonalnością nawet pod warstwą folii aluminiowej. Jak wyjaśniają przedstawiciele IEEE, impuls wysyłany przez metki RFID ...

-

![YouTube likwiduje nielegalne klipy [© stoupa - Fotolia.com] YouTube likwiduje nielegalne klipy]()

YouTube likwiduje nielegalne klipy

... YouTube, a takimi producentami muzycznymi jak Warner Music Group, Vivendi's Universal Music Group i Sony BMG Music Entertainment planuje się wprowadzić automatyczny system identyfikacji chronionych prawami autorskimi filmów, który będzie rozpoznawał nielegalne kopie i usuwał je.

-

![Pornografia w sieci bez domeny .xxx [© stoupa - Fotolia.com] Pornografia w sieci bez domeny .xxx]()

Pornografia w sieci bez domeny .xxx

... pornograficzne nie będą funkcjonowały pod wspólną domeną .xxx. Koncepcja ta została odrzucona przez organizację odpowiedzialną za globalną koordynację systemu identyfikacji w internecie - ICANN (Internet Corporation for Assigned Names). Zwolennicy propozycji przypisania stronom pornograficznym odrębnej domeny przekonywali, że ułatwi to rodzicom ...

-

![Telefon muzyczny Motorola ROKR E8 Telefon muzyczny Motorola ROKR E8]()

Telefon muzyczny Motorola ROKR E8

... z możliwością dodatkowego rozszerzenia kartą pamięci microSD. Nowy telefon Motoroli został także wyposażony w Bluetooth Stereo, radio FM oraz system identyfikacji piosenek. Dodatkowo posiada technologię FastScroll umożliwiającą przewijanie listy utworów (w trybie muzycznym), kontaktów (w trybie telefonicznym), kalendarza (w trybie telefonicznym ...

-

![Program Norton Ghost 14.0 do backupu Program Norton Ghost 14.0 do backupu]()

Program Norton Ghost 14.0 do backupu

... . Udostępnia też opcje zdalnego zarządzania kopiami, funkcje szyfrowania i kompresji. Program Norton Ghost 14.0 korzysta z systemu alertów zabezpieczeń ThreatCon w celu identyfikacji zagrożeń i uruchamiania procesu tworzenia przyrostowych kopii zapasowych przed atakiem. Posiada również możliwości, takie jak tworzenie kopii zapasowych poza siedzibą ...

-

![ESET NOD32 Antivirus 4.2 w wersji beta [© Nmedia - Fotolia.com] ESET NOD32 Antivirus 4.2 w wersji beta]()

ESET NOD32 Antivirus 4.2 w wersji beta

... ESET Smart Security 4.2 rozwinięto ochronę antyspamową i dodano do niej integrację z popularnym klientem pocztowym Mozilla Thunderbird 3. Dodatkowo ulepszono funkcjonalność identyfikacji Strefy Zaufanej, dzięki której ochrona komputerów przenośnych jest teraz skuteczniejsza. Identyfikacja Strefy Zaufanej przeprowadzana jest w oparciu o metodę ...

-

![E-księgi wieczyste a ochrona prywatności [© AlcelVision - Fotolia.com] E-księgi wieczyste a ochrona prywatności]()

E-księgi wieczyste a ochrona prywatności

... potrzeb podatkowych nierezydentem Cypru. W związku z tym nie tylko nie będzie musiała płacić podatku dochodowego, ale nie musi nawet występować o numer identyfikacji podatkowej. Jednocześnie, struktura własnościowa takiej spółki będzie praktycznie nie do zdekompilowania, gdyż efektywna kontrola nad spółką sprawowana będzie poza Europą ...

-

![Franczyza a rynek apteczny Franczyza a rynek apteczny]()

Franczyza a rynek apteczny

... nieuleganiem presji ceny ze względu na brak możliwości zdyscyplinowania uczestników sieci w odbiorze określonej ilości asortymentu. „Odniesienie optymalnych korzyści ze wspólnej identyfikacji wizualnej grupy zakupowej, wypracowanych narzędzi marketingu i reklamy aptek wśród pacjentów wymaga zastosowania narzędzi dyscypliny zakupowej, tak jak ma to ...

-

![Gdy sprawca wypadku nieznany lub bez polisy OC [© Karin & Uwe Annas - Fotolia.com] Gdy sprawca wypadku nieznany lub bez polisy OC]()

Gdy sprawca wypadku nieznany lub bez polisy OC

... osobie czy w mieniu mogą liczyć na wypłatę odszkodowania przez zakład ubezpieczeń. System ochrony poszkodowanych uzupełnia Ubezpieczeniowy Fundusz Gwarancyjny, który rekompensuje szkody wyrządzone ... OC Zakres odpowiedzialności UFG jest szerszy w przypadku, gdy doszło do identyfikacji posiadacza pojazdu, którym wyrządzono szkodę, lecz nie miał on ...

-

![Rebranding na rynku motoryzacyjnym [© Minerva Studio - Fotolia.com] Rebranding na rynku motoryzacyjnym]()

Rebranding na rynku motoryzacyjnym

... szybko zauważalne, nie niesie ze sobą tak dużych nakładów jak kampanie reklamowe. Zmiany logo pozostawiają trwały ślad w komunikacji marki. Cały system identyfikacji jest wtedy nośnikiem nowego wizerunku. Nośnikiem trwałym w odróżnieniu od ulotnej reklamy. Tak postąpiło Audi ze swoimi czterema pierścieniami. Pretekstem do ...

-

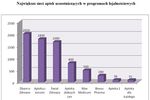

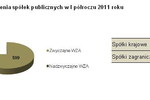

![Walne zgromadzenia I-VI 2011 Walne zgromadzenia I-VI 2011]()

Walne zgromadzenia I-VI 2011

... te wprowadziły m.in. obowiązek posiadania strony internetowej przez spółki publiczne (co wcale nie było wcześniej powszechną praktyką) oraz zmieniły sposób identyfikacji akcjonariuszy uprawnionych do uczestnictwa w WZ. Nowelizacja ksh wprowadziła istotną zmianę dla akcjonariuszy – wprowadziła tzw. record date i zniosła blokowanie akcji na ...

-

![Facebook f8 a bezpieczeństwo danych [© stoupa - Fotolia.com] Facebook f8 a bezpieczeństwo danych]()

Facebook f8 a bezpieczeństwo danych

... przy niezabezpieczonym połączeniu, odczuwalnej usterki bezpieczeństwa dotykającej wielu użytkowników tej sieci. Wszystkie nazwy produktów i firm zostały wymienione w tekście wyłącznie w celu identyfikacji oraz są własnością, mogą także stanowić znaki towarowe, ich odpowiednich właścicieli.

-

![Zakres przedmiotowy i obszar przetwarzania danych osobowych [© zimmytws-Fotolia.com] Zakres przedmiotowy i obszar przetwarzania danych osobowych]()

Zakres przedmiotowy i obszar przetwarzania danych osobowych

... przetwarzania tych danych Kolejny rozdział polityki bezpieczeństwa to już prawdziwe wyzwanie, ponieważ kluczem do jego prawidłowego napisania jest dokonanie poprawnej identyfikacji zbiorów danych osobowych. Na początek sięgnijmy jeszcze na chwilę do UODO, by zobaczyć jak ustawodawca zdefiniował pojęcie zbioru danych. Otóż ...

-

![Handel złomem: odwrotne obciążenie w VAT [© anna - Fotolia.com] Handel złomem: odwrotne obciążenie w VAT]()

Handel złomem: odwrotne obciążenie w VAT

... podatku od towarów i usług, ustawy o zasadach ewidencji i identyfikacji podatników i płatników oraz ustawy o transporcie drogowym. Ustawa ta została opublikowana 29 czerwca ... towarów i usług oraz ustawy - Prawo o miarach (Dz. U. Nr 64, poz. 332), zmieniła system naliczania i odliczania podatku od towarów i usług w obrocie złomem. Wprowadzone tą ...

-

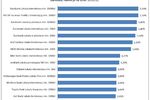

![Najlepsze produkty oszczędnościowe I-III 2012 Najlepsze produkty oszczędnościowe I-III 2012]()

Najlepsze produkty oszczędnościowe I-III 2012

... % przeznaczonych na nią środków. Strategia inwestycyjna odzwierciedla wyniki portfela złożonego z kontraktów terminowych na indeksy WIG 20 i Eurostoxx 50. Dodatkowy mechanizm identyfikacji trendu pozwala na uzyskanie dodatniej stopy zwrotu zarówno w trakcie wzrostów, jak i spadków na rynkach kapitałowych. Kiedy mechanizm rozpoznaje trend wzrostowy ...

-

![Ocena ryzyka lekarstwem na cyberataki typu APT [© Minerva Studio - Fotolia.com] Ocena ryzyka lekarstwem na cyberataki typu APT]()

Ocena ryzyka lekarstwem na cyberataki typu APT

... jeszcze można zrobić, aby uchronić swoją firmę przed atakami APT? Kluczowym czynnikiem jest dokładna ocena potencjalnego ryzyka, polegająca m.in. na identyfikacji informacji, które mogą zostać wykradzione. Niezbędny też jest przegląd struktury organizacyjnej zespołów zajmujących się ochroną informacji i być może jej przebudowa ...

-

![Ochrona prawna marki [© quipu - Fotolia.com] Ochrona prawna marki]()

Ochrona prawna marki

... nie jest to jedyna dostępna forma ochrony marki. Jako znak towarowy możliwe jest również zgłaszanie do Urzędu takich elementów tworzących system identyfikacji jak slogan firmowy i hasło reklamowe. Niektóre spółki zgłaszają nawet dłuższe opisy będące np. treścią reklamy. Jest to już sposób na ...

-

![Targi IT Future Expo 10-11 czerwca 2014 w Warszawie Targi IT Future Expo 10-11 czerwca 2014 w Warszawie]()

Targi IT Future Expo 10-11 czerwca 2014 w Warszawie

... Data Center, Okalowanie, Klimatyzacja, Zasilanie, Wirtualizacja, Green IT Bezpieczeństwo Sprzęt, Oprogramowanie antywirusowe, Bezpieczeństwo danych, Bezpieczeństwo styku z Internetem, system identyfikacji Usługi IT / IT Services Hosting i domeny, kolokacja, outsourcing IT, Consulting IT, Szkolenia IT Rozwiązania Branżowe IT dla bankowości IT ...

-

![Canon imageRUNNER C1225, C1225iF, C1325iF i C1335iF Canon imageRUNNER C1225, C1225iF, C1325iF i C1335iF]()

Canon imageRUNNER C1225, C1225iF, C1325iF i C1335iF

... rynku oprogramowaniem do zarządzania drukiem uniFLOW, które zapewnia m.in. funkcję My Print Anywhere (kontrolowane zwolnienie wydruku na dowolnym urządzeniu) oraz system identyfikacji za pośrednictwem wizytówek. Dzięki temu, nowe modele sprawdzą się także jako część większej floty urządzeń w dużych przedsiębiorstwach. Wydajne zarządzenie i kontrola ...

-

![Punkty karne do sprawdzenia przez Internet [© mario beauregard - Fotolia.com] Punkty karne do sprawdzenia przez Internet]()

Punkty karne do sprawdzenia przez Internet

... miały obowiązek weryfikowania informacji oraz obowiązek wyjaśniania niezgodności. Dla poprawy jakości danych mają być wykorzystane rejestry PESEL i REGON (w celu jednoznacznej identyfikacji osób i podmiotów). Ujednolicony będzie sposób wprowadzania danych do ewidencji oraz zasady współdziałania podmiotów zobowiązanych do przekazywania informacji.

-

![Bank Pekao odświeża pakiety dla firm [© naypong - Fotolia.com] Bank Pekao odświeża pakiety dla firm]()

Bank Pekao odświeża pakiety dla firm

... ta dotyczy kart do wszystkich rachunków firmowych oferowanych przez Bank. Pakiet charakteryzuje się preferencyjnymi stawkami za Pekao Collect, czyli usługę identyfikacji i raportowania pojedynczych płatności wpływających na rachunek firmowy. Usługa ta jest bardzo istotna dla prawidłowego funkcjonowania wspólnoty mieszkaniowej, gdzie mieszkańcy ...

-

![Urządzenia wielofunkcyjne Canon imageRUNNER 1435i i 1435iF Urządzenia wielofunkcyjne Canon imageRUNNER 1435i i 1435iF]()

Urządzenia wielofunkcyjne Canon imageRUNNER 1435i i 1435iF

... do zarządzania drukiem i skanowaniem uniFLOW, które zapewnia m.in. funkcję My Print Anywhere (kontrolowane zwolnienie wydruku na dowolnym urządzeniu) oraz system identyfikacji za pośrednictwem wizytówek. Urządzenia imageRUNNER 1435i i 1435iF będą dostępne w sprzedaży na rynku europejskim od lipca 2015 r. imageRUNNER 1435iF – kluczowe ...

-

![Roczna ocena pracownika to nie sposób na efektywność pracy [© Worawut - Fotolia.com] Roczna ocena pracownika to nie sposób na efektywność pracy]()

Roczna ocena pracownika to nie sposób na efektywność pracy

... zwiększaniem ich motywacji. Takim rozwiązaniem może być Pulsometr iniJOB. Jest to narzędzie do kompleksowego badania doświadczenia pracowników, m. in. poziomu ich identyfikacji z celami firmy lub możliwości rozwoju. Badanie online umożliwia sprawdzanie wyników na bieżąco oraz porównywanie ich z poprzednimi. Regularna analiza doświadczeń pracowników ...

-

![Infrastruktura IT cierpi przez luki w aplikacjach Infrastruktura IT cierpi przez luki w aplikacjach]()

Infrastruktura IT cierpi przez luki w aplikacjach

... dwóch identycznych infrastruktur IT. Z tego też względu strategia uderzenia opracowywana jest z uwzględnieniem luk w zabezpieczeniach danej ofiary. Aby pomóc organizacjom w identyfikacji czynników osłabiających bezpieczeństwo ich sieci dział Security Services firmy Kaspersky Lab organizuje coroczne pokazy, przedstawiając możliwe scenariusze ataków ...

-

![Smartfony BlackBerry KEY2 LE Smartfony BlackBerry KEY2 LE]()

Smartfony BlackBerry KEY2 LE

... LE zawiera również odświeżoną aplikację DTEK™ firmy BlackBerry, która oferuje nowe funkcje skanowania do proaktywnych kontroli bezpieczeństwa w celu łatwej identyfikacji i ograniczenia potencjalnych zagrożeń bezpieczeństwa, takich jak niechciany dostęp do danych przez aplikację pobraną ze smartfonu. Comiesięczne aktualizacje zabezpieczeń systemu ...

-

![DMP, czyli zrób użytek z danych [© thodonal - Fotolia.com] DMP, czyli zrób użytek z danych]()

DMP, czyli zrób użytek z danych

... , np. analizując ich zachowanie na naszej stronie. Jeśli użytkownik często ogląda dany produkt w serwisie, istnieje wysokie prawdopodobieństwo, że go potrzebuje. W identyfikacji potrzeb klientów pomogą też zewnętrzne źródła informacji. Na przykład: użytkownik jest naszym klientem, ale nie odwiedza naszej strony, natomiast z zewnętrznych ...

-

![Branża HR musi postawić na większy komfort pracy [© andranik123 - Fotolia.com] Branża HR musi postawić na większy komfort pracy]()

Branża HR musi postawić na większy komfort pracy

... ‘pay for performance’, czy budowanie kultury feedbacku opartej o udzielanie informacji zwrotnej w trybie ciągłym oraz różnorodne działania nastawione na budowanie zaangażowania i identyfikacji pracowników z zespołem i firmą. W związku z tym na stałym poziomie utrzymuje się zainteresowanie rozwiązaniami IT wspierającymi te procesy. Dzieje się tak ...

-

![Ile kosztuje dział marketingu w 2019 roku? [© Brian Jackson - Fotolia.com] Ile kosztuje dział marketingu w 2019 roku?]()

Ile kosztuje dział marketingu w 2019 roku?

... realizację założonej przez organizację strategii. Jest to wymagający ciągłego nadzoru system naczyń połączonych. Jednym z najważniejszych jego elementów jest dział marketingu. ... spójnych komunikatów reklamowych do danych grup docelowych czy przygotowanie jednolitej identyfikacji wizualnej przedsiębiorstwa. Trzecia zasada mówi o tym, że wszystkie ...

Tematy: dział marketingu, marketing -

![Smartfon Gigaset GX290 o wzmocnionej konstrukcji Smartfon Gigaset GX290 o wzmocnionej konstrukcji]()

Smartfon Gigaset GX290 o wzmocnionej konstrukcji

... oraz technologie VoLTE i VoWiFi. Został wyposażony w czytnik linii papilarnych ulokowany na tylnej ściance obudowy. Do odblokowania wyświetlacza GX290 można wykorzystać system identyfikacji twarzy (Face ID). Gigaset GX290 ma podwójny aparat w 13-megapikselową matrycę SONY, wspieraną przez drugą soczewkę o rozdzielczości 2 MP. Oba aparaty ...

-

![ATAD 2: czyli uszczelnianie systemu podatkowego [© Gajus - Fotolia.com] ATAD 2: czyli uszczelnianie systemu podatkowego]()

ATAD 2: czyli uszczelnianie systemu podatkowego

... , jednak wszyscy przedsiębiorcy powinni przygotować się na ich wejście w życie. W pierwszej kolejności przedsiębiorcy powinni podjąć działania celem identyfikacji sytuacji powodujących rozbieżności w kwalifikacji struktur hybrydowych. W szczególności przedsiębiorcy winni dokonać weryfikacji struktury kapitałowej, zawartych umów, dokonywanych ...

-

![Podnoszenie kwalifikacji pracowników: bariery i wyzwania [© pixabay.com] Podnoszenie kwalifikacji pracowników: bariery i wyzwania]()

Podnoszenie kwalifikacji pracowników: bariery i wyzwania

... . Rozszerzanie programów podnoszenia kwalifikacji dla wielu firm wiąże się jednak z wyzwaniami. Systemowe podejście do zarządzania talentami obejmuje ciągły proces identyfikacji, budowania i wzmacniania kompetencji pracowników. Kluczowa w tym cyklu jest także weryfikacja, jak rozwój poszczególnych umiejętności w organizacji wspiera realizację celów ...

-

![Prawo restrukturyzacyjne i upadłościowe - jakie zmiany wprowadzi dyrektywa drugiej szansy? [© Adam Gregor - Fotolia.com] Prawo restrukturyzacyjne i upadłościowe - jakie zmiany wprowadzi dyrektywa drugiej szansy?]()

Prawo restrukturyzacyjne i upadłościowe - jakie zmiany wprowadzi dyrektywa drugiej szansy?

... układu likwidacyjnego poprzez możliwość przeprowadzenia likwidacji majątku dłużnika ze skutkami sprzedaży egzekucyjnej. Unijna dyrektywa precyzyjnie określając przesłanki jak najszybszej identyfikacji problemów finansowych przedsiębiorstw, dąży do tego, by prawo państw członkowskich było wyposażone w instrumenty pozwalające na szybką reakcję na te ...

Tematy: prawo restrukturyzacyjne, prawo upadłościowe, dyrektywa drugiej szansy, restrukturyzacja, postępowanie restrukturyzacyjne, restrukturyzacja zapobiegawcza, niewypłacalność, postępowanie sanacyjne, postępowanie układowe, postępowanie o zatwierdzenie układu, przyspieszone postępowanie układowe, postępowanie egzekucyjne, długi, umorzenie długów -

![Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa [© Pete Linforth z Pixabay] Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa]()

Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa

... podobają mi się precyzyjne obowiązki określonego zachowania technicznego, w tym instrukcje dotyczące nakazów, np. wobec podmiotów dotkniętych incydentem cybernetycznym dotyczący identyfikacji źródła ataku i czasowego ograniczenie ruchu sieciowego z adresów IP lub adresów URL, wchodzącego do infrastruktury. W praktyce te uprawnienia są kluczowe ...

-

![Jak sztuczna inteligencja wspomaga cyberbezpieczeństwo? [© Freepik] Jak sztuczna inteligencja wspomaga cyberbezpieczeństwo?]()

Jak sztuczna inteligencja wspomaga cyberbezpieczeństwo?

... z możliwości, jakie wnosi sztuczna inteligencja. 1) Adaptacyjne wykrywanie zagrożeń Kiedy mówimy o wykrywaniu zagrożeń w cyberbezpieczeństwie, mamy na myśli proces identyfikacji zagrożeń bezpieczeństwa i złośliwych działań. Wykrywanie zagrożeń oparte na sztucznej inteligencji monitoruje działania i analizuje dane oraz zdarzenia generowane przez ...

-

![Czy AI pomoże ograniczyć oszustwa finansowe? Czy AI pomoże ograniczyć oszustwa finansowe?]()

Czy AI pomoże ograniczyć oszustwa finansowe?

... algorytmów AI. Gdy zostaną wykorzystane do uczenia sztucznej inteligencji, możliwe jest uruchamianie milionów potencjalnych scenariuszy przestępstw finansowych, a rozwijany system identyfikacji oszustw staje się bardziej precyzyjny i efektywny. Symulacje dla bankowości w praktyce W generowaniu danych syntetycznych dla branży finansowej przydatny ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Alternatywa dla RFID [© violetkaipa - Fotolia.com] Alternatywa dla RFID](https://s3.egospodarka.pl/grafika/RFID/Alternatywa-dla-RFID-SdaIr2.jpg)

![YouTube likwiduje nielegalne klipy [© stoupa - Fotolia.com] YouTube likwiduje nielegalne klipy](https://s3.egospodarka.pl/grafika/YouTube/YouTube-likwiduje-nielegalne-klipy-MBuPgy.jpg)

![Pornografia w sieci bez domeny .xxx [© stoupa - Fotolia.com] Pornografia w sieci bez domeny .xxx](https://s3.egospodarka.pl/grafika/pornografia/Pornografia-w-sieci-bez-domeny-xxx-MBuPgy.jpg)

![ESET NOD32 Antivirus 4.2 w wersji beta [© Nmedia - Fotolia.com] ESET NOD32 Antivirus 4.2 w wersji beta](https://s3.egospodarka.pl/grafika/ESET/ESET-NOD32-Antivirus-4-2-w-wersji-beta-Qq30bx.jpg)

![E-księgi wieczyste a ochrona prywatności [© AlcelVision - Fotolia.com] E-księgi wieczyste a ochrona prywatności](https://s3.egospodarka.pl/grafika/ksiegi-wieczyste/E-ksiegi-wieczyste-a-ochrona-prywatnosci-zFs2xl.jpg)

![Gdy sprawca wypadku nieznany lub bez polisy OC [© Karin & Uwe Annas - Fotolia.com] Gdy sprawca wypadku nieznany lub bez polisy OC](https://s3.egospodarka.pl/grafika/ubezpieczenie-OC/Gdy-sprawca-wypadku-nieznany-lub-bez-polisy-OC-mJEhKZ.jpg)

![Rebranding na rynku motoryzacyjnym [© Minerva Studio - Fotolia.com] Rebranding na rynku motoryzacyjnym](https://s3.egospodarka.pl/grafika/strategie-firm/Rebranding-na-rynku-motoryzacyjnym-iG7AEZ.jpg)

![Facebook f8 a bezpieczeństwo danych [© stoupa - Fotolia.com] Facebook f8 a bezpieczeństwo danych](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Facebook-f8-a-bezpieczenstwo-danych-MBuPgy.jpg)

![Zakres przedmiotowy i obszar przetwarzania danych osobowych [© zimmytws-Fotolia.com] Zakres przedmiotowy i obszar przetwarzania danych osobowych](https://s3.egospodarka.pl/grafika/przetwarzanie-danych-osobowych/Zakres-przedmiotowy-i-obszar-przetwarzania-danych-osobowych-SCMgVG.jpg)

![Handel złomem: odwrotne obciążenie w VAT [© anna - Fotolia.com] Handel złomem: odwrotne obciążenie w VAT](https://s3.egospodarka.pl/grafika/sprzedaz-zlomu/Handel-zlomem-odwrotne-obciazenie-w-VAT-skVsXY.jpg)

![Ocena ryzyka lekarstwem na cyberataki typu APT [© Minerva Studio - Fotolia.com] Ocena ryzyka lekarstwem na cyberataki typu APT](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ocena-ryzyka-lekarstwem-na-cyberataki-typu-APT-115116-150x100crop.jpg)

![Ochrona prawna marki [© quipu - Fotolia.com] Ochrona prawna marki](https://s3.egospodarka.pl/grafika2/ochrona-prawna-marki/Ochrona-prawna-marki-115430-150x100crop.jpg)

![Punkty karne do sprawdzenia przez Internet [© mario beauregard - Fotolia.com] Punkty karne do sprawdzenia przez Internet](https://s3.egospodarka.pl/grafika2/CEPiK/Punkty-karne-do-sprawdzenia-przez-Internet-151139-150x100crop.jpg)

![Bank Pekao odświeża pakiety dla firm [© naypong - Fotolia.com] Bank Pekao odświeża pakiety dla firm](https://s3.egospodarka.pl/grafika2/konta-bankowe/Bank-Pekao-odswieza-pakiety-dla-firm-152430-150x100crop.jpg)

![Roczna ocena pracownika to nie sposób na efektywność pracy [© Worawut - Fotolia.com] Roczna ocena pracownika to nie sposób na efektywność pracy](https://s3.egospodarka.pl/grafika2/roczna-ocena-pracownika/Roczna-ocena-pracownika-to-nie-sposob-na-efektywnosc-pracy-202794-150x100crop.jpg)

![DMP, czyli zrób użytek z danych [© thodonal - Fotolia.com] DMP, czyli zrób użytek z danych](https://s3.egospodarka.pl/grafika2/platforma-DMP/DMP-czyli-zrob-uzytek-z-danych-213867-150x100crop.jpg)

![Branża HR musi postawić na większy komfort pracy [© andranik123 - Fotolia.com] Branża HR musi postawić na większy komfort pracy](https://s3.egospodarka.pl/grafika2/HR/Branza-HR-musi-postawic-na-wiekszy-komfort-pracy-214818-150x100crop.jpg)

![Ile kosztuje dział marketingu w 2019 roku? [© Brian Jackson - Fotolia.com] Ile kosztuje dział marketingu w 2019 roku?](https://s3.egospodarka.pl/grafika2/dzial-marketingu/Ile-kosztuje-dzial-marketingu-w-2019-roku-219234-150x100crop.jpg)

![ATAD 2: czyli uszczelnianie systemu podatkowego [© Gajus - Fotolia.com] ATAD 2: czyli uszczelnianie systemu podatkowego](https://s3.egospodarka.pl/grafika2/optymalizacja-podatkowa/ATAD-2-czyli-uszczelnianie-systemu-podatkowego-234688-150x100crop.jpg)

![Podnoszenie kwalifikacji pracowników: bariery i wyzwania [© pixabay.com] Podnoszenie kwalifikacji pracowników: bariery i wyzwania](https://s3.egospodarka.pl/grafika2/szkolenia-zawodowe/Podnoszenie-kwalifikacji-pracownikow-bariery-i-wyzwania-241276-150x100crop.jpg)

![Prawo restrukturyzacyjne i upadłościowe - jakie zmiany wprowadzi dyrektywa drugiej szansy? [© Adam Gregor - Fotolia.com] Prawo restrukturyzacyjne i upadłościowe - jakie zmiany wprowadzi dyrektywa drugiej szansy?](https://s3.egospodarka.pl/grafika2/prawo-restrukturyzacyjne/Prawo-restrukturyzacyjne-i-upadlosciowe-jakie-zmiany-wprowadzi-dyrektywa-drugiej-szansy-247555-150x100crop.jpg)

![Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa [© Pete Linforth z Pixabay] Eksperci o projekcie nowelizacji ustawy o krajowym systemie cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/ustawa-o-krajowym-systemie-cyberbezpieczenstwa/Eksperci-o-projekcie-nowelizacji-ustawy-o-krajowym-systemie-cyberbezpieczenstwa-259437-150x100crop.jpg)

![Jak sztuczna inteligencja wspomaga cyberbezpieczeństwo? [© Freepik] Jak sztuczna inteligencja wspomaga cyberbezpieczeństwo?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Jak-sztuczna-inteligencja-wspomaga-cyberbezpieczenstwo-262102-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r [© Adam Novak z Pixabay] GUS: średnia krajowa w III 2025 wyższa o 7,7% r/r](https://s3.egospodarka.pl/grafika2/przecietne-miesieczne-wynagrodzenie/GUS-srednia-krajowa-w-III-2025-wyzsza-o-7-7-r-r-266189-150x100crop.jpg)

![Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń [© Freepik] Budownictwo mieszkaniowe I-III 2025: o 11,6% mniej pozwoleń](https://s3.egospodarka.pl/grafika2/budownictwo/Budownictwo-mieszkaniowe-I-III-2025-o-11-6-mniej-pozwolen-266188-150x100crop.jpg)

![Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe [© piviso z Pixabay] Jakie zarobki w marketingu i sprzedaży? Kwoty nawet pięciocyfrowe](https://s3.egospodarka.pl/grafika2/marketing/Jakie-zarobki-w-marketingu-i-sprzedazy-Kwoty-nawet-pieciocyfrowe-266185-150x100crop.jpg)

![Jakie zmiany w prawie konsumenckim postuluje ECC-Net? [© Freepik] Jakie zmiany w prawie konsumenckim postuluje ECC-Net?](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Jakie-zmiany-w-prawie-konsumenckim-postuluje-ECC-Net-266182-150x100crop.jpg)