-

![Złośliwe kody na Twitterze Złośliwe kody na Twitterze]()

Złośliwe kody na Twitterze

... „Sieci społecznościowe, takie jak Facebook i Twitter, ze względu na stale rosnącą liczbę użytkowników i fałszywe poczucie bezpieczeństwa przekazywanych za ich pośrednictwem informacji zyskują coraz większą popularność wśród hakerów, którzy wykorzystują je do rozpowszechniania złośliwych kodów. Metoda dystrybucji złośliwych aplikacji poprzez portale ...

Tematy: trojany, robaki, zagrożenia internetowe, cyberprzestępcy, Twitter, złośliwe kody, downloader -

![Zmiany w emeryturach nie będą korzystne Zmiany w emeryturach nie będą korzystne]()

Zmiany w emeryturach nie będą korzystne

... OFE miałaby wynosić 3,5 proc., a do ZUS-u – 3,8 proc.). Żeby szacować w jaki sposób wpłynie to na wysokość potencjalnej przyszłej emerytury, brakuje istotnej informacji – w oparciu o co waloryzowane będą pieniądze gromadzone na nowym, drugo filarowym koncie w ZUS-ie. W tej kwestii rząd najwyraźniej nie może znaleźć kompromisu ...

-

![Płyta główna ASUS P8P67 WS Revolution Płyta główna ASUS P8P67 WS Revolution]()

Płyta główna ASUS P8P67 WS Revolution

... akceleratory stosowane są miedzy innymi we projektowaniu wspomaganym komputerowo (CAD), w inżynierii wspomaganej komputerowo (CAE), tworzeniu treści cyfrowych (DCC) i w systemach informacji geograficznej (GIS). Cztery procesory Quadro na jednej płycie głównej zapewniają elastyczność i zasoby niezbędne do uruchamiania wielu profesjonalnych aplikacji ...

-

![Telefon Samsung GALAXY 551 Telefon Samsung GALAXY 551]()

Telefon Samsung GALAXY 551

... . Dzięki tej aplikacji wszystkie wiadomości są dostępne w jednym miejscu, możliwa jest również synchronizacja wszystkich kalendarzy online. Komunikację i zapisywanie wszelkich informacji dodatkowo ułatwia uniwersalny kreator wiadomości dla sieci społecznościowych, kalendarzy, notatek i SMSów. Samsung GALAXY 551 to również narzędzie do komunikacji ...

-

![Trojan w Android Markecie Trojan w Android Markecie]()

Trojan w Android Markecie

... ) w smartfonach działających pod kontrolą systemu Android. Trojan uzyskuje dostęp do wszystkich zasobów systemu bez wiedzy użytkownika. Celem trojana jest zdobycie informacji i przekazanie ich na serwer cyberprzestępcy. Szkodnik gromadzi, między innymi, następujące dane: identyfikator i typ smartfonu, język i kraj, w którym użytkowany jest sprzęt ...

-

![BitDefender GameSafe BitDefender GameSafe]()

BitDefender GameSafe

... przed atakami phishingowymi przez filtrowanie odwiedzanych stron służących do wykradania lub wyłudzania danych. Obniżenie ryzyka kradzieży tożsamości przez zapobieganie wyciekom informacji osobistych przez www i e-mail. Firewall – zapora zaprojektowana tak, aby akceptować wymagane połączenia, dzięki czemu nie ma potrzeby jej wyłączania podczas ...

-

![Polski rynek reklamy online 2011 Polski rynek reklamy online 2011]()

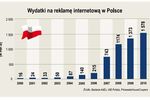

Polski rynek reklamy online 2011

... w raporcie serwisu Internet Standard pt. "adStandard 2011". Partnerem wydania jest system obsługi płatności Przelewy24.pl. Raport adStandard 2011 to ponad 130-stronicowe kompendium wiedzy o ... jedno z pytań w ankiecie dowiodły, że agencje korzystają z różnych źródeł informacji o rezultatach swoich działań. Najwyraźniej jednak takie metody pomiaru nie ...

-

![Nowe uaktualnienie systemu Mac OS X [© stoupa - Fotolia.com] Nowe uaktualnienie systemu Mac OS X]()

Nowe uaktualnienie systemu Mac OS X

... swojego systemu. Dodatkową funkcją trojana jest wstrzykiwanie kodu do aplikacji Safari, Firefox oraz iChat, co pozwala mu na przechwytywanie dodatkowych informacji. Rozwiązania Kaspersky Lab wykrywają tego trojana jako „Trojan.OSX.Spynion.a” już od 2 czerwca 2010 r. Od tego czasu analitycy z firmy otrzymywali ...

-

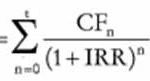

![Skorygowana cena nabycia kredytu Skorygowana cena nabycia kredytu]()

Skorygowana cena nabycia kredytu

... , n - okresy, po których następują kolejne płatności. Możemy uniknąć dosyć czasochłonnych obliczeń, ponieważ wspomniana powyżej ustawa nakłada obowiązek zawarcia w umowie informacji na temat efektywnej stopy procentowej w umowie kredytu. W związku z tym uproszczony sposób wyceny zobowiązania w skorygowanej cenie nabycia na dzień bilansowy to ...

-

![Nowe zagrożenia w Android Markecie Nowe zagrożenia w Android Markecie]()

Nowe zagrożenia w Android Markecie

... dla swojego urządzenia z Androidem, użytkownik może natrafić na strony internetowe, które stanowią kopię oficjalnego sklepu Google. Strony te dostarczają różnych informacji o aplikacji, takich jak twórca, nazwa pakietu, uprawnienia systemowe, zrzuty ekranu, cena, wersja, liczba pobrań, ostatnia aktualizacja itd. Według jednej z takich ...

-

![BitDefender Mobile Security beta [© Nmedia - Fotolia.com] BitDefender Mobile Security beta]()

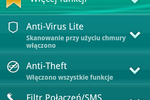

BitDefender Mobile Security beta

... z technologii skanowania w chmurze chroniąc urządzenia z Androidem przed najnowszymi e-zagrożeniami bez niepotrzebnego obciążania baterii. Bezpieczeństwo użytkowników i dostarczanie informacji to najważniejsze korzyści jakie przynosi BitDefender Mobile Security. Program używa nowych usług antywirusowych działających w chmurze do efektywnego ...

-

![Świat: wydarzenia tygodnia 23/2011 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 23/2011]()

Świat: wydarzenia tygodnia 23/2011

... kontaktów klientów ze swoimi bankami. Na swiatło dzienne wychodzą też próby włamywania się do serwerów firmowych w celu przejęcia wartościowych informacji biznesowych. Nieco rzadziej słyszymy o włamaniach do systemów militarnych, ale trudno byłoby założyć, że ten obszar jest wolny od tego typu ...

-

![Kaspersky Mobile Security 9 Kaspersky Mobile Security 9]()

Kaspersky Mobile Security 9

... i wiadomości tekstowe. Kaspersky Mobile Security 9 dba o poufność danych, nawet gdy smartfon zostanie zgubiony lub skradziony. Program pozwala na zdalne usunięcie informacji z telefonu lub zablokowanie go - wystarczy wysłać specjalną wiadomość SMS. Funkcja GPS Find pozwala na zlokalizowanie zgubionego smartfonu, a dzięki opcji SIM ...

-

![Serwis mobilny iPKO [© denphumi - Fotolia.com] Serwis mobilny iPKO]()

Serwis mobilny iPKO

... .pl jest intuicyjne i nie wymaga instalowania żadnych aplikacji. To duża wygoda dla klientów, którzy zyskują w swoich komórkach dostęp do ważnych informacji i funkcjonalności konta. W części informacyjnej dostępne są między innymi wszystkie aktualności i promocje dotyczące użytkowników oraz wyszukiwarka bezpłatnych najbliżej położonych bankomatów ...

-

![Citi Handlowy: zmiany w obsłudze kart Visa Business [© denphumi - Fotolia.com] Citi Handlowy: zmiany w obsłudze kart Visa Business]()

Citi Handlowy: zmiany w obsłudze kart Visa Business

... szyfrowane połączenie SSL. W ten sposób komunikacja z bankiem jest o wiele szybsza z pominięciem tradycyjnej poczty i bez użycia papieru, za to z gwarancją bezpieczeństwa informacji.

-

![Pojektor Sanyo PLC-WU3800 Pojektor Sanyo PLC-WU3800]()

Pojektor Sanyo PLC-WU3800

... obrazu) umożliwiają równoczesne prezentowanie dwóch różnych treści, z dwóch różnych źródeł. Zwiększa to atrakcyjność prezentacji i pozwala przekazywać w nich więcej informacji. Zabezpieczenie kodem PIN, blokada klawiatury i gniazdo blokady standardu Kensington chronią projektor przed kradzieżą. Cena, dostępność i gwarancja Projektor dostępny będzie ...

-

![PandaLabs: zagrożenia internetowe II kw. 2011 PandaLabs: zagrożenia internetowe II kw. 2011]()

PandaLabs: zagrożenia internetowe II kw. 2011

... czerwca LulzSec połączył siły z Anonymous w ramach operacji pod hasłem „Anti-Security”, zachęcającej sympatyków grup do ataków hakerskich, kradzieży i publikacji poufnych informacji rządowych z dowolnych źródeł. 26 czerwca br. LulzSec opublikował w serwisie Twitter oświadczenie o zakończeniu działalności grupy, wzywając hakerów do kontynuowania ...

-

![Wyniki kwartalne spółek w Polsce Wyniki kwartalne spółek w Polsce]()

Wyniki kwartalne spółek w Polsce

... blisko 1-proc. spadkiem, jednak przez całą sesję systematycznie odrabiały poranne zaległości. Koniec notowań nie był już tak udany. Brak pozytywnej informacji o podniesieniu limitu długu spowodował, że inwestorzy stracili zapał do kupowania akcji. Należy jednak zaznaczyć, że spadki nie były duże. W obliczu ...

-

![Zaległe składki ZUS - konsekwencje [© endostock - Fotolia.com] Zaległe składki ZUS - konsekwencje]()

Zaległe składki ZUS - konsekwencje

... w celu dalszego prowadzenia postępowania egzekucyjnego; wpis do KRS – w przypadku bezskuteczności postępowania egzekucyjnego organ egzekucyjny, składa wniosek o wpisanie do KRS informacji z jego przebiegu; wpis do Rejestru Dłużników Niewypłacalnych – na wniosek wierzyciela osoba fizyczna może być wpisana do Rejestru Dłużników Niewypłacalnych ...

-

![Smartfony BlackBerry Curve 9350, 9360 i 9370 Smartfony BlackBerry Curve 9350, 9360 i 9370]()

Smartfony BlackBerry Curve 9350, 9360 i 9370

... BlackBerry wyposażonych w system operacyjny BlackBerry 7. Nowe smartfony BlackBerry Curve 9350, BlackBerry Curve 9360 i BlackBerry Curve 9370 ... wyszukiwania aktywowanego głosem, dzięki czemu użytkownicy mogą po prostu głosowo rozpocząć poszukiwanie informacji w urządzeniu lub w sieci. Najlepsza w swojej klasie komunikacja oraz media społecznościowe ...

-

![Grupa kapitałowa: strategia podatkowa dla firm Grupa kapitałowa: strategia podatkowa dla firm]()

Grupa kapitałowa: strategia podatkowa dla firm

... odsetek za koszt podatkowy spółki X będącej członkiem podatkowej grupy kapitałowej strata wynikająca z tej kwoty będzie mogła pomniejszyć dochód grupy. Więcej informacji o tym jak firmy mogą legalnie obniżyć podatek VAT i podatek dochodowy w Polsce i w Unii Europejskiej znajdziesz w książce „Strategie podatkowe osób prawnych w Unii ...

-

![Trojan symuluje komunikat Microsoftu Trojan symuluje komunikat Microsoftu]()

Trojan symuluje komunikat Microsoftu

... zaprasza ofiary do zakupu kodu za pomocą karty kredytowej przez zainfekowaną stronę. Aby jeszcze bardziej zachęcić użytkowników do podania swoich informacji finansowych, Ransom.AN ostrzega ich o pociągnięciu do odpowiedzialności w przypadku nieuiszczenia opłaty w ciągu 48 godzin, po którym to czasie użytkownicy stracą ...

-

![Trend Micro Mobile Security - Personal Edition [© Nmedia - Fotolia.com] Trend Micro Mobile Security - Personal Edition]()

Trend Micro Mobile Security - Personal Edition

... Edition. Rozwiązanie to chroni zarówno smartfony, jak i tablety wykorzystujące system operacyjny Google Android. Rozwiązanie to zawiera darmowy skaner aplikacji, ... chroni klientów Trend Micro na całym świecie. „Przy tak olbrzymiej ilości informacji przechowywanych i przesyłanych przy pomocy urządzeń mobilnych użytkownicy muszą chronić swoje poufne ...

-

![Kingston USB DataTraveler 6000 Kingston USB DataTraveler 6000]()

Kingston USB DataTraveler 6000

... ona ochronę szczególnie wrażliwych danych i jest objęta certyfikatem Federalnego Standardu Przetwarzania Informacji (FIPS) 140-2 na poziomie III gwarantując jednocześnie stuprocentowe ... chroni przed uszkodzeniami powodowanymi przez wodę Gwarancja : 5 lat gwarancji oraz system wsparcia 24 godziny na dobę Odporny na drgania i wstrząsy: powłoka tytanowa ...

-

![Rynek walutowy 26-30.09.11 Rynek walutowy 26-30.09.11]()

Rynek walutowy 26-30.09.11

... państwami Strefy Euro o wielkość zaangażowania prywatnych inwestorów w drugi pakiet pomocowy dla Grecji. 7 z 17 państw chce bowiem zwiększenia ich wkładu. Tej informacji rynki nie odebrały zbyt dobrze. Inwestorzy zdezorientowani, ale pozytywnie nastawieni Gąszcz spekulacji, doniesień i zaprzeczeń na temat rozwiązań kryzysu, czy pomocy ...

-

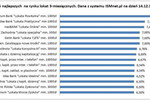

![Najlepsze produkty oszczędnościowe IX 2011 Najlepsze produkty oszczędnościowe IX 2011]()

Najlepsze produkty oszczędnościowe IX 2011

... promocyjnych, polityce personalnej i innych aktywnościach banków. Zgromadzone zasoby można przeszukiwać według 33 kryteriów informacyjno/produktowych oraz 73 konkurentów, a z uzyskanych informacji szybko generować raporty. Projekt ISMnet.pl realizowany jest w ramach programu unijnego „Innowacyjna Gospodarka”. 1. LOKATY 3M i zbliżone We wrześniu ...

-

![Najlepsze produkty oszczędnościowe X 2011 Najlepsze produkty oszczędnościowe X 2011]()

Najlepsze produkty oszczędnościowe X 2011

... promocyjne, polityka personalna i inne aktywności banków. Zgromadzone zasoby można przeszukiwać według 37 kryteriów informacyjno/produktowych oraz 77 konkurentów, a z uzyskanych informacji szybko generować raporty. W ramach systemu www.ismnet.pl w listopadzie uruchomiony zostanie również nowy moduł zawierający benchmarki: kont osobistych, kart ...

-

![Pełnomocnik przedsiębiorcy wpisanego do CEIDG [© freshidea - Fotolia.com] Pełnomocnik przedsiębiorcy wpisanego do CEIDG]()

Pełnomocnik przedsiębiorcy wpisanego do CEIDG

... się proces przenoszenia przedsiębiorców dotychczas wpisanych do gminnych ewidencji działalności gospodarczej, do powstałej w lipcu tego roku Centralnej Ewidencji i Informacji o Działalności Gospodarczej. Początek roku 2012 przyniesie kolejne zmiany w działalności tego systemu, które wprowadza nowelizacja ustawy o swobodzie działalności gospodarczej ...

-

![Zagrożenia internetowe w 2012 r. - prognozy Zagrożenia internetowe w 2012 r. - prognozy]()

Zagrożenia internetowe w 2012 r. - prognozy

... . Nowe pokolenie użytkowników sieciowych usług społecznościowych zredefiniuje pojęcie „prywatności”. Młodzi użytkownicy portali społecznościowych mają inne podejście do ochrony i udostępniania informacji: są bardziej skorzy do ujawniania danych osobistych w sieci osobom spoza grona ich przyjaciół. Z czasem grupa osób dbających o własną prywatność ...

-

![Najlepsze produkty oszczędnościowe XI 2011 Najlepsze produkty oszczędnościowe XI 2011]()

Najlepsze produkty oszczędnościowe XI 2011

... promocyjne, polityka personalna i inne aktywności banków. Zgromadzone zasoby można przeszukiwać według 37 kryteriów informacyjno/produktowych oraz 78 konkurentów, a z uzyskanych informacji szybko generować raporty. W ramach systemu ismnet.pl w listopadzie uruchomiony zostanie również nowy moduł zawierający benchmarki: kont osobistych, kart ...

-

![Skanery Epson GT-S55/85 Skanery Epson GT-S55/85]()

Skanery Epson GT-S55/85

... e-mail”, „skanuj do udostępnionego folderu” i wiele więcej. Oprogramowanie to zapewnia, że skomplikowane zadania takie jak organizowanie dokumentów i raportów, konwersja informacji z wizytówek do bazy danych, są wykonywane bardzo prosto, bez potrzeby specjalistycznego szkolenia. Krótki czas oczekiwania i zmniejszony pobór energii ograniczają koszty ...

-

![BankConnect Banku BPH z e-conomic [© denphumi - Fotolia.com] BankConnect Banku BPH z e-conomic]()

BankConnect Banku BPH z e-conomic

... e-conomic bez konieczności każdorazowego logowania się do systemu BusinessNet. Wykorzystanie najnowszych technologii zapewnia Klientom najwyższy poziom poufności i wiarygodności przesyłanych informacji. Transakcje bankowe pobierane są do e-conomic pod koniec każdego dnia roboczego, zapewniając tym samym pełną zgodność systemu z kontem bankowym ...

-

![Kto ma szanse na debiut na NewConnect? Kto ma szanse na debiut na NewConnect?]()

Kto ma szanse na debiut na NewConnect?

... z najważniejszych obowiązków spółki związanych z ubieganiem się o wprowadzenie do alternatywnego systemu obrotu jest sporządzenie odpowiedniego dokumentu informacyjnego, będącego źródłem informacji o spółce dla potencjalnych inwestorów. W zależności od wybranego przez spółkę sposobu przeprowadzenia oferty swoich akcji stosowny dokument może mieć ...

-

![Nowości w bankowości mobilnej MultiBanku [© denphumi - Fotolia.com] Nowości w bankowości mobilnej MultiBanku]()

Nowości w bankowości mobilnej MultiBanku

... konta i jego historii, realizacja przelewu zdefiniowanego, założenie lub zerwanie lokaty, spłacenie zadłużenia na rachunku karty kredytowej, zastrzeżenie karty, dostęp do informacji na temat posiadanych kart, kredytów i produktów inwestycyjnych.

-

![Kaspersky Mobile Security Lite 2012 Kaspersky Mobile Security Lite 2012]()

Kaspersky Mobile Security Lite 2012

... . Dostępna jest również funkcja Prywatność, która umożliwia ukrycie przed osobami trzecimi historii połączeń, zawartości foldera wiadomości SMS oraz innych podobnych informacji. Uaktualnienie do wersji płatnej jest bardzo łatwe i może zostać przeprowadzone bezpośrednio z interfejsu aplikacji Kaspersky Mobile Security Lite. Wszystkie ustawienia ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Nowe uaktualnienie systemu Mac OS X [© stoupa - Fotolia.com] Nowe uaktualnienie systemu Mac OS X](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Nowe-uaktualnienie-systemu-Mac-OS-X-MBuPgy.jpg)

![BitDefender Mobile Security beta [© Nmedia - Fotolia.com] BitDefender Mobile Security beta](https://s3.egospodarka.pl/grafika/programy-antywirusowe/BitDefender-Mobile-Security-beta-Qq30bx.jpg)

![Świat: wydarzenia tygodnia 23/2011 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 23/2011](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-23-2011-12AyHS.jpg)

![Serwis mobilny iPKO [© denphumi - Fotolia.com] Serwis mobilny iPKO](https://s3.egospodarka.pl/grafika/iPKO/Serwis-mobilny-iPKO-iQjz5k.jpg)

![Citi Handlowy: zmiany w obsłudze kart Visa Business [© denphumi - Fotolia.com] Citi Handlowy: zmiany w obsłudze kart Visa Business](https://s3.egospodarka.pl/grafika/oferta-bankow/Citi-Handlowy-zmiany-w-obsludze-kart-Visa-Business-iQjz5k.jpg)

![Zaległe składki ZUS - konsekwencje [© endostock - Fotolia.com] Zaległe składki ZUS - konsekwencje](https://s3.egospodarka.pl/grafika/skladki-ZUS/Zalegle-skladki-ZUS-konsekwencje-r420Ug.jpg)

![Trend Micro Mobile Security - Personal Edition [© Nmedia - Fotolia.com] Trend Micro Mobile Security - Personal Edition](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Mobile-Security-Personal-Edition-Qq30bx.jpg)

![Pełnomocnik przedsiębiorcy wpisanego do CEIDG [© freshidea - Fotolia.com] Pełnomocnik przedsiębiorcy wpisanego do CEIDG](https://s3.egospodarka.pl/grafika/CEIDG/Pelnomocnik-przedsiebiorcy-wpisanego-do-CEIDG-IvEZM7.jpg)

![BankConnect Banku BPH z e-conomic [© denphumi - Fotolia.com] BankConnect Banku BPH z e-conomic](https://s3.egospodarka.pl/grafika/oferta-bankow/BankConnect-Banku-BPH-z-e-conomic-iQjz5k.jpg)

![Nowości w bankowości mobilnej MultiBanku [© denphumi - Fotolia.com] Nowości w bankowości mobilnej MultiBanku](https://s3.egospodarka.pl/grafika/oferta-bankow/Nowosci-w-bankowosci-mobilnej-MultiBanku-iQjz5k.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ile można dorobić do emerytury? Od 1 września 2024 mniej [© DC Studio na Freepik] Ile można dorobić do emerytury? Od 1 września 2024 mniej](https://s3.egospodarka.pl/grafika2/emerytura/Ile-mozna-dorobic-do-emerytury-Od-1-wrzesnia-2024-mniej-261890-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)