-

![Nowy marketing: dialog między marką i odbiorcą [© Minerva Studio - Fotolia.com] Nowy marketing: dialog między marką i odbiorcą]()

Nowy marketing: dialog między marką i odbiorcą

... swojemu, „zremiksować” ją (włączyć w budowę własnej wartości, własnego wizerunku) i włączyć do obiegu (w obieg social networks) jako nową wartość (współuczestnictwo, współkreowanie - WEB 2.0, UGC itd.). Przykładem niech będzie kupowanie odzieży luksusowych marek, ale z nieobrandowanych kolekcji - „jestem zamożny, ale nie muszę się z tym afiszować ...

-

![Drukarki Nashuatec SP3400n i SP3410dn Drukarki Nashuatec SP3400n i SP3410dn]()

Drukarki Nashuatec SP3400n i SP3410dn

... SP3410dn posiada moduł automatycznego druku dwustronnego obniżający koszty zużycia papieru. Drukarki Nashuatec są wyposażone w oprogramowanie narzędziowe do zarządzania drukarkami w sieci Web Image Monitor oraz Smart Organizing Monitor. Opcjonalny Documaster Service pozwala na zdalne zarządzanie całą flotą sieciowych urządzeń drukujących wszystkich ...

-

![Osobowość marki a social media [© Minerva Studio - Fotolia.com] Osobowość marki a social media]()

Osobowość marki a social media

... , już 2 lata temu przewidywał, że w najbliższych latach sieć się ujednolici - będziemy swobodnie poruszać się między platformami używając jednej, sieciowej tożsamości (Web ID). To oznacza, że większość z nas, dla wygody, zintegruje swój profil wirtualny z rzeczywistym. Dla coraz większej liczby osób życie wirtualne ...

-

![Polskie strony internetowe: najczęstsze błędy Polskie strony internetowe: najczęstsze błędy]()

Polskie strony internetowe: najczęstsze błędy

W listopadzie 2009 roku Adseo - marka Grupy Adweb specjalizująca się w marketingu wyszukiwarkowym - przeprowadziła promocję pod hasłem "Drzwi otwarte w Adseo". Celem akcji było sprawdzenie, jak właściciele stron radzą sobie z ich poprawnym użytkowaniem i promowaniem w wyszukiwarkach. Efektem kilkumiesięcznej pracy i przeprowadzonych badań jest ...

-

![Boom na social media trwa Boom na social media trwa]()

Boom na social media trwa

... posiadającą swoje grono entuzjastów, do którego można się w każdej chwili odwołać. Następnym czynnikiem jest wspieranie. W tym przypadku chodzi o zastosowanie narzędzi Web 2.0., które umożliwiłoby jego członkom udzielenie sobie nawzajem informacji o produkcie lub usłudze. Czynnik wspierania jest szczególnie istotny i skuteczny w przypadku firm ...

-

!["Tragiczne" domeny internetowe [© stoupa - Fotolia.com] "Tragiczne" domeny internetowe]()

"Tragiczne" domeny internetowe

... dwa wydarzenia, są całą epoką w historii internetu. Wiosną 2005 roku portal Facebook stawiał pierwsze kroki, a większość znanych nam dziś serwisów web 2.0 dopiero miała powstać. Nie było Naszej Klasy, mikroblogów, a pierwszy film w serwisie YouTube pojawił się pod koniec kwietnia 2005. Inaczej niż ...

-

![McAfee Firewall Enterprise version 8 [© Nmedia - Fotolia.com] McAfee Firewall Enterprise version 8]()

McAfee Firewall Enterprise version 8

... aplikacji umożliwia kompleksową ochronę zarówno istniejących, jak i nowych aplikacji sieciowych. Utrudnione rozpoznawanie i monitorowanie współczesnych aplikacji opartych na Web 2.0 naraża przedsiębiorstwa na nowe zagrożenia. Jednak dzięki wydajnym mechanizmom bezpieczeństwa aplikacji, urządzenia McAfee Firewall Enterprise umożliwiają egzekwowanie ...

-

![Coraz więcej scareware w sieci Coraz więcej scareware w sieci]()

Coraz więcej scareware w sieci

... internetowych. Jedenaście tysięcy zbadanych stron zawierało tzw. "scareware", czyli fałszywe oprogramowanie antywirusowe - czytamy w raporcie Google "The Nocebo Effect on the Web: An Analysis of Fake Anti-Virus Distribution". Gwałtowny wzrost ilości "scareware" w Sieci dowodzi, że cyberprzestępcy coraz częściej posługują się technikami inżynierii ...

-

![Dane cyfrowe: do 2020 r. znaczący wzrost [© Scanrail - Fotolia.com] Dane cyfrowe: do 2020 r. znaczący wzrost]()

Dane cyfrowe: do 2020 r. znaczący wzrost

... przechowywanie, ochronę i zarządzanie ponad 80% cyfrowego wszechświata. Odpowiedzialność przedsiębiorstw wzrośnie wraz z popularyzacją w firmach serwisów społecznościowych i technologii Web 2.0. „Tegoroczne badanie Digital Universe odkrywa wiele pilnych krótko- i długoterminowych problemów strategicznych, z którymi muszą się mierzyć dyrektorzy ds ...

-

![Panda Security for Exchange [© Nmedia - Fotolia.com] Panda Security for Exchange]()

Panda Security for Exchange

... ). Pakiet zawiera ponadto ochronę urządzeń USB, nową funkcję tworzenia dysków ratunkowych, moduł zarządzania użytkownikami mobilnymi oraz ochronę i monitorowanie przeglądania sieci Web.

-

![McAfee: zagrożenia internetowe I kw. 2010 McAfee: zagrożenia internetowe I kw. 2010]()

McAfee: zagrożenia internetowe I kw. 2010

... w I kw. 2010 r. adresy internetowe nowych stron z zagrożeniami (98%) prowadzą do serwerów znajdujących się w Stanach Zjednoczonych. Wynika to z rosnącej popularności usług Web 2.0, z których większość jest udostępniana właśnie w USA. Z pozostałych 2% adresów 61% jest zlokalizowanych w Chinach, a 34% w Kanadzie.

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, spam -

![Poszukiwanie pracy: musisz zaistnieć w Internecie [© nyul - Fotolia.com] Poszukiwanie pracy: musisz zaistnieć w Internecie]()

Poszukiwanie pracy: musisz zaistnieć w Internecie

... . Zawęzi poszukiwania do tych, którzy odpowiadają stanowisku, na które poszukuje pracownika. Będzie więc wpisywał w wyszukiwarkę „logistyk Wrocław”, „Account Kraków” czy „web designer freelancer”. Jeśli w naszym profilu nie znajdą się słowa na które chcielibyśmy zostać wyszukani, head-hunter na nas nie trafi. O słowach ...

-

![Panda Cloud Office Protection dla firm [© Nmedia - Fotolia.com] Panda Cloud Office Protection dla firm]()

Panda Cloud Office Protection dla firm

... dynamiczne filtrowanie URL; Pakiet Advanced: funkcje pakietu Standard plus zaawansowana ochrona ruchu internetowego, kontrola dostępu do przeglądarki i ochrona przed zagrożeniami Web 2.0; Pakiet Premium: wszystkie powyższe funkcje plus kontrola przepustowości łącza i ochrona przed kradzieżą danych (DLP, ochrona przed wyciekami informacji).

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... mocniejszych stwierdzeń. Socjotechnika jest prawdopodobnie drugim najstarszym zawodem na świecie i wykorzystanie jej w komunikacji cyfrowej było do przewidzenia. Dzięki Web 2.0 skuteczność socjotechniki jeszcze bardziej się zwiększyła. Bardzo wielu użytkowników komputerów pokochało społeczności internetowe, więc przyzwyczailiśmy się już do ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... opublikowania tej wiadomości nie były dostępne jeszcze łaty na luki, były one masowo wykorzystywane przez hakerów. Luka zero-day w aplikacji Java Web Start (CVE-2010-0886) została ujawniona 9 kwietnia. Oracle ciężko pracował nad stworzenie łaty, która została w końcu opublikowana 16 kwietnia. Jednak cyberprzestępcom udało ...

-

![Internet a zakupy artykułów spożywczych Internet a zakupy artykułów spożywczych]()

Internet a zakupy artykułów spożywczych

... w ofercie, a informacje o artykułach spożywczych powinny być jak najszerzej obecne w Internecie (dwie trzecie respondentów). O badaniu Wywiady zrealizowano metodą CAWI (web survey). Respondentów rekrutowano spośród panelu badawczego GfK Polonia, jednego z największych access paneli w Polsce. Respondentami były osoby, które kupują produkty spożywcze ...

-

![Przestępstwa w Internecie powszechne [© Scanrail - Fotolia.com] Przestępstwa w Internecie powszechne]()

Przestępstwa w Internecie powszechne

... zachować ludzki, zdrowy rozsądek” - dodaje Maciej Iwanicki. Informacje o badaniu Badanie zostało zrealizowane przez firmę badawczą Gemius metodą CAWI (Computer Assisted Web Interview) 2010 na zlecenie firmy Symantec Polska. Badaniem objęto grupę 500 internautów w wieku 17-65 lat, w tym 203 osoby, które kiedykolwiek ...

-

![Satysfakcja z pracy w 2010 r. Satysfakcja z pracy w 2010 r.]()

Satysfakcja z pracy w 2010 r.

... kolejny dzień, a mając poczucie winy myślimy o nich w domu”, dodaje Izabela Kielczyk. Informacje o badaniu Badanie zostało zrealizowane metodą CAWI (Computer Asisted Web Interviewing) w dniach od 15. lipca do 18. sierpnia 2010 roku. Próbę dobrano metodą losowania systematycznego użytkowników serwisów internetowych korzystających z bezpłatnej ...

-

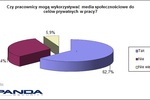

![Serwisy społecznościowe groźne dla firm Serwisy społecznościowe groźne dla firm]()

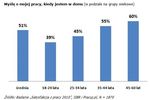

Serwisy społecznościowe groźne dla firm

... .). Ponadto 25 proc. firm aktywnie blokuje pracownikom dostęp do popularnych serwisów społecznościowych, głównie przez bramy (65 proc.) i/lub usługi hosted web security (45 proc.). Nieostrożność kosztuje tysiące dolarów Analiza danych z sondażu wykazała, że 35 proc. zainfekowanych firm poniosło straty ekonomiczne, a ponad ...

-

![Polscy nauczyciele a komputeryzacja Polscy nauczyciele a komputeryzacja]()

Polscy nauczyciele a komputeryzacja

... w jej otoczeniu. Uczniowie mają dziś w domach statystycznie znacznie lepszy dostęp do komputerów, urządzeń mobilnych, Internetu i jego najnowocześniejszych technologii Web 2.0 niż w szkole. W tych okolicznościach kluczowe znaczenie ma dziś akceptacja nauczycieli dla nowych technologii społeczeństwa informacyjnego oraz podnoszenie ich kompetencji ...

-

![Trichet: skup obligacji powinien być kontynuowany Trichet: skup obligacji powinien być kontynuowany]()

Trichet: skup obligacji powinien być kontynuowany

Nie tak dawne wypowiedzi szefa niemieckiego Bundesbanku Axela Webera, który stwierdził, że program skupu obligacji powinien zostać jak najszybciej zakończony, nie spotkały się z uznaniem pozostałych członków Rady Europejskiego Banku Centralnego. Za kontynuowaniem realizacji tego programu jest między innymi prezes EBC Trichet. Uważa on, że ...

-

![Pakiet Microsoft Office 365 [© Nmedia - Fotolia.com] Pakiet Microsoft Office 365]()

Pakiet Microsoft Office 365

... popularnych aplikacji komputerowych. Office 365 dla jednoosobowych oraz małych firm zatrudniających nie więcej niż 25 pracowników oferowany będzie w zestawie z Office Web Applications, usługami Exchange Online, SharePoint Online, Lync Online oraz zewnętrzną stroną internetową. Gotowość do pracy ma osiągać w 15 minut, za ...

-

![Ryzykowne domeny internetowe 2010 Ryzykowne domeny internetowe 2010]()

Ryzykowne domeny internetowe 2010

Firma McAfee po raz czwarty opracowała raport najbardziej niebezpiecznych domen internetowych "Mapping the Map Web". Wynika z niego, że najbardziej popularna domena internetowa, .COM, jest też najbardziej niebezpieczna: należy do niej aż 56% wszystkich niebezpiecznych serwisów ...

-

![Zadowolenie Polaków z pracy 2010 Zadowolenie Polaków z pracy 2010]()

Zadowolenie Polaków z pracy 2010

... Miłosz Brzeziński, zajmuje się psychologią biznesu, konsultant biznesowy i trener personalny Informacje o badaniu Badanie zostało zrealizowane metodą CAWI (Computer Asisted Web Interviewing) w dniach od 15. lipca do 18. sierpnia 2010 roku. Próbę dobrano metodą losowania systematycznego użytkowników serwisów internetowych korzystających z bezpłatnej ...

-

![Kreowanie marki - maturalizm [© Minerva Studio - Fotolia.com] Kreowanie marki - maturalizm]()

Kreowanie marki - maturalizm

... , by następnie wyrazić zainteresowanie i dać się porwać wielkomiejskiemu nurtowi. Kultura online Kultura online nie odnosi się już jedynie do sieci Web. Jest wszędzie! Dwa miliardy indywidualnych użytkowników każdego dnia zasiada przed swoimi komputerami, by komentować, dodawać i dyskutować na każdy możliwy temat ...

-

![Panda Cloud Antivirus w wersji 1.3 [© Nmedia - Fotolia.com] Panda Cloud Antivirus w wersji 1.3]()

Panda Cloud Antivirus w wersji 1.3

... Antivirus 1.3 w edycjach bezpłatnej i Pro otrzymały nową warstwę ochrony opartej na technologii cloud computing. Umożliwiło to dodanie funkcji filtrowania URL i sieci Web, która blokuje podejrzane i złośliwe strony, zanim zdołają one wykorzystać luki systemu użytkownika i dokonać w nim szkód. Ponadto użytkownicy bezpłatnej edycji mogą ...

-

![Polska liderem handlu detalicznego [© Scanrail - Fotolia.com] Polska liderem handlu detalicznego]()

Polska liderem handlu detalicznego

... oblicze rynku sprzedaży, stwarza nowe wyzwania i daje wiele potencjalnych możliwości" – komentuje Leszek Rożdżeński - ekspert Instytutu Outsourcingu, Prezes Zarządu firmy Web Inn. Optymistycznie również na rynku powierzchni handlowych Deweloperzy centrów handlowych również patrzą w przyszłość z większym optymizmem. Polskie galerie obronną ręką ...

-

![Jest praca w mediach społecznościowych [© Scanrail - Fotolia.com] Jest praca w mediach społecznościowych]()

Jest praca w mediach społecznościowych

... marketingowej, ale także kadrowej. Media Społecznością odgrywają tez coraz większą rolę w rekrutacji, która powoli przenosi cześć swoich narzędzi do środowiska Web 2.0”, wyjaśnia Beata Szilf-Nitka.

-

![Cyberprzestępcy a pozycjonowanie stron [© stoupa - Fotolia.com] Cyberprzestępcy a pozycjonowanie stron]()

Cyberprzestępcy a pozycjonowanie stron

... możecie być pewni, że wynik wyszukiwania jest zainfekowany lub niebezpieczny. Zainstalujcie dobry program do filtrowania URL, zintegrowany z przeglądarką internetową np. Web Protection Add-On. Pamiętajcie, że w życiu rzadko dostaje sie coś za darmo. Właściwie większość stron oferujących darmowe aplikacje czy usługi tak ...

-

![Polki a bezpieczeństwo w sieci [© Scanrail - Fotolia.com] Polki a bezpieczeństwo w sieci]()

Polki a bezpieczeństwo w sieci

... na zidentyfikowanie i ukaranie cyberprzestępcy (58 proc.). Informacje o badaniu Badanie zostało zrealizowane przez firmę badawczą Gemius metodą CAWI (Computer Assisted Web Interview) na zlecenie firmy Symantec Polska. Próbę dobrano metodą losowo-kwotową spośród użytkowników witryn internetowych korzystających z bezpłatnej wersji systemu stat24 lub ...

-

![Serwery NAS Synology DiskStation DS211+ Serwery NAS Synology DiskStation DS211+]()

Serwery NAS Synology DiskStation DS211+

... Backup, odpowiedzialna za wykonywanie kopii zapasowej plików w różnych wersjach, oferująca możliwość odzyskania archiwalnego pliku z określonego czasu. Aplikacja Web Station zapewnia funkcje wirtualnego hostingu i serwera LAMP (Linux-Apache-MySQL-PHP), umożliwiając przechowywanie nawet 30 stron internetowych. Łatwa konfiguracja, dostępna w kilku ...

-

![Internet a zakupy chemii gospodarczej Internet a zakupy chemii gospodarczej]()

Internet a zakupy chemii gospodarczej

... wykazali bardzo dobrą znajomość aż 9 spośród zaprezentowanych popularnych marek (od 78 do 91% wskazań). Informacje o badaniu Wywiady zrealizowano metodą CAWI (web survey). Respondentów rekrutowano spośród panelu badawczego GfK Polonia, jednego z największych access paneli w Polsce. Respondentami byli internauci, którzy mają decyzyjny wpływ ...

-

![Serwer NAS DiskStation DS1511+ Serwer NAS DiskStation DS1511+]()

Serwer NAS DiskStation DS1511+

... , jak Windows, Mac® i Linux. Dostęp do plików przez Internet ułatwia serwer FTP wspierający kodowanie oraz przeglądarka plików wykorzystująca interfejs sieci Web. O bezpieczeństwo współdzielonych danych dbają: protokół HTTPS, zapora sieciowa, funkcja automatycznego blokowania niepożądanych numerów IP oraz 256-bitowy mechanizm kodowania AES ...

-

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku]()

Bezpieczeństwo w sieci w 2011 roku

... i algorytmach analizy zachowań. Administratorzy odpowiedzialni za ochronę systemów będą potrzebowali narzędzi, które umożliwią dokładne obserwowanie ruchu sieciowego, na przykład aplikacji web, aby ustanowić odpowiednie polityki zabezpieczeń i systemy kontroli. Takie techniki, jak: VPN, WLAN i Clean Pipe będą rozwijały się pod kątem możliwości ...

-

![Serwery NAS Synology RackStation RS411 Serwery NAS Synology RackStation RS411]()

Serwery NAS Synology RackStation RS411

... systemami, jak Windows, Linux oraz Mac. Dostępnych jest także wiele elastycznych metod zdalnego dostępu do danych - bazująca na interfejsie sieci Web przeglądarka plików File Browser, kodowany serwer FTP oraz protokół WebDAV. Na straży bezpieczeństwa danych stoją takie mechanizmy, jak HTTPS, zapora ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Nowy marketing: dialog między marką i odbiorcą [© Minerva Studio - Fotolia.com] Nowy marketing: dialog między marką i odbiorcą](https://s3.egospodarka.pl/grafika/komunikacja-marketingowa/Nowy-marketing-dialog-miedzy-marka-i-odbiorca-iG7AEZ.jpg)

![Osobowość marki a social media [© Minerva Studio - Fotolia.com] Osobowość marki a social media](https://s3.egospodarka.pl/grafika/marka/Osobowosc-marki-a-social-media-iG7AEZ.jpg)

!["Tragiczne" domeny internetowe [© stoupa - Fotolia.com] "Tragiczne" domeny internetowe](https://s3.egospodarka.pl/grafika/domeny/Tragiczne-domeny-internetowe-MBuPgy.jpg)

![McAfee Firewall Enterprise version 8 [© Nmedia - Fotolia.com] McAfee Firewall Enterprise version 8](https://s3.egospodarka.pl/grafika/McAfee/McAfee-Firewall-Enterprise-version-8-Qq30bx.jpg)

![Dane cyfrowe: do 2020 r. znaczący wzrost [© Scanrail - Fotolia.com] Dane cyfrowe: do 2020 r. znaczący wzrost](https://s3.egospodarka.pl/grafika/informacje-cyfrowe/Dane-cyfrowe-do-2020-r-znaczacy-wzrost-apURW9.jpg)

![Panda Security for Exchange [© Nmedia - Fotolia.com] Panda Security for Exchange](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Security-for-Exchange-Qq30bx.jpg)

![Poszukiwanie pracy: musisz zaistnieć w Internecie [© nyul - Fotolia.com] Poszukiwanie pracy: musisz zaistnieć w Internecie](https://s3.egospodarka.pl/grafika/szukanie-pracy/Poszukiwanie-pracy-musisz-zaistniec-w-Internecie-l6V7zj.jpg)

![Panda Cloud Office Protection dla firm [© Nmedia - Fotolia.com] Panda Cloud Office Protection dla firm](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Cloud-Office-Protection-dla-firm-Qq30bx.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Przestępstwa w Internecie powszechne [© Scanrail - Fotolia.com] Przestępstwa w Internecie powszechne](https://s3.egospodarka.pl/grafika/przestepstwa-internetowe/Przestepstwa-w-Internecie-powszechne-apURW9.jpg)

![Pakiet Microsoft Office 365 [© Nmedia - Fotolia.com] Pakiet Microsoft Office 365](https://s3.egospodarka.pl/grafika/Microsoft/Pakiet-Microsoft-Office-365-Qq30bx.jpg)

![Kreowanie marki - maturalizm [© Minerva Studio - Fotolia.com] Kreowanie marki - maturalizm](https://s3.egospodarka.pl/grafika/marka/Kreowanie-marki-maturalizm-iG7AEZ.jpg)

![Panda Cloud Antivirus w wersji 1.3 [© Nmedia - Fotolia.com] Panda Cloud Antivirus w wersji 1.3](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Cloud-Antivirus-w-wersji-1-3-Qq30bx.jpg)

![Polska liderem handlu detalicznego [© Scanrail - Fotolia.com] Polska liderem handlu detalicznego](https://s3.egospodarka.pl/grafika/sprzedaz-detaliczna-w-Polsce/Polska-liderem-handlu-detalicznego-apURW9.jpg)

![Jest praca w mediach społecznościowych [© Scanrail - Fotolia.com] Jest praca w mediach społecznościowych](https://s3.egospodarka.pl/grafika/rynek-pracy/Jest-praca-w-mediach-spolecznosciowych-apURW9.jpg)

![Cyberprzestępcy a pozycjonowanie stron [© stoupa - Fotolia.com] Cyberprzestępcy a pozycjonowanie stron](https://s3.egospodarka.pl/grafika/pozycjonowanie-stron-WWW/Cyberprzestepcy-a-pozycjonowanie-stron-MBuPgy.jpg)

![Polki a bezpieczeństwo w sieci [© Scanrail - Fotolia.com] Polki a bezpieczeństwo w sieci](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Polki-a-bezpieczenstwo-w-sieci-apURW9.jpg)

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-w-sieci-w-2011-roku-MBuPgy.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)