-

![Zero Trust i uwierzytelnianie wieloskładnikowe skuteczną bronią przeciw ransomware Zero Trust i uwierzytelnianie wieloskładnikowe skuteczną bronią przeciw ransomware]()

Zero Trust i uwierzytelnianie wieloskładnikowe skuteczną bronią przeciw ransomware

... z II połową 2021 roku. Zdaniem ekspertów Fortinet, w tej sytuacji kluczowe jest odpowiednie zabezpieczanie zasobów firmy. Jednym z modeli ochrony, który mogą przyjąć firmy, jest tzw ... danych. Biorąc pod uwagę, że coraz więcej informacji znajduje się w sferze wirtualnej, zarówno osoby prywatne, jak i firmy powinny dbać o ich prawidłowe zabezpieczanie. ...

-

![Trudniejsza ochrona systemów informatycznych Trudniejsza ochrona systemów informatycznych]()

Trudniejsza ochrona systemów informatycznych

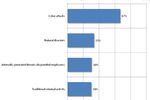

... , 36 proc. padło ofiarą kradzieży danych klientów lub pracowników, a 37 proc. odnotowało kradzież danych firmowych. Trudniejsze niż kiedykolwiek zabezpieczanie przedsiębiorstw: istotne problemy związane z personelem Ponad połowa ankietowanych (54 proc.) uważa, że zabezpieczanie systemów informatycznych jest trudniejsze. Respondenci podawali ...

-

![Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić? [© Florian Roth - Fotolia.com] Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić?]()

Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić?

... kopii zapasowej. Najskuteczniejszą techniką jest jednak odporność danych zapisanych w kopii zapasowej. Zabezpieczanie kopii zapasowych danych Dochodzimy do ważnego tematu ultraodpornej pamięci masowej do tworzenia kopii zapasowych – jednej z najbardziej efektywnych form przechowywania danych, która jest odporna na ataki ransomware. Istnieje ...

-

![Karty i transakcje internetowe: o czym warto pamiętać Karty i transakcje internetowe: o czym warto pamiętać]()

Karty i transakcje internetowe: o czym warto pamiętać

... antywirusowe To oprogramowanie komputerowe, które ma za zadanie wykrywanie, zabezpieczanie, zwalczanie, usuwanie i naprawianie szkód spowodowanych wirusami ... . Infekcję dalszych plików podczas ich uruchamiania lub tworzenia. Kasowanie lub uszkadzanie danych w systemach i plikach. Marnowanie zasobów systemowych bez powodowania szkód. Ze względu ...

-

![Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń]()

Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń

... na zewnątrz firmy) i psychologicznymi (wśród pracowników). Porównanie nakładów przeznaczanych na zabezpieczanie informacji i kosztów ich odtworzenia daje jasną odpowiedź — taniej ... , kiedy te dane będą potrzebne „na wczoraj”. Kradzież danych: Motywem kradzieży danych jest najczęściej chęć zysku. Dlatego należy sklasyfikować dane organizacji według ...

-

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD]()

Firmy nie są gotowe na model BYOD

... na skuteczne i stabilne zarządzanie urządzeniami końcowymi oraz ich odpowiednie zabezpieczanie. Do niedawna były to zestandaryzowane komputery i oprogramowanie. Postępująca ... monitorować wszystkie aktywności użytkowników wykonywane z jej użyciem – dodaje. Formy zabezpieczenia danych na urządzeniach mobilnych Istotne znaczenie ma tu systematyczne ...

-

![3 mity dotyczące cyberbezpieczeństwa w MŚP [© Melpomene - Fotolia.com] 3 mity dotyczące cyberbezpieczeństwa w MŚP]()

3 mity dotyczące cyberbezpieczeństwa w MŚP

... oprogramowanie typu „wiper” mają szczególny cel, jakim jest zniszczenie danych lub zakłócenie pracy systemów. Zarówno dla małych i średnich przedsiębiorstw, jak ... szkolenie pracowników, wdrażanie strategii zerowego zaufania z uwierzytelnianiem wieloskładnikowym oraz zabezpieczanie sieci, punktów końcowych, chmury i aplikacji. Po drugie, zrównoważ ...

-

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów]()

Złośliwe oprogramowanie: 10 mitów

... móc się dostać na inne urządzenie. Bardzo ważne jest zatem zabezpieczanie programem antywirusowym nie tylko komputerów stacjonarnych i notebooków, ale i urządzeń mobilnych, ... Dobrym pomysłem jest więc zaszyfrowanie swoich danych. Serwer plików działający w chmurze jest tylko kolejnym nośnikiem danych i nawet wzbogacony o antywirusa może nie uchronić ...

-

![3 zasady cyberbezpieczeństwa dla firm na 2021 rok [© pixabay.com] 3 zasady cyberbezpieczeństwa dla firm na 2021 rok]()

3 zasady cyberbezpieczeństwa dla firm na 2021 rok

... stanowić najsłabsze ogniwo), czy przeznaczyć te środki na optymalizację i zabezpieczanie procesów poprzez zainwestowanie w centrum operacji bezpieczeństwa (SOC)? A ... danych w przypadku naruszenia, lecz także - w świecie, w którym ogromne zbiory danych są coraz bardziej potrzebne do poprawy obsługi klienta - mogą pomóc w lepszym wykorzystaniu danych ...

-

![Archiwizacja dokumentacji pracowniczej - przepisy [© fotogestoeber - Fotolia.com] Archiwizacja dokumentacji pracowniczej - przepisy]()

Archiwizacja dokumentacji pracowniczej - przepisy

... ochrony. Informacje takie mają charakter danych osobowych w rozumieniu ustawy z 29.8.1997 r., o ochronie danych osobowych (Dz.U. z 2002 r., Nr 101, poz. 926 ... tel. 0-22 792-12-64). Do zadań tego archiwum należy w szczególności ewidencjonowanie, przechowywanie, zabezpieczanie i udostępnianie przejętej dokumentacji oraz wydawanie z niej odpisów i kopii; ...

-

![Urządzenia mobilne: lepsza ochrona od Symantec [© Mihai Simonia - Fotolia.com] Urządzenia mobilne: lepsza ochrona od Symantec]()

Urządzenia mobilne: lepsza ochrona od Symantec

... lokalnym. To podejście umożliwia przedsiębiorstwom dystrybuowanie, zabezpieczanie i kontrolowanie aplikacji oraz danych bez konieczności zarządzania całymi urządzeniami. Dzięki natywnej ochronie aplikacji iOS, Android i HTML5 Symantec rozwiązuje kluczowy problem oddzielenia danych firmowych i osobistych bez ograniczania komfortu pracy użytkowników ...

-

![BYOD a bezpieczna sieć firmowa [© lenets_tan - Fotolia.com] BYOD a bezpieczna sieć firmowa]()

BYOD a bezpieczna sieć firmowa

... pozwoli chronić dane biznesowe. Warto uwzględnić kilka prostych praktyk takich, jak: zabezpieczanie urządzeń kodem PIN, hasłem lub odciskiem palca, aby chronić dane w ... pamięć lub szyfrując dane w zgubionym lub skradzionym urządzeniu. Zdalny dostęp i synchronizacja danych online Ochrona smartfonów to nie wszystko. Oparte na chmurze rozwiązania typu ...

-

![Kaspersky Endpoint Security for Business Kaspersky Endpoint Security for Business]()

Kaspersky Endpoint Security for Business

... i tabletach pracowników. Ochrona mobilnych punktów końcowych może zostać wdrożona zdalnie poprzez scentralizowaną funkcję zarządzania urządzeniami mobilnymi. Szyfrowanie danych – pozwala na zabezpieczanie poszczególnych plików, folderów lub całych dysków przy pomocy 256-bitowego szyfrowania Advanced Encryption Standard (AES). Dzięki temu informacje ...

-

![Bezpieczeństwo IT w firmach: mobilność największym wyzwaniem [© Creativa - Fotolia.com] Bezpieczeństwo IT w firmach: mobilność największym wyzwaniem]()

Bezpieczeństwo IT w firmach: mobilność największym wyzwaniem

... zabezpieczanie sieci. Ponad 1/3 badanych wskazała, że wyzwaniem jest dla nich także wirtualizacja (38%) i chmura (35%). Co ciekawe, jedynie dla 4% ankietowanych jest nim trend związany z przetwarzaniem dużych zbiorów danych ... rozwiązań, wskazując szereg plusów, m.in: zwiększenie bezpieczeństwa danych [35%]; prostszą administrację [31%]; niższy koszt ...

-

![Praca zdalna. Jak zabezpieczyć sieć domową? Praca zdalna. Jak zabezpieczyć sieć domową?]()

Praca zdalna. Jak zabezpieczyć sieć domową?

... danych przesyłanych między siecią domową a firmową. 3. Kompleksowa ochrona Domowe sieci i urządzenia są podatne na zagrożenia, ponieważ ich zabezpieczanie ...

-

![Biznes oszukany. Czym się zajmą hakerzy w 2019 r.? [© Mihail - Fotolia.com] Biznes oszukany. Czym się zajmą hakerzy w 2019 r.?]()

Biznes oszukany. Czym się zajmą hakerzy w 2019 r.?

... i zabezpieczanie firmowej sieci przeciwko wyciekom danych. Ryzykiem biznesowym staje się niewykrycie incydentu naruszenia danych – pozostaje furtką do dalszych działań dla przestępców. Dlatego hakerzy sięgną po dane do sieci społecznościowych i kanałów firmowych. Zjawisko phishingu narasta i odpowiada za niemal połowę incydentów naruszenia danych ...

-

![Jak spamerzy wykorzystują aplikacje zewnętrzne? Jak spamerzy wykorzystują aplikacje zewnętrzne?]()

Jak spamerzy wykorzystują aplikacje zewnętrzne?

... Chociaż spam z formularzy internetowych trudno odróżnić od legalnych wiadomości, lepsza walidacja danych wejściowych oraz filtrowanie treści mogą ograniczyć ryzyko. Dla firm kluczowe jest także monitorowanie swoich serwerów oraz zabezpieczanie aplikacji przed potencjalnymi nadużyciami. Spamerzy stale poszukują nowych metod omijania zabezpieczeń, co ...

-

![Media społecznościowe, czyli materiał dowodowy w śledztwie [© Freepik] Media społecznościowe, czyli materiał dowodowy w śledztwie]()

Media społecznościowe, czyli materiał dowodowy w śledztwie

... jest nie tylko przechwytywanie i zabezpieczanie tych danych, ale również ich właściwa interpretacja. Wzrost liczby danych, zwłaszcza w kontekście rozwoju sztucznej inteligencji, sprawia, że tradycyjne metody ścigania przestępców w kontekście cyberprzestępczości stają się niewystarczające. W obliczu tak ogromnych zbiorów danych konieczne staje się ...

-

![Zabezpieczenia IT w firmie priorytetem [© Scanrail - Fotolia.com] Zabezpieczenia IT w firmie priorytetem]()

Zabezpieczenia IT w firmie priorytetem

... ITIL. Zalecenia firmy Symantec: Przedsiębiorstwa muszą chronić infrastrukturę przez zabezpieczanie urządzeń końcowych, wiadomości i sieci WWW, ochronę kluczowych serwerów wewnętrznych oraz zapewnienie możliwości tworzenia kopii zapasowych i odzyskiwania danych. W razie złamania zabezpieczeń konieczna jest szybka reakcja. Administratorzy działów ...

-

![Trend Micro Mobile Security 8.0 [© drubig-photo - Fotolia.com] Trend Micro Mobile Security 8.0]()

Trend Micro Mobile Security 8.0

... inwentaryzację, a także egzekwowanie polityki bezpieczeństwa. Mobile Device Protection pozwala na zdalne blokowanie skradzionych lub zgubionych urządzeń, usuwanie z nich danych i zabezpieczanie hasłem „Pracownicy coraz częściej używają w biurach swoich prywatnych smartfonów i tabletów, firmy szukają więc rozwiązań, które pomogą im w zabezpieczeniu ...

-

![Cyberbezpieczeństwo. Prognozy 2017 [© Myst - Fotolia.com] Cyberbezpieczeństwo. Prognozy 2017]()

Cyberbezpieczeństwo. Prognozy 2017

... w uchodzącym za bezpieczny systemie iOS pokazują, jak potrzebne jest zabezpieczanie urządzeń mobilnych, które mogą coraz częściej padać ofiarami złośliwego oprogramowania, przechwytywania ... bowiem do organizowania kolejnych ataków, często jest jedyną możliwością odzyskania danych, niezbędnych do funkcjonowania firmy. Wydaje się, że powszechnym stanie ...

-

![Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy [© Andrea Danti - Fotolia.com] Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy]()

Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy

... cele biznesowe wraz z poszanowaniem prawa do prywatności klientów zyskają znaczną przewagę na rynku. Myers zwraca uwagę również na niewystarczający zabezpieczanie dostępu do danych i sieci za pomocą wyłącznie loginów i haseł. Jej zdaniem firmy powinny wdrażać wieloskładnikowe uwierzytelnianie, w uzupełnieniu do wykorzystywania obecnie haseł ...

-

![Symantec Norton Online Backup [© Nmedia - Fotolia.com] Symantec Norton Online Backup]()

Symantec Norton Online Backup

... i zaszyfrowanych plików na wydzielonych, zarządzanych i zreplikowanych serwerach. Cechy produktu Norton Online Backup to m.in.: Zabezpieczanie plików przed utratą, uszkodzeniem i innymi awariami Dostęp do danych i odtwarzanie utraconych lub usuniętych plików na dowolnym komputerze z dostępem do Internetu Scentralizowana pamięć masowa umożliwiająca ...

-

![Bezpieczeństwo w Internecie - zagrożenia 2011 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie - zagrożenia 2011]()

Bezpieczeństwo w Internecie - zagrożenia 2011

... hakera dostępu za pośrednictwem serwisu do jego wewnętrznej bazy danych. W 2011 r. nadal były popularne zestawy narzędziowe ułatwiające przeprowadzenie ataku z wykorzystaniem ... — ośrodku, który ułatwia specjalistom ds. bezpieczeństwa i zapewnienia jakości oraz programistom zabezpieczanie aplikacji internetowych w przedsiębiorstwach, a także ...

-

![IoT, czyli jak zagraża ci bezprzewodowa drukarka? IoT, czyli jak zagraża ci bezprzewodowa drukarka?]()

IoT, czyli jak zagraża ci bezprzewodowa drukarka?

... . Na tym tle dość niepokojąco przedstawia się poziom nakładów na zabezpieczanie inteligentnych urządzeń, które w ubiegłym roku wyniosły zaledwie 1,5 mld dolarów. To ... ok. 30 minut w przypadku najtańszych urządzeń). Drukarka otwiera dostęp do wrażliwych danych i... gabinetu prezesa Każda firma wyposażona w urządzenia podłączane do sieci narażona jest ...

-

![Nawet 50 dni potrzeba firmom na wykrycie cyberataku [© pixabay.com] Nawet 50 dni potrzeba firmom na wykrycie cyberataku]()

Nawet 50 dni potrzeba firmom na wykrycie cyberataku

... . Nie zawsze udaje się ustalić, którędy atakujący uzyskali dostęp do danych. Dlatego specjaliści do spraw cyberbezpieczeństwa powinni zachować czujność i na bieżąco łatać luki, zwłaszcza w powszechnie używanym oprogramowaniu. Nie mniej istotne jest zabezpieczanie usług zdalnego dostępu. Czerwoną lampkę powinny zapalić wszelkie aktywności czy ...

-

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%]()

Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%

... Labs posiada obszerne archiwum informacji o znanych lukach, a dzięki wzbogaceniu tych danych eksperci byli w stanie identyfikować w czasie rzeczywistym aktywnie wykorzystywane podatności ... EDR), rozszerzone wykrywanie zagrożeń i reagowanie na nie (XDR), zabezpieczanie przez cyfrowym ryzykiem (DRP), zarządzanie informacjami i zdarzeniami dotyczącymi ...

-

![O krok przed atakiem ransomware, czyli cyber deception O krok przed atakiem ransomware, czyli cyber deception]()

O krok przed atakiem ransomware, czyli cyber deception

... nie otrzymuje kluczy deszyfrujących, potrzebnych do przywrócenia dostępu do danych. W jeszcze poważniejszych przypadkach oprogramowanie ransomware trwale usuwa dane z dysków znajdujących ... odizolować od reszty sieci. Każdy element infrastruktury umożliwiającej zabezpieczanie środowiska IT za pomocą metody cyber deception powinien być zintegrowany z ...

-

![Polskie małe i średnie firmy celem cybergangu [© flatart na Freepik] Polskie małe i średnie firmy celem cybergangu]()

Polskie małe i średnie firmy celem cybergangu

... działalności, będą ją kontynuować. Próbując ochronić własną firmę przed utratą danych, wspieramy rozwój środowiska przestępczego. Po drugie, nie mamy żadnej gwarancji, ... wszystkich sprzętach działających w firmie, nie zapominając o urządzeniach mobilnych. Najważniejsze jest jednak zabezpieczanie firmy, tak aby nie stać się ofiarą tego rodzaju ataku. ...

-

![Cyberbezpieczeństwo 2025: uwaga na "cyfrowe bliźniaki" oparte na deepfake’ach Cyberbezpieczeństwo 2025: uwaga na "cyfrowe bliźniaki" oparte na deepfake’ach]()

Cyberbezpieczeństwo 2025: uwaga na "cyfrowe bliźniaki" oparte na deepfake’ach

... sposób umożliwiają one cyberprzestępczość, monitorowanie i zabezpieczanie technologii AI przed nadużyciami, w tym bezpieczeństwo walidacji danych wejściowych i odpowiedzi lub działań generowanych przez AI, w zakresie bezpieczeństwa LLM: wzmocnienie środowisk testowych, wdrożenie ścisłej walidacji danych i wielowarstwowych zabezpieczeń przed prompt ...

-

![Europa niezabezpieczona [© stoupa - Fotolia.com] Europa niezabezpieczona]()

Europa niezabezpieczona

... Jednak z badań tych wynika jasno, że firmy główny nacisk kładą na zabezpieczanie pracownika, nie zaś na ochronę infrastruktury firmowej. Tylko 23% badanych firm ... , że dokonują odświeżenia baz danych systemów zabezpieczających raz w miesiącu. Kolejne 23% robi to raz na pół roku. Pozostałe firmy dokonują update'u danych w momencie, kiedy już zostaną ...

Tematy: bezpieczeństwo -

![TeleToken AES [© violetkaipa - Fotolia.com] TeleToken AES]()

TeleToken AES

... Standard, czyli następcę algorytmu DES. TeleToken AES umożliwia m.in. szyfrowanie i deszyfrowanie danych, podpisywanie dokumentów np. transakcji bankowych, generowanie haseł jednorazowych, autoryzację dostępu oraz zabezpieczanie oprogramowania. Na produkt udzielana jest wieczysta gwarancja. TeleToken AES współpracuje z dowolnym komputerem ...

-

![Przyjęcie euro korzystne dla biznesu? [© denphumi - Fotolia.com] Przyjęcie euro korzystne dla biznesu?]()

Przyjęcie euro korzystne dla biznesu?

... się w I kw. z 49,9 proc. do 46,1 proc. r/r . Na podstawie tych danych widać, jak duży udział w międzynarodowych transakcjach handlowych polskich eksporterów i importerów ... w większości wypadków oba podmioty wołałyby uniknąć. Receptą może być oczywiście zabezpieczanie transakcji przez otwarcie przeciwnej, lewarowanej pozycji na rynku terminowym, ...

-

![Zakres obowiązków pracownika nie tylko na piśmie [© fotogestoeber - Fotolia.com] Zakres obowiązków pracownika nie tylko na piśmie]()

Zakres obowiązków pracownika nie tylko na piśmie

... spotkań, podróży służbowych i konferencji), asystowanie w przygotowaniu ofert, raportów, danych i wniosków, uczestniczenie w spotkaniach (sporządzanie notatek lub protokołów), redagowanie, formatowanie i edytowanie tekstów, listów, danych, wykresów dla zarządu lub klienta, zabezpieczanie dokumentów, zapewnianie odpowiedniej do potrzeb firmy ilości ...

-

![Praca w Policji: jakie wymagania? [© nyul - Fotolia.com] Praca w Policji: jakie wymagania?]()

Praca w Policji: jakie wymagania?

... . Rozmowa wstępna. Sprawdzenie w ewidencjach, rejestrach i kartotekach prawdziwości danych zawartych w kwestionariuszu osobowym. Ocena sprawności fizycznej kandydata ... rozpoczyna praktykę zawodową na którą składa się m.in. służba patrolowa, zabezpieczanie imprez masowych, ochrona placówek dyplomatycznych. Jakie umiejętności zdobywa się uczestnicząc ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić? [© Florian Roth - Fotolia.com] Kopia zapasowa to tylne drzwi dla ransomware. Jak się bronić?](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Kopia-zapasowa-to-tylne-drzwi-dla-ransomware-Jak-sie-bronic-228899-150x100crop.jpg)

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Firmy-nie-sa-gotowe-na-model-BYOD-134362-150x100crop.jpg)

![3 mity dotyczące cyberbezpieczeństwa w MŚP [© Melpomene - Fotolia.com] 3 mity dotyczące cyberbezpieczeństwa w MŚP](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/3-mity-dotyczace-cyberbezpieczenstwa-w-MSP-229496-150x100crop.jpg)

![Złośliwe oprogramowanie: 10 mitów [© lolloj - Fotolia.com] Złośliwe oprogramowanie: 10 mitów](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Zlosliwe-oprogramowanie-10-mitow-127031-150x100crop.jpg)

![3 zasady cyberbezpieczeństwa dla firm na 2021 rok [© pixabay.com] 3 zasady cyberbezpieczeństwa dla firm na 2021 rok](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/3-zasady-cyberbezpieczenstwa-dla-firm-na-2021-rok-237336-150x100crop.png)

![Archiwizacja dokumentacji pracowniczej - przepisy [© fotogestoeber - Fotolia.com] Archiwizacja dokumentacji pracowniczej - przepisy](https://s3.egospodarka.pl/grafika/archiwizacja-dokumentow/Archiwizacja-dokumentacji-pracowniczej-przepisy-5tvaz6.jpg)

![Urządzenia mobilne: lepsza ochrona od Symantec [© Mihai Simonia - Fotolia.com] Urządzenia mobilne: lepsza ochrona od Symantec](https://s3.egospodarka.pl/grafika2/Symantec/Urzadzenia-mobilne-lepsza-ochrona-od-Symantec-94654-150x100crop.jpg)

![BYOD a bezpieczna sieć firmowa [© lenets_tan - Fotolia.com] BYOD a bezpieczna sieć firmowa](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/BYOD-a-bezpieczna-siec-firmowa-103745-150x100crop.jpg)

![Bezpieczeństwo IT w firmach: mobilność największym wyzwaniem [© Creativa - Fotolia.com] Bezpieczeństwo IT w firmach: mobilność największym wyzwaniem](https://s3.egospodarka.pl/grafika2/polskie-firmy/Bezpieczenstwo-IT-w-firmach-mobilnosc-najwiekszym-wyzwaniem-143310-150x100crop.jpg)

![Biznes oszukany. Czym się zajmą hakerzy w 2019 r.? [© Mihail - Fotolia.com] Biznes oszukany. Czym się zajmą hakerzy w 2019 r.?](https://s3.egospodarka.pl/grafika2/hakerzy/Biznes-oszukany-Czym-sie-zajma-hakerzy-w-2019-r-213942-150x100crop.jpg)

![Media społecznościowe, czyli materiał dowodowy w śledztwie [© Freepik] Media społecznościowe, czyli materiał dowodowy w śledztwie](https://s3.egospodarka.pl/grafika2/informatyka-sledcza/Media-spolecznosciowe-czyli-material-dowodowy-w-sledztwie-264768-150x100crop.jpg)

![Zabezpieczenia IT w firmie priorytetem [© Scanrail - Fotolia.com] Zabezpieczenia IT w firmie priorytetem](https://s3.egospodarka.pl/grafika/zabezpieczenia-IT/Zabezpieczenia-IT-w-firmie-priorytetem-apURW9.jpg)

![Trend Micro Mobile Security 8.0 [© drubig-photo - Fotolia.com] Trend Micro Mobile Security 8.0](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-Mobile-Security-8-0-99769-150x100crop.jpg)

![Cyberbezpieczeństwo. Prognozy 2017 [© Myst - Fotolia.com] Cyberbezpieczeństwo. Prognozy 2017](https://s3.egospodarka.pl/grafika2/rok-2017/Cyberbezpieczenstwo-Prognozy-2017-183791-150x100crop.jpg)

![Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy [© Andrea Danti - Fotolia.com] Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy](https://s3.egospodarka.pl/grafika2/rok-2020/Cyberprzestepczosc-2020-ESET-wskazuje-4-glowne-trendy-225411-150x100crop.jpg)

![Symantec Norton Online Backup [© Nmedia - Fotolia.com] Symantec Norton Online Backup](https://s3.egospodarka.pl/grafika/backup/Symantec-Norton-Online-Backup-Qq30bx.jpg)

![Bezpieczeństwo w Internecie - zagrożenia 2011 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie - zagrożenia 2011](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Bezpieczenstwo-w-Internecie-zagrozenia-2011-93412-150x100crop.jpg)

![Nawet 50 dni potrzeba firmom na wykrycie cyberataku [© pixabay.com] Nawet 50 dni potrzeba firmom na wykrycie cyberataku](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Nawet-50-dni-potrzeba-firmom-na-wykrycie-cyberataku-245749-150x100crop.jpg)

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepczosc-coraz-bardziej-wyrafinowana-Ransomware-w-gore-o-16-251325-150x100crop.jpg)

![Polskie małe i średnie firmy celem cybergangu [© flatart na Freepik] Polskie małe i średnie firmy celem cybergangu](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Polskie-male-i-srednie-firmy-celem-cybergangu-262019-150x100crop.jpg)

![Europa niezabezpieczona [© stoupa - Fotolia.com] Europa niezabezpieczona](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Europa-niezabezpieczona-MBuPgy.jpg)

![TeleToken AES [© violetkaipa - Fotolia.com] TeleToken AES](https://s3.egospodarka.pl/grafika/TeleToken-AES/TeleToken-AES-SdaIr2.jpg)

![Przyjęcie euro korzystne dla biznesu? [© denphumi - Fotolia.com] Przyjęcie euro korzystne dla biznesu?](https://s3.egospodarka.pl/grafika/strefa-euro/Przyjecie-euro-korzystne-dla-biznesu-iQjz5k.jpg)

![Zakres obowiązków pracownika nie tylko na piśmie [© fotogestoeber - Fotolia.com] Zakres obowiązków pracownika nie tylko na piśmie](https://s3.egospodarka.pl/grafika/zakres-obowiazkow-pracownika/Zakres-obowiazkow-pracownika-nie-tylko-na-pismie-5tvaz6.jpg)

![Praca w Policji: jakie wymagania? [© nyul - Fotolia.com] Praca w Policji: jakie wymagania?](https://s3.egospodarka.pl/grafika/praca-w-policji/Praca-w-Policji-jakie-wymagania-l6V7zj.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)