-

![Spam i komputery zombie VII-IX 2008 Spam i komputery zombie VII-IX 2008]()

Spam i komputery zombie VII-IX 2008

... złośliwego kodu, który pozwala przestępcom internetowym przejąć zdalną kontrolę nad zaatakowanym systemem. Zainfekowane komputery są zwykle kontrolowane za pomocą sieci „botnet” i wykorzystywane do szkodliwych celów, m.in. rozprowadzania spamu. Komputery takie określa się mianem „zombie”. Każdego dnia w okresie lipiec-wrzesień uaktywniono 330 000 ...

-

![Spam i komputery zombie I-III 2009 Spam i komputery zombie I-III 2009]()

Spam i komputery zombie I-III 2009

... znalazła się na wysokim szóstym miejscu. Większość spamu była rozpowszechniana za pośrednictwem sieci komputerów zombie, znanych jako botnety. Są to komputery - które zostały zainfekowane przez boty - umożliwiające hakerom przejęcie zdalnej kontroli nad systemem. Ich opanowanie służy następnie do przeprowadzania szkodliwych działań ...

-

![ESET: komputery zombie coraz groźniejsze ESET: komputery zombie coraz groźniejsze]()

ESET: komputery zombie coraz groźniejsze

... botnet na korzyść nowej sieci zombie, kontrolowanej przez zagrożenie Bflient. Według analityków zagrożeń firmy ESET pod koniec ubiegłego roku komputery zainfekowane Peerfragiem odebrały od swojego serwera zarządzającego instrukcję pobrania i zainstalowania nowego oprogramowania – robaka internetowego Win32/Bflient.K. Robak ten po zagnieżdżeniu ...

-

![F-Secure: uwaga na firmowe komputery [© stoupa - Fotolia.com] F-Secure: uwaga na firmowe komputery]()

F-Secure: uwaga na firmowe komputery

Firma F-Secure, producent rozwiązań do ochrony danych, ostrzega przed nową niebezpieczną wersją robaka Downadup, nazywanego również Conficker. Atakuje on firmowe komputery i serwery oparte na systemie Windows. Downadup należy do rodziny robaków sieciowych, które bardzo trudno jest usunąć, zwłaszcza gdy do sieci ...

-

![Komputery zombie: wzrost infekcji Komputery zombie: wzrost infekcji]()

Komputery zombie: wzrost infekcji

Na przełomie kwietnia i maja obserwowaliśmy duży 80% przyrost komputerów zombie. Tym samym cyberprzestępcom z poziomu 8 mln udało się wskoczyć na pułap 15 mln zainfekowanych aktywnych maszyn - ostrzegają eksperci z G Data Software. Największy odsetek zarażonych komputerów należy do naszych sąsiadów z zachodniej granicy i mieszkańców Indii. Obecna ...

-

![OSX/Imuler atakuje komputery Mac OSX/Imuler atakuje komputery Mac]()

OSX/Imuler atakuje komputery Mac

Jeśli jesteś posiadaczem Maka i otrzymałeś ostatnio link do archiwum ZIP, w którym znalazłeś kilkanaście zdjęć przedstawiających roznegliżowaną modelkę, to istnieje prawdopodobieństwo, że zainfekowałeś swój komputer. Analitycy zagrożeń komputerowych z firmy antywirusowej ESET ostrzegają przed nowym wariantem znanego zagrożenia OSX/Imuler. Według ...

-

![ESET: lista wirusów XII 2008 ESET: lista wirusów XII 2008]()

ESET: lista wirusów XII 2008

... października 2008 r. W grudniowym zestawieniu przygotowanym przez firmę ESET najczęściej atakującym zagrożeniem pozostała rodzina aplikacji oznaczanych jako INF/Autorun, infekująca komputery użytkowników poprzez pliki automatycznego startu różnego typu nośników. Wśród pozostałych zagrożeń grudnia ESET wymienia konie trojańskie Win32/PSW.OnLineGames ...

-

![Botnet Flashfake infekuje Mac OS X Botnet Flashfake infekuje Mac OS X]()

Botnet Flashfake infekuje Mac OS X

... ofiary nieświadomie odwiedzają zainfekowane strony), w wyniku czego trojan zostaje pobrany bezpośrednio na komputery ofiar za pośrednictwem luk w zabezpieczeniach Javy. Po infekcji trojan dostarcza ... Zbyt wielu użytkowników nie zdaje sobie sprawy z tego, że ich komputery zostały lub mogą zostać zainfekowane”. Użytkownikom systemu Mac OS X zaleca ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... na maszynach użytkowników w każdym kraju. Uzyskane dane określają ryzyko infekcji, na jakie są narażone komputery w różnych krajach na całym świecie, dostarczając wskaźnik agresywności środowiska, w którym działają komputery w różnych państwach. Zagrożenia sieciowe Najbardziej interesującym wskaźnikiem jest ryzyko infekcji online, która jest ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... online – będzie to całkowicie logiczny krok: w Stanach Zjednoczonych bankowość internetowa jest o wiele bardziej rozwinięta niż w innych miejscach na świecie, dlatego komputery amerykańskich użytkowników są prawdziwym kąskiem dla cyberprzestępców. Wersja ZeuSa, którą pobiera na komputer wstrzyknięty fragment kodu, jest wykrywana przez Kaspersky ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... Bredolab. Botnet ten może być wykorzystywany do pobierania innych szkodliwych programów na komputery ofiar. Czy to oznacza, że cyberprzestępcy zarabiają pieniądze, gdy ... . Maksymalna stawka wynosi 170 dolarów i jest płacona za pobranie programów na komputery zlokalizowane w Stanach Zjednoczonych. Po tym, jak partner zarejestruje się na stronie i ...

-

![Kaspersky Lab: szkodliwe programy XI 2010 Kaspersky Lab: szkodliwe programy XI 2010]()

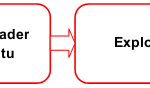

Kaspersky Lab: szkodliwe programy XI 2010

... rodzaj ataków powoduje infekcję komputerów, nawet jeśli użytkownicy odwiedzają legalne strony internetowe. Poniższy schemat stanowi krótkie przypomnienie, w jaki sposób komputery są infekowane za pośrednictwem ataków drive-by download. Najpierw, użytkownik odwiedza legalną stronę, która została zainfekowana lub należy do cyberprzestępców i zawiera ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... zaprezentowane w tej sekcji opierają się na danych dostarczonych przez moduł ochrony WWW wchodzący w skład rozwiązań firmy Kaspersky Lab, który chroni komputery użytkowników już od momentu, gdy szkodliwy program jest pobierany z zainfekowanej strony. Szkodliwe programy w Internecie W trzecim kwartale 2010 roku zarejestrowaliśmy ponad ...

-

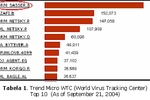

![Wirusy i trojany IX 2004 Wirusy i trojany IX 2004]()

Wirusy i trojany IX 2004

... Mydoom, Bagle i Lovgate. Sieci zombie We wrześniu zanotowano także wzrost liczby wirusów przeznaczonych do przejmowania kontroli nad zainfekowanym systemem. Takie komputery służą hakerom do tworzenia "sieci zombie", czyli komputerów które następnie są wykorzystywane do przeprowadzania ataków internetowych. Firma Trend Micro wykryła ...

-

![Cyberprzestępcy zarobili 10 mln euro [© stoupa - Fotolia.com] Cyberprzestępcy zarobili 10 mln euro]()

Cyberprzestępcy zarobili 10 mln euro

... dysponujemy obecnie, wskazują, że około 3% tych użytkowników podało swoje dane osobowe w trakcie dokonywania zakupu produktu, który ma rzekomo wyleczyć ich komputery. W rzeczywistości osoby te nie otrzymują nawet zamówionego produktu. Zważywszy, że cena takiego produktu wynosi średnio 49,95 euro, można przyjąć ...

-

![Kaspersky Lab: szkodliwe programy XII 2010 Kaspersky Lab: szkodliwe programy XII 2010]()

Kaspersky Lab: szkodliwe programy XII 2010

... rodzaj ataków powoduje infekcję komputerów, nawet jeśli użytkownicy odwiedzają legalne strony internetowe. Poniższy schemat stanowi krótkie przypomnienie, w jaki sposób komputery są infekowane za pośrednictwem ataków drive-by download. Najpierw, użytkownik odwiedza legalną stronę, która została zainfekowana lub należy do cyberprzestępców i zawiera ...

-

![Kaspersky Lab: szkodliwe programy X 2011 Kaspersky Lab: szkodliwe programy X 2011]()

Kaspersky Lab: szkodliwe programy X 2011

... której opiera się wbudowany system ochrony, jest już przestarzała, przez co komputery Apple’a stanowią łatwy cel dla twórców wirusów. Ataki na sieci państwowe ... 598 cc - 649 231 biz - 387 681 10 państw o największym odsetku ataków na komputery użytkowników (na podstawie danych dostarczonych przez moduł Ochrona WWW) Rosja - 36,9% - Bez zmian Armenia ...

-

![Klienci Netii na celowniku hakerów [© Joerg Habermeier - Fotolia.com] Klienci Netii na celowniku hakerów]()

Klienci Netii na celowniku hakerów

... ESET, to kolejna fala fałszywych maili zawierających załącznik infekujący zagrożeniem Win32/PSW.Papras. W zeszłym roku w podobny sposób cyberprzestępcy próbowali infekować komputery internautów, podszywając się pod Pocztę Polską. Programy ESET wykrywają zagrożenie i blokują dostęp do niebezpiecznego pliku, dzięki czemu użytkownik uniknie infekcji ...

Tematy: zagrożenia internetowe, spam, phishing, wirusy, ataki internetowe, hakerzy, fałszywe e-maile, Netia -

![Najpopularniejsze wirusy VI 2007 Najpopularniejsze wirusy VI 2007]()

Najpopularniejsze wirusy VI 2007

... . Trojan Downloader.MDW umożliwia hakerom przedostanie się do komputera i wykonanie niebezpiecznych działań. Dodatkowo pobiera inne złośliwe programy na zainfekowane już komputery. Co ciekawe, drugie miejsce w Polsce w rankingu czerwcowym zajął trojan z tej samej rodziny, o nazwie Downloader.OTR, który przechwytuje określone dane wprowadzone ...

-

![Darmowy program ESET do usuwania Conficker'a [© Nmedia - Fotolia.com] Darmowy program ESET do usuwania Conficker'a]()

Darmowy program ESET do usuwania Conficker'a

... sieci botnet, którą stworzył robak, wchodzi obecnie nawet kilkadziesiąt milionów komputerów zlokalizowanych na całym świecie. ESET podaje, że internauci, których komputery zostały już zainfekowane Confickerem mogą usunąć zagrożenie postępując zgodnie z instrukcją poniżej: Odłącz zainfekowany komputer od sieci. Wykorzystaj inny, bezpieczny komputer ...

-

![ESET: lista wirusów III 2009 ESET: lista wirusów III 2009]()

ESET: lista wirusów III 2009

... wszystkich zagrożeń atakujących w marcu. Niemal 9% wszystkich wykrytych w marcu infekcji stanowiły te spowodowane przez robaka Conficker. Jego ostatnia wersja Conficker.X infekuje komputery zarówno za pośrednictwem sieci, wykorzystując przy tym luki w systemie Windows, jak i za pośrednictwem przenośnych dysków USB. Po zagnieżdżeniu się w systemie ...

-

![Kradzież tożsamości w czasie kryzysu Kradzież tożsamości w czasie kryzysu]()

Kradzież tożsamości w czasie kryzysu

... % z nich to trojany, które zostały stworzone głównie do kradzieży tożsamości. Według danych zebranych przez Laboratoria firmy Panda Security zagrożenia infekujące komputery służą do kradzieży poufnych, osobistych i bankowych danych. Oprócz trojanów, których jest najwięcej, użytkownicy powinni uważać na robaki, spyware oraz działania ...

-

![Trojan Zeus atakuje Trojan Zeus atakuje]()

Trojan Zeus atakuje

... podstawowe mechanizmy bezpieczeństwa sieci - podaje GData. Globalny atak na firmowe komputery Botnet o nazwie Kneber, wykorzystywany jest przez cybeprzestępców do popełniania ... dostępu na skrzynkę pocztową i konto bankowe oraz innych poufnych informacji. Zainfekowane komputery dają cyberprzestępcy zdalny dostęp do wewnętrznej sieci firmowej. Ataki ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... Do listy zagrożeń, których celem są indywidualni użytkownicy, dodaliśmy atak na holenderski urząd certyfikacji DigiNotar. Pomimo tego, że zaatakowane zostały komputery firmy, to jednym z głównych celów hakerów było utworzenie fałszywych certyfikatów SSL dla kilku popularnych zasobów, w tym sieci społecznościowych i usług pocztowych ...

-

![Ochrona sprzętu elektronicznego [© stoupa - Fotolia.com] Ochrona sprzętu elektronicznego]()

Ochrona sprzętu elektronicznego

... platformy. Specjaliści z McAfee LabsTM informują, że choć szkodliwe programy atakujące komputery Mac i urządzenia mobilne nie są jeszcze bardzo powszechne, to jednak ... urządzenia łączą się z Internetem, a więc są narażone na takie same zagrożenia co komputery. Wykonuj kopie bezpieczeństwa gier, by uniknąć utraty cennego oprogramowania. Korzystaj z ...

-

![ESET: zagrożenia internetowe XII 2011 ESET: zagrożenia internetowe XII 2011]()

ESET: zagrożenia internetowe XII 2011

... . Fałszywe serwery DNS wyłączono w chwili likwidacji botnetu i zastąpiono je innymi serwerami DNS. Jednak 8 marca zastępcze serwery DNS zostaną wyłączone. W efekcie komputery zainfekowane DNSChangerem nie będą mogły realizować usług sieciowych wykorzystujących serwery DNS. Niemożliwe stanie się wtedy m.in. przeglądanie stron internetowych czy ...

-

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji]()

Botnet HLUX w nowej wersji

... luk w zabezpieczeniach systemów operacyjnych oraz aplikacji. Innymi słowy, cyberprzestępcy stojący za HLUXem robią wszystko, co tylko mogą, by przyłączać nowe komputery do botnetu, i atakują użytkowników na wszelkie możliwe sposoby. Cyberprzestępczość zorganizowana Botnet HLUX, zarówno stary, jak i nowy, to klasyczny przykład internetowej ...

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

... według państw W analizowanym okresie sześciu miesięcy nasze systemy wykryły ataki na komputery w 201 państwach na całym świecie. Jednak 90% całego uchu DDoS ... (2%), Stany Zjednoczone (3%) oraz Polskę (4%). Pozostałymi generatorami „bezwartościowego” ruchu były zainfekowane komputery w krajach rozwijających się, gdzie liczba komputerów na głowę jest ...

-

![Ransomware szyfruje, firmy płacą [© Andrey Popov - Fotolia.com] Ransomware szyfruje, firmy płacą]()

Ransomware szyfruje, firmy płacą

... przykład dotyczy firmy budowlanej, prowadzącej swoje działania handlowo-usługowe głównie w Emiratach Arabskich, która została całkowicie zatrzymana przez atak ransomware na wszystkie komputery i systemy informatyczne, łącznie z systemem ERP oraz systemem księgowym. Swoje straty określiła na ok 50 tysięcy USD przede wszystkim ze względu ...

-

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?]()

Co zrobić, kiedy złapiesz malware?

... . Na początku 2022 r. wykryto rootkita ukrytego w oprogramowaniu układowym UEFI w pamięci SPI Flash płyty głównej komputera, a nie na dysku twardym. Współczesne komputery korzystają z oprogramowania układowego UEFI podczas procesu uruchamiania. Staje się ono coraz bardziej popularnym celem atakujących, którzy korzystając z niego chcą ukryć ...

-

![Pożyteczny wirus? [© stoupa - Fotolia.com] Pożyteczny wirus?]()

Pożyteczny wirus?

... , jest uciążliwy dla użytkowników, ponieważ nieustannie restartuje system. "Upiekło" się za to Microsoftowi, którego stronę miały zaatakować 16 sierpnia wszystkie komputery zarażone Blasterem (atak typu Denial of Service, polegający na nieustannym wysyłaniu zapytań na serwer). Twórca wirusa pomylił się i w kodzie robaka ...

-

![Doomjuce.A - żniwo po Mydoom [© stoupa - Fotolia.com] Doomjuce.A - żniwo po Mydoom]()

Doomjuce.A - żniwo po Mydoom

... . - Doomjuice.A sprawdza wygenerowane adresy IP skanując port 3127 (ten port jest wykorzystywany przez "tylną furtkę" robaka Mydoom.A). - Kopiuje się na komputery zainfekowane przez Mydoom.A. Szkodnik tworzy na zainfekowanym komputerze kilka plików, m. in. INTRENAT.EXE w katalogu systemowym.

Tematy: robaki -

![Doomjuice zaciera ślady? [© stoupa - Fotolia.com] Doomjuice zaciera ślady?]()

Doomjuice zaciera ślady?

... na tym, że tworzy na komputerze plik pod inną nazwą - REGEDIT.EXE. Jak wersja A, Doomjuice.B rozprzestrzenia się poprzez Internet wyszukując komputery, które na skutek infekcji dowolną odmianą Mydooma mają otarty port TCP o numerze 3127. Modyfikując Rejestr Systemu zapewnia sobie aktywację przy ...

-

![Mydoom.F niszczy pliki [© stoupa - Fotolia.com] Mydoom.F niszczy pliki]()

Mydoom.F niszczy pliki

... DLL (Dynamic Link Library), otwierając "tylne drzwi" dla hakerów i wyłączając procesy odpowiedzialne za ochronę antywirusową komputera. W dodatku, Mydoom.F wykorzystuje zainfekowane komputery jako zombie do przeprowadzenia ataku DDoS (Distributed Denial of Service) przeciwko witrynom www.microsoft.com oraz www.riaa.com. Mydoom ...

-

![Wirusy i grafika Wirusy i grafika]()

Wirusy i grafika

... , żeby oszukać właścicieli atakowanych maszyn. Oszustwo ma na celu sprowokowanie użytkownika do uruchomienia złośliwego kodu i tym samym atak na inne komputery. Tak było w przypadku wirusa Gibe.C, który wyglądał jak oryginalna wiadomość pochodząca z Microsoftu. Podobna metoda polega na tym, że wirusy wyświetlają ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![F-Secure: uwaga na firmowe komputery [© stoupa - Fotolia.com] F-Secure: uwaga na firmowe komputery](https://s3.egospodarka.pl/grafika/Downadup/F-Secure-uwaga-na-firmowe-komputery-MBuPgy.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Cyberprzestępcy zarobili 10 mln euro [© stoupa - Fotolia.com] Cyberprzestępcy zarobili 10 mln euro](https://s3.egospodarka.pl/grafika/programy-antywirusowe/Cyberprzestepcy-zarobili-10-mln-euro-MBuPgy.jpg)

![Klienci Netii na celowniku hakerów [© Joerg Habermeier - Fotolia.com] Klienci Netii na celowniku hakerów](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Klienci-Netii-na-celowniku-hakerow-168020-150x100crop.jpg)

![Darmowy program ESET do usuwania Conficker'a [© Nmedia - Fotolia.com] Darmowy program ESET do usuwania Conficker'a](https://s3.egospodarka.pl/grafika/Conficker/Darmowy-program-ESET-do-usuwania-Conficker-a-Qq30bx.jpg)

![Ochrona sprzętu elektronicznego [© stoupa - Fotolia.com] Ochrona sprzętu elektronicznego](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Ochrona-sprzetu-elektronicznego-MBuPgy.jpg)

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Botnet-HLUX-w-nowej-wersji-MBuPgy.jpg)

![Ransomware szyfruje, firmy płacą [© Andrey Popov - Fotolia.com] Ransomware szyfruje, firmy płacą](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-szyfruje-firmy-placa-215419-150x100crop.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Pożyteczny wirus? [© stoupa - Fotolia.com] Pożyteczny wirus?](https://s3.egospodarka.pl/grafika/wirusy/Pozyteczny-wirus-MBuPgy.jpg)

![Doomjuce.A - żniwo po Mydoom [© stoupa - Fotolia.com] Doomjuce.A - żniwo po Mydoom](https://s3.egospodarka.pl/grafika/robaki/Doomjuce-A-zniwo-po-Mydoom-MBuPgy.jpg)

![Doomjuice zaciera ślady? [© stoupa - Fotolia.com] Doomjuice zaciera ślady?](https://s3.egospodarka.pl/grafika/robaki/Doomjuice-zaciera-slady-MBuPgy.jpg)

![Mydoom.F niszczy pliki [© stoupa - Fotolia.com] Mydoom.F niszczy pliki](https://s3.egospodarka.pl/grafika/robaki/Mydoom-F-niszczy-pliki-MBuPgy.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Ile można dorobić do emerytury? Od 1 września 2024 mniej [© DC Studio na Freepik] Ile można dorobić do emerytury? Od 1 września 2024 mniej](https://s3.egospodarka.pl/grafika2/emerytura/Ile-mozna-dorobic-do-emerytury-Od-1-wrzesnia-2024-mniej-261890-150x100crop.jpg)

Trimare Sztutowo - inwestycja mieszkaniowa premium

Trimare Sztutowo - inwestycja mieszkaniowa premium

![Dochodzenie roszczeń - jakie procedury stosować wobec francuskich dłużników? [© Depositphotos] Dochodzenie roszczeń - jakie procedury stosować wobec francuskich dłużników?](https://s3.egospodarka.pl/grafika2/dochodzenie-roszczen/Dochodzenie-roszczen-jakie-procedury-stosowac-wobec-francuskich-dluznikow-265747-150x100crop.jpg)

![Ceny materiałów budowlanych w II 2025 [© Freepik] Ceny materiałów budowlanych w II 2025](https://s3.egospodarka.pl/grafika2/ceny-materialow-budowlanych/Ceny-materialow-budowlanych-w-II-2025-265798-150x100crop.jpg)

![ETA obowiązkowe od 2 kwietnia 2025 przy wjeździe do Wielkiej Brytanii [© Freepik] ETA obowiązkowe od 2 kwietnia 2025 przy wjeździe do Wielkiej Brytanii](https://s3.egospodarka.pl/grafika2/Electronic-Travel-Authorization/ETA-obowiazkowe-od-2-kwietnia-2025-przy-wjezdzie-do-Wielkiej-Brytanii-265796-150x100crop.jpg)

![Umowa o dożywocie z osobą prywatną. Co po śmierci świadczeniodawcy? [© Freepik] Umowa o dożywocie z osobą prywatną. Co po śmierci świadczeniodawcy?](https://s3.egospodarka.pl/grafika2/umowa-o-dozywocie/Umowa-o-dozywocie-z-osoba-prywatna-Co-po-smierci-swiadczeniodawcy-265792-150x100crop.jpg)