-

![Robak internetowy Kido na oku Kaspersky Lab [© stoupa - Fotolia.com] Robak internetowy Kido na oku Kaspersky Lab]()

Robak internetowy Kido na oku Kaspersky Lab

... analizę nowej wersji szkodliwego programu o nazwie Kido (znanego również jako Conficker oraz Downadup). W nocy z 8 na 9 kwietnia komputery zainfekowane trojanem Trojan-Downloader.Win32.Kido (znanym również jako Conficker.c) skontaktowały się ze sobą poprzez P2P, rozkazując zainfekowanym maszynom, aby pobrały nowe szkodliwe pliki, aktywując botnet ...

-

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji]()

Botnet HLUX w nowej wersji

... znanym rodzaju przestępczości internetowej, w tym: wysyłanie spamu, kradzież haseł, manipulowanie wyszukiwarkami oraz ataki DDoS na strony WWW. Warto wyjaśnić, że odłączony jakiś czas temu botnet HLUX nadal znajduje się pod kontrolą Kaspersky Lab, a zainfekowane ... komputerów uczestniczą w niemal każdym znanym rodzaju cyberprzestępczości. „Pojawianie ...

-

![Rosyjscy ambasadorzy w załączniku - BlackEnergy atakuje Rosyjscy ambasadorzy w załączniku - BlackEnergy atakuje]()

Rosyjscy ambasadorzy w załączniku - BlackEnergy atakuje

... ofiar. Koń trojański BlackEnergy został przechwycony przez ekspertów z firmy ESET. Jak podają eksperci ds. bezpieczeństwa ESET, wykryty atak bazuje na znanym już koniu trojańskim BlackEnergy, który od czasu pierwszego pojawienia się w sieci (2007 rok) przeszedł sporą ewolucję. Atak z wykorzystaniem BlackEnergy jest ...

-

![Ransomware CryptoWall znów uderza [© tonsnoei - Fotolia.com] Ransomware CryptoWall znów uderza]()

Ransomware CryptoWall znów uderza

... Teslacrypt, TorrentLocker czy Los Pollos Hermanos oraz o CryptoWall, być może najbardziej znanym współcześnie zagrożeniu, który po ostatniej aktualizacji występuje w wersji 4.0. Nowa ... sobie haker jest zainstalowanie antywirusa, który wykryje zagrożenie i usunie wszystkie zainfekowane pliki. Co robić? Lepiej zapobiegać niż leczyć. Oprogramowanie i ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... jak i słownej. Wkrótce jednak wirusy te zaczęły znikać. Ostatnim powszechnie znanym przedstawicielem tej grupy wirusów był Email-Worm.Win32.Sexer (październik 2003), ... zainfekowane robakiem Sober.p i jego wariantem Sober.q. Autor robaka wyraźnie planował atak. Na początku maja Sober.p spowodował epidemię. Robak ten następnie ściągnął na zainfekowane ...

-

![Ewolucja spamu 2008 Ewolucja spamu 2008]()

Ewolucja spamu 2008

... ruchu pocztowego) niż w pierwszej połowie (0,66%). Średni odsetek wiadomości e-mail zawierających zainfekowane załączniki wynosił w 2008 roku 0,89%. Po raz pierwszy od ... . Spamerzy utrzymywali stronę internetową (lub przekierowanie do swojej strony) na znanym serwisie hostingowym lub blogowym, do których prowadziły odsyłacze zawarte w wiadomości ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... ten szkodliwy program składa się z różnych komponentów i opiera się głównie na znanym programie „proof of concept” służącym do infekowania BIOS-u, który został stworzony ... szkodliwe adresy URL (strony internetowe zainfekowane pakietami exploitów, botami, trojanami żądającymi okupu itd.). Użytkownicy mogą trafić na zainfekowane strony na dwa sposoby. ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... Kaspersky pisała już o przypadkach, gdy cyberprzestępcy, zamiast wykorzystywać po cichu zainfekowane komputery użytkowników (kradnąc z nich hasła, wykorzystując je do tworzenie sieci ... znana w branży antywirusowej, ponadto nie można było się z nimi skontaktować. Najbardziej znanym członkiem organizacji był dr Cyrus Peikari, autor książek na temat ...

-

![Coraz większe zagrożenie wirusami Coraz większe zagrożenie wirusami]()

Coraz większe zagrożenie wirusami

... wirusów, kiedy trzy z nich: Zotob, Bozori i IRCBot rywalizowały ze sobą o zainfekowane maszyny W drugiej połowie roku zanotowano znacznie mniej zmasowanych ataków dokonywanych przy ... w Japonii – w ich systemie plików znalazł się plik zainfekowany robakiem pocztowym Wullik.B (znanym także jako Rays.A). Robak ten nie infekuje jednak komputerów PC, ...

-

![Zagrożenia internetowe - trendy 2009 roku Zagrożenia internetowe - trendy 2009 roku]()

Zagrożenia internetowe - trendy 2009 roku

... leczenia. Któż nie słyszał o słynnym robaku sieciowym Net-Worm.Win32.Kido, znanym również jako Conficker alias Downadup? Gdy mówimy o szkodnikach popularnych w ubiegłym ... i portali internetowych) i przesyłanie tych danych na jeden ze szkodliwych serwerów. Zainfekowane komputery, podobnie jak w przypadku robaka Kido, tworzą ze wspólnie botnet zombie. ...

-

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?]()

"Drive-by download" - jak się bronić?

... kluczowych czynników determinujących skuteczność. Czemu bowiem mielibyśmy nie ufać znanym portalom internetowym, czy też witrynom naszych znajomych, które odwiedzamy ... komputera. Rodzi się taki schemat, w którym zainfekowane strony internetowe infekują komputery odwiedzających je użytkowników, zainfekowane komputery użytkowników natomiast dbają o to, ...

-

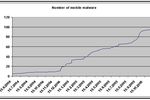

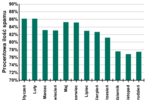

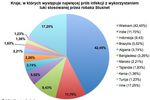

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

Szkodliwe programy mobilne 2010

... dane użytkownika uaktualnić parametry działania szkodliwego oprogramowania dołączać do botnetów zainfekowane mobilne urządzenia To oznaczało, że ataki przeprowadzane przez mobilne ... okazało się, że zagrożenie to było, po pierwsze, związane z dobrze znanym trojanem ZeuS, po drugie, szkodliwi użytkownicy nie byli zainteresowani wszystkimi wiadomościami ...

-

![Cyberataki na szpitale niosą śmierć. Jak się chronić? Cyberataki na szpitale niosą śmierć. Jak się chronić?]()

Cyberataki na szpitale niosą śmierć. Jak się chronić?

... przypadkiem. W 2017 r. dziesiątki brytyjskich szpitali zostało dotkniętych oprogramowaniem znanym jako WannaCry, co spowodowało tysiące odwołanych wizyt i zamknięcie niektórych ... Wspomniane wiadomości były jedynie wabikiem na nieświadomych użytkowników, by pobrać zainfekowane złośliwym oprogramowaniem pliki. W efekcie, po kliknięciu jednej z nich, ...

-

![Serwis społecznościowy: korzystaj rozsądnie [© stoupa - Fotolia.com] Serwis społecznościowy: korzystaj rozsądnie]()

Serwis społecznościowy: korzystaj rozsądnie

... To może być niebezpieczne, nawet w przypadku stosunkowo drobnych fałszerstw. W teorii, tylko znanym osobom powinno zależeć, aby ich profile zostały założone przez nie same, ... Wśród nich znalazły się próby zwabienia użytkowników na strony phishingowe lub zainfekowane oprogramowaniem crimeware. Kaspersky Lab zauważa, że nie jesteś jednak bezradny ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... Koobface. Szkodniki te atakowały głównie Twittera, wykorzystując następnie zainfekowane konta na tym portalu do rozsyłania odsyłaczy do trojanów. ... da. We współczesnym świecie informacja stanowi najcenniejszy zasób, ponieważ - zgodnie ze znanym powiedzeniem - wiedza jest potęgą, a potęga oznacza kontrolę. Ponadto, tradycyjna cyberprzestępczość ...

-

![Ewolucja spamu 2010 Ewolucja spamu 2010]()

Ewolucja spamu 2010

... Pushdo / Cutwail, Lethic oraz Bredolab, wszczęto postępowanie sądowe przeciwko znanym cyberprzestępcom oraz zmuszono do zakończenia działalności organizatorów programu partnerskiego SpamIt ... dystrybuują te same masowe wiadomości e-mail, co może oznaczać, że zainfekowane komputery w tych państwach są częścią tych samych botnetów. Spam według kategorii ...

-

![Kaspersky Lab: szkodliwe programy X 2011 Kaspersky Lab: szkodliwe programy X 2011]()

Kaspersky Lab: szkodliwe programy X 2011

... trojana Duqu oraz jego związki ze Stuxnetem - pierwszym powszechnie znanym przykładem cyberbroni. Eksperci z węgierskiego laboratorium badawczego Crysys zidentyfikowali liczne ... kilku misji dyplomatycznych na całym świecie. W parlamencie wykryto trzydzieści dwa zainfekowane komputery i istnieje duże prawdopodobieństwo, że hakerzy uzyskali dostęp do ...

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

... wprowadzać do botnetu specjalny router leja (sinkhole). Chcieliśmy, aby zainfekowane komputery komunikowały się tylko z tym routerem. W ciągu tygodnia ponad 116 ... bezprecedensowej aktywności w postaci szkodliwego oprogramowania dla systemu Mac OS X. Najbardziej znanym przypadkiem była prawdopodobnie dystrybucja spamu na adresy organizacji ...

-

![Luka wykorzystywana przez robaka Stuxnet ciągle groźna Luka wykorzystywana przez robaka Stuxnet ciągle groźna]()

Luka wykorzystywana przez robaka Stuxnet ciągle groźna

... oraz Windows 7, jak również w odmianach serwerowych – Windows Server 2003 i 2008. Najbardziej znanym szkodliwym programem atakującym z użyciem tej luki był Stuxnet – robak wykryty w ... ochrony antywirusowej. Serwery takie mogą od kilku lat być zainfekowane robakiem, który wykorzystuje lukę w zabezpieczeniach i atakuje kolejne komputery. „Tego rodzaju ...

-

![Ataki SCADA, czyli o włamaniach do systemów przemysłowych [© Focus Pocus LTD - Fotolia.com] Ataki SCADA, czyli o włamaniach do systemów przemysłowych]()

Ataki SCADA, czyli o włamaniach do systemów przemysłowych

... konsekwencje zainfekowania infrastruktury SCADA. Nie był on bowiem pierwszym znanym wirusem atakującym system przemysłowy. Medialny szum wokół ataku otworzył oczy ... (Night Dragon), dystrybuowanego przez e-mail za pomocą metody spear phishing. Zainfekowane komputery mogły być zdalnie kontrolowane przez hakera. Atakujący prześwietlili plany operacyjne ...

-

![5 obszarów innowacji, których potrzebuje cyberbezpieczeństwo 5 obszarów innowacji, których potrzebuje cyberbezpieczeństwo]()

5 obszarów innowacji, których potrzebuje cyberbezpieczeństwo

... to sygnatury – technika porównująca niezidentyfikowany fragment kodu ze znanym szkodliwym oprogramowaniem. Jako kolejne pojawiły się metody heurystyczne, które próbują ... kontenerze. Może to umożliwić ataki mające na celu rozszerzenie uprawnień (np. administratora). Zainfekowane obrazy Trudno jest mieć pewność co do bezpieczeństwa używanych obrazów. ...

-

![Spyware FinFisher wraca jeszcze groźniejszy Spyware FinFisher wraca jeszcze groźniejszy]()

Spyware FinFisher wraca jeszcze groźniejszy

... , VLC Media Player oraz WinRAR, zawierające niebezpieczny kod, którego nie dało się powiązać z żadnym znanym szkodliwym oprogramowaniem. Tak było do czasu wykrycia strony internetowej w języku birmańskim zawierającej zainfekowane instalatory oraz próbki FinFishera dla systemu Android. Odkrycie to skłoniło badaczy z firmy Kaspersky do ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Robak internetowy Kido na oku Kaspersky Lab [© stoupa - Fotolia.com] Robak internetowy Kido na oku Kaspersky Lab](https://s3.egospodarka.pl/grafika/Kido/Robak-internetowy-Kido-na-oku-Kaspersky-Lab-MBuPgy.jpg)

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Botnet-HLUX-w-nowej-wersji-MBuPgy.jpg)

![Ransomware CryptoWall znów uderza [© tonsnoei - Fotolia.com] Ransomware CryptoWall znów uderza](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Ransomware-CryptoWall-znow-uderza-169334-150x100crop.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Drive-by-download-jak-sie-bronic-MBuPgy.jpg)

![Serwis społecznościowy: korzystaj rozsądnie [© stoupa - Fotolia.com] Serwis społecznościowy: korzystaj rozsądnie](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Serwis-spolecznosciowy-korzystaj-rozsadnie-MBuPgy.jpg)

![Ataki SCADA, czyli o włamaniach do systemów przemysłowych [© Focus Pocus LTD - Fotolia.com] Ataki SCADA, czyli o włamaniach do systemów przemysłowych](https://s3.egospodarka.pl/grafika2/SCADA/Ataki-SCADA-czyli-o-wlamaniach-do-systemow-przemyslowych-159507-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

![Praca w marketingu i PR: jakie wynagrodzenia dla specjalistów? [© Freepik] Praca w marketingu i PR: jakie wynagrodzenia dla specjalistów? [© Freepik]](https://s3.egospodarka.pl/grafika2/PR/Praca-w-marketingu-i-PR-jakie-wynagrodzenia-dla-specjalistow-264425-50x33crop.jpg) Praca w marketingu i PR: jakie wynagrodzenia dla specjalistów?

Praca w marketingu i PR: jakie wynagrodzenia dla specjalistów?

![ePłatności w mObywatelu - nowe funkcjonalności [© Freepik] ePłatności w mObywatelu - nowe funkcjonalności](https://s3.egospodarka.pl/grafika2/mObywatel/ePlatnosci-w-mObywatelu-nowe-funkcjonalnosci-264458-150x100crop.jpg)

![Ferie zimowe samochodem: gdzie kontrole drogowe, utrudnienia i wypadki? [© Freepik] Ferie zimowe samochodem: gdzie kontrole drogowe, utrudnienia i wypadki?](https://s3.egospodarka.pl/grafika2/wypadek-drogowy/Ferie-zimowe-samochodem-gdzie-kontrole-drogowe-utrudnienia-i-wypadki-264453-150x100crop.jpg)

![GUS: średnia krajowa w XII 2024 wyższa o 9,8% r/r [© arrakasta - Fotolia.com] GUS: średnia krajowa w XII 2024 wyższa o 9,8% r/r](https://s3.egospodarka.pl/grafika2/przecietne-miesieczne-wynagrodzenie/GUS-srednia-krajowa-w-XII-2024-wyzsza-o-9-8-r-r-264451-150x100crop.jpg)

![P4 i Netia z zarzutami Prezesa UOKiK [© Freepik] P4 i Netia z zarzutami Prezesa UOKiK](https://s3.egospodarka.pl/grafika2/P4/P4-i-Netia-z-zarzutami-Prezesa-UOKiK-264441-150x100crop.jpg)

![Odroczone płatności PayPo za bilety LOT [© Freepik] Odroczone płatności PayPo za bilety LOT](https://s3.egospodarka.pl/grafika2/odroczone-platnosci/Odroczone-platnosci-PayPo-za-bilety-LOT-264438-150x100crop.jpg)