-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... : moduły przechwytujące systemowe powiadomienia o naciśnięciu klawiszy (zainstalowane za pomocą WinAPI SetWindowsHook dla komunikatów wysyłanych ... jak RSA SecurID 900 Signing Token): Do wygenerowania jednorazowych haseł można wykorzystać systemy rozpowszechniania komunikatów tekstowych za pośrednictwem telefonów komórkowych, które są zarejestrowane w ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

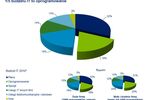

... złudne poczucie bezpieczeństwa użytkowników tego systemu. Należy zauważyć, że nie istnieją systemy operacyjne, które są całkowicie bezpieczne. Obecnie Mac OS X wcale nie jest ... jednak główny cel stanowiły konta gier online. Badanie pokazuje, że downloadery zainstalowane przez exploita Exploit.JS.CVE-2010-0806 przede wszystkim próbowały pobierać na ...

-

![Monitoring gości hotelowych na EURO 2012 Monitoring gości hotelowych na EURO 2012]()

Monitoring gości hotelowych na EURO 2012

... w zamkniętym systemie odbiorczym, mający na celu nadzór nad obszarem, w którym zainstalowane zostały kamery tego systemu. W naszym kraju brak jest jakichkolwiek ... obszaru ochrony osób i mienia. Ze względu na kryterium funkcjonalności najogólniej systemy nadzoru wideo można podzielić na kilka kategorii. Technologię przetwarzania obrazu: analogowe, ...

-

![Szkodliwe oprogramowanie finansowe w 2013 roku Szkodliwe oprogramowanie finansowe w 2013 roku]()

Szkodliwe oprogramowanie finansowe w 2013 roku

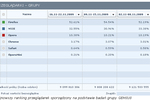

... przypadki, gdy oprogramowanie takie zostało wykryte na komputerze, na którym zostało zainstalowane celowo lub znalazło się na nim bez wiedzy jego właściciela. ... im wskazówki, jak nie stracić pieniędzy na skutek ataków cybernetycznych. Banki i systemy płatności powinny zapewnić swoim klientom wszechstronną ochronę przed cyberprzestępcami. Jednym z ...

-

![Cisco: bezpieczeństwo w Internecie 2016 [© NicoElNino - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2016]()

Cisco: bezpieczeństwo w Internecie 2016

... 2015. Wycieki danych wykorzystujące luki w przeglądarkach: choć szkodliwe wtyczki zainstalowane w przeglądarkach są przez większość administratorów odpowiedzialnych za bezpieczeństwo ... systemie mówią o trudnym do zaakceptowania okresie 100-200 dni. Opracowane przez Cisco systemy bezpieczeństwa pozwoliły na skrócenie tego czasu z 46 godzin roku temu ...

-

![Nowe technologie: 6 najważniejszych trendów 2017 [© Marek - Fotolia.com] Nowe technologie: 6 najważniejszych trendów 2017]()

Nowe technologie: 6 najważniejszych trendów 2017

... współpracy badani uznali aplikacje do współdzielenia plików, również w chmurze, systemy wideo-konferencyjne oraz firmowe portale umożliwiające zarządzanie treściami. Nowa ... Computing umożliwia też ulepszenie systemów dystrybucji energii elektrycznej. Czujniki IoT zainstalowane w urządzeniach końcowych, na podstawie danych o bieżącym zużyciu energii, ...

-

![Usługi na nieruchomościach w podatku VAT [© Fabio Balbi - Fotolia.com] Usługi na nieruchomościach w podatku VAT]()

Usługi na nieruchomościach w podatku VAT

... , okna, dachy, schody i windy; d) każdy element, sprzęt lub maszynę zainstalowane na stałe w budynku lub konstrukcji, które nie mogą być ... jak również prace budowlane i rozbiórkowe dotyczące stałych struktur, takich jak systemy rurociągów gazowych, wodnych, kanalizacyjnych i podobnych; e) prace terenowe, łącznie z usługami rolniczymi, takimi jak orka ...

-

![Definicja nieruchomości i usług na nieruchomości w podatku VAT [© NOBU - Fotolia.com] Definicja nieruchomości i usług na nieruchomości w podatku VAT]()

Definicja nieruchomości i usług na nieruchomości w podatku VAT

... , okna, dachy, schody i windy; d) każdy element, sprzęt lub maszynę zainstalowane na stałe w budynku lub konstrukcji, które nie mogą być ... jak również prace budowlane i rozbiórkowe dotyczące stałych struktur, takich jak systemy rurociągów gazowych, wodnych, kanalizacyjnych i podobnych; e) prace terenowe, łącznie z usługami rolniczymi, takimi jak orka ...

-

![Jak zabezpieczyć mieszkanie przed wyjazdem? [© vpavlyuk - Fotolia.com] Jak zabezpieczyć mieszkanie przed wyjazdem?]()

Jak zabezpieczyć mieszkanie przed wyjazdem?

... drzwi antywłamaniowe nie spełnią swojej funkcji, jeśli nie zostaną prawidłowo zainstalowane. Ich montaż powinien być przeprowadzony zgodnie z wytycznymi producenta. Gdy coś nie ... lub mieszkania oraz potrzeb mieszkańców. Do wyboru mamy dwa podstawowe systemy prowadzenia instalacji alarmowej - przewodowy lub bezprzewodowy. Ten ostatni jest droższy, ale ...

-

![Jak wzmocnić sygnał WiFi? 3 proste kroki Jak wzmocnić sygnał WiFi? 3 proste kroki]()

Jak wzmocnić sygnał WiFi? 3 proste kroki

... modele o większej mocy. Warto również co jakiś czas sprawdzać, czy mamy zainstalowane aktualne oprogramowanie. Największe marki wypuszczają nowe wersje na bieżąco, dzięki czemu ... stają się systemy WiFi w technologii mesh, takie jak Tenda Nova. Pozwalają one na zbudowanie sieci pokrywającej nawet kilkaset metrów kwadratowych. Systemy WiFi mesh ...

-

![Cyberprzestępczość 2020. Prognozy i rady Cyberprzestępczość 2020. Prognozy i rady]()

Cyberprzestępczość 2020. Prognozy i rady

... , ale także dopracować sposób, w jaki wdrożone w firmach systemy mogą reagować na zdarzenia lokalne. Systemy AI będą w stanie widzieć pojawiające się zagrożenia, korelować informacje o ... ataku wyłącznie z zasobów posiadanych przez potencjalną ofiarę, np. zainstalowane u niej oprogramowanie. Wiele współczesnych narzędzi przestępczych zawiera już ...

-

![Kolejny etap Modern City w sprzedaży Kolejny etap Modern City w sprzedaży]()

Kolejny etap Modern City w sprzedaży

... , zostaną wyposażone w system Smart House firmy Keemple. Na osiedlu będą zainstalowane panele fotowoltaiczne zasilające w energię części wspólne oraz oświetlenie LED. ... HD, a kontrolę dostępu zapewniają videofony z kolorowymi wyświetlaczami. Brama garażowa ma systemy automatycznego dostępu przez rozpoznanie numerów tablic rejestracyjnych, w hali ...

-

![6G umożliwi całkowite wyeliminowanie komunikacji przewodowej? [© pixabay.com] 6G umożliwi całkowite wyeliminowanie komunikacji przewodowej?]()

6G umożliwi całkowite wyeliminowanie komunikacji przewodowej?

... co oznacza, że jest zapewniana przez wysoce wyspecjalizowane jednostki radiowe zainstalowane w obiekcie, w którym działa dana aplikacja, na przykład w robotach, modułach produkcyjnych, ... wywołać zamęt w systemach o znaczeniu krytycznym mógłby spróbować zagłuszyć systemy in-X poprzez zalanie fal radiowych szumem, uniemożliwiając podsieciom nadawanie ...

-

![Czy wybory do Sejmu i Senatu mogą zostać zhakowane? Czy wybory do Sejmu i Senatu mogą zostać zhakowane?]()

Czy wybory do Sejmu i Senatu mogą zostać zhakowane?

... dodaje, że wszystkie procedury związane z wyborami, w których udział mają komputery lub systemy informatyczne, powinny być dostępne do publicznego audytu. Ponadto sprzęt wykorzystywany przy wyborach powinien mieć zainstalowane oprogramowanie XDR (Extended Detection and Response), które oprócz zaawansowanego wykrywania zagrożeń i reagowania ...

-

![Rusza budowa CTPark Bydgoszcz, CTPark Częstochowa i CTPark Łódź Airport Rusza budowa CTPark Bydgoszcz, CTPark Częstochowa i CTPark Łódź Airport]()

Rusza budowa CTPark Bydgoszcz, CTPark Częstochowa i CTPark Łódź Airport

... położymy na zrównoważone rozwiązania i systemy budynkowe. Dla każdego z tych obiektów wystąpimy o certyfikat BREEAM na poziomie Excellent, tłumaczy Piotr Flugel, Country Construction Director i COO w CTP Poland. W ramach programu rozwoju energii słonecznej w Grupie CTP na budynkach zostaną zainstalowane panele fotowoltaiczne. Strefy przeładunkowe ...

-

![Zefir w Litewskiej Administracji Celnej [© Nmedia - Fotolia.com] Zefir w Litewskiej Administracji Celnej]()

Zefir w Litewskiej Administracji Celnej

... systemów wspomagających obsługę odpraw. Wdrożenie Kontrakt zrealizowany przez firmę Systemy Komputerowe Główka, polegał na wykonaniu i wdrożeniu oprogramowania oraz dostawie ... danych działają nawet mimo niskiej jakości łącz telekomunikacyjnych. W podrzędnych jednostkach zainstalowane zostały bazy Sybase Adaptive Server Anywhere, które nie wymagają ...

Tematy: zefir, polska służba celna -

![Mobilny CRM Mobilny CRM]()

Mobilny CRM

... poza jej granicami. W następujących obszarach można wykorzystać mobilne systemy: Zarządzanie informacją osobistą (Personal Information Management, PIM) ... problemu synchronizacji danych z serwerem. Na urządzeniach mobilnych są zainstalowane aplikacje dostarczające funkcjonalność mobilnego CRM wraz z programami zapewniającymi konwersję informacji ...

Tematy: -

![DRM skraca żywot baterii [© violetkaipa - Fotolia.com] DRM skraca żywot baterii]()

DRM skraca żywot baterii

Jak podaje serwis CNet, systemy zabezpieczające DRM (Digital Rights Management) spowalniają funkcjonowanie urządzeń przenośnych, na których zostały zainstalowane, a nawet przyczyniają się do krótszej pracy baterii. Autorzy publikacji przetestowali różne odtwarzacze plików MP3, w tym Creative Zen Vision:M oraz popularnego ...

-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... że trojany nie rozprzestrzeniają się na komputery ofiary samodzielnie. Mogą zostać zainstalowane przez złośliwe oprogramowanie, które jest już obecne w systemie, lub przeniknąć przez ... operacyjny. W tym systemie operacyjnym mogą zostać uruchomione złośliwe programy. Oba systemy operacyjne mają tę samą podstawę - VMM - która bezpośrednio łączy się ...

-

![Podpis elektroniczny znów odsunięty [© Minerva Studio - Fotolia.com] Podpis elektroniczny znów odsunięty]()

Podpis elektroniczny znów odsunięty

... prawa. Jednak ze względu na brak spójności w rozwiązaniach prawnych, systemy takie nie mogą poprawnie funkcjonować, a zamiast oczekiwanych oszczędności przyniosą ogromne ... to, że każdy podmiot (urząd, przedsiębiorstwo, osoba fizyczna) musiałby mieć zainstalowane cztery różne programy do komunikacji z innymi podmiotami, w tym dwa programy kolidujące ...

-

![Przestępczość internetowa [© Minerva Studio - Fotolia.com] Przestępczość internetowa]()

Przestępczość internetowa

... użytkownika. Internetowi włamywacze odchodzą już od poważnych ataków na tradycyjne systemy bezpieczeństwa (np. zapory ogniowe i routery), skupiając się na atakach ... się na komputerach poprzez ich szyfrowanie lub zabezpieczenie hasłem. Warto też mieć zainstalowane wszystkie poprawki do używanego systemu operacyjnego. Aby nie paść ofiara phishingu, ...

-

![Aktualizacja Linux - Ubuntu 7.10 Gutsy Gibbon [© Nmedia - Fotolia.com] Aktualizacja Linux - Ubuntu 7.10 Gutsy Gibbon]()

Aktualizacja Linux - Ubuntu 7.10 Gutsy Gibbon

... efektów znanych z Windows Vista, czy systemu Leopard dla komputerów Macintosh. Kompatybilność Ubuntu z Windows została znacznie poszerzona. Użytkownicy posiadający zainstalowane dwa systemy, mogą odczytywać i zapisywać pliki z partycji windowsowych, również tych posiadających system plików NTFS. „Naszym przywilejem jest pozostawanie w kontakcie ...

-

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone]()

Transakcje online firm źle zabezpieczone

... tym, że ich systemy są wyjątkowo podatne na ataki i łatwo mogą paść ofiarą cyberprzestępców" – dodaje Sobianek. Przeciwdziałanie i ochrona Panda Security zaleca wszystkim firmom wykonującym transfery pieniężne online stosowanie się do następujących zasad: Należy upewnić się, że zainstalowane oprogramowanie zabezpieczające jest zaktualizowane ...

-

![Na czym polega atak drive-by download? Na czym polega atak drive-by download?]()

Na czym polega atak drive-by download?

... Explorer, Firefox oraz Opera, zawiera mechanizmy blokujące szkodliwe programy, zapewniające systemy wczesnego ostrzegania, które alarmują użytkowników w momencie, gdy próbują ... znaleźć – i naprawić – wszystkie pochodzące od innych producentów aplikacje zainstalowane na komputerach. Przykładowo Secunia oferuje dwa takie narzędzia - Personal Software ...

-

![Rozbudowa zakładu Bakalland zakończona Rozbudowa zakładu Bakalland zakończona]()

Rozbudowa zakładu Bakalland zakończona

... kubaturze ok. 1,2 tys. m3. Pomieszczenie wyposażono w dwa, niezależnie pracujące systemy chłodzenia oraz regały typu driver-in, które służą do składowania surowców. ... produkcyjnego” - wyjaśnia Prezes Bakalland, Marian Owerko. W zakładzie zostały zainstalowane nowe linie produkcyjne, natomiast stara część została przystosowana do wprowadzenia ...

-

![Przeglądarki internetowe mają luki Przeglądarki internetowe mają luki]()

Przeglądarki internetowe mają luki

... faktu, że znakomita większość Internautów korzystających z IE ma na swoim komputerze zainstalowane te zdecydowanie mniej bezpieczne wersje. "Grozy całej sytuacji dodaje fakt, że ... producentów przeglądarek, jak również oprogramowania antywirusowego, ważne jest, by stale rozwijać i ulepszać systemy monitorowania, korzystając między innymi z certyfikatów ...

-

![Aktualizacja oprogramowania a ataki hakerów [© Scanrail - Fotolia.com] Aktualizacja oprogramowania a ataki hakerów]()

Aktualizacja oprogramowania a ataki hakerów

... zamierza zaczekać z uaktualnieniem do momentu, gdy nowe wersje zostaną zainstalowane w większości firm i okażą się bezpieczne. Według francuskich respondentów ... europejskich małych i średnich firmach” — dotyczyło planów przedsiębiorstw związanych z inwestycjami w systemy zabezpieczeń. Wyniki badania okazały się zbieżne z ankietą przeprowadzoną na ...

-

![Złośliwe oprogramowanie - nowe trendy [© stoupa - Fotolia.com] Złośliwe oprogramowanie - nowe trendy]()

Złośliwe oprogramowanie - nowe trendy

... nie sposób kontrolować, a niebezpieczne pliki często atakują również systemy standardowych użytkowników sieci. Twórcy złośliwego oprogramowania mają repertuar narzędzi ... rozpoznane przez mechanizm bezpieczeństwa” - tłumaczy Tomasz Zamarlik z G Data Software. Zainstalowane oprogramowanie jest trudne do zidentyfikowania. Jeżeli komputer użytkownika nie ...

-

![Serwer sieciowy QNAP TS-859U-RP Serwer sieciowy QNAP TS-859U-RP]()

Serwer sieciowy QNAP TS-859U-RP

... Systemy wprowadziła do oferty najnowszy, biznesowy serwer sieciowy firmy QNAP - model TS-859U-RP. ... jak i 2,5". Dodatkowo, aby zwiększyć wymagane przez duże korporacje oraz centra danych bezpieczeństwo, w serwerze zostały zainstalowane redundantne zasilacze. QNAP posiada w swojej ofercie ośmiodyskowe serwery NAS zarówno w wersji desktop, jak i rack. ...

-

![Volvo V60 - kombi z pazurem Volvo V60 - kombi z pazurem]()

Volvo V60 - kombi z pazurem

... Detection z funkcją automatycznego hamowania o pełnej mocy składa się urządzenie radarowe zainstalowane w osłonie chłodnicy, kamera umieszczona przed wewnętrznym lusterkiem wstecznym oraz ... został również wyposażony w system Clean Zone Interior, który działa w oparciu o systemy ECC oraz IAQS. Po otwarciu samochodu pilotem zdalnego sterowania, ...

-

![1/5 budżetu IT to oprogramowanie 1/5 budżetu IT to oprogramowanie]()

1/5 budżetu IT to oprogramowanie

... wzoru występuje licencja wieczysta lub subskrypcja. Coraz więcej przedsiębiorstw wybiera jednak systemy w niestandardowym modelu licencjonowania jak Freemium, Open Source czy finansowanie ... marnotrawią pieniądze płacąc za oprogramowanie nieużywane, czyli takie, które zostało zainstalowane na komputerze użytkownika, ale nie jest mu ani potrzebne, ani ...

-

![Potrzebna uniwersalna ochrona antywirusowa Potrzebna uniwersalna ochrona antywirusowa]()

Potrzebna uniwersalna ochrona antywirusowa

... pięć procent posiadaczy smartfonów korzysta także z komputera stacjonarnego i laptopa. Dodatkowo, co piąty ankietowany zadeklarował, że korzysta równocześnie z tabletu. Systemy operacyjne zainstalowane w tych urządzeniach znacznie się od siebie różnią, a co za tym idzie - konieczne jest zastosowanie na nich specjalizowanych rozwiązań bezpieczeństwa ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

... rodziny to dodatki do przeglądarki IE, były jednak przypadki, gdy zostały zainstalowane na komputerach użytkowników bez ich zgody; programy te zwalczają również działania ... również luki, które pozwalają szkodliwym użytkownikom manipulować danymi, obchodzić systemy bezpieczeństwa i przeprowadzać ataki XSS. Podsumowanie W drugim kwartale 2012 r. nadal ...

-

![Fortinet: bezpieczeństwo sieciowe w 2013 roku [© Amir Kaljikovic - Fotolia.com] Fortinet: bezpieczeństwo sieciowe w 2013 roku]()

Fortinet: bezpieczeństwo sieciowe w 2013 roku

... po nią sięgać kolejni dostawcy. Wraz z rozprzestrzenianiem się rozwiązania na inne systemy, zainteresują się nim także hakerzy szukając sposobów na obejście zabezpieczenia. ... i mobilne równocześnie. Na przykład, na zainfekowanych urządzeniach mobilnych i PC zostaną zainstalowane takie same komendy serwerów C & C i takie same protokoły ataków. Będą one ...

-

![Amortyzacja degresywna elektrowni wiatrowej [© DeVIce - Fotolia.com] Amortyzacja degresywna elektrowni wiatrowej]()

Amortyzacja degresywna elektrowni wiatrowej

... z układem sterowania, układy i systemy wspomagające rozdzielania prądu stałego, szafy sterowniczo - kontrolne, instalacja elektryczno – oświetleniowa) oraz wierzy z fundamentem. Wnioskodawca zakupił w Niemczech używane, kompletne urządzenie służące do wytwarzania energii elektrycznej, które zostanie zainstalowane i uruchomione. W związku z tym ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Cisco: bezpieczeństwo w Internecie 2016 [© NicoElNino - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2016-170732-150x100crop.jpg)

![Nowe technologie: 6 najważniejszych trendów 2017 [© Marek - Fotolia.com] Nowe technologie: 6 najważniejszych trendów 2017](https://s3.egospodarka.pl/grafika2/internet/Nowe-technologie-6-najwazniejszych-trendow-2017-186280-150x100crop.jpg)

![Usługi na nieruchomościach w podatku VAT [© Fabio Balbi - Fotolia.com] Usługi na nieruchomościach w podatku VAT](https://s3.egospodarka.pl/grafika2/podatnik-VAT/Uslugi-na-nieruchomosciach-w-podatku-VAT-196178-150x100crop.jpg)

![Definicja nieruchomości i usług na nieruchomości w podatku VAT [© NOBU - Fotolia.com] Definicja nieruchomości i usług na nieruchomości w podatku VAT](https://s3.egospodarka.pl/grafika2/podatnik-VAT/Definicja-nieruchomosci-i-uslug-na-nieruchomosci-w-podatku-VAT-205976-150x100crop.jpg)

![Jak zabezpieczyć mieszkanie przed wyjazdem? [© vpavlyuk - Fotolia.com] Jak zabezpieczyć mieszkanie przed wyjazdem?](https://s3.egospodarka.pl/grafika2/wlamanie-do-mieszkania/Jak-zabezpieczyc-mieszkanie-przed-wyjazdem-211620-150x100crop.jpg)

![6G umożliwi całkowite wyeliminowanie komunikacji przewodowej? [© pixabay.com] 6G umożliwi całkowite wyeliminowanie komunikacji przewodowej?](https://s3.egospodarka.pl/grafika2/6G/6G-umozliwi-calkowite-wyeliminowanie-komunikacji-przewodowej-248560-150x100crop.jpg)

![Zefir w Litewskiej Administracji Celnej [© Nmedia - Fotolia.com] Zefir w Litewskiej Administracji Celnej](https://s3.egospodarka.pl/grafika/zefir/Zefir-w-Litewskiej-Administracji-Celnej-Qq30bx.jpg)

![DRM skraca żywot baterii [© violetkaipa - Fotolia.com] DRM skraca żywot baterii](https://s3.egospodarka.pl/grafika/DRM/DRM-skraca-zywot-baterii-SdaIr2.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Podpis elektroniczny znów odsunięty [© Minerva Studio - Fotolia.com] Podpis elektroniczny znów odsunięty](https://s3.egospodarka.pl/grafika/podpis-elektroniczny/Podpis-elektroniczny-znow-odsuniety-iG7AEZ.jpg)

![Przestępczość internetowa [© Minerva Studio - Fotolia.com] Przestępczość internetowa](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Przestepczosc-internetowa-iG7AEZ.jpg)

![Aktualizacja Linux - Ubuntu 7.10 Gutsy Gibbon [© Nmedia - Fotolia.com] Aktualizacja Linux - Ubuntu 7.10 Gutsy Gibbon](https://s3.egospodarka.pl/grafika/Linux-Ubuntu/Aktualizacja-Linux-Ubuntu-7-10-Gutsy-Gibbon-Qq30bx.jpg)

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone](https://s3.egospodarka.pl/grafika/transakcje-online/Transakcje-online-firm-zle-zabezpieczone-MBuPgy.jpg)

![Aktualizacja oprogramowania a ataki hakerów [© Scanrail - Fotolia.com] Aktualizacja oprogramowania a ataki hakerów](https://s3.egospodarka.pl/grafika/oprogramowanie-w-firmach/Aktualizacja-oprogramowania-a-ataki-hakerow-apURW9.jpg)

![Złośliwe oprogramowanie - nowe trendy [© stoupa - Fotolia.com] Złośliwe oprogramowanie - nowe trendy](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Zlosliwe-oprogramowanie-nowe-trendy-MBuPgy.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Fortinet: bezpieczeństwo sieciowe w 2013 roku [© Amir Kaljikovic - Fotolia.com] Fortinet: bezpieczeństwo sieciowe w 2013 roku](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-bezpieczenstwo-sieciowe-w-2013-roku-110382-150x100crop.jpg)

![Amortyzacja degresywna elektrowni wiatrowej [© DeVIce - Fotolia.com] Amortyzacja degresywna elektrowni wiatrowej](https://s3.egospodarka.pl/grafika2/Amortyzacja/Amortyzacja-degresywna-elektrowni-wiatrowej-112257-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Rynek samochodów elektrycznych na plusie po I kw. 2025 [© Freepik] Rynek samochodów elektrycznych na plusie po I kw. 2025](https://s3.egospodarka.pl/grafika2/motoryzacja/Rynek-samochodow-elektrycznych-na-plusie-po-I-kw-2025-266169-150x100crop.jpg)

![Wniosek o 800+ do końca kwietnia = wypłata w czerwcu [© Freepik] Wniosek o 800+ do końca kwietnia = wypłata w czerwcu](https://s3.egospodarka.pl/grafika2/swiadczenia-rodzinne/Wniosek-o-800-do-konca-kwietnia-wyplata-w-czerwcu-266167-150x100crop.jpg)

![Ceny OC dla młodych kierowców powinny być niższe? [© Freepik] Ceny OC dla młodych kierowców powinny być niższe?](https://s3.egospodarka.pl/grafika2/ceny-OC/Ceny-OC-dla-mlodych-kierowcow-powinny-byc-nizsze-266093-150x100crop.jpg)

![Najnowsze zmiany w KSeF przyjazne dla podatników [© Freepik] Najnowsze zmiany w KSeF przyjazne dla podatników](https://s3.egospodarka.pl/grafika2/KSeF/Najnowsze-zmiany-w-KSeF-przyjazne-dla-podatnikow-266162-150x100crop.jpg)

![W Wielkanoc 2025 ceny czekolady wysokie [© Freepik] W Wielkanoc 2025 ceny czekolady wysokie](https://s3.egospodarka.pl/grafika2/kakao/W-Wielkanoc-2025-ceny-czekolady-wysokie-266159-150x100crop.jpg)

![Rekordowa oferta deweloperska w I kw. 2025 [© Freepik] Rekordowa oferta deweloperska w I kw. 2025](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Rekordowa-oferta-deweloperska-w-I-kw-2025-266158-150x100crop.jpg)