-

![Botnet sterowany kontem na Twitterze [© donaldrigo - Fotolia.com] Botnet sterowany kontem na Twitterze]()

Botnet sterowany kontem na Twitterze

... kontrolowany jest za pomocą instrukcji otrzymywanych w tweetach. Celem zagrożenia jest zainstalowanie złośliwych aplikacji wyłudzających dane do logowania do bankowości ... postaci tweetu może także zmienić konto zarządzające botnetem. - Korzystanie z Twittera zamiast serwera C&C w celu zarządzania botnetem jest nowym pomysłem w przypadku zagrożeń ...

-

![Kodek wideo dla komórek [© Nmedia - Fotolia.com] Kodek wideo dla komórek]()

Kodek wideo dla komórek

... plików pomiędzy urządzeniami pracującymi w różnych formatach kodowania. Ale jak przyznaje Krasimir Kolarov, współzałożyciel i szef wykonawczy Droplet, jednym z możliwych rozwiązań jest "zainstalowanie serwera po stronie operatora sieci komórkowej, który dokonywałby transformacji różnych formatów kompresji wideo na jeden, kompatybilny z telefonem".

Tematy: kodeki, kodeki wideo -

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... systemu bankowości online jednego z rosyjskich banków. Użytkowników proszono o pobranie i zainstalowanie programu, który był rzekomo niezbędny do uzyskania dostępu ... telefonu jako numer identyfikacyjny danych, który szkodnik wysyłał następnie do zdalnego serwera. Podczas ataku i kradzieży kodów mTAN trojan musiał ukrywać wiadomości przychodzące z ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... przez cyberprzestępcę. Kolejną metodą przekierowywania ruchu jest modyfikowanie ustawień serwera DNS. Zamiast próbować obejść sprawdzanie DNS ustawienia są zmieniane w taki ... lepszym rozwiązaniem jest token kryptograficzny, ponieważ nie jest możliwe zainstalowanie dodatkowego oprogramowania na takim tokenie. Idealnym rozwiązaniem byłyby oddzielne ...

-

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013]()

Szkodliwe programy mobilne 2013

... na dowolny numer. Zainstalowanie tego rodzaju aplikacji może spowodować kradzież pieniędzy z konta mobilnego. Może również spowodować utratę dobrego imienia właściciela numeru, w przypadku gdy jego numery kontaktowe zostaną wykorzystane do wysyłania wiadomości tekstowych. Ponadto lista kontaktów zostanie wysłana do serwera przestępców. Bardzo ...

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

... , które wykorzystuje luki w zabezpieczeniach. W tym przypadku, zalecamy zainstalowanie łaty dostarczanej przez Oracle, która usuwa lukę CVE-2011-3544 w Javie. ... IMEI oraz IMSI. Ponadto, szkodliwy program może otrzymywać wiele poleceń ze zdalnego serwera (w większości związanych z kradzieżą numerów mTAN). Pojawienie się tego rodzaju szkodliwego ...

-

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

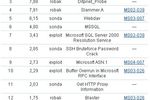

... na komputerze wersji MSSQL lub odgadnięcia jednego z haseł administracyjnych dla serwera SQL, poprzedzającego atak brute force. W 2002 roku robak Spida.a ... SMB) oraz MS05-010 (luka w License Logging Service). Kaspersky Lab zaleca wszystkim użytkownikom zainstalowanie uaktualnień poprzez Windows Update. Z nowych luk krytycznych dotyczących systemów ...

-

![Ten trojan wyczyści ci konto bankowe [© Ivelin Radkov - Fotolia.com] Ten trojan wyczyści ci konto bankowe]()

Ten trojan wyczyści ci konto bankowe

... wysyła do serwera w tej samej polskiej domenie parametr o nazwie ,,tekst” ustawiony na wartość ,,dzalam”, co pozwala autorowi zagrożenia ustalić, ilu użytkowników wpadło w jego pułapkę. Zagrożenie wykryte przez ESET, poza podmianą numeru konta w schowku, potrafi zmienić również adres bitcoin. Zainstalowanie złośliwej aplikacji na ...

-

![Talex dla Trybunału [© Syda Productions - Fotolia.com] Talex dla Trybunału]()

Talex dla Trybunału

... serwer IBM, a także zabezpieczy go przed ewentualnymi wahaniami napięcia poprzez zainstalowanie urządzenia UPS. Poznański integrator dostarczy ponadto oprogramowanie systemowe ... pracujących w środowisku Windows XP/2000/9x do korzystania z nowego serwera. Talex opracuje również procedury administracyjne dotyczące wykonywania kopii bezpieczeństwa ...

Tematy: talex -

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

Szkodliwe programy mobilne 2010

... szczegółów prywatnego życia sławnej chińskiej aktorki Zhang Ziyi. Użytkownik, który kliknął odsyłacz za pośrednictwem Internetu mobilnego, był proszony o pobranie i zainstalowanie pliku LanPackage.sisx. Jeżeli użytkownik odwiedził stronę za pośrednictwem przeglądarki uruchomionej na komputerze, pojawiała się strona ‘404 Error’. Innymi słowy ...

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

... oprogramowanie wykorzystali cyberprzestępcy, którzy skonfigurowali je tak, aby pełniło funkcję serwera proxy dla rzeczywistej kopalni Bitcoin. Po połączeniu się z tym ... funkcję - jedynie exploity potrafiące obejść systemy bezpieczeństwa i pozwalające na zainstalowanie i uruchomienie innego kodu. Wygląda jednak na to, że cyberprzestępcy nie śpieszą ...

-

![System Android: kolejne szkodliwe aplikacje System Android: kolejne szkodliwe aplikacje]()

System Android: kolejne szkodliwe aplikacje

... install – pobranie i zainstalowanie pliku .apk showinstall – wyświetlenie powiadomienia „push” umożliwiającego instalację pliku .apk iconpage – utworzenie skrótu do strony internetowej iconinstall – utworzenie skrótu do pliku .apk newdomen – zmiana adresu serwera zarządzającego seconddomen – alternatywny adres serwera zarządzającego stop ...

-

![Wojna szpiegów: cyberprzestępcy kradną sobie ofiary Wojna szpiegów: cyberprzestępcy kradną sobie ofiary]()

Wojna szpiegów: cyberprzestępcy kradną sobie ofiary

... Zainstalowanie szkodliwego programu dającego zdalny dostęp (tzw. backdoor) w zhakowanej sieci gwarantuje atakującym długotrwałą obecność wewnątrz operacji innego ugrupowania. Badacze z Kaspersky Lab zidentyfikowali dwa przykłady takich backdoorów wykorzystanych w faktycznych atakach. Jeden z nich został wykryty w 2013 r. podczas analizy serwera ...

-

![Linux w elektrowni [© Syda Productions - Fotolia.com] Linux w elektrowni]()

Linux w elektrowni

... energia z Bełchatowa jest najtańszą energią elektryczną w kraju, przy czym zainstalowanie 8 (docelowo 10) Instalacji Odsiarczania Spalin (IOS) umożliwia spełnienie wszystkich ... czasu spędzanego w sieci. Autoryzacja użytkowników pragnących skorzystać z Internetu za pomocą serwera proxy pracującego na SLES 8 realizowana jest za pomocą korporacyjnego ...

-

![Internet i bezpieczne komputery [© Minerva Studio - Fotolia.com] Internet i bezpieczne komputery]()

Internet i bezpieczne komputery

... osobom z zewnątrz włamanie do sieci za pośrednictwem Internetu przez zainstalowanie sprzętowej zapory sieciowej. Należy także chronić poszczególne komputery, włączając tzw ... zawartość jest niezbędna do pracy. 2. Nie przeglądać witryn sieci Web bezpośrednio z serwera. Należy zawsze używać stacji roboczej. 3. Zastanowić się nad zastosowaniem ...

-

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?]()

Śmierć robaków komunikatorów internetowych?

... Zarówno Bropia jak i Kelvir zawierają IRCBoty. Głównym celem tych robaków jest zainstalowanie programu IRCBot. Podczas gdy Bropia rozsyłany jest jako jeden plik zawierający ... roku zaczęliśmy obserwować warianty Kelvira, które rozprzestrzeniały się jako odnośnik do serwera obsługującego PHP. W jaki sposób wykorzystywany jest w tym przypadku PHP? PHP ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... na temat bezpieczeństwa? Warto wspomnieć, że Google pozwala na zdalne zainstalowanie aplikacji na dowolnym urządzeniu z Androidem lub usunięcie jej z takiego ... najsłabiej chronionych, serwerów wykorzystywanych przez dział pomocy technicznej. Ponieważ administrator serwera był jednocześnie dyrektorem generalnym firmy, po zdobyciu jego loginu i ...

-

![Dr.Web: zagrożenia internetowe w XI 2014 r. Dr.Web: zagrożenia internetowe w XI 2014 r.]()

Dr.Web: zagrożenia internetowe w XI 2014 r.

... Ventir.2. Ten backdoor może wykonywać polecenia ze zdalnego serwera, rejestrować naciśnięcia klawiszy i przekazywać informacje przestępcom. Kolejny backdoor dla systemu Mac ... przedsiębiorstw", która pozwala firmom na ominięcie sklepu AppStore i zainstalowanie aplikacji na urządzeniach swoich pracowników. Cyberprzestępcy coraz częściej atakują ...

-

![Trwa polowanie na kryptowaluty Trwa polowanie na kryptowaluty]()

Trwa polowanie na kryptowaluty

... ze zdalnego serwera. Z badania wynika, że szkodnik ten wykazuje pewne podobieństwa w zakresie działania z trojanem NukeBot, który został wykryty wcześniej tego roku. Tak jak w przypadku NukeBota, kody źródłowe trojana zostały udostępnione na forach hakerskich. Eksperci z Kaspersky Lab zalecają użytkownikom zainstalowanie niezawodnych rozwiązań ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Botnet sterowany kontem na Twitterze [© donaldrigo - Fotolia.com] Botnet sterowany kontem na Twitterze](https://s3.egospodarka.pl/grafika2/botnety/Botnet-sterowany-kontem-na-Twitterze-180700-150x100crop.jpg)

![Kodek wideo dla komórek [© Nmedia - Fotolia.com] Kodek wideo dla komórek](https://s3.egospodarka.pl/grafika/kodeki/Kodek-wideo-dla-komorek-Qq30bx.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg)

![Ten trojan wyczyści ci konto bankowe [© Ivelin Radkov - Fotolia.com] Ten trojan wyczyści ci konto bankowe](https://s3.egospodarka.pl/grafika2/trojany/Ten-trojan-wyczysci-ci-konto-bankowe-143492-150x100crop.jpg)

![Talex dla Trybunału [© Syda Productions - Fotolia.com] Talex dla Trybunału](https://s3.egospodarka.pl/grafika/talex/Talex-dla-Trybunalu-d8i3B3.jpg)

![Linux w elektrowni [© Syda Productions - Fotolia.com] Linux w elektrowni](https://s3.egospodarka.pl/grafika/Linux/Linux-w-elektrowni-d8i3B3.jpg)

![Internet i bezpieczne komputery [© Minerva Studio - Fotolia.com] Internet i bezpieczne komputery](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Internet-i-bezpieczne-komputery-iG7AEZ.jpg)

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?](https://s3.egospodarka.pl/grafika/wirusy/Smierc-robakow-komunikatorow-internetowych-apURW9.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku? [© Sergey Nivens - Fotolia.com] Ile wyniosą składki Mały ZUS i Duży ZUS w 2024 roku?](https://s3.egospodarka.pl/grafika2/maly-ZUS/Ile-wyniosa-skladki-Maly-ZUS-i-Duzy-ZUS-w-2024-roku-257052-150x100crop.jpg)

Trimare Sztutowo - inwestycja mieszkaniowa premium

Trimare Sztutowo - inwestycja mieszkaniowa premium

![Ceny OC w I kw. 2025 nawet 500 zł droższe niż przed rokiem [© krisana - Fotolia.com] Ceny OC w I kw. 2025 nawet 500 zł droższe niż przed rokiem](https://s3.egospodarka.pl/grafika2/ceny-OC/Ceny-OC-w-I-kw-2025-nawet-500-zl-drozsze-niz-przed-rokiem-265755-150x100crop.jpg)

![Ustawa o ochronie sygnalistów: jakie błędy popełniamy i jak ich unikać? [© Freepik] Ustawa o ochronie sygnalistów: jakie błędy popełniamy i jak ich unikać?](https://s3.egospodarka.pl/grafika2/ustawa-o-sygnalistach/Ustawa-o-ochronie-sygnalistow-jakie-bledy-popelniamy-i-jak-ich-unikac-265749-150x100crop.jpg)

![Listing Act uprości dostęp do rynku kapitałowego. Nowe przepisy już obowiązują [© Freepik] Listing Act uprości dostęp do rynku kapitałowego. Nowe przepisy już obowiązują](https://s3.egospodarka.pl/grafika2/Listing-Act/Listing-Act-uprosci-dostep-do-rynku-kapitalowego-Nowe-przepisy-juz-obowiazuja-265746-150x100crop.jpg)

![3 mln wniosków o 800+ wpłynęło do ZUS od 1 lutego [© Pio Si - Fotolia.com] 3 mln wniosków o 800+ wpłynęło do ZUS od 1 lutego](https://s3.egospodarka.pl/grafika2/800/3-mln-wnioskow-o-800-wplynelo-do-ZUS-od-1-lutego-265741-150x100crop.jpg)