exploity - wiadomości i porady tematyczne

-

![Zagrożenia internetowe III kw. 2011 Zagrożenia internetowe III kw. 2011]()

Zagrożenia internetowe III kw. 2011

11:14 22.12.2011

... nowych szkodliwych programów został napisany dla tej platformy. Dla platformy iOS nie wykryto żadnych nowych programów zawierających szkodliwą funkcję - jedynie exploity potrafiące obejść systemy bezpieczeństwa i pozwalające na zainstalowanie i uruchomienie innego kodu. Wygląda jednak na to, że cyberprzestępcy nie śpieszą się z wykorzystaniem ...

Tematy: cyberprzestępcy, ataki internetowe, ataki hakerów, szkodliwe programy -

![Exploity atakują: Java na celowniku Exploity atakują: Java na celowniku]()

Exploity atakują: Java na celowniku

11:07 19.08.2011

... jedyną różnicę stanowią dwie pierwsze luki - CVE-2010-1885 oraz CVE-2010-1423. Druga z nich dotyczy Javy. A co z Incognito? Oto lista luk wykorzystywanych przez exploity z tego zestawu: CVE-2010-1885 HCP CVE-2010-1423 Java Deployment Toolkit insufficient argument validation CVE-2010-0886 Java Unspecified vulnerability in the Java Deployment Toolkit ...

Tematy: szkodliwe programy, exploity, cyberprzestępcy, złośliwe oprogramowanie -

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

00:15 12.06.2011

... osoba, która pokusi się o otworzenie pliku. Ich kalkulacje okazały się słuszne: jeden z pracowników RCA otworzył szkodliwy plik, który w rzeczywistości zawierał exploity zero-day. Dzięki niemu cyberprzestępcy mogli przejąć kontrolę nad komputerem tego pracownika, a następnie przeniknąć przez rozbudowany system ochrony sieci korporacyjnej. Incydent ...

Tematy: cyberprzestępcy, ataki internetowe, ataki hakerów, szkodliwe programy -

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

11:41 31.12.2010

... systemowi miliony użytkowników produktów firmy Kaspersky Lab z 213 krajów na całym świecie mogą nieustannie wysyłać informacje dotyczące szkodliwej aktywności. Exploity i luki w zabezpieczeniach Exploity W trzecim kwartale 2010 roku Kaspersky Lab wykrył ponad 16,5 milionów exploitów. Liczba ta nie uwzględnia modułów z funkcjonalnością exploitów ...

Tematy: cyberprzestępcy, ataki internetowe, ataki hakerów, szkodliwe programy -

![Cyberprzestępcy a luki w oprogramowaniu Cyberprzestępcy a luki w oprogramowaniu]()

Cyberprzestępcy a luki w oprogramowaniu

00:16 28.11.2010

... jest infekowanie legalnych zasobów. Szkodliwi użytkownicy najczęściej wykorzystują do tego celu downloadery skryptów Gumblar oraz Pegel. Szkodliwy skrypt zawierający liczne exploity jest pobierany na komputer użytkownika, gdy ten odwiedza zainfekowaną nim stronę. W takich przypadkach cyberprzestępcy zwykle wykorzystują tak zwany pakiet exploitów ...

Tematy: cyberprzestępcy, ataki internetowe, ataki hakerów, szkodliwe programy -

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

10:54 10.09.2010

... który nawet został dodany do pakietu exploitów. Obecnie cyberprzestępcy produkują exploity na skalę masową: domena, która została wykorzystana do przeprowadzenia ataków, została ... wykorzystują lukę w zabezpieczeniach Windows Help oraz Support Center (CVE-2010-1885). W drugim kwartale exploity te uplasowały się na trzynastym miejscu, mimo że luka ta ...

Tematy: cyberprzestępcy, ataki internetowe, ataki hakerów, szkodliwe programy -

![Sophos: ochrona przed luką Windows Sophos: ochrona przed luką Windows]()

Sophos: ochrona przed luką Windows

08:01 29.07.2010

Firma Sophos udostępniła darmowe narzędzie do ochrony przed luką Windows w obsłudze plików skrótu.LNK, która pozwala na automatyczny rozruch niebezpiecznego kodu w przypadku, gdy przeglądamy pamięć USB z poziomu Eksploratora Windows. Sophos Windows Shortcut Exploit Protection Tool zapewnia ochronę przed groźną dziurą we wszystkich wersjach systemu ...

Tematy: luka w Windows, dziury, exploity, złośliwe programy -

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

11:14 11.06.2010

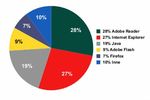

... chroniony programem antywirusowym, cybeprzestępca może zrobić na nim wszystko, co tylko zechce. Exploity na wymienione wyżej luki już teraz krążą na wolności. Po raz ... multimediów itd. Exploity Przyjrzyjmy się teraz exploitom wykorzystywanym przez cyberprzestępców w pierwszym kwartale 2010 r. Wyraźnymi liderami są exploity wykorzystujące luki w ...

Tematy: cyberprzestępcy, ataki internetowe, ataki hakerów, szkodliwe programy -

![Kaspersky Lab: szkodliwe programy IV 2010 Kaspersky Lab: szkodliwe programy IV 2010]()

Kaspersky Lab: szkodliwe programy IV 2010

11:41 06.05.2010

... i Acrobat. Luki wykorzystywane przez te trzy exploity są stosunkowo stare - zostały wykryte jeszcze w 2009 roku. Same exploity są dokumentami PDF zawierającymi skrypty w ... wyróżnić jeden z głównych trendów ostatnich miesięcy: cyberprzestępcy aktywnie wykorzystują exploity o powszechnie dostępnym kodzie źródłowym. W ogromnej większości przypadków, ...

Tematy: szkodliwe programy, Kaspersky Lab, wirusy, trojany -

![Na czym polega atak drive-by download? Na czym polega atak drive-by download?]()

Na czym polega atak drive-by download?

12:56 04.05.2009

... szkodliwy kod, który przekierowuje to połączenie na zainfekowany serwer należący do osoby trzeciej i zawierający exploity. Rysunek obok, od Google Anti-Malware Team, pokazuje podstawowy schemat ataku drive-by download. Exploity te mogą wykorzystywać luki w zabezpieczeniach przeglądarki internetowej, niezałatane wtyczki do przeglądarki, podatne na ...

Tematy: ataki internetowe, oszustwa internetowe, exploity, przeglądarki internetowe

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Najnowsze zmiany w KSeF przyjazne dla podatników [© Freepik] Najnowsze zmiany w KSeF przyjazne dla podatników](https://s3.egospodarka.pl/grafika2/KSeF/Najnowsze-zmiany-w-KSeF-przyjazne-dla-podatnikow-266162-150x100crop.jpg)

![W Wielkanoc 2025 ceny czekolady wysokie [© Freepik] W Wielkanoc 2025 ceny czekolady wysokie](https://s3.egospodarka.pl/grafika2/kakao/W-Wielkanoc-2025-ceny-czekolady-wysokie-266159-150x100crop.jpg)

![Rekordowa oferta deweloperska w I kw. 2025 [© Freepik] Rekordowa oferta deweloperska w I kw. 2025](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Rekordowa-oferta-deweloperska-w-I-kw-2025-266158-150x100crop.jpg)

![Pół miliona nieetycznych dłużników ma do oddania blisko 17 mld zł [© Freepik] Pół miliona nieetycznych dłużników ma do oddania blisko 17 mld zł](https://s3.egospodarka.pl/grafika2/dlugi/Pol-miliona-nieetycznych-dluznikow-ma-do-oddania-blisko-17-mld-zl-266155-150x100crop.jpg)

![Są chętni na nowe mieszkania. Zachęcają ich ceny? [© Freepik] Są chętni na nowe mieszkania. Zachęcają ich ceny?](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sa-chetni-na-nowe-mieszkania-Zachecaja-ich-ceny-266154-150x100crop.jpg)