luki w zabezpieczeniach - wiadomości i porady tematyczne

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

11:14 11.06.2010

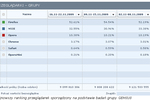

... to utrudnia usuwanie jego głównego komponentu. Luki w zabezpieczeniach W pierwszym kwartale 2010 roku Kaspersky Lab wykrył 12 111 862 niezałatanych luk w zabezpieczeniach na komputerach użytkowników - o 6,9% więcej niż w zeszłym kwartale. Coraz szybciej wykrywane są nowe luki w zabezpieczeniach komputerowych, wzrasta również tempo publikowania łat ...

Tematy: cyberprzestępcy, ataki internetowe, ataki hakerów, szkodliwe programy -

![Przeglądarka IE: luka w zabezpieczeniach Przeglądarka IE: luka w zabezpieczeniach]()

Przeglądarka IE: luka w zabezpieczeniach

10:58 19.01.2010

... złamanie mechanizmów ochrony między innymi Google oraz Adobe System, umożliwiając dostęp do wewnętrznych systemów firmy. „W krajowych warunkach prawdopodobnych wariantów zastosowania luki jest wiele. Haker może na przykład wykorzystać nieautoryzowany kod oprogramowania, rozsyłając linki do specjalnie spreparowanych stron www i instalując w ten ...

Tematy: IE, zagrożenia internetowe, luki w zabezpieczeniach, luki w przeglądarkach -

![Przeglądarki internetowe mają luki Przeglądarki internetowe mają luki]()

Przeglądarki internetowe mają luki

00:40 04.12.2009

... użytkownicy Internetu nie mają w zasadzie żadnej możliwości wpływania na luki w przeglądarkach. Dlatego, jak zauważa w rozmowie Łukasz Nowatkowski z ... publikacji nowego systemu operacyjnego czy popularnych aplikacji, z luk w ich zabezpieczeniach korzysta także złośliwe oprogramowanie, rozpowszechniane i wykorzystywane przez cyberprzestępców. ...

Tematy: GData, cyberprzestępcy, przegladarki internetowe, zagrożenia internetowe -

![Kolejna luka w zabezpieczeniach IE 7 [© Nmedia - Fotolia.com] Kolejna luka w zabezpieczeniach IE 7]()

Kolejna luka w zabezpieczeniach IE 7

13:49 13.07.2009

... Security wykryła około stu witryn internetowych, które zmodyfikowano w taki sposób, aby infekowały użytkowników poprzez wykorzystanie nie naprawionej dotąd luki w zabezpieczeniach produktu Microsoft. Najbardziej narażeni są internauci, którzy korzystają z przeglądarki Internet Explorer 7, działającej w systemie Windows XP. Luka dotyczy komponentu ...

Tematy: luki w zabezpieczeniach, luka w zabezpieczeniach, luka Microsoft, Internet Explorer -

![Na czym polega atak drive-by download? Na czym polega atak drive-by download?]()

Na czym polega atak drive-by download?

12:56 04.05.2009

... Slammer oraz Sasser, hakerzy wykorzystywali luki w systemie operacyjnym Windows przy użyciu zdalnych exploitów. (O zdalnym exploicie mówimy wtedy, gdy szkodliwy program znajduje się na serwerze podłączonym do sieci i wykorzystuje legalny kod na komputerze użytkownika, jednak w celu wykorzystania luki w zabezpieczeniach nie musi uzyskiwać dostępu do ...

Tematy: ataki internetowe, oszustwa internetowe, exploity, przeglądarki internetowe -

![Bezpłatna aplikacja F-Secure na exploity [© Nmedia - Fotolia.com] Bezpłatna aplikacja F-Secure na exploity]()

Bezpłatna aplikacja F-Secure na exploity

02:35 19.12.2008

... Shields, który chroni komputery przed zagrożeniami wykorzystującymi luki w zabezpieczeniach przeglądarek. F-Secure Exploit Shields jest darmową aplikacją chroniącą przed zagrożeniami wykorzystującymi luki w przeglądarkach, które nie zostały jeszcze opisane i rozpoznane. Luki w oprogramowaniu, między innymi dotyczące przeglądarek internetowych ...

Tematy: F-Secure, F-Secure Exploit Shields, luki w zabezpieczeniach, luki w oprogramowaniu -

![Luka w zabezpieczeniach Adobe Flash [© Nmedia - Fotolia.com] Luka w zabezpieczeniach Adobe Flash]()

Luka w zabezpieczeniach Adobe Flash

02:17 04.06.2008

... " – wyjaśnia Maciej Sobianek, specjalista ds. bezpieczeństwa Panda Security Polska. Laboratorium Panda Security przewiduje, że w najbliższym czasie za pomocą luki w zabezpieczeniach Adobe Flash rozprzestrzeniane będzie coraz więcej szkodliwych kodów, ponieważ twórcy oprogramowania opracowali kod dostosowany do różnych przeglądarek. To oznacza, że ...

Tematy: luki w oprogramowaniu, luki, luki w zabezpieczeniach, luki programowe -

![Windows Vista kontra hakerzy [© Nmedia - Fotolia.com] Windows Vista kontra hakerzy]()

Windows Vista kontra hakerzy

01:44 29.11.2007

Według najnowszych badań firmy McAfee, odporność Windows Vista na agresywne oprogramowanie jest iluzoryczna. Specjaliści przewidują, że gdy udział Visty w rynku przekroczy 10%, liczba ataków wyraźnie wzrośnie. Niedawno opublikowany raport Microsoftu, dotyczący wyników zabezpieczeń Windows Vista wskazywał na większe bezpieczeństwo nowego systemu, ...

Tematy: Windows Vista, luki w oprogramowaniu, luki w zabezpieczeniach, ataki hakerów -

![Trojany atakują firmy [© Scanrail - Fotolia.com] Trojany atakują firmy]()

Trojany atakują firmy

13:54 12.07.2006

... te bazujące na słabych punktach aplikacji tj. np. Microsoft Word lub Excel. Hakerzy poprzez stworzenie specjalnych plików Worda i Excela znajdują luki w systemie zabezpieczeń. Otwarcie tego typu plików powoduje uruchomienie niebezpiecznego kodu, który infekuje komputer - mówi Wood.

Tematy: trojany, ataki internetowe, najpopularniejsze wirusy, konie trojańskie -

![10 największych zagrożeń 2004 [© Scanrail - Fotolia.com] 10 największych zagrożeń 2004]()

10 największych zagrożeń 2004

10:05 17.01.2005

... . Analiza wykazuje, że w przedsiębiorstwach największe szkody powodują roboty, oprogramowanie typu adware i luki w zabezpieczeniach, natomiast u użytkowników indywidualnych - oprogramowanie typu adware i destrukcyjny kod wykorzystujący luki w zabezpieczeniach. Z raportu zespołu McAfee AVERT wynika, że najczęściej stosowanymi przez autorów wirusów ...

Tematy: bezpieczeństwo w sieci, wirusy, trojany, adware

Podobne tematy:

- smartfony

- cyberprzestępcy

- zagrożenia internetowe

- ataki hakerów

- cyberataki

- phishing

- złośliwe oprogramowanie

- cyberbezpieczeństwo

- cyberzagrożenia

- szkodliwe oprogramowanie

- ransomware

- trojany

- wirusy

- spam

- ataki internetowe

- praca zdalna

- hakerzy

- cyberprzestępczość

- ataki hakerskie

- bezpieczeństwo w internecie

![Kolejna luka w zabezpieczeniach IE 7 [© Nmedia - Fotolia.com] Kolejna luka w zabezpieczeniach IE 7](https://s3.egospodarka.pl/grafika/luki-w-zabezpieczeniach/Kolejna-luka-w-zabezpieczeniach-IE-7-Qq30bx.jpg)

![Bezpłatna aplikacja F-Secure na exploity [© Nmedia - Fotolia.com] Bezpłatna aplikacja F-Secure na exploity](https://s3.egospodarka.pl/grafika/F-Secure/Bezplatna-aplikacja-F-Secure-na-exploity-Qq30bx.jpg)

![Luka w zabezpieczeniach Adobe Flash [© Nmedia - Fotolia.com] Luka w zabezpieczeniach Adobe Flash](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/Luka-w-zabezpieczeniach-Adobe-Flash-Qq30bx.jpg)

![Windows Vista kontra hakerzy [© Nmedia - Fotolia.com] Windows Vista kontra hakerzy](https://s3.egospodarka.pl/grafika/Windows-Vista/Windows-Vista-kontra-hakerzy-Qq30bx.jpg)

![Trojany atakują firmy [© Scanrail - Fotolia.com] Trojany atakują firmy](https://s3.egospodarka.pl/grafika/trojany/Trojany-atakuja-firmy-apURW9.jpg)

![10 największych zagrożeń 2004 [© Scanrail - Fotolia.com] 10 największych zagrożeń 2004](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/10-najwiekszych-zagrozen-2004-apURW9.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)