złośliwy kod - wiadomości i porady tematyczne

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

11:06 24.03.2011

... był przekierowywany na stronę zawierającą reklamowane informacje, takie jak zdjęcia dziewczyn. Celem tego ataku było oszustwo: strona zawierała również niewielki kod JavaScript wykorzystywany do kampanii reklamowej, z której cyberprzestępcy uzyskiwali niewielką sumę za każdym razem, gdy użytkownik został przekierowany na stronę. Aresztowania ...

Tematy: złośliwe programy, szkodliwe oprogramowanie, spam, wirusy -

![Sophos: ochrona przed luką Windows Sophos: ochrona przed luką Windows]()

Sophos: ochrona przed luką Windows

08:01 29.07.2010

Firma Sophos udostępniła darmowe narzędzie do ochrony przed luką Windows w obsłudze plików skrótu.LNK, która pozwala na automatyczny rozruch niebezpiecznego kodu w przypadku, gdy przeglądamy pamięć USB z poziomu Eksploratora Windows. Sophos Windows Shortcut Exploit Protection Tool zapewnia ochronę przed groźną dziurą we wszystkich wersjach systemu ...

Tematy: luka w Windows, dziury, exploity, złośliwe programy -

![Facebook: kolejna złośliwa aplikacja Facebook: kolejna złośliwa aplikacja]()

Facebook: kolejna złośliwa aplikacja

11:14 12.07.2010

... zagrożenia, otwierają oni groźną aplikację. Zanim jednak dane im będzie obejrzeć film muszą skopiować i wkleić w pasku adresowym przeglądarki internetowej specjalny kod. Kod jest w istocie złośliwym skryptem Java. Niestety, część użytkowników Facebooka dała się zwieść fałszywej aplikacji. Internauci, którzy wkleili podejrzany skrypt Java ...

Tematy: AVG, zagrożenia internetowe, bezpieczeństwo w sieci, złośliwy kod -

![Atak na serwis YouTube [© stoupa - Fotolia.com] Atak na serwis YouTube]()

Atak na serwis YouTube

11:20 07.07.2010

... umieszczeniu w kodzie strony internetowej szkodliwego skryptu, który następnie jest przetwarzany przez przeglądarkę użytkownika tak, jak pełnoprawny element tej strony. Szkodliwy kod jest „wstrzykiwany” z wykorzystaniem luki w mechanizmie pobierania danych od użytkownika. Wiele stron - przede wszystkim forów i portali internetowych - bazuje na tym ...

Tematy: YouTube, atak na youtube, szkodliwe oprogramowanie, Cross-Site Scripting -

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

12:21 04.03.2010

... , jednocześnie zaimplementował dwie niezwykle złożone technologie: infekuje sterowniki systemu Windows i tworzy swój własny wirtualny system plików, w którym ukrywa swój (szkodliwy) kod. TDSS był pierwszym szkodliwym programem, który potrafił przeniknąć do system na takim poziomie. Clampi został zauważony przez ekspertów ds. bezpieczeństwa ...

Tematy: złośliwe programy, szkodliwe oprogramowanie, spam, wirusy -

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

01:03 24.03.2009

... działa również w sposób podobny do Rustocka; wysyła spam poprzez wstrzykiwanie do procesów systemowych kodu, który pobiera szablony i parametry masowych wysyłek. Kod ten przeprowadza również masowe wysyłki. Bootkity Próbki bootkita (proof of concept lub wersje demonstracyjne), które skutecznie implementowały wykorzystane technologie, pojawiły ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

12:58 02.11.2008

... dni), obecnie czas reakcji liczy się w minutach. To oznacza, że eksperci ds. walki ze szkodliwym oprogramowaniem muszą identyfikować nowy szkodliwy kod w Internecie, analizować go, opublikować zabezpieczenie i dostarczyć je użytkownikom końcowym.

Tematy: złośliwe programy, wirusy, trojany, adware -

![Rootkit Rustock.C: rozwiązanie zagadki Rootkit Rustock.C: rozwiązanie zagadki]()

Rootkit Rustock.C: rozwiązanie zagadki

13:37 28.07.2008

... niezauważenie aktywować Rustocka w systemach użytkownika, może autorzy rootkita chcieli zachować kod rootkita w tajemnicy, obawiając się, że ich pomysł lub technologia zostaną ... jak wygląda reszta sterownika! Wróćmy teraz do komunikacji sieciowej. Szkodliwy kod wysyłał do serwera pakiet z informacjami o zainfekowanym komputerze. W odpowiedzi na ...

Tematy: Rootkity, rootkit, złośliwy kod, cyberprzestępcy -

![Złośliwe programy - prognoza na 2008 r. Złośliwe programy - prognoza na 2008 r.]()

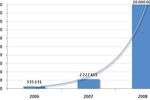

Złośliwe programy - prognoza na 2008 r.

01:41 12.04.2008

Kaspersky Lab, producent rozwiązań służących do ochrony danych, przewiduje 10-krotny wzrost liczby nowych szkodliwych programów do końca 2008 r. Według analityków firmy Kaspersky Lab, w 2007 roku liczba nowych szkodliwych programów wykrytych w Internecie, łącznie z wirusami, robakami i trojanami, wyniosła 2 227 415, co stanowiło czterokrotny ...

Tematy: złośliwe programy, wirusy, trojany, adware -

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

12:05 18.03.2008

... rzeczywisty obraz sytuacji będącej przedmiotem niekończącej się debaty dotyczącej tego, czy użytkownicy systemów innych niż Windows są narażeni na szkodliwy kod. Prognoza 1. MalWare 2.0 W opinii ekspertów ewolucja sposobów działania szkodliwych programów - od pojedynczych szkodników do złożonych projektów, które wchodzą ze sobą w interakcje ...

Tematy: złośliwe programy, wirusy, trojany, adware

![Atak na serwis YouTube [© stoupa - Fotolia.com] Atak na serwis YouTube](https://s3.egospodarka.pl/grafika/YouTube/Atak-na-serwis-YouTube-MBuPgy.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)