Chroń dane z komputera

2005-11-15 00:09

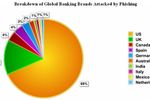

Firmy wydają dziś miliony na walkę z wyrafinowanymi zagrożeniami informatycznymi takimi, jak phishing, pharming czy keyloggers. Lista zagrożeń opublikowana przez firmę Secure Computing pokazuje, że firmy powinny równie baczną uwagę zwracać na elementarne zasady bezpieczeństwa, nie ograniczając się tylko do systemu IT.

Przeczytaj także: G DATA: pharming zastępuje phishing

Listę zagrożeń otwiera inżynieria socjalna (ang. social engineering). Jest to metoda wydobywania poufnych informacji przy pomocy narzędzi informatycznych (np. konie trojańskie) oraz umiejętności psychologicznych (np. łatwość nawiązywania kontaktów, zdobywania zaufania itp.). Oszuści internetowi coraz lepiej dostosowują się do wrażliwości swoich potencjalnych odbiorców. W ten sposób wzbudzają w nich zaufanie i przekonują do przekazania poufnych informacji. Według Secure Computing sposobem uniknięcia tego zagrożenia jest uświadomienie pracownikom metod, jakimi posługują się hakerzy np. przez szkolenia.Kolejną techniką jest podglądanie poufnych informacji np. haseł czy kodów PIN „przez ramię”. Według badań brytyjskiej organizacji zajmującej się autoryzacją transakcji kredytowych (Association of Payment Clearing Services, APACS) większość kradzieży z bankomatów jest popełnianych z wykorzystaniem tej metody. Dlatego warto zalecić pracownikom w biurach i bankach stosowanie specjalnych tarczy, które zasłonią ekrany monitorów i klawiatury przed spojrzeniem osób nieupoważnionych.

Analitycy Secure Computring powołują się też na raport Better Business Bureau (międzynarodowej organizacji gromadzącej skargi na nieuczciwe praktyki biznesowe). Statystyki BBB ujawniają, że w wielu przypadkach kradzież poufnych danych została dokonana przez osoby z bliskiego otoczenia ofiary przestępstwa np. współpracowników, kolegów, nawet członków rodziny. W tych przypadkach najprostszym sposobem ochrony jest przechowywanie poufnych danych w zamkniętym miejscu.

Zwraca się też uwagę na zagrożenia, które są efektem złej polityki obiegu dokumentów w firmie. Jeśli poufne dane zostaną zostawione na biurku lub drukarce mogą je przeczytać przypadkowe i nieupoważnione osoby w firmie. Przedsiębiorstwa, które nie dopilnują niszczenia ważnych informacji mogą liczyć się z tym, że tajne dane zostaną znalezione w koszach na śmieci.

Kolejnym zagrożeniem jest kradzież komputerów i innych urządzeń przenośnych. Ocenia się, że każdego dnia ginie około 25,000 urządzeń PDA (Personal Digital Assistants). Aby nie utracić w ten sposób danych, Secure Computing zaleca nie wynoszenie poufnych danych na laptopach i nośnikach danych poza siedzibę firmy. W tym przypadku rozwiązaniem będzie też szyfracja danych.

Ważne jest by pracownicy nie zapisywali haseł i kodów dostępu do ważnych zasobów firmy w widocznych lub łatwo przewidywalnych miejscach np. na odwrocie klawiatury. Firmy mogą też rozważyć ochronę haseł przez zastosowanie uwierzytelniania (potwierdzania) tożsamości użytkowników.

Przeczytaj także:

![Atak pharming przez plik wideo o iPhone [© stoupa - Fotolia.com] Atak pharming przez plik wideo o iPhone]() Atak pharming przez plik wideo o iPhone

Atak pharming przez plik wideo o iPhone

![Atak pharming przez plik wideo o iPhone [© stoupa - Fotolia.com] Atak pharming przez plik wideo o iPhone](https://s3.egospodarka.pl/grafika/pharming/Atak-pharming-przez-plik-wideo-o-iPhone-MBuPgy.jpg) Atak pharming przez plik wideo o iPhone

Atak pharming przez plik wideo o iPhone

oprac. : eGospodarka.pl

![Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny [© Prodeep Ahmeed z Pixabay] Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny](https://s3.egospodarka.pl/grafika2/cyberataki/Znajomy-padl-ofiara-cyberataku-Uwazaj-mozesz-byc-nastepny-266143-150x100crop.jpg)

![Cyberprzestępcy kradną konta na Spotify. Jak rozpoznać problem? [© StockSnap z Pixabay] Cyberprzestępcy kradną konta na Spotify. Jak rozpoznać problem?](https://s3.egospodarka.pl/grafika2/Spotify/Cyberprzestepcy-kradna-konta-na-Spotify-Jak-rozpoznac-problem-265670-150x100crop.jpg)

![Oszustwo nie tylko "na wnuczka", czyli na co powinni uważać babcia i dziadek [© Freepik] Oszustwo nie tylko "na wnuczka", czyli na co powinni uważać babcia i dziadek](https://s3.egospodarka.pl/grafika2/oszustwo-na-wnuczka/Oszustwo-nie-tylko-na-wnuczka-czyli-na-co-powinni-uwazac-babcia-i-dziadek-264340-150x100crop.jpg)

![Kradzież danych osobowych: pomysły hakerów się nie kończą [© weerapat1003 - Fotolia.com] Kradzież danych osobowych: pomysły hakerów się nie kończą](https://s3.egospodarka.pl/grafika2/wyludzenie-danych-osobowych/Kradziez-danych-osobowych-pomysly-hakerow-sie-nie-koncza-263965-150x100crop.jpg)

![Zarządzanie informacjami w firmach [© Scanrail - Fotolia.com] Zarządzanie informacjami w firmach](https://s3.egospodarka.pl/grafika/zarzadzanie-informacja/Zarzadzanie-informacjami-w-firmach-apURW9.jpg)

![Handel zagraniczny I-IX 2005 [© Scanrail - Fotolia.com] Handel zagraniczny I-IX 2005](https://s3.egospodarka.pl/grafika/handel-zagraniczny/Handel-zagraniczny-I-IX-2005-apURW9.jpg)

![Oszuści podszywają się pod Google [© Freepik] Oszuści podszywają się pod Google](https://s3.egospodarka.pl/grafika2/Google/Oszusci-podszywaja-sie-pod-Google-266221-150x100crop.jpg)

![Logistyka rynku mody zagrożona wojną celną Chiny-USA [© Freepik] Logistyka rynku mody zagrożona wojną celną Chiny-USA](https://s3.egospodarka.pl/grafika2/rynek-mody/Logistyka-rynku-mody-zagrozona-wojna-celna-Chiny-USA-266220-150x100crop.jpg)

![Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu [© Freepik] Na majówkę 2025 wydamy średnio 249 zł mniej niż rok temu](https://s3.egospodarka.pl/grafika2/majowka/Na-majowke-2025-wydamy-srednio-249-zl-mniej-niz-rok-temu-266218-150x100crop.jpg)

![Ważne zmiany w prawie energetycznym. Ułatwią inwestycje w OZE? [© Freepik] Ważne zmiany w prawie energetycznym. Ułatwią inwestycje w OZE?](https://s3.egospodarka.pl/grafika2/inwestycje/Wazne-zmiany-w-prawie-energetycznym-Ulatwia-inwestycje-w-OZE-266217-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

Ruszyła przedsprzedaż Mocha Tower na warszawskim Gocławiu

![Compensa wprowadza nowe ubezpieczenie szkolne [© Freepik] Compensa wprowadza nowe ubezpieczenie szkolne](https://s3.egospodarka.pl/grafika2/Compensa-Oswiata/Compensa-wprowadza-nowe-ubezpieczenie-szkolne-266223-150x100crop.jpg)

![Ceny mieszkań niedużo wyższe niż rok temu. Jak długo? [© Freepik] Ceny mieszkań niedużo wyższe niż rok temu. Jak długo?](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-nieduzo-wyzsze-niz-rok-temu-Jak-dlugo-266216-150x100crop.jpg)

![Dyrektywa EAA - za niespełnienie wymagań grzywna w wysokości nawet 81 tys. zł [© Freepik] Dyrektywa EAA - za niespełnienie wymagań grzywna w wysokości nawet 81 tys. zł](https://s3.egospodarka.pl/grafika2/dyrektywa-EAA/Dyrektywa-EAA-za-niespelnienie-wymagan-grzywna-w-wysokosci-nawet-81-tys-zl-266200-150x100crop.jpg)

![Remont mieszkania na wynajem: czy najemcy trzeba zapewnić zastępcze lokum? [© Freepik] Remont mieszkania na wynajem: czy najemcy trzeba zapewnić zastępcze lokum?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Remont-mieszkania-na-wynajem-czy-najemcy-trzeba-zapewnic-zastepcze-lokum-266193-150x100crop.jpg)