Metody socjotechniki: świąteczny ranking

2008-12-11 12:39

Za pomocą różnych metod socjotechnicznych cyberprzestępcy starają się nakłonić swoje ofiary do nieprzemyślanych działań, takich jak klikanie łączy w wiadomościach rozsyłanych w charakterze spamu, czy pobieranie plików. Takie działanie często przynosi zysk przestępcom, którzy zapewne kolejny raz będą próbowali wykorzystać świąteczny okres urlopowy - podała firma Trend Micro.

Przeczytaj także: Jak działają metody socjotechniczne hakerów?

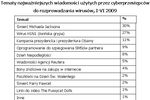

Firma Trend Micro opracowała ranking dziesięciu metod socjotechnicznych stosowanych przez oszustów, na które użytkownicy Internetu powinni zawsze zwracać uwagę:10. Oszuści wykorzystują poszukiwanie okazji.

Cyberprzestępcy wykorzystują fałszywe rabaty i promocje, aby skłonić ofiary do kliknięcia niebezpiecznych łączy lub podania poufnych informacji na podrabianych stronach internetowych. W tym schemacie najczęściej są wykorzystywane popularne i atrakcyjne produkty, przed których zakupem użytkownikom trudno się oprzeć. W ubiegłym roku pojawił się koń trojański TROJ_AYFONE.A, który skorzystał z wprowadzenia na rynek urządzenia iPhone firmy Apple. Wyświetlał on fałszywe reklamy i podrobioną stronę sklepu internetowego, w którym produkt ten można było rzekomo kupić.

9. Fałszywe serwisy organizacji charytatywnych.

Huragany Katrina i Gustav, trzęsienie ziemi w Chinach, pożary lasów w Kalifornii — wszystkie te katastrofy były wykorzystywane przez cyberprzestępców do uzyskania dochodów za pomocą różnych podstępnych metod. W okresie urlopowym większość użytkowników jest w radosnym i hojnym nastroju, jest to więc dla przestępców najlepszy czas na wypróbowanie swoich sposobów. Wspaniałomyślni internauci, którzy odpowiadają na wiadomości e-mail lub wchodzą na strony internetowe oszustów niestety nie pomagają ludziom będącym w potrzebie, lecz są okradani z pieniędzy lub poufnych informacji.

8. Kartki z życzeniami, które przynoszą złe wiadomości.

Kartki elektroniczne, czyli e-kartki, są często wykorzystywane przez cyberprzestępców jako zachęty do kliknięcia niebezpiecznego łącza w fałszywej wiadomości, co może prowadzić do narażenia komputera. Ataki tego typu zwykle wykorzystują okres świąteczny, w którym użytkownicy często wysyłają e-kartki i spodziewają się ich od rodziny i znajomych.

7. Szkodliwe reklamy.

Cyberprzestępcy rozprzestrzeniają również szkodliwe oprogramowanie, stosując fałszywe reklamy i promocje, które udają legalne ogłoszenia. W tej metodzie jest wykorzystywana skłonność użytkowników do sprawdzania tak zwanych okazji. Reklamy umieszczane na często odwiedzanych stronach internetowych mogą inicjować pobranie szkodliwego oprogramowania. W popularnych serwisach internetowych, takich jak Expedia.com & Rhapsody.com, Blick.com, a nawet MySpace, bywały w przeszłości umieszczane bez wiedzy administratorów fałszywe banery reklamowe, których kliknięcie powodowało pobranie szkodliwego oprogramowania do systemu użytkownika. Trend Micro przestrzega, że takie niebezpieczne reklamy mogą być wmontowane niemal wszędzie.

6. Fałszywe wyniki wyszukiwania prezentów.

Wyniki wyszukiwania niektórych ciągów znaków bywają sfałszowane za pomocą podstępnych skryptów, które grożą pobraniem szkodliwego oprogramowania, phishingiem lub kliknięciem niebezpiecznego adresu URL. Autorzy szkodliwego oprogramowania wybierają w różnych okresach urlopowych różne ciągi słów kluczowych, które w konkretnym czasie dają największe prawdopodobieństwo skuteczności. Eksperci podają, że w 2007 r. okazało się, że wyszukiwanie wyrażenia „christmas gift shopping” (zakup prezentów gwiazdkowych) dawało fałszywe wyniki, które kierowały do różnych szkodliwych programów. W tym roku wyniki wyszukiwania tekstu „halloween costumes” (kostiumy halloween) kierowały do fałszywego oprogramowania antywirusowego.

Przeczytaj także:

![Uwaga na świąteczne ataki internetowe [© stoupa - Fotolia.com] Uwaga na świąteczne ataki internetowe]() Uwaga na świąteczne ataki internetowe

Uwaga na świąteczne ataki internetowe

![Uwaga na świąteczne ataki internetowe [© stoupa - Fotolia.com] Uwaga na świąteczne ataki internetowe](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Uwaga-na-swiateczne-ataki-internetowe-MBuPgy.jpg) Uwaga na świąteczne ataki internetowe

Uwaga na świąteczne ataki internetowe

oprac. : Regina Anam / eGospodarka.pl

Więcej na ten temat:

oszustwa internetowe, ataki internetowe, zagrożenia internetowe, przestępstwa internetowe, socjotechnika, metody socjotechniki

![Manipulacje i socjotechniki to najpopularniejsze metody wyłudzania danych w 2024 roku [© Freepik] Manipulacje i socjotechniki to najpopularniejsze metody wyłudzania danych w 2024 roku](https://s3.egospodarka.pl/grafika2/wyludzanie-danych/Manipulacje-i-socjotechniki-to-najpopularniejsze-metody-wyludzania-danych-w-2024-roku-262604-150x100crop.jpg)

![Starbucks prosi o wypełnienie ankiety? To pułapka [© dantien - Fotolia.com] Starbucks prosi o wypełnienie ankiety? To pułapka](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Starbucks-prosi-o-wypelnienie-ankiety-To-pulapka-161901-150x100crop.jpg)

![Oszustwa internetowe - tendencje w 2011 [© stoupa - Fotolia.com] Oszustwa internetowe - tendencje w 2011](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Oszustwa-internetowe-tendencje-w-2011-MBuPgy.jpg)

![Najpopularniejsze oszustwa internetowe [© stoupa - Fotolia.com] Najpopularniejsze oszustwa internetowe](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Najpopularniejsze-oszustwa-internetowe-MBuPgy.jpg)

![Życzenia świąteczne od cyberprzestępców [© stoupa - Fotolia.com] Życzenia świąteczne od cyberprzestępców](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Zyczenia-swiateczne-od-cyberprzestepcow-MBuPgy.jpg)

![Bezpieczne zakupy w Internecie w święta [© stoupa - Fotolia.com] Bezpieczne zakupy w Internecie w święta](https://s3.egospodarka.pl/grafika/zakupy-przez-internet/Bezpieczne-zakupy-w-Internecie-w-swieta-MBuPgy.jpg)

![Rekrutacja, czyli jak długo firma musi czekać na pracowników? [© Andrey Popov - Fotolia.com] Rekrutacja, czyli jak długo firma musi czekać na pracowników?](https://s3.egospodarka.pl/grafika2/rekrutacja/Rekrutacja-czyli-jak-dlugo-firma-musi-czekac-na-pracownikow-265857-150x100crop.jpg)

![Komunikacja w pracy, czyli bez korpomowy i online'u było łatwiej [© Freepik] Komunikacja w pracy, czyli bez korpomowy i online'u było łatwiej](https://s3.egospodarka.pl/grafika2/korporacje/Komunikacja-w-pracy-czyli-bez-korpomowy-i-online-u-bylo-latwiej-265868-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

Wielkanoc 2025 będzie kosztować średnio 588 zł

Wielkanoc 2025 będzie kosztować średnio 588 zł

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)

![Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują [© Freepik] Deweloperzy sprzedają 136 mieszkań dziennie. Duży ruch, a ceny zaskakują](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Deweloperzy-sprzedaja-136-mieszkan-dziennie-Duzy-ruch-a-ceny-zaskakuja-265860-150x100crop.jpg)