Piractwo a zagrożenia internetowe

2010-05-06 13:48

Przeczytaj także: Piractwo akceptowane przez 76 proc. internautów

INNE SERWISY WWW: Niektóre internetowe oszustwa dotyczące oprogramowania dokonywane są z wykorzystaniem serwisów umożliwiających umieszczanie ogłoszeń, takich jak Craigslist, Google i Yahoo!. Serwis iOffer.com przedstawia się jako internetowa „społeczność handlowa”, nie udostępniając aukcji ani nie pobierając opłat za wystawienie produktów. W przypadku innych oszustw wykorzystywane są „cybernetyczne schowki bagażowe”, czyli serwisy umożliwiające hosting plików za jednym kliknięciem, takie jak RapidShare, Megaupload i Hotfile. Ich użytkownicy mogą umieszczać w serwisach swoje pliki, do których otrzymują odsyłacz WWW, a następnie udostępniać ten odsyłacz innym osobom za pomocą bezpośrednich wiadomości e-mail lub ogłoszeń na innych stronach WWW. Identyfikacja takich serwisów i walka z piractwem komputerowym dokonywanym za ich pośrednictwem stają się coraz trudniejsze, w miarę jak rośnie liczba nazw domen internetowych i serwisów rozmieszczonych w odległych krajach. Niektórzy obserwatorzy Internetu proponują, aby rejestratorzy domen internetowych mogli blokować informacje o tym, kto kontroluje dany serwis, co jeszcze bardziej utrudniłoby ochronę konsumentów przed oszustwami.

SIECI BOTNET: Sieci botnet są przykładem połączenia piractwa komputerowego i cyberprzestępczości. Stanowią zarówno czynnik sprzyjający piractwu komputerowemu, jak i jedno z jego najbardziej niepokojących następstw. Termin „bot” jest skrótem słowa „robot” i oznacza fragment kodu wykonujący powtarzalne zadania, natomiast określenie „net” jest skrótem słowa „network” (sieć). W kontekście wykroczeń popełnianych w Internecie, przestępcy oraz/lub ich pomocnicy zarządzający sieciami botnet (ang. „bot herders”) rozsyłają „boty” za pomocą różnych technik, takich jak spam i szkodliwy (złośliwy) kod (ang. malware) dodawany do pirackiego oprogramowania. Boty i szkodliwe oprogramowanie zarażają komputery zwykłych konsumentów, które stają się zdalnie kontrolowanymi „zombie”. Tak pozyskane komputery „zombie” mogą zostać połączone w sieć botnet i być zdalnie wykorzystywane przez cyberprzestępców do prowadzenia różnych, niezgodnych z prawem działań. Według FBI ponad milion komputerów zostało włączonych do sieci botnet; „A ich właściciele często nie mają pojęcia, że to się stało” — mówi Dave Marcus, dyrektor ds. badań bezpieczeństwa i komunikacji w firmie McAfee Avert Labs.

STARSZE METODY PIRACTWA INTERNETOWEGO: Niektóre starsze formy piractwa internetowego są wciąż spotykane, chociaż w większości zostały zastąpione bardziej skutecznymi technikami, opisanymi powyżej. Te metody obejmują korzystanie z serwisów IRC (ang. Internet Relay Chat), które umożliwiają prowadzenie w czasie rzeczywistym zbiorowych konwersacji z udziałem wielu użytkowników; zastosowanie FTP (ang. File Transfer Protocol), standardowego protokołu, który umożliwia różnego typu komputerom szybkie i łatwe przesyłanie oraz zapisywanie plików; a także znane w Internecie grupy dyskusyjne, które działają w sposób przypominający publicznie dostępną skrzynkę odbiorczą na wiadomości e-mail.

Związek pomiędzy szkodliwym oprogramowaniem a piractwem

fot. mat. prasowe

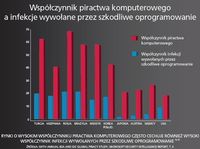

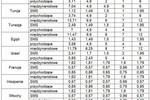

Współczynnik piractwa komputerowego a infekcje wywołane przez szkodliwe oprogramowanie

Współczynnik piractwa komputerowego a infekcje wywołane przez szkodliwe oprogramowanie

Zagrożenia dla bezpieczeństwa, takie jak wirusy, robaki, trojany i oprogramowanie szpiegujące, są często zaprojektowane w taki sposób, aby wykorzystywały słabe punkty powszechnie używanego oprogramowania. Zmusza to producentów oprogramowania do nieustannego opracowywania łat (ang. patches) i innych poprawek chroniących przed szkodliwym oprogramowaniem. Osoby korzystające z pirackiego, nielicencjonowanego oprogramowania zazwyczaj ze względu na brak dostępu nie mogą pobierać niezbędnych łat oraz aktualizacji o krytycznym znaczeniu, które zapewniają najwyższy możliwy poziom bezpieczeństwa; z tej przyczyny ich komputery są bardziej podatne na atak w dłuższej perspektywie. Poza tym, po infekcji wywołanej przez pirackie oprogramowanie użytkownicy często muszą zwracać się do specjalistów w celu naprawienia szkód wyrządzonych przez szkodliwy kod, co nierzadko eliminuje wszelkie „oszczędności” uzyskane w wyniku nabycia i korzystania z nielegalnego oprogramowania.

![Polscy przedsiębiorcy a nielegalne oprogramowanie [© whitelook - Fotolia.com] Polscy przedsiębiorcy a nielegalne oprogramowanie](https://s3.egospodarka.pl/grafika2/nielegalne-oprogramowanie/Polscy-przedsiebiorcy-a-nielegalne-oprogramowanie-113783-150x100crop.jpg) Polscy przedsiębiorcy a nielegalne oprogramowanie

Polscy przedsiębiorcy a nielegalne oprogramowanie

oprac. : Regina Anam / eGospodarka.pl

![6 najpopularniejszych sposobów na zarażenie programami malware [© tashatuvango - Fotolia.com] 6 najpopularniejszych sposobów na zarażenie programami malware](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/6-najpopularniejszych-sposobow-na-zarazenie-programami-malware-236297-150x100crop.jpg)

![Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia [© Andrey Popov - Fotolia.com] Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberprzestepczosc-przechodzi-metamorfoze-Oto-aktualne-zagrozenia-236163-150x100crop.jpg)

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/12-najwiekszych-zagrozen-2017-Poznaj-pomysly-cyberprzestepcy-187616-150x100crop.jpg)

![Przetargi propagują piractwo komputerowe? [© Cherries - Fotolia.com] Przetargi propagują piractwo komputerowe?](https://s3.egospodarka.pl/grafika2/nielegalne-oprogramowanie/Przetargi-propaguja-piractwo-komputerowe-175596-150x100crop.jpg)

![Jakie zagrożenia internetowe nękały Polskę w II kw. 2014 r.? [© ducdao - Fotolia.com] Jakie zagrożenia internetowe nękały Polskę w II kw. 2014 r.?](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Jakie-zagrozenia-internetowe-nekaly-Polske-w-II-kw-2014-r-142934-150x100crop.jpg)

![Szkodliwe oprogramowanie w sektorze bankowym V-VI 2014 [© Brian Jackson - Fotolia.com] Szkodliwe oprogramowanie w sektorze bankowym V-VI 2014](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Szkodliwe-oprogramowanie-w-sektorze-bankowym-V-VI-2014-141300-150x100crop.jpg)

![Sektor MSP a Internetowa Rewolucja [© Scanrail - Fotolia.com] Sektor MSP a Internetowa Rewolucja](https://s3.egospodarka.pl/grafika/sektor-malych-i-srednich-przedsiebiorstw/Sektor-MSP-a-Internetowa-Rewolucja-apURW9.jpg)

![Spacery to cała aktywność fizyczna Polaków? [© Freepik] Spacery to cała aktywność fizyczna Polaków?](https://s3.egospodarka.pl/grafika2/uprawianie-sportu/Spacery-to-cala-aktywnosc-fizyczna-Polakow-265896-150x100crop.jpg)

![Magazyny w Polsce mają za sobą stabilny rok [© Freepik] Magazyny w Polsce mają za sobą stabilny rok](https://s3.egospodarka.pl/grafika2/rynek-powierzchni-magazynowych/Magazyny-w-Polsce-maja-za-soba-stabilny-rok-265895-150x100crop.jpg)

![Płatności odroczone albo porzucony koszyk w sklepie internetowym [© Freepik] Płatności odroczone albo porzucony koszyk w sklepie internetowym](https://s3.egospodarka.pl/grafika2/Kup-teraz-zaplac-pozniej/Platnosci-odroczone-albo-porzucony-koszyk-w-sklepie-internetowym-265858-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Z mLegitymacji ZUS korzysta ponad milion klientów [© Freepik] Z mLegitymacji ZUS korzysta ponad milion klientów](https://s3.egospodarka.pl/grafika2/mLegitymacja/Z-mLegitymacji-ZUS-korzysta-ponad-milion-klientow-265907-150x100crop.jpg)

![Staking kryptowalut - czy trzeba zapłacić podatek? [© Freepik] Staking kryptowalut - czy trzeba zapłacić podatek?](https://s3.egospodarka.pl/grafika2/staking-kryptowalut/Staking-kryptowalut-czy-trzeba-zaplacic-podatek-265906-150x100crop.jpg)

![Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni? [© Freepik] Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni?](https://s3.egospodarka.pl/grafika2/oplaty-drogowe/Nowe-oplaty-drogowe-w-Polsce-i-Europie-Co-jeszcze-sie-zmieni-265905-150x100crop.jpg)

![Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem? [© Freepik] Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem?](https://s3.egospodarka.pl/grafika2/dlugi/Postepowanie-polubowne-dlaczego-warto-zawrzec-ugode-z-wierzycielem-265903-150x100crop.jpg)

![Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024 [© Freepik] Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024](https://s3.egospodarka.pl/grafika2/kredyty-mieszkaniowe/Liczba-wnioskujacych-o-kredyt-mieszkaniowy-najwyzsza-od-I-2024-265901-150x100crop.jpg)