Szkodliwe programy mobilne 2010

2011-05-26 10:58

Przeczytaj także: Szkodliwe programy mobilne 2013

Trojan.WinCE.Terdial

W 2010 roku po raz pierwszy wykryto trojana wykonującego połączenia na numery międzynarodowe. Pod koniec marca na wielu międzynarodowych stronach internetowych oferujących darmowe oprogramowanie dla smartfonów z systemem Windows Mobile pojawiła się nowa gra o nazwie 3D Anti-Terrorist. Oprócz samej gry spakowany ZIP-em folder o rozmiarze 1,5MB zawierał również plik o nazwie reg.exe, który w rzeczywistości był trojanem (wykrywanym jako Trojan.WinCE.Terdial.a) wykonującym płatne połączenia międzynarodowe.

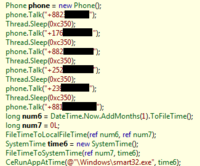

Po zainstalowaniu i uruchomieniu pliku antiterrorist3d.cab w folderze Pliki programów instalowała się gra, a w folderze systemowy m - kopia 5 632-bajtowego szkodliwego pliku reg.exe pod nazwą smart32.exe.

Bardziej szczegółowa analiza kodu tego zagrożenia ujawniła następujące fakty:

- Szkodnik został stworzony przez rosyjskojęzycznych cyberprzestępców

- Zagrożenie wykorzystywało funkcję automatycznego uruchamiania CeRunAPpAtTime

- Po pierwszym uruchomieniu się każdego miesiąca trojan realizował połączenia z 6 różnymi numerami o podwyższonej opłacie.

fot. mat. prasowe

Lista numerów, na które wykonywane były połączenia

Lista numerów, na które wykonywane były połączenia

- +882******7 – Sieci międzynarodowe

- +1767******1 – Republika Dominikany

- +882*******4 - Sieci międzynarodowe

- +252*******1 - Somalia

- +239******1 - San Tomé oraz Príncipe

- +881********3 – Globalny satelitarny system mobilny

W celu rozprzestrzeniania tego szkodnika jego autor wykorzystywał stosunkowo popularną i legalną grę, 3D Anti-Terrorist, która została opracowana przez chińską firmę Huike. Wielu użytkowników Internetu instaluje darmowe lub “zhakowane” oprogramowanie, o czym doskonale wiedzą cyberprzestępcy, którzy pod przykrywką legalnych plików umieszczają na stronach oferujących zhakowane oprogramowanie swoje szkodliwe programy. Właśnie to miało miejsce w opisywanym incydencie. Niestety, w przyszłości będziemy świadkami podobnych incydentów.

iPhone

W poprzednim podsumowaniu ewolucji mobilnego szkodliwego oprogramowania przewidywaliśmy, że na infekcję będą narażone tylko te iPhony, na których przeprowadzono jailbreak lub zainstalowano aplikacje z nieoficjalnych źródeł. Nasze prognozy okazały się słuszne.

Net-Worm.IphoneOS.Ike

Na początku listopada 2010 roku wykryto pierwszego robaka dla iPhone’a, któremu nadano nazwę Net-Worm.IphoneOS.Ike.a. Na ryzyko infekcji narażeni byli użytkownicy, którzy dokonali jailbreaka swojego iPhone’a lub iPoda Touch bez zmiany domyślnego hasła SSH. Robak ten nie wyrządzał żadnych poważniejszych szkód swoim ofiarom: oprócz podmieniania tapety smartfonów na zdjęcie gwiazdy muzyki z lat 80 - Ricka Astleya - nie wykonywał żadnych innych działań.

Jednak już kilka tygodni później wykryto nowego robaka atakującego iPhone’a: Net-Worm.IphoneOS.Ike.b. Szkodnik ten kradł dane użytkownika i umożliwiał cyberprzestępcom przejęcie zdalnej kontroli nad zainfekowanymi smartfonami. Ten konkretny wariant atakował również użytkowników tylko tych iPhone’ów oraz iPodów Touch, na których przeprowadzono jailbreak, w przypadku gdy nie zostało zmienione domyślne hasło SSH.

fot. mat. prasowe

“Luka” wykorzystywana przez Ike.b

“Luka” wykorzystywana przez Ike.b

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg) Szkodliwe programy mobilne 2012

Szkodliwe programy mobilne 2012

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Ataki hakerskie: nowy szkodliwy program dla Androida [© Pavel Ignatov - Fotolia.com] Ataki hakerskie: nowy szkodliwy program dla Androida](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Ataki-hakerskie-nowy-szkodliwy-program-dla-Androida-115336-150x100crop.jpg)

![Trojan SMS dla smartfonów z Android [© pizuttipics - Fotolia.com] Trojan SMS dla smartfonów z Android](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Trojan-SMS-dla-smartfonow-z-Android-QhDXHQ.jpg)

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg)

![Jak zwiększyć bezpieczeństwo smartfona? [© pixabay.com] Jak zwiększyć bezpieczeństwo smartfona?](https://s3.egospodarka.pl/grafika2/ataki-na-smartfony/Jak-zwiekszyc-bezpieczenstwo-smartfona-249062-150x100crop.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Prawa użytkowników social media [© stoupa - Fotolia.com] Prawa użytkowników social media](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Prawa-uzytkownikow-social-media-MBuPgy.jpg)

![Kobiety wciąż dyskryminowane na rynku pracy [© Freepik] Kobiety wciąż dyskryminowane na rynku pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Kobiety-wciaz-dyskryminowane-na-rynku-pracy-265953-150x100crop.jpg)

![Lotniska Chopina, Kraków-Balice i Rzeszów-Jasionka z rekordami w 2024 roku [© Freepik] Lotniska Chopina, Kraków-Balice i Rzeszów-Jasionka z rekordami w 2024 roku](https://s3.egospodarka.pl/grafika2/lotnisko/Lotniska-Chopina-Krakow-Balice-i-Rzeszow-Jasionka-z-rekordami-w-2024-roku-265947-150x100crop.jpg)

![5 trendów, które zawładną rekrutacją pracowników [© Freepik] 5 trendów, które zawładną rekrutacją pracowników](https://s3.egospodarka.pl/grafika2/rekrutacja/5-trendow-ktore-zawladna-rekrutacja-pracownikow-265944-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej? [© Dimitris Vetsikas z Pixabay] Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej?](https://s3.egospodarka.pl/grafika2/podatek-od-nieruchomosci/Podatek-od-nieruchomosci-2025-czy-wlasciciele-i-najemcy-centrow-handlowych-zaplaca-wiecej-263510-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Oferta mieszkań od deweloperów znacząco wzrosła [© Freepik] Oferta mieszkań od deweloperów znacząco wzrosła](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Oferta-mieszkan-od-deweloperow-znaczaco-wzrosla-265958-150x100crop.jpg)

![Zadłużenie sprzedawców sprzętu AGD urosło o 300% w ciągu 2 lat [© Freepik] Zadłużenie sprzedawców sprzętu AGD urosło o 300% w ciągu 2 lat](https://s3.egospodarka.pl/grafika2/sprzet-AGD/Zadluzenie-sprzedawcow-sprzetu-AGD-uroslo-o-300-w-ciagu-2-lat-265955-150x100crop.jpg)

![Liczba przelewów Express Elixir w III 2025 wzrosła o 25% r/r [© Gosia K. z Pixabay] Liczba przelewów Express Elixir w III 2025 wzrosła o 25% r/r](https://s3.egospodarka.pl/grafika2/banki/Liczba-przelewow-Express-Elixir-w-III-2025-wzrosla-o-25-r-r-265952-150x100crop.jpg)

![Dla kogo upadłość konsumencka? [© Freepik] Dla kogo upadłość konsumencka?](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Dla-kogo-upadlosc-konsumencka-265945-150x100crop.jpg)