ESET: zagrożenia internetowe VI 2012

2012-07-16 13:06

Przeczytaj także: ESET: zagrożenia internetowe V 2012

1. INF/Autorun

Pozycja w poprzednim rankingu: 1

Odsetek wykrytych infekcji: 6.28%

To programy wykorzystujące pliki autorun.inf, powodujące automatyczne uruchamianie nośników, do infekowania komputerów użytkowników. Zagrożenia rozprzestrzeniają się bardzo szybko z powodu popularnej metody przenoszenia danych za pomocą nośników pendrive, zawierających właśnie pliki autorun.

2. Win32/Conficker

Pozycja w poprzednim rankingu: 3

Odsetek wykrytych infekcji: 3.65%

Robak internetowy, który rozprzestrzenia się wykorzystując załataną już lukę w usłudze RPC systemów operacyjnych Windows. Po zagnieżdżeniu się w systemie Conficker łączy się z ustalonymi domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu.

fot. mat. prasowe

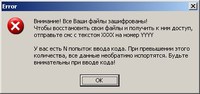

Złośliwy program Filecoder.Q

Próba otwarcia plików zaszyfrowanych przez Filecoder.Q kończy się wyświetleniem następującego okna

3. HTML/ScrInject.B

Pozycja w poprzednim rankingu: 3

Odsetek wykrytych infekcji: 3.57%

ESET oznacza jako HTML/ScrInject.B wszystkie zagrożenia wykrywane na stronach HTML jako skrypty, powodujące automatyczne pobieranie na komputer użytkownika kolejnych złośliwych programów.

4. HTML/Iframe.B

Pozycja w poprzednim rankingu: 2

Odsetek wykrytych infekcji: 3.55%

To zagrożenia, ukrywające się w kodzie HTML stron WWW. Powoduje przekierowanie do innego serwisu internetowego i zainfekowanie komputera nowym zagrożeniem.

5. JS/Iframe

Pozycja w poprzednim rankingu: 5

Odsetek wykrytych infekcji: 2.72%

Koń trojański, który po zainfekowaniu komputera przekierowuje internautę na strony WWW, zawierające złośliwe oprogramowanie. Zagrożenie ukrywa się w kodzie HTML.

![ESET: zagrożenia internetowe II 2015 [© sp4764 - Fotolia.com] ESET: zagrożenia internetowe II 2015](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2015-153263-150x100crop.jpg) ESET: zagrożenia internetowe II 2015

ESET: zagrożenia internetowe II 2015

oprac. : Katarzyna Sikorska / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![ESET: zagrożenia internetowe X 2014 [© Marek - Fotolia.com] ESET: zagrożenia internetowe X 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2014-146824-150x100crop.jpg)

![ESET: zagrożenia internetowe IX 2014 [© lolloj - Fotolia.com] ESET: zagrożenia internetowe IX 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2014-145154-150x100crop.jpg)

![ESET: zagrożenia internetowe VIII 2014 [© hakandogu - Fotolia.com] ESET: zagrożenia internetowe VIII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VIII-2014-143291-150x100crop.jpg)

![ESET: zagrożenia internetowe VII 2014 [© Сake78 - Fotolia.com] ESET: zagrożenia internetowe VII 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VII-2014-141853-150x100crop.jpg)

![ESET: zagrożenia internetowe V 2014 [© Artur Marciniec - Fotolia.com] ESET: zagrożenia internetowe V 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-V-2014-139252-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2014-133993-150x100crop.jpg)

![ESET: zagrożenia internetowe XII 2013 [© Joerg Habermeier - Fotolia.com] ESET: zagrożenia internetowe XII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XII-2013-130521-150x100crop.jpg)

![ESET: zagrożenia internetowe XI 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe XI 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XI-2013-129510-150x100crop.jpg)

![Hasła internetowe a ataki hakerskie [© maxkabakov - Fotolia.com] Hasła internetowe a ataki hakerskie](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Hasla-internetowe-a-ataki-hakerskie-99490-150x100crop.jpg)

![Kluczowe wyzwania CIO: nie tylko cyberbezpieczeństwo [© Freepik] Kluczowe wyzwania CIO: nie tylko cyberbezpieczeństwo](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Kluczowe-wyzwania-CIO-nie-tylko-cyberbezpieczenstwo-266176-150x100crop.jpg)

![Warszawski rynek biurowy z sygnałami stabilizacji w I kw. 2025 [© Pokhara1 z Pixabay] Warszawski rynek biurowy z sygnałami stabilizacji w I kw. 2025](https://s3.egospodarka.pl/grafika2/rynek-powierzchni-biurowych/Warszawski-rynek-biurowy-z-sygnalami-stabilizacji-w-I-kw-2025-266153-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)

![Rynek samochodów elektrycznych na plusie po I kw. 2025 [© Freepik] Rynek samochodów elektrycznych na plusie po I kw. 2025](https://s3.egospodarka.pl/grafika2/motoryzacja/Rynek-samochodow-elektrycznych-na-plusie-po-I-kw-2025-266169-150x100crop.jpg)