Nowy szkodliwy program miniFlame

2012-10-16 13:23

Przeczytaj także: Program Flame nadal aktywny

Wnioski

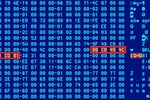

Podczas analizy kodu C&C Flame'a wykryliśmy cztery różne części szkodliwego oprogramowania, które są znane serwerowi: SP, SPE, FL i IP. Szkodliwe oprogramowanie o nazwie kodowej FL to Flame. W dniu dzisiejszym ogłaszamy wykrycie szkodnika SPE.

Na podstawie naszej analizy udało się połączyć kilka głównych wątków działania szkodliwego oprogramowania SPE, które nazywamy również „miniFlame” lub „John” (taka nazwa figuruje w konfiguracji Gaussa):

- Szkodliwe oprogramowanie miniFlame nie jest szeroko rozpowszechnione. Zostało ono wdrożone u niewielkiej ilości ściśle wyselekcjonowanych ofiar.

- W odróżnieniu od Gaussa, SPE / miniFlame implementuje pełną wersję backdoora typu klient / serwer, który pozwala operatorowi na pełny zdalny dostęp do systemu ofiary.

- Kod C&C Flame'a, który analizowaliśmy, wydaje się nie mieć specyficznych modułów do kontrolowania klientów SPE; zakładamy, że istnieje (lub istniał) specjalny serwer C&C SPE, z własnym, unikalnym kodem.

- Rozwój projektu SPE przeprowadzany był równolegle z Flamem i Gaussem w okresie 2010 – 2011.

- Zarówno Flame, jak i Gauss , może używać miniFlame'a / SPE jako własnego modułu.

- Najświeższym wariantem SPE jest wersja 5.00; wersja 4.00 jest wariantem najstarszym.

- Dokładny wektor infekcji SPE nie jest znany; przypuszczamy, że szkodnik zostaje wdrożony z serwera centrum kontroli podczas infekcji Flame'a lub Gaussa.

- Binarna wersja szkodnika o sygnaturze 4.20 zawiera ścieżkę debugowania, która prowadzi do lokalizacji: „C:projectseSP4.2general_vobspReleaseicsvnt32.pdb”. Wskazuje to, że autor nazwał swoje szkodliwe oprogramowanie „SP4.2”, jednak w języku kodu C&C używa klienta typu “SPE”. Bardzo możliwe jest, że „SP” to po prostu wcześniejsza wersja miniFlame'a / SPE (wersja od 1.00 do 3.xx).

- SPE / miniFlame konsoliduje teorię silnego powiązania pomiędzy zespołami pracującymi nad Flamem i Gaussem. miniFlame stanowi wspólny moduł, używany w obu projektach.

- Wszystkie znane wersje 4.xx „SPE” zawierają sekcję informacji o wersji, która odnosi się do strony kodowej 3081, ENG_AUS, Angielski (Australia).

Flame i Gauss były masowymi operacjami cyberszpiegowskimi, infekującymi tysiące użytkowników. SPE / miniFlame jest wysoce precyzyjnym narzędziem szpiegowskim. Liczba ofiar tego szkodliwego oprogramowania jest porównywalna do ofiar infekcji Duqu.

Możemy założyć, że miniFlame był częścią operacji Flame i Gauss, które odbyły się w kilku fazach. Pierwsza faza: zainfekowanie jak największej liczby potencjalnie interesujących ofiar. Druga faza: zbieranie danych od ofiar, pozwalające atakującemu określić profile ofiar i znaleźć najciekawsze cele. Finalna faza: dla „wybranych” celów zastosowanie wyspecjalizowanego narzędzia szpiegowskiego, takiego jak SPE / miniFlame, do prowadzenia nadzoru / monitoringu.

Wewnątrz kodu C&C Flame'a istnieje odniesienie do dwóch dotąd nieznanych części szkodliwego oprogramowania: „SP” i „IP”. „SP” to NAJPRAWDOPODOBNIEJ starszy wariant szkodnika opisanego w tym artykule. „IP” to NAJPRAWDOPODOBNIEJ odrębna część, która do tej pory pozostaje nieznana. Zgodnie z kodem źródłowym C&C, „IP” jest również najnowszym szkodliwym programem z całego pakietu.

Analizując Flame'a, Gaussa i miniFlame'a najprawdopodobniej odkryliśmy czubek góry lodowej masowych operacji cyberszpiegowskich, mających miejsce na Bliskim Wschodzie. Ich prawdziwy cel pozostaje niejasny, a tożsamość ofiar i napastników pozostaje nieznana.

Przeczytaj także:

![Nowy szkodliwy program Gauss Nowy szkodliwy program Gauss]() Nowy szkodliwy program Gauss

Nowy szkodliwy program Gauss

Nowy szkodliwy program Gauss

Nowy szkodliwy program Gauss

oprac. : Katarzyna Sikorska / eGospodarka.pl

Więcej na ten temat:

miniFlame, szkodliwe programy, cyberprzestępcy, złośliwe oprogramowanie, ataki hakerskie, Flame

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![System Android najczęściej atakowany w 2012 roku [© smex - Fotolia.com] System Android najczęściej atakowany w 2012 roku](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/System-Android-najczesciej-atakowany-w-2012-roku-111225-150x100crop.jpg)

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg)

![Nowy szkodliwy program Flame [© drx - Fotolia.com] Nowy szkodliwy program Flame](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Nowy-szkodliwy-program-Flame-94930-150x100crop.jpg)

![ESET: zagrożenia internetowe IX 2012 [© drx - Fotolia.com] ESET: zagrożenia internetowe IX 2012](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2012-107269-150x100crop.jpg)

![Płatności odroczone albo porzucony koszyk w sklepie internetowym [© Freepik] Płatności odroczone albo porzucony koszyk w sklepie internetowym](https://s3.egospodarka.pl/grafika2/Kup-teraz-zaplac-pozniej/Platnosci-odroczone-albo-porzucony-koszyk-w-sklepie-internetowym-265858-150x100crop.jpg)

![Rekrutacja, czyli jak długo firma musi czekać na pracowników? [© Andrey Popov - Fotolia.com] Rekrutacja, czyli jak długo firma musi czekać na pracowników?](https://s3.egospodarka.pl/grafika2/rekrutacja/Rekrutacja-czyli-jak-dlugo-firma-musi-czekac-na-pracownikow-265857-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Wielkanoc 2025 będzie kosztować średnio 588 zł

Wielkanoc 2025 będzie kosztować średnio 588 zł

![Ograniczenie prędkości w mieście nie dla Polaka [© Freepik] Ograniczenie prędkości w mieście nie dla Polaka](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-na-drodze/Ograniczenie-predkosci-w-miescie-nie-dla-Polaka-265852-150x100crop.jpg)

![Zaliczka i zadatek - różnice i skutki prawno-podatkowe [© marpan - Fotolia.com] Zaliczka i zadatek - różnice i skutki prawno-podatkowe](https://s3.egospodarka.pl/grafika2/zaliczka/Zaliczka-i-zadatek-roznice-i-skutki-prawno-podatkowe-265845-150x100crop.jpg)

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)