-

![Rachunek kosztów TDABC: metodyka wdrażania Rachunek kosztów TDABC: metodyka wdrażania]()

Rachunek kosztów TDABC: metodyka wdrażania

... były przechowywane wyniki i dane związane z działalnością. GKP przydzieliła jednego administratora technologii informacyjnych, który miał za zadanie obsługiwać i aktualizować ... zadania dla zespołu wdrażającego. Teraz przyszedł czas na wdrożenie systemu. Początkowe wdrożenie systemu zatrudnienia składało się z dwóch głównych faz: projektowania ...

-

![Rozwój wirusów a luki w MacOS X Rozwój wirusów a luki w MacOS X]()

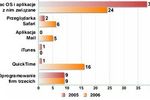

Rozwój wirusów a luki w MacOS X

... Komputery out-of-the-box działające pod kontrolą systemu MacOS X, są bezpieczniejsze niż te działające pod kontrolą innych platform. Uniksowy model bezpieczeństwa systemu MacOS X jest ... o nazwie "apphook" . Jeżeli bieżący użytkownik posiada uprawnienia administratora, robak skopiuje wtyczkę do foldera "Library/InputManagers". W przeciwnym wypadku ...

-

![G Data: zadbaj o porządek w komputerze [© violetkaipa - Fotolia.com] G Data: zadbaj o porządek w komputerze]()

G Data: zadbaj o porządek w komputerze

... Jeżeli w systemie istnieje tylko profil administratora, zaleca się dodanie nowych kont z ograniczonymi prawami. Czynność tę można wykonać podczas nowej instalacji systemu Windows lub przez aplet Konta użytkowników w Panelu sterowania. Rejestr to kręgosłup każdego sprawnie działającego systemu operacyjnego. Częste instalacje i deinstalacje programów ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012]()

Kaspersky Lab: szkodliwe programy III kw. 2012

... muszą przeprowadzić jailbreak (tj. obejść ochronę telefonu, aby uzyskać pełny dostęp do systemu plików). Szkodliwe oprogramowanie należące do tej rodziny jest wykorzystywane do uzyskiwania przywilejów administratora, które zapewniają praktycznie nieograniczone możliwości manipulowania systemem. Również 4% mobilnego szkodliwego oprogramowania ...

-

![Kaspersky Lab: szkodliwe programy V 2011 Kaspersky Lab: szkodliwe programy V 2011]()

Kaspersky Lab: szkodliwe programy V 2011

... wygląd aplikacji dla systemu Windows, po wciśnięciu przycisku “Remove all” użytkownikowi sugerowano pobranie pliku instalacyjnego MPKG dla systemu Mac OS X (był to program MAC Defender). Ci, którzy uruchomili pakiet instalacyjny, zostali następnie poinstruowani, że aby kontynuować instalację, należy wpisać hasło administratora. Gdy instalacja ...

-

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych]()

Bezpieczeństwo krytycznych danych

... firmami, którzy ponoszą tu główną odpowiedzialność karną i finansową – podsumowuje Adrian Lapierre. W celu utrzymania spójnego i zgodnego z zasadami systemu przetwarzania danych, istotne jest powołanie administratora bezpieczeństwa danych, który odpowiada za poprawność wszystkich procesów dokonywanych na takich zasobach. To także główne zaplecze ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... miejscu z udziałem 2,5% znajdują się exploity przeznaczone dla platformy Android. Cyberprzestępcy (a czasami także i użytkownicy) wykorzystują pewne słabości systemu Android po to, by uzyskać prawa roota (administratora) na urządzeniu mobilnym, co pozwala na bardzo precyzyjne zarządzanie systemem i jego modyfikację. Te luki nie są używane ...

-

![Macbook nie jest nietykalny [© faithie - Fotolia.com] Macbook nie jest nietykalny]()

Macbook nie jest nietykalny

... nie ma uprawnień administratora. Korzystaj z przeglądarki, która zawiera mechanizm piaskownicy (sandbox) i posiada dobrą reputację jeśli chodzi o szybkie naprawianie problemów dotyczących bezpieczeństwa. Odinstaluj oprogramowanie Flash Player i Java, jeżeli nie jest niezbędne. Instaluj wszystkie uaktualnienia systemu operacyjnego i użytkowanych ...

-

![Jak przebiega atak ransomware i jak się przed nim obronić? Jak przebiega atak ransomware i jak się przed nim obronić?]()

Jak przebiega atak ransomware i jak się przed nim obronić?

... również blokować pewne opcje odzyskiwania systemu, aby utrudnić użytkownikom usunięcie złośliwego oprogramowania lub przywrócenie systemu do stanu sprzed infekcji. ... wykorzystując słabą kontrolę dostępu, aby następnie podnieść swoje uprawnienia do poziomu administratora. To pozwala im na dalsze prowadzenie ataku i przejęcie kontroli nad systemem, ...

-

![Social Engineering czyli współczesne zagrożenia sieci komputerowych [© Minerva Studio - Fotolia.com] Social Engineering czyli współczesne zagrożenia sieci komputerowych]()

Social Engineering czyli współczesne zagrożenia sieci komputerowych

... sieci. Jeśli dostaniemy konto wraz z hasłem do systemu, to jest ono jedynie naszą własnością i niedopuszczalne jest podawanie go przez telefon komukolwiek nawet samemu administratorowi czy szefowi W przypadku prośby administratora lub innej osoby o hasło do systemu (oczywiście jeśli zaistnieje wyraźny powód), możemy je wprowadzić ...

Tematy: -

![Konkurs dla administratorów [© stoupa - Fotolia.com] Konkurs dla administratorów]()

Konkurs dla administratorów

... będą sami gracze. Uczestnicy konkursu na trzy tygodnie wcielą się w rolę administratora sieci wirtualnej firmy i będą rozwiązywać stopniowo pojawiające się problemy i zadania ... z najwyższymi wynikami czekają atrakcyjne nagrody. Zwycięzcy przypadnie w udziale tytuł "Strażnika Systemu" oraz wyjazd do Kopenhagi na konferencję IT Forum, gdzie będzie ...

-

![Groźny atak na włoskie serwisy internetowe [© stoupa - Fotolia.com] Groźny atak na włoskie serwisy internetowe]()

Groźny atak na włoskie serwisy internetowe

... informacje swoim botmasterom. Powinny więc być blokowane przez zaporę sieciową systemu przedsiębiorstwa. Wdrożyć w sieci oprogramowanie skanujące luki w zabezpieczeniach. Regularna ... oprogramowania wykorzystują funkcje na poziomie administratora, więc pozbawienie zwykłych użytkowników praw administratora może zmniejszyć ewentualne skutki ataku. ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... będzie zależało od gry, statusu serwera (nielegalny czy oficjalny) oraz polityki administratora. Gracze również mogą handlować takimi przedmiotami i często to robią. Jednak ... celu przypomnienia użytkownikom zapomnianych haseł. Cyberprzestępcy wysyłają spreparowane żądania do systemu (lub po prostu stosują podejście brute force łamiące hasło ...

-

![Programy G Data Business 10 [© Nmedia - Fotolia.com] Programy G Data Business 10]()

Programy G Data Business 10

... wiadomości. Ochrona odbywa się niezależnie od rodzaju serwera pocztowego oraz systemu operacyjnego. Dzięki oddzielnemu modułowi administracyjnemu sterowanie i konfiguracja programu odbywać się ... notebookach i serwerach plików. Centralne zarządzanie za pomocą modułu Administratora umożliwia zdalną instalację, automatyczną aktualizację, a także ...

-

![GData: nowe antywirusy dla firm GData: nowe antywirusy dla firm]()

GData: nowe antywirusy dla firm

... przed złośliwym oprogramowaniem oraz pozwala na szybkie, bezawaryjne działanie systemu. Reprezentuje dobry poziom wykrywalności potwierdzony niezależnymi testami. G Data ... notebookach i serwerach plików. Centralne zarządzanie za pomocą modułu Administratora umożliwia zdalną instalację, automatyczną aktualizację, a także zdalną modyfikację ustawień ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... opublikowano łaty. Najistotniejszym usprawnieniem w TDSS w 2010 roku była implementacja obsługi 64-bitowego systemu operacyjnego. Modyfikacja ta została wykryta w sierpniu i została oznaczona wewnętrznym ... jako lukę w zabezpieczeniach, ponieważ trojan ten musiał już posiadać przywileje administratora, aby zapisać swój kod do MBR-a. TDSS zdobywa takie ...

-

![Kaspersky Endpoint Security for Business Kaspersky Endpoint Security for Business]()

Kaspersky Endpoint Security for Business

... przyspiesza i upraszcza czasochłonne zadania IT, takie jak instalacja systemu operacyjnego, inwentaryzacja sieci, wdrażanie i konserwacja systemów, zdalna administracja, ... infrastruktury wirtualnej. Rozwiązanie dostosowane do potrzeb każdej firmy Zadaniem administratora IT jest zbudowanie i utrzymywanie sieci, która pozwala pracownikom na większą ...

-

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS]()

Dobre praktyki użytkowania usług IaaS

... który okazał się jedynie sposobem na odciągnięcie uwagi od włamania do systemu. Atakujący przejął kontrolę nad panelem kontrolnym Amazon EC2 i spowodował „usunięcie większości ... uprawnień dla każdej z grup, ale jeżeli nastąpi przejęcie konta nie mającego praw administratora, nie będzie to stanowiło zagrożenia dla całego IaaS. Używaj wielostopniowego ...

-

![Domowe urządzenia multimedialne nieodporne na cyberataki Domowe urządzenia multimedialne nieodporne na cyberataki]()

Domowe urządzenia multimedialne nieodporne na cyberataki

... oraz brak podstawowych środków bezpieczeństwa, takich jak mocne domyślne hasła administratora oraz szyfrowanie połączenia. Zbadane urządzenia obejmowały dwa modele NAS-ów różnych ... ataków DDoS. Co więcej, luka umożliwiła umieszczenie obiektu w specjalnym obszarze systemu plików urządzenia, zatem jedynym sposobem usunięcia go było wykorzystanie tej ...

-

![AskMen.com infekuje komputery użytkowników [© alphaspirit - Fotolia.com] AskMen.com infekuje komputery użytkowników]()

AskMen.com infekuje komputery użytkowników

... komputera najczęściej. Nie korzystaj z konta administratora – pamiętaj, aby pracując na komputerze, nie korzystać z konta administratora systemowego. Praca na takim koncie zwiększa ryzyko infekcji, ponieważ każdy uruchamiany program na komputerze ma pełne uprawnienia. Pamiętaj także, by korzystać z systemu kontroli aktywności użytkownika, tzw. UAC ...

-

![LockerPIN – ransomware na Androida, który pozbawi cię wszystkich danych LockerPIN – ransomware na Androida, który pozbawi cię wszystkich danych]()

LockerPIN – ransomware na Androida, który pozbawi cię wszystkich danych

... o konieczności przeprowadzania rzekomej aktualizacji. Po jej wykonaniu LockerPIN uzyskuje prawa administratora, co pozwala mu na zablokowanie urządzenia poprzez zmianę lub ustawienie ... , analityk zagrożeń z firmy ESET. Według danych statystycznych pochodzących z ESET LiveGrid – systemu wczesnego ostrzegania przed najnowszymi typami zagrożeń – ...

-

![Ochrona danych: 10 najważniejszych zmian [© maxsim - Fotolia.com] Ochrona danych: 10 najważniejszych zmian]()

Ochrona danych: 10 najważniejszych zmian

... Duży nacisk na ochronę prywatności – koncepcja „privacy by design”. Podczas projektowania systemu ochrony danych osobowych należy wdrażać takie środki, by od ... , itp. 9) Inspektor ochrony danych zamiast administratora bezpieczeństwa informacji (ABI). Rozporządzenie wprowadza nową nazwę dla administratora bezpieczeństwa informacji, który stanie ...

-

![Ewolucja złośliwego oprogramowania I kw. 2017 Ewolucja złośliwego oprogramowania I kw. 2017]()

Ewolucja złośliwego oprogramowania I kw. 2017

... ataków z I kwartału. Model jego działania polegał na uzyskiwaniu uprawnień administratora, a potem gromadzeniu i przesyłaniu cyberprzestępcom danych na temat użytkownika, w tym jego ... Korzystaj z niezawodnych rozwiązań bezpieczeństwa. Dbaj o regularne uaktualnianie systemu operacyjnego oraz zainstalowanych aplikacji na wszystkich urządzeniach. ...

-

![Loapi - nowy trojan na Androida Loapi - nowy trojan na Androida]()

Loapi - nowy trojan na Androida

... przed usunięciem. Gdy użytkownik spróbuje wycofać nadane uprawnienia na poziomie administratora, szkodnik blokuje ekran urządzenia i zamyka okno. Dodatkowo Loapi pobiera z serwerów ... . Zadbaj, by Twoje urządzenie było wyposażone w najnowszą dostępną wersję systemu operacyjnego, co zminimalizuje obecność luk w zabezpieczeniach i zmniejszy ryzyko ...

-

![Sprawdź ustawienia routera. Roaming Mantis uderza w Polskę [© Maciej - Fotolia.com] Sprawdź ustawienia routera. Roaming Mantis uderza w Polskę]()

Sprawdź ustawienia routera. Roaming Mantis uderza w Polskę

... hasło dla interfejsu WWW administratora routera i regularnie aktualizuj oprogramowanie układowe (firmware) swojego urządzenia sieciowego, korzystając z oficjalnego źródła. Nigdy nie instaluj oprogramowania układowego routera ze źródeł osób trzecich. Podobnie, nie korzystaj z nieoficjalnych źródeł z aplikacjami dla systemu Android. Zawsze sprawdzaj ...

-

![Car sharing i cyberprzestępcy Car sharing i cyberprzestępcy]()

Car sharing i cyberprzestępcy

... Brak technik wykrywania rootowania (uzyskiwania uprawnień administratora na urządzeniu mobilnym). Prawa na poziomie administratora zapewniają szkodliwemu użytkownikowi niemal nieograniczone ... aplikacjom niemal nieograniczone możliwości. Zadbaj o to, aby wersja systemu operacyjnego Twojego urządzenia była aktualna w celu ograniczenia luk w ...

-

![Dlaczego warto zaktualizować PrestaShop? Porady eksperta [© AdobeStock_iCEA_autor monticellllo] Dlaczego warto zaktualizować PrestaShop? Porady eksperta]()

Dlaczego warto zaktualizować PrestaShop? Porady eksperta

... szablonów. Niski poziom bezpieczeństwa PrestaShop 1.6 ma kilka luk w zabezpieczeniach. W nowszych wersjach systemu zwiększono natomiast bezpieczeństwo poprzez dodanie możliwości zarządzania polityką haseł użytkowników oraz kontrolowania historii logowań z poziomu panelu administratora. Warto też zaznaczyć, że wersja 1.6 nie jest już wspierana, więc ...

-

![Czym jest prawo do bycia zapomnianym? [© Freepik] Czym jest prawo do bycia zapomnianym?]()

Czym jest prawo do bycia zapomnianym?

... cyfrowej przez lata, a ich całkowite usunięcie może być po prostu poza zasięgiem technicznych możliwości administratora. Dlatego prawo do bycia zapomnianym należy rozpatrywać jako część szerszego systemu ochrony danych osobowych, które wymaga ciągłego dostosowywania się do zmieniającej się rzeczywistości technologicznej i społecznej. Katarzyna ...

-

![Domena firmowa: dane abonenta powinny być aktualne [© Minerva Studio - Fotolia.com] Domena firmowa: dane abonenta powinny być aktualne]()

Domena firmowa: dane abonenta powinny być aktualne

... domeny z niezwykłą uwagą. Należy zwrócić szczególną uwagę, by dane wprowadzane do systemu podczas rejestracji były pełne i prawdziwe. Dzięki temu nikt nie będzie mógł ... możliwość zmiany hasła do panelu, bez wiedzy firmy. Użytkownik posiadający uprawnienia administratora serwera może skopiować lub skasować wszystkie dane, które się na nim znajdują, w ...

-

![ESET Security dla Microsoft SharePoint Server [© Andrea Danti - Fotolia.com] ESET Security dla Microsoft SharePoint Server]()

ESET Security dla Microsoft SharePoint Server

... , dzięki czemu odpowiednia konfiguracja pozwala zminimalizować obowiązki administratora. Program samoczynnie wykrywa role serwera i wyklucza krytyczne pliki rozpoznając oprogramowanie serwerowe typu Microsoft SQL Server i Microsoft IIS. W rezultacie minimalizuje obciążenie systemu podczas skanowania. Dodatkowo produkt zawiera dwa przydatne ...

-

![Kontrola GIODO w 2016 r. – kto powinien się obawiać? [© Brian Jackson - Fotolia.com] Kontrola GIODO w 2016 r. – kto powinien się obawiać?]()

Kontrola GIODO w 2016 r. – kto powinien się obawiać?

... i wniosków, które również mogą stanowić impuls do skontrolowania konkretnego administratora danych osobowych. Kogo dotyczyć będą kontrole? GIODO wskazuje, ... tym urzędy posiadające dostęp do Systemu Informacji Celnej, Systemu Informacyjnego Schengen i Wizowego Systemu Informacyjnego, a także korzystające z systemu Eurodac powinny spodziewać się w ...

-

![Parę sposobów na bezpieczeństwo sieci firmowej [© Melpomene - Fotolia.com] Parę sposobów na bezpieczeństwo sieci firmowej]()

Parę sposobów na bezpieczeństwo sieci firmowej

... pomocą systemu wykrywania włamań (IDS – Intrusion Detection System) i systemu zapobiegania włamaniom (IPS – Intrusion Prevention System). Rozwiązanie opiera się na nieustannym monitorowaniu aktywności w sieci w czasie rzeczywistym. Zadaniem systemów IPS/IDS jest np. wykrywanie nietypowych zjawisk w sieci firmowej i alarmowanie administratora, który ...

-

![Nowe antywirusy Pandy [© Nmedia - Fotolia.com] Nowe antywirusy Pandy]()

Nowe antywirusy Pandy

... ). Dla firm, które posiadają własny serwer poczty pracujący pod kontrolą systemu Exchange Server przygotowany został poszerzony pakiet BusinesSecure with Exchange. Z kolei ... otrzymuje specjalne narzędzie: scentralizowaną konsolę AdminSecure, instalowaną na komputerze administratora lub serwerze. Dzięki niemu instalacja, dystrybucja i aktualizacja ...

-

![HelpDesk - alternatywa CRM [© Nmedia - Fotolia.com] HelpDesk - alternatywa CRM]()

HelpDesk - alternatywa CRM

... bazę danych plików oraz pytań i odpowiedzi, - wielojęzykowość systemu: angielski, polski – inne języki łatwe do zaimplementowania, - panel użytkownika: klient ma osobisty dostęp do systemu, w którym może sprawdzić historię zleceń, ... internetowych określonych przez konsorcjum W3C oraz wytycznymi WAI. HelpDesk ICS posiada 4 panele: administratora ...

-

![Ewolucja złośliwego oprogramowania 2005 Ewolucja złośliwego oprogramowania 2005]()

Ewolucja złośliwego oprogramowania 2005

... tym raporcie). Oznacza to, że ogromna liczba użytkowników wykorzystuje domyślne konto administratora, nie zdając sobie sprawy że tym samym narażają swoje komputery ... . W ten sposób będzie można odzyskać dane, które zostały utracone w wyniku awarii systemu operacyjnego lub uszkodzone na skutek działania złośliwych programów. • Jeśli nie jest to ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![G Data: zadbaj o porządek w komputerze [© violetkaipa - Fotolia.com] G Data: zadbaj o porządek w komputerze](https://s3.egospodarka.pl/grafika/ochrona-sprzetu/G-Data-zadbaj-o-porzadek-w-komputerze-SdaIr2.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-krytycznych-danych-119376-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Macbook nie jest nietykalny [© faithie - Fotolia.com] Macbook nie jest nietykalny](https://s3.egospodarka.pl/grafika2/Macbook/Macbook-nie-jest-nietykalny-151300-150x100crop.jpg)

![Social Engineering czyli współczesne zagrożenia sieci komputerowych [© Minerva Studio - Fotolia.com] Social Engineering czyli współczesne zagrożenia sieci komputerowych](https://s3.egospodarka.pl/grafika//Social-Engineering-czyli-wspolczesne-zagrozenia-sieci-komputerowych-iG7AEZ.jpg)

![Konkurs dla administratorów [© stoupa - Fotolia.com] Konkurs dla administratorów](https://s3.egospodarka.pl/grafika/bezpieczenstwo-sieci-komputerowych/Konkurs-dla-administratorow-MBuPgy.jpg)

![Groźny atak na włoskie serwisy internetowe [© stoupa - Fotolia.com] Groźny atak na włoskie serwisy internetowe](https://s3.egospodarka.pl/grafika/ataki-internetowe/Grozny-atak-na-wloskie-serwisy-internetowe-MBuPgy.jpg)

![Programy G Data Business 10 [© Nmedia - Fotolia.com] Programy G Data Business 10](https://s3.egospodarka.pl/grafika/G-DATA/Programy-G-Data-Business-10-Qq30bx.jpg)

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS](https://s3.egospodarka.pl/grafika2/IaaS/Dobre-praktyki-uzytkowania-uslug-IaaS-140967-150x100crop.jpg)

![AskMen.com infekuje komputery użytkowników [© alphaspirit - Fotolia.com] AskMen.com infekuje komputery użytkowników](https://s3.egospodarka.pl/grafika2/AskMen-com/AskMen-com-infekuje-komputery-uzytkownikow-142455-150x100crop.jpg)

![Ochrona danych: 10 najważniejszych zmian [© maxsim - Fotolia.com] Ochrona danych: 10 najważniejszych zmian](https://s3.egospodarka.pl/grafika2/ochrona-danych/Ochrona-danych-10-najwazniejszych-zmian-172988-150x100crop.jpg)

![Sprawdź ustawienia routera. Roaming Mantis uderza w Polskę [© Maciej - Fotolia.com] Sprawdź ustawienia routera. Roaming Mantis uderza w Polskę](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Sprawdz-ustawienia-routera-Roaming-Mantis-uderza-w-Polske-206100-150x100crop.jpg)

![Dlaczego warto zaktualizować PrestaShop? Porady eksperta [© AdobeStock_iCEA_autor monticellllo] Dlaczego warto zaktualizować PrestaShop? Porady eksperta](https://s3.egospodarka.pl/grafika2/PrestaShop/Dlaczego-warto-zaktualizowac-PrestaShop-Porady-eksperta-254546-150x100crop.jpg)

![Czym jest prawo do bycia zapomnianym? [© Freepik] Czym jest prawo do bycia zapomnianym?](https://s3.egospodarka.pl/grafika2/prawo-do-bycia-zapomnianym/Czym-jest-prawo-do-bycia-zapomnianym-262530-150x100crop.jpg)

![Domena firmowa: dane abonenta powinny być aktualne [© Minerva Studio - Fotolia.com] Domena firmowa: dane abonenta powinny być aktualne](https://s3.egospodarka.pl/grafika/domena/Domena-firmowa-dane-abonenta-powinny-byc-aktualne-iG7AEZ.jpg)

![ESET Security dla Microsoft SharePoint Server [© Andrea Danti - Fotolia.com] ESET Security dla Microsoft SharePoint Server](https://s3.egospodarka.pl/grafika2/ESET-Security/ESET-Security-dla-Microsoft-SharePoint-Server-120247-150x100crop.jpg)

![Kontrola GIODO w 2016 r. – kto powinien się obawiać? [© Brian Jackson - Fotolia.com] Kontrola GIODO w 2016 r. – kto powinien się obawiać?](https://s3.egospodarka.pl/grafika2/kontrola-GIODO/Kontrola-GIODO-w-2016-r-kto-powinien-sie-obawiac-172436-150x100crop.jpg)

![Parę sposobów na bezpieczeństwo sieci firmowej [© Melpomene - Fotolia.com] Parę sposobów na bezpieczeństwo sieci firmowej](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Pare-sposobow-na-bezpieczenstwo-sieci-firmowej-181190-150x100crop.jpg)

![Nowe antywirusy Pandy [© Nmedia - Fotolia.com] Nowe antywirusy Pandy](https://s3.egospodarka.pl/grafika/antywirusy/Nowe-antywirusy-Pandy-Qq30bx.jpg)

![HelpDesk - alternatywa CRM [© Nmedia - Fotolia.com] HelpDesk - alternatywa CRM](https://s3.egospodarka.pl/grafika/HelpDesk/HelpDesk-alternatywa-CRM-Qq30bx.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)