-

![Skype i bezpieczeństwo sieci Skype i bezpieczeństwo sieci]()

Skype i bezpieczeństwo sieci

... znacznie zmniejsza koszty rozmów długodystansowych i międzynarodowych oraz ułatwia komunikację wewnątrz biura. Ponadto skonfigurowanie i korzystanie z tego systemu nie wymaga żadnych przywilejów administratora. Pracownicy mogą bezpłatnie pobrać Skypa z Internetu i zainstalować go na korporacyjnych stacjach roboczych. Według specjalistów, może ...

-

![Phishing i scam: techniki hakerów Phishing i scam: techniki hakerów]()

Phishing i scam: techniki hakerów

... metody oszukiwania użytkowników. Użytkownik otrzymuje na przykład wiadomość wysłaną w imieniu administratora strony lub działu pomocy technicznej, w której pod tym czy innym ... proszeni byli o wprowadzenie swojego loginu i hasła w celu uzyskania dostępu do systemu bankowości internetowej. Strona wyglądała identycznie jak strona banku Alfa Bank. ...

-

![Kradzież laptopa: jak zapobiec utracie danych? [© violetkaipa - Fotolia.com] Kradzież laptopa: jak zapobiec utracie danych?]()

Kradzież laptopa: jak zapobiec utracie danych?

... na danej maszynie. Unikaj także korzystania z konta Administratora, chyba, że jest to absolutnie konieczne do zaktualizowania systemu lub specjalnych instalacji. Jeśli nie korzystasz przez chwilę z laptopa, wstrzymaj aktualną sesję przez wylogowanie się lub zablokowanie systemu. Nie przechowuj w laptopie plików zawierających nazwy użytkowników ...

-

![Struktura zbioru danych osobowych [© zimmytws-Fotolia.com] Struktura zbioru danych osobowych]()

Struktura zbioru danych osobowych

... przetwarzane dane wrażliwe (np. stan zdrowia, karalność) oraz żadne z urządzeń systemu informatycznego, służącego do przetwarzania danych osobowych nie jest połączone z siecią ... wdrożenie upoważnień do przetwarzania danych osobowych czy też powołanie administratora bezpieczeństwa informacji (ABI). Niekiedy potrzebne do stworzenia opisywanego ...

-

![Microsoft Windows Intune 2.0 [© Nmedia - Fotolia.com] Microsoft Windows Intune 2.0]()

Microsoft Windows Intune 2.0

... usługą Windows Intune mogą zostać zaktualizowane do systemu Windows 7 Enterprise (a w przyszłości do kolejnych wersji systemu Windows), co pozwala na ujednolicenie i standaryzację ... definicji złośliwego oprogramowania na komputerach użytkowników z poziomu konsoli administratora. Przykładowo, jeśli zaistnieje zagrożenie wirusem, administrator może ...

-

![Android 4.0 będzie bezpieczniejszy? Android 4.0 będzie bezpieczniejszy?]()

Android 4.0 będzie bezpieczniejszy?

... szkodliwych programów. A tych dla systemu Google’a nie brakuje. Wraz ze wzrostem popularności Androida badacze i cyberprzestępcy zaczęli szukać błędów w jego zabezpieczeniach i niestety okazało się, że jest ich niemało. Potencjalne zagrożenia obejmują od metod pozwalających na uzyskanie praw administratora, aż po luki dające cyberprzestępcy ...

-

![Beta Bot za 500 euro [© Amir Kaljikovic - Fotolia.com] Beta Bot za 500 euro]()

Beta Bot za 500 euro

... systemach operacyjnych mamy dwa rodzaje uprawnień: niskie dla użytkowników oraz tzw. wysokie dla administratorów. W przeciwieństwie do administratora użytkownik nie może zmienić najistotniejszych ustawień systemu. Jeżeli użytkownik rozpocznie proces, ten otrzymuję uprawnienia zgodne z uprawnieniami jego inicjatora. Zgodnie z tym procesy także ...

-

![Trojan Obad rozprzestrzenia się przy użyciu botnetów Trojan Obad rozprzestrzenia się przy użyciu botnetów]()

Trojan Obad rozprzestrzenia się przy użyciu botnetów

... są tylko użytkownicy systemu Android). „W ciągu trzech miesięcy wykryliśmy 12 wersji trojana Obad. Wszystkie z nich posiadały ten sam zestaw funkcji oraz stosowały wysoki poziom zaciemniania kodu w celu utrudnienia analizy. Ponadto, każda wykorzystywała lukę w systemie Android, która nadaje szkodliwemu oprogramowaniu prawa administratora urządzenia ...

-

![Dziura w Androidzie, użytkownicy bezbronni [© andreacionti - Fotolia.com] Dziura w Androidzie, użytkownicy bezbronni]()

Dziura w Androidzie, użytkownicy bezbronni

... hakerzy mają otwartą furtkę i mogą zarówno zainfekować urządzenie, jak i nabyć uprawnienia administratora. Co ciekawe, haker może usunąć MMS bezpośrednio po udanej akcji, ... oznacza, że problem dotyczy obecnie około 95% smartfonów działających pod kontrolą systemu z zielonym ludzikiem. Najbardziej narażone na infekcje są wersje oprogramowania, które ...

-

![Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy [© agary35 - Fotolia.com] Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy]()

Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy

... sieci mógł uzyskać hasło umożliwiające dostęp do kamery z przywilejami administratora i zmodyfikować oprogramowanie systemowe (tzw. firmware) urządzenia, dostosowując je do własnych ... lub okno zostają otwarte, pole magnetyczne znika, a czujnik wysyła do systemu komunikaty alarmowe. Jeśli jednak pole magnetyczne pozostanie, żaden alarm nie zostanie ...

-

![Kamery przemysłowe, czyli życie pod lupą cyberprzestępcy Kamery przemysłowe, czyli życie pod lupą cyberprzestępcy]()

Kamery przemysłowe, czyli życie pod lupą cyberprzestępcy

... Dostęp do tych funkcji daje osobie atakującej wiele możliwości modyfikacji systemu, tak jakby znajdowała się przed komputerem. Badanie pokazało, że ... do uruchomienia szkodliwego oprogramowania, uzyskania informacji dot. wydrukowanych plików, uzyskania hasła administratora urządzenia itd. A to zaledwie niektóre ze słabych punktów zidentyfikowanych ...

-

![Skygofree już od 4 lat inwigiluje system Android [© terovesalainen - Fotolia.com] Skygofree już od 4 lat inwigiluje system Android]()

Skygofree już od 4 lat inwigiluje system Android

... atakujących siecią Wi-Fi. Skygofree pełen jest wielu szkodliwych narzędzi (tzw. exploitów), dzięki którym cyberprzestępcy zyskują dostęp do systemu Android z prawami administratora, mogą wykonywać zdjęcia, kręcić filmy, przechwytywać rejestry połączeń, SMS-y, geolokalizację, wydarzenia z kalendarza oraz przechowywane w pamięci urządzenia informacje ...

-

![5 sposobów na skuteczną ochronę komputera Mac [© pixabay.com] 5 sposobów na skuteczną ochronę komputera Mac]()

5 sposobów na skuteczną ochronę komputera Mac

... uaktualniać do nowego systemu macOS (np. Monterey), zawsze możesz pozostać przy swojej ulubionej iteracji systemu macOS i nadal stosować najnowsze poprawki ... „preferencje systemowe” i przejdź do „udostępnianie”. Odblokuj dostęp za pomocą hasła administratora i odznacz pola obok „zdalne logowanie” i „zdalne zarządzanie”. 3. Wyłącz sugestie Spotlight ...

-

![Pakiet antywirusowy dla MSP [© Nmedia - Fotolia.com] Pakiet antywirusowy dla MSP]()

Pakiet antywirusowy dla MSP

... zagrożenia. W momencie wykrycia zainfekowanego pliku, alarm może zostać wysłany do administratora, odbiorcy lub nadawcy wewnątrz firmowej sieci. Dodatkowo, zainfekowane ... instalacji oraz monitoringu wpływa znacznie na redukcję kosztów wdrożenia i utrzymania systemu ochrony antywirusowej w firmie. Przykładowa cena oprogramowania wraz z licencją dla ...

-

![Wirusy, trojany, phishing 2007 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing 2007]()

Wirusy, trojany, phishing 2007

... system Mac OS X. Użytkownicy są przekonywani do wprowadzenia hasła administratora — wystarczy odrobina pomysłowej inżynierii społecznej. Nakłonienie użytkownika macintosha do ... miesięcy urządzenie to zostało dość gruntownie rozpracowane. Wykorzystuje ono wersję systemu Mac OS X, który z kolei wywodzi się z Unixa. Ci, którzy znają zabezpieczenia ...

-

![F-Secure: uwaga na firmowe komputery [© stoupa - Fotolia.com] F-Secure: uwaga na firmowe komputery]()

F-Secure: uwaga na firmowe komputery

... Zwrócić szczególną uwagę na hasła administratora i sposób ich zabezpieczania. F-Secure radzi co zrobić, gdy sieć już została zainfekowana – w takim wypadku powinno się: Sprawdzić jakie porady i instrukcje są dostępne na stronie producenta oprogramowania antywirusowego używanego w firmie. Usunięcie robaka z systemu wymaga kompleksowych działań, więc ...

-

![Dział konstrukcyjny w firmie Dział konstrukcyjny w firmie]()

Dział konstrukcyjny w firmie

... Administrator sieci i systemów informatycznych Do podstawowych zadań administratora sieci i systemów informatycznych należy: instalowanie i konfiguracja sprzętu i oprogramowania, ... organizujące prace projektowe w sposób tradycyjny do docelowej postaci systemu dokumentacji technicznej dochodzą stopniowo, realizując kolejne przedsięwzięcia ...

-

![Darmowy program ESET do usuwania Conficker'a [© Nmedia - Fotolia.com] Darmowy program ESET do usuwania Conficker'a]()

Darmowy program ESET do usuwania Conficker'a

... pobrania odpowiednich poprawek systemu Windows: MS08-067, MS08-068 oraz MS09-001. Ponownie wykorzystując bezpieczny komputer i pobierz ze strony program, który usunie robaka z zainfekowanego komputera. Zmień hasło do konta z uprawnieniami administratora w swoim komputerze. Zainstaluj na komputerze wszystkie pobrane poprawki dla systemu Windows oraz ...

-

![ESET: zagrożenia internetowe IV 2010 ESET: zagrożenia internetowe IV 2010]()

ESET: zagrożenia internetowe IV 2010

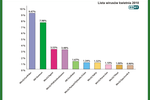

... adresatów, wystrzegaj się podejrzanych stron internetowych i nielegalnych kopii programów, korzystaj w Windows z profilu użytkownika bez uprawnień administratora oraz dbaj o aktualizację systemu operacyjnego, programu antywirusowego oraz zapory osobistej. Na szczycie kwietniowego raportu przygotowanego przez laboratoria antywirusowe firmy ESET ...

-

![Bezpieczeństwo IT: najczęstsze błędy [© stoupa - Fotolia.com] Bezpieczeństwo IT: najczęstsze błędy]()

Bezpieczeństwo IT: najczęstsze błędy

... dłuższym terminie zwiększają ryzyko informatyczne i podatność na ataki we wszystkich obszarach systemu bezpieczeństwa. Brak szkoleń Innym grzechem zaniechania jest brak szkoleń ... a także np. pozostawienie ustawień zabezpieczeń po zmianie na stanowisku administratora. Przestrzeganie zasad nie zniweluje całkowicie ryzyka. Oszuści bywają naprawdę ...

-

![Jak odzyskać skradziony komputer? [© lbtn - Fotolia.com] Jak odzyskać skradziony komputer?]()

Jak odzyskać skradziony komputer?

... nie będzie w stanie skasować, zainstalować, ani też usunąć z systemu. Zniknie również większość uprawnień normalnego użytkownika systemu - w praktyce oznacza to, że skradziony komputer ... lub prokuraturze. Dysponują one środkami, by uzyskać potrzebne informacje od administratora sieci – radzi Aleksander Franik. Nie narażając się na łamanie prawa ...

-

![System Android zaatakowany przez ogromny botnet [© smex - Fotolia.com] System Android zaatakowany przez ogromny botnet]()

System Android zaatakowany przez ogromny botnet

... wyświetla ona monit o konieczności uruchomienia jej z uprawnieniami administratora – dzięki temu złośliwa aplikacja zyskuje uprawnienia do blokowania i odblokowywania ekranu. Dodatkowo Android.SmsSend.754.origin zyskuje możliwość późniejszego usunięcia swojej ikony z ekranu "home" systemu Android. Po zakończeniu instalacji, Trojan wysyła atakującym ...

-

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne]()

10 lat złośliwego oprogramowania na urządzenia mobilne

... zabezpieczeniach) – uDeb albo Rage Against The Cage – wirus przydziela sobie rolę administratora (root) i przejmuje całkowitą kontrolę nad telefonem, który od tej chwili wykonuje ... w dużej liczbie aplikacji dostępnych z Google Play – oficjalnego sklepu z aplikacjami do systemu Android. Jest to agresywna wersja oprogramowania typu adware, które ...

-

![Systemy monitoringu GPS zdyscyplinują pracownika [© Olaru Radian - Fotolia.com] Systemy monitoringu GPS zdyscyplinują pracownika]()

Systemy monitoringu GPS zdyscyplinują pracownika

... i czy wreszcie przebywał tam, co wykazuje w raportach. Ciekawy przypadek zaobserwował dostawca systemu DS Locate, wspomniana powyżej firma Data System Group - w dużej firmie ... na przyswojenie wiedzy na temat zachowania się na drodze. Polecenie administratora floty, by nie przekraczać np. 4000 obrotów i określonej prędkości, poparte praktycznymi ...

-

![Dr. Web: zagrożenia dla urządzeń mobilnych V 2014 [© yuriy - Fotolia.com] Dr. Web: zagrożenia dla urządzeń mobilnych V 2014]()

Dr. Web: zagrożenia dla urządzeń mobilnych V 2014

... grozi niebezpieczeństwem wycieku wszystkich danych znajdujących się na urządzeniu. Z danych wynika także, że prawie 4% właścicieli urządzeń mobilnych korzysta z systemu operacyjnego z prawami administratora (tzw. telefony z rootem) – to również może spowodować zainfekowanie smartfona lub tabletu, a także znacznie utrudnia usuwanie złośliwego ...

-

![Bezpieczeństwo IT w małych firmach [© Paolese - Fotolia.com] Bezpieczeństwo IT w małych firmach]()

Bezpieczeństwo IT w małych firmach

... dyskiem CD Linux i albo odczytać dane prosto z dysków, albo zresetować hasło administratora. Nie jest to możliwe, jeżeli komputery używają pełnego szyfrowania dysku. ... temu wirus Conficker rozprzestrzeniał się jak pożar, wykorzystując lukę w zabezpieczeniach systemu Windows. Przypadek Confickera jest o tyle tragiczny, że wirus wykorzystał lukę, ...

-

![Trojan-wandal podszywa się pod znane aplikacje na Androida Trojan-wandal podszywa się pod znane aplikacje na Androida]()

Trojan-wandal podszywa się pod znane aplikacje na Androida

... ani nie zakłóca przy tym działania żadnych innych aplikacji ani też systemu operacyjnego. Aby utrudnić korzystanie z narzędzi służących do komunikacji, Trojan ukrywa wszystkie ... przed pobieraniem aplikacji z podejrzanych źródeł. Odradzamy również przyznawanie uprawnień administratora takim aplikacjom, ponieważ niesie to za sobą ryzyko utraty bądź ...

-

![Kontrola Generalnego Inspektora Ochrony Danych Osobowych [© vege - Fotolia.com] Kontrola Generalnego Inspektora Ochrony Danych Osobowych]()

Kontrola Generalnego Inspektora Ochrony Danych Osobowych

... procedurę ich ochrony przed dostępem do nich osób niepożądanych oraz sprawność systemu chroniącą dane osobowe przed wyciekiem. Kontrolerzy sprawdzają aktualność i zgodność ... Może to być kierownik danej jednostki organizacyjnej, osoba pełniąca funkcję administratora danych lub osoba spoza przedsiębiorstwa, administrująca danymi np. na podstawie umowy ...

-

![Dyrektor IT, Chief Information Officer, CIO [© vege - Fotolia.com] Dyrektor IT, Chief Information Officer, CIO]()

Dyrektor IT, Chief Information Officer, CIO

... zajmuje dyrektor IT, Chief Information Officer, CIO (Zakres obowiązków): implementacja systemu informatycznego firmy określanie strategii działu IT wdrażanie nowych ... i wyznaczania celów. Karierę rozpocząć można od stanowiska programisty czy administratora sieci informatycznych, następnym krokiem jest posada konsultanta technicznego, dalej – ...

-

![Prawo spadkowe: nowelizacja KC podpisana przez Prezydenta [© Pio Si - Fotolia.com] Prawo spadkowe: nowelizacja KC podpisana przez Prezydenta]()

Prawo spadkowe: nowelizacja KC podpisana przez Prezydenta

... Rzeczypospolitej Polskiej oraz niektórych innych ustaw. Nowelizacja ma na celu usprawnienia systemu kierowania obroną państwa w czasie wojny. Ustawa wprowadza m.in. ... roku, z wyjątkiem przepisu dotyczącego przekazywania staroście informacji przez administratora centralnej ewidencji kierowców, który wejdzie w życie z dniem 4 stycznia 2016 r. ...

-

![Ewolucja złośliwego oprogramowania III kw. 2015 Ewolucja złośliwego oprogramowania III kw. 2015]()

Ewolucja złośliwego oprogramowania III kw. 2015

... . Popularnym sposobem działania takich aplikacji jest uzyskiwanie dostępu do urządzenia z poziomu administratora i wykorzystywanie jego uprawnień, czemu zdecydowanie sprzyjają luki w zabezpieczeniach wynikające z braku aktualizacji systemu operacyjnego. W analizowanym okresie tego rodzaju trojany stanowiły ponad połowę najpopularniejszego mobilnego ...

-

![Android: luki w zabezpieczeniach źródłem dużych problemów Android: luki w zabezpieczeniach źródłem dużych problemów]()

Android: luki w zabezpieczeniach źródłem dużych problemów

... wpływ na rozwój szkodliwych programów, które dzięki pozyskaniu uprawnień administratora są w stanie całkowicie przejąć kontrolę nad urządzeniem ofiary. Przypadek ... Wprawdzie istniejące koncepcje bezpieczeństwa umożliwiają złagodzenie konsekwencji incydentów na poziomie systemu operacyjnego, ale warto pamiętać, że prawdziwym źródłem problemów ...

-

![Samochody zdalnie sterowane nie oprą się atakom [© vchalup - Fotolia.com] Samochody zdalnie sterowane nie oprą się atakom]()

Samochody zdalnie sterowane nie oprą się atakom

... serwera lub systemu multimedialnego samochodu. Brak sprawdzania integralności kodu, co umożliwia przestępcom włączenie własnych funkcji do aplikacji, a nawet podmianę oryginalnego programu na fałszywy. Brak techniki wykrywania dostępu do uprawnień administracyjnych smartfona (popularne rootowanie). Prawa na poziomie administratora zapewniają ...

-

![Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat [© chombosan - Fotolia.com] Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat]()

Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat

... Triada (8%) - modułowy backdoor na systemy Android, który przyznaje uprawnienia administratora pobranemu szkodliwemu oprogramowaniu, pomagając wbudować go w procesy systemowe. Zaobserwowano również ... swojego banku. Statystyki w tym raporcie opierają się na danych pochodzących z systemu ThreatCloud Check Point w okresie od lipca do grudnia 2017 roku. ...

-

![Phishing przemysłowy w natarciu [© calypso77 - Fotolia] Phishing przemysłowy w natarciu]()

Phishing przemysłowy w natarciu

... dodatkowych danych lub możliwości — takich jak uzyskanie lokalnych praw administratora czy kradzież danych uwierzytelniających użytkownika oraz kont w systemie Windows — ... luk w zabezpieczeniach systemu operacyjnego i zainstalowanych aplikacjach, narzędzie Mimikatz, które umożliwia użytkownikom przejęcie danych z kont systemu Windows. Cyberprzestępcy ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kradzież laptopa: jak zapobiec utracie danych? [© violetkaipa - Fotolia.com] Kradzież laptopa: jak zapobiec utracie danych?](https://s3.egospodarka.pl/grafika/laptopy/Kradziez-laptopa-jak-zapobiec-utracie-danych-SdaIr2.jpg)

![Struktura zbioru danych osobowych [© zimmytws-Fotolia.com] Struktura zbioru danych osobowych](https://s3.egospodarka.pl/grafika/przetwarzanie-danych-osobowych/Struktura-zbioru-danych-osobowych-SCMgVG.jpg)

![Microsoft Windows Intune 2.0 [© Nmedia - Fotolia.com] Microsoft Windows Intune 2.0](https://s3.egospodarka.pl/grafika/Microsoft/Microsoft-Windows-Intune-2-0-Qq30bx.jpg)

![Beta Bot za 500 euro [© Amir Kaljikovic - Fotolia.com] Beta Bot za 500 euro](https://s3.egospodarka.pl/grafika2/GData/Beta-Bot-za-500-euro-117886-150x100crop.jpg)

![Dziura w Androidzie, użytkownicy bezbronni [© andreacionti - Fotolia.com] Dziura w Androidzie, użytkownicy bezbronni](https://s3.egospodarka.pl/grafika2/G-Data/Dziura-w-Androidzie-uzytkownicy-bezbronni-161772-150x100crop.jpg)

![Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy [© agary35 - Fotolia.com] Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy](https://s3.egospodarka.pl/grafika2/internet-rzeczy/Ekspres-do-kawy-i-elektroniczna-niania-narzedzia-w-rekach-cyberprzestepcy-166212-150x100crop.jpg)

![Skygofree już od 4 lat inwigiluje system Android [© terovesalainen - Fotolia.com] Skygofree już od 4 lat inwigiluje system Android](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Skygofree-juz-od-4-lat-inwigiluje-system-Android-201621-150x100crop.jpg)

![5 sposobów na skuteczną ochronę komputera Mac [© pixabay.com] 5 sposobów na skuteczną ochronę komputera Mac](https://s3.egospodarka.pl/grafika2/komputery-mac/5-sposobow-na-skuteczna-ochrone-komputera-Mac-243144-150x100crop.jpg)

![Pakiet antywirusowy dla MSP [© Nmedia - Fotolia.com] Pakiet antywirusowy dla MSP](https://s3.egospodarka.pl/grafika/veracomp/Pakiet-antywirusowy-dla-MSP-Qq30bx.jpg)

![Wirusy, trojany, phishing 2007 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing 2007](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-2007-apURW9.jpg)

![F-Secure: uwaga na firmowe komputery [© stoupa - Fotolia.com] F-Secure: uwaga na firmowe komputery](https://s3.egospodarka.pl/grafika/Downadup/F-Secure-uwaga-na-firmowe-komputery-MBuPgy.jpg)

![Darmowy program ESET do usuwania Conficker'a [© Nmedia - Fotolia.com] Darmowy program ESET do usuwania Conficker'a](https://s3.egospodarka.pl/grafika/Conficker/Darmowy-program-ESET-do-usuwania-Conficker-a-Qq30bx.jpg)

![Bezpieczeństwo IT: najczęstsze błędy [© stoupa - Fotolia.com] Bezpieczeństwo IT: najczęstsze błędy](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-IT-najczestsze-bledy-MBuPgy.jpg)

![Jak odzyskać skradziony komputer? [© lbtn - Fotolia.com] Jak odzyskać skradziony komputer?](https://s3.egospodarka.pl/grafika2/utrata-danych/Jak-odzyskac-skradziony-komputer-114588-150x100crop.jpg)

![System Android zaatakowany przez ogromny botnet [© smex - Fotolia.com] System Android zaatakowany przez ogromny botnet](https://s3.egospodarka.pl/grafika2/system-Android/System-Android-zaatakowany-przez-ogromny-botnet-124954-150x100crop.jpg)

![10 lat złośliwego oprogramowania na urządzenia mobilne [© Thomas Hansen - Fotolia.com] 10 lat złośliwego oprogramowania na urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/10-lat-zlosliwego-oprogramowania-na-urzadzenia-mobilne-130738-150x100crop.jpg)

![Systemy monitoringu GPS zdyscyplinują pracownika [© Olaru Radian - Fotolia.com] Systemy monitoringu GPS zdyscyplinują pracownika](https://s3.egospodarka.pl/grafika2/kontrola-pracownikow/Systemy-monitoringu-GPS-zdyscyplinuja-pracownika-136611-150x100crop.jpg)

![Dr. Web: zagrożenia dla urządzeń mobilnych V 2014 [© yuriy - Fotolia.com] Dr. Web: zagrożenia dla urządzeń mobilnych V 2014](https://s3.egospodarka.pl/grafika2/trojany/Dr-Web-zagrozenia-dla-urzadzen-mobilnych-V-2014-138407-150x100crop.jpg)

![Bezpieczeństwo IT w małych firmach [© Paolese - Fotolia.com] Bezpieczeństwo IT w małych firmach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-w-malych-firmach-141510-150x100crop.jpg)

![Kontrola Generalnego Inspektora Ochrony Danych Osobowych [© vege - Fotolia.com] Kontrola Generalnego Inspektora Ochrony Danych Osobowych](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Kontrola-Generalnego-Inspektora-Ochrony-Danych-Osobowych-148416-150x100crop.jpg)

![Dyrektor IT, Chief Information Officer, CIO [© vege - Fotolia.com] Dyrektor IT, Chief Information Officer, CIO](https://s3.egospodarka.pl/grafika2/dyrektor-IT/Dyrektor-IT-Chief-Information-Officer-CIO-186490-150x100crop.jpg)

![Prawo spadkowe: nowelizacja KC podpisana przez Prezydenta [© Pio Si - Fotolia.com] Prawo spadkowe: nowelizacja KC podpisana przez Prezydenta](https://s3.egospodarka.pl/grafika2/prawo-spadkowe/Prawo-spadkowe-nowelizacja-KC-podpisana-przez-Prezydenta-156287-150x100crop.jpg)

![Samochody zdalnie sterowane nie oprą się atakom [© vchalup - Fotolia.com] Samochody zdalnie sterowane nie oprą się atakom](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Samochody-zdalnie-sterowane-nie-opra-sie-atakom-188793-150x100crop.jpg)

![Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat [© chombosan - Fotolia.com] Złośliwe oprogramowanie w II poł. 2017 r. Cryptominer podbija świat](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Zlosliwe-oprogramowanie-w-II-pol-2017-r-Cryptominer-podbija-swiat-202564-150x100crop.jpg)

![Phishing przemysłowy w natarciu [© calypso77 - Fotolia] Phishing przemysłowy w natarciu](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Phishing-przemyslowy-w-natarciu-208569-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)