-

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013]()

KasperskyLab: ataki hakerskie na firmy 2013

... podobną nazwą domeny. Strona ta zostanie następnie wykorzystana do zmylenia użytkowników i zainfekowania ich komputerów. Techniki włamań Jedną z najpopularniejszych technik „wprowadzenia” szkodliwego oprogramowania do sieci korporacyjnych w 2013 r. było wysyłanie pracownikom firm e-maili zawierających szkodliwe załączniki. Zawarte w tych e-mailach ...

-

![Współpraca banków zmniejsza cyberprzestępczość [© ptnphotof - Fotolia.com] Współpraca banków zmniejsza cyberprzestępczość]()

Współpraca banków zmniejsza cyberprzestępczość

... znajdują się w raporcie: „Raport z ćwiczenia Cyber-EXE Polska 2013 w zakresie ochrony przed zagrożeniami z cyberprzestrzeni dla polskiego sektora bankowego”. Krytyczne znaczenie technik teleinformatycznych w połączeniu ze szczególną rolą oraz wagą bankowości dla klientów, społeczeństwa, rynku i całej gospodarki sprawiło, że sektor bankowy stał się ...

-

![Monter instalacji sanitarnych, monter instalacji i urządzeń sanitarnych [© dmitrimaruta - Fotolia.com] Monter instalacji sanitarnych, monter instalacji i urządzeń sanitarnych]()

Monter instalacji sanitarnych, monter instalacji i urządzeń sanitarnych

... budową i remontem sieci komunalnych i B.9, wykonywanie robót związanych z montażem i remontem instalacji sanitarnych, może uzyskać dyplom potwierdzający kwalifikacje w zawodzie technik urządzeń sanitarnych po potwierdzeniu dodatkowo kwalifikacji B.27, organizacja robót związanych z budową i eksploatacją sieci komunalnych oraz instalacji sanitarnych ...

-

![Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie [© Andrea Danti - Fotolia.com] Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie]()

Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie

... zagrożeniami, ale również przed atakami targetowanymi, coraz częściej przeprowadzanymi przez cyberprzestępców. Warto przeszkolić również pracowników pod kątem wykorzystywanych przez hakerów technik socjotechnicznych oraz zagrożeń, czyhających na nich np. w wiadomościach e-mail – uzupełnia Sadkowski.

-

![Na czym bazuje cyberprzestępczość? 4 główne wektory ataków [© Uli-B - Fotolia.com] Na czym bazuje cyberprzestępczość? 4 główne wektory ataków]()

Na czym bazuje cyberprzestępczość? 4 główne wektory ataków

... , innym zależy na zaatakowaniu jak najszerszego grona ofiar, a jeszcze innym - na rozgłosie. Jakie działania były szczególnie "modne" w 2019 roku? Jakich technik i sposobów, najczęściej imali się atakujący? Odpowiedzi na te pytania znajdziecie poniżej. DNS pod ostrzałem Jak wynika z ubiegłorocznych obserwacji ekspertów, sporą ...

-

![Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender [© beccarra - Fotolia.com] Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender]()

Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender

... usług, w tym również APT. Organizacje będą zmuszone zaktualizować swoje strategie dotyczące zapobieganiu zagrożeniom, aby skupić się na identyfikacji taktyk i technik zazwyczaj kojarzonych z wyrafinowanymi napastnikami. Obecny stan zabezpieczeń w przypadku małych i średnich firm nie jest odpowiednio przygotowany do radzenia sobie z najemnikami ...

-

![Na czym polega atak APT? Jak się obronić? Na czym polega atak APT? Jak się obronić?]()

Na czym polega atak APT? Jak się obronić?

... się z trzech etapów: infiltracji sieci, rozszerzenia dostępu oraz osiągnięcia celu. W pierwszej fazie napastnicy uzyskują dostęp do sieci poprzez wykorzystanie technik socjotechnicznych, najczęściej za pomocą wiadomości phishingowych. E-maile są wysyłane do określonych osób, często dyrektorów finansowych, głównych księgowych lub członków zarządu ...

-

![Zagrożenia z sieci: I-VI 2006 Zagrożenia z sieci: I-VI 2006]()

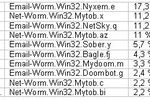

Zagrożenia z sieci: I-VI 2006

... niektóre z nich są prawdziwe, ale większość ma zwykle na celu ukraść pieniądze nie dość ostrożnym osobom. Z przeprowadzonego niedawno badania dotyczącego technik phishingu wynika, że fałszywa witryna najbardziej przypominająca prawdziwą pod względem wizualnym była w stanie oszukać 90 % uczestników badania. W liczbie tej znaleźli ...

-

![G DATA: zagrożenia internetowe w 2008 [© Scanrail - Fotolia.com] G DATA: zagrożenia internetowe w 2008]()

G DATA: zagrożenia internetowe w 2008

... z myślą o konkretnych grupach docelowych – będzie to nowa jakość zarówno w wiadomościach reklamowych, jak i tych klasyfikowanych jako phishing. Pierwsze oznaki takich technik można było obserwować już w roku 2007. Ralf Benzmueller wyjaśnia mechanizm działania cyberprzestępców: „Wykradają osobiste informacje potencjalnych ofiar, a następnie na ich ...

-

![Phishing: zaatakowani klienci BZ WBK Phishing: zaatakowani klienci BZ WBK]()

Phishing: zaatakowani klienci BZ WBK

... . W typowym ataku phishingowym cyberprzestępca tworzy prawie idealną replikę strony WWW dowolnej instytucji lub portalu. Następnie rozpoczyna się „phishing”: przy użyciu technik spamowych wysyłane są wiadomości e-mail imitujące prawdziwą korespondencję wysyłaną przez różne instytucje. Hakerzy mogą wykorzystywać prawdziwe logo firmy, nienaganny styl ...

-

![Internet szerokopasmowy w Polsce 2010-2012 Internet szerokopasmowy w Polsce 2010-2012]()

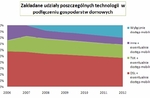

Internet szerokopasmowy w Polsce 2010-2012

... . Udział szerokopasmowego dostępu mobilnego gwałtownie rośnie od roku 2007 co jest wynikiem: możliwości ominięcia problemów technicznych istniejących w przypadku technik stacjonarnych, agresywnych strategii marketingowych operatorów komórkowych, postrzegania przez klientów Internetu mobilnego jako równorzędnego stacjonarnemu pod kątem jakości ...

-

![Polski rynek e-commerce celem ataków Polski rynek e-commerce celem ataków]()

Polski rynek e-commerce celem ataków

... chętnie wyłapują luki w skryptach oraz systemach zabezpieczeń serwerów, by w ten sposób wykorzystać wirtualne sklepy do rozsyłania złośliwego oprogramowania. Technik przeprowadzania skutecznych ataków przy użyciu malware jest wiele, a skale problemu doskonale obrazują statystyki wzrostu szkodliwego oprogramowania krążącego w Sieci, sporządzane ...

-

![Uwaga na fałszywe domeny internetowe [© stoupa - Fotolia.com] Uwaga na fałszywe domeny internetowe]()

Uwaga na fałszywe domeny internetowe

... , który umożliwia zainstalowanie złośliwego oprogramowania na niewłaściwie zabezpieczonym komputerze. „Przestępcy coraz częściej sięgają po narzędzia pozycjonerskie, niekiedy uciekając się do technik zwanyvch Black hat SEO, a więc wykorzystując metody spamerskie, niezgodne z regulaminem wyszukiwarek” - zauważa Anna Sikorska, SEO Director z Adseo.pl ...

-

![Panda Labs: rynek zabezpieczeń w 2010r. [© stoupa - Fotolia.com] Panda Labs: rynek zabezpieczeń w 2010r.]()

Panda Labs: rynek zabezpieczeń w 2010r.

... się wielu nowych fałszywych antywirusów (programów typu rogueware), botów i trojanów bankowych. Inżyniera społeczna Cyberprzestępcy będą nadal koncentrować się na stosowaniu technik inżynierii społecznej do infekowania komputerów, w szczególności poprzez wyszukiwarki (BlackHat SEO) i serwisy społecznościowe oraz ataki „drive-by-download” ze stron ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... zagrożeń. Skutkiem był wzrost wydajności centrów antywirusowych przetwarzających zagrożenia (oraz związanych z tym technologii antywirusowych "w chmurze"); rozwój nowych technik automatycznego wykrywania; implementacja nowych metod heurystycznych, wirtualizacji i analizy zachowania. Innymi słowy, reakcją branży antywirusowej było stworzenie nowych ...

-

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011]()

Szkodliwe programy 2010 i prognozy na 2011

... powstało kilka programów koncepcyjnych dla tej platformy demonstrujących techniki, które mogłyby zostać wykorzystane przez cyberprzestępców. Doskonałym przykładem jednej z takich technik był ‘SpyPhone’ – dziecko szwajcarskiego naukowca. Program ten umożliwia nieautoryzowany dostęp do informacji dotyczących użytkownika iPhone’a, jego lokalizacji ...

-

![Atak phishingowy na klientów BZ WBK Atak phishingowy na klientów BZ WBK]()

Atak phishingowy na klientów BZ WBK

... przestępców. W typowym ataku phishingowym cyberprzestępca tworzy replikę strony WWW dowolnej instytucji lub portalu. Następnie rozpoczyna się „phishing”: przy użyciu technik spamowych wysyłane są wiadomości e-mail imitujące prawdziwą korespondencję wysyłaną przez różne instytucje. Atakujący może wykorzystywać prawdziwe logo firmy, nienaganny styl ...

-

![Atak phishingowy na klientów Deutsche Banku Atak phishingowy na klientów Deutsche Banku]()

Atak phishingowy na klientów Deutsche Banku

... przestępców. W typowym ataku phishingowym cyberprzestępca tworzy replikę strony WWW dowolnej instytucji lub portalu. Następnie rozpoczyna się „phishing”: przy użyciu technik spamowych wysyłane są wiadomości e-mail imitujące prawdziwą korespondencję wysyłaną przez różne instytucje. Atakujący może wykorzystywać prawdziwe logo firmy, nienaganny styl ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

... . W następnym kwartale odbędą się dwie ważne konferencje dla hakerów - BlackHat oraz Defcon. Podczas obu tych wydarzeń przedstawianych jest wiele nowych technik ataków, które zwykle natychmiast zostają wykorzystane przez cyberprzestępców. Dlatego też należy się spodziewać, że w trzecim kwartale szkodliwi użytkownicy zaczną wypróbowywać ...

-

![Nowy szkodliwy program MiniDuke Nowy szkodliwy program MiniDuke]()

Nowy szkodliwy program MiniDuke

... 20 kilobajtów” - dodaje Jewgienij Kasperski. „Połączenie starych metod doświadczonych twórców szkodliwego oprogramowania z wykorzystaniem nowo odkrytych exploitów i sprytnych technik socjotechnicznych do łamania zabezpieczeń wyszukanych celów jest bardzo niebezpieczne”. Główne wnioski z badania przeprowadzonego przez Kaspersky Lab Napastnicy ...

-

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows]()

Złośliwe aplikacje na Androida atakują Windows

... nosicieli wirusów PC zostało odnotowane po raz pierwszy. W 2005 roku malware „Cardtrap” na zapomniany już system operacyjny Symbian, używał podobnych technik by infekować komputery PC. G Data ostrzega przed możliwością zarażenia komputera z wykorzystaniem aktywnej funkcji Autorun w systemie Windows. Już od dłuższego czasu ...

-

![Ataki hakerskie: nowy szkodliwy program dla Androida [© Pavel Ignatov - Fotolia.com] Ataki hakerskie: nowy szkodliwy program dla Androida]()

Ataki hakerskie: nowy szkodliwy program dla Androida

... do zainstalowania szkodnika. Sądzimy jednak, że w przyszłości podobne ataki mogą się odbywać z wykorzystaniem luk w oprogramowaniu mobilnym lub połączenia różnych technik”. Rozwiązania Kaspersky Lab przeznaczone dla urządzeń z Androidem – Kaspersky Mobile Security oraz Kaspersky Tablet Security – skutecznie blokują mobilny szkodliwy program ...

-

![8 kierunków, w których podążą cyberprzestępcy [© Nikolai Sorokin - Fotolia.com] 8 kierunków, w których podążą cyberprzestępcy]()

8 kierunków, w których podążą cyberprzestępcy

... , z założenia są one niezwykle podatne na ataki. W 2015 roku spodziewamy się dalszej ewolucji ataków na bankomaty przy użyciu ukierunkowanych szkodliwych technik w celu uzyskania dostępu do „mózgu” bankomatów. Kolejnym etapem będzie skompromitowanie przez osoby atakujące sieci banków oraz wykorzystanie tego poziomu dostępu ...

-

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015]()

Ewolucja złośliwego oprogramowania I kw. 2015

... . Zagrożenia mobilne Głównym kierunkiem ewolucji mobilnego szkodliwego oprogramowania jest monetyzacja – twórcy szkodliwego oprogramowania próbują rozwijać programy, które przy użyciu różnych technik potrafią uzyskać pieniądze i dane bankowe użytkowników. Coraz więcej trojanów SMS posiada funkcje, które pozwalają im atakować konta bankowe ofiar ...

-

![Ataki DDoS zagrażają organizacjom [© Maksim Kabakou - Fotolia.com] Ataki DDoS zagrażają organizacjom]()

Ataki DDoS zagrażają organizacjom

... Z tego powodu prace dochodzeniowe dotyczące takich ataków są bardzo skomplikowane i zazwyczaj długotrwałe. Cyberprzestępcy przeprowadzający ataki DDoS nie ograniczają swoich technik do botnetów, jednak jest to bardzo popularne i niebezpieczne narzędzie, przed którym potencjalne ofiary – organizacje posiadające zasoby dostępne w internecie – powinny ...

-

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy]()

12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy

... łatwo uzyskali dostęp do dwóch komputerów zamiast jednego i zażądali okupu od dwóch ofiar. Autorzy szkodliwego oprogramowania zaczynają również używać innych technik niż szyfrowanie danych – na przykład usuwanie plików czy zmiana ich nagłówków. Wreszcie – w sieci nadal krąży znany już ransomware, a użytkownicy mogą ...

-

![Uczenie maszynowe przeciwko hakerom? Uczenie maszynowe przeciwko hakerom?]()

Uczenie maszynowe przeciwko hakerom?

... cyberzagrożeń. Niejednokrotnie prześciga człowieka w dostrzeganiu wzorców zachowań czy podejrzanych incydentów. Dzięki temu jest w stanie nadążyć za dynamicznym rozwojem technik stosowanych przez cyberprzestępców – mówi Robert Dąbrowski, szef zespołu inżynierów Fortinet w Polsce. Uczenie maszynowe z powodzeniem wykorzystują m.in. zapory sieciowe ...

-

![Linux odporny, ale nie na cyberataki APT. Jak się chronić? Linux odporny, ale nie na cyberataki APT. Jak się chronić?]()

Linux odporny, ale nie na cyberataki APT. Jak się chronić?

... końcowych działających pod kontrolą systemu Windows lub macOS, co pozostanie niezauważone. Jako przykład można przytoczyć rosyjskojęzyczne ugrupowanie Turla, znane z zaawansowanych technik kradzieży danych, które z czasem znacząco zmodyfikowało swój zestaw narzędzi m.in. o backdoory dla systemu Linux. Nowa modyfikacja backdoora Penguin_x64 ...

-

![Cyberataki APT w III kw. 2020 r. Atakujący (nie)przewidywalni Cyberataki APT w III kw. 2020 r. Atakujący (nie)przewidywalni]()

Cyberataki APT w III kw. 2020 r. Atakujący (nie)przewidywalni

... tu między innymi o szkodliwym oprogramowaniu napisanym w mniej znanych językach programowania, jak również rozprzestrzenianym za pośrednictwem legalnych usług chmury. Śledzenie aktywności, technik, taktyk i procedur cyberugrupowań pozwala nam obserwować, w jaki sposób adaptują one nowe techniki i narzędzia, a tym samym przygotować się do reagowania ...

-

![Cyberbezpieczeństwo: szpitale, praca zdalna i chmura na celowniku [© pixabay.com] Cyberbezpieczeństwo: szpitale, praca zdalna i chmura na celowniku]()

Cyberbezpieczeństwo: szpitale, praca zdalna i chmura na celowniku

... m.in.: Co zagraża globalnemu cyberbezpieczeństwu? Kto w minionym roku zajmował czołowe miejsce wśród branż najczęściej atakowanych przez hakerów? Jakich kluczowych wektorów i technik ataków używają cyberprzestępcy? Jak wynika z Raportu Bezpieczeństwa firmy Check Point, w tym roku należy spodziewać się zmasowanych uderzeń w opiekę zdrowotną ...

-

![Jak zmieniło się złośliwe oprogramowanie finansowe? Jak zmieniło się złośliwe oprogramowanie finansowe?]()

Jak zmieniło się złośliwe oprogramowanie finansowe?

... z mobilnym złośliwym oprogramowaniem bankowym? Jak lista atakowanych zmieniła się rok później? Jak się chronić przed szkodliwymi programami finansowymi? Rozwój nowych technik rozprzestrzeniania szkodników oraz koncentracja na urządzeniach mobilnych stanowią zmianę taktyki. Szczególnie wyraźny wpływ miało to na mobilne trojany bankowe, czyli ...

-

![Branża gier online atakowana w 2020 roku prawie 250 milionów razy [© pixabay.com] Branża gier online atakowana w 2020 roku prawie 250 milionów razy]()

Branża gier online atakowana w 2020 roku prawie 250 milionów razy

... , że cyberprzestępcy często korzystali z Discorda, bezpłatnej aplikacji głosowej dla graczy, aby koordynować swoje wysiłki i dzielić się najlepszymi praktykami dotyczącymi różnych technik ataków, jak np. SQL Injection (SQLi), Local File Inclusion (LFi) i Cross-Site Scripting (XSS). Jak wskazuje raport, cyberprzestępcy najczęściej sięgali po ...

-

![CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami [© Minerva Studio - Fotolia.com] CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami]()

CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami

... online, w tym Webmoney, Perfect Money, AdvCash i in. Usługi farm kliknięć, takich jak 2Captcha umożliwiają atakującym całkowite obejście tych technik, także najnowszego testu Google’a o nazwie reCAPTCHA Enterprise. Rozwiązywanie CAPTCHA Profesjonalnie działający atakujący z wyprzedzeniem przeprowadza rekonesans w docelowej witrynie, identyfikując ...

-

![Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł [© pixabay.com] Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł]()

Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł

... technikami przejęcia danych osobowych, kart płatniczych i środków finansowych. Z roku na rok przestępcy są również coraz bardziej skuteczni, opracowują coraz więcej technik, aby wzbogacić się, zyskując dostęp do cudzych kart płatniczych. Zdaniem autorów Nilson Report, globalne straty wynikające z oszustw związanych z kartami kredytowymi ...

-

![Cyberataki ransomware: wszyscy się boją, nie wszyscy się chronią [© DD Images - Fotolia.com] Cyberataki ransomware: wszyscy się boją, nie wszyscy się chronią]()

Cyberataki ransomware: wszyscy się boją, nie wszyscy się chronią

... 66% średnich i dużych przedsiębiorstw w Polsce dba o monitorowanie podejrzanych aktywności, łatanie luk w systemach, integrację i automatyzację rozwiązań ochronnych oraz śledzenie nowych technik i metod cyberataków. Średnio co trzecia firma wskazuje, że ma problemy z łataniem luk, śledzeniem incydentów czy nadążaniem za zmieniającymi się metodami ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Współpraca banków zmniejsza cyberprzestępczość [© ptnphotof - Fotolia.com] Współpraca banków zmniejsza cyberprzestępczość](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Wspolpraca-bankow-zmniejsza-cyberprzestepczosc-131032-150x100crop.jpg)

![Monter instalacji sanitarnych, monter instalacji i urządzeń sanitarnych [© dmitrimaruta - Fotolia.com] Monter instalacji sanitarnych, monter instalacji i urządzeń sanitarnych](https://s3.egospodarka.pl/grafika2/monter-instalacji-sanitarnych/Monter-instalacji-sanitarnych-monter-instalacji-i-urzadzen-sanitarnych-188969-150x100crop.jpg)

![Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie [© Andrea Danti - Fotolia.com] Cyberprzestępcy nie przespali świąt. Zaatakowali m.in. linie lotnicze i kopalnie](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberprzestepcy-nie-przespali-swiat-Zaatakowali-m-in-linie-lotnicze-i-kopalnie-225847-150x100crop.jpg)

![Na czym bazuje cyberprzestępczość? 4 główne wektory ataków [© Uli-B - Fotolia.com] Na czym bazuje cyberprzestępczość? 4 główne wektory ataków](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Na-czym-bazuje-cyberprzestepczosc-4-glowne-wektory-atakow-226408-150x100crop.jpg)

![Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender [© beccarra - Fotolia.com] Cyberzagrożenia w 2021 roku. Prognozy od Bitdefender](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberzagrozenia-w-2021-roku-Prognozy-od-Bitdefender-234911-150x100crop.jpg)

![G DATA: zagrożenia internetowe w 2008 [© Scanrail - Fotolia.com] G DATA: zagrożenia internetowe w 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/G-DATA-zagrozenia-internetowe-w-2008-apURW9.jpg)

![Uwaga na fałszywe domeny internetowe [© stoupa - Fotolia.com] Uwaga na fałszywe domeny internetowe](https://s3.egospodarka.pl/grafika/GData/Uwaga-na-falszywe-domeny-internetowe-MBuPgy.jpg)

![Panda Labs: rynek zabezpieczeń w 2010r. [© stoupa - Fotolia.com] Panda Labs: rynek zabezpieczeń w 2010r.](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Labs-rynek-zabezpieczen-w-2010r-MBuPgy.jpg)

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Szkodliwe-programy-2010-i-prognozy-na-2011-MBuPgy.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Złośliwe aplikacje na Androida atakują Windows [© Pavel Ignatov - Fotolia.com] Złośliwe aplikacje na Androida atakują Windows](https://s3.egospodarka.pl/grafika2/zlosliwe-aplikacje/Zlosliwe-aplikacje-na-Androida-atakuja-Windows-114500-150x100crop.jpg)

![Ataki hakerskie: nowy szkodliwy program dla Androida [© Pavel Ignatov - Fotolia.com] Ataki hakerskie: nowy szkodliwy program dla Androida](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Ataki-hakerskie-nowy-szkodliwy-program-dla-Androida-115336-150x100crop.jpg)

![8 kierunków, w których podążą cyberprzestępcy [© Nikolai Sorokin - Fotolia.com] 8 kierunków, w których podążą cyberprzestępcy](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/8-kierunkow-w-ktorych-podaza-cyberprzestepcy-147721-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2015-157446-150x100crop.jpg)

![Ataki DDoS zagrażają organizacjom [© Maksim Kabakou - Fotolia.com] Ataki DDoS zagrażają organizacjom](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Ataki-DDoS-zagrazaja-organizacjom-165240-150x100crop.jpg)

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/12-najwiekszych-zagrozen-2017-Poznaj-pomysly-cyberprzestepcy-187616-150x100crop.jpg)

![Cyberbezpieczeństwo: szpitale, praca zdalna i chmura na celowniku [© pixabay.com] Cyberbezpieczeństwo: szpitale, praca zdalna i chmura na celowniku](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-szpitale-praca-zdalna-i-chmura-na-celowniku-236010-150x100crop.jpg)

![Branża gier online atakowana w 2020 roku prawie 250 milionów razy [© pixabay.com] Branża gier online atakowana w 2020 roku prawie 250 milionów razy](https://s3.egospodarka.pl/grafika2/gry-online/Branza-gier-online-atakowana-w-2020-roku-prawie-250-milionow-razy-238853-150x100crop.jpg)

![CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami [© Minerva Studio - Fotolia.com] CAPTCHA nie zabezpiecza przed zautomatyzowanymi cyberatakami](https://s3.egospodarka.pl/grafika2/system-CAPTCHA/CAPTCHA-nie-zabezpiecza-przed-zautomatyzowanymi-cyberatakami-239641-150x100crop.jpg)

![Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł [© pixabay.com] Hakerzy w 2021 roku ukradli z kart płatniczych 57,6 mln zł](https://s3.egospodarka.pl/grafika2/hakerzy/Hakerzy-w-2021-roku-ukradli-z-kart-platniczych-57-6-mln-zl-244937-150x100crop.jpg)

![Cyberataki ransomware: wszyscy się boją, nie wszyscy się chronią [© DD Images - Fotolia.com] Cyberataki ransomware: wszyscy się boją, nie wszyscy się chronią](https://s3.egospodarka.pl/grafika2/ransomware/Cyberataki-ransomware-wszyscy-sie-boja-nie-wszyscy-sie-chronia-245426-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)