-

![Spear phishing nęka biznesową pocztę e-mail [© Melpomene - Fotolia.com] Spear phishing nęka biznesową pocztę e-mail]()

Spear phishing nęka biznesową pocztę e-mail

... email compromise attacks” (Spear phishing: główne zagrożenia i trendy, tom. 3 – Obrona przed atakami na biznesową pocztę elektroniczną) dowodzi m.in., że jedną z technik stosowanych przez napastników jest naśladowanie zachowań użytkowników przejętych kont. Do 91 proc. ataków na pocztę biznesową (business e-mail compromise, BEC ...

-

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%]()

Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%

... złośliwego kodu: Zmiany w dystrybucji pokazują, jak pilna jest potrzeba uświadamiania użytkowników Analiza strategii cyberprzestępców daje cenny wgląd w proces ewolucji technik i taktyk ataków, co umożliwia lepszą ochronę przed zagrożeniami w przyszłości. Eksperci FortiGuard Labs przeanalizowali funkcjonalność wykrytego złośliwego kodu na podstawie ...

-

![Przykładowe techniki negocjacyjne [© Minerva Studio - Fotolia.com] Przykładowe techniki negocjacyjne]()

Przykładowe techniki negocjacyjne

... odpowiednich ustępstw w innych aspektach negocjacji. Najskuteczniejszym sposobem obrony wobec technik z grupy balonu próbnego jest prośba o przedstawienie kryteriów, na bazie ... pertraktacje przekreśliłyby jego poprzedni wysiłek. Obroną w wypadku tego typu technik jest niedopuszczenie do jej zastosowania poprzez wprowadzenie pełnomocnictw we wstępnej ...

-

![Złośliwe oprogramowanie bez plików. Jak się chronić? [© pixabay.com] Złośliwe oprogramowanie bez plików. Jak się chronić?]()

Złośliwe oprogramowanie bez plików. Jak się chronić?

... wiadomo nie od dziś. Jedną ze stosowanych przez nich technik są ataki wykorzystujące złośliwe oprogramowanie bez plików, tzw. fileless malware, które umożliwiają ... będzie nadal z chęcią stosowane przez przestępców. Bezplikowy malware wymaga innowacyjnych technik ochrony, które uzupełniają tradycyjne narzędzia stosowane w zabezpieczeniach IT. ...

-

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT]()

Trend Micro Custom Defense chroni przed atakami APT

... starając się zamaskować tego typu komunikację przy użyciu takich technik jak zmiana i przekierowanie adresów, wykorzystywanie legalnych aplikacji i stron do połączeń, a ... identyfikację ataku ukrytego za legalnymi aplikacjami i stronami, a także innych zaawansowanych technik takich jak użycie wewnętrznych serwerów C&C. Deep Security umożliwia analizę ...

-

![Kaspersky DDoS Protection dla ochrony przed atakami DDoS Kaspersky DDoS Protection dla ochrony przed atakami DDoS]()

Kaspersky DDoS Protection dla ochrony przed atakami DDoS

... oferty Kaspersky DDoS Protection. Jedną z kluczowych zalet Kaspersky DDoS Protection jest sposób działania rozwiązania można szybko zmodyfikować w odpowiedzi na zmiany technik wykorzystywanych przez atakujących, nawet w trakcie trwającego ataku. fakt, że technologia monitorowania i filtrowania ruchu została opracowana wewnątrz Kaspersky Lab. To ...

-

![Zaawansowane ataki hakerskie tanim kosztem? Zaawansowane ataki hakerskie tanim kosztem?]()

Zaawansowane ataki hakerskie tanim kosztem?

... . Specjaliści Kaspersky Lab zaobserwowali zupełnie nową tendencję w sposobie działania wysoko wykwalifikowanych cyberprzestępców. Okazuje się, że coraz częściej rezygnują oni z kosztownych technik jak np. luki dnia zerowego, a opierają się na kampaniach socjotechnicznych łączonych ze "starymi, dobrymi" metodami. W rezultacie udaje im się ...

-

![Cyberprzestępczość 2020. Prognozy i rady Cyberprzestępczość 2020. Prognozy i rady]()

Cyberprzestępczość 2020. Prognozy i rady

... prowadzenia ataków. Zaawansowane techniki unikania Ogłoszony niedawno raport Fortinet Threat Landscape pokazuje wzrost wykorzystania przez cyberprzestępców zaawansowanych technik omijania zabezpieczeń, zaprojektowanych w celu zapobiegania wykrywaniu, wyłączania funkcji ochronnych oraz unikania wykrycia dzięki korzystaniu do ataku wyłącznie ...

-

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane]()

Cyberataki: szybsze i coraz bardziej zautomatyzowane

... może pomóc w szybszym zatrzymaniu cyberprzestępców Analizowanie celów atakujących jest ważne, aby móc lepiej dostosować obronę do szybko zmieniających się technik cyberataków. Aby zaobserwować złośliwe skutki różnych ataków, FortiGuard Labs przeanalizował funkcjonalność wykrytego złośliwego oprogramowania poprzez uruchomienie jego próbek zebranych ...

-

![Gdzie kryją się ataki ukierunkowane i po co ci wskaźniki IoA? Gdzie kryją się ataki ukierunkowane i po co ci wskaźniki IoA?]()

Gdzie kryją się ataki ukierunkowane i po co ci wskaźniki IoA?

... klasycznych, opartych na wskaźnikach infekcji lub innych znanych metodach wykrywania, zupełnie nie sprawdzi się w przypadku stosowania przez cyberprzestępców najbardziej zaawansowanych technik. Wprawdzie alerty oparte na wskaźnikach IoA są o wiele bardziej pracochłonne, wymagają bowiem wielu badań oraz stworzenia skutecznych reguł, a następnie ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... był to atak wymierzony w konkretny cel. Jeśli tak, powstaje pytanie, w jaki sposób został przeprowadzony? Prawdopodobnie wiadomości zostały rozesłane przy użyciu technik spamowych na określone adresy, jednak w programach pocztowych ofiar nie wykryto żadnych trojanów - niektóre z zainfekowanych komputerów nie posiadają nawet poczty. Złośliwy ...

-

![Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok [© Florian Roth - Fotolia.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok]()

Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok

... zostać zaatakowane, ponieważ firmy za pomocą sieci satelitarnych podłączają do swoich sieci urządzenia znajdujące się wcześniej poza nią, np. rozwiązania technik operacyjnych (OT). W miarę wzrostu popularności sieci satelitarnych także one będą aktywnie wykorzystywane do rozsyłania ransomware’u. Konieczna ochrona cyfrowych portfeli – Ingerowanie ...

-

![Trend Micro: zagrożenia internetowe 2016 [© kaptn - Fotolia.com] Trend Micro: zagrożenia internetowe 2016]()

Trend Micro: zagrożenia internetowe 2016

... internetowe typu BEC zwróciły również uwagę na skuteczność technik inżynierii społecznej stosowanych wobec przedsiębiorstw. Różnorodność luk w zabezpieczeniach – w 2016 r. ... dłuższego czasu używają trojanów bankowych, szkodliwego oprogramowania atakującego bankomaty oraz technik kopiowania pasków magnetycznych kart płatniczych. W ostatnich latach ...

-

![Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r. [© ptnphotof - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r.]()

Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r.

... oddziału firmy Fortinet. Długoterminowa strategia ukrytych cyberataków Złośliwe oprogramowanie Zegost było zastosowane w kampanii spearphishingowej, która wykorzystywała kilka ciekawych technik. Tak jak w przypadku innych rodzajów oprogramowania typu infostealer, głównym celem Zegosta jest zbieranie i potajemne wydobywanie informacji o urządzeniu ...

-

![Fortinet: co planuje cyberprzestępczość na 2021 rok? [© Andrey Burmakin - Fotolia.com] Fortinet: co planuje cyberprzestępczość na 2021 rok?]()

Fortinet: co planuje cyberprzestępczość na 2021 rok?

... , a jako że systemy IT coraz częściej wykorzystywane są do obsługi środowisk technik operacyjnych (OT), w tym krytycznej infrastruktury, zawierają wiele danych, od których ... umów partnerskich z innymi podmiotami. Konieczny jest rozwój sztucznej inteligencji – Ewolucja technik AI do postaci ich kolejnej generacji ma zasadnicze znaczenie dla ...

-

![Cyberprzestępczość - trendy według FortiGuard Labs Cyberprzestępczość - trendy według FortiGuard Labs]()

Cyberprzestępczość - trendy według FortiGuard Labs

... ransomware firmy muszą bez przerwy aktualizować swoje zabezpieczenia. Dodatkowo, ogólny poziom cyberhigieny skutecznie może podnieść edukowanie pracowników w zakresie typowych technik cyberataków. Wdrożenie skutecznej strategii ochronnej, która obejmuje m.in. zasadę Zero Trust, czy też segmentację i mikrosegmentację sieci, może pomóc w zapobieganiu ...

-

![Uwaga na ataki hakerskie w czasie Amazon Prime Day [© pixabay.com] Uwaga na ataki hakerskie w czasie Amazon Prime Day]()

Uwaga na ataki hakerskie w czasie Amazon Prime Day

... uważają, że szczyt „polowań” na nasze dane może być jeszcze przed nami... Jak rozpoznać fałszywe maile? Phisherzy stosują szeroką gamę technik, aby ich złośliwe wiadomości e-mail wyglądały na oryginalne – nie tylko kopiują układ graficzny wiadomości, ale również rejestrują domeny, które nazwą ...

-

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy]()

Cyberataki: po co hakować, skoro dane logowania podane są na tacy

... Talos spotykają się z następującymi praktykami: Poświadczenia skradzione z magazynów haseł Dane skradzione z magazynów haseł zajęły 4. miejsce na liście 20 najpopularniejszych technik MITRE ATT&CK, które Talos zaobserwował w 2023 roku. Dzieje się tak, gdy użytkownicy przechowują hasła w aplikacjach lub przeglądarkach internetowych. Technika ta ...

-

![Atak wirusów: uważaj na Sality.AO [© stoupa - Fotolia.com] Atak wirusów: uważaj na Sality.AO]()

Atak wirusów: uważaj na Sality.AO

... złośliwy program. Użytkowników ostrzega się, że istnieje ryzyko zmasowanego ataku. Oprócz technik charakterystycznych dla dawnych złośliwych programów, Sality.AO zawiera także szereg ... technologie, [...] które umożliwiają wykrywanie ataków niskiego poziomu i najnowszych technik stosowanych przez złośliwe oprogramowanie. Nic więc dziwnego, iż ...

-

![Panda Labs: trojany groźne w III kw. 2010 Panda Labs: trojany groźne w III kw. 2010]()

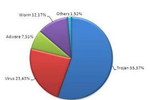

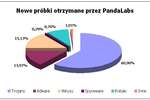

Panda Labs: trojany groźne w III kw. 2010

... to” na Facebooku, aby przekierowywać użytkowników na inne strony internetowe. Fałszywe strony internetowe zostały też wypozycjonowane w wynikach wyszukiwarek za pomocą technik BlackHat SEO. Do ataków stosowano także wrażliwości 0-day. Kwartał pełen wydarzeń Podczas ostatniego kwartału miało miejsce wiele incydentów zagrażających bezpieczeństwu ...

-

![Ataki hakerskie: Cybernetyczna Wojna Światowa [© ra2 studio - Fotolia.com] Ataki hakerskie: Cybernetyczna Wojna Światowa]()

Ataki hakerskie: Cybernetyczna Wojna Światowa

... ataków typu DoS mamy jednak często do czynienia z grubą zasłoną anonimowości. Największe szanse na zdarcie tej zasłony daje umiejętne połączenie technik hakowania »odwrotnego« (ang. back hacking, czyli hakowanie napastnika, w celu wykrycia jego tożsamości lub lokalizacji) z dogłębną wiedzą na temat kultury i strategicznych ...

-

![Fortinet - ataki APT [© ra2 studio - Fotolia.com] Fortinet - ataki APT]()

Fortinet - ataki APT

... pozostać obecna w sieci swojej ofiary i nadal obserwować jej zasoby. Jakich narzędzi może użyć atakujący w celu dokonania ataku APT? Kombinacja narzędzi i technik, które atakujący stosują do tworzenia zaawansowanych trwałych zagrożeń jest często taka sama jak w przypadku codziennych zmasowanych cyberataków, np.: Złośliwe oprogramowanie ...

-

![9 sposobów ochrony przed atakami ransomware 9 sposobów ochrony przed atakami ransomware]()

9 sposobów ochrony przed atakami ransomware

... za pomocą rozwiązań do wykrywania zagrożeń i reagowania na nie (Endpoint Detection and Response, EDR) oraz innych nowoczesnych, działających w czasie rzeczywistym technik. 5. Zapasowe kopie danych i reagowanie na incydenty Firma powinna wykonywać zapasowe kopie (backup) wszystkich systemów i danych oraz przechowywać je poza siecią ...

-

![Techniki wyłudzania danych [© Scanrail - Fotolia.com] Techniki wyłudzania danych]()

Techniki wyłudzania danych

... dla doświadczonego i świadomego zagrożeń użytkownika komputerów, zdalne rozpoznanie próby ataku jest praktycznie niemożliwe. "To z pewnością jedna z najbardziej wyrafinowanych technik 'phishingu', jaką kiedykolwiek widzieliśmy." - powiedziała Susan Larson, wiceprezes ds. baz danych treści internetowych SurfControl "Dotychczas, dobrze poinformowani ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006]()

Ewolucja złośliwego oprogramowania IV-VI 2006

... że wykorzystujący ją program trojański został masowo rozesłany przy użyciu technik spamerskich. Oznaczało to kolejny przypadek, gdy twórcy wirusów wykorzystali lukę, o ... , Black Baron i Zombie. Programy te zostały zmodyfikowane przy użyciu nowych technik i wiedzy. W konsekwencji w Internecie zaczęła pojawiać się nowa generacja wirusów polimorficznych ...

-

![Fundusze alternatywne i ich strategie Fundusze alternatywne i ich strategie]()

Fundusze alternatywne i ich strategie

... pojemności. Strategie inwestycyjne: Wysoce aktywne zarządzanie aktywami. Inwestycje są dokonywane na wielu rynkach i w różnorodne instrumenty finansowe. Szerokie spektrum technik inwestycyjnych, stosowanie krótkiej sprzedaży, lewarowania i instrumentów pochodnych. W portfelach funduszy hedgingowych znajdują się także aktywa inne, niż instrumenty ...

-

![Centra usługowe: dynamiczny rozwój Centra usługowe: dynamiczny rozwój]()

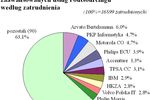

Centra usługowe: dynamiczny rozwój

... , albo też centrum pomocy technicznej (helpdesk). Blisko 20 analizowanych podmiotów zajmuje się działalnością badawczo-rozwojową, zarówno w dziedzinie informatyki, jak i technik bardziej tradycyjnych (przemysł maszynowy, elektronika). Wśród 71 centrów które specjalizują się w informatyce, ponad połowa zajmuje się przetwarzaniem danych, blisko ...

-

![Złośliwe programy I-III 2010 Złośliwe programy I-III 2010]()

Złośliwe programy I-III 2010

... , jednego z największych botnetów w historii, wykrycie złośliwego oprogramowania w urządzeniach oferowanych przez Vodafone oraz odkrycie kilku krytycznych luk w zabezpieczeniach. W atakach z użyciem technik Black Hat SEO wykorzystywano popularne tematy takie jak iPad firmy Apple czy aplikacje w serwisie Facebook. Do oszukiwania użytkowników w celu ...

-

![Malarz [© Rido - Fotolia.com] Malarz]()

Malarz

... (Zakres obowiązków): Zakres obowiązków na tym stanowisku ściśle zależy od rodzaju wykonywanych czynności. Malarz pracujący w szkole przekazuje uczniom wiedzę z zakresu technik i stylów malarskich, historii sztuki, informuje o najwybitniejszych malarzach i stworzonych przez nich dziełach. Malarz tworzący obrazy we własnej pracowni używa narzędzi ...

Tematy: malarz -

![Cyberbezpieczeństwo: ogromna skala ataków na OT Cyberbezpieczeństwo: ogromna skala ataków na OT]()

Cyberbezpieczeństwo: ogromna skala ataków na OT

... się coraz większym zaawansowaniem i zróżnicowaniem. Cyberpezpieczeństwo OT realnie zagrożone - skala ataków jest ogromna Z wydanego na podstawie badania „Raportu o stanie bezpieczeństwa technik operacyjnych” wynika, że tylko 8% firm w ciągu ostatnich 12 miesięcy nie zaobserwowało żadnego przypadku naruszenia bezpieczeństwa OT. W tym samym czasie 90 ...

-

![System płatności SWIFT na celowniku cyberprzestępców System płatności SWIFT na celowniku cyberprzestępców]()

System płatności SWIFT na celowniku cyberprzestępców

... Dowody wskazują, że cyberprzestępcy zdołali przeniknąć do sieci BCB przy użyciu technik Advanced Persistent Threat (APT), które mają wdrażać złośliwe oprogramowanie na ... opiera się na zrozumieniu przestępców, którzy mogą próbować ją zaatakować oraz technik, jakimi dysponują. Banki powinny mapować potencjalne ścieżki ataków, którymi cyberprzestępcy ...

-

![Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru? [© pixabay.com] Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?]()

Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?

... kurierskich informuje swoich klientów za pośrednictwem wiadomości SMS. Dlatego też wśród preferowanych metod działania znajduje się smishing. Atakujący używają podobnych technik jak w przypadku phishingu – stwarzają poczucie pilności, które ma skłonić potencjalną ofiarę do podjęcia nieprzemyślanej decyzji. Jak twierdzi ekspert ESET, użytkownicy ...

-

![5 najbardziej aktywnych grup ransomware wg Cisco Talos [© Freepik] 5 najbardziej aktywnych grup ransomware wg Cisco Talos]()

5 najbardziej aktywnych grup ransomware wg Cisco Talos

... , Play, 8base oraz Black Basta, które zostały poddane analizie pod względem technik działania, narzędzi, które wykorzystują i wiktymologii. LockBit LockBit to jedna z najdłużej ... oraz Black Basta, eksperci z Cisco Talos zwracają uwagę na różnorodność i złożoność technik stosowanych przez te grupy. Od ataków phishingowych po wykorzystanie ...

-

![35 lat ransomware 35 lat ransomware]()

35 lat ransomware

... sprawia, że zostanie z nami na długie lata i wciąż będzie ewoluował. Cyberprzestępcy nadal będą wykazywali się niezwykłą pomysłowością w wymyślaniu nowych technik i metod mających na celu udoskonalenie swojego modelu biznesowego oraz unikania wykrycia ich samych i ich złośliwego oprogramowania. Branża cyberbezpieczeństwa odpowiada jednak ...

-

![MaControl - kolejny atak na Mac OS X MaControl - kolejny atak na Mac OS X]()

MaControl - kolejny atak na Mac OS X

... komputerów z systemem Windows”. W 2012 r. krajobraz bezpieczeństwa systemów Mac OS X nadal zmienia się – cyberprzestępcy atakują tę platformę przy użyciu różnych rodzajów technik i metod.

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Spear phishing nęka biznesową pocztę e-mail [© Melpomene - Fotolia.com] Spear phishing nęka biznesową pocztę e-mail](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Spear-phishing-neka-biznesowa-poczte-e-mail-225335-150x100crop.jpg)

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepczosc-coraz-bardziej-wyrafinowana-Ransomware-w-gore-o-16-251325-150x100crop.jpg)

![Przykładowe techniki negocjacyjne [© Minerva Studio - Fotolia.com] Przykładowe techniki negocjacyjne](https://s3.egospodarka.pl/grafika/negocjacje/Przykladowe-techniki-negocjacyjne-iG7AEZ.jpg)

![Złośliwe oprogramowanie bez plików. Jak się chronić? [© pixabay.com] Złośliwe oprogramowanie bez plików. Jak się chronić?](https://s3.egospodarka.pl/grafika2/fileless-malware/Zlosliwe-oprogramowanie-bez-plikow-Jak-sie-chronic-248016-150x100crop.jpg)

![Trend Micro Custom Defense chroni przed atakami APT [© Andrea Danti - Fotolia.com] Trend Micro Custom Defense chroni przed atakami APT](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Trend-Micro-Custom-Defense-chroni-przed-atakami-APT-115332-150x100crop.jpg)

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberataki-szybsze-i-coraz-bardziej-zautomatyzowane-243996-150x100crop.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok [© Florian Roth - Fotolia.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2022 rok](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-Prognozy-Fortinet-na-2022-rok-242091-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe 2016 [© kaptn - Fotolia.com] Trend Micro: zagrożenia internetowe 2016](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2016-190322-150x100crop.jpg)

![Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r. [© ptnphotof - Fotolia.com] Fortinet: najbardziej dotkliwe cyberataki II kw. 2019 r.](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-najbardziej-dotkliwe-cyberataki-II-kw-2019-r-222431-150x100crop.jpg)

![Fortinet: co planuje cyberprzestępczość na 2021 rok? [© Andrey Burmakin - Fotolia.com] Fortinet: co planuje cyberprzestępczość na 2021 rok?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-co-planuje-cyberprzestepczosc-na-2021-rok-234108-150x100crop.jpg)

![Uwaga na ataki hakerskie w czasie Amazon Prime Day [© pixabay.com] Uwaga na ataki hakerskie w czasie Amazon Prime Day](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Uwaga-na-ataki-hakerskie-w-czasie-Amazon-Prime-Day-246342-150x100crop.jpg)

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy](https://s3.egospodarka.pl/grafika2/hasla/Cyberataki-po-co-hakowac-skoro-dane-logowania-podane-sa-na-tacy-258602-150x100crop.jpg)

![Atak wirusów: uważaj na Sality.AO [© stoupa - Fotolia.com] Atak wirusów: uważaj na Sality.AO](https://s3.egospodarka.pl/grafika/wirusy/Atak-wirusow-uwazaj-na-Sality-AO-MBuPgy.jpg)

![Ataki hakerskie: Cybernetyczna Wojna Światowa [© ra2 studio - Fotolia.com] Ataki hakerskie: Cybernetyczna Wojna Światowa](https://s3.egospodarka.pl/grafika2/cyberwojna/Ataki-hakerskie-Cybernetyczna-Wojna-Swiatowa-125053-150x100crop.jpg)

![Fortinet - ataki APT [© ra2 studio - Fotolia.com] Fortinet - ataki APT](https://s3.egospodarka.pl/grafika2/ataki-APT/Fortinet-ataki-APT-125237-150x100crop.jpg)

![Techniki wyłudzania danych [© Scanrail - Fotolia.com] Techniki wyłudzania danych](https://s3.egospodarka.pl/grafika/ataki-internetowe/Techniki-wyludzania-danych-apURW9.jpg)

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Malarz [© Rido - Fotolia.com] Malarz](https://s3.egospodarka.pl/grafika2/malarz/Malarz-189053-150x100crop.jpg)

![Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru? [© pixabay.com] Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?](https://s3.egospodarka.pl/grafika2/hakerzy/Hakerzy-udaja-firmy-kurierskie-Jak-poznac-oszustwo-na-dostawe-towaru-248939-150x100crop.jpg)

![5 najbardziej aktywnych grup ransomware wg Cisco Talos [© Freepik] 5 najbardziej aktywnych grup ransomware wg Cisco Talos](https://s3.egospodarka.pl/grafika2/ransomware/5-najbardziej-aktywnych-grup-ransomware-wg-Cisco-Talos-261145-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Ważne limity dla prowadzących działalność gospodarczą w 2024 roku [© Andrey Popov - Fotolia.com] Ważne limity dla prowadzących działalność gospodarczą w 2024 roku](https://s3.egospodarka.pl/grafika2/dzialalnosc-gospodarcza/Wazne-limity-dla-prowadzacych-dzialalnosc-gospodarcza-w-2024-roku-263860-150x100crop.jpg)

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

![Rynek najmu w III 2025 - reaktywacja [© Freepik] Rynek najmu w III 2025 - reaktywacja](https://s3.egospodarka.pl/grafika2/rynek-najmu/Rynek-najmu-w-III-2025-reaktywacja-266140-150x100crop.jpg)

![Dodatek dopełniający do renty socjalnej od maja [© Freepik] Dodatek dopełniający do renty socjalnej od maja](https://s3.egospodarka.pl/grafika2/renta-socjalna/Dodatek-dopelniajacy-do-renty-socjalnej-od-maja-266139-150x100crop.jpg)

![Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać [© freepik.com] Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać](https://s3.egospodarka.pl/grafika2/paliwo/Wyjazd-na-Swieta-tanszy-niz-rok-temu-Ceny-paliw-na-stacjach-z-kazdym-dniem-powinny-spadac-266132-150x100crop.jpg)

![ETF-y z Europy przyciągają kapitał z obu stron Atlantyku [© Freepik] ETF-y z Europy przyciągają kapitał z obu stron Atlantyku](https://s3.egospodarka.pl/grafika2/ETF/ETF-y-z-Europy-przyciagaja-kapital-z-obu-stron-Atlantyku-266118-150x100crop.jpg)