-

![Świat: wydarzenia tygodnia 25/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 25/2019]()

Świat: wydarzenia tygodnia 25/2019

... roku. Ta decyzja nie oznacza to, że system Chrome OS zniknie. Będzie on kontynuowany między innymi na komputerach firmy. Przemysł lotniczy to bez wątpienia wizytówka ... kryptowalutą. Popularność oraz rozwój kryptowaluty ulega zahamowaniu ze względu na podatność tej technologii na ataki. Mimo że istnieje na nią duży apetyt, ludzie boją się lokować ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... ponad 31,4 milionów niezałatanych, podatnych na ataki aplikacji i stron internetowych. Uaktualniony ... na wielu różnych platformach – ich lista składa się z 74 wierszy. Jednak na szczególną uwagę zasługuje fakt, że na liście tej pojawił się system operacyjny Android. Powodem było wykrycie pierwszego trojana SMS dla telefonów komórkowych działających na ...

-

![Skype narzędziem hakerów? [© Nmedia - Fotolia.com] Skype narzędziem hakerów?]()

Skype narzędziem hakerów?

... . Jak wyjaśnia jeden z badaczy, ułatwieniem dla hakera może być duży ruch w sieci, generowany przez system Voice over IP (VoIP), na którym opiera się m.in. program Skype. Dotychczasowe ataki typu DoS mogły zostać skutecznie zablokowane, dzięki możliwości zlokalizowania zarówno zainfekowanych komputerów, jak i zwiększonej ilości ...

-

![Trend Micro przejmie firmę Third Brigade [© Syda Productions - Fotolia.com] Trend Micro przejmie firmę Third Brigade]()

Trend Micro przejmie firmę Third Brigade

... hostingu system ochrony przeciwwłamaniowej, który zabezpiecza punkty końcowe przed atakami wykorzystującymi nowo odkryte luki (zero-day). Jest on oparty na infrastrukturze ... z dwunastu wymagań PCI. Ponadto tworzone są raporty, które dokumentują udaremnione ataki i status zgodności z przepisami. Firma Trend Micro zobowiązała się kontynuować strategię ...

-

![F-Secure Internet Security 2012 [© Nmedia - Fotolia.com] F-Secure Internet Security 2012]()

F-Secure Internet Security 2012

... dedykowana jest dla komputerów wyposażonych w system Windows 7. Rozwiązanie automatycznie dobiera optymalny kosztowo i bezpieczny sposób ... ataki hakerów Blokada spamu i phishingu e-mailowego Ochrona przed kradzieżą tożsamości Ochrona przed niechcianymi rachunkami za Internet mobilny Ochrona przeglądania, rozpoznająca niebezpieczne witryny na ...

-

![Po ransomware idzie nowe: raport McAfee Labs XII 2016 [© kaptn - Fotolia.com] Po ransomware idzie nowe: raport McAfee Labs XII 2016]()

Po ransomware idzie nowe: raport McAfee Labs XII 2016

... system robakami i programami pobierającymi, pozostaje numerem jeden w III kwartale, mimo że notuje spadek z 45% w II kwartale. CryptXXX – ransomware obsługiwany przez botnety – wskoczył na ...

-

![Coraz większe zagrożenie wirusami Coraz większe zagrożenie wirusami]()

Coraz większe zagrożenie wirusami

... system Symbian, na kartę telefonu zostają skopiowane dwa robaki Win32.Rays I Win32/Padobot.Z. Pierwszy zostaje zapisany pod nazwą „system.exe” i oznaczony tą samą ikoną, co folder systemowy na karcie pamięci. Próba odczytania zawartości karty na ...

-

![Hakerzy atakują komputery Mac [© stoupa - Fotolia.com] Hakerzy atakują komputery Mac]()

Hakerzy atakują komputery Mac

... 90% udziałów w rynku. „Użytkownicy Maca byli dotychczas mniej narażeni na wirusy i ataki z powodu swojego mniejszego udziału w rynku. Sytuacja ta jednak szybko się zmienia i obecnie żaden system operacyjny nie jest na nie uodporniony. Współczesne ataki wykorzystują sieć do rozprzestrzeniania złośliwego oprogramowania, którego celem są przeglądarki ...

-

![Ewolucja złośliwego oprogramowania I-VI 2007 Ewolucja złośliwego oprogramowania I-VI 2007]()

Ewolucja złośliwego oprogramowania I-VI 2007

... typ programów Inne rodzaje MalWare. Ataki DoS były najbardziej rozpowszechnione w latach 2002-2003, po czym na długi czas straciły na popularności. Prawdopodobnie spowodowane ... Win32 (96 proc.). Wszystko wskazuje na to, że w przyszłości odsetek programów atakujących system Win32 zmniejszy się, ze względu na to że więcej szkodliwych programów będzie ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... sobą, przeprowadzając ataki DDoS na swoje serwery i wykorzystując inne metody w celu uzyskania przewagi w tej coraz zacieklejszej cyberwojnie. Analitycy z Kaspersky Lab uważają, że opublikowanie Visty będzie miało największy wpływ na bezpieczeństwo informacji w 2007 r. Firma Microsoft pozycjonuje Vistę jako swój najbezpieczniejszy system operacyjny ...

-

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017]()

Cisco: bezpieczeństwo w Internecie I poł. 2017

... największe, krytyczne zagrożenia to ataki ukierunkowane (42%) oraz ataki APT (Advanced Persistent Threats) - ... system Cisco Collective Security Intelligence. Raport dostarcza informacji o bieżących trendach dotyczących cyberbezpieczeństwa oraz praktyczne rekomendacje dotyczące działań na rzecz zwiększenia poziomu bezpieczeństwa. Analizy są oparte na ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... niż poprosić o pomoc policję. Dokładnie na to liczą cyberprzestępcy. Z tego powodu również ataki DDoS stają się coraz bardziej rozpowszechnione. Ataki DDoS mogą być również ... systemu Windows) bez żadnych modułów. Oprogramowanie to nie wymaga, aby system posiadał silnik skryptowy. Na pierwszy rzut oka nie widać nic podejrzanego w tym, że autorzy ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Sophos Endpoint Security and Data Protection 9.5 Sophos Endpoint Security and Data Protection 9.5]()

Sophos Endpoint Security and Data Protection 9.5

... szybko rozprzestrzeniającym się zagrożeniom – takim jak fałszywe antywirusy i ataki malware - jednocześnie minimalizując koszty związane z zarządzaniem bezpieczeństwem. Trzy ... antywirus, firewall i system aktualizacji. Sophos Endpoint Security and Data Protection sprzedawany jest z licencją subskrypcyjną na użytkownika i zawiera uaktualnienia ...

-

![Dobre hasło dostępu podstawą zabezpieczeń [© Edelweiss - Fotolia.com] Dobre hasło dostępu podstawą zabezpieczeń]()

Dobre hasło dostępu podstawą zabezpieczeń

... czynienia z dynamicznym rozwojem blogosfery. Większość dostępnych w sieci blogów działa w oparciu o system WordPress, służący do zarządzania ich treścią. Z uwagi na swoją nieskomplikowaną strukturę oraz prostą nawigację, jest on szczególnie podatny na ataki hakerów. Jeżeli chcemy zapobiec wystąpieniu takiej sytuacji, należy regularnie aktualizować ...

-

![Cyberprzestępcy mogą "podsłuchać" twoje hasło [© geralt - pixabay.com] Cyberprzestępcy mogą "podsłuchać" twoje hasło]()

Cyberprzestępcy mogą "podsłuchać" twoje hasło

... , a następnie wytrenować algorytm tak, aby był w stanie identyfikować dźwięki odpowiadające uderzeniom w określone klawisze. Tak skonstruowany system pozwala na kradzież danych nawet z 95-procentową dokładnością (). Ataki tego typu, wykorzystujące dodatkowe informacje lub procesy dziejące się podczas korzystania z określonych narzędzi czy systemów ...

-

![Sektor MSP a bezpieczeństwo informatyczne [© stoupa - Fotolia.com] Sektor MSP a bezpieczeństwo informatyczne]()

Sektor MSP a bezpieczeństwo informatyczne

... , które uszczelniają system bezpieczeństwa. Drugi często spotykany błąd to pozostawienie serwerów oraz oprogramowania firewall i antywirusowego bez modyfikowania ustawień domyślnych. Zdaniem firm prowadzących audyt bezpieczeństwa, niewłaściwa konfiguracja ustawień serwerów często czyni infrastrukturę IT bardzo podatną na bezpośrednie ataki hackerów ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... na wierzchu wszystkich innych okien. „Na wolności” najczęściej spotykane są dwa typy trojanów wymuszających okup: tzw. pornblokery, które blokują komputer i jednocześnie żądają pieniędzy w zamian za zamknięcie okna wyświetlającego obsceniczne treści, lub programy, które blokują system operacyjny twierdząc, że na ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... osoby przeprowadzające ataki APT zastosowały technikę ataków znaną jako “watering hole” (przekierowania sieciowe i ataki drive-by download na spreparowane domeny) w ... kilkadziesiąt ofiar korzystających z systemu Windows i ponad 350 ofiar posiadających system Mac OS X). Na podstawie listy adresów IP wykorzystywanych do monitorowania i kontrolowania ...

-

![Exploit atakuje. Plaga ataków z wykorzystaniem luk [© itcraftsman - Fotolia.com] Exploit atakuje. Plaga ataków z wykorzystaniem luk]()

Exploit atakuje. Plaga ataków z wykorzystaniem luk

... na przedsiębiorstwa sięgnęła 690 000, co oznacza wzrost o przeszło 28%. Najważniejsze ustalenia z raportu: Exploity najczęściej wykorzystują przeglądarki, system Windows, system Android oraz pakiet Microsoft Office - w 2016 r. niemal 7 na 10 użytkowników przynajmniej raz natknęło się na exploit dla jednej z tych aplikacji. Exploit, który żeruje na ...

-

![Ruch lateralny najczytelniejszym znakiem ataku ransomware [© DC Studio na Freepik] Ruch lateralny najczytelniejszym znakiem ataku ransomware]()

Ruch lateralny najczytelniejszym znakiem ataku ransomware

... System ten uczy się typowego zachowania użytkowników, procesów i aplikacji. Gdy wykrywa odchylenia (takie jak nietypowy dostęp do plików, manipulowanie składnikami systemu operacyjnego lub podejrzana aktywność sieciowa), wywołuje alert. Badacze Barracuda szczegółowo przeanalizowali także zneutralizowany atak ransomware PLAY, skierowany na ...

-

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające]()

Symantec: nowe pakiety zabezpieczające

... . Współczesne ataki są bardziej ... na informacje, opartą na analizie ryzyka i regułach, a także zarządzaną w ramach całej infrastruktury. Aby rozwiązać problemy klientów, firma Symantec opracowała cztery pakiety zabezpieczające: Opracowywanie i egzekwowanie reguł informatycznych — pakiet Control Compliance Suite 10.0 zapewnia lepszy wgląd w system ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... co najmniej jedną popularną aplikację, która jest podatna na ataki (brak aktualizacji bezpieczeństwa). Dziurawe aplikacje na celowniku szkodliwych użytkowników O ile rok 2011 ... maszyn użytkowników było chronionych w czasie rzeczywistym przy pomocy Urgent Detection System (UDS), który wchodzi w skład Kaspersky Security Network. Siedem programów z ...

-

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

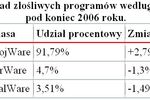

Szkodliwe programy mobilne 2010

... instalowania aplikacji spoza App Store. Szkodliwe programy i ataki stały się ogólnie bardziej złożone. Na koniec warto wspomnieć, że celem przeważającej większości ... system operacyjny, które zarabia na swoich ofiarach. Trojan.WinCE.Terdial W 2010 roku po raz pierwszy wykryto trojana wykonującego połączenia na numery międzynarodowe. Pod koniec marca na ...

-

![Czy aplikacje internetowe są bezpieczne? [© Melpomene - Fotolia.com] Czy aplikacje internetowe są bezpieczne?]()

Czy aplikacje internetowe są bezpieczne?

... na niedobór umiejętności w zakresie cyberbezpieczeństwa (47 proc.) oraz brak widoczności (42 proc.) jako czynniki utrudniające zabezpieczenie danych w chmurze. A ponad połowa (56%) nie jest pewna, czy ich chmurowy system ... nie przetwarzają żadnych wrażliwych danych. Ataki nie skupiają się jednak wyłącznie na kradzieży danych, mogą też zakłócać ...

-

![Zagrożenia w Internecie [© Scanrail - Fotolia.com] Zagrożenia w Internecie]()

Zagrożenia w Internecie

... i nadal atakują zapory oraz systemy wykrywania włamań (intrusion detection system ľ IDS) na całym świecie. Pewna liczba nieskorygowanych systemów nadal pozwala im działać. ... luki w zabezpieczeniach serwerów (WWW i baz danych), teraz ataki są skierowane głównie na luki w zabezpieczeniach podstawowych składników systemów operacyjnych. Przykładem jest ...

-

![Jak działają metody socjotechniczne hakerów? Jak działają metody socjotechniczne hakerów?]()

Jak działają metody socjotechniczne hakerów?

... na bieżąco wyświetla stosowne komunikaty o rzekomej infekcji i licznych atakach. Na obrazku widoczny jest następujący alert: „System Windows wykrył zagrożenia. Oprogramowanie antywirusowe chroni komputer przed wirusami i innymi niebezpieczeństwami. Kliknij tutaj, aby przeskanować komputer. Twój system ...

-

![Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware? [© lolloj - Fotolia.com] Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware?]()

Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware?

... system operacyjny Apple Inc. dla urządzeń mobilnych iPhone, iPod touch oraz iPad. Ostatnie miesiące okazały się również potwierdzeniem tego, że w centrum zainteresowania hakerów znajduje się także nasz kraj. Dowodem na to mogą być chociażby ataki ransomware przeprowadzone na ...

-

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo]()

Open source i bezpieczeństwo

... jest z natury bardziej odporna na ataki. W każdym razie, Linux rzeczywiście ma pewne zalety strukturalne, jeśli chodzi o kwestie bezpieczeństwa. Możesz na przykład usunąć elementy ... masz wysoki poziom umiejętności, twój system ma tolerancję pewnych niedociągnięć i nie potrzebujesz polegać na mniej zaangażowanych współpracownikach. Masz także opcję ...

-

![Ewolucja złośliwego oprogramowania 2006 Ewolucja złośliwego oprogramowania 2006]()

Ewolucja złośliwego oprogramowania 2006

... bezpośrednich ataków na porty. Ataki te będą ... Na przykład, w Azji pojawią się głównie trojany i robaki z funkcjonalnością wirusów, natomiast większość złośliwych programów w Europie i Stanach Zjednoczonych będą stanowiły trojany szpiegujące i backdoory. Ameryka Południowa i Łacińska nadal będą nękane różnymi trojanami bankowymi. Vista, nowy system ...

-

![Kaspersky Internet Security multi-device i Anti-Virus 2014 Kaspersky Internet Security multi-device i Anti-Virus 2014]()

Kaspersky Internet Security multi-device i Anti-Virus 2014

... na automatyczne gromadzenie informacji o zagrożeniach przez usługę KSN, jego komputer będzie korzystać z błyskawicznie szybkiej reakcji usługi KSN na nowe szkodliwe oprogramowanie. Zapobieganie wykorzystywaniu luk w zabezpieczeniach oprogramowania Jeśli system operacyjny komputera lub uruchomione na ...

-

![Walka z botnetami w cieniu mundialu [© master1305 - Fotolia.com ] Walka z botnetami w cieniu mundialu]()

Walka z botnetami w cieniu mundialu

... sieci komputerowej. Większość ataków opartych na botnetach ma na celu doprowadzenie do różnego rodzaju zakłóceń. Typowe ataki obejmują wysyłkę spamu oraz działania typu ... działania aplikacji i na tej podstawie wykrycie nietypowego ruchu i zgłoszenie naruszeń danych odpowiednim organom chroniącym. Skuteczny system bezpieczeństwa powinien analizować ...

-

![CERT Orange Polska: 2020 rok pod znakiem phishingu [© weerapat1003 - Fotolia.com] CERT Orange Polska: 2020 rok pod znakiem phishingu]()

CERT Orange Polska: 2020 rok pod znakiem phishingu

... na dobę. Te najbardziej niebezpieczne zagrożenia obserwujemy i analizujemy, ale tu liczy się czas. Dlatego kładziemy nacisk na rozwój narzędzi i coraz większą automatyzację działań, aby poprawić wydajność i dostosowywać system ...

-

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008]()

Panda: złośliwe oprogramowanie 2008

... download. Polega to na wprowadzeniu strony, która potrafi wykrywać luki na komputerach, a następnie wykorzystywać je do przeprowadzenia infekcji. „Na ataki narażone będą nie ... że ich szkodliwe działania przyniosą pożądany skutek, ponieważ tego rodzaju system pozwala na szyfrowanie komunikacji i tym samym utrudnia wykrycie zagrożenia” - wyjaśnia Piotr ...

-

![Hakerzy skorzystali z ponad 500 narzędzi i technik w 2022 roku Hakerzy skorzystali z ponad 500 narzędzi i technik w 2022 roku]()

Hakerzy skorzystali z ponad 500 narzędzi i technik w 2022 roku

... branżach. Na ich podstawie specjaliści wyszczególnili aż 118 rodzajów ataków z wykorzystaniem narzędzi LOLBin (legalne oprogramowanie i komponenty wbudowane w system Microsoft ... pozyskać dane. hakerzy muszą przyspieszyć swoje działania. Takie szybsze ataki wymagają z kolei wcześniejszego wykrycia przez systemy zabezpieczające. Rywalizacja między ...

-

![Kopanie kryptowalut i co jeszcze? Nieczynne serwery firmowe służą cyberprzestępcom? Kopanie kryptowalut i co jeszcze? Nieczynne serwery firmowe służą cyberprzestępcom?]()

Kopanie kryptowalut i co jeszcze? Nieczynne serwery firmowe służą cyberprzestępcom?

... ataków ransomware. Każdy serwer, na którym zostanie zauważone kopanie kryptowalut, powinien zostać oznaczony jako system wymagający natychmiastowej analizy i działań. ... na ataki” – wskazuje Bob McArdle. Cyberprzestępcy mogą szukać luk w zabezpieczeniach w oprogramowaniu serwera, próbować zdobyć dane uwierzytelniające poprzez ataki oparte na ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Świat: wydarzenia tygodnia 25/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 25/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-25-2019-12AyHS.jpg)

![Skype narzędziem hakerów? [© Nmedia - Fotolia.com] Skype narzędziem hakerów?](https://s3.egospodarka.pl/grafika/Skype/Skype-narzedziem-hakerow-Qq30bx.jpg)

![Trend Micro przejmie firmę Third Brigade [© Syda Productions - Fotolia.com] Trend Micro przejmie firmę Third Brigade](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-przejmie-firme-Third-Brigade-d8i3B3.jpg)

![F-Secure Internet Security 2012 [© Nmedia - Fotolia.com] F-Secure Internet Security 2012](https://s3.egospodarka.pl/grafika/programy-antywirusowe/F-Secure-Internet-Security-2012-Qq30bx.jpg)

![Po ransomware idzie nowe: raport McAfee Labs XII 2016 [© kaptn - Fotolia.com] Po ransomware idzie nowe: raport McAfee Labs XII 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Po-ransomware-idzie-nowe-raport-McAfee-Labs-XII-2016-186212-150x100crop.jpg)

![Hakerzy atakują komputery Mac [© stoupa - Fotolia.com] Hakerzy atakują komputery Mac](https://s3.egospodarka.pl/grafika/hakerzy/Hakerzy-atakuja-komputery-Mac-MBuPgy.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2017-195800-150x100crop.jpg)

![Dobre hasło dostępu podstawą zabezpieczeń [© Edelweiss - Fotolia.com] Dobre hasło dostępu podstawą zabezpieczeń](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Dobre-haslo-dostepu-podstawa-zabezpieczen-133783-150x100crop.jpg)

![Cyberprzestępcy mogą "podsłuchać" twoje hasło [© geralt - pixabay.com] Cyberprzestępcy mogą "podsłuchać" twoje hasło](https://s3.egospodarka.pl/grafika2/AI/Cyberprzestepcy-moga-podsluchac-twoje-haslo-254102-150x100crop.jpg)

![Sektor MSP a bezpieczeństwo informatyczne [© stoupa - Fotolia.com] Sektor MSP a bezpieczeństwo informatyczne](https://s3.egospodarka.pl/grafika/sektor-MSP/Sektor-MSP-a-bezpieczenstwo-informatyczne-MBuPgy.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Exploit atakuje. Plaga ataków z wykorzystaniem luk [© itcraftsman - Fotolia.com] Exploit atakuje. Plaga ataków z wykorzystaniem luk](https://s3.egospodarka.pl/grafika2/exploity/Exploit-atakuje-Plaga-atakow-z-wykorzystaniem-luk-191558-150x100crop.jpg)

![Ruch lateralny najczytelniejszym znakiem ataku ransomware [© DC Studio na Freepik] Ruch lateralny najczytelniejszym znakiem ataku ransomware](https://s3.egospodarka.pl/grafika2/ruch-lateralny/Ruch-lateralny-najczytelniejszym-znakiem-ataku-ransomware-262534-150x100crop.jpg)

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające](https://s3.egospodarka.pl/grafika/Symantec/Symantec-nowe-pakiety-zabezpieczajace-Qq30bx.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Czy aplikacje internetowe są bezpieczne? [© Melpomene - Fotolia.com] Czy aplikacje internetowe są bezpieczne?](https://s3.egospodarka.pl/grafika2/aplikacje-internetowe/Czy-aplikacje-internetowe-sa-bezpieczne-225034-150x100crop.jpg)

![Zagrożenia w Internecie [© Scanrail - Fotolia.com] Zagrożenia w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Zagrozenia-w-Internecie-apURW9.jpg)

![Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware? [© lolloj - Fotolia.com] Cyberbezpieczeństwo - trendy 2020. Co dołącza do ransomware?](https://s3.egospodarka.pl/grafika2/ransomware/Cyberbezpieczenstwo-trendy-2020-Co-dolacza-do-ransomware-226574-150x100crop.jpg)

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo](https://s3.egospodarka.pl/grafika/open-source/Open-source-i-bezpieczenstwo-iG7AEZ.jpg)

![Walka z botnetami w cieniu mundialu [© master1305 - Fotolia.com ] Walka z botnetami w cieniu mundialu](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Walka-z-botnetami-w-cieniu-mundialu-206925-150x100crop.jpg)

![CERT Orange Polska: 2020 rok pod znakiem phishingu [© weerapat1003 - Fotolia.com] CERT Orange Polska: 2020 rok pod znakiem phishingu](https://s3.egospodarka.pl/grafika2/CERT/CERT-Orange-Polska-2020-rok-pod-znakiem-phishingu-237354-150x100crop.jpg)

![Panda: złośliwe oprogramowanie 2008 [© Scanrail - Fotolia.com] Panda: złośliwe oprogramowanie 2008](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Panda-zlosliwe-oprogramowanie-2008-apURW9.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2025 r. mieszkańcy największych miast? [© Africa Studio - Fotolia.com] Jaki podatek od nieruchomości zapłacą w 2025 r. mieszkańcy największych miast?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2025-r-mieszkancy-najwiekszych-miast-263866-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Staking kryptowalut - czy trzeba zapłacić podatek? [© Freepik] Staking kryptowalut - czy trzeba zapłacić podatek?](https://s3.egospodarka.pl/grafika2/staking-kryptowalut/Staking-kryptowalut-czy-trzeba-zaplacic-podatek-265906-150x100crop.jpg)

![Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni? [© Freepik] Nowe opłaty drogowe w Polsce i Europie. Co jeszcze się zmieni?](https://s3.egospodarka.pl/grafika2/oplaty-drogowe/Nowe-oplaty-drogowe-w-Polsce-i-Europie-Co-jeszcze-sie-zmieni-265905-150x100crop.jpg)

![Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem? [© Freepik] Postępowanie polubowne - dlaczego warto zawrzeć ugodę z wierzycielem?](https://s3.egospodarka.pl/grafika2/dlugi/Postepowanie-polubowne-dlaczego-warto-zawrzec-ugode-z-wierzycielem-265903-150x100crop.jpg)

![Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024 [© Freepik] Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024](https://s3.egospodarka.pl/grafika2/kredyty-mieszkaniowe/Liczba-wnioskujacych-o-kredyt-mieszkaniowy-najwyzsza-od-I-2024-265901-150x100crop.jpg)

![Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne [© Freepik] Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne](https://s3.egospodarka.pl/grafika2/powerbank-w-samolocie/Powerbank-w-samolocie-Nowe-przepisy-jeszcze-bardziej-rygorystyczne-265899-150x100crop.jpg)