-

![Wizualny Patrol [© Nmedia - Fotolia.com] Wizualny Patrol]()

Wizualny Patrol

... przyczyny pogorszenia jakości usług w obrębie systemów korporacyjnych, gdyż Patrol Enterprise Manager może teraz kojarzyć informacje dotyczące nie tylko pracy aplikacji i baz danych, ale również działania sieci.

-

![Po co mi w firmie to IT? Po co mi w firmie to IT?]()

Po co mi w firmie to IT?

... firmy, są dane zgromadzone wewnątrz firmy i możliwość ich sprawnego przetwarzania. Oprócz danych z zewnątrz (wskaźniki ekonomiczne, dane demograficzne itp.) nie mniej ważne, a ... konsultant jest niemalże bezradny bez dokładnych danych o konsultowanym projekcie. W przypadku braku takich danych można tylko polegać na jego doświadczeniu. Przyszła pora ...

Tematy: it -

![Zmiany w oprogramowaniu MacroSoftu [© Nmedia - Fotolia.com] Zmiany w oprogramowaniu MacroSoftu]()

Zmiany w oprogramowaniu MacroSoftu

... roboczej ma bardzo małe wymagania sprzętowe. Odbiorca musi jedynie posiadać serwer. W rozwiązaniu istnieje możliwość instalacji serwera aplikacji oraz serwera bazy danych na jednym komputerze. Brzegowe wymagania sprzętowe serwera dla 10 użytkowników przy umieszczeniu MacroApplicationSERVER i MacroSERVER na jednym komputerze to PIII 1,4 GHz ...

-

![Sybase w Administracji Celnej [© Syda Productions - Fotolia.com] Sybase w Administracji Celnej]()

Sybase w Administracji Celnej

... baz danych Adaptive Server Enterprise oraz Adaptive Server Anywhere. Stanowią one podstawę systemów celnych SKG Zefir ... regionalne posterunki celne. Natomiast w jednostkach centralnych funkcjonować będzie Adaptive Server Enterprise, baza danych o przemysłowej wydajności. "Ze względu na swoją elastyczność, Adaptive Server Anywhere może działać zarówno ...

-

![Teta Biznes Partner na SQL [© Nmedia - Fotolia.com] Teta Biznes Partner na SQL]()

Teta Biznes Partner na SQL

... o technologię baz danych Microsoft SQL. Wzbogacone rozwiązanie ułatwi użytkownikom aplikacji uzyskiwanie i przetwarzanie danych z systemu oraz tworzenie raportów i zestawień dostarczających informacji istotnych dla procesów zarządzania przedsiębiorstwem. Zwiększono także skalowalność programu oraz podniesiono poziom bezpieczeństwa danych. TETA ...

Tematy: teta biznes partner -

![Oszustwa finansowe w sieci [© Scanrail - Fotolia.com] Oszustwa finansowe w sieci]()

Oszustwa finansowe w sieci

... SurfControl zajmujący się monitoringiem internetu prowadzi badania w piętnastu krajach. Obserwuje światowe trendy rządzące spamem oraz utrzymuje jedną z największych na świecie baz danych obejmującą ponad ponad 6 milionów stron WWW.

-

![MATRIX.PL dla PKN Orlen [© Syda Productions - Fotolia.com] MATRIX.PL dla PKN Orlen]()

MATRIX.PL dla PKN Orlen

... techniki korekty danych, wykorzystujące autorskie algorytmy opracowane przez specjalistów z tej firmy. W procesie poprawy danych oprócz zaawansowanych metod statystycznych wykorzystywane są także słowniki referencyjne, np. nazwy miast, ulic czy kody pocztowe. Aplikacja powstała w architekturze trójwarstwowej w oparciu o technologie baz danych .NET ...

-

![Straż miejska na Oracle [© Syda Productions - Fotolia.com] Straż miejska na Oracle]()

Straż miejska na Oracle

... Straży Miejskiej odbyła się uroczysta inauguracja Systemu Wspomagania Dowodzenia autorstwa firmy WASKO SA, partnera Oracle Polska. System został oparty o bazę danych Oracle. Nowy system pozwoli efektywniej zarządzać działaniami patroli Straży Miejskiej i dokładniej nadzorować ich pracę. Skuteczne działanie patroli Warszawskiej Straży Miejskiej ...

-

![Baza ekspertów i projektów UJ dla biznesu [© Syda Productions - Fotolia.com] Baza ekspertów i projektów UJ dla biznesu]()

Baza ekspertów i projektów UJ dla biznesu

... z ekspertem (kierownikiem projektu, osobą odpowiedzialną za dane urządzenie) i zawarcia umowy o współpracy. Korzystanie z bazy danych: • w znacznym stopniu skraca czas dotarcia do informacji, • ułatwia znalezienie takich danych, które odpowiadają nieraz bardzo szczegółowym potrzebom przedsiębiorstw, • zapewnia stały dostęp do aktualizowanej na ...

-

![Systemy mieszane [© Minerva Studio - Fotolia.com] Systemy mieszane]()

Systemy mieszane

... środki i zaplecze zarówno badawcze, jak i techniczne. Zaawansowane systemy z tej podgrupy wymagają bowiem zwykle dużej liczby danych wsadowych dostępnych za pomocą wyspecjalizowanych baz danych. Istnieją oczywiście również prostsze odmiany tych systemów powstałe z połączenia prostych systemów technicznych i fundamentalnych lub ich równoczesnego ...

-

![Oracle MySQL 5.6 [© Nmedia - Fotolia.com] Oracle MySQL 5.6]()

Oracle MySQL 5.6

... pamięci masowej (storage engine) InnoDB oraz rozbudowane możliwości replikacji. W ramach prac nad oprogramowaniem MySQL 5.6 planuje się udostępnienie społeczności użytkowników bazy danych MySQL kilku przedpremierowych wersji tego oprogramowania, z których każda będzie zawierała nowy zestaw stabilnych funkcji. Możliwości przedpremierowej wersji bazy ...

-

![Kaspersky PURE 2.0 Kaspersky PURE 2.0]()

Kaspersky PURE 2.0

... sprawdzanych programów. Jeżeli program wykona podejrzane działanie, sugerujące, że jest on szkodliwy, schemat jego zachowania zostanie dodany do antywirusowych baz danych firmy Kaspersky Lab. Pozwala to na błyskawiczne zablokowanie innych szkodliwych programów o podobnym zachowaniu. Funkcje ochrony rozszerzonej Kontrola rodzicielska, bardziej ...

-

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012]()

Spam 2012

... . Tego rodzaju robaki są szczególnie rozpowszechnione w państwach azjatyckich, gdzie ludzie często wykorzystują oprogramowanie bootlegowe i nie aktualizują swoich antywirusowych baz danych. Robak Bagle, oprócz swoich głównych funkcji, potrafi również zainstalować różne programy na zainfekowanej maszynie. Największa liczba szkodliwych programów ...

-

![Rejestr Dłużników ERIF w IV kw. 2013 [© Africa Studio - Fotolia.com] Rejestr Dłużników ERIF w IV kw. 2013]()

Rejestr Dłużników ERIF w IV kw. 2013

... złotych. Tak wynika z ostatniej, przeprowadzanej na koniec każdego kwartału, weryfikacji bazy danych Rejestru przez niezależnego biegłego rewidenta. Dzięki regularnej weryfikacji bazy danych Rejestr Dłużników ERIF gwarantuje swoim klientom dostęp do rzetelnych, aktualnych danych. Ich jakość jest bardzo ważna i doceniana przez naszych klientów. Może ...

-

![Polskie kobiety - rozrzutne, ale bez długów [© Ruslan Solntsev - Fotolia.com] Polskie kobiety - rozrzutne, ale bez długów]()

Polskie kobiety - rozrzutne, ale bez długów

... . Kobiety są winne mniej Średnie zadłużenie konsumenta notowane w bazie danych Krajowego Rejestru Długów to około 7 tysięcy złotych. W przypadku kobiet-dłużniczek jest ... ogółem. Najbardziej zadłużona kobieta, której zobowiązania zostały zanotowane w bazie danych Krajowego Rejestru Długów pochodzi z województwa zachodniopomorskiego, ma 51 lat i ...

-

![Przedawnione długi nie dla BIG? [© Comugnero Silvana - Fotolia.com] Przedawnione długi nie dla BIG?]()

Przedawnione długi nie dla BIG?

... czy przedsiębiorstwa obsługujące masowego klienta. Informacyjną funkcję BIG doceniają także mniejsze podmioty gospodarcze, które – na podstawie raportów generowanych z baz danych biur o wiarygodności płatniczej kontrahentów – mogą podejmować decyzje o współpracy i jej warunkach z potencjalnymi partnerami. Nie należy zapominać, iż dostęp do ...

-

![Serwer wirtualny poza firmą: co z bezpieczeństwem? Serwer wirtualny poza firmą: co z bezpieczeństwem?]()

Serwer wirtualny poza firmą: co z bezpieczeństwem?

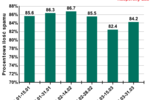

... fizyczną kształtuje się następująco: aplikacje poczty e-mail i służące do komunikacji (np. Microsoft Exchange) - 68% wykorzystuje infrastrukturę wirtualną; aplikacje baz danych (np. Microsoft SQL Server i Oracle) – 65% wykorzystuje infrastrukturę wirtualną; platformy zarządzania relacjami z klientami (CRM) - 65% wykorzystuje infrastrukturę ...

-

![Mikroporzedsiębiorcy coraz bardziej aktywni [© puhhha - Fotolia.com] Mikroporzedsiębiorcy coraz bardziej aktywni]()

Mikroporzedsiębiorcy coraz bardziej aktywni

... z szacunków Tax Care na podstawie danych resortu finansów dotyczących ubiegłorocznych rozliczeń podatkowych. Na koniec 2013 r. według bazy danych Regon było 2 961 733 zarejestrowanych ... mikrofirm nie dają także dane Zakładu Ubezpieczeń Społecznych. Według jego baz danych, na koniec IV kwartału 2013 roku płacących składki osób prowadzących działalność ...

-

![Dane użytkowników BeautifulPeople.com ujrzały światło dzienne [© anyaberkut - Fotolia.com] Dane użytkowników BeautifulPeople.com ujrzały światło dzienne]()

Dane użytkowników BeautifulPeople.com ujrzały światło dzienne

... roku. Jak podał serwis w swoim oficjalnym oświadczeniu, wszyscy użytkownicy, których dane znajdowały się w niezabezpieczonej bazie danych, zostali poinformowani o wycieku. Aby uchronić się przed pozyskaniem prywatnych danych przez niepowołane osoby, eksperci z firmy ESET radzą, aby ograniczyć informacje, które podaje się w sieci – dzielenie ...

-

![5 sposobów na zabezpieczenie telefonu przed kradzieżą 5 sposobów na zabezpieczenie telefonu przed kradzieżą]()

5 sposobów na zabezpieczenie telefonu przed kradzieżą

... , jak i Windows Phone umożliwiają użytkownikom połączenie ze skradzionym telefonem, ustawienie hasła na ekranie głównym oraz w ostateczności, wymazanie z pamięci telefonu wszystkich danych. W takiej sytuacji telefon staje się mniej wartościową zdobyczą. System Android upoważnia dostęp do urządzenia z pomocą konta Google, a właściciele iPhone’a mogą ...

-

![Kradzież dokumentów a wyłudzenia I kw. 2017 [© Dan Race - Fotolia.com] Kradzież dokumentów a wyłudzenia I kw. 2017]()

Kradzież dokumentów a wyłudzenia I kw. 2017

... znaczący sposób obniża ilość skutecznych prób nieuczciwego wykorzystania czyichś danych. Wielkość Centralnej Bazy Danych Systemu DZ wrosła w analizowanym okresie o przeszło 30 000 szt ... . Jak pokazują dane Policji, wraz ze znacznym wzrostem wielkości bazy danych od momentu uruchomienia naszej społecznej kampanii informacyjnej znacząco zmniejszyła się ...

-

![Kradzież dokumentów a wyłudzenia IV kw. 2017 [© Andrey Popov - Fotolia.com] Kradzież dokumentów a wyłudzenia IV kw. 2017]()

Kradzież dokumentów a wyłudzenia IV kw. 2017

... co znacząco obniża ilość skutecznych prób nieuczciwego wykorzystania czyichś danych. Wielkość Centralnej Bazy Danych Systemu DZ wrosła w analizowanym okresie o 32,9 tys. sztuk. ... tożsamości oraz narzędzi, które służą zabezpieczeniu się przed wykorzystaniem naszych danych do celów przestępczych. W zakresie zastrzegania utraconych dokumentów tożsamości ...

-

![6 milionów cyberataków na Polskę [© adimas - Fotolia.com] 6 milionów cyberataków na Polskę]()

6 milionów cyberataków na Polskę

... wykorzystywaniu niezabezpieczonych serwerów baz danych (MySQL). Najczęściej używają ich do wykradania cennych informacji, dokonywania wyłudzeń z użyciem systemów transakcyjnych (np. podszywając się pod sklepy internetowe) lub przejmowania kontroli nad urządzeniami – mówi Tasiemski. – Wystawienie jakiejkolwiek bazy danych bezpośrednio do publicznej ...

-

![Z Dalil App wyciekły dane osobowe 5 mln osób [© Syda Productions - Fotolia.com] Z Dalil App wyciekły dane osobowe 5 mln osób]()

Z Dalil App wyciekły dane osobowe 5 mln osób

... programu, którzy w niewłaściwy sposób zabezpieczyli bazę danych. Jak podał portal ZDNet, z Dalil App wyciekło już 600 gigabajtów danych należących do przeszło 5 mln osób ... aplikacji na geolokalizację), szczegóły połączeń i wyszukiwania numerów. I wprawdzie gros danych, które znalazły się w niezabezpieczonej bazie należy do użytkowników z Arabii ...

-

![Kaspersky Threat Attribution Engine przyporządkowuje ataki do ugrupowań APT Kaspersky Threat Attribution Engine przyporządkowuje ataki do ugrupowań APT]()

Kaspersky Threat Attribution Engine przyporządkowuje ataki do ugrupowań APT

... o wdrażaniu lokalnie w sieci klienta, a nie w środowisku chmury podmiotu zewnętrznego. W ten sposób klient uzyskuje kontrolę nad wymianą danych. Dodatkowo klienci mogą stworzyć własną bazę danych, wypełniając ją próbkami szkodliwego oprogramowania wykrytymi przez wewnętrznych analityków. W ten sposób Kaspersky Threat Attribution Engine nauczy się ...

-

![Kłopoty przedsiębiorców z BDO [© Piotr Marcinski - Fotolia.com] Kłopoty przedsiębiorców z BDO]()

Kłopoty przedsiębiorców z BDO

... firma może w ogóle zapomnieć o tym obowiązku. Do składowych usługi należy m.in. weryfikacja konieczności rejestracji przez firmę w BDO, rejestracja, bieżąca aktualizacja danych klienta, prowadzenie bieżącej ewidencji i okresowej sprawozdawczości oraz doradztwo. Usługa Q BDO jest skierowana do firm, które wprowadzają bądź importują nowe produkty ...

-

![Premiery HEUTHES na CeBIT 2003 Premiery HEUTHES na CeBIT 2003]()

Premiery HEUTHES na CeBIT 2003

... siebie aplikacje od platform sprzętowych, serwerów baz danych czy systemów operacyjnych. Premiery na CeBIT: Najnowszym produktem firmy HEUTHES jest zestaw mobilnych aplikacji, które przekształcają telefon komórkowy w PDA. Dostępne aplikacje to arkusz kalkulacyjny z możliwością lokalnego zapamiętywania danych i przesyłania ich do centrali firmy oraz ...

-

![Linux w służbie zdrowia [© Nmedia - Fotolia.com] Linux w służbie zdrowia]()

Linux w służbie zdrowia

... wdrażaniem autorskich rozwiązań informatycznych dla jednostek Służby Zdrowia w Polsce i za granicą. Wszystkie oferowane systemy oparte są na Linuksie i wykorzystują technologię baz danych Sybase ASE i ASA. Aktualnie, prowadzone jest wdrożenie systemu CliniNet wykorzystywanego do obsługi jednostek służby zdrowia w Instytucie Gruźlicy i Chorób Płuc ...

-

![Sybase: Kurs na Linuksa [© Nmedia - Fotolia.com] Sybase: Kurs na Linuksa]()

Sybase: Kurs na Linuksa

... . Najlepiej sprawdza się w systemach transakcyjnych, w których kluczowe znaczenie odgrywa wydajność, bezpieczeństwo i wysoka dostępność. "Wprowadzając na rynek linuksową, bezpłatną bazę danych chcemy przede wszystkim pokazać możliwości tej platformy w zastosowaniach biznesowych. Klienci migrują coraz częściej na system Linux, który jest dla nich ...

-

![Po co firmie intranet? [© Minerva Studio - Fotolia.com] Po co firmie intranet?]()

Po co firmie intranet?

... intranetów jest fakt, iż tworząc go w organizacji wykorzystuje się istniejącą infrastrukturę komputerową - sprzęt, sieć, istniejące systemy baz danych. Dodatkowo nie trzeba się obawiać o wyciek danych poufnych, ponieważ obieg informacji w sieci jest bezpieczny dzięki szyfrowanym połączeniom. Kiedy stosować Przedsiębiorstwo powinno zdecydować się na ...

Tematy: intranet, dzielenie się wiedzą -

![Symantec wprowadza anty-phishingowy serwis [© stoupa - Fotolia.com] Symantec wprowadza anty-phishingowy serwis]()

Symantec wprowadza anty-phishingowy serwis

... , wycofał się z zespołu Symanteca. "Nie prosiliśmy ich, żeby odchodzili - powiedział Cole - oni po prostu chcą stworzyć swoją własną anty-fraudową bazę danych". Microsoft udostępnił anty-phishingowy pasek narzędziowy w przeglądarce Internet Explorer 6 i wprowadził anty-fraudową obronę do najnowszej wersji przeglądarki IE 7, która weszła już na ...

-

![Ewolucja spamu I-III 2010 Ewolucja spamu I-III 2010]()

Ewolucja spamu I-III 2010

... dane (na przykład adresy e-mail), które spamerzy mogą dodać do baz danych. Ciekawostką jest 25 miejsce, jakie w marcu zajął rosyjski portal społecznościowy ... jest programem pakującym dla Iksmasa, robaka pocztowego posiadającego zintegrowaną funkcję kradzieży danych i dystrybucji spamu. Interesujące jest to, że ponad 55% wszystkich wiadomości e-mail ...

-

![Oferty pracy są, ale w wybranych branżach [© Scanrail - Fotolia.com] Oferty pracy są, ale w wybranych branżach]()

Oferty pracy są, ale w wybranych branżach

... , a w szczególności programiści JAVA i .NET oraz C++. Zapotrzebowanie jest także na konsultantów SAP (FI/BI/MM/SD), programistów rozwiązań mobilnych Symbian i Android, specjalistów od baz danych, a także ekspertów ds. marketingu w sieci, ds. SEO/SEM oraz mediów społecznościowych. Na brak ofert w perspektywie kilku lat nie powinni również narzekać ...

-

![Atak na PlayStation Network [© stoupa - Fotolia.com] Atak na PlayStation Network]()

Atak na PlayStation Network

... Firmy Trend Micro przypominają, że my także mamy wpływ na ochronę swoich cennych danych osobowych. Jeśli należymy do grupy osób, które wielokrotnie powtarzają dane ... pytanie zabezpieczające hasło, a użytkownicy Internetu mają skłonność do wielokrotnego stosowania tych danych na różnych stronach. „Powtarzanie tego samego hasła w różnych miejscach nie ...

-

![Karta płatnicza: co zrobić by była bezpieczna? Karta płatnicza: co zrobić by była bezpieczna?]()

Karta płatnicza: co zrobić by była bezpieczna?

... CVV2) potrzebne do dokonywania transakcji w Internecie. Takie informacje zdobywają zwykle włamując się do baz danych firm przyjmujących płatności tego rodzaju. Samodzielnie niewiele możemy więc zrobić, aby przestępcy nie poznali danych naszej karty. Możemy jednak zastosować pewne środki bezpieczeństwa chroniące przed kradzieżą. Płacąc w Internecie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wizualny Patrol [© Nmedia - Fotolia.com] Wizualny Patrol](https://s3.egospodarka.pl/grafika/bmc-software/Wizualny-Patrol-Qq30bx.jpg)

![Zmiany w oprogramowaniu MacroSoftu [© Nmedia - Fotolia.com] Zmiany w oprogramowaniu MacroSoftu](https://s3.egospodarka.pl/grafika/macrosoft/Zmiany-w-oprogramowaniu-MacroSoftu-Qq30bx.jpg)

![Sybase w Administracji Celnej [© Syda Productions - Fotolia.com] Sybase w Administracji Celnej](https://s3.egospodarka.pl/grafika/sybase/Sybase-w-Administracji-Celnej-d8i3B3.jpg)

![Teta Biznes Partner na SQL [© Nmedia - Fotolia.com] Teta Biznes Partner na SQL](https://s3.egospodarka.pl/grafika/teta-biznes-partner/Teta-Biznes-Partner-na-SQL-Qq30bx.jpg)

![Oszustwa finansowe w sieci [© Scanrail - Fotolia.com] Oszustwa finansowe w sieci](https://s3.egospodarka.pl/grafika/oszustwa-finansowe/Oszustwa-finansowe-w-sieci-apURW9.jpg)

![MATRIX.PL dla PKN Orlen [© Syda Productions - Fotolia.com] MATRIX.PL dla PKN Orlen](https://s3.egospodarka.pl/grafika/MATRIX-PL/MATRIX-PL-dla-PKN-Orlen-d8i3B3.jpg)

![Straż miejska na Oracle [© Syda Productions - Fotolia.com] Straż miejska na Oracle](https://s3.egospodarka.pl/grafika/Warszawska-Straz-Miejska/Straz-miejska-na-Oracle-d8i3B3.jpg)

![Baza ekspertów i projektów UJ dla biznesu [© Syda Productions - Fotolia.com] Baza ekspertów i projektów UJ dla biznesu](https://s3.egospodarka.pl/grafika/CITTRU/Baza-ekspertow-i-projektow-UJ-dla-biznesu-d8i3B3.jpg)

![Systemy mieszane [© Minerva Studio - Fotolia.com] Systemy mieszane](https://s3.egospodarka.pl/grafika/systemy-mieszane/Systemy-mieszane-iG7AEZ.jpg)

![Oracle MySQL 5.6 [© Nmedia - Fotolia.com] Oracle MySQL 5.6](https://s3.egospodarka.pl/grafika/Oracle/Oracle-MySQL-5-6-Qq30bx.jpg)

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-2012-112177-150x100crop.jpg)

![Rejestr Dłużników ERIF w IV kw. 2013 [© Africa Studio - Fotolia.com] Rejestr Dłużników ERIF w IV kw. 2013](https://s3.egospodarka.pl/grafika2/dluznicy/Rejestr-Dluznikow-ERIF-w-IV-kw-2013-132632-150x100crop.jpg)

![Polskie kobiety - rozrzutne, ale bez długów [© Ruslan Solntsev - Fotolia.com] Polskie kobiety - rozrzutne, ale bez długów](https://s3.egospodarka.pl/grafika2/zadluzenie-polskich-gospodarstw-domowych/Polskie-kobiety-rozrzutne-ale-bez-dlugow-133508-150x100crop.jpg)

![Przedawnione długi nie dla BIG? [© Comugnero Silvana - Fotolia.com] Przedawnione długi nie dla BIG?](https://s3.egospodarka.pl/grafika2/rejestr-dlugow/Przedawnione-dlugi-nie-dla-BIG-140778-150x100crop.jpg)

![Mikroporzedsiębiorcy coraz bardziej aktywni [© puhhha - Fotolia.com] Mikroporzedsiębiorcy coraz bardziej aktywni](https://s3.egospodarka.pl/grafika2/mikroprzedsiebiorcy/Mikroporzedsiebiorcy-coraz-bardziej-aktywni-147490-150x100crop.jpg)

![Dane użytkowników BeautifulPeople.com ujrzały światło dzienne [© anyaberkut - Fotolia.com] Dane użytkowników BeautifulPeople.com ujrzały światło dzienne](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Dane-uzytkownikow-BeautifulPeople-com-ujrzaly-swiatlo-dzienne-175303-150x100crop.jpg)

![Kradzież dokumentów a wyłudzenia I kw. 2017 [© Dan Race - Fotolia.com] Kradzież dokumentów a wyłudzenia I kw. 2017](https://s3.egospodarka.pl/grafika2/kradziez-dokumentow/Kradziez-dokumentow-a-wyludzenia-I-kw-2017-194436-150x100crop.jpg)

![Kradzież dokumentów a wyłudzenia IV kw. 2017 [© Andrey Popov - Fotolia.com] Kradzież dokumentów a wyłudzenia IV kw. 2017](https://s3.egospodarka.pl/grafika2/kradziez-dokumentow/Kradziez-dokumentow-a-wyludzenia-IV-kw-2017-203208-150x100crop.jpg)

![6 milionów cyberataków na Polskę [© adimas - Fotolia.com] 6 milionów cyberataków na Polskę](https://s3.egospodarka.pl/grafika2/ataki-hakerow/6-milionow-cyberatakow-na-Polske-208238-150x100crop.jpg)

![Z Dalil App wyciekły dane osobowe 5 mln osób [© Syda Productions - Fotolia.com] Z Dalil App wyciekły dane osobowe 5 mln osób](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Z-Dalil-App-wyciekly-dane-osobowe-5-mln-osob-216253-150x100crop.jpg)

![Kłopoty przedsiębiorców z BDO [© Piotr Marcinski - Fotolia.com] Kłopoty przedsiębiorców z BDO](https://s3.egospodarka.pl/grafika2/rejestr-BDO/Klopoty-przedsiebiorcow-z-BDO-238784-150x100crop.jpg)

![Linux w służbie zdrowia [© Nmedia - Fotolia.com] Linux w służbie zdrowia](https://s3.egospodarka.pl/grafika/uhc/Linux-w-sluzbie-zdrowia-Qq30bx.jpg)

![Sybase: Kurs na Linuksa [© Nmedia - Fotolia.com] Sybase: Kurs na Linuksa](https://s3.egospodarka.pl/grafika/Sybase/Sybase-Kurs-na-Linuksa-Qq30bx.jpg)

![Po co firmie intranet? [© Minerva Studio - Fotolia.com] Po co firmie intranet?](https://s3.egospodarka.pl/grafika/intranet/Po-co-firmie-intranet-iG7AEZ.jpg)

![Symantec wprowadza anty-phishingowy serwis [© stoupa - Fotolia.com] Symantec wprowadza anty-phishingowy serwis](https://s3.egospodarka.pl/grafika/phishing/Symantec-wprowadza-anty-phishingowy-serwis-MBuPgy.jpg)

![Oferty pracy są, ale w wybranych branżach [© Scanrail - Fotolia.com] Oferty pracy są, ale w wybranych branżach](https://s3.egospodarka.pl/grafika/rynek-pracy/Oferty-pracy-sa-ale-w-wybranych-branzach-apURW9.jpg)

![Atak na PlayStation Network [© stoupa - Fotolia.com] Atak na PlayStation Network](https://s3.egospodarka.pl/grafika/ataki-internetowe/Atak-na-PlayStation-Network-MBuPgy.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)