-

![Jan Kowalski czyli statystyczny dłużnik [© slasnyi - Fotolia.com] Jan Kowalski czyli statystyczny dłużnik]()

Jan Kowalski czyli statystyczny dłużnik

... bliżej sylwetce zadłużonego Kowalskiego. Jakie wnioski przyniosła analiza bazy danych KRD? Otóż okazuje się, że statystyczny polski dłużnik to młody mężczyzna, między ... znakiem Koziorożca. Najbardziej zadłużony mężczyzna, którego dane zostały przekazane do bazy danych Krajowego Rejestru Długów, jest winien swoim wierzycielom ponad 8,5 miliona zł. Ma ...

-

![W KRD najczęściej Krzysztof i Anna [© Piotr Marcinski - Fotolia.com] W KRD najczęściej Krzysztof i Anna]()

W KRD najczęściej Krzysztof i Anna

... . Dłużniczkami zostają najczęściej panie o imionach: Anna, Katarzyna, Agnieszka i Małgorzata – w bazie danych KRD znajdziemy kilkadziesiąt tysięcy wpisów o tak nazywających się osobach. Z kolei ... Nie taka niewinna Innocenta Nie oznacza to jednak, że w bazie danych Krajowego Rejestru Długów znajdziemy tylko typowe imiona. Wśród „zadłużonych” imion są ...

-

![Kradzież dokumentów a wyłudzenia III kw. 2016 [© Picture-Factory - Fotolia.com] Kradzież dokumentów a wyłudzenia III kw. 2016]()

Kradzież dokumentów a wyłudzenia III kw. 2016

... w znaczący sposób obniża ilość skutecznych prób nieuczciwego wykorzystania czyichś danych. Wielkość Centralnej Bazy Danych Systemu DZ wrosła w analizowanym okresie o 39 119 szt. To ... na to, że kilka tysięcy dodatkowych wpisów miało związek z informacją o rzekomym wycieku danych z bazy PESEL. W czasie 2-3 tygodni od pojawienia się tej informacji ...

-

![Zagrożenia finansowe 2016: phishing kradł co sekundę Zagrożenia finansowe 2016: phishing kradł co sekundę]()

Zagrożenia finansowe 2016: phishing kradł co sekundę

... w technologie antyphishingowe działające w oparciu o zachowanie aplikacji w systemie. To pozwoli zidentyfikować nawet najnowsze ataki phishingowe, które nie zostały jeszcze dodane do baz danych.

-

![Poszukiwane zawody? Połączenie humanizmu z naukami ścisłymi [© PhotoSG - Fotolia.com] Poszukiwane zawody? Połączenie humanizmu z naukami ścisłymi]()

Poszukiwane zawody? Połączenie humanizmu z naukami ścisłymi

Poszukiwane zawody? Rynek pracy pokazuje, że na brak ofert pracy nie powinni narzekać inżynierowie, programiści, analitycy baz danych, a także osoby wyspecjalizowane w zagadnieniach związanych z digital marketingiem. Coraz bardziej dostrzegalne staje się jednak zatarcie granic pomiędzy humanistami a umysłami ścisłymi. Pracodawcy ...

-

![Co jest największą zaletą open source? [© ar130405 - Fotolia.com] Co jest największą zaletą open source?]()

Co jest największą zaletą open source?

... system operacyjny, ale firmy stawiają również np. na otwarte bazy danych – wynika z badania Polski Rynek Open Source 2018, przeprowadzonego przez Linux ... chociażby zmianami zachodzącymi w sposobie organizacji pracy i coraz większej potrzebie dostępu do danych w dowolnym miejscu i czasie. Elastyczność przede wszystkim Uczestnicy badania Polski ...

-

![Chatboty opanowują rynek? [© panuwat - Fotolia.com] Chatboty opanowują rynek?]()

Chatboty opanowują rynek?

... narzędzia sztucznej inteligencji. – Miniony rok bezsprzecznie należał do tzw. rule-based chatbots, czyli botów ograniczających się do korzystania wyłącznie z określonych, zamkniętych baz danych i zdolnych do udzielania odpowiedzi jedynie na pytania, które zostały w nich uwzględnione. Odpowiadały one za 85% światowego rynku. Sytuacja będzie ulegać ...

-

![Kradzież dokumentów a wyłudzenia III kw. 2018 [© 9nong - Fotolia.com] Kradzież dokumentów a wyłudzenia III kw. 2018]()

Kradzież dokumentów a wyłudzenia III kw. 2018

... co znacząco obniża ilość skutecznych prób nieuczciwego wykorzystania czyichś danych. Wielkość Centralnej Bazy Danych Systemu DZ wrosła w analizowanym okresie o ponad 43,2 tys ... już wspomniano we wstępie, u schyłku września wielkość Centralnej Bazy Danych Systemu DOKUMENTY ZASTRZEŻONE z dokumentami, które służą do potwierdzania tożsamości, wyniosła 1 ...

-

![Nowe mieszkania: czego właściwie szukają Polacy? [© aytuncoylum - Fotolia.com] Nowe mieszkania: czego właściwie szukają Polacy?]()

Nowe mieszkania: czego właściwie szukają Polacy?

Statystyki dotyczące struktury nowych mieszkań sprzedanych przez deweloperów zazwyczaj różnią się od analogicznych statystyk, dotyczących zapytań użytkowników korzystających z baz danych wyszukiwarek serwisów nieruchomościowych. Z czego mogą wynikać te różnice, jakiej są skali, i czy mają znaczenie dla prognozowania rynkowych trendów popytowych? ...

-

![Jawność wynagrodzeń w ofertach pracy - jakie konsekwencje? [© vlady1984 - Fotolia.com] Jawność wynagrodzeń w ofertach pracy - jakie konsekwencje?]()

Jawność wynagrodzeń w ofertach pracy - jakie konsekwencje?

... . Już dziś niemal wszyscy zainteresowani mogą zyskać orientację ile zarabia się na danym stanowisku korzystając z internetowych baz danych, np. z narzędzia Moja Płaca opierającego się na danych z Ogólnopolskiego Badania Wynagrodzeń. Jawność wynagrodzeń w ofertach na pewno zmniejszy wysiłek wkładany przez kandydatów w pozyskiwanie informacji ...

-

![System TETRA na Wyspie Man System TETRA na Wyspie Man]()

System TETRA na Wyspie Man

... zgodnych ze standardem TETRA systemach łączności radiowej, służących do komunikacji głosowej z patrolami oraz do automatycznej lokalizacji położenia radiowozów i dostępu do baz danych z zamontowanych w radiowozach terminali przewoźnych. Dostawcą systemów TETRA dla wszystkich 4 dotychczas zamówionych stanowisk SWD jest Motorola.

-

!["Oracle 9iAS: Building J2EE Applications" - recenzja książki [© Minerva Studio - Fotolia.com] "Oracle 9iAS: Building J2EE Applications" - recenzja książki]()

"Oracle 9iAS: Building J2EE Applications" - recenzja książki

... końcowego. Cały rozdział otwiera obszerne omówienie zagadnień związanych z bezpieczeństwem aplikacji J2EE w środowisku OC4J. Następnie autorka skupia się na metodach prezentacji danych i aplikacji, opisując dwie technologie: serwlety i Java Server Pages (JSP). W obu przypadkach szczególny nacisk położono, nie tyle na prezentację danej technologii ...

Tematy: -

![Informacja w otoczeniu gospodarczym konsultingu [© Minerva Studio - Fotolia.com] Informacja w otoczeniu gospodarczym konsultingu]()

Informacja w otoczeniu gospodarczym konsultingu

... w stosunku do podmiotów rynkowych, które tych informacji, w postaci przetworzonych i opracowanych danych nie posiadają, a to przynosi skutki wszystkim graczom rynkowym[5]. Informacja jest obok ... ją z informacji, projektowaniu infrastruktury jej krążenia i tworzeniu baz danych niezbędnych do jej gromadzenia, jest przyszłością doradztwa w tak ...

Tematy: -

![Tylko dla dorosłych... [© stoupa - Fotolia.com] Tylko dla dorosłych...]()

Tylko dla dorosłych...

... weryfikacji wieku użytkowników Internetu, którzy nie posiadają kart kredytowych. Określenie wieku internauty odbywać się będzie na podstawie danych gromadzonych w publicznych bazach danych. Nowy schemat weryfikacji został zaprojektowany w celu ochrony przed oszustwami i zabezpieczenia przed dostępem nieletnich do materiałów i usług ograniczonych ...

Tematy: systemu weryfikacji wieku -

![Internetowe zapisy na studia [© stoupa - Fotolia.com] Internetowe zapisy na studia]()

Internetowe zapisy na studia

... i terminie egzaminów. Podczas ubiegłorocznej rejestracji kandydatów system IRK działał na darmowej wersji bazy danych Adaptive Server Enterprise (ASE). W tym roku UW nieodpłatnie korzysta z najnowszej, komercyjnej wersji bazy danych Sybase Adaptive Server 12.5.0.3, działającej w środowisku Linux. Aplikację obsługującą system rejestracji stworzyli ...

-

![IBM dla małych firm [© Nmedia - Fotolia.com] IBM dla małych firm]()

IBM dla małych firm

... DB2 Express zawiera liczne narzędzia do automatyzacji i uproszczenia obsługi bazy danych. Technologia umożliwia monitorowanie kondycji systemu, automatycznie udziela fachowych rad i jest ... , rozwiązanie obsługuje XML, usługi WWW oraz platformy Java i .NET. Wersja 8.1 bazy danych IBM DB2 Universal Database Express Edition na Linuksa i Windows jest ...

Tematy: -

![Zagrożenia w Internecie [© Scanrail - Fotolia.com] Zagrożenia w Internecie]()

Zagrożenia w Internecie

... , a w 2003 r. dla 15%). Specyfika destrukcyjnych programów - Podczas gdy dotychczas celem ataków zagrożeń hybrydowych były typowe luki w zabezpieczeniach serwerów (WWW i baz danych), teraz ataki są skierowane głównie na luki w zabezpieczeniach podstawowych składników systemów operacyjnych. Przykładem jest tu luka o nazwie Microsoft Windows DCOM ...

-

![Maxtor OneTouch dla MSP Maxtor OneTouch dla MSP]()

Maxtor OneTouch dla MSP

... łatwe i ekonomiczne zapisywanie kopii zapasowych zawierających nawet 300 GB skompresowanych danych, takich jak rejestry handlowe, dokumentacja księgowa czy wiadomości e-mail. ... kopii zapasowej również otwartych plików. Dzięki tej funkcji można zabezpieczyć aplikacje baz danych, które muszą pracować bez przerwy, a także pliki, które przypadkowo są ...

-

![Nowy Kaspersky AV [© Nmedia - Fotolia.com] Nowy Kaspersky AV]()

Nowy Kaspersky AV

... łatwiejszą obsługę. W nowej wersji dodano także ochronę przed atakami hakerów przeprowadzanymi z Internetu oraz sieci lokalnych i w znacznym stopniu usprawniono aktualizację antywirusowych baz danych.

-

![Sieciowe zagrożenia [© Scanrail - Fotolia.com] Sieciowe zagrożenia]()

Sieciowe zagrożenia

... odnotował również wzrost przestępstw internetowych ukierunkowanych na zdobycie pieniędzy. Według najnowszego raportu grupy Gartner, obszar zagrożenia przesuwa się w stronę baz danych, które pozwalają hakerom zdobyć całkowitą kontrolę nad siecią lub pojedynczymi komputerami. To z kolei umożliwia im przechwytywanie poufnych i osobistych informacji ...

-

![ERP w Carsystem-Voss [© christian42 - Fotolia.com] ERP w Carsystem-Voss]()

ERP w Carsystem-Voss

... lakierni Carsystem-Voss. To pierwsze w Polsce wdrożenie zintegrowanego systemu zarządzania na bazie danych Oracle posadowionej na serwerze Macintosh. Umowa zostanie zrealizowana do ... Bohdan Kryk, Pełnomocnik Zarządu CSV. – „Aplikacja umożliwi nam płynną wymianę danych finansowych pomiędzy centralą, 3 regionalnymi centrami sprzedaży, 65 należącymi do ...

-

![Neostrada na Sybase [© pizuttipics - Fotolia.com] Neostrada na Sybase]()

Neostrada na Sybase

... sprzedaż baz danych, serwerów replikacyjnych oraz usług wsparcia technicznego. Rozwiązania Sybase są wykorzystane w m.in. w systemie OSS ... informacyjnych, transakcji rozproszonych, XML i WebServices, zapewniając przy tym wysoką dostępność danych. Serwery replikacyjne Sybase przeznaczone są do tworzenia wydajnych systemów rozproszonych w czasie ...

-

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?]()

Śmierć robaków komunikatorów internetowych?

... Bropia wciąż używa tej metody, szybko dodaliśmy do antywirusowych baz danych odpowiednią technologię rozpakowującą W odpowiedzi na wzrost współczynników wykrywania robaków z ... komunikatorów internetowych jest taki, że adres e-mail zostanie przechowany w bazie danych i wykorzystany podczas wysyłania spamu. Następnie pojawi się plik wykonywalny do ...

-

![Jak wirusy ukrywają się przed antywirusem? Jak wirusy ukrywają się przed antywirusem?]()

Jak wirusy ukrywają się przed antywirusem?

... różnych sposobów. Celem niektórych z tych technologii jest obejście baz danych sygnatur wirusów, podczas gdy inne mają utrudnić analizę szkodliwego kodu ... która oficjalnie mieści się w klasyfikacji rootkitów, ukrywa pliki w alternatywnych strumieniach danych (ADS) w systemach plików NTFS. Technologia ta po raz pierwszy została zaimplementowana w ...

-

![Wirusy i robaki II 2009 Wirusy i robaki II 2009]()

Wirusy i robaki II 2009

... odpowiedzialny za epidemię, która wybuchła w styczniu, i nadal rośnie w siłę, zdobył imponującą pozycję. Procedury wykrywania dla tego robaka dodano do antywirusowych baz danych w połowie stycznia, dlatego przeważająca część zainfekowanych nim plików została wykryta w lutym. Po drugie, w rankingu pojawiły się trzy interesujące nowości: Packed ...

-

![Kaspersky Lab: szkodliwe programy X 2009 Kaspersky Lab: szkodliwe programy X 2009]()

Kaspersky Lab: szkodliwe programy X 2009

... kradzież poufnych danych, łącznie z danymi dostępu do stron internetowych, które mogą zostać wykorzystane do zainfekowania kolejnych stron. Atak z użyciem Gumblara został dokładnie zaplanowany; jednak analitykom z Kaspersky Lab udało się ułożyć wszystkie kawałki tej układanki i dodać do antywirusowych baz danych wykrywanie wszystkich szkodliwych ...

-

![Jest praca za czeską granicą [© Scanrail - Fotolia.com] Jest praca za czeską granicą]()

Jest praca za czeską granicą

... Obecnie w Pracuj.pl są m.in. oferty dla Java developera, administratora baz danych, programisty C# i software analyst. Poszukiwane są też osoby z wykształceniem chemicznym ... po pięćdziesiątce (dane Czeskiego Urzędu Statystycznego z 2010 roku). Według danych Wydziału Promocji Handlu i Inwestycji Ambasady RP w Pradze, najwięcej polskich pracowników ...

-

![NETGEAR ProSecure UTM150 [© violetkaipa - Fotolia.com] NETGEAR ProSecure UTM150]()

NETGEAR ProSecure UTM150

... opatentowany przez NETGEAR mechanizm skanowania strumieniowego. W odróżnieniu od poprzednich modeli obsługuje więcej kanałów VPN, a jego wydajność pozwala na obsługę strumienia danych 130Mb/s przy pełnym zabezpieczeniu antywirusowym. Przepustowość SPI wynosi 900 Mb/s, maksymalna przepustowość VPN to 400 Mb/s. Ilość jednoczesnych połączeń zwiększono ...

-

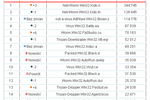

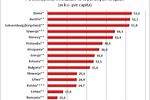

![Polskie mieszkania jednymi z najmniejszych w Europie Polskie mieszkania jednymi z najmniejszych w Europie]()

Polskie mieszkania jednymi z najmniejszych w Europie

... Duńczyk, Austriak czy Luksemburczyk ponad dwa razy tyle. Ponadto z danych Eurostatu wynika, że sytuacja mieszkaniowa w Warszawie jest tylko odrobinę lepsza niż średnia ... przypada bowiem 24,7 m kw. – wynika z danych GUS za 2010 rok. Informacje dla pozostałych przebadanych Państw pochodzą z baz danych Eurostatu. Niestety stosowne dane dostępne ...

-

![Ustawa o udostępnianiu informacji gospodarczych do poprawy [© exopixel - Fotolia.com] Ustawa o udostępnianiu informacji gospodarczych do poprawy]()

Ustawa o udostępnianiu informacji gospodarczych do poprawy

... być realizacja dwóch zasadniczych celów. Po pierwsze, zmiana przepisów miała ułatwić biurom informacji gospodarczej budowę pełniejszych i bardziej kompletnych baz danych o niespłacanych zobowiązaniach, co umożliwiałoby lepszą weryfikację kontrahentów i czyniłoby obrót gospodarczy zdecydowanie pewniejszym. Jednocześnie zmniejszeniu miały ulec koszty ...

-

![Niechciane reklamy? Zostań Robinsonem Niechciane reklamy? Zostań Robinsonem]()

Niechciane reklamy? Zostań Robinsonem

... musi dołączyć do Listy Robinsonów, aby konsument mógł zrezygnować z jego komunikatów. Obecnie w programie uczestniczy 58. przedsiębiorców z różnych dziedzin m.in.: baz danych, mediów elektronicznych, reklamy, finansów, ubezpieczeń. Wśród nich znajdziemy takich przedsiębiorców jak: Google Polska, Poczta Polska czy InPost. Jak listy działają ...

-

![Kradzież dokumentów a wyłudzenia IV kw. 2018 [© Sergey Chayko - Fotolia.com] Kradzież dokumentów a wyłudzenia IV kw. 2018]()

Kradzież dokumentów a wyłudzenia IV kw. 2018

... prób wyłudzeń w całym kwartale. Rośnie świadomość potrzeby ochrony własnej tożsamości oraz znajomość narzędzi, które służą zabezpieczeniu się przed wykorzystaniem naszych danych do celów przestępczych. Wśród nich jednym z najważniejszych jest System DOKUMENTY ZASTRZEŻONE. Wystarczy zgłosić utracony dokument w jednym banku, aby w ciągu kilku ...

-

![Kaspersky Password Manager w nowej wersji [© designer491 - Fotolia.com] Kaspersky Password Manager w nowej wersji]()

Kaspersky Password Manager w nowej wersji

... do kategorii, aby szybciej i wygodniej znaleźć dany dokument. Nowa wersja pozwala także sprawdzić, czy hasło znajduje się w publicznie dostępnych bazach danych, które wyciekły. Rozwiązanie obsługuje wiele platform, dzięki czemu z jednego konta można zarządzać bezpiecznym magazynem na wszystkich urządzeniach użytkownika. Użytkownicy Kaspersky ...

-

![Kradzież dokumentów a wyłudzenia I kw. 2019 [© Sergey Chayko - Fotolia.com] Kradzież dokumentów a wyłudzenia I kw. 2019]()

Kradzież dokumentów a wyłudzenia I kw. 2019

... , że zastrzeganie utraconych dokumentów powoli staje się w naszym kraju standardem, co znacząco obniża ilość skutecznych prób nieuczciwego wykorzystania czyichś danych. Wielkość Centralnej Bazy Danych Systemu DZ wrosła w ciągu ostatniego roku o 156 111 sztuk. Na przestrzeni I kwartału br. Polacy zastrzegli 34 117 zagubionych ...

-

![Aktywa niematerialne to 27 proc. całości inwestycji firm [© apops - Fotolia.com] Aktywa niematerialne to 27 proc. całości inwestycji firm]()

Aktywa niematerialne to 27 proc. całości inwestycji firm

... i badania rynku Nabyty kapitał organizacyjny Nakłady na projektowanie Wydatki na badania i rozwój Własny kapitał organizacyjny Wydatki na oprogramowanie i bazy danych Wydatki na szkolenia pracowników Nakłady na innowacje finansowe Wydatki związane z nabywaniem praw autorskich Choć inwestycje w aktywa niematerialne stanowią jeden z kluczowych ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Jan Kowalski czyli statystyczny dłużnik [© slasnyi - Fotolia.com] Jan Kowalski czyli statystyczny dłużnik](https://s3.egospodarka.pl/grafika2/zadluzenie-Polakow/Jan-Kowalski-czyli-statystyczny-dluznik-146551-150x100crop.jpg)

![W KRD najczęściej Krzysztof i Anna [© Piotr Marcinski - Fotolia.com] W KRD najczęściej Krzysztof i Anna](https://s3.egospodarka.pl/grafika2/dluznicy/W-KRD-najczesciej-Krzysztof-i-Anna-169275-150x100crop.jpg)

![Kradzież dokumentów a wyłudzenia III kw. 2016 [© Picture-Factory - Fotolia.com] Kradzież dokumentów a wyłudzenia III kw. 2016](https://s3.egospodarka.pl/grafika2/kradziez-dokumentow/Kradziez-dokumentow-a-wyludzenia-III-kw-2016-183626-150x100crop.jpg)

![Poszukiwane zawody? Połączenie humanizmu z naukami ścisłymi [© PhotoSG - Fotolia.com] Poszukiwane zawody? Połączenie humanizmu z naukami ścisłymi](https://s3.egospodarka.pl/grafika2/miejsca-pracy/Poszukiwane-zawody-Polaczenie-humanizmu-z-naukami-scislymi-206105-150x100crop.jpg)

![Co jest największą zaletą open source? [© ar130405 - Fotolia.com] Co jest największą zaletą open source?](https://s3.egospodarka.pl/grafika2/Open-Source/Co-jest-najwieksza-zaleta-open-source-207905-150x100crop.jpg)

![Chatboty opanowują rynek? [© panuwat - Fotolia.com] Chatboty opanowują rynek?](https://s3.egospodarka.pl/grafika2/komunikacja-z-klientem/Chatboty-opanowuja-rynek-208051-150x100crop.jpg)

![Kradzież dokumentów a wyłudzenia III kw. 2018 [© 9nong - Fotolia.com] Kradzież dokumentów a wyłudzenia III kw. 2018](https://s3.egospodarka.pl/grafika2/kradziez-dokumentow/Kradziez-dokumentow-a-wyludzenia-III-kw-2018-211466-150x100crop.jpg)

![Nowe mieszkania: czego właściwie szukają Polacy? [© aytuncoylum - Fotolia.com] Nowe mieszkania: czego właściwie szukają Polacy?](https://s3.egospodarka.pl/grafika2/deweloperzy/Nowe-mieszkania-czego-wlasciwie-szukaja-Polacy-214816-150x100crop.jpg)

![Jawność wynagrodzeń w ofertach pracy - jakie konsekwencje? [© vlady1984 - Fotolia.com] Jawność wynagrodzeń w ofertach pracy - jakie konsekwencje?](https://s3.egospodarka.pl/grafika2/jawnosc-wynagrodzen/Jawnosc-wynagrodzen-w-ofertach-pracy-jakie-konsekwencje-220539-150x100crop.jpg)

!["Oracle 9iAS: Building J2EE Applications" - recenzja książki [© Minerva Studio - Fotolia.com] "Oracle 9iAS: Building J2EE Applications" - recenzja książki](https://s3.egospodarka.pl/grafika//Oracle-9iAS-Building-J2EE-Applications-recenzja-ksiazki-iG7AEZ.jpg)

![Informacja w otoczeniu gospodarczym konsultingu [© Minerva Studio - Fotolia.com] Informacja w otoczeniu gospodarczym konsultingu](https://s3.egospodarka.pl/grafika//Informacja-w-otoczeniu-gospodarczym-konsultingu-iG7AEZ.jpg)

![Tylko dla dorosłych... [© stoupa - Fotolia.com] Tylko dla dorosłych...](https://s3.egospodarka.pl/grafika/systemu-weryfikacji-wieku/Tylko-dla-doroslych-MBuPgy.jpg)

![Internetowe zapisy na studia [© stoupa - Fotolia.com] Internetowe zapisy na studia](https://s3.egospodarka.pl/grafika/sybase/Internetowe-zapisy-na-studia-MBuPgy.jpg)

![IBM dla małych firm [© Nmedia - Fotolia.com] IBM dla małych firm](https://s3.egospodarka.pl/grafika//IBM-dla-malych-firm-Qq30bx.jpg)

![Zagrożenia w Internecie [© Scanrail - Fotolia.com] Zagrożenia w Internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Zagrozenia-w-Internecie-apURW9.jpg)

![Nowy Kaspersky AV [© Nmedia - Fotolia.com] Nowy Kaspersky AV](https://s3.egospodarka.pl/grafika/Kaspersky/Nowy-Kaspersky-AV-Qq30bx.jpg)

![Sieciowe zagrożenia [© Scanrail - Fotolia.com] Sieciowe zagrożenia](https://s3.egospodarka.pl/grafika/ataki-internetowe/Sieciowe-zagrozenia-apURW9.jpg)

![ERP w Carsystem-Voss [© christian42 - Fotolia.com] ERP w Carsystem-Voss](https://s3.egospodarka.pl/grafika/Emax/ERP-w-Carsystem-Voss-zaGbha.jpg)

![Neostrada na Sybase [© pizuttipics - Fotolia.com] Neostrada na Sybase](https://s3.egospodarka.pl/grafika/Sybase/Neostrada-na-Sybase-QhDXHQ.jpg)

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?](https://s3.egospodarka.pl/grafika/wirusy/Smierc-robakow-komunikatorow-internetowych-apURW9.jpg)

![Jest praca za czeską granicą [© Scanrail - Fotolia.com] Jest praca za czeską granicą](https://s3.egospodarka.pl/grafika/rynek-pracy/Jest-praca-za-czeska-granica-apURW9.jpg)

![NETGEAR ProSecure UTM150 [© violetkaipa - Fotolia.com] NETGEAR ProSecure UTM150](https://s3.egospodarka.pl/grafika/ochrona-poczty-e-mail/NETGEAR-ProSecure-UTM150-SdaIr2.jpg)

![Ustawa o udostępnianiu informacji gospodarczych do poprawy [© exopixel - Fotolia.com] Ustawa o udostępnianiu informacji gospodarczych do poprawy](https://s3.egospodarka.pl/grafika2/ustawa-o-udostepnianiu-informacji-gospodarczych-i-wymianie-danych-gospodarczych/Ustawa-o-udostepnianiu-informacji-gospodarczych-do-poprawy-159645-150x100crop.jpg)

![Kradzież dokumentów a wyłudzenia IV kw. 2018 [© Sergey Chayko - Fotolia.com] Kradzież dokumentów a wyłudzenia IV kw. 2018](https://s3.egospodarka.pl/grafika2/kradziez-dokumentow/Kradziez-dokumentow-a-wyludzenia-IV-kw-2018-214727-150x100crop.jpg)

![Kaspersky Password Manager w nowej wersji [© designer491 - Fotolia.com] Kaspersky Password Manager w nowej wersji](https://s3.egospodarka.pl/grafika2/Kaspersky-Password-Manager/Kaspersky-Password-Manager-w-nowej-wersji-216105-150x100crop.jpg)

![Kradzież dokumentów a wyłudzenia I kw. 2019 [© Sergey Chayko - Fotolia.com] Kradzież dokumentów a wyłudzenia I kw. 2019](https://s3.egospodarka.pl/grafika2/kradziez-dokumentow/Kradziez-dokumentow-a-wyludzenia-I-kw-2019-218032-150x100crop.jpg)

![Aktywa niematerialne to 27 proc. całości inwestycji firm [© apops - Fotolia.com] Aktywa niematerialne to 27 proc. całości inwestycji firm](https://s3.egospodarka.pl/grafika2/inwestycje/Aktywa-niematerialne-to-27-proc-calosci-inwestycji-firm-233253-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)