-

![SYMFONIA i bezpieczeństwo [© Nmedia - Fotolia.com] SYMFONIA i bezpieczeństwo]()

SYMFONIA i bezpieczeństwo

... IT. W ramach akcji "Bezpieczeństwo się opłaca" użytkownicy oprogramowania MATRIX.PL będą mogli skorzystać z rabatów i ... tej tematyce. Będą one dotyczyły dyrektyw unijnych w kontekście prawa bilansowego i podatkowego, zagadnień bezpieczeństwa prawnego oraz technologicznej ochrony danych biznesowych na przykładzie Systemów SYMFONIA. Seminaria odbędą ...

-

![Ewolucja złośliwych programów Ewolucja złośliwych programów]()

Ewolucja złośliwych programów

... Hotbar.com, twierdząc, że programy reklamujące Hotbar stanowią zagrożenie dla bezpieczeństwa IT. W świetle tej sprawy dziwi fakt, że firmy takie jak Deutsche Bank i ... bankowych on-line. Jest to powód do niepokoju zważywszy na obecny poziom bezpieczeństwa systemów operatorów telefonii komórkowych połączony z brakiem świadomości użytkowników telefonów ...

-

!["7 grzechów głównych" w internecie [© stoupa - Fotolia.com] "7 grzechów głównych" w internecie]()

"7 grzechów głównych" w internecie

... ma świadomość, że to właśnie wewnętrzni pracownicy stwarzają największe zagrożenie dla bezpieczeństwa IT firmy. A jednak większość z nich nie potrafi zrezygnować z ryzykownych praktyk i robi to, czego nie powinni - wynika z najnowszego badania dotyczącego bezpieczeństwa w sieci, przeprowadzonego przez firmę Sophos. W podsumowaniu firma podaje listę ...

-

![Ewolucja spamu 2007 Ewolucja spamu 2007]()

Ewolucja spamu 2007

... Wygląda na to, że chińscy użytkownicy zaczęli przykładać większą wagę do bezpieczeństwa IT własnych maszyn. W poprzednim roku na trzecim miejscu znalazła się Polska, ... od legalnych e-maili, nawet przez użytkowników posiadających pewną wiedzę z zakresu bezpieczeństwa. Adresy zawierające odsyłacze do stron phishingowych są tak dobrze zamaskowane, ...

-

![Groźny rootkit Win32/Rustock powraca Groźny rootkit Win32/Rustock powraca]()

Groźny rootkit Win32/Rustock powraca

... , że Rustock to typowy rootkit, który znany jest specjalistom ds. bezpieczeństwa IT od kilku lat. W ostatnim miesiącu zagrożenie to zainfekowało wiele polskich komputerów ... systemu operacyjnego oraz solidne zabezpieczenie w postaci programu antywirusowego lub pakietu bezpieczeństwa, koniecznie z aktualną bazą sygnatur oraz ochroną proaktywną. Według ...

-

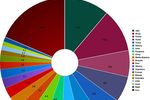

![Globalny spam w II kw. 2010 Globalny spam w II kw. 2010]()

Globalny spam w II kw. 2010

... , że ich komputery mogą już być pod kontrolą cyberprzestępców. Przedsiębiorstwa i użytkownicy komputerów muszą przyjąć bardziej aktywne podejście do filtrowania spamu i bezpieczeństwa IT w celu uniknięcia własnego wkładu do tego globalnego problemu." Tak kształtuje się podział spamu generowanego w okresie kwiecień - czerwiec 2010 ze względu ...

-

![ESET Threat Center dla Apple ESET Threat Center dla Apple]()

ESET Threat Center dla Apple

... wykryto największy odsetek infekcji. Raporty o zagrożeniach – Dostęp do opinii analityków ESET i innych specjalistów z branży bezpieczeństwa IT na temat najnowszych trendów w dziedzinie bezpieczeństwa danych. Integracja z serwisami społecznościowymi – Możliwość bezpośredniego kontaktu z zespołem badawczym ESET poprzez oficjalny blog ESET, profil ...

-

![Dysk Verbatim Store 'n' Go Executive Dysk Verbatim Store 'n' Go Executive]()

Dysk Verbatim Store 'n' Go Executive

... obowiązkowe hasło oraz fakt, że dysk jest zarządzany przez kontroler bezpieczeństwa, wszystkie przechowywane dane są szyfrowane, co zapewnia pełną ochronę ... USB 2.0. Dodatkowy pakiet oprogramowania Do dysku Executive dołaczone jest oprogramowanie Nero Back it Up and Burn. Ponadto oprogramowanie Green Button ogranicza zużycie energii i zwiększa ...

-

![Spam w V 2011 r. Spam w V 2011 r.]()

Spam w V 2011 r.

... pieniędzy, które rzekomo miały zostać wpłacone na ich konta bankowe, a które zostały odkryte przez siły bezpieczeństwa poszukujące zwolenników Bin Ladena, chcących kontynuować jego pracę. Oczywiście wiadomość zawierała również ... niechcianych e-maili w Internecie. Im więcej krajów podejmie takie kroki, tym skuteczniej firmy z branży bezpieczeństwa IT ...

-

![BYOD a bezpieczna sieć firmowa [© lenets_tan - Fotolia.com] BYOD a bezpieczna sieć firmowa]()

BYOD a bezpieczna sieć firmowa

... prezentuje kilka praktycznych informacji, niezbędnych do podjęcia świadomej decyzji odnośnie konsumeryzacji IT i wprowadzenia w firmie modelu Bring Your Own Device. Z ... trzy główne wnioski. Po pierwsze, z uwagi na olbrzymią popularność oraz najniższy poziom bezpieczeństwa, urządzenia oparte na systemie Android stanowią potencjalnie największe ...

-

![Szkodliwe programy 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2013]()

Szkodliwe programy 2013

... ”, a cyberprzestępcy mieli pełne ręce roboty, wymyślając nowe metody kradzieży pieniędzy. Utrata prywatności: Lavabit, Silent Circle, NSA i utrata zaufania Żaden przegląd bezpieczeństwa IT w 2013 r. nie byłby kompletny, gdyby pominąć Edwarda Snowdena oraz szersze implikacje, jakie ma dla prywatności ujawnienie informacji, którego się dopuścił ...

-

![Dobre hasło dostępu podstawą zabezpieczeń [© Edelweiss - Fotolia.com] Dobre hasło dostępu podstawą zabezpieczeń]()

Dobre hasło dostępu podstawą zabezpieczeń

... hasło oraz odpowiednio zabezpieczony komputer nie zagwarantują nam stuprocentowego bezpieczeństwa przechowywanych danych. Możemy jednak znacząco ograniczyć prawdopodobieństwo włamania się ... , usług bądź stron internetowych. - podkreśla Maciej Ziarek, Ekspert ds. bezpieczeństwa IT Kaspersky Lab Polska. Okazuje się, że nie tylko przeciętny użytkownik ...

-

![Wiadomość od Amazon? To może być Trojan [© B. Wylezich - Fotolia.com] Wiadomość od Amazon? To może być Trojan]()

Wiadomość od Amazon? To może być Trojan

... oprogramowanie. Podobnie było i w tym przypadku. W dniach 26-27 czerwca 2014 analitycy bezpieczeństwa z firmy Doctor Web zarejestrowali dużą ilość e-maili zawierających niebezpiecznego Trojana, w których nadawca ... . You can view the status of your order or make changes to it by visiting Your Orders on Amazon.com., po czym podane były dane konkretnego ...

-

![Trojan IcoScript atakuje system Windows Trojan IcoScript atakuje system Windows]()

Trojan IcoScript atakuje system Windows

... dostosowujący się malware, którego przejawy działania zastają zamaskowane w zwykłym strumieniu danych wymienianym podczas korzystania z internetu, zaskakuje skalą problemu wszystkie działy bezpieczeństwa IT – mówi Ralf Benzmüller, szef laboratorium G DATA. Przykład IcoScript ukazuje nam, jak hakerzy odpowiadają na działania prewencyjne i prowadzą ...

-

![Jakie zagrożenia internetowe nękały Polskę w II kw. 2014 r.? [© ducdao - Fotolia.com] Jakie zagrożenia internetowe nękały Polskę w II kw. 2014 r.?]()

Jakie zagrożenia internetowe nękały Polskę w II kw. 2014 r.?

... użytkowników jest atakowana w ten sposób, tymczasem w Polsce dotyczy to około 1/8 internautów” – komentuje Maciej Ziarek, autor raportu i ekspert ds. bezpieczeństwa IT, Kaspersky Lab Polska. Zagrożenia lokalne Statystyki dotyczące infekcji lokalnych obrazują, jak często użytkownicy są atakowani przez szkodliwe oprogramowanie rozprzestrzeniające się ...

-

![Wirtualizacja: tak czy nie? [© Tomasz Zajda - Fotolia.com] Wirtualizacja: tak czy nie?]()

Wirtualizacja: tak czy nie?

... na rynku IT. Jednym tchem mówi się o oszczędnościach, konsolidacji zasobów, łatwości zarządzania. Moda na wirtualizację ... pod środowiskiem wirtualnym. Rozpatrując wirtualizację, należy też zwrócić uwagę na politykę bezpieczeństwa firmy. Musimy zweryfikować wiedzę o ewentualnych ograniczeniach prawnych, które mogłyby wykluczać uruchomienie aplikacji ...

-

![KNF ostrzega banki przed hakerami [© aetb - Fotolia.com] KNF ostrzega banki przed hakerami]()

KNF ostrzega banki przed hakerami

Komisja Nadzoru Finansowego sugeruje bankom i innym instytucjom rynku finansowego zwrócenie szczególnej uwagi na ryzyko związane z IT (technologii informacyjnej) oraz bezpieczeństwa środowiska teleinformatycznego. W celu zapobiegania zagrożeniom i ograniczeniu ewentualnych strat KNF postuluje pilne wdrożenie zaleceń Rządowego Zespołu Reagowania na ...

-

![5 zasad przejęcia kontroli nad ryzykiem nadużyć w firmie [© Olivier Le Moal - Fotolia.com] 5 zasad przejęcia kontroli nad ryzykiem nadużyć w firmie]()

5 zasad przejęcia kontroli nad ryzykiem nadużyć w firmie

... firmy charakteryzuje się ogólnym wzrostem ryzyka operacyjnego, także w kontekście bezpieczeństwa biznesu. Zarządzanie ryzykiem operacyjnym wg Bazylejskiego Komitetu Nadzoru Bankowego ... też obszarów wspólnych, gdzie poprzez działanie konkretnych ludzi lub systemów (IT) środowisko wewnętrzne przenika się ze środowiskiem zewnętrznym. Mając zbadane i ...

-

![Konto Prestige World od Banku Millennium [© Giulio_Fornasar - Fotolia.com] Konto Prestige World od Banku Millennium]()

Konto Prestige World od Banku Millennium

... wypłaty z bankomatów w Polsce i za granicą wydanie i korzystanie z karty do konta Pakiet Bezpieczeństwa do karty: pakiet składa się z 25 powiadomień SMS oraz ... interwencji hydraulika, elektryka, ślusarza, szklarza oraz napraw sprzętu AGD/RTV/PC, a także z pomocy w zakresie sprzętu IT – m.in. naprawy smartfona, telefonu, tabletu oraz zakupu urządzenia ...

-

![Klienci iPKO znów zaatakowani Klienci iPKO znów zaatakowani]()

Klienci iPKO znów zaatakowani

... użytkownika mogły zalogować się osoby nieupoważnione i dlatego – ze względów bezpieczeństwa – dostęp klienta został ograniczony. W dalszej części sfałszowanej wiadomości cyberprzestępcy ... nic wspólnego z serwisem iPKO – powiedział Maciej Ziarek, ekspert ds. bezpieczeństwa IT, Kaspersky Lab Polska. – Przypominam, że banki nigdy nie proszą klientów o ...

-

![Ewolucja złośliwego oprogramowania III kw. 2015 Ewolucja złośliwego oprogramowania III kw. 2015]()

Ewolucja złośliwego oprogramowania III kw. 2015

... z internetu – zarówno użytkownicy domowi jak i firmy – zabezpieczyli się przed tymi coraz bardziej rozpowszechnionymi zagrożeniami” – powiedział David Emm, główny badacz ds. bezpieczeństwa IT, Kaspersky Lab. III kwartał w liczbach Według danych z systemu KSN, rozwiązania firmy Kaspersky Lab wykryły i odparły łącznie ponad 235 milionów ataków ...

-

![Microsoft Office 365 E5 dla średnich i dużych przedsiębiorstw [© SkyLine - Fotolia.com] Microsoft Office 365 E5 dla średnich i dużych przedsiębiorstw]()

Microsoft Office 365 E5 dla średnich i dużych przedsiębiorstw

... nowe funkcje w obszarach: komunikacji w czasie rzeczywistym, analityki danych oraz zaawansowanego bezpieczeństwa. Nowe funkcje wprowadzone w ramach planu E5 w usłudze Office 365 dotyczą takich ... nie tylko z komputerów, ale także z tabletów oraz smartfonów. Z kolei menedżerowie działów IT będą mogli oprzeć swoje działania na usłudze Office 365, ...

-

![Cyberprzestępcy znają nawet nasze plany wakacyjne Cyberprzestępcy znają nawet nasze plany wakacyjne]()

Cyberprzestępcy znają nawet nasze plany wakacyjne

... . Staje się to jeszcze łatwiejsze, jeśli użytkownik nieświadomie dodał go do kręgu swoich znajomych” – powiedział David Emm, główny badacz ds. bezpieczeństwa IT, Kaspersky Lab. Aby użytkownicy mogli aktywnie korzystać z portali społecznościowych bez narażania się na niebezpieczeństwo, eksperci z Kaspersky Lab zalecają ostrożność podczas ...

-

![Dwuetapowa weryfikacja, czyli jeszcze bezpieczniejsze konto internetowe Dwuetapowa weryfikacja, czyli jeszcze bezpieczniejsze konto internetowe]()

Dwuetapowa weryfikacja, czyli jeszcze bezpieczniejsze konto internetowe

... , a wdrożenie dwuetapowej weryfikacji dodatkowo zabezpieczy dostęp do naszych kont. – mówi Tomasz Niewdana, inżynier systemowy w firmie Fortinet dostarczającej rozwiązania bezpieczeństwa IT. Pomimo wydłużonego czasu logowania warto przemyśleć dodatkowe metody zabezpieczania się przed niechcianymi atakami. Dwuetapowa weryfikacja zajmie tylko kilka ...

-

![Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa? [© maxsim - Fotolia.com] Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa?]()

Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa?

... IT w firmie wysuwają się na pierwszy plan. To dowód na to, że przedsiębiorcy są świadomi zagrożeń, ... na niego niebezpieczeństw, znajduje przełożenie na stosowanie odpowiednich zabezpieczeń – mówi Łukasz Daszkiewicz, kierownik produktów bezpieczeństwa z home.pl. – Bo to właśnie przedsiębiorcy są najczęściej narażeni na działania ze strony nieuczciwych ...

-

![Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup [© Sikov - Fotolia.com] Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup]()

Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup

... oferująca rozwiązania do tworzenia i szybkiego przywracania danych z backupu radzi, jak bronić się przed szyfrującym szantażem. Z dużej chmury duży problem Eksperci bezpieczeństwa IT z forum Bleeping Computer donoszą o nowym zagrożeniu szyfrującym, które na zaatakowanej maszynie zmienia rozszerzenia plików na ".surprise". Roznoszone jest za pomocą ...

-

![Wsparcie techniczne Microsoftu? Nie, to cyberprzestępcy [© Mikko Lemola - Fotolia] Wsparcie techniczne Microsoftu? Nie, to cyberprzestępcy]()

Wsparcie techniczne Microsoftu? Nie, to cyberprzestępcy

... mu konta. Autorzy najnowszego scamu pozyskiwanie zaufania użytkownika skrócili do minimum – podszywając się pod firmę Microsoft. Według ustaleń firmy bezpieczeństwa IT Malwarebytes oszustwo rozpoczyna się od zainfekowania komputera ofiary specjalnie napisanym zagrożeniem, rozprowadzanym m.in. jako dodatek do aplikacji wyświetlających reklamy ...

-

![Nowe technologie rujnują przyjaźń? [© ajlatan - Fotolia.com] Nowe technologie rujnują przyjaźń?]()

Nowe technologie rujnują przyjaźń?

... 90. wykazały, że podczas interakcji z komputerami ludzie przypisywali maszynom cechy ludzkie. David Emm, starszy badacz ds. bezpieczeństwa IT, Kaspersky Lab, komentuje, jakie implikacje dla bezpieczeństwa ma posiadanie związku emocjonalnego z urządzeniem: „Nawiązując do zeszłorocznego badania dotyczącego amnezji cyfrowej – zjawiska powodującego, że ...

-

![Prywatność w sieci to fikcja? Prywatność w sieci to fikcja?]()

Prywatność w sieci to fikcja?

... , główny badacz ds. bezpieczeństwa IT, Kaspersky Lab. Ponieważ tylko jedna czwarta (27%) konsumentów korzysta z trybu prywatności w swojej przeglądarce, a 11% stosuje specjalną wtyczkę dla zachowania prywatności, wiele pracy trzeba jeszcze włożyć w to, aby wszyscy konsumenci chronili swoją prywatność. Porady bezpieczeństwa Eksperci z Kaspersky Lab ...

-

![Popcorn Time - wyjątkowy typ ransomware Popcorn Time - wyjątkowy typ ransomware]()

Popcorn Time - wyjątkowy typ ransomware

... Time. I strzeżcie się - takie zdarzenia nie są odosobnione. Sylwester, czyli it's time for Popcorn Time Miejscem zdarzeń był salon jednego z warszawskich mieszkań ... komputerze powinno być zawsze możliwie najbardziej aktualne. Dzięki temu zamkniesz luki bezpieczeństwa. Sprawdzaj dokładnie korespondencje mailową. Nie klikaj w przekierowanie bez ...

-

![Hej! Nie znamy się, podać ci swoje dane osobowe? [© amosfal - Fotolia.com] Hej! Nie znamy się, podać ci swoje dane osobowe?]()

Hej! Nie znamy się, podać ci swoje dane osobowe?

... wynika, że 41% osób, które korzystają z portali randkowych, doświadczyło incydentu naruszenia bezpieczeństwa IT w tej czy innej formie, np. włamano się do ich ... na dostęp do danych na swoim urządzeniu i jedynie 27% korzysta z rozwiązania bezpieczeństwa. Użytkownicy powinni zachować ostrożność, jeśli chodzi o ujawnianie prywatnych informacji na ...

-

![Obawy o bezpieczeństwo danych hamują sprzedaż [© Artem - Fotolia.com] Obawy o bezpieczeństwo danych hamują sprzedaż]()

Obawy o bezpieczeństwo danych hamują sprzedaż

... taki plan nie istnieje obecnie w firmie, powinna ona zastanowić się nad zdefiniowaniem odpowiedniej polityki w ramach standardowych działań związanych z utrzymaniem systemu bezpieczeństwa IT.

-

![Kaspersky Free w polskiej wersji językowej Kaspersky Free w polskiej wersji językowej]()

Kaspersky Free w polskiej wersji językowej

... Narzędzie zostało zoptymalizowane w taki sposób, by ochrona nie powodowała spowolnień w funkcjonowaniu systemu. Po ponad dwudziestu latach intensywnej pracy w branży bezpieczeństwa IT Kaspersky Lab zgromadził odpowiednią ilość eksperckiej wiedzy, by skutecznie rozwijać mechanizmy, które są w stanie efektywnie chronić użytkowników przed współczesną ...

-

![Przepisy RODO rodzą setki cyfrowych wyzwań [© maxsim - Fotolia.com] Przepisy RODO rodzą setki cyfrowych wyzwań]()

Przepisy RODO rodzą setki cyfrowych wyzwań

... co ryzyko częstego łamania przepisów w efekcie złej organizacji firmowego IT. Na mocy nowych przepisów na barki przedsiębiorstw nałożony został m.in. ... wejścia w życie. - Już dziś nawykiem biznesu powinny być wewnętrzne kontrole i audyty bezpieczeństwa danych osobowych. Zarówno zaplanowane w stałych odstępach czasu, jak i doraźne. Rzeczywistość ...

-

![Polska: wydarzenia tygodnia 37/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 37/2018]()

Polska: wydarzenia tygodnia 37/2018

... są na fizyczny atak hakerów – mówi Olle Segerdahl, główny konsultant ds. bezpieczeństwa w F-Secure, który odkrył problem. – Tymczasem zagrożenie może stanowić każdy ... ważne jest uświadamianie o zagrożeniu pracowników, zwłaszcza kadry kierowniczej i podróżujących służbowo. Działy IT powinny mieć także gotowy plan działania w sytuacji zgubienia czy ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![SYMFONIA i bezpieczeństwo [© Nmedia - Fotolia.com] SYMFONIA i bezpieczeństwo](https://s3.egospodarka.pl/grafika/SYMFONIA/SYMFONIA-i-bezpieczenstwo-Qq30bx.jpg)

!["7 grzechów głównych" w internecie [© stoupa - Fotolia.com] "7 grzechów głównych" w internecie](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-sieci/7-grzechow-glownych-w-internecie-MBuPgy.jpg)

![BYOD a bezpieczna sieć firmowa [© lenets_tan - Fotolia.com] BYOD a bezpieczna sieć firmowa](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/BYOD-a-bezpieczna-siec-firmowa-103745-150x100crop.jpg)

![Szkodliwe programy 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2013-128561-150x100crop.jpg)

![Dobre hasło dostępu podstawą zabezpieczeń [© Edelweiss - Fotolia.com] Dobre hasło dostępu podstawą zabezpieczeń](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Dobre-haslo-dostepu-podstawa-zabezpieczen-133783-150x100crop.jpg)

![Wiadomość od Amazon? To może być Trojan [© B. Wylezich - Fotolia.com] Wiadomość od Amazon? To może być Trojan](https://s3.egospodarka.pl/grafika2/Smoke-Loader/Wiadomosc-od-Amazon-To-moze-byc-Trojan-139811-150x100crop.jpg)

![Jakie zagrożenia internetowe nękały Polskę w II kw. 2014 r.? [© ducdao - Fotolia.com] Jakie zagrożenia internetowe nękały Polskę w II kw. 2014 r.?](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Jakie-zagrozenia-internetowe-nekaly-Polske-w-II-kw-2014-r-142934-150x100crop.jpg)

![Wirtualizacja: tak czy nie? [© Tomasz Zajda - Fotolia.com] Wirtualizacja: tak czy nie?](https://s3.egospodarka.pl/grafika2/wirtualizacja/Wirtualizacja-tak-czy-nie-143220-150x100crop.jpg)

![KNF ostrzega banki przed hakerami [© aetb - Fotolia.com] KNF ostrzega banki przed hakerami](https://s3.egospodarka.pl/grafika2/cyberataki/KNF-ostrzega-banki-przed-hakerami-145985-150x100crop.jpg)

![5 zasad przejęcia kontroli nad ryzykiem nadużyć w firmie [© Olivier Le Moal - Fotolia.com] 5 zasad przejęcia kontroli nad ryzykiem nadużyć w firmie](https://s3.egospodarka.pl/grafika2/zarzadzanie-ryzykiem/5-zasad-przejecia-kontroli-nad-ryzykiem-naduzyc-w-firmie-154455-150x100crop.jpg)

![Konto Prestige World od Banku Millennium [© Giulio_Fornasar - Fotolia.com] Konto Prestige World od Banku Millennium](https://s3.egospodarka.pl/grafika2/Konto-Prestige-World/Konto-Prestige-World-od-Banku-Millennium-162895-150x100crop.jpg)

![Microsoft Office 365 E5 dla średnich i dużych przedsiębiorstw [© SkyLine - Fotolia.com] Microsoft Office 365 E5 dla średnich i dużych przedsiębiorstw](https://s3.egospodarka.pl/grafika2/Microsoft/Microsoft-Office-365-E5-dla-srednich-i-duzych-przedsiebiorstw-167305-150x100crop.jpg)

![Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa? [© maxsim - Fotolia.com] Cyberprzestępczość: co przeraża małe i średnie przedsiębiorstwa?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Cyberprzestepczosc-co-przeraza-male-i-srednie-przedsiebiorstwa-172347-150x100crop.jpg)

![Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup [© Sikov - Fotolia.com] Surprise, Maktub, Petya: 3 powody, dla których warto zadbać o backup](https://s3.egospodarka.pl/grafika2/backup/Surprise-Maktub-Petya-3-powody-dla-ktorych-warto-zadbac-o-backup-173654-150x100crop.jpg)

![Wsparcie techniczne Microsoftu? Nie, to cyberprzestępcy [© Mikko Lemola - Fotolia] Wsparcie techniczne Microsoftu? Nie, to cyberprzestępcy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Wsparcie-techniczne-Microsoftu-Nie-to-cyberprzestepcy-176248-150x100crop.jpg)

![Nowe technologie rujnują przyjaźń? [© ajlatan - Fotolia.com] Nowe technologie rujnują przyjaźń?](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Nowe-technologie-rujnuja-przyjazn-176586-150x100crop.jpg)

![Hej! Nie znamy się, podać ci swoje dane osobowe? [© amosfal - Fotolia.com] Hej! Nie znamy się, podać ci swoje dane osobowe?](https://s3.egospodarka.pl/grafika2/portale-randkowe/Hej-Nie-znamy-sie-podac-ci-swoje-dane-osobowe-199195-150x100crop.jpg)

![Obawy o bezpieczeństwo danych hamują sprzedaż [© Artem - Fotolia.com] Obawy o bezpieczeństwo danych hamują sprzedaż](https://s3.egospodarka.pl/grafika2/ochrona-prywatnosci/Obawy-o-bezpieczenstwo-danych-hamuja-sprzedaz-201987-150x100crop.jpg)

![Przepisy RODO rodzą setki cyfrowych wyzwań [© maxsim - Fotolia.com] Przepisy RODO rodzą setki cyfrowych wyzwań](https://s3.egospodarka.pl/grafika2/zgoda-na-przetwarzanie-danych-osobowych/Przepisy-RODO-rodza-setki-cyfrowych-wyzwan-203146-150x100crop.jpg)

![Polska: wydarzenia tygodnia 37/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 37/2018](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-37-2018-vgmzEK.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Zdolność kredytowa w IV 2025 dalej w górę [© Freepik] Zdolność kredytowa w IV 2025 dalej w górę](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Zdolnosc-kredytowa-w-IV-2025-dalej-w-gore-266053-150x100crop.jpg)

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)