-

![Polska: wydarzenia tygodnia 37/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 37/2018]()

Polska: wydarzenia tygodnia 37/2018

... są na fizyczny atak hakerów – mówi Olle Segerdahl, główny konsultant ds. bezpieczeństwa w F-Secure, który odkrył problem. – Tymczasem zagrożenie może stanowić każdy ... ważne jest uświadamianie o zagrożeniu pracowników, zwłaszcza kadry kierowniczej i podróżujących służbowo. Działy IT powinny mieć także gotowy plan działania w sytuacji zgubienia czy ...

-

![Nie ma cyberbezpieczeństwa bez komunikacji w firmie [© Murrstock - Fotolia.com] Nie ma cyberbezpieczeństwa bez komunikacji w firmie]()

Nie ma cyberbezpieczeństwa bez komunikacji w firmie

... dzielona. Żadna firma nie może sobie pozwolić na to, by dział IT był wyspą, ponieważ nieuchronnie prowadzi to do problemów. Odpowiedzialność za ... jak zespoły informatyczne mogą przezwyciężyć te bariery w komunikacji, zanim dojdzie do incydentu bezpieczeństwa. Mistry dodaje: „Zajęcie miejsca w sali posiedzeń zarządu to dopiero pierwszy krok. ...

-

![Europa: wydarzenia tygodnia 7/2019 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 7/2019]()

Europa: wydarzenia tygodnia 7/2019

... jakie jeszcze pomysły będą mieć eurodeputowani. Zmianom przyświeca idea poprawy bezpieczeństwa na drodze poprzez walkę z manipulowaniem zapisu czasu pracy kierowców. ... wzrosnąć w przypadku urządzeń inteligentnych. Eksperci podkreślają, że tego typu zaawansowane rozwiązania IT są potrzebne. Przede wszystkim mają za zadanie zwiększyć bezpieczeństwo na ...

-

![3 zasady ochrony przed cyberatakami [© tashatuvango - Fotolia.com] 3 zasady ochrony przed cyberatakami]()

3 zasady ochrony przed cyberatakami

... zaprzątające jedynie głowy specjalistów od IT, to zdecydowanie jesteś w błędzie. Dowód? Odnotowany na początku bieżącego roku wyciek adresów e-mail i haseł ... nowe komunikaty. 3. Bezpieczeństwo w pracy Środowisko biznesowe wymaga bardziej rozbudowanych systemów bezpieczeństwa. W szczególności, że w opinii wielu CISO (ang. Chief Information Security ...

-

![Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy [© Andrea Danti - Fotolia.com] Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy]()

Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy

... Internetu Rzeczy (IoT). Eksperci z ESET nie kryją obaw związanych z rozwojem inteligentnych miast, ponieważ rzadko projektuje się je z uwzględnieniem kwestii bezpieczeństwa IT. Jak wskazuje Cecilia Pastorino z ESET, wiele inteligentnych urządzeń i systemów nie posiada silnych protokołów uwierzytelniania lub nie jest w ogóle chronionych przez ...

-

![Sophos Rapid Response - usługa monitoringu i reagowania w trybie 24/7 [© www.sophos.com] Sophos Rapid Response - usługa monitoringu i reagowania w trybie 24/7]()

Sophos Rapid Response - usługa monitoringu i reagowania w trybie 24/7

... z informacjami o źródłach ataku, naruszonych danych oraz rekomendowanych środkach bezpieczeństwa. Przez kolejne tygodnie prowadzony jest monitoring infrastruktury klienta ... zapewnia kompleksową ochronę, w większych może uzupełniać działania wewnętrznych działów IT i wspierać je w szybkim reagowaniu na incydenty – mówi Łukasz Formas, kierownik zespołu ...

-

![5 prognoz dotyczących cyberbezpieczeństwa na 2022 rok [© pixabay.com] 5 prognoz dotyczących cyberbezpieczeństwa na 2022 rok]()

5 prognoz dotyczących cyberbezpieczeństwa na 2022 rok

... IT musiały stawić czoła cyberprzestępcom, w tym wyjątkowo niebezpiecznym gangom ransomware. Nikt ... w konfiguracji i brak wykwalifikowanych pracowników ds. bezpieczeństwa cybernetycznego odegrają znaczącą rolę w naruszeniach danych oraz infrastruktury - zauważa Catalin Cosoi, główny strateg ds. bezpieczeństwa w Bitdefender. W związku z tym, że ...

Tematy: cyberzagrożenia, cyberbezpieczeństwo, cyberataki, ataki hakerów, ransomware, phishing, chmura, IoT, rok 2022 -

![Hakerzy łamią ludzi, a nie hasła. Jak być odpornym na socjotechniki? [© pixabay.com] Hakerzy łamią ludzi, a nie hasła. Jak być odpornym na socjotechniki?]()

Hakerzy łamią ludzi, a nie hasła. Jak być odpornym na socjotechniki?

... Nie podawaj swoich haseł - nawet, jeśli otrzymasz wiadomość od szefa bezpieczeństwa IT, prezesa firmy lub Twojego najlepszego przyjaciela. Sprawdź, z kim ... cyberbezpieczeństwa Korzystaj ze szkoleń i ćwiczeń zwiększających świadomość pracowników w zakresie bezpieczeństwa informacji Nie od dziś wiadomo, że utrwalenie wiedzy przychodzi poprzez ...

-

![Tinder na oku cyberprzestępców [© pixabay.com] Tinder na oku cyberprzestępców]()

Tinder na oku cyberprzestępców

... to jedna z najgorszych rzeczy jakie można zrobić. Jako funkcję bezpieczeństwa, Tinder uniemożliwia użytkownikom udostępnianie jakichkolwiek zdjęć, ale opuszczając ekosystem ... sprzedane innym witrynom bez wiedzy i zgody właściciela – wyjaśnia ekspert ds. bezpieczeństwa IT. Użytkownicy Tindera są również narażeni na złośliwe oprogramowanie i phishing. ...

-

![Ransomware atakuje szpitale, banki oraz hurt i detal [© DD Images - Fotolia.com] Ransomware atakuje szpitale, banki oraz hurt i detal]()

Ransomware atakuje szpitale, banki oraz hurt i detal

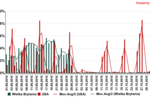

... ostrzegają, że zbliżający się okres świąteczny będzie szczególnie trudny dla działów bezpieczeństwa IT. Hakerzy preferują ataki poza godzinami pracy, by maksymalnie wykorzystać swoje ... Afrykańskie – 1549 (-6 proc.). W Europie było ich średnio 896 (+22 proc.). Wskazówki bezpieczeństwa: Unikaj klikania podejrzanych lub nieznanych linków Nigdy nie ...

-

![Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku [© pixabay.com] Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku]()

Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku

... w systemach, a naiwność i nieuwagę użytkowników – komentuje Mateusz Ossowski, CEE Channel Manager w firmie Barracuda Networks, która jest producentem rozwiązań z obszaru bezpieczeństwa IT. Poczta elektroniczna pod ostrzałem. Jak działają cyberprzestępcy? Zagrożenia związane z pocztą elektroniczną, z którymi borykają się dziś organizacje na całym ...

-

![Wyciek danych - co powinniśmy zrobić? Wyciek danych - co powinniśmy zrobić?]()

Wyciek danych - co powinniśmy zrobić?

... gospodarki. Analizując problem i wynikające z niego konsekwencje musimy o tym pamiętać - mówi Aleksander Kostuch, inżynier Stormshield, europejskiego wytwórcy rozwiązań z obszaru bezpieczeństwa IT. Kontekst: W ostatnich dniach zauważyliśmy eskalacje wycieków danych. Bank ING poinformował o otrzymanym, z piątku na sobotę 26-27.05.2023 alercie ...

-

![Tsunami DDoS dotyka wszystkie firmy [© ducdao - Fotolia.com] Tsunami DDoS dotyka wszystkie firmy]()

Tsunami DDoS dotyka wszystkie firmy

... należy doposażać się w rozwiązania WAF, czyli Web Application Firewall. To system bezpieczeństwa, który chroni aplikacje webowe firmy, monitorując i filtrując ruch http między aplikacjami a ... powiązania. Przypadek Microsoftu, to nie jedyny incydent, jaki dotknął giganta IT. Atak Tsunami DDoS odnotował także Google. Firma na swojej stronie pisze ...

-

![Gdzie wyemigrować po najwyższą jakość życia? [© brightfreak z Pixabay] Gdzie wyemigrować po najwyższą jakość życia?]()

Gdzie wyemigrować po najwyższą jakość życia?

... kraje oceniano m.in. pod względem cen, miesięcznych kosztów utrzymania, poziomu bezpieczeństwa oraz jakości opieki zdrowotnej. Oto, gdzie żyje się najlepiej. Z ... wysokie oceny za niskie ceny, atrakcje tury-styczne, dynamicznie rozwijający się sektor IT i dobrą znajomość języka angielskiego wśród mieszkańców. Najmniej punktów otrzymały nasz publiczny ...

-

![Nienaruszalne kopie zapasowe chronią przed manipulacją danymi [© pixabay.com] Nienaruszalne kopie zapasowe chronią przed manipulacją danymi]()

Nienaruszalne kopie zapasowe chronią przed manipulacją danymi

... które mogą znacznie zaszkodzić reputacji marki – tłumaczy Mateusz Ossowski, CEE Channel Manager w firmie Barracuda Networks, która jest producentem rozwiązań z obszaru bezpieczeństwa IT. Manipulacja danymi Manipulacja danymi, czyli między innymi usuwanie ich i modyfikowanie, nazywana jest "następnym poziomem cyberataków". Choć ataki na integralność ...

-

![Outsourcing systemów bankowych [© Nmedia - Fotolia.com] Outsourcing systemów bankowych]()

Outsourcing systemów bankowych

... informatycznych. Umowa ta dotyczy wszystkich rozwiązaniań systemowych z obszaru IT, funkcjonująacych w podmiotach Grupy Dominet: Dominet , Dominet Finanse, Promotorze ... bardzo wysokim poziomie niezawodności oraz o światowym standardzie zabezpieczeń technicznych i bezpieczeństwa danych. Wpływ na decyzję miała m.in. korzystna lokalizacja COPI KGHM ...

-

![Express firma IBM [© Syda Productions - Fotolia.com] Express firma IBM]()

Express firma IBM

... "Express". Produkty te będą obejmowały nowe elastyczne modele finansowania rozwiązań IT, jak również nowe oferty z zakresu oprogramowania, komputerów osobistych i serwerów. IBM ... najnowsze technologie. Użytkownik końcowy otrzyma dodatkowe korzyści w postaci technologii ThinkVantage w obszarze mobilności, bezpieczeństwa, wsparcia oraz dostępności, ...

-

![Wzrosną budżety ochronne [© Scanrail - Fotolia.com] Wzrosną budżety ochronne]()

Wzrosną budżety ochronne

... hakerami i zabezpieczenia antywirusowe. Tym samym wzrosną dochody producentów oprogramowania antywirusowego i twórców systemów bezpieczeństwa sieci komputerowych. "Jedyną dodatnią stroną aktywności wirusa SoBig było to, że ludzie którzy ... dla szefów firm z aktywności robaka SoBig jest to, że muszą oni zatrudniać kompetentnych pracowników działów IT, ...

-

![Hot spot z Veracomp [© Syda Productions - Fotolia.com] Hot spot z Veracomp]()

Hot spot z Veracomp

... IT podpisał umowę z firmą Nomadix - firmą działającą na rynku systemów publicznego dostępu do ... korzystający z komputerów przenośnych mogą w każdej chwili mieć łatwy i bezpieczny dostęp do internetu bez naruszania polityki bezpieczeństwa firmy." Według firmy badawczej IDC, popyt na publiczne punkty bezprzewodowego dostępu do internetu (hot spot) ...

-

![eXant wchodzi do Polski [© Syda Productions - Fotolia.com] eXant wchodzi do Polski]()

eXant wchodzi do Polski

... IT pojawił się nowy gracz - eXant Software Polska. Sztandarowy produkt eXant - oprogramowanie eXPorter - ... SQL, Sybase, Informix) oraz do błyskawicznego tworzenia raportów opartych na informacjach w nich zawartych. Kompleksowe mechanizmy bezpieczeństwa eXPortera gwarantują, że dane przedsiębiorstwa nie zostaną naruszone, a dostęp do nich mają jedynie ...

-

![Raport z GPW VIII 2006 Raport z GPW VIII 2006]()

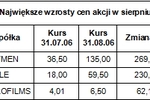

Raport z GPW VIII 2006

... teleinformatycznego. Firma projektuje także zintegrowane systemy zarządzania budynkiem (Building Management System). Innym ważnym przedmiotem działalności spółki jest wdrażanie systemów bezpieczeństwa IT. W dniu 4 sierpnia zadebiutowała na rynku podstawowym Giełdy spółka Fabryka Maszyn FAMUR. Do obrotu giełdowego wprowadzonych zostało 4.041.690 ...

-

![Kaspersky: ataki internetowe na firmy Kaspersky: ataki internetowe na firmy]()

Kaspersky: ataki internetowe na firmy

... raporcie bezpieczeństwa "Komputery, sieci i kradzież" firmy Kaspersky Lab omówiono ataki, których celem jest kradzież ... w wyniku takich incydentów poważnie ucierpieć może reputacja firmy, jak również jej infrastruktura IT. Bezpieczeństwo informatyczne wymaga podejścia całościowego. Szczególny nacisk należy położyć na wykorzystanie rozwiązań ...

-

![Nowe notebooki Acer TravelMate Nowe notebooki Acer TravelMate]()

Nowe notebooki Acer TravelMate

... IT, wprowadziła nowe linie notebooków opartych na architekturze Centrino PRO: TravelMate 6492 oraz ... Radeon X2300-HD z maks. 896 MB pamięci HyperMemory™ (w tym 128 MB pamięci VRAM). W celu zapewnienia bezpieczeństwa oraz ochrony danych, notebooki TravelMate 6592 zostały wyposażone w szereg zabezpieczeń: moduł TravelMate TPM (Trusted Platform ...

-

![Bezpieczne notebooki Acer TravelMate Bezpieczne notebooki Acer TravelMate]()

Bezpieczne notebooki Acer TravelMate

... IT, zaprezentowała nową serię TravelMate 6292 - rodzinę lekkich notebooków opartych na platformie Intel Centrino Duo Mobile ... karty sieciowej Fast Ethernet, gniazdo modemu (RJ-11) i gniazdo zasilacza sieciowego. W celu zapewnienia bezpieczeństwa w notebooku TravelMate 6292 zastosowano kilkupoziomowy system haseł zabezpieczających, jak również czytnik ...

-

![Masowy spam w plikach MP3 [© stoupa - Fotolia.com] Masowy spam w plikach MP3]()

Masowy spam w plikach MP3

... . Dodatkowo, w celu uniknięcia wykrycia przez filtry antyspamowe spamerzy modyfikują nagranie wraz z każdą wysyłką, co dodatkowo obniża jego jakość. Eksperci z branży bezpieczeństwa IT już od jakiegoś czasu przewidywali pojawienie się spamu MP3. Jednak, analitycy z Kaspersky Lab uważają, że prawdopodobieństwo rozwinięcia się tej gałęzi ...

-

![Darmowy program ESET do usuwania Conficker'a [© Nmedia - Fotolia.com] Darmowy program ESET do usuwania Conficker'a]()

Darmowy program ESET do usuwania Conficker'a

... ta była pułapką, opracowaną przez twórców Confickera tak, aby przyłączyć nieświadomych zagrożenia użytkowników do sieci botnet. Według ustaleń specjalistów ds. bezpieczeństwa IT w skład sieci botnet, którą stworzył robak, wchodzi obecnie nawet kilkadziesiąt milionów komputerów zlokalizowanych na całym świecie. ESET podaje, że internauci ...

-

![ESET: koń trojański Hexzone w akcji [© stoupa - Fotolia.com] ESET: koń trojański Hexzone w akcji]()

ESET: koń trojański Hexzone w akcji

... , przez działanie jako keylogger rejestrujący znaki wprowadzane za pośrednictwem klawiatury, aż po pobranie i instalację kolejnych wrogich aplikacji. Według specjalistów branży bezpieczeństwa IT koń trojański Hexzone zainfekował już 1,9 mln stacji roboczych na całym świecie, tworząc tym samym pokaźnych rozmiarów sieć botnet – grupę komputerów ...

-

![Złośliwe programy I-III 2010 Złośliwe programy I-III 2010]()

Złośliwe programy I-III 2010

... 35 proc. Na kolejnych miejscach znalazły się USA, Meksyk i Brazylia. Pierwszy kwartał 2010 r. przyniósł również znaczące wydarzenia w innych obszarach bezpieczeństwa IT, m.in. zamknięcie sieci Mariposa, jednego z największych botnetów w historii, wykrycie złośliwego oprogramowania w urządzeniach oferowanych przez Vodafone oraz odkrycie kilku ...

-

![Coraz więcej scareware w sieci Coraz więcej scareware w sieci]()

Coraz więcej scareware w sieci

... bezpiecznych. Statystyki wykrywania fałszywych antywirusów w ostatnim roku poważnie zmalały i według Google wynoszą teraz mniej niż 20%. Pomiędzy specjalistami do spraw bezpieczeństwa IT a cyberprzestępcami, toczy się nieustanna walka. Dziś - bardziej niż kiedykolwiek - liczy się w niej czas. Niels Provos, jeden z autorów raportu Google, stwierdza ...

-

![Symantec Small Business Check-up [© stoupa - Fotolia.com] Symantec Small Business Check-up]()

Symantec Small Business Check-up

... IT o Symantec Small Business Check-up. Przy jego pomocy małe firmy mogą porównać się z innymi ... firmom w ochronie wszystkich przechowywanych informacji. Wróć do podstaw Należy opracować wytyczne w kwestii bezpieczeństwa w Internecie i szkolić pracowników w zakresie zabezpieczeń i najnowszych zagrożeń internetowych. Pracownicy muszą wiedzieć, jakie ...

-

![Spam w X 2010 Spam w X 2010]()

Spam w X 2010

... oznacza, że działania prawne nie zostały podjęte na próżno. Ochrona użytkowników przed spamem i szkodliwym oprogramowaniem wymaga połączenia wysiłków firm z branży bezpieczeństwa IT, rządów i organów ścigania z różnych państw. O Bredolabie Cios zadany sieciom zombie Podobnie jak we wrześniu, najważniejsze wydarzenia miały miejsce pod koniec ...

-

![Noteboook Acer TravelMate 8481 Noteboook Acer TravelMate 8481]()

Noteboook Acer TravelMate 8481

... najwyższej wydajności i długim czasem pracy na baterii oraz zapewniającego optymalny poziom bezpieczeństwa. Gdy do tych cech dodamy jeszcze cienką i lekką konstrukcję, otrzymamy charakterystykę notebooka ... różnorodnym testom oraz spełniają wymagania norm stosowanych w branży IT. Ponadto uzyskały certyfikaty Energy Star® 5.0 oraz EPEAT® Silver, ...

-

![Spam w VI 2011 r. Spam w VI 2011 r.]()

Spam w VI 2011 r.

... . Takie oferty tworzą popyt: każdego dnia wysyłane są miliardy wiadomości proponujących Viagrę, co sugeruje, że mimo ostrzeżeń dużych firm z branży bezpieczeństwa IT oraz ekspertów od zdrowia produkt ten wciąż znajduje nabywców. Użytkownicy zdecydowanie nie powinni “ufać” masowo wysyłanym ofertom farmaceutycznym: podrabiane specyfiki ...

-

![Kaspersky Lab: szkodliwe programy XI 2011 Kaspersky Lab: szkodliwe programy XI 2011]()

Kaspersky Lab: szkodliwe programy XI 2011

... – dlatego w ciągu miesiąca nie pojawiły żadne znaczące szkodliwe programy. Temat miesiąca: DUQU – śledztwo trwa W centrum zainteresowania, zarówno ekspertów ds. bezpieczeństwa IT jak i mediów, pozostawał trojan Duqu, który został wykryty we wrześniu, natomiast rozgłos zyskał w październiku. Najważniejszą informacją było wykrycie sposobu przenikania ...

-

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji]()

Botnet HLUX w nowej wersji

... znanym rodzaju cyberprzestępczości. „Pojawianie się nowych wersji botnetów nie należy do rzadkości i stanowi jedno z wyzwań, jakie stoją przed branżą bezpieczeństwa IT” - komentuje Siergiej Golowanow, ekspert z Kaspersky Lab. „Możemy zneutralizować ataki i opóźnić działalność cyberprzestępczą, jednak jedynym sposobem unicestwienia botnetów jest ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Polska: wydarzenia tygodnia 37/2018 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 37/2018](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-37-2018-vgmzEK.jpg)

![Nie ma cyberbezpieczeństwa bez komunikacji w firmie [© Murrstock - Fotolia.com] Nie ma cyberbezpieczeństwa bez komunikacji w firmie](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Nie-ma-cyberbezpieczenstwa-bez-komunikacji-w-firmie-214926-150x100crop.jpg)

![Europa: wydarzenia tygodnia 7/2019 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 7/2019](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-7-2019-sNRO59.jpg)

![3 zasady ochrony przed cyberatakami [© tashatuvango - Fotolia.com] 3 zasady ochrony przed cyberatakami](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/3-zasady-ochrony-przed-cyberatakami-221801-150x100crop.jpg)

![Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy [© Andrea Danti - Fotolia.com] Cyberprzestępczość 2020. ESET wskazuje 4 główne trendy](https://s3.egospodarka.pl/grafika2/rok-2020/Cyberprzestepczosc-2020-ESET-wskazuje-4-glowne-trendy-225411-150x100crop.jpg)

![Sophos Rapid Response - usługa monitoringu i reagowania w trybie 24/7 [© www.sophos.com] Sophos Rapid Response - usługa monitoringu i reagowania w trybie 24/7](https://s3.egospodarka.pl/grafika2/Sophos-Rapid-Response/Sophos-Rapid-Response-usluga-monitoringu-i-reagowania-w-trybie-24-7-233934-150x100crop.jpg)

![5 prognoz dotyczących cyberbezpieczeństwa na 2022 rok [© pixabay.com] 5 prognoz dotyczących cyberbezpieczeństwa na 2022 rok](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/5-prognoz-dotyczacych-cyberbezpieczenstwa-na-2022-rok-242625-150x100crop.jpg)

![Hakerzy łamią ludzi, a nie hasła. Jak być odpornym na socjotechniki? [© pixabay.com] Hakerzy łamią ludzi, a nie hasła. Jak być odpornym na socjotechniki?](https://s3.egospodarka.pl/grafika2/hakerzy/Hakerzy-lamia-ludzi-a-nie-hasla-Jak-byc-odpornym-na-socjotechniki-243627-150x100crop.jpg)

![Tinder na oku cyberprzestępców [© pixabay.com] Tinder na oku cyberprzestępców](https://s3.egospodarka.pl/grafika2/Tinder/Tinder-na-oku-cyberprzestepcow-247254-150x100crop.jpg)

![Ransomware atakuje szpitale, banki oraz hurt i detal [© DD Images - Fotolia.com] Ransomware atakuje szpitale, banki oraz hurt i detal](https://s3.egospodarka.pl/grafika2/cyberataki/Ransomware-atakuje-szpitale-banki-oraz-hurt-i-detal-248734-150x100crop.jpg)

![Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku [© pixabay.com] Poczta elektroniczna pod ostrzałem. 5 najczęstszych form ataku](https://s3.egospodarka.pl/grafika2/cyberataki/Poczta-elektroniczna-pod-ostrzalem-5-najczestszych-form-ataku-252598-150x100crop.jpg)

![Tsunami DDoS dotyka wszystkie firmy [© ducdao - Fotolia.com] Tsunami DDoS dotyka wszystkie firmy](https://s3.egospodarka.pl/grafika2/DDoS/Tsunami-DDoS-dotyka-wszystkie-firmy-254777-150x100crop.jpg)

![Gdzie wyemigrować po najwyższą jakość życia? [© brightfreak z Pixabay] Gdzie wyemigrować po najwyższą jakość życia?](https://s3.egospodarka.pl/grafika2/jakosc-zycia/Gdzie-wyemigrowac-po-najwyzsza-jakosc-zycia-258336-150x100crop.jpg)

![Nienaruszalne kopie zapasowe chronią przed manipulacją danymi [© pixabay.com] Nienaruszalne kopie zapasowe chronią przed manipulacją danymi](https://s3.egospodarka.pl/grafika2/manipulacja-danymi/Nienaruszalne-kopie-zapasowe-chronia-przed-manipulacja-danymi-259827-150x100crop.jpg)

![Outsourcing systemów bankowych [© Nmedia - Fotolia.com] Outsourcing systemów bankowych](https://s3.egospodarka.pl/grafika/hosting-systemow-informatycznych/Outsourcing-systemow-bankowych-Qq30bx.jpg)

![Express firma IBM [© Syda Productions - Fotolia.com] Express firma IBM](https://s3.egospodarka.pl/grafika/uslugi-na-zadanie/Express-firma-IBM-d8i3B3.jpg)

![Wzrosną budżety ochronne [© Scanrail - Fotolia.com] Wzrosną budżety ochronne](https://s3.egospodarka.pl/grafika/sobig/Wzrosna-budzety-ochronne-apURW9.jpg)

![Hot spot z Veracomp [© Syda Productions - Fotolia.com] Hot spot z Veracomp](https://s3.egospodarka.pl/grafika/hot-spot/Hot-spot-z-Veracomp-d8i3B3.jpg)

![eXant wchodzi do Polski [© Syda Productions - Fotolia.com] eXant wchodzi do Polski](https://s3.egospodarka.pl/grafika/eXant/eXant-wchodzi-do-Polski-d8i3B3.jpg)

![Masowy spam w plikach MP3 [© stoupa - Fotolia.com] Masowy spam w plikach MP3](https://s3.egospodarka.pl/grafika/spam/Masowy-spam-w-plikach-MP3-MBuPgy.jpg)

![Darmowy program ESET do usuwania Conficker'a [© Nmedia - Fotolia.com] Darmowy program ESET do usuwania Conficker'a](https://s3.egospodarka.pl/grafika/Conficker/Darmowy-program-ESET-do-usuwania-Conficker-a-Qq30bx.jpg)

![ESET: koń trojański Hexzone w akcji [© stoupa - Fotolia.com] ESET: koń trojański Hexzone w akcji](https://s3.egospodarka.pl/grafika/kon-trojanski/ESET-kon-trojanski-Hexzone-w-akcji-MBuPgy.jpg)

![Symantec Small Business Check-up [© stoupa - Fotolia.com] Symantec Small Business Check-up](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Small-Business-Check-up-MBuPgy.jpg)

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Botnet-HLUX-w-nowej-wersji-MBuPgy.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Jaki podatek od nieruchomości w 2025 roku? [© Freepik] Jaki podatek od nieruchomości w 2025 roku?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-w-2025-roku-261260-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)