-

![Nowe wirusy na Facebooku Nowe wirusy na Facebooku]()

Nowe wirusy na Facebooku

... czyniąc spustoszenie wśród internautów. Asprox.N jest trojanem, który dociera do potencjalnych ofiar za pośrednictwem poczty email. Oszukuje użytkowników przekazując informację, że ... jest proszony o podanie numeru telefonu, na który otrzymuje ofertę ściągnięcia pakietu danych za €8.52 na tydzień. Po wykupieniu subskrypcji, poszkodowani otrzymują ...

-

![Oszustwa finansowe coraz bardziej wyrafinowane [© davidevison - Fotolia.com] Oszustwa finansowe coraz bardziej wyrafinowane]()

Oszustwa finansowe coraz bardziej wyrafinowane

... kradzione przez międzynarodowy gang metodą phishingu, czyli wyłudzania poufnych danych z komputera. Co ciekawe, były to zwykle osoby z wyższym wykształceniem: nauczyciele, ... zniknęły, ktoś wypłacił ponad 750 euro z jej konta w jednym z rzymskich bankomatów. Ofiar tzw. skimmingu, czyli kopiowania zawartości paska magnetycznego karty, a następnie ...

-

![Szkodliwe programy 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2013]()

Szkodliwe programy 2013

... w historii cyberprzestępcy przechwycili informacje z urządzeń mobilnych podłączonych do sieci ofiar – to wyraźnie pokazuje, jak duże znaczenie mają dla hakerów urządzenia ... – cyberprzestępcy blokują dostęp do systemu plików komputera lub zaszyfrowanych plików danych przechowywanych na komputerze. Mogą poinformować użytkownika, że aby odzyskać swoje ...

-

![Branża finansowa a cyberprzestępczość: jak się chronić? Branża finansowa a cyberprzestępczość: jak się chronić?]()

Branża finansowa a cyberprzestępczość: jak się chronić?

... danych z urządzeń użytkowników itd. Konsekwencje takich incydentów, oprócz kosztów związanych z rekompensatą strat poniesionych przez klientów, kosztów prawnych, konieczności usunięcia luk oraz posprzątania bałaganu, obejmują również szkody na reputacji firmy. Cyberkradzieże mogą skłonić ekspertów do obniżenia oceny banku, natomiast historie ofiar ...

-

![Ochrona przed ransomware w 10 krokach Ochrona przed ransomware w 10 krokach]()

Ochrona przed ransomware w 10 krokach

... formą złośliwego oprogramowania, które infekuje urządzenia, sieci i centra danych. Sprawia ono, że dostęp do danych staje się niemożliwy do czasu, kiedy użytkownik lub organizacja ... się do podstępu, wymuszeń, napadów, gróźb i wabienia swoich ofiar w celu uzyskania dostępu do najcenniejszych danych i zasobów. Ransomware nie jest niczym nowym, jednak ...

-

![Jak chronić się przed WannaCry? [© BoonritP - Fotolia.com] Jak chronić się przed WannaCry?]()

Jak chronić się przed WannaCry?

... w historii – mówi Mikko Hypponen, główny dyrektor ds. badań w firmie F-Secure. Wśród ofiar WannaCry znaleźli się również niemiecki przewoźnik Deutsche Bahn i hiszpański telekom Telefónica. Linię produkcyjną zmuszony był zatrzymać koncern Renault. Z danych F-Secure wynika, że cyberprzestępcy celowali głównie w Rosję, Chiny, Francję, Tajwan, USA ...

-

![Cyberbezpieczeństwo: trendy 2017 [© ViennaFrame - Fotolia.com] Cyberbezpieczeństwo: trendy 2017]()

Cyberbezpieczeństwo: trendy 2017

... społecznościowym, czy pracodawcę. Cyberprzestępcy wciąż doskonalą metody zdobywania zaufania ofiar, a zdecydowanie najczęstszą drogą ataku jest ... zwykła wiadomość e-mail, odpowiednio sformułowana pod kątem odbiorcy. Zależy nam, aby nasz coroczny raport nie był jedynie zestawieniem danych i statystyk, ale także źródłem praktycznej wiedzy na temat ...

-

![Kaspersky ogłasza alarm na Czarny Piątek Kaspersky ogłasza alarm na Czarny Piątek]()

Kaspersky ogłasza alarm na Czarny Piątek

... przede wszystkim w użytkowników internetowych serwisów finansowych, czyhając na możliwość kradzieży danych lub tworząc botnety ze zhakowanych urządzeń, które mają być wykorzystywane w ... numer karty płatniczej czy numer telefonu. Przywłaszczają sobie dane ofiar poprzez przechwytywanie informacji podawanych na witrynach internetowych, modyfikowanie ...

-

![Działy IT nieświadome zagrożeń ze strony cryptominerów [© Nuthawut - Fotolia.com] Działy IT nieświadome zagrożeń ze strony cryptominerów]()

Działy IT nieświadome zagrożeń ze strony cryptominerów

... tylko 16% odpowiedziało, że cryptomining. Pozostałe odpowiedzi to: ataki DDoS (34%), wycieki danych (53%), ransomware (54%) i phishing (66%). Jest to niepokojące, gdyż cryptominery ... 80 aktywnych partnerów i w ciągu dwóch miesięcy w 2018 roku zainfekował ponad 50 000 ofiar, wymuszając okupy w łącznej wysokości około 300 000 - 600 000 dolarów. - Druga ...

-

![Phishing: co 10. atak żeruje na popularności Apple Phishing: co 10. atak żeruje na popularności Apple]()

Phishing: co 10. atak żeruje na popularności Apple

... cyberszpiegowskich oraz podczas instalacji i korzystania z backdoorów do sieci. To podstawowa broń w arsenale cyberprzestępców, wykorzystywana w celu nakłonienia ofiar do ujawniania swoich poufnych danych – podkreślają eksperci. W atakach typu phishing przestępcy zazwyczaj próbują podszyć się pod oficjalną stronę znanej marki, używając podobnej ...

-

![Kaspersky: cyberprzestępcy coraz częściej sięgają po pornografię Kaspersky: cyberprzestępcy coraz częściej sięgają po pornografię]()

Kaspersky: cyberprzestępcy coraz częściej sięgają po pornografię

... r., pokazując, że nie każdy rodzaj pornografii jest wykorzystywany przez cyberprzestępców do atakowania ofiar. Dodatkowa analiza wykazała, że treści klasyfikowane jako zawierające przemoc ... pamiętać, że tego rodzaju ataki naruszają prywatność użytkowników – mowa tu o wycieku danych oraz handlu informacjami osobowymi lub prywatnymi, które oferowane są ...

-

![Cyberprzestępczość: ransomware coraz droższy, ile wynosi okup? [© Andrey Popov - Fotolia.com] Cyberprzestępczość: ransomware coraz droższy, ile wynosi okup?]()

Cyberprzestępczość: ransomware coraz droższy, ile wynosi okup?

... chaotycznych ataków, którzy nie profilują ofiar. Ich żądania są niezmienne, niezależnie od tego czy dotyczą małej dziesięcioosobowej firmy czy dużego przedsiębiorstwa zatrudniającego powyżej tysiąca osób. Natomiast najbardziej znaczącą różnicą w porównaniu z ubiegłym rokiem jest nasilająca się eksfiltracja danych, co oznacza, że cyberprzestępczość ...

-

![Jakie trendy w cyberbezpieczeństwie 2021? Uważaj nawet na gadżety erotyczne [© Florian Roth - Fotolia.com] Jakie trendy w cyberbezpieczeństwie 2021? Uważaj nawet na gadżety erotyczne]()

Jakie trendy w cyberbezpieczeństwie 2021? Uważaj nawet na gadżety erotyczne

... i żądać coraz wyższych okupów. Dla ofiar takich ataków gra toczy się więc o coraz większą stawkę. Eksfiltracja danych i wymuszenia nie są nowymi zjawiskami, ale ... udaremniają ataki i bazują na zwinnych procesach tworzenia kopii zapasowych oraz przywracania danych. Hakerzy potrzebują więc „Planu B”, aby ich działania nadal przynosiły zyski. Oni ...

-

![Wpływ pandemii na biznes. Są przegrani, nie brakuje wygranych [© pixabay.com] Wpływ pandemii na biznes. Są przegrani, nie brakuje wygranych]()

Wpływ pandemii na biznes. Są przegrani, nie brakuje wygranych

... -8,4 proc.). Okazuje się jednak, że nie wszystkie branże zaliczają się do grona ofiar koronawirusa – są firmy, które zdołały dostosować swój model działania do nowej ... oceniane przez pryzmat medialnych, choć pojedynczych przypadków. Ogląd z szerszej perspektywy i weryfikacja danych, jak biznes radził sobie w czasie roku COVIDU pokazuje jednak, że są ...

-

![7 etapów modelu kill chain. Jak zatrzymać cyberatak? 7 etapów modelu kill chain. Jak zatrzymać cyberatak?]()

7 etapów modelu kill chain. Jak zatrzymać cyberatak?

... . Rozpoznanie obejmuje takie czynności, jak zbieranie adresów e-mail potencjalnych ofiar i gromadzenie informacji na ich temat. Do udaremnienia tego kroku ... działań, w ramach których dane wysyłane są poza firmę. Działania w celu eksfiltracji danych obejmują zbieranie i wydobywanie informacji ze środowiska ofiary, a następnie ich szyfrowanie. ...

-

![Użytkownicy portali randkowych powinni być czujni nie tylko w Walentynki [© pixabay.com] Użytkownicy portali randkowych powinni być czujni nie tylko w Walentynki]()

Użytkownicy portali randkowych powinni być czujni nie tylko w Walentynki

... . Przykrą konsekwencją pobrania i uruchomienia takiego „zdjęcia” może być utrata danych lub zablokowanie dostępu do urządzenia. Prócz opisanych powyżej zagrożeń możemy ... , przez co nieświadomie uczestniczą w procederze prania brudnych pieniędzy. Według danych z 2018 r. 30% ofiar było wykorzystywanych w ten sposób. Jeśli temat pieniędzy pojawia ...

-

![Premier ogłosił stopień alarmowy ALFA-CRP. Co to oznacza? Premier ogłosił stopień alarmowy ALFA-CRP. Co to oznacza?]()

Premier ogłosił stopień alarmowy ALFA-CRP. Co to oznacza?

... danych tylko zablokowanie ... danych i mogą dowolnie nimi manipulować. Przykładowo, mogliby w ten sposób zaatakować system logowania do profilu zaufanego. Owszem najbardziej zagrożone, w przypadku ataku na instytucje publiczne, są największe organizacje i firmy, ale nie można zapominać, że coraz częściej hakerzy liczą na ilość, a nie jakość ofiar ...

-

![Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru? [© pixabay.com] Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?]()

Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?

... pamiętać, że oszuści mogą wyłudzać hasła do internetowych kont swoich ofiar lub innych informacji osobistych i finansowych, takich jak loginy bankowe lub dane ... podejrzanych wiadomościach e-mail lub SMS. Pod żadnym pozorem nie wprowadzaj swoich danych osobowych, w tym danych logowania i informacji finansowych na stronach, do których przeniósł Cię ...

-

![Ransomware: Trash Panda i powrót NoCry Ransomware: Trash Panda i powrót NoCry]()

Ransomware: Trash Panda i powrót NoCry

... wskazuje więc, że w tym przypadku cyberprzestępcy polegali na dezorientowaniu swoich ofiar i dawaniu im fałszywego przekonania, iż pobierają plik z bezpiecznego, legalnego ... polskiej wersji językowej. Dostępne są na niej narzędzie umożliwiające odszyfrowanie danych zakodowanych przez niektóre rodzaje oprogramowania ransomware. Natomiast jeśli nie ...

-

![5 cyberoszustw wymierzonych w seniorów [© Steve Buissinne z Pixabay] 5 cyberoszustw wymierzonych w seniorów]()

5 cyberoszustw wymierzonych w seniorów

... ofiarami. Pierwszym krokiem jest zwykle bardzo szybkie przekonywanie ofiary do przekazania danych: numeru telefonu, adresu mailowego lub loginu do mediów społecznościowych, ... badań i statystyk, dotyczących oszustw wymierzonych w seniorów, w danych na ten temat bez wątpienia znajdują się „białe plamy”. Wiele ofiar, szczególnie starszych, wstydzi się ...

-

![Trojany i fałszywe aktualizacje ogromnym zagrożeniem w Polsce Trojany i fałszywe aktualizacje ogromnym zagrożeniem w Polsce]()

Trojany i fałszywe aktualizacje ogromnym zagrożeniem w Polsce

... dostęp do urządzeń ofiar. Analitycy Check Point Research zauważają, że pomimo legalnego pochodzenia narzędzia do zdalnego zarządzania systemami Windows, cyberprzestępcy zaczęli wykorzystywać jego zdolność do infekowania urządzeń, przechwytywania zrzutów ekranu, rejestrowania naciśnięć klawiszy i przesyłania zebranych danych do wyznaczonych serwerów ...

-

![Spam w X 2010 Spam w X 2010]()

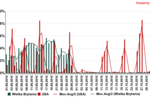

Spam w X 2010

... w Stanach Zjednoczonych oraz Wielkiej Brytanii wykrywano znacznie mniej takich programów. Według danych dostarczonych przez Kaspersky Security Network, w Stanach Zjednoczonych spadek aktywności związanej z ... i oprogramowanie adware lub ich aktualizacje i uruchamiają je na komputerach ofiar. Na koniec warto dodać, że 10% wszystkich szkodliwych ...

-

![Kaspersky Lab: szkodliwe programy VII 2011 Kaspersky Lab: szkodliwe programy VII 2011]()

Kaspersky Lab: szkodliwe programy VII 2011

... zwiększyć szansę uzyskania dostępu do kont bankowych swoich ofiar. Dlatego użytkownicy powinni być bardzo ostrożni, gdy instalują programy na swoich smartfonach. Latający phishing W lipcu eksperci z Kaspersky Lab odkryli interesujące zjawisko: brazylijscy phisherzy, oprócz danych dotyczących kont bankowych, zaczęli kraść „mile” gromadzone przez ...

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

... władze lokalne, jest szczególnie złą wiadomością – kto wie, do jakich krytycznych danych cyberprzestępcy ci uzyskali dostęp. Mediyes przechowuje swój własny sterownik w folderze ... to” dla wybranych przez cyberprzestępców stron. Wysyła również wiadomość od ofiar, namawiając je do pobrania tego samego szkodliwego rozszerzenia. Google usunął szkodnika, ...

-

![Ataki hakerów - jakie stawki? [© Amir Kaljikovic - Fotolia.com] Ataki hakerów - jakie stawki?]()

Ataki hakerów - jakie stawki?

... usług polegających na sztucznym generowaniu ruchu na stronach Usługi z zakresu szyfrowania danych Sprzedaż koni trojańskich Tworzenie i sprzedaż exploitów Raport prezentuje ... jeden z najbardziej znanych botnetów, służący do zdalnej kradzieży osobistych danych z komputerów ofiar. Kod źródłowy konia trojańskiego backdoor trojan: 50 dolarów. Złośliwe ...

-

![System Android najczęściej atakowany w 2012 roku [© smex - Fotolia.com] System Android najczęściej atakowany w 2012 roku]()

System Android najczęściej atakowany w 2012 roku

... ofiar poprzez wysyłanie bez wiedzy użytkownika wiadomości SMS na numery o podwyższonej opłacie. Drugą kategorią są backdoory, które zapewniają nieautoryzowany dostęp do smartfona, umożliwiając instalowanie innych szkodliwych programów lub kradzież danych osobistych. Celem szkodników z ostatniej kategorii – spyware – są kolekcje prywatnych danych ...

-

![Spam: uważaj na spadek z Nigerii [© Stuart Miles - Fotolia.com] Spam: uważaj na spadek z Nigerii]()

Spam: uważaj na spadek z Nigerii

... translatory do odczytania odpowiedzi, jakie mogą otrzymać od potencjalnych ofiar. Do naszej skrzynki odbiorczej trafił e-mail pochodzący rzekomo od „córki ważnej ... nim kurioza wynikające z nieznajomości realiów kulturowych. Na przykład, odbiorca wpisany do bazy danych jako Kowalska Maria może otrzymać ciekawie skomponowanego e-maila, który rozpoczyna ...

-

![Bezpieczeństwo w Internecie 2012 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie 2012]()

Bezpieczeństwo w Internecie 2012

... lub stronie internetowej małej firmy, którą interesują się wybrane przez niego grupy ofiar. Gdy już uda się zaatakować, na komputerze instalowany jest moduł ... łańcuchy dostaw. Dzięki śledzeniu firm w łańcuchu dostaw, cyberprzestępcy uzyskiwali dostęp do danych wrażliwych i cennych informacji innych dużych firmy. W 2012 roku najczęstszymi ofiarami ...

-

![System Android: kolejne szkodliwe aplikacje System Android: kolejne szkodliwe aplikacje]()

System Android: kolejne szkodliwe aplikacje

... reklamowym jest bardzo duża. Z powodu ograniczeń stosowanych przez firmę Google w zakresie danych statystycznych na temat liczby aplikacji ściągniętych ze sklepu Google Play, nie można z absolutną dokładnością wskazać całkowitej liczby potencjalnych ofiar. Na podstawie informacji posiadanych przez specjalistów z firmy Doctor Web można jednak ...

-

![Cyberprzestępczość - aresztowania VIII 2013 Cyberprzestępczość - aresztowania VIII 2013]()

Cyberprzestępczość - aresztowania VIII 2013

... w posiadanie danych ... danych, Czalowski, Rosjanin Nikita Kuzmin i obywatel Rumunii Mikhai Paunesku stworzyli oraz rozprzestrzenili wirusa Gozi, który zainfekował ponad milion komputerów na całym świecie. Szkodnik ten został użyty do zhakowania dziesiątek tysięcy kont bankowych i wygenerował straty na poziomie kilkudziesięciu milionów dolarów. Do ofiar ...

-

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013]()

Szkodliwe programy mobilne 2013

... nowe techniki, które pozwolą im zwiększyć liczbę i zasięg geograficzny potencjalnych ofiar. Obecnie celem większości ataków przy użyciu trojanów bankowych są użytkownicy z Rosji ... i wyświetla na górze okna Google Play pole zachęcające do podania danych dotyczących karty bankowej w fałszywym oknie. Dane wprowadzone przez użytkownika zostają wysłane ...

-

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014]()

ESET: zagrożenia internetowe II 2014

... dają cyberprzestępcom szansę na błyskawiczne dotarcie do ogromnej grupy potencjalnych ofiar. Na korzyść cyberprzestępców działa również fakt, iż wielu ... wykrytych infekcji: 1.1% Win32/Dorkbot to robak rozprzestrzeniający się za pomocą wymiennych nośników danych. Zawiera backdoor i może być kontrolowany zdalnie. Podczas gdy użytkownik przegląda ...

-

![Spam V 2014 [© adimas - Fotolia.com] Spam V 2014]()

Spam V 2014

... utworzonych stron internetowych, które nakłaniały użytkowników do podania swoich danych osobistych. Aby wzbudzić zainteresowanie odbiorcy, tego rodzaju wiadomości zawierały ... szpiegujące, które przechwytuje uderzenia klawiszy, gromadzi zrzuty ekranu z komputerów ofiar i wysyła przechwycone informacje na adresy e-mail przestępców. Wielka Brytania ...

-

![Cyberprzestępczość coraz bardziej wyrafinowana Cyberprzestępczość coraz bardziej wyrafinowana]()

Cyberprzestępczość coraz bardziej wyrafinowana

... wydobywają z maszyn ofiar jedynie najcenniejsze dane, takie jak hasła i numery kart kredytowych. Jest to działanie, które może doprowadzić do ich szybkiej identyfikacji przez oprogramowanie bezpieczeństwa. Z drugiej strony ugrupowania cyberprzestępcze sponsorowane przez rządy posiadają zasoby umożliwiające im przechowywanie danych bez ograniczeń ...

-

![Wakacje 2015: niższe ceny w Grecos oraz Sun & Fun [© Rawpixel - Fotolia.com] Wakacje 2015: niższe ceny w Grecos oraz Sun & Fun]()

Wakacje 2015: niższe ceny w Grecos oraz Sun & Fun

... z powodu bliskiego zbiegu jego terminu z zamachem w muzeum Bardo w Tunisie, w którym wśród ofiar znaleźli się Polacy skutkiem czego przyćmił on na kilka dni niemal wszystkie ... dniu 31 marca podobne dane podał Thomas Cook. Były one słabsze od danych rywala. Liczba sprzedanych zimowych imprez wrosła wprawdzie również o 1 procent, ale ich średnia cena ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Oszustwa finansowe coraz bardziej wyrafinowane [© davidevison - Fotolia.com] Oszustwa finansowe coraz bardziej wyrafinowane](https://s3.egospodarka.pl/grafika2/kradziez-dokumentow/Oszustwa-finansowe-coraz-bardziej-wyrafinowane-117066-150x100crop.jpg)

![Szkodliwe programy 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2013-128561-150x100crop.jpg)

![Jak chronić się przed WannaCry? [© BoonritP - Fotolia.com] Jak chronić się przed WannaCry?](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Jak-chronic-sie-przed-WannaCry-192449-150x100crop.jpg)

![Cyberbezpieczeństwo: trendy 2017 [© ViennaFrame - Fotolia.com] Cyberbezpieczeństwo: trendy 2017](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-trendy-2017-203799-150x100crop.jpg)

![Działy IT nieświadome zagrożeń ze strony cryptominerów [© Nuthawut - Fotolia.com] Działy IT nieświadome zagrożeń ze strony cryptominerów](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Dzialy-IT-nieswiadome-zagrozen-ze-strony-cryptominerow-215098-150x100crop.jpg)

![Cyberprzestępczość: ransomware coraz droższy, ile wynosi okup? [© Andrey Popov - Fotolia.com] Cyberprzestępczość: ransomware coraz droższy, ile wynosi okup?](https://s3.egospodarka.pl/grafika2/ransomware/Cyberprzestepczosc-ransomware-coraz-drozszy-ile-wynosi-okup-231889-150x100crop.jpg)

![Jakie trendy w cyberbezpieczeństwie 2021? Uważaj nawet na gadżety erotyczne [© Florian Roth - Fotolia.com] Jakie trendy w cyberbezpieczeństwie 2021? Uważaj nawet na gadżety erotyczne](https://s3.egospodarka.pl/grafika2/rok-2021/Jakie-trendy-w-cyberbezpieczenstwie-2021-Uwazaj-nawet-na-gadzety-erotyczne-234329-150x100crop.jpg)

![Wpływ pandemii na biznes. Są przegrani, nie brakuje wygranych [© pixabay.com] Wpływ pandemii na biznes. Są przegrani, nie brakuje wygranych](https://s3.egospodarka.pl/grafika2/koronawirus/Wplyw-pandemii-na-biznes-Sa-przegrani-nie-brakuje-wygranych-237089-150x100crop.jpg)

![Użytkownicy portali randkowych powinni być czujni nie tylko w Walentynki [© pixabay.com] Użytkownicy portali randkowych powinni być czujni nie tylko w Walentynki](https://s3.egospodarka.pl/grafika2/portale-randkowe/Uzytkownicy-portali-randkowych-powinni-byc-czujni-nie-tylko-w-Walentynki-243423-150x100crop.jpg)

![Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru? [© pixabay.com] Hakerzy udają firmy kurierskie. Jak poznać oszustwo na dostawę towaru?](https://s3.egospodarka.pl/grafika2/hakerzy/Hakerzy-udaja-firmy-kurierskie-Jak-poznac-oszustwo-na-dostawe-towaru-248939-150x100crop.jpg)

![5 cyberoszustw wymierzonych w seniorów [© Steve Buissinne z Pixabay] 5 cyberoszustw wymierzonych w seniorów](https://s3.egospodarka.pl/grafika2/senior/5-cyberoszustw-wymierzonych-w-seniorow-257476-150x100crop.jpg)

![Ataki hakerów - jakie stawki? [© Amir Kaljikovic - Fotolia.com] Ataki hakerów - jakie stawki?](https://s3.egospodarka.pl/grafika2/zagrozenia-w-internecie/Ataki-hakerow-jakie-stawki-108669-150x100crop.jpg)

![System Android najczęściej atakowany w 2012 roku [© smex - Fotolia.com] System Android najczęściej atakowany w 2012 roku](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/System-Android-najczesciej-atakowany-w-2012-roku-111225-150x100crop.jpg)

![Spam: uważaj na spadek z Nigerii [© Stuart Miles - Fotolia.com] Spam: uważaj na spadek z Nigerii](https://s3.egospodarka.pl/grafika2/wiadomosci-spamowe/Spam-uwazaj-na-spadek-z-Nigerii-113753-150x100crop.jpg)

![Bezpieczeństwo w Internecie 2012 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/Symantec/Bezpieczenstwo-w-Internecie-2012-116780-150x100crop.jpg)

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg)

![ESET: zagrożenia internetowe II 2014 [© lina0486 - Fotolia.com] ESET: zagrożenia internetowe II 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-II-2014-133993-150x100crop.jpg)

![Spam V 2014 [© adimas - Fotolia.com] Spam V 2014](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Spam-V-2014-140971-150x100crop.jpg)

![Wakacje 2015: niższe ceny w Grecos oraz Sun & Fun [© Rawpixel - Fotolia.com] Wakacje 2015: niższe ceny w Grecos oraz Sun & Fun](https://s3.egospodarka.pl/grafika2/turystyka-zagraniczna/Wakacje-2015-nizsze-ceny-w-Grecos-oraz-Sun-Fun-154439-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)