-

![Komputery Macintosh a szkodliwe programy Komputery Macintosh a szkodliwe programy]()

Komputery Macintosh a szkodliwe programy

... - Worm.OSX.Inqtana.a - zauważa Kaspersky Lab. Wykorzystywał on lukę w implementacji Bluetootha. Rozprzestrzeniał się poprzez żądania wysłania danych - Object Exchange (OBEX) Push - do potencjalnych ofiar. Po zaakceptowaniu takich danych przez atakowanego użytkownika robak umieszczał na jego komputerze dwa pliki i kontynuował próby rozsyłania się do ...

-

![Wakacyjne zagrożenia internetowe 2009 [© Scanrail - Fotolia.com] Wakacyjne zagrożenia internetowe 2009]()

Wakacyjne zagrożenia internetowe 2009

... kodu źródłowego niewłaściwie zabezpieczonych stron internetowych, czy kradzież danych użytkowników są dzisiaj na porządku dziennym. Ponadto potrafią również manipulować ocenami ... atakują zatem takie serwisy, aby zwiększyć grono swych potencjalnych ofiar, np. preparując kod SQL wstrzyknięty do popularnych serwisów. Tendencja jest niepokojąca ...

-

![Uzależnienie od Internetu coraz powszechniejsze [© stoupa - Fotolia.com] Uzależnienie od Internetu coraz powszechniejsze]()

Uzależnienie od Internetu coraz powszechniejsze

... ofert związanych z e-learningiem. Nowością są wirtualne kartoteki medyczne, rejestry i bazy danych prowadzone przez placówki państwowe. Pomimo, że działalność e-urzędów ... często umieszczają zainfekowane pliki, a ich wiarygodność dla zdobycia zaufania szerokiego grona ofiar potwierdzają na forach internetowych”, dodaje Zamarlik. Co więcej, eksperci ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... pierwszy pojawił się w 2008 roku (a według niektórych danych, pochodził z Rosji), został stworzony w celu kradzieży danych dotyczących kont w określonych systemach bankowości online. Jego modyfikacja, ... miliony maszyn na całym świecie. Szkodnik ten przenikał maszyny swoich ofiar na kilka sposobów: łamiąc hasła sieciowe za pomocą ataku brute-force, ...

-

![Kaspersky Lab: szkodliwe programy II 2010 Kaspersky Lab: szkodliwe programy II 2010]()

Kaspersky Lab: szkodliwe programy II 2010

... dostępu do danych osobistych oraz korporacyjnej własności intelektualnej, takiej jak kod źródłowy projektu. Atak został przeprowadzony przy użyciu wiadomości e-mail z odsyłaczami do zainfekowanych stron; strony te zawierały exploity, które spowodowały ukradkowe pobranie głównego pliku wykonywalnego na maszyny ofiar. Programiści z Microsoftu ...

-

![Prezenty świąteczne a bezpieczne zakupy online Prezenty świąteczne a bezpieczne zakupy online]()

Prezenty świąteczne a bezpieczne zakupy online

... obejścia takiej kontroli są bardzo cenne dla cyberprzestępców. Znalezienie “nowych“ danych osobowych w Internecie niestety nie zajmuje wiele czasu. Imiona, adresy i ... Na przykład, w atakach phishingowych używa się fałszywych adresów e-mail do zwabienia ofiar na specjalnie spreparowane strony, na których cyberprzestępcy rejestrują szczegóły logowania. ...

-

![ESET: zagrożenia internetowe 2010 ESET: zagrożenia internetowe 2010]()

ESET: zagrożenia internetowe 2010

... Google. Atak ten miał na celu uzyskanie dostępu oraz kradzież firmowych danych, m.in. próbowano przejąć kontrolę nad kontami pocztowymi Gmail. Autorzy zagrożenia ... zainfekowanych Stuxnetem zostało łącznie ok. 45 tysięcy przemysłowych systemów zarządzania. Wśród ofiar tego zagrożenia znalazła się m.in. jedna z elektrowni atomowych w Iranie. Druga ...

-

![Inflacja w Chinach wzrosła do 5,5% Inflacja w Chinach wzrosła do 5,5%]()

Inflacja w Chinach wzrosła do 5,5%

... dla ofiar awarii w Fukushimie. Nastroje z Azji powinny łatwo przenieść się na europejskie parkiety, które po wczorajszej anemicznej zwyżce nadal są wyprzedane po sześciu tygodniach spadków, a inwestorzy złaknieni jakichkolwiek pozytywnych informacji. W ciągu dnia przebieg notowań zależeć będzie od kolejnych publikacji w tym o danych o inflacji ...

-

![Cyberprzestępcy atakują smartfony Cyberprzestępcy atakują smartfony]()

Cyberprzestępcy atakują smartfony

... ulegać zmianie. Atakujący są zainteresowani nie tylko kradzieżą pieniędzy od potencjalnych ofiar, ale także są spragnieni informacji. Ataki na Sony, RSA, duże ... czynności, aby zatruć życie cyberprzestępcom i utrudnić im dostęp do naszych danych” – mówi Denis Maslennikow, starszy analityk szkodliwego oprogramowania, Kaspersky Lab. „Atakujący ...

-

![Trojan Duqu: nieznany język programowania Trojan Duqu: nieznany język programowania]()

Trojan Duqu: nieznany język programowania

... został wykryty we wrześniu 2011 r., jednak według danych Kaspersky Lab, pierwszy ślad szkodliwego oprogramowania związanego z Duqu pochodzi z sierpnia 2007 r. Eksperci z firmy odnotowali kilkanaście incydentów z udziałem Duqu, przy czym zdecydowana większość ofiar tego szkodnika była zlokalizowana w Iranie. Analiza działalności zaatakowanych ...

-

![Spam w VIII 2012 r. Spam w VIII 2012 r.]()

Spam w VIII 2012 r.

... określony w e-mailu. Pojawiły się również wiadomości e-mail oferujące bazy danych z adresami do wykorzystania w rozprzestrzenianiu spamu w różnych państwach, łącznie z Iranem, w ... przez długi czas. Wzrost bezrobocia w Europie oznacza, że liczba potencjalnych ofiar takich wiadomości jest większa – a spamerzy z pewnością nie zawahają się wykorzystać ...

-

![Serwery Linux zaatakował trojan Linux.Sshdkit.6 [© Mopic - Fotolia.com] Serwery Linux zaatakował trojan Linux.Sshdkit.6]()

Serwery Linux zaatakował trojan Linux.Sshdkit.6

Analitycy z rosyjskiej firmy antywirusowej Doctor Web odkryli nowego trojana Linux.Sshdkit.6, który pozwala cyberprzestępcom uzyskać nieautoryzowany dostęp do danych na serwerach z systemem Linux. Z danych analityków Doctor Web wynika, że ofiarami trojanów z tej rodziny zostało jak do tej pory kilkaset serwerów, w tym duże ...

-

![Cyberprzestępczość - aresztowania VI 2013 Cyberprzestępczość - aresztowania VI 2013]()

Cyberprzestępczość - aresztowania VI 2013

... skradł 15 milionów dolarów od piętnastu firm z sektora finansowego. Wśród ofiar znalazły się między innymi takie organizacje jak Citibank, JP Morgan Chase ... mu stworzenie i rozesłanie szkodliwego programu, z użyciem którego młody przestępca skradł wiele danych logowania do systemów płatności online. Informacje te posłużyły mu do przywłaszczenia ...

-

![Ataki hakerskie na graczy w 2013 roku [© tomispin - Fotolia.com] Ataki hakerskie na graczy w 2013 roku]()

Ataki hakerskie na graczy w 2013 roku

... obietnicę rabatów lub tanich przedmiotów związanych z grą przekonuje się użytkowników do przekazania swoich danych lub pieniędzy. „Gry posiadają coraz więcej fanów, co oznacza również, że rośnie liczba potencjalnych ofiar cyberprzestępców. Agresorzy wkładają wiele wysiłku w swoje ataki i obserwujemy wzrost poziomu ich wyrafinowania. Szczególnie ...

-

![Facebook phishing w natarciu Facebook phishing w natarciu]()

Facebook phishing w natarciu

... skradzione konta w celu wysyłania spamu na listy kontaktowe swoich ofiar oraz publikowania spamu na osiach czasu ich znajomych. Porwane ... komunikat ostrzegający, że Twoje konto może zostać zablokowane, nigdy nie podawaj swoich danych uwierzytelniających w załączonym do takiej wiadomości formularzu. Facebook nigdy nie prosi użytkowników o podanie ...

-

![Jak rozpoznać fałszywe wiadomości e-mail [© maxkabakov - Fotolia] Jak rozpoznać fałszywe wiadomości e-mail]()

Jak rozpoznać fałszywe wiadomości e-mail

... pod zaufanego nadawcę, a ich celem jest przechwycenie Twoich osobistych danych lub nakłonienie do wykonania czynności, ... ofiar jednocześnie. Maile od zaufanych nadawców skierowane są tylko i wyłącznie do Ciebie. #3 Nieprawidłowy adres URL W treści fałszywego e-maila znajdziesz link do strony, przez którą np. masz dokonać aktualizacji swoich danych ...

-

![Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta [© Eisenhans - Fotolia.com] Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta]()

Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta

... Osób Pokrzywdzonych Przestępstwem oraz Niebieskiej Linii – Ogólnopolskiego Pogotowia dla Ofiar Przemocy w Rodzinie, jak również w ramach Dziecięcego Telefonu ... formalnej do przyznania Krzyża Wolności i Solidarności. Przeszkody formalne dotyczą głównie danych wrażliwych jak: karalność czy fakt współpracy z organizacjami bezpieczeństwa państwa. ...

-

![Phishing: trendy grudzień 2014 Phishing: trendy grudzień 2014]()

Phishing: trendy grudzień 2014

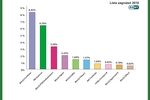

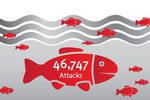

... zapamiętany jako rok cyberprzestępczości ukierunkowanej na systemy POS i kradzieże danych kart kredytowych. Eksperci uważają, że liczba ataków cybernetycznych ... przeprowadzać nielegalne transakcje lub uzyskiwać wrażliwe informacje na temat potencjalnych ofiar kolejnych ataków. Według raportu RSA: W grudniu 2014 roku, RSA zidentyfikowało 46747 ...

-

![Trend Micro: zagrożenia internetowe II kw. 2015 [© Mikko Lemola - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2015]()

Trend Micro: zagrożenia internetowe II kw. 2015

... Micro analizowali również dane z Polski. Nasz kraj został wymieniony jako jedna z ofiar działania zagrożenia o nazwie TorrentLocker – obok między innymi Australii, Hiszpanii, Niemiec, Francji ... na własnej skórze pełną moc cyberataków, gdy doszło do wycieku danych z amerykańskiej agencji skarbowej IRS w maju i Biura Zarządzania Kadrami OPM w czerwcu ...

-

![Kaspersky DDoS Protection dla ochrony przed atakami DDoS Kaspersky DDoS Protection dla ochrony przed atakami DDoS]()

Kaspersky DDoS Protection dla ochrony przed atakami DDoS

... przed zmasowanymi atakami. Ataków DDoS nie dotyczą żadne granice, a wśród ich ofiar znajdują się zarówno duże międzynarodowe firmy, jak i niewielkie lokalne sklepy internetowe ... odwrócenia uwagi, pozwalająca cyberprzestępcom uzyskać w czasie ataku dostęp do krytycznych danych. Aby zapewnić klientom ochronę przed tym zagrożeniem i zminimalizować ich ...

-

![Ferie zimowe 2016: Portugalia znacznie droższa niż rok temu [© Anton Gvozdikov - Fotolia.com] Ferie zimowe 2016: Portugalia znacznie droższa niż rok temu]()

Ferie zimowe 2016: Portugalia znacznie droższa niż rok temu

... blisko 130 osób (według Prokurdyjskiej Ludowej Partii Demokratycznej), co oznacza największą liczbę ofiar w tego rodzaju wypadku w tym kraju. Biorąc pod uwagę coraz bardziej ... dotyczy bardzo dużego wzrostu popytu na rejsy wycieczkowcami. Według przytoczonych danych wzrost przychodów (rok do roku) z tego rodzaju imprez sięgnął we wrześniu aż ...

-

![Klienci iPKO znów zaatakowani Klienci iPKO znów zaatakowani]()

Klienci iPKO znów zaatakowani

... kody jednorazowe, znajdą się one w rękach cyberprzestępców. Wiadomości docierające do potencjalnych ofiar ataku posiadają temat „Ograniczone konto” i mimo błędów językowych na ... Kaspersky Lab Polska. – Przypominam, że banki nigdy nie proszą klientów o podanie danych autoryzujących transakcje poprzez pocztę elektroniczną – dodał ekspert. Kaspersky Lab ...

-

![Spam w III kwartale 2015 r. Spam w III kwartale 2015 r.]()

Spam w III kwartale 2015 r.

... raz kolejny, że cyberprzestępcy bez ustanku poszukują sposobów na przechytrzenie swoich ofiar. Tym razem szczególną popularnością cieszyła się nowa sztuczka phishingowa - w ... – o 6 milionów więcej niż w poprzednim kwartale. W badanym okresie do baz danych firmy Kaspersky Lab dodano 839 672 nowych unikatowych sygnatur phishingowych. Tatiana ...

-

![Ewolucja złośliwego oprogramowania 2015 [© santiago silver - Fotolia.com] Ewolucja złośliwego oprogramowania 2015]()

Ewolucja złośliwego oprogramowania 2015

... Play. Jeśli użytkownik uruchomi Google Play, Marcher wyświetla fałszywe okno żądające podania danych dotyczących karty kredytowej, które zostają następnie przekazane oszustom. Ta sama ... wiele modułów i poza blokowaniem dostępu potrafią także np. kraść informacje ofiar. Najważniejsze dane liczbowe z 2015 r. Rozwiązania Kaspersky Lab zablokowały próby ...

-

![Polska: wydarzenia tygodnia 22/2016 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 22/2016]()

Polska: wydarzenia tygodnia 22/2016

... pre-paid do 2 stycznia 2017 roku. Osoby, które nie podadzą operatorom swoich danych, muszą się liczyć z wyłączeniem telefonów. Dotyczy to ponad 20 mln Polaków. ... Pojawiły się również zapowiedzi powrotu do podatku Religi, wedle którego koszty leczenia ofiar wypadków ponosiliby ubezpieczyciele. – Pozostaje tylko pytanie, na jakim poziomie te wzrosty ...

-

![Mobilny trojan bankowy Gugi atakuje telefony [© stefan_weis - Fotolia.com] Mobilny trojan bankowy Gugi atakuje telefony]()

Mobilny trojan bankowy Gugi atakuje telefony

... wzrosła dziesięciokrotnie. Czego chce Gugi? Szkodnikowi chodzi o uzyskanie danych służących do uwierzytelniania transakcji dokonywanych za pośrednictwem bankowości mobilnej. ... użytkowników zaatakowanych przez trojana Gugi znajduje się w Rosji, jednak liczba jego ofiar wzrasta – w pierwszej połowie sierpnia 2016 r. była ona dziesięciokrotnie wyższa niż ...

-

![Co może nowy ransomware RAA? Dużo! [© pichetw - Fotolia.com] Co może nowy ransomware RAA? Dużo!]()

Co może nowy ransomware RAA? Dużo!

... , zwiększająca szanse na uzyskanie pieniędzy. Głównie z okupu, który zaatakowana firma zapłaci za odszyfrowanie danych, a pośrednio również od nowych potencjalnych ofiar, które mogą zostać zaatakowane przy użyciu danych uwierzytelniających zgromadzonych przez trojana Pony. Ponadto, umożliwiając szyfrowanie offline, nowa wersja RAA zwiększa poziom ...

-

![Spam w III kwartale 2016 r. [© carballo - Fotolia.com] Spam w III kwartale 2016 r.]()

Spam w III kwartale 2016 r.

... Po kilku miesiącach względnego spokoju spam znowu dał o sobie znać. Z danych Kaspersky Lab wynika, że średnia jego ilość w globalnych ruchu e-mail przekroczyła 59 ... za dostawę i zebranymi danymi osobowymi. „Oszuści często wykorzystują do zwabienia swoich ofiar sensacyjne wiadomości. iPhone 7 to tylko jeden z przykładów informacji medialnych ...

-

![Internauci naiwni jak dzieci, a cyberprzestępcy szczęśliwi jak nigdy [© auremar - Fotolia.com] Internauci naiwni jak dzieci, a cyberprzestępcy szczęśliwi jak nigdy]()

Internauci naiwni jak dzieci, a cyberprzestępcy szczęśliwi jak nigdy

... sieci przemysłowe i dalszemu różnicowaniu zagrożeń tak, by uderzały w jeszcze więcej ofiar i platform. Wznoszący trend ransomware potwierdza też listopadowy raport organizacji ... przysłowiowy kwadrans. - Na szczęście tyle samo trwa przywrócenie nawet kilku TB danych nowoczesnymi rozwiązaniami do tworzenia kopii bezpieczeństwa, dzięki czemu łatwo ...

-

![Internauci wyczuleni na seksualne wykorzystywanie dzieci [© Halfpoint - Fotolia.com] Internauci wyczuleni na seksualne wykorzystywanie dzieci]()

Internauci wyczuleni na seksualne wykorzystywanie dzieci

... i nadzoru - Czy RODO ochroni dziecko w sieci? Oprócz danych statystycznych raport zawiera analizę trendów i zjawisk, związanych z nielegalnymi i ... ofiar z całego świata. W jednym przypadku funkcjonariuszom udało się zidentyfikować i aresztować sprawcę a przede wszystkim uratować jego ofiarę zaledwie 10 godzin po tym jak materiał trafił do bazy danych ...

-

![Spam w II kwartale 2017 r. [© vectorfusionart - Fotolia.com] Spam w II kwartale 2017 r.]()

Spam w II kwartale 2017 r.

... oferowano usługi mające chronić przed atakami WannaCry, a także odzyskiwanie danych oraz warsztaty edukacyjne. Oszuści uciekali się również do klasycznych, dobrze znanych już metod jak rzekome oferty zainstalowania aktualizacji oprogramowania na komputerach ofiar. Wysyłane odsyłacze prowadziły użytkowników wprost na strony phishingowe, gdzie ...

-

![Zaawansowane ataki hakerskie tanim kosztem? Zaawansowane ataki hakerskie tanim kosztem?]()

Zaawansowane ataki hakerskie tanim kosztem?

... do stosowania exploitów dla znanych luk w celu infekowania urządzeń ofiar ogólnym, masowo rozprzestrzenianym szkodliwym oprogramowaniem, jednak dogłębne badanie ... technikę, tym razem mającą na celu ukradkowe wyprowadzanie skradzionych danych. Po przygotowaniu całej szkodliwej platformy szkodnik szuka plików z rozszerzeniem .doc, .ppt, .xls, .docx, ...

-

![Złośliwe oprogramowanie: wzrost liczby ataków skryptowych [© ipopba - Fotolia.com] Złośliwe oprogramowanie: wzrost liczby ataków skryptowych]()

Złośliwe oprogramowanie: wzrost liczby ataków skryptowych

... . Ataki XSS, które umożliwiają cyberprzestępcom wprowadzanie złośliwego skryptu na stronach ofiar, nadal rosną w wyznaczonym tempie. Poprzednie raporty szczegółowo opisują ataki ... poświadczenia. informacje o badaniu Raport Internet Security WatchGuard oparty jest na anonimowych danych Firebox Feed pochodzących z prawie 30 000 aktywnych urządzeń UTM ...

-

![Odszkodowanie z OC 1000x większe niż cena polisy? [© Kadmy - Fotolia.com ] Odszkodowanie z OC 1000x większe niż cena polisy?]()

Odszkodowanie z OC 1000x większe niż cena polisy?

... pokrycia przez firmę ubezpieczeniową spowodowanych przez niego szkód. Jakie odszkodowania wypłacają ubezpieczyciele? Jak wynika z danych rankomat.pl, przeciętna ubiegłoroczna składa OC sięgała 779 zł. Tymczasem wysokość wypłaty z ... Towarzystwo Aviva, w którym sprawca wypadku posiadał ubezpieczenie, wypłaciło na rzecz poszkodowanych oraz rodzin ofiar ...

-

![Ewolucja złośliwego oprogramowania II kw. 2018 [© adzicnatasa - Fotolia] Ewolucja złośliwego oprogramowania II kw. 2018]()

Ewolucja złośliwego oprogramowania II kw. 2018

... Zjednoczonych, Rosji oraz Polski. Ransomware, a więc oprogramowanie szyfrujące dane swych ofiar i żądające zapłacenia okupu w zamian za ich odszyfrowanie, dało nam ostatnio ... na oryginalną aplikację bankową, co pozwala atakującym wejść w posiadanie danych logowania, numerów kart płatniczych i innych poufnych informacji finansowych. W drugim ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wakacyjne zagrożenia internetowe 2009 [© Scanrail - Fotolia.com] Wakacyjne zagrożenia internetowe 2009](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Wakacyjne-zagrozenia-internetowe-2009-apURW9.jpg)

![Uzależnienie od Internetu coraz powszechniejsze [© stoupa - Fotolia.com] Uzależnienie od Internetu coraz powszechniejsze](https://s3.egospodarka.pl/grafika/siecioholizm/Uzaleznienie-od-Internetu-coraz-powszechniejsze-MBuPgy.jpg)

![Serwery Linux zaatakował trojan Linux.Sshdkit.6 [© Mopic - Fotolia.com] Serwery Linux zaatakował trojan Linux.Sshdkit.6](https://s3.egospodarka.pl/grafika2/trojany/Serwery-Linux-zaatakowal-trojan-Linux-Sshdkit-6-119291-150x100crop.jpg)

![Ataki hakerskie na graczy w 2013 roku [© tomispin - Fotolia.com] Ataki hakerskie na graczy w 2013 roku](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Ataki-hakerskie-na-graczy-w-2013-roku-129370-150x100crop.jpg)

![Jak rozpoznać fałszywe wiadomości e-mail [© maxkabakov - Fotolia] Jak rozpoznać fałszywe wiadomości e-mail](https://s3.egospodarka.pl/grafika2/spoofing/Jak-rozpoznac-falszywe-wiadomosci-e-mail-140960-150x100crop.jpg)

![Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta [© Eisenhans - Fotolia.com] Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta](https://s3.egospodarka.pl/grafika2/Kodeks-postepowania-karnego/Ustawa-o-odwroconym-kredycie-hipotecznym-podpisana-przez-Prezydenta-147453-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe II kw. 2015 [© Mikko Lemola - Fotolia.com] Trend Micro: zagrożenia internetowe II kw. 2015](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-II-kw-2015-162038-150x100crop.jpg)

![Ferie zimowe 2016: Portugalia znacznie droższa niż rok temu [© Anton Gvozdikov - Fotolia.com] Ferie zimowe 2016: Portugalia znacznie droższa niż rok temu](https://s3.egospodarka.pl/grafika2/ferie-zimowe-2016/Ferie-zimowe-2016-Portugalia-znacznie-drozsza-niz-rok-temu-164623-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2015 [© santiago silver - Fotolia.com] Ewolucja złośliwego oprogramowania 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2015-168267-150x100crop.jpg)

![Polska: wydarzenia tygodnia 22/2016 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 22/2016](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-22-2016-vgmzEK.jpg)

![Mobilny trojan bankowy Gugi atakuje telefony [© stefan_weis - Fotolia.com] Mobilny trojan bankowy Gugi atakuje telefony](https://s3.egospodarka.pl/grafika2/socjotechnika/Mobilny-trojan-bankowy-Gugi-atakuje-telefony-181217-150x100crop.jpg)

![Co może nowy ransomware RAA? Dużo! [© pichetw - Fotolia.com] Co może nowy ransomware RAA? Dużo!](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Co-moze-nowy-ransomware-RAA-Duzo-181547-150x100crop.jpg)

![Spam w III kwartale 2016 r. [© carballo - Fotolia.com] Spam w III kwartale 2016 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-w-III-kwartale-2016-r-184181-150x100crop.jpg)

![Internauci naiwni jak dzieci, a cyberprzestępcy szczęśliwi jak nigdy [© auremar - Fotolia.com] Internauci naiwni jak dzieci, a cyberprzestępcy szczęśliwi jak nigdy](https://s3.egospodarka.pl/grafika2/internet/Internauci-naiwni-jak-dzieci-a-cyberprzestepcy-szczesliwi-jak-nigdy-185631-150x100crop.jpg)

![Internauci wyczuleni na seksualne wykorzystywanie dzieci [© Halfpoint - Fotolia.com] Internauci wyczuleni na seksualne wykorzystywanie dzieci](https://s3.egospodarka.pl/grafika2/pornografia-dzieciecia/Internauci-wyczuleni-na-seksualne-wykorzystywanie-dzieci-191808-150x100crop.jpg)

![Spam w II kwartale 2017 r. [© vectorfusionart - Fotolia.com] Spam w II kwartale 2017 r.](https://s3.egospodarka.pl/grafika2/phishing/Spam-w-II-kwartale-2017-r-196224-150x100crop.jpg)

![Złośliwe oprogramowanie: wzrost liczby ataków skryptowych [© ipopba - Fotolia.com] Złośliwe oprogramowanie: wzrost liczby ataków skryptowych](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-oprogramowanie-wzrost-liczby-atakow-skryptowych-202962-150x100crop.jpg)

![Odszkodowanie z OC 1000x większe niż cena polisy? [© Kadmy - Fotolia.com ] Odszkodowanie z OC 1000x większe niż cena polisy?](https://s3.egospodarka.pl/grafika2/OC/Odszkodowanie-z-OC-1000x-wieksze-niz-cena-polisy-207310-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2018 [© adzicnatasa - Fotolia] Ewolucja złośliwego oprogramowania II kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2018-208672-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)

![Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu [© Freepik] Najwięcej mieszkań deweloperskich do kupienia za kredyt bez wkładu własnego w Poznaniu](https://s3.egospodarka.pl/grafika2/kredyt-bez-wkladu-wlasnego/Najwiecej-mieszkan-deweloperskich-do-kupienia-za-kredyt-bez-wkladu-wlasnego-w-Poznaniu-266177-150x100crop.jpg)

![Wielkanocny koszyczek 2025 droższy niż przed rokiem [© Freepik] Wielkanocny koszyczek 2025 droższy niż przed rokiem](https://s3.egospodarka.pl/grafika2/Wielkanoc/Wielkanocny-koszyczek-2025-drozszy-niz-przed-rokiem-266172-150x100crop.jpg)