-

![Oszustwa finansowe coraz bardziej wyrafinowane [© davidevison - Fotolia.com] Oszustwa finansowe coraz bardziej wyrafinowane]()

Oszustwa finansowe coraz bardziej wyrafinowane

... Na ogół jest tak, że zawirusowany komputer kieruje klienta na podrobioną witrynę banku, na której podaje on swoje kody ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... oprogramowanie generuje nieskończoną ilość losowo wygenerowanych numerów, które rzekomo stanowią kody PIN do kart służących do doładowywania kont telefonów komórkowych. Numery ... kody PIN wykorzystywane do płacenia za usługi telefonii komórkowej, cena byłaby znacznie wyższa, a autorzy staraliby się działać bardziej z ukrycia, tak aby nie zwrócić na ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... , które poluje na kody mTAN, botnet MTK. Kolejnym ważnym wydarzeniem, jakie miało miejsce w analizowanym okresie, były ataki ukierunkowane na użytkowników Androida, o których pisaliśmy wcześniej. Perkel W pierwszych dwóch tygodniach marca znany dziennikarz Brian Krebs znalazł informacje na rosyjskojęzycznych forach podziemia na temat nowego trojana ...

-

![Objaśnienia podatkowe MF: wykorzystywanie samochodu osobowego w firmie [© pekkic - Fotolia.com] Objaśnienia podatkowe MF: wykorzystywanie samochodu osobowego w firmie]()

Objaśnienia podatkowe MF: wykorzystywanie samochodu osobowego w firmie

... W sytuacji, gdy podatnik, aby skorzystać z omawianej preferencji, oddaje w najem na bardzo krótki okres samochód, pomimo że takie czynności nie wchodzą w zakres jego działalności (np. w dokumentach rejestrowych podatnika w przedmiocie działalności nie widnieją odpowiednie kody PKD), tzn. nie stanowią jego podstawowej działalności operacyjnej, to ...

-

![Oszustwa finansowe w sieci [© Scanrail - Fotolia.com] Oszustwa finansowe w sieci]()

Oszustwa finansowe w sieci

... przez fałszywy lecz podobny do legalnego adres. Nowa technika pozwala na coraz bardziej wiarygodne podszywanie się pod firmy i instytucje. Poprzednio 'scamerzy' wykorzystywali ... pozwalającą wykryć obecność niewidocznych zagrożeń, takich jak wirusy czy złośliwe kody ukryte w HTML. Wzrost ilości niebezpiecznego spamu wiąże się ze wzrostem liczby ...

-

![Najpopularniejsze wirusy XI 2005 Najpopularniejsze wirusy XI 2005]()

Najpopularniejsze wirusy XI 2005

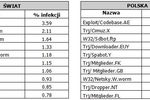

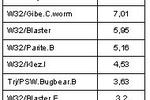

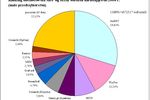

... kody. W przeciwieństwie do poprzednich zestawień, w których prym wiodły robaki, w edycji listopadowej pięć z najczęściej wykrywanych zagrożeń stanowiły trojany. Świadczy to o wzroście aktywności hakerów, którzy wykorzystują je do przestępstw internetowych. Poniżej prezentujemy listopadowy ranking najczęściej występujących wirusów w Polsce, i na ...

-

![Antypirackie narzędzie Microsoft [© Nmedia - Fotolia.com] Antypirackie narzędzie Microsoft]()

Antypirackie narzędzie Microsoft

... z ogólnym kodem aktywacyjnym. "Jesteśmy w 100 proc. przekonani, że kody aktywacyjne blokowane przez WGA są nielegalne" - powiedziała Alexander. Raz zainstalowany Windows Genuine Advantage sprawdza kopię Windows XP okresowo. Microsoft jest zdecydowany zwalczyć piractwo przed wprowadzeniem na rynek swojego kolejnego systemu operacyjnego - Vista.

-

![Najciekawsze wirusy i robaki VII-XII 2008 [© Scanrail - Fotolia.com] Najciekawsze wirusy i robaki VII-XII 2008]()

Najciekawsze wirusy i robaki VII-XII 2008

... . Panda Security przygotowała listę zawierającą wybrane złośliwe kody, które - choć nie spowodowały epidemii na szeroką skalę – były szczególnie zauważalne w drugiej połowie ... UPS, jednakże po otwarciu załącznika, uruchamiany trojan natychmiast rozpoczynał kopiowanie na nasz komputer innego złośliwego oprogramowania. Banbra.FXT – nakaz sądowy ...

-

![Panda Global Protection 2012 [© Nmedia - Fotolia.com] Panda Global Protection 2012]()

Panda Global Protection 2012

... na całym świecie. Panda Global Protection 2012 korzysta z szerokiej bazy wiedzy, oferując użytkownikom szybką reakcję na wszystkie pojawiające się nowe złośliwe kody ...

-

![Bank Millennium uruchomił pomoc online [© Yuriy Shevtsov - Fotolia.com] Bank Millennium uruchomił pomoc online]()

Bank Millennium uruchomił pomoc online

... wyłącznie bierny dostęp do ekranu z bieżącym widokiem systemu Millenet klienta i możliwość wskazywania na nim elementów (następuje to poprzez wyświetlenie ramki wokół nich), bez ... możliwe jest jedynie po wpisaniu nowego kodu uzyskanego od konsultanta. Kody generowane są jednorazowo dla każdej kolejnej sesji. Skorzystanie z pomocy online nie ...

-

![BenQ GH680F z 35x zoomem i wbudowanym Wi-Fi BenQ GH680F z 35x zoomem i wbudowanym Wi-Fi]()

BenQ GH680F z 35x zoomem i wbudowanym Wi-Fi

... kody QR Połączenie GH680F ze smartfonem umożliwia oznaczanie zdjęć współrzędnymi ich wykonania, a następnie pozycjonowania ich na ...

-

![Pobrałeś Minecraft z Google Play? Spodziewaj się problemów Pobrałeś Minecraft z Google Play? Spodziewaj się problemów]()

Pobrałeś Minecraft z Google Play? Spodziewaj się problemów

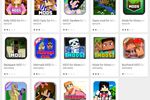

... z przyciskiem „pobierz”. Użytkownik, który kliknął w przycisk, nie otrzymywał modów do Minecraft, lecz był przekierowany na stronę WWW wyświetlającą: reklamy, ankiety wyłudzające numery telefonu, kody rabatowe, pornografię, fałszywe aktualizacje czy fałszywe ostrzeżenia o zainfekowaniu urządzenia wirusami. Zawartość stron wyświetlana była w różnych ...

-

![Awaria bankomatu i co dalej? [© praphab144 - Fotolia.com] Awaria bankomatu i co dalej?]()

Awaria bankomatu i co dalej?

... pomocą możemy zarówno wypłacać pieniądze z bankomatów jak i płacić w sklepach. Jest to możliwe na kilka sposobów. Po pierwsze, możemy skorzystać z usługi BLIK, która w aplikacji bankowej generuje 6-cyfrowe kody, które wpisujemy na klawiaturze bankomatu czy terminalu sklepowym. W telefonie możemy też uruchomić płatności zbliżeniowe np. poprzez ...

-

![Najpopularniejsze wirusy - X 2003 Najpopularniejsze wirusy - X 2003]()

Najpopularniejsze wirusy - X 2003

... wirusów. Osiem miejsc w światowym Top Ten to złośliwe kody rozprzestrzeniające się przy wykorzystaniu luk bezpieczeństwa w zainstalowanym oprogramowaniu. Pierwszy wirus nie wykorzystujący takiej metody działania polimorficzny wirus infekujący pliki EXE i COM Parite.B jest na świecie dopiero czwarty (pierwszy w naszym kraju). Poniżej prezentujemy ...

-

![Kradzież tożsamości w sieci [© Scanrail - Fotolia.com] Kradzież tożsamości w sieci]()

Kradzież tożsamości w sieci

... się coraz trudniejsze ze względu na rosnącą liczbę stosowanych zabezpieczeń, takich jak karty chipowe czy kody PIN, złodzieje szukają nowych sposobów. Dostęp do tożsamości wirtualnych z wykorzystaniem danych osobowych i haseł jest nowym, łatwym celem. Gospodarka brytyjska traci co roku miliony funtów na ...

-

![Rynek oprogramowania dla MŚP 2004 Rynek oprogramowania dla MŚP 2004]()

Rynek oprogramowania dla MŚP 2004

... popytu na specjalizację i ograniczonego zapotrzebowania na usługi. Rynek ... na rynku średnich przedsiębiorstw postępuje też specjalizacja branżowa (sieci aptek, handel hurtowy i detaliczny, różne dziedziny przemysłu czy usług), specjalizacja funkcjonalna (mała księgowość, kadry-płace, controlling, ERP, magazyny wysokiego składowania, EDI, kody ...

-

![Konkurencja znów skarży Microsoft [© Syda Productions - Fotolia.com] Konkurencja znów skarży Microsoft]()

Konkurencja znów skarży Microsoft

... mówi, że firma wykorzystuje swoją dominującą pozycję na rynku i pozwala na ukaranie Microsoftu grzywną w wysokości 2 milionów euro dziennie, jeśli komisja uwierzy, że gigant oprogramowania nie podporządkował się orzeczeniu sądu. Orzeczenie to nakazywało Microsoftowi dostarczyć konkurentom kody komputerowe, które pozwoliłyby im rozwijać produkty ...

-

![Serwisy Web 2.0 a bezpieczeństwo firmy [© Scanrail - Fotolia.com] Serwisy Web 2.0 a bezpieczeństwo firmy]()

Serwisy Web 2.0 a bezpieczeństwo firmy

... na komputerach ofiar. W innych serwisach znaleziono wbudowane kody kierujące użytkowników na ...

-

![Kradzież tożsamości: wzrost infekcji [© Scanrail - Fotolia.com] Kradzież tożsamości: wzrost infekcji]()

Kradzież tożsamości: wzrost infekcji

... dowodzą, że w ciągu ostatniego roku ponad 10 milionów użytkowników na całym świecie zostało zainfekowanych przez niebezpieczne aplikacje do kradzieży tożsamości ... dodaje. Trojany kradną nasze hasła Eksperci podają, że trojany bankowe to złośliwe kody stworzone specjalnie do kradzieży danych klientów korzystających z bankowości elektronicznej. Stają ...

-

![Panda Antivirus dla Mac Panda Antivirus dla Mac]()

Panda Antivirus dla Mac

... na żądanie. Dodatkowo, program umożliwia skanowanie iPhone’ów, iPadów i iPodów, dzięki czemu mamy pewność, że jeśli któreś z tych urządzeń zawiera złośliwe kody, nie zainfekują one podobnych urządzeń, komputerów lub serwerów Mac. Rozwiązanie zaprojektowano specjalnie w taki sposób, by nie wpływało na wydajność systemu. ...

-

![ESET Mobile Security w nowej wersji [© jamdesign - Fotolia.com] ESET Mobile Security w nowej wersji]()

ESET Mobile Security w nowej wersji

... instalacji mogą np. próbować okradać użytkowników, rozsyłając dziesiątki wiadomości SMS na numery o podwyższonej opłacie. Sama aplikacja posiada również zabezpieczenie, które uniemożliwia ... tego typu kody służą do diagnostyki smartfonów - za ich pomocą można m.in. sprawdzić numer IMEI. Jednak odpowiednio spreparowany i ukryty na stronie internetowej ...

-

![Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych [© designer491 - Fotolia.com] Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych]()

Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych

... hasła i pozbawić go dostępu do najważniejszych usług internetowych, z których korzysta na co dzień. Mógł również śledzić uważnie jego aktywność w sieci i ... znaków specjalnych. Niektóre polskie banki wprowadzają dodatkową, dwuskładniową autoryzację wykorzystującą kody przesłane przez SMS, wygenerowane z listy lub z aplikacji mobilnej (albo tokena). ...

-

![Smartfon Samsung Galaxy XCover Pro Smartfon Samsung Galaxy XCover Pro]()

Smartfon Samsung Galaxy XCover Pro

... zatrudnione w handlu detalicznym mogą śledzić stany magazynowe i przetwarzać płatności, a także skanować kody kreskowe. Mają ponadto możliwość korzystania z gotowych do użytku mobilnych punktów sprzedaży ... POS. Zaawansowane oprogramowanie terminalu Tap to Phone opiera się na transakcjach z użyciem chipów EMV. Klienci będą mogli dokonać płatności w ...

-

![Zakupy online: pandemia zmienia zachowania konsumentów [© william_potter - Fotolia.com] Zakupy online: pandemia zmienia zachowania konsumentów]()

Zakupy online: pandemia zmienia zachowania konsumentów

... z przyzwyczajeniem do handlu tradycyjnego. Pytani o kwestie, które mogłyby zachęcić ich do e-zakupów w przyszłości, niekupujący wskazywali najczęściej na niższe koszty dostawy i produktów oraz kody rabatowe dostępne online. W grupie niekupujących dominują najstarsi badani i osoby z mniejszych miejscowości oraz z niższym wykształceniem. Urządzenia ...

-

![Nowoczesne metody płatności domeną Polaków Nowoczesne metody płatności domeną Polaków]()

Nowoczesne metody płatności domeną Polaków

... dwuetapowe (tj. potwierdzanie dostępu za pomocą SMS-a lub e-maila), a także kody PIN i inne metody autentykacji, a prawie ¾ ankietowanych Polaków (67%) zgadza się ... zakresie. W badaniu przeprowadzono wywiady online wśród 35 040 dorosłych osób na świecie, obejmujące reprezentatywne dla kraju próby z rynków: Austria (n=1.004), Belgia (n=1.002), Francja ...

-

![Wirusy atakują konsole do gier [© stoupa - Fotolia.com] Wirusy atakują konsole do gier]()

Wirusy atakują konsole do gier

... gier” - mówi Piotr Walas, kierownik PogotoVia AntyVirusowego Panda Software - „Należy jednak zwrócić szczególną uwagę na fakt, że wciąż pojawiają się nieznane złośliwe kody oparte na coraz nowszej technologii. Szanse na wystąpienie poważnego zagrożenia zależą również od funkcji zaimplementowanych w kolejnych wersjach konsoli do gier” – dodaje ...

-

![Aplikacja mobilna banku: narzędzia finansowe to za mało [© pictoores - Fotolia.com] Aplikacja mobilna banku: narzędzia finansowe to za mało]()

Aplikacja mobilna banku: narzędzia finansowe to za mało

... m.in. w zmianie dostawcy prądu, telewizji kablowej czy usług komórkowych na najtańszego na rynku, pełniąc rolę pośrednika, bez konieczności przedłożenia dodatkowych dokumentów papierowych ... , kupić bilet na autobus, do kina, teatru, a także na inne wydarzenia. Aplikacja umożliwia również zamówienie taksówki i jedzenia, płacenie przez QR kody czy zakup ...

-

![Nowa tarcza antykryzysowa: można składać wnioski o zwolnienie z ZUS [© pixabay.com] Nowa tarcza antykryzysowa: można składać wnioski o zwolnienie z ZUS]()

Nowa tarcza antykryzysowa: można składać wnioski o zwolnienie z ZUS

... rozrywkowa i rekreacyjna, gdzie indziej niesklasyfikowana, 93.29.Z - pozostała działalność rozrywkowa i rekreacyjna - od 1 sierpnia 2020 r. ten kod nie obowiązuje i został podzielony na dwa kody, tj.: 93.29.A, 93.29.B, 96.01.Z - pranie i czyszczenie wyrobów włókienniczych i futrzarskich, 96.04.Z - działalność usługowa związana z poprawą kondycji ...

-

![Informatyka w polskim handlu 2005-2007 Informatyka w polskim handlu 2005-2007]()

Informatyka w polskim handlu 2005-2007

... informatyki w handlu będą w najbliższych latach nadal systemy kas fiskalnych, standardy EDI, kody kreskowe, systemy ERP, narzędzia Business Intelligence oraz ogólnie integracja rozproszonych systemów informacyjnych. Jednocześnie warto też zwrócić uwagę na nowe możliwości dla handlu i logistyki, które niosą ze sobą najnowsze zdobycze informatyki ...

-

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007]()

Panda: adware i spyware najgroźniejsze w listopadzie 2007

... jest polecenie, które wyłącza firewall systemowy. Następnie trojan jest pobierany i uruchamiany z określonego adresu internetowego. Od tej chwili EbodaR.A może pobierać na zainfekowany komputer inne złośliwe kody.

-

![Bankowość elektroniczna w Meritum Bank [© denphumi - Fotolia.com] Bankowość elektroniczna w Meritum Bank]()

Bankowość elektroniczna w Meritum Bank

... - Klienci otrzymują od nas możliwość zarządzania finansami 7 dni w tygodniu, 24 godziny na dobę, z dowolnego miejsca na świecie i to praktycznie bezpłatnie. Nasze konto ... do obsługi rachunków, takie jak wielopoziomowe uwierzytelnianie transakcji, kody SMS, tokeny, bezpieczny podpis elektroniczny oraz obrazki antyphisingowe. W pierwszym kwartale ...

-

![Trend Micro Longevity for Android [© Nmedia - Fotolia.com] Trend Micro Longevity for Android]()

Trend Micro Longevity for Android

... lub zmienić ustawienia). Alarm Power Hog App (prądożerna aplikacja) — na podstawie inteligentnej analizy informacji w chmurze ostrzega użytkownika, jeśli nowa ... na trwałość akumulatora w smartfonie. Jest to pierwsza aplikacja Trend Micro zintegrowana z niedawno zaprezentowaną technologią Trend Micro Mobile App Reputation, która analizuje kody i ...

-

![Nowy Peugeot 301 Nowy Peugeot 301]()

Nowy Peugeot 301

... cenowo i jednocześnie eleganckie sedany. Peugeot 301 pozycjonowany jest w centrum swojego segmentu. W modelu 301 zastosowano najnowsze kody stylistyczne marki, tworząc nadwozie emanujące charakterem i nowoczesnością, przywołujące na myśl zarówno emocje, jak i solidność. Ten ostatni aspekt był szczególnie ważny – w procesie tworzenia auta zadbano ...

-

![Zombie groźne nie tylko w Halloween [© lolloj - Fotolia.com] Zombie groźne nie tylko w Halloween]()

Zombie groźne nie tylko w Halloween

... na dyskach ponad miliona urządzeń na całym świecie, mimo że od wykrycia go po raz pierwszy minęło sześć lat. Zeus – złośliwe oprogramowanie, które nie tylko zamienia komputer w zombie, ale także wykrada jednorazowe kody ... zasadą bezpiecznego komputera jest aktualizowanie oprogramowania zainstalowanego na urządzeniu. Pamiętaj, że wszystkie programy ...

-

![Smartfony Samsung Galaxy A55 5G i A35 5G Smartfony Samsung Galaxy A55 5G i A35 5G]()

Smartfony Samsung Galaxy A55 5G i A35 5G

... i odporne na manipulacje rozwiązanie Samsung Knox Vault zapewnia kompleksową ochronę przed atakami na sprzęt i oprogramowanie, tworząc bezpieczne środowisko pracy aplikacji, które jest fizycznie odizolowane od głównego procesora i pamięci systemu. Może pomóc chronić najważniejsze dane w urządzeniu, w tym dane odblokowania ekranu, takie jak kody PIN ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Oszustwa finansowe coraz bardziej wyrafinowane [© davidevison - Fotolia.com] Oszustwa finansowe coraz bardziej wyrafinowane](https://s3.egospodarka.pl/grafika2/kradziez-dokumentow/Oszustwa-finansowe-coraz-bardziej-wyrafinowane-117066-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Objaśnienia podatkowe MF: wykorzystywanie samochodu osobowego w firmie [© pekkic - Fotolia.com] Objaśnienia podatkowe MF: wykorzystywanie samochodu osobowego w firmie](https://s3.egospodarka.pl/grafika2/samochod-firmowy/Objasnienia-podatkowe-MF-wykorzystywanie-samochodu-osobowego-w-firmie-228771-150x100crop.jpg)

![Oszustwa finansowe w sieci [© Scanrail - Fotolia.com] Oszustwa finansowe w sieci](https://s3.egospodarka.pl/grafika/oszustwa-finansowe/Oszustwa-finansowe-w-sieci-apURW9.jpg)

![Antypirackie narzędzie Microsoft [© Nmedia - Fotolia.com] Antypirackie narzędzie Microsoft](https://s3.egospodarka.pl/grafika/Windows/Antypirackie-narzedzie-Microsoft-Qq30bx.jpg)

![Najciekawsze wirusy i robaki VII-XII 2008 [© Scanrail - Fotolia.com] Najciekawsze wirusy i robaki VII-XII 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-VII-XII-2008-apURW9.jpg)

![Panda Global Protection 2012 [© Nmedia - Fotolia.com] Panda Global Protection 2012](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Global-Protection-2012-Qq30bx.jpg)

![Bank Millennium uruchomił pomoc online [© Yuriy Shevtsov - Fotolia.com] Bank Millennium uruchomił pomoc online](https://s3.egospodarka.pl/grafika2/oferta-bankow/Bank-Millennium-uruchomil-pomoc-online-135951-150x100crop.jpg)

![Awaria bankomatu i co dalej? [© praphab144 - Fotolia.com] Awaria bankomatu i co dalej?](https://s3.egospodarka.pl/grafika2/wyplata-gotowki/Awaria-bankomatu-i-co-dalej-192103-150x100crop.jpg)

![Kradzież tożsamości w sieci [© Scanrail - Fotolia.com] Kradzież tożsamości w sieci](https://s3.egospodarka.pl/grafika/przestepstwa-internetowe/Kradziez-tozsamosci-w-sieci-apURW9.jpg)

![Konkurencja znów skarży Microsoft [© Syda Productions - Fotolia.com] Konkurencja znów skarży Microsoft](https://s3.egospodarka.pl/grafika/Microsoft/Konkurencja-znow-skarzy-Microsoft-d8i3B3.jpg)

![Serwisy Web 2.0 a bezpieczeństwo firmy [© Scanrail - Fotolia.com] Serwisy Web 2.0 a bezpieczeństwo firmy](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Serwisy-Web-2-0-a-bezpieczenstwo-firmy-apURW9.jpg)

![Kradzież tożsamości: wzrost infekcji [© Scanrail - Fotolia.com] Kradzież tożsamości: wzrost infekcji](https://s3.egospodarka.pl/grafika/kradziez-tozsamosci/Kradziez-tozsamosci-wzrost-infekcji-apURW9.jpg)

![ESET Mobile Security w nowej wersji [© jamdesign - Fotolia.com] ESET Mobile Security w nowej wersji](https://s3.egospodarka.pl/grafika2/ESET/ESET-Mobile-Security-w-nowej-wersji-121983-150x100crop.jpg)

![Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych [© designer491 - Fotolia.com] Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych](https://s3.egospodarka.pl/grafika2/wyciek-danych/Masz-silne-haslo-To-nie-znaczy-ze-nie-grozi-ci-wyciek-danych-215063-150x100crop.jpg)

![Zakupy online: pandemia zmienia zachowania konsumentów [© william_potter - Fotolia.com] Zakupy online: pandemia zmienia zachowania konsumentów](https://s3.egospodarka.pl/grafika2/zachowania-konsumentow/Zakupy-online-pandemia-zmienia-zachowania-konsumentow-240676-150x100crop.jpg)

![Wirusy atakują konsole do gier [© stoupa - Fotolia.com] Wirusy atakują konsole do gier](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-atakuja-konsole-do-gier-MBuPgy.jpg)

![Aplikacja mobilna banku: narzędzia finansowe to za mało [© pictoores - Fotolia.com] Aplikacja mobilna banku: narzędzia finansowe to za mało](https://s3.egospodarka.pl/grafika2/bankowosc-internetowa/Aplikacja-mobilna-banku-narzedzia-finansowe-to-za-malo-224579-150x100crop.jpg)

![Nowa tarcza antykryzysowa: można składać wnioski o zwolnienie z ZUS [© pixabay.com] Nowa tarcza antykryzysowa: można składać wnioski o zwolnienie z ZUS](https://s3.egospodarka.pl/grafika2/koronawirus/Nowa-tarcza-antykryzysowa-mozna-skladac-wnioski-o-zwolnienie-z-ZUS-237671-150x100crop.jpg)

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007](https://s3.egospodarka.pl/grafika/trojany/Panda-adware-i-spyware-najgrozniejsze-w-listopadzie-2007-apURW9.jpg)

![Bankowość elektroniczna w Meritum Bank [© denphumi - Fotolia.com] Bankowość elektroniczna w Meritum Bank](https://s3.egospodarka.pl/grafika/Meritum-Bank/Bankowosc-elektroniczna-w-Meritum-Bank-iQjz5k.jpg)

![Trend Micro Longevity for Android [© Nmedia - Fotolia.com] Trend Micro Longevity for Android](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Longevity-for-Android-Qq30bx.jpg)

![Zombie groźne nie tylko w Halloween [© lolloj - Fotolia.com] Zombie groźne nie tylko w Halloween](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zombie-grozne-nie-tylko-w-Halloween-145832-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024 [© Freepik] Liczba wnioskujących o kredyt mieszkaniowy najwyższa od I 2024](https://s3.egospodarka.pl/grafika2/kredyty-mieszkaniowe/Liczba-wnioskujacych-o-kredyt-mieszkaniowy-najwyzsza-od-I-2024-265901-150x100crop.jpg)

![Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne [© Freepik] Powerbank w samolocie. Nowe przepisy jeszcze bardziej rygorystyczne](https://s3.egospodarka.pl/grafika2/powerbank-w-samolocie/Powerbank-w-samolocie-Nowe-przepisy-jeszcze-bardziej-rygorystyczne-265899-150x100crop.jpg)

![Ograniczenie prędkości w mieście nie dla Polaka [© Freepik] Ograniczenie prędkości w mieście nie dla Polaka](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-na-drodze/Ograniczenie-predkosci-w-miescie-nie-dla-Polaka-265852-150x100crop.jpg)

![Zaliczka i zadatek - różnice i skutki prawno-podatkowe [© marpan - Fotolia.com] Zaliczka i zadatek - różnice i skutki prawno-podatkowe](https://s3.egospodarka.pl/grafika2/zaliczka/Zaliczka-i-zadatek-roznice-i-skutki-prawno-podatkowe-265845-150x100crop.jpg)

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)