-

![Najpopularniejsze wirusy II 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy II 2005]()

Najpopularniejsze wirusy II 2005

... niezachwiana. W ostatnim miesiącu Downloader.GK spowodował ponad 4.5 % wszystkich infekcji na świecie. Oznacza to spory spadek w porównaniu ze styczniem (8.5%). Drugie ... po udanej infekcji systemów komputerowych pobierała następnie różnorodne złośliwe kody, umożliwiając mu działanie. Oprogramowanie typu spyware zbiera poufne informacje zawarte ...

-

![Zagrożenia w sieci I-VI 2011 wg CERT Polska Zagrożenia w sieci I-VI 2011 wg CERT Polska]()

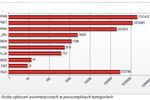

Zagrożenia w sieci I-VI 2011 wg CERT Polska

... tym te dotyczące autoryzacji transakcji bankowych. Z kolei w kwietniu zaatakował trojan Spy-Eye, ukryty w elektronicznych fakturach, który wykradał poufne informacje wprowadzane na stronach internetowych (np. kody dostępowe). „Cyberprzestępczość to realny problem i to w skali całej gospodarki. Dlatego tak ważne jest, aby dostawcy usług i operatorzy ...

-

![Rejestracja spółki łatwiejsza [© tashatuvango - Fotolia.com] Rejestracja spółki łatwiejsza]()

Rejestracja spółki łatwiejsza

... w rejestrze danych o przedmiocie działalności (tzw. kody PKD). Obecnie nie istnieją żadne ustawowe ograniczenia nakładane na przedsiębiorcę odnośnie ilości kodów PKD, co ... wskazać jedynie dziesięć pozycji, w tym jedną przeważającą, co nie stoi jednak na przeszkodzie by w dalszym ciągu w sposób szeroki określać przewidywaną działalność spółki w jej ...

-

![Cisco: bezpieczeństwo w Internecie 2014 [© R.Studio - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2014]()

Cisco: bezpieczeństwo w Internecie 2014

... udziałem wciąż rośnie i to w alarmującym tempie. Flash i JavaScript – nowa kombinacja: złośliwe kody Flash mogą obecnie wchodzić w interakcję ze skryptami JavaScript by ukryć ... obecnie wersji OpenSSL jest starsza niż 50 miesięcy, czyniąc je podatnymi na atak w wyniku niezaktualizowania. Przeglądarki internetowe: Internet Explorer jest przeglądarką ...

-

![Rejestracja spółki jawnej teraz prostsza i tańsza [© Monet - Fotolia.com] Rejestracja spółki jawnej teraz prostsza i tańsza]()

Rejestracja spółki jawnej teraz prostsza i tańsza

... zysków wspólników, po kody PKD. W przejściu przez procedurę rejestracji krok po kroku pomoże „Dokumentacja użytkownika systemu informatycznego S24” dostępna na stronie startowej http: ... gdyż sąd rejestrowy ma jeden dzień od daty wpływu e-wniosku na jego rozpatrzenie. Ponadto system S24 nie jest skomplikowany. Przydatne linki: - Niezbędnik firmowy ...

-

![Znikają darmowe bankomaty. Jak nie płacić? [© guruXOX - Fotolia.com] Znikają darmowe bankomaty. Jak nie płacić?]()

Znikają darmowe bankomaty. Jak nie płacić?

... najbliższego sklepu akceptującego płatności kartami i zapytać, czy ich terminal pozwala na wypłacenie gotówki. Trzeba jednak dodać, że warunkiem skorzystania z tej ... na uniknięcie opłat za korzystanie z bankomatów może być usługa BLIK. W tym przypadku wypłata polega na tym, że bankowa aplikacja na telefon generuje 6-cyfrowe kody, które wprowadzamy na ...

-

![Sprawdź, ile naprawdę kosztuje tani samochód [© forma82 - Fotolia.com] Sprawdź, ile naprawdę kosztuje tani samochód]()

Sprawdź, ile naprawdę kosztuje tani samochód

... kody Fabii I 1.4 w wersji benzynowej). Dość przystępna cenowo jest też wymiana rozrządu w dwóch najmniej awaryjnych w tym przedziale cenowym modelach (Audi A4 B5 1.9 TDI i Audi A3 8L 1.9 TDI – około 800 złotych). Trzeci na ...

-

![OC: jakie marki aut ubezpieczamy najczęściej? [© Robert Kneschke - Fotolia.com] OC: jakie marki aut ubezpieczamy najczęściej?]()

OC: jakie marki aut ubezpieczamy najczęściej?

... na tle nowych Jak te dane prezentują się na tle wiedzy o obecnej popularności aut w Polsce? Według raportu Polskiego Związku Przemysłu Motoryzacyjnego, w 2017 roku na naszym rynku najczęściej rejestrowane były nowe Škody ...

-

![Tarcza antykryzysowa 7.0: nowe zwolnienie z ZUS [© FotolEdhar - Fotolia.com] Tarcza antykryzysowa 7.0: nowe zwolnienie z ZUS]()

Tarcza antykryzysowa 7.0: nowe zwolnienie z ZUS

... i rekreacyjna, gdzie indziej niesklasyfikowana, 93.29.Z - pozostała działalność rozrywkowa i rekreacyjna - od 1 sierpnia 2020 r. ten kod nie obowiązuje i został podzielony na dwa kody, tj.: 93.29.A - działalność pokojów zagadek, domów strachu, miejsc do tańczenia i w zakresie innych form rozrywki lub rekreacji organizowanych w pomieszczeniach lub ...

-

![Tarcza antykryzysowa 9.0: zwolnienie z ZUS za marzec i kwiecień 2021 r. [© apops - Fotolia.com] Tarcza antykryzysowa 9.0: zwolnienie z ZUS za marzec i kwiecień 2021 r.]()

Tarcza antykryzysowa 9.0: zwolnienie z ZUS za marzec i kwiecień 2021 r.

... Kody PKD Podobnie jak wcześniej, z nowego zwolnienia z zapłaty składek ZUS będą mogli skorzystać przedsiębiorcy jedynie z wybranych branż, a mówiąc dokładniej tylko ci, których wiodący kod PKD znajduje się na ... .B, 86.10.Z w zakresie działalności leczniczej polegającej na udzielaniu świadczeń w ramach lecznictwa uzdrowiskowego, o którym mowa w art. 2 ...

-

![SIM swapping - jak się bronić? [© pixabay.com] SIM swapping - jak się bronić?]()

SIM swapping - jak się bronić?

... kategorie osób, które mogą zobaczyć nasze wpisy. Tam, gdzie to możliwe, korzystajmy z uwierzytelniania wieloetapowego, zwłaszcza w oparciu o aplikację zainstalowaną na telefonie (bezpieczniejsza opcja niż kody jednorazowe w wiadomościach SMS) lub klucz sprzętowy (bezpieczniejsza opcja niż dwie poprzednie). Warto również zwracać uwagę, aby nie być ...

-

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone]()

Transakcje online firm źle zabezpieczone

... transakcji online. Brak zabezpieczeń pozwala przestępcom na przechwytywanie przekazów pieniężnych przy użyciu następujących sposobów: Na komputerze ofiary instalowany jest trojan/keylogger przechwytujący informacje wyświetlane na ekranie, takie jak numery rachunków bankowych, dane dostępowe, kody PIN itp. Sytuację pogarsza ryzykowne zachowanie ...

-

![Drastycznie wzrasta ilość rogueware Drastycznie wzrasta ilość rogueware]()

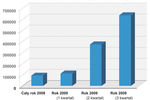

Drastycznie wzrasta ilość rogueware

... one automatyczne skanowanie, po czym informują użytkownika o rzekomej infekcji komputera. Następnie zalecają mu wykupienie licencji na pełną wersję „antywirusa”, aby usunąć pozornie wykryte złośliwe kody. Wabiąc nieświadomych podstępu internautów do inwestowania w fałszywe aplikacje ochronne, cyberprzestępcy wyłudzają od nich pieniądze. Badania ...

-

![Klasyfikacje: PKD w 2012 roku stosujemy z 2007 [© freshidea - Fotolia.com] Klasyfikacje: PKD w 2012 roku stosujemy z 2007]()

Klasyfikacje: PKD w 2012 roku stosujemy z 2007

... rachunkowości, a także w urzędowych rejestrach i systemach informacyjnych administracji publicznej. Jej kody służą między innymi klasyfikacji podmiotów gospodarczych dla potrzeb ... . W tym okresie przejściowym następowało sukcesywne przeklasyfikowanie ze starej klasyfikacji na nową działalności podmiotów już wpisanych do krajowego rejestru urzędowego ...

-

![20 urodziny KDPW [© piotrszczepanek - Fotolia.com] 20 urodziny KDPW]()

20 urodziny KDPW

... na rynku polskim oraz jedną z niewielu w Europie oferujących tak szeroki wachlarz usług nadawania numerów i kodów dla podmiotów oraz instrumentów z rynku finansowego, takich jak kody ISIN, CFI, FISN, czy numery LEI. Istotną rolą KDPW jest zarządzanie Systemem Rekompensat, stworzonym dla ochrony aktywów i środków pieniężnych inwestorów na ...

-

![Jak zabezpieczyć smartfon przed utratą lub kradzieżą? [© pixabay.com] Jak zabezpieczyć smartfon przed utratą lub kradzieżą?]()

Jak zabezpieczyć smartfon przed utratą lub kradzieżą?

... kody dostępu, hasła, kombinacje graficzne i zabezpieczenia biometryczne. Najlepszym sposobem na zapewnienie bezpieczeństwa jest wykorzystywanie więcej niż jednej opcji, na ...

-

![Problemy z ryczałtem. Przedsiębiorcy nie wiedzą, jakich stawek używać [© Robert Kneschke - Fotolia.com] Problemy z ryczałtem. Przedsiębiorcy nie wiedzą, jakich stawek używać]()

Problemy z ryczałtem. Przedsiębiorcy nie wiedzą, jakich stawek używać

... stawek. W ustawie wymienionych jest ich kilka, do każdej przyporządkowane są odpowiednie kody PKWiU. Jeżeli któregoś z kodów brakuje przy konkretnej stawce, można przyjąć, że ... działalność jest sklasyfikowana. Można więc stwierdzić, że dyrektor KIS przerzuca na podatnika przyporządkowanie do odpowiedniego PKWiU i wybranie właściwego kodu. W tej ...

-

![Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek? Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek?]()

Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek?

... , nie musimy tak bardzo martwić się o wykorzystanie steganografii. Dodatkowo, niektóre kody wydobywane z obrazów potrafią wykorzystywać luki w oprogramowaniu, aby dokonać dalszego ataku. Regularne aktualizowanie oprogramowania eliminuje wszystkie luki, na które dostawca oprogramowania udostępnił tzw. „łatki” w danej aktualizacji – wyjaśnia Kamil ...

-

![Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury [© happystock - Fotolia.com] Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury]()

Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury

... ich skłonność do klikania linków i pobierania złośliwego oprogramowania ze względu na obeznanie z aplikacją. Github znalazł się na trzecim miejscu pod względem liczby pobrań złośliwego oprogramowania, ponieważ atakujący chcieli wykorzystać programistów pobierających kody w celu przyspieszenia swojej pracy. Wśród najbardziej rozpowszechnionych grup ...

-

![Zagrożenia internetowe IV-VI 2009 Zagrożenia internetowe IV-VI 2009]()

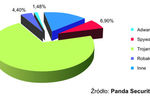

Zagrożenia internetowe IV-VI 2009

... wyżej w rankingu najpopularniejszych tematów. Komentarze zawierały linki do zainfekowanych stron, z których użytkownicy portalu nieświadomie pobierali złośliwe kody. Pierwszy atak był skoncentrowany na jednym temacie, ale kilka dni później ilość ataków znacznie wzrosła i wszystkie najpopularniejsze wątki zostały zainfekowane. Inne zagadnienia ...

-

![Obsługa konta przez Internet opłacalna Obsługa konta przez Internet opłacalna]()

Obsługa konta przez Internet opłacalna

... kody czy tokeny. I te zabezpieczenia nie odbiegają od tego, co stosują banki na ...

-

![Nawigacja NavRoad AURO AND Nawigacja NavRoad AURO AND]()

Nawigacja NavRoad AURO AND

... , kody pocztowe, miarka GPS, mierniki prędkości) PERSONALIZACJA - mnóstwo pulpitów, zegarów, motywów, animacji, widgetów umożliwiających dopasowanie wyglądu urządzenia do własnych potrzeb Darmowa komunikacja głosowa Po pobraniu z Android Market i instalacji na urządzeniu aplikacji Skype można prowadzić rozmowy telefoniczne ze znajomymi na całym ...

-

![Nawigacja NavRoad VIVO AND Nawigacja NavRoad VIVO AND]()

Nawigacja NavRoad VIVO AND

... , kody pocztowe, miarka GPS, mierniki prędkości) PERSONALIZACJA - mnóstwo pulpitów, zegarów, motywów, animacji, widgetów umożliwiających dopasowanie wyglądu urządzenia do własnych potrzeb Darmowa komunikacja głosowa Po pobraniu z Android Market i instalacji na urządzeniu aplikacji Skype można prowadzić rozmowy telefoniczne ze znajomymi na całym ...

-

![Po ransomware idzie nowe: raport McAfee Labs XII 2016 [© kaptn - Fotolia.com] Po ransomware idzie nowe: raport McAfee Labs XII 2016]()

Po ransomware idzie nowe: raport McAfee Labs XII 2016

... Jeśli dodać do tego jeszcze hakerów, którzy zarażają legalne kody trojanami, pozostając w ten sposób w ukryciu, staje się jasne, że w kwestiach związanych ... w sektorze. Widzimy, że zaczyna przynosić to konkretne rezultaty w walce z cyberprzestępcami. Liczymy na to, że głównie z tego względu rok 2017 przyniesie spowolnienie fali ransomware. ...

-

![Czy płatności mobilne są bezpieczne? Czy płatności mobilne są bezpieczne?]()

Czy płatności mobilne są bezpieczne?

... być czujnym i przede wszystkim chronić samą kartę przed zgubieniem. Na kartach znajdują się imiona i nazwiska oraz kody CVC2/CVV2. Oszust posiadając te informacje oraz numer karty ... chronią dane osobowe. Począwszy od PIN-u, przez odcisk palca, kończąc na rozpoznawaniu twarzy. Korzystanie z nich znacząco minimalizuje utratę informacji, co nie jest ...

-

![Internet a ochrona prywatności dziecka [© stoupa - Fotolia.com] Internet a ochrona prywatności dziecka]()

Internet a ochrona prywatności dziecka

... także otrzymują spam i niepożądane wiadomości. Co więcej, są bardziej podatne na manipulacje. Część tej poczty może mieć charakter reklamowy lub marketingowy i ... pozwala hakerom oraz złodziejom tożsamości na uzyskanie dostępu do komputera. Pobierane pliki muzyczne mogą również zawierać wirusy lub inne destrukcyjne kody. Gry: Interaktywne witryny ...

-

![Zasady wystawiania zwolnień lekarskich [© gilles lougassi - Fotolia.com] Zasady wystawiania zwolnień lekarskich]()

Zasady wystawiania zwolnień lekarskich

... wysokości. Na ... na prawo do zasiłku chorobowego lub jego wysokość podaje się z zastosowaniem kodów literowych. Kody literowe wpisuje się odpowiednio na oryginale i na kopiach zaświadczenia lekarskiego, a numery statystyczne choroby ustalone według Międzynarodowej Statystycznej Klasyfikacji Chorób i Problemów Zdrowotnych tylko na oryginale i na ...

-

![Tworzenie backupu - wskazówki [© shock - Fotolia.com] Tworzenie backupu - wskazówki]()

Tworzenie backupu - wskazówki

... zapomnieć również o programie do wykonywania backupu. Powinniśmy zrobić jego kopię wraz ze wszystkimi dodatkowymi danymi (kody licencji i informacje na temat wykonanych kopii zapasowych). Systemy backupu pozwalają na kopiowanie i przechowywanie pojedynczych plików, ale również skopiowanie obrazu całego dysku, co w razie poważnej awarii umożliwia ...

-

![Chroń swoje urządzenia mobilne: liczba malware zatrważa Chroń swoje urządzenia mobilne: liczba malware zatrważa]()

Chroń swoje urządzenia mobilne: liczba malware zatrważa

... SMS-y. Jednym ze sposobów na dostanie się choćby do finansów są SMS-y Premium, które mogą bardzo szybko narazić użytkowników na wysokie rachunki. Równie niebezpieczne są aplikacje, które wykradają kody jednorazowe do bankowych rachunków, przychodzące właśnie w wiadomościach SMS, pozwalające na obejście wieloskładnikowego uwierzytelniania w bankach ...

-

![Bezpieczny portfel i konto. Kradzież karty to nie tragedia [© NAN - Fotolia.com] Bezpieczny portfel i konto. Kradzież karty to nie tragedia]()

Bezpieczny portfel i konto. Kradzież karty to nie tragedia

... Na szczęście, przy zachowaniu odpowiednich środków ostrożności, nic nie zagrozi naszym środkom finansowym. Dlaczego? Złodziej posiadając sam przedmiot – kartę czy telefon – nic z nimi nie zrobi. Dopiero znając kody PIN i hasła dostępu będzie w stanie dobrać się do naszych pieniędzy. Dlatego to właśnie na ochronie tych ...

-

![Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony [© merydolla - Fotolia.com] Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony]()

Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony

... dostawcy usługi. Po weryfikacji użytkownika, dostawca usługi udostępnia mu bezpłatną linię kredytową. Proces płatności obejmuje m.in. kody QR, mobilne potwierdzenia transakcji czy wpisywanie haseł jednorazowych wysyłanych na telefon. Techniki oszustw w praktyce Przejęcie konta KTZP zwykle udostępnia wstępną (ograniczoną) linię kredytową dla nowych ...

-

![Ransomware to biznes. Jak się chronić? Ransomware to biznes. Jak się chronić?]()

Ransomware to biznes. Jak się chronić?

... postawiono w stan oskarżenia twórcę TrickBota oraz przejęto kody Emoteta – jedno z najbardziej ekspansywnych złośliwych narzędzi. Sukcesem zakończyły się też działania podjęte przeciwko kampaniom ransomware Egregor i NetWalker. Było to możliwe dzięki współpracy rządów i organów ścigania na całym świecie. Odpowiedzialność dotyczy nie tylko twórców ...

-

![Branża eventowa ruszyła z impetem, ale ma 360 mln zł zaległości [© pixabay.com] Branża eventowa ruszyła z impetem, ale ma 360 mln zł zaległości]()

Branża eventowa ruszyła z impetem, ale ma 360 mln zł zaległości

... , wystaw i kongresów Z danych na temat solidności płatniczej, ... na powyższe, przedsiębiorcy z branży eventowej dla określenia rodzaju prowadzonej działalności korzystają z wielu kodów PKD, w ramach których wykonują tę samą działalność gospodarczą – działalność z zakresu organizacji lub produkcji wydarzeń i spotkań (eventów). Najczęściej są to kody ...

Tematy: branża eventowa, targi, konferencje, koncerty, festiwale, zadłużenie firm, pandemia, rejestr dłużników, dłużnicy, długi, MICE -

![Silne hasło, czyli jakie? Silne hasło, czyli jakie?]()

Silne hasło, czyli jakie?

... na swoim urządzeniu, a tym bardziej na karteczce samoprzylepnej pod klawiaturą. Zamiast tego lepiej rozważyć użycie menedżera haseł, który nie tylko generuje skomplikowane kody, ale także umożliwia przechowywanie własnych haseł w lokalnym lub bazującym na ...

-

![Phishing: sztuczna inteligencja pomaga cyberprzestępcom Phishing: sztuczna inteligencja pomaga cyberprzestępcom]()

Phishing: sztuczna inteligencja pomaga cyberprzestępcom

... pośrednictwem wiadomości SMS), Quishing (wykorzystujący spreparowane kody QR), Vishing (złośliwe połączenia telefoniczne). Nie każdy phishing odbywa się online. Niektórzy cyberprzestępcy stosują podejście hybrydowe, w którym maile phishingowe zawierają numer telefonu, pod którym kontynuowany jest atak na ofiarę. AI tworzy coraz bardziej wiarygodne ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Najpopularniejsze wirusy II 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy II 2005](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-II-2005-apURW9.jpg)

![Rejestracja spółki łatwiejsza [© tashatuvango - Fotolia.com] Rejestracja spółki łatwiejsza](https://s3.egospodarka.pl/grafika2/jedno-okienko/Rejestracja-spolki-latwiejsza-148050-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2014 [© R.Studio - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2014-151918-150x100crop.jpg)

![Rejestracja spółki jawnej teraz prostsza i tańsza [© Monet - Fotolia.com] Rejestracja spółki jawnej teraz prostsza i tańsza](https://s3.egospodarka.pl/grafika2/e-administracja/Rejestracja-spolki-jawnej-teraz-prostsza-i-tansza-172851-150x100crop.jpg)

![Znikają darmowe bankomaty. Jak nie płacić? [© guruXOX - Fotolia.com] Znikają darmowe bankomaty. Jak nie płacić?](https://s3.egospodarka.pl/grafika2/bankomat/Znikaja-darmowe-bankomaty-Jak-nie-placic-185090-150x100crop.jpg)

![Sprawdź, ile naprawdę kosztuje tani samochód [© forma82 - Fotolia.com] Sprawdź, ile naprawdę kosztuje tani samochód](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Sprawdz-ile-naprawde-kosztuje-tani-samochod-213632-150x100crop.jpg)

![OC: jakie marki aut ubezpieczamy najczęściej? [© Robert Kneschke - Fotolia.com] OC: jakie marki aut ubezpieczamy najczęściej?](https://s3.egospodarka.pl/grafika2/OC/OC-jakie-marki-aut-ubezpieczamy-najczesciej-221416-150x100crop.jpg)

![Tarcza antykryzysowa 7.0: nowe zwolnienie z ZUS [© FotolEdhar - Fotolia.com] Tarcza antykryzysowa 7.0: nowe zwolnienie z ZUS](https://s3.egospodarka.pl/grafika2/koronawirus/Tarcza-antykryzysowa-7-0-nowe-zwolnienie-z-ZUS-235602-150x100crop.jpg)

![Tarcza antykryzysowa 9.0: zwolnienie z ZUS za marzec i kwiecień 2021 r. [© apops - Fotolia.com] Tarcza antykryzysowa 9.0: zwolnienie z ZUS za marzec i kwiecień 2021 r.](https://s3.egospodarka.pl/grafika2/koronawirus/Tarcza-antykryzysowa-9-0-zwolnienie-z-ZUS-za-marzec-i-kwiecien-2021-r-237394-150x100crop.jpg)

![SIM swapping - jak się bronić? [© pixabay.com] SIM swapping - jak się bronić?](https://s3.egospodarka.pl/grafika2/SIM-swapping/SIM-swapping-jak-sie-bronic-238476-150x100crop.jpg)

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone](https://s3.egospodarka.pl/grafika/transakcje-online/Transakcje-online-firm-zle-zabezpieczone-MBuPgy.jpg)

![Klasyfikacje: PKD w 2012 roku stosujemy z 2007 [© freshidea - Fotolia.com] Klasyfikacje: PKD w 2012 roku stosujemy z 2007](https://s3.egospodarka.pl/grafika/PKD/Klasyfikacje-PKD-w-2012-roku-stosujemy-z-2007-IvEZM7.jpg)

![20 urodziny KDPW [© piotrszczepanek - Fotolia.com] 20 urodziny KDPW](https://s3.egospodarka.pl/grafika2/KDPW/20-urodziny-KDPW-146137-150x100crop.jpg)

![Jak zabezpieczyć smartfon przed utratą lub kradzieżą? [© pixabay.com] Jak zabezpieczyć smartfon przed utratą lub kradzieżą?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-smartfonow/Jak-zabezpieczyc-smartfon-przed-utrata-lub-kradzieza-241472-150x100crop.jpg)

![Problemy z ryczałtem. Przedsiębiorcy nie wiedzą, jakich stawek używać [© Robert Kneschke - Fotolia.com] Problemy z ryczałtem. Przedsiębiorcy nie wiedzą, jakich stawek używać](https://s3.egospodarka.pl/grafika2/ryczalt-ewidencjonowany/Problemy-z-ryczaltem-Przedsiebiorcy-nie-wiedza-jakich-stawek-uzywac-243317-150x100crop.jpg)

![Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury [© happystock - Fotolia.com] Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Europa-w-cyberzagrozeniu-zlosliwe-oprogramowanie-spada-z-chmury-260183-150x100crop.jpg)

![Po ransomware idzie nowe: raport McAfee Labs XII 2016 [© kaptn - Fotolia.com] Po ransomware idzie nowe: raport McAfee Labs XII 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Po-ransomware-idzie-nowe-raport-McAfee-Labs-XII-2016-186212-150x100crop.jpg)

![Internet a ochrona prywatności dziecka [© stoupa - Fotolia.com] Internet a ochrona prywatności dziecka](https://s3.egospodarka.pl/grafika/ochrona-danych-osobowych/Internet-a-ochrona-prywatnosci-dziecka-MBuPgy.jpg)

![Zasady wystawiania zwolnień lekarskich [© gilles lougassi - Fotolia.com] Zasady wystawiania zwolnień lekarskich](https://s3.egospodarka.pl/grafika2/zwolnienie-chorobowe/Zasady-wystawiania-zwolnien-lekarskich-98185-150x100crop.jpg)

![Tworzenie backupu - wskazówki [© shock - Fotolia.com] Tworzenie backupu - wskazówki](https://s3.egospodarka.pl/grafika2/odzyskiwanie-danych/Tworzenie-backupu-wskazowki-101227-150x100crop.jpg)

![Bezpieczny portfel i konto. Kradzież karty to nie tragedia [© NAN - Fotolia.com] Bezpieczny portfel i konto. Kradzież karty to nie tragedia](https://s3.egospodarka.pl/grafika2/karta-bankowa/Bezpieczny-portfel-i-konto-Kradziez-karty-to-nie-tragedia-179387-150x100crop.jpg)

![Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony [© merydolla - Fotolia.com] Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony](https://s3.egospodarka.pl/grafika2/Kup-Teraz-Zaplac-Pozniej/Kup-Teraz-Zaplac-Pozniej-Oszustwa-i-mechanizmy-obrony-240569-150x100crop.jpg)

![Branża eventowa ruszyła z impetem, ale ma 360 mln zł zaległości [© pixabay.com] Branża eventowa ruszyła z impetem, ale ma 360 mln zł zaległości](https://s3.egospodarka.pl/grafika2/branza-eventowa/Branza-eventowa-ruszyla-z-impetem-ale-ma-360-mln-zl-zaleglosci-246172-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Święta i dni wolne od pracy w Niemczech w 2025 roku [© Freepik] Święta i dni wolne od pracy w Niemczech w 2025 roku](https://s3.egospodarka.pl/grafika2/swieta/Swieta-i-dni-wolne-od-pracy-w-Niemczech-w-2025-roku-263408-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania [© Markus Winkler z Pixabay] Ryanair pozywa Polaka za awaryjne lądowanie. Żąda 3 tys. euro odszkodowania](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-pozywa-Polaka-za-awaryjne-ladowanie-Zada-3-tys-euro-odszkodowania-266036-150x100crop.jpg)

![Rynek wierzytelności nie hamuje [© AS Photograpy z Pixabay] Rynek wierzytelności nie hamuje](https://s3.egospodarka.pl/grafika2/dlugi/Rynek-wierzytelnosci-nie-hamuje-266028-150x100crop.jpg)

![Raty kredytów hipotecznych mogą spaść o prawie 20% [© Freepik] Raty kredytów hipotecznych mogą spaść o prawie 20%](https://s3.egospodarka.pl/grafika2/raty-kredytow/Raty-kredytow-hipotecznych-moga-spasc-o-prawie-20-266020-150x100crop.jpg)

![Zacznij korzystać z e-Poleconego [© Freepik] Zacznij korzystać z e-Poleconego](https://s3.egospodarka.pl/grafika2/e-Polecony/Zacznij-korzystac-z-e-Poleconego-266016-150x100crop.jpg)