-

![Ataki sieciowe: Barack Obama przynętą [© stoupa - Fotolia.com] Ataki sieciowe: Barack Obama przynętą]()

Ataki sieciowe: Barack Obama przynętą

... Ten złośliwy kod modyfikuje plik HOSTS na zainfekowanym komputerze, przekierowując połączenia witryn należących do jednego z największych banków w Peru na lokalny adres IP 127.0.0.1. ... plik, do którego prowadzi odsyłacz, nie zawiera aktualizacji, lecz złośliwe kody. To trojan Spyforms.BQ oraz rootkit Rootkit/Spyforms.BR, którego zadaniem jest ...

-

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011]()

Panda Global Protection 2011

... ciągłego podnoszenia poziomu ochrony dla światowej społeczności użytkowników. Panda Global Protection 2011 korzysta z szerokiej bazy wiedzy, oferując użytkownikom szybką reakcję na wszystkie pojawiające się nowe złośliwe kody.

-

![Kaspersky PURE 2.0 Kaspersky PURE 2.0]()

Kaspersky PURE 2.0

... funkcja pozwalająca na bezpieczne przechowywanie nie tylko haseł i loginów, ale również osobistych notatek zawierających poufne informacje, takie jak kody PIN dla kart SIM, kody ... historię surfowania, pliki tymczasowe, ciasteczka, wpisy w rejestrze oraz zwalniać miejsce na dysku twardym, co może przyspieszyć działanie całego systemu. Niszczarka ...

-

![Lato 2012 - upały, burze i duże zniszczenia [© Irina Fischer - Fotolia.com] Lato 2012 - upały, burze i duże zniszczenia]()

Lato 2012 - upały, burze i duże zniszczenia

... trakcie której wystąpiła trąba powietrzna (zniszczone ponad 500 hektarów lasu i ponad 100 budynków). Niestety właściciele uszkodzonych nieruchomości mogą najczęściej liczyć na własną zaradność oraz jednorazowe państwowe zasiłki dla najbardziej poszkodowanych. Jak informują firmy ubezpieczeniowe, umowy ubezpieczenia od skutków burz, ulewnych deszczy ...

-

![Europejscy konsumenci a zakupy [© Petro Feketa - Fotolia.com] Europejscy konsumenci a zakupy]()

Europejscy konsumenci a zakupy

... kody QR, czyli kwadratowe kody kreskowe. “Raport pokazuje, że ogólnie rzecz biorąc zakupy internetowe w Europie uzupełniają zakupy w tradycyjnych sklepach, a Polska jest ciągle na ...

-

![Koń trojański: poradnik oswajania Koń trojański: poradnik oswajania]()

Koń trojański: poradnik oswajania

... się coraz bardziej niebezpieczne. Na internautów czyha wiele zasadzek, a ich omijanie wymaga wyjątkowej ostrożności i podstawowej wiedzy na temat zagrożeń sieciowych. Złośliwe ... podzielić losów mieszkańców Troi. Istnieje co najmniej kilka prostych sposobów na przechytrzenie podstępnego wroga. Nie należy otwierać i pobierać plików pochodzących z ...

-

![Wadliwe produkty: nowe przepisy o ochronie konsumentów przyjęte Wadliwe produkty: nowe przepisy o ochronie konsumentów przyjęte]()

Wadliwe produkty: nowe przepisy o ochronie konsumentów przyjęte

... mogli również ubiegać się o rekompensatę za straty niematerialne, w tym medycznie stwierdzony uszczerbek na zdrowiu psychicznym. Nowe prawo zapewnia również, że osoby, które poniosły szkodę ... w Dzienniku Urzędowym UE. Nowe przepisy będą miały zastosowanie do produktów wprowadzanych na rynek 24 miesiące po wejściu w życie tej dyrektywy. Kontekst Nowa ...

-

![Powódź jako siła wyższa a przedawnienie roszczeń i odpowiedzialność za szkodę [© Freepik] Powódź jako siła wyższa a przedawnienie roszczeń i odpowiedzialność za szkodę]()

Powódź jako siła wyższa a przedawnienie roszczeń i odpowiedzialność za szkodę

... pary, gazu, elektryczności, paliw płynnych itp.) ponosi odpowiedzialność za szkodę na osobie lub mieniu, wyrządzoną komukolwiek przez ruch przedsiębiorstwa lub zakładu, ... Rady Ministrów z dnia 16.09.2024 r. w sprawie wprowadzenia stanu klęski żywiołowej na obszarze części województwa dolnośląskiego, opolskiego oraz śląskiego (Dz.U. 2024, poz. 1365 ...

-

![Kara umowna: kiedy można żądać jej zmniejszenia? [© markus dehlzeit - Fotolia.com] Kara umowna: kiedy można żądać jej zmniejszenia?]()

Kara umowna: kiedy można żądać jej zmniejszenia?

... zobowiązania niepieniężnego nastąpi przez zapłatę określonej sumy pieniężnej (art. 483 § 1 k.c.). Kara umowna ma charakter kompensacyjny i w zasadzie wyłącza możliwość dochodzenia odszkodowania na zasadach ogólnych. Oznacza to, że wierzyciel jest uprawniony wyłącznie do dochodzenia zapłaty kwoty określonej w klauzuli kary umownej i to bez względu ...

-

![Transport drogowy: rażące niedbalstwo przewoźnika [© Ivan Kruk - Fotolia.com] Transport drogowy: rażące niedbalstwo przewoźnika]()

Transport drogowy: rażące niedbalstwo przewoźnika

... ona w pełnej wysokości za szkody w towarze. Nie warto wtedy rezygnować z odszkodowania. Trzeba walczyć. Umowa przewozu jest umową rezultatu, co przekładając na język mniej prawniczy oznacza, że przewoźnik ma obowiązek wykonania konkretnego świadczenia – dostarczenia przesyłki w stanie niepogorszonym. Firma transportowa odpowiada za uszkodzenie ...

-

![Wypadki drogowe: szkody za granicą kosztowały 1,3 mld zł [© pixabay.com] Wypadki drogowe: szkody za granicą kosztowały 1,3 mld zł]()

Wypadki drogowe: szkody za granicą kosztowały 1,3 mld zł

... dziennie W ubiegłym roku kierujący pojazdami z polskimi tablicami rejestracyjnymi spowodowali na zagranicznych drogach 63,5 tys. kolizji i wypadków. Średnio dochodziło do 170 szkód dziennie z ... około 13 mln zł. Często szkody nieubezpieczonymi pojazdami zarejestrowanymi w Polsce na zagranicznych drogach powodują kierowcy, którzy przeprowadzili się do ...

-

![Powódź 2024: straty mogą być większe niż sądzimy [© cristina_gottardi na Freepik] Powódź 2024: straty mogą być większe niż sądzimy]()

Powódź 2024: straty mogą być większe niż sądzimy

... dotyczące również kosztów ewentualnych napraw oraz remontów - zarówno budynków, jak i na przykład dróg oraz mostów. Między innymi dlatego szacunki strat i ... pow. bielski - 120% pow. pszczyński - 127% pow. karkonoski - 170% Powyższa lista uwzględniająca powiaty i miasta na prawach powiatu, które objął stan klęski żywiołowej, potwierdza szybkie ...

-

![PandaLabs: zagrożenia internetowe I kw. 2011 PandaLabs: zagrożenia internetowe I kw. 2011]()

PandaLabs: zagrożenia internetowe I kw. 2011

... złośliwych aplikacji, a kilka dni później usunęła je z telefonów użytkowników. Haker zaatakował na Facebooku Zwracając się do portalu Facebook, 23-letni mieszkaniec Kalifornii George S. ... e-mail i szantażu. Grozi mu do sześciu lat więzienia. Wykorzystując informacje udostępniane na Facebooku, przestępca zdobywał dostęp do kont e-mail swoich ofiar. Po ...

-

![Europa: wydarzenia tygodnia 43/2013 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 43/2013]()

Europa: wydarzenia tygodnia 43/2013

... wstrzymała import produktów mlecznych tłumacząc to wykryciem w nich drożdży, pleśni i bakterii E.coli. W listopadzie w Wilnie odbędzie się szczyt Partnerstwa Wschodniego w Wilnie, na którym Ukraina ma podpisać umowę stowarzyszeniową z UE, a Mołdawia i Gruzja - parafować takie porozumienie. Rosja jest temu przeciwna. Konwent SPD ogromną większością ...

-

![Polisa OC sprawcy wypadku: łatwiej o zwrot kosztów prywatnego leczenia [© pb press - Fotolia.com] Polisa OC sprawcy wypadku: łatwiej o zwrot kosztów prywatnego leczenia]()

Polisa OC sprawcy wypadku: łatwiej o zwrot kosztów prywatnego leczenia

... ma więc prawa wymuszać jakiejkolwiek presji korzystania z publicznych placówek, powołując się na konieczność redukcji kosztów. Nie można jednak zapominać, że w praktyce ... . Praktyka likwidacji szkód tego typu przez Ubezpieczycieli przekształciła się niewątpliwie na korzyść poszkodowanych. Nie jest to jednak całościowe zwycięstwo, choć niewątpliwie ...

-

![Kradzież danych - jak się ustrzec [© Minerva Studio - Fotolia.com] Kradzież danych - jak się ustrzec]()

Kradzież danych - jak się ustrzec

... Pacific Bell. Cała trójka już wcześniej penetrowała pojemniki na śmieci Pacific Bell, dzięki czemu nauczyła się wszystkiego, co było zawarte w podręcznikach technicznych i listach pracowników przedsiębiorstwa. Kiedy już wiedzieli o firmie wystarczająco dużo, postanowili zdobyć kody, które umożliwiałyby im praktycznie swobodny dostęp do systemów ...

-

![Kaspersky Lab: szkodliwe programy VII 2011 Kaspersky Lab: szkodliwe programy VII 2011]()

Kaspersky Lab: szkodliwe programy VII 2011

... na wersje ZitMo działające na platformach Symbian, Windows Mobile oraz BlackBerry, tym razem ZitMo został zmodyfikowany w taki sposób, aby mógł atakować urządzenia z Androidem. ZitMo (sklasyfikowany przez Kaspersky Lab jako Trojan-Spy.AndroidOS.Zbot) kradnie kody ...

-

![Bezpieczeństwo sieci w 2012 [© stoupa - Fotolia.com] Bezpieczeństwo sieci w 2012]()

Bezpieczeństwo sieci w 2012

... ich krytycznej infrastrukturze. Wiele z tych wydarzeń zespół badawczy FortiGuard przewidział w swoich prognozach na 2011 rok, podczas gdy inne, takie, jak kara więzienia i grzywny dla osób przechowujących na swoim komputerze złośliwe kody, były bardziej zaskakujące. 2012 zapowiada się jeszcze bardziej niepokojąco. Patrząc w swoją „kryształową ...

-

![Skoda Superb 2.0 TDI Laurin&Klement Skoda Superb 2.0 TDI Laurin&Klement]()

Skoda Superb 2.0 TDI Laurin&Klement

... są naprawdę wygodne, podgrzewane i wyposażone w podnóżki. Rzućmy jeszcze okiem na bagażnik. Jest na tyle duży, że bez problemu pomieści zestaw kijów golfowych… ... wyciszenie i dobrze tłumiące zawieszenie skutecznie komplikują oszacowanie prędkości na ucho i na oko. O jazdę na mandat w tym samochodzie naprawdę nietrudno. Jeżeli już wspomnieliśmy o ...

-

![Media społecznościowe bez znaczenia dla e-commerce? [© Sondem - Fotolia.com] Media społecznościowe bez znaczenia dla e-commerce?]()

Media społecznościowe bez znaczenia dla e-commerce?

... z wykorzystaniem wszystkich technologii cyfrowych, regularnie dokonujących zakupów online i pozytywnie nastawionych do sprzedawców korzystających z technologii takich jak kody QR czy aplikacje na urządzenia mobilne. Kupujący technofile (Technofile Digital Shoppers) - 27% respondentów - Grupa osób podchodzących z entuzjazmem do technologii cyfrowych ...

-

![Škoda Superb liderem wartości rezydualnych w segmencie D Škoda Superb liderem wartości rezydualnych w segmencie D]()

Škoda Superb liderem wartości rezydualnych w segmencie D

... ze względu na pojemność silnika przekraczającą dwa litry i wiążącą się z tym znacznie wyższą akcyzą, nowa szóstka jest o 21 100 zł droższa od Toyoty i o 26 300 zł od Škody. Model z ... 220 zł lub Mercedesa C z jednostką wysokoprężną za 163 000 zł. Jeżeli zdecydujemy się na zakup Škody Superb za 94 700 zł, po czterech latach stracimy około 53 700 zł, w ...

-

![SCO zawiesza sprzedaż Linuxa [© Nmedia - Fotolia.com] SCO zawiesza sprzedaż Linuxa]()

SCO zawiesza sprzedaż Linuxa

... na użytkowników komercyjnych. "SCO przedsięwzięło ten krok w związku z koniecznością rozwiązania bardzo ważnych dla nas spraw dotyczących własności praw intelektualnych - powiedział Chris Sontag, Senior Vice President SCO Group i Dyrektor Generalny SCOsource - W przypadku kiedy posiadane przez SCO kody ...

-

![Metki radiowe zamiast kodów paskowych [© violetkaipa - Fotolia.com] Metki radiowe zamiast kodów paskowych]()

Metki radiowe zamiast kodów paskowych

... IBM i holenderski producent elektroniki użytkowej Philips będą wspólnie sprzedawać metki radiowe, które zastąpią stosowane dotychczas kody paskowe. Philips będzie produkował cienkie układy półprzewodnikowe umieszczane na towarach, natomiast IBM będzie dostawcą infrastruktury sprzętowej systemu obsługującego nowe metki. Firmy nie ujawniły szczegółów ...

Tematy: metki radiowe, kody paskowe -

![Wykryj nieznane wirusy [© Nmedia - Fotolia.com] Wykryj nieznane wirusy]()

Wykryj nieznane wirusy

... nieznanych wirusach analizując, czy je zablokować. Proces identyfikuje tylko te złośliwe kody, które stanowią potencjalne zagrożenie w zabezpieczonym komputerze. Wykorzystywana często heurystyka w oprogramowaniu antywirusowym opiera się na zasadzie prostych podobieństw, charakterystycznych dla znanych wirusów. Technologie TruPrevent są działaniem ...

-

![VIA publikuje źródła sterowników [© violetkaipa - Fotolia.com] VIA publikuje źródła sterowników]()

VIA publikuje źródła sterowników

... płyt głównych VIA EPIA, firma wypuściła na rynek kod źródłowy sterownika grafiki ... na sprzęcie VIA. „Wraz z tą ofertą poszerzamy nasz wkład we wspólnotę systemów otwartych, dostarczając cenny element programowy dla naszych platform,” skomentował Steve Charng, kierownik działu Rozwoju Oprogramowania, VIA Technologies, Inc. „Udostępniając kody ...

-

![Mapa wirusów F-Secure [© stoupa - Fotolia.com] Mapa wirusów F-Secure]()

Mapa wirusów F-Secure

... dotyczące rozprzestrzeniania się wirusów na całym świcie. Wybierasz się do Krakowa, Singapuru, Chicago - możesz sprawdzić na jakie zagrożenia będzie tam narażony Twój komputer. Na stronie F-Secure dostępna jest mapa, która 24 godziny na dobę i siedem dni w tygodniu pokazuje jakie złośliwe kody rozprzestrzeniają się w danym kraju ...

-

![Java wreszcie otwarta [© Nmedia - Fotolia.com] Java wreszcie otwarta]()

Java wreszcie otwarta

... operacyjny Linux. Zezwolenie programistom na wgląd do kodu oprogramowania i dowolną jego modyfikację przyczyni się do unowocześnienia programu. Producent liczy na to, że kreatywność internatów wpłynie także na stworzenie nowych typów aplikacji. Według zapewnień przedstawiciela firmy Sun Microsystems, wszystkie kody będą udostępnione do marca 2007 ...

-

![Keyloggery - jak działają i jak można je wykryć Keyloggery - jak działają i jak można je wykryć]()

Keyloggery - jak działają i jak można je wykryć

... kody są weryfikowane przez serwer; podejmowana jest decyzja, czy użytkownik może uzyskać dostęp do poufnych danych. Jeśli do generowania hasła wykorzystywany jest kalkulator, użytkownik wprowadza swój kod PIN na ...

-

![Groźny trojan Piraci z Karaibów Groźny trojan Piraci z Karaibów]()

Groźny trojan Piraci z Karaibów

... się komunikat o problemach z odtworzeniem fragmentów filmu. Pojawia się również informacja, że na komputerze nie ma odpowiednich kodeków do otworzenia pliku. Dlatego zaleca ... próbują skłonić użytkowników do podjęcia określonych działań, aby rozprzestrzenić złośliwe kody w jak największych ilościach. Dlatego należy zachować zdrowy rozsądek i nie ...

-

![Próba kradzieży a odpowiedzialność materialna pracownika [© fotogestoeber - Fotolia.com] Próba kradzieży a odpowiedzialność materialna pracownika]()

Próba kradzieży a odpowiedzialność materialna pracownika

... że w sytuacji przedstawionej we wstępie pociągnięcie pracownika do odpowiedzialności materialnej na podstawie art. 114 i następnych K.p. nie jest możliwe. Zatrudniony ... I PKN 532/00, OSNP 2003, Nr 11, poz. 265), już samo usiłowanie kradzieży na szkodę pracodawcy przesądza o ciężkim naruszeniu podstawowego obowiązku pracowniczego dbałości o mienie ...

-

![Koszty drukowania: brak kontroli w firmach Koszty drukowania: brak kontroli w firmach]()

Koszty drukowania: brak kontroli w firmach

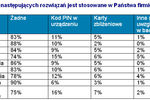

... podstawowych rozwiązań redukujących liczbę odpadów związanych z drukiem. Taki wynik plasuje Polskę w europejskiej średniej. Zaledwie jedna na dziesięć firm w Polsce wprowadziła kontrolę kosztów druku poprzez kody PIN. 6% przedsiębiorstw autoryzuje wydruki, stosując system kart zbliżeniowych. Badania pokazały, że we wszystkich grupach wiekowych ...

-

![Kod tytułu ubezpieczenia emeryta [© endostock - Fotolia.com] Kod tytułu ubezpieczenia emeryta]()

Kod tytułu ubezpieczenia emeryta

... , a także ubezpieczeniu zdrowotnemu. W konsekwencji na płatniku ciąży obowiązek zgłoszenia sprzątaczki emerytki do ubezpieczeń społecznych i ubezpieczenia zdrowotnego na formularzu ZUS ZUA w ciągu 7 dni od dnia powstania obowiązku tych ubezpieczeń. Jaki kod? Używane w dokumentach zgłoszeniowych kody tytułu ubezpieczenia składają się z 6 znaków ...

-

![Prawo spadkowe - zapis windykacyjny [© freshidea - Fotolia.com] Prawo spadkowe - zapis windykacyjny]()

Prawo spadkowe - zapis windykacyjny

... konieczne w przypadku zapisu zwykłego; skutki obligacyjne powstają z chwilą śmierci spadkodawcy. Dopiero zapis windykacyjny umożliwił szybkie nabycie określonych przedmiotów majątkowych. Z uwagi na przedmiot zapisu windykacyjnego, którym może być: rzecz oznaczona co do tożsamości, zbywalne prawo majątkowe (jak np. udziały w spółkach czy papiery ...

-

![Obliczanie odszkodowania za szkodę z udziałem poszkodowanego: niejasne zasady [© loraks - Fotolia.com] Obliczanie odszkodowania za szkodę z udziałem poszkodowanego: niejasne zasady]()

Obliczanie odszkodowania za szkodę z udziałem poszkodowanego: niejasne zasady

... poszkodowany przyczynił się do powstania szkody, to zgodnie z art. 362 Kc ciążący na sprawcy (lub jego ubezpieczycielu w zakresie OC) obowiązek naprawienia szkody ulega odpowiedniemu ... od ubezpieczyciela lub innego podmiotu, a przyczynienie zostanie ujawnione dopiero później, na etapie likwidacji szkody lub w toku sporu sądowego. W praktyce mogą ...

-

![Nie zawsze skorzystasz z BLS [© mrivserg - Fotolia.com] Nie zawsze skorzystasz z BLS]()

Nie zawsze skorzystasz z BLS

... więcej. Ubezpieczyciel nie rozpocznie procedury BLS, jeśli samochód osobowy uległ zniszczeniu na przykład w wyniku uderzenia w przydrożny słup czy drzewo. Kierowca będzie musiał ... praktyce oznacza to, że odszkodowanie od swojego ubezpieczyciela kierowca może otrzymać na przykład za uszkodzenie samochodu czy też zniszczenie fotelika lub wózka ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ataki sieciowe: Barack Obama przynętą [© stoupa - Fotolia.com] Ataki sieciowe: Barack Obama przynętą](https://s3.egospodarka.pl/grafika/ataki-sieciowe/Ataki-sieciowe-Barack-Obama-przyneta-MBuPgy.jpg)

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Global-Protection-2011-Qq30bx.jpg)

![Lato 2012 - upały, burze i duże zniszczenia [© Irina Fischer - Fotolia.com] Lato 2012 - upały, burze i duże zniszczenia](https://s3.egospodarka.pl/grafika2/upaly/Lato-2012-upaly-burze-i-duze-zniszczenia-102121-150x100crop.jpg)

![Europejscy konsumenci a zakupy [© Petro Feketa - Fotolia.com] Europejscy konsumenci a zakupy](https://s3.egospodarka.pl/grafika2/konsumenci/Europejscy-konsumenci-a-zakupy-119844-150x100crop.jpg)

![Powódź jako siła wyższa a przedawnienie roszczeń i odpowiedzialność za szkodę [© Freepik] Powódź jako siła wyższa a przedawnienie roszczeń i odpowiedzialność za szkodę](https://s3.egospodarka.pl/grafika2/powodz/Powodz-jako-sila-wyzsza-a-przedawnienie-roszczen-i-odpowiedzialnosc-za-szkode-262177-150x100crop.jpg)

![Kara umowna: kiedy można żądać jej zmniejszenia? [© markus dehlzeit - Fotolia.com] Kara umowna: kiedy można żądać jej zmniejszenia?](https://s3.egospodarka.pl/grafika2/kara-umowna/Kara-umowna-kiedy-mozna-zadac-jej-zmniejszenia-106781-150x100crop.jpg)

![Transport drogowy: rażące niedbalstwo przewoźnika [© Ivan Kruk - Fotolia.com] Transport drogowy: rażące niedbalstwo przewoźnika](https://s3.egospodarka.pl/grafika2/transport-drogowy/Transport-drogowy-razace-niedbalstwo-przewoznika-178794-150x100crop.jpg)

![Wypadki drogowe: szkody za granicą kosztowały 1,3 mld zł [© pixabay.com] Wypadki drogowe: szkody za granicą kosztowały 1,3 mld zł](https://s3.egospodarka.pl/grafika2/wypadek-drogowy/Wypadki-drogowe-szkody-za-granica-kosztowaly-1-3-mld-zl-241509-150x100crop.jpg)

![Powódź 2024: straty mogą być większe niż sądzimy [© cristina_gottardi na Freepik] Powódź 2024: straty mogą być większe niż sądzimy](https://s3.egospodarka.pl/grafika2/powodz/Powodz-2024-straty-moga-byc-wieksze-niz-sadzimy-262201-150x100crop.jpg)

![Europa: wydarzenia tygodnia 43/2013 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 43/2013](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-43-2013-sNRO59.jpg)

![Polisa OC sprawcy wypadku: łatwiej o zwrot kosztów prywatnego leczenia [© pb press - Fotolia.com] Polisa OC sprawcy wypadku: łatwiej o zwrot kosztów prywatnego leczenia](https://s3.egospodarka.pl/grafika2/OC-sprawcy/Polisa-OC-sprawcy-wypadku-latwiej-o-zwrot-kosztow-prywatnego-leczenia-190815-150x100crop.jpg)

![Kradzież danych - jak się ustrzec [© Minerva Studio - Fotolia.com] Kradzież danych - jak się ustrzec](https://s3.egospodarka.pl/grafika/niszczenie-dokumentow/Kradziez-danych-jak-sie-ustrzec-iG7AEZ.jpg)

![Bezpieczeństwo sieci w 2012 [© stoupa - Fotolia.com] Bezpieczeństwo sieci w 2012](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Bezpieczenstwo-sieci-w-2012-MBuPgy.jpg)

![Media społecznościowe bez znaczenia dla e-commerce? [© Sondem - Fotolia.com] Media społecznościowe bez znaczenia dla e-commerce?](https://s3.egospodarka.pl/grafika2/media-spolecznosciowe/Media-spolecznosciowe-bez-znaczenia-dla-e-commerce-144154-150x100crop.jpg)

![SCO zawiesza sprzedaż Linuxa [© Nmedia - Fotolia.com] SCO zawiesza sprzedaż Linuxa](https://s3.egospodarka.pl/grafika/linux/SCO-zawiesza-sprzedaz-Linuxa-Qq30bx.jpg)

![Metki radiowe zamiast kodów paskowych [© violetkaipa - Fotolia.com] Metki radiowe zamiast kodów paskowych](https://s3.egospodarka.pl/grafika/metki-radiowe/Metki-radiowe-zamiast-kodow-paskowych-SdaIr2.jpg)

![Wykryj nieznane wirusy [© Nmedia - Fotolia.com] Wykryj nieznane wirusy](https://s3.egospodarka.pl/grafika/nieznane-wirusy/Wykryj-nieznane-wirusy-Qq30bx.jpg)

![VIA publikuje źródła sterowników [© violetkaipa - Fotolia.com] VIA publikuje źródła sterowników](https://s3.egospodarka.pl/grafika/VIA-Technologies/VIA-publikuje-zrodla-sterownikow-SdaIr2.jpg)

![Mapa wirusów F-Secure [© stoupa - Fotolia.com] Mapa wirusów F-Secure](https://s3.egospodarka.pl/grafika/F-Secure/Mapa-wirusow-F-Secure-MBuPgy.jpg)

![Java wreszcie otwarta [© Nmedia - Fotolia.com] Java wreszcie otwarta](https://s3.egospodarka.pl/grafika/Java/Java-wreszcie-otwarta-Qq30bx.jpg)

![Próba kradzieży a odpowiedzialność materialna pracownika [© fotogestoeber - Fotolia.com] Próba kradzieży a odpowiedzialność materialna pracownika](https://s3.egospodarka.pl/grafika/odpowiedzialnosc-majatkowa-pracownika/Proba-kradziezy-a-odpowiedzialnosc-materialna-pracownika-5tvaz6.jpg)

![Kod tytułu ubezpieczenia emeryta [© endostock - Fotolia.com] Kod tytułu ubezpieczenia emeryta](https://s3.egospodarka.pl/grafika/ubezpieczenia-spoleczne/Kod-tytulu-ubezpieczenia-emeryta-r420Ug.jpg)

![Prawo spadkowe - zapis windykacyjny [© freshidea - Fotolia.com] Prawo spadkowe - zapis windykacyjny](https://s3.egospodarka.pl/grafika/zapis-windykacyjny/Prawo-spadkowe-zapis-windykacyjny-IvEZM7.jpg)

![Obliczanie odszkodowania za szkodę z udziałem poszkodowanego: niejasne zasady [© loraks - Fotolia.com] Obliczanie odszkodowania za szkodę z udziałem poszkodowanego: niejasne zasady](https://s3.egospodarka.pl/grafika2/wysokosc-odszkodowania/Obliczanie-odszkodowania-za-szkode-z-udzialem-poszkodowanego-niejasne-zasady-131987-150x100crop.jpg)

![Nie zawsze skorzystasz z BLS [© mrivserg - Fotolia.com] Nie zawsze skorzystasz z BLS](https://s3.egospodarka.pl/grafika2/bezposrednia-likwidacja-szkody/Nie-zawsze-skorzystasz-z-BLS-157697-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu? [© Freepik] Ryanair odleciał bez 20 pasażerów. Czy to kolejny przypadek overbookingu?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-odlecial-bez-20-pasazerow-Czy-to-kolejny-przypadek-overbookingu-266178-150x100crop.jpg)