-

![Wirusy, robaki i trojany dla systemów Unix w 2005 Wirusy, robaki i trojany dla systemów Unix w 2005]()

Wirusy, robaki i trojany dla systemów Unix w 2005

... , który może być następnie wykorzystany jako platforma do ataków na inne komputery. Gdy tylko określona platforma staje się popularniejsza, natychmiast tworzone są dla niej wirusy ... .Linux.Rs. Są to jedyne incydenty spowodowane w 2005 roku przez złośliwe oprogramowanie dla Linuksa. Biorąc pod uwagę epidemie wywołane w 2002 i 2003 roku przez wirusy ...

Tematy: Platformy nix, Linuks, złośliwe programy, wirusy, trojany, adware, złośliwy kod, ataki internetowe, hakerzy -

![10 największych zagrożeń w 2007 r. [© Scanrail - Fotolia.com] 10 największych zagrożeń w 2007 r.]()

10 największych zagrożeń w 2007 r.

... , czyli odmiany phishingu dokonywanej przy użyciu wiadomości SMS. Adware, czyli oprogramowanie do wyświetlania reklam stanie się zjawiskiem dominującym. Wzrośnie także ... cyberprzestępców, którzy często korzystają z nadmiernego zaufania jakim w Polsce wciąż darzymy nasze komputery. Działania hakerów często mają swój początek od kradzieży na przykład ...

-

![Nowe zagrożenie drive-by pharming [© stoupa - Fotolia.com] Nowe zagrożenie drive-by pharming]()

Nowe zagrożenie drive-by pharming

... komputery odpowiedzialne za przekształcanie nazw internetowych w rzeczywiste adresy IP (adresy protokołu internetowego), które pełnią funkcję „drogowskazów” w Internecie. Aby dwa komputery ... mogą łatwo odgadnąć. Należy korzystać z rozwiązań ochronnych zawierających oprogramowanie antywirusowe, zaporę ogniową, mechanizm wykrywania włamań i ochronę ...

-

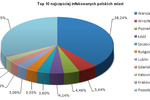

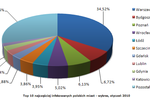

![Wirusy i robaki w Polsce VI 2009 Wirusy i robaki w Polsce VI 2009]()

Wirusy i robaki w Polsce VI 2009

... dotyczy szkodliwego oprogramowania (Top 20), które jest odpowiedzialne za najczęstsze ataki na komputery polskich użytkowników. Top 10 najczęściej infekowanych polskich miast Pierwszy wykres przedstawia dziesięć ... użyciu klawiatury. Dodatkowo Zbot próbuje ściągać inne szkodliwe programy, w tym trojany udające oprogramowanie antywirusowe, zachęcające ...

-

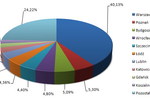

![Szkodliwe programy w Polsce VIII 2009 Szkodliwe programy w Polsce VIII 2009]()

Szkodliwe programy w Polsce VIII 2009

... inicjujących ponad 5% infekcji (kolor pomarańczowy na mapce). Top 20 najpopularniejszych zagrożeń w Polsce Druga część raportu przedstawia szkodliwe oprogramowanie (Top 20), które najczęściej atakowało komputery polskich użytkowników. Podobnie, jak w raporcie lipcowym było bardzo dużo nowości w stosunku do czerwca, tak i w sierpniu mamy analogiczną ...

-

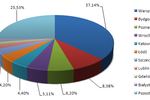

![Szkodliwe programy w Polsce X 2009 Szkodliwe programy w Polsce X 2009]()

Szkodliwe programy w Polsce X 2009

... podchodzić z ograniczonym zaufaniem do takich treści. Top 20 najpopularniejszych zagrożeń w Polsce Druga część raportu przedstawia szkodliwe oprogramowanie (Top 20), które najczęściej atakowało komputery polskich użytkowników. Zazwyczaj w comiesięcznych rankingach Top 20 szkodliwego oprogramowania występuje bardzo dużo nowości. Tym razem sytuacja ...

-

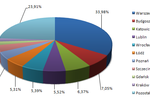

![Szkodliwe programy w Polsce XI 2009 Szkodliwe programy w Polsce XI 2009]()

Szkodliwe programy w Polsce XI 2009

... , które najczęściej atakowało polskich użytkowników. Top 20 najpopularniejszych zagrożeń w Polsce Druga część raportu przedstawia szkodliwe oprogramowanie (Top 20), które najczęściej atakowało komputery polskich użytkowników. Dokładnie połowa szkodników z Top 20 w listopadzie to nowości, które nie wystąpiły w październikowym zestawieniu ...

-

![Szkodliwe programy w Polsce XII 2009 Szkodliwe programy w Polsce XII 2009]()

Szkodliwe programy w Polsce XII 2009

... , które najczęściej atakowało polskich użytkowników. Top 20 najpopularniejszych zagrożeń w Polsce Druga część raportu przedstawia szkodliwe oprogramowanie (Top 20), które najczęściej atakowało komputery polskich użytkowników. Wszystkie szkodliwe programy z tabeli dpowiadają za 65% infekcji w Polsce. W porównaniu do poprzednich zestawień ...

-

![Kaspersky Lab: szkodliwe programy I 2010 Kaspersky Lab: szkodliwe programy I 2010]()

Kaspersky Lab: szkodliwe programy I 2010

... różne downloadery skryptów, które infekują komputery użytkowników szkodliwymi programami. Warto wspomnieć, że druga epidemia trojana Gumblara dość szybko skończyła się. Pozostaje nam poczekać i zobaczyć, czy będzie trzecia. Ogólnie, nie nastąpiły poważniejsze zmiany w trendach. Szkodliwe oprogramowanie rozprzestrzenia się aktywnie za pośrednictwem ...

-

![Trojan Zeus atakuje Trojan Zeus atakuje]()

Trojan Zeus atakuje

... podstawowe mechanizmy bezpieczeństwa sieci - podaje GData. Globalny atak na firmowe komputery Botnet o nazwie Kneber, wykorzystywany jest przez cybeprzestępców do popełniania ... na skrzynkę e-mail” wyjaśnia Tomasz Zamarlik z G Data Software, firmy dostarczającej oprogramowanie antywirusowe. Jak uniknąć zagrożenia? Kneber jest wariantem botnetu Zombie, ...

-

![Szkodliwe programy w Polsce I 2010 Szkodliwe programy w Polsce I 2010]()

Szkodliwe programy w Polsce I 2010

... od kiedy ukazują się raporty dla Polski. Top 20 najpopularniejszych zagrożeń w Polsce Druga część raportu przedstawia szkodliwe oprogramowanie (Top 20), które najczęściej atakowało komputery polskich użytkowników. Wszystkie szkodliwe programy z Top 20 w styczniu odpowiadają za niemal połowę infekcji systemów polskich użytkowników (dokładnie ...

-

![Kaspersky Lab: szkodliwe programy IV 2010 Kaspersky Lab: szkodliwe programy IV 2010]()

Kaspersky Lab: szkodliwe programy IV 2010

... Skrypty te szukają w Internecie różnych wariantów trojanów downloaderów, które, po zainstalowaniu, pobierają i uruchamiają wiele innych szkodliwych programów. Szkodliwe oprogramowanie pobierane na komputery zainfekowane exploitem Pdfka.cab (2 miejsce) obejmowały warianty rodziny PSWTool.Win32.MailPassView. Programy z tej grupy są wykorzystywane do ...

-

![Spam a prawo Spam a prawo]()

Spam a prawo

... Australijski rząd aktywnie angażuje dostawców internetowych w walkę ze spamem: mają oni obowiązek wykrywać komputery zombie w swoich sieciach (zainfekowane komputery użytkowników końcowych rozprzestrzeniające szkodliwe oprogramowanie i spam) i pomagać użytkownikom w leczeniu zainfekowanych maszyn. Ponadto, użytkownikom oferuje się proste narzędzie ...

-

![Cyberprzestępcy a luki w oprogramowaniu Cyberprzestępcy a luki w oprogramowaniu]()

Cyberprzestępcy a luki w oprogramowaniu

... wtedy jeden z exploitów wykorzystujących luki w zabezpieczeniach Javy zawartych w pakiecie pobierze szkodliwe oprogramowanie na komputer ofiary. Tego rodzaju atak jest określany jako “ ... programu generowany jest specjalny skrót LNK, który następnie trafia na atakowane komputery. Szkodliwy program uruchamia się, gdy użytkownik otwiera pakiet sieciowy ...

-

![Globalny spam w I kw. 2011 Globalny spam w I kw. 2011]()

Globalny spam w I kw. 2011

... oprogramowaniem, które włącza ich komputery do sieci botnet. Aby walczyć ze spamerami, nie wystarczy jedynie korzystać z aktualnego oprogramowania security, trzeba jeszcze oprzeć się pokusie zakupu reklamowanych w kampaniach spam produktów." Sophos zaleca, aby firmy automatycznie aktualizowały oprogramowanie antywirusowe i uruchomiły skonsolidowane ...

-

![Spam w IV 2011 r. Spam w IV 2011 r.]()

Spam w IV 2011 r.

... w rozkładzie wychodzącego ruchu spamowego według państw były nieznaczne. Szkodliwe oprogramowanie w ruchu pocztowym W kwietniu szkodliwe pliki zostały wykryte w 3,65% wszystkich wiadomości ... wykorzystywany do kompresowania takich programów, drugi do pobierania ich na komputery użytkowników. Wygląda na to, że fałszywe programy antywirusowe powróciły ...

-

![Adobe Flash Player 11 i Adobe AIR 3 [© Nmedia - Fotolia.com] Adobe Flash Player 11 i Adobe AIR 3]()

Adobe Flash Player 11 i Adobe AIR 3

... użytkownikom komputerów PC i różnych innych urządzeń. Oprogramowanie Flash Player 11 i AIR 3 będzie dostępne na początku października 2011 roku. Flash Builder i Flex, platforma Adobe z otwartym dostępem do kodu źródłowego służąca do tworzenia aplikacji mobilnych, internetowych i na komputery PC, będzie oferować obsługę nowych funkcji ...

-

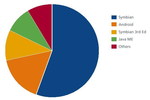

![McAfee: zagrożenia internetowe III kw. 2011 McAfee: zagrożenia internetowe III kw. 2011]()

McAfee: zagrożenia internetowe III kw. 2011

... poprzednim. Prawie wszystkie nowe zagrożenia mobilne wykryte trzecim kwartale były wymierzone właśnie w system Android. „To był trudny okres, ponieważ oprogramowanie atakujące komputery i urządzenia mobilne staje się coraz bardziej powszechne” – powiedział Vincent Weafer, wiceprezes McAfee Labs. „W tym roku zauważyliśmy szereg interesujących ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, malware, spam -

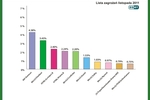

![ESET: zagrożenia internetowe XI 2011 ESET: zagrożenia internetowe XI 2011]()

ESET: zagrożenia internetowe XI 2011

... m.in. polecenia ataków typu DDoS (distributed denial of service). W takich atakach komputery zombie wysyłają ogromną liczbę zapytań do serwerów firm i instytucji, ... trojański, który przekierowuje przeglądarkę na określony adres URL, pod którym mieści się złośliwe oprogramowanie. Kod złośliwego programu zwykle ukrywa się na stronach HTML. 10. Win32/PSW ...

-

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji]()

Botnet HLUX w nowej wersji

... kontrolą Kaspersky Lab, a zainfekowane komputery nie mogą otrzymywać poleceń od cyberprzestępców, dzięki czemu nie mogą być wykorzystywane w masowych wysyłkach spamu. Najnowsze informacje dotyczą nowej wersji botnetu HLUX – jest to zupełnie inna sieć zainfekowanych komputerów, jednak szkodliwe oprogramowanie wykorzystywane przez cyberprzestępców do ...

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

... . W październiku niemiecki zespół analityków The Hacker's Choice wypuścił nowe oprogramowanie „proof-of-concept” do przeprowadzania ataków DoS na serwery sieciowe wykorzystując charakterystykę ... według państw W analizowanym okresie sześciu miesięcy nasze systemy wykryły ataki na komputery w 201 państwach na całym świecie. Jednak 90% całego uchu DDoS ...

-

![Botnet Flashfake infekuje Mac OS X Botnet Flashfake infekuje Mac OS X]()

Botnet Flashfake infekuje Mac OS X

... cyberprzestępcy stojący za botnetem Flashfake mogą łatwo opublikować nowe uaktualnione szkodliwe oprogramowanie – potrafiące kraść poufne informacje, takie jak hasła czy dane dotyczące kart kredytowych ... Zbyt wielu użytkowników nie zdaje sobie sprawy z tego, że ich komputery zostały lub mogą zostać zainfekowane”. Użytkownikom systemu Mac OS X zaleca ...

-

![Wirus Wiper naprawdę szkodliwy? Wirus Wiper naprawdę szkodliwy?]()

Wirus Wiper naprawdę szkodliwy?

... z pewnością stwierdzić, że incydenty rzeczywiście miały miejsce, a stojące za nim szkodliwe oprogramowanie istniało w kwietniu 2012 r. Badania ujawniły także, że bardzo podobne ataki wystąpiły w ... że nie był on związany z Flamem. Istnieje prawdopodobieństwo, że ciągle działają komputery, na których Wiper nie został usunięty. Jednak, nawet jeżeli tak ...

-

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012]()

Spam 2012

... robaki są szczególnie rozpowszechnione w państwach azjatyckich, gdzie ludzie często wykorzystują oprogramowanie bootlegowe i nie aktualizują swoich antywirusowych baz danych. Robak ... najprawdopodobniej pobierał, między innymi, boty spamowe na komputery użytkowników. W efekcie, zainfekowane komputery stały się częścią systemu botnetowego i zaczęły ...

-

![Spam w II kw. 2013 r. [© buchachon - Fotolia.com] Spam w II kw. 2013 r.]()

Spam w II kw. 2013 r.

... podejrzenia odbiorcy i skłonić do ostrożności. Należy pamiętać, że szkodliwe oprogramowanie atakujące użytkowników korporacyjnych jest rozprzestrzeniane przy użyciu różnych ... dane z komputera użytkownika i wykonywać inne działania. Co więcej, zainfekowane nimi komputery często są zintegrowane z botnetem. Należy zauważyć, że niektóre szkodliwe ...

-

![Branża IT w 2014 r. - prognozy [© oporkka - Fotolia.com] Branża IT w 2014 r. - prognozy]()

Branża IT w 2014 r. - prognozy

... rynku software’owego w skali globalnej, Według Gartnera, wydatki firm na oprogramowanie wyniosą w 2016 r. 158 mld USD - mówi Tomasz Kaczyński, Business Development Manager, Capgemini ... znamy i którymi umiemy się posługiwać od dawna. Na przykład drukarki, faksy, komputery czy szuflady na ważne dokumenty nie znikną z naszych biur, tylko staną się ...

-

![Windows XP: wsparcie tylko do 8 kwietnia 2014r. [© Syda Productions - Fotolia.com] Windows XP: wsparcie tylko do 8 kwietnia 2014r.]()

Windows XP: wsparcie tylko do 8 kwietnia 2014r.

... z różnych źródeł i odpowiedzieć na oczekiwania klientów. Pod jego kontrolą pracują zarówno komputery PC, laptopy, jak i tablety PC, dzięki czemu system daje ... firmę na problemy związane ze zgodnością wersji i z przepisami; firmy dostarczające oprogramowanie i sprzęt działający z Windows, prawdopodobnie również nie będą dłużej wspierać działania ...

-

![Bezpieczeństwo w sieci: 6 najczęstszych błędów [© flydragon - Fotolia.com] Bezpieczeństwo w sieci: 6 najczęstszych błędów]()

Bezpieczeństwo w sieci: 6 najczęstszych błędów

... Świadomość przestępców, że użytkownicy korzystają ze słabych haseł, to najczęstsza przyczyna tzw. ataków słownikowych na nasze komputery i konta online. Zasada ich działania jest prosta. Złośliwe oprogramowanie automatycznie próbuje, które hasło z listy najpopularniejszych zadziała w danym systemie czy portalu. Zagrożenie rośnie, gdy stosujemy ...

-

![Globalny spam w III kw. 2014 Globalny spam w III kw. 2014]()

Globalny spam w III kw. 2014

... , przez co wzrasta ryzyko zainfekowania ich urządzeń przez złośliwe oprogramowanie – spam w tym przypadku jest symptomem i początkiem problemu. Ataki komputerów zombie ... szaleje cyberprzestępczość? Niekoniecznie. Ranking „parszywej dwunastki” wskazuje jedynie stopień, w jakim krajowe komputery są używane do wysyłania spamu, co nie oznacza, że spamerzy ...

-

![Zagrożenia mobilne w 2015 r.: firmy muszą uważać [© iampixels - Fotolia.com] Zagrożenia mobilne w 2015 r.: firmy muszą uważać]()

Zagrożenia mobilne w 2015 r.: firmy muszą uważać

... się 82% wzrost częstotliwości ataków na prywatne i firmowe telefony i komputery przenośne. Niepokojący jest fakt, iż 44% przedsiębiorstw nie kontroluje służbowych ... całym świecie. Jakie będą największe zagrożenia roku 2015? Złośliwe oprogramowanie zero-second – wysyłanie przez hakerów złośliwego oprogramowania, które niszczy sieci korporacyjne (73 ...

-

![Złośliwe pliki pomocy atakują skrzynki [© psdesign1 - Fotolia.com] Złośliwe pliki pomocy atakują skrzynki]()

Złośliwe pliki pomocy atakują skrzynki

... załączniki posiadają rozszerzenie *.chm. Co ciekawe, hakerzy uciekli się do bardzo „modnego”, a zarazem skutecznego sposobu, by automatycznie wprowadzić złośliwe oprogramowanie na komputery swoich ofiar poprzez szkodliwe załączniki o rozszerzeniu *.chm. Chm jest rozszerzeniem odnoszącym się do skompilowanych plików w formacie HTML, używanych do ...

Tematy: Cryptowall, zagrożenia internetowe, wirusy, cyberprzestępcy, spam, phishing, hakerzy, ransomware -

![ESET przedstawia 5 największych wpadek 2015 roku [© Uli-B - Fotolia.com] ESET przedstawia 5 największych wpadek 2015 roku]()

ESET przedstawia 5 największych wpadek 2015 roku

... infekcji przez cyberprzestępców były sztuczki socjotechniczne. Niezmiennie jednak komputery i systemy informatyczne najczęściej infekowano poprzez luki w zabezpieczeniach i ... być opresyjne rządy na Bliskim Wschodzie i w Afryce, podejrzewa się także, że oprogramowanie szpiegowskie od Hacking Team zakupiło CBA w Polsce. Od producenta zabawek ...

-

![2017: na co narażą nas cyberprzestępcy? 2017: na co narażą nas cyberprzestępcy?]()

2017: na co narażą nas cyberprzestępcy?

... infekują komputery. W 2017 roku należy spodziewać się dalszego wzrostu liczby zagrożeń mobilnych. Nic w tym dziwnego, ponieważ telefony zastępują powoli nasze komputery. ... Dziemianko z G DATA Software – Tego typu atak nie zostanie wykryty przez oprogramowanie antywirusowe zainstalowane na komputerze lub telefonie, a cyberprzestępcy bez naszej wiedzy ...

-

![Apple jeszcze bezpieczniejszy. Są nowe łatki [© SkyLine - Fotolia.com] Apple jeszcze bezpieczniejszy. Są nowe łatki]()

Apple jeszcze bezpieczniejszy. Są nowe łatki

... że Linuks, macOS oraz iOS to systemy, które są bardziej odporne na szkodliwe oprogramowanie niż Windows. Należy jednak zdawać sobie sprawę, że również one mogą ... także: - iPhone czy iPad? Który z nich generuje większy ruch w sieci? - iPhone 7 rozczaruje? Komputery Mac Użytkownicy Maców i MacBooków zachęcani są przez producenta do aktualizacji systemu ...

-

![Kaspersky Cybersecurity Index I poł. 2017 Kaspersky Cybersecurity Index I poł. 2017]()

Kaspersky Cybersecurity Index I poł. 2017

... dane użytkownika w telefonie i żądają okupu w zamian za ich odzyskanie, szkodliwe oprogramowanie stworzone w celu kradzieży pieniędzy z aplikacji bankowości mobilnej oraz strony phishingowe ... smartfony i tablety muszą być zabezpieczane w takim samym stopniu jak komputery. Oprócz zabezpieczenia własnych urządzeń ludzie powinni troszczyć się o siebie ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![10 największych zagrożeń w 2007 r. [© Scanrail - Fotolia.com] 10 największych zagrożeń w 2007 r.](https://s3.egospodarka.pl/grafika/Adware/10-najwiekszych-zagrozen-w-2007-r-apURW9.jpg)

![Nowe zagrożenie drive-by pharming [© stoupa - Fotolia.com] Nowe zagrożenie drive-by pharming](https://s3.egospodarka.pl/grafika/drive-by-pharming/Nowe-zagrozenie-drive-by-pharming-MBuPgy.jpg)

![Adobe Flash Player 11 i Adobe AIR 3 [© Nmedia - Fotolia.com] Adobe Flash Player 11 i Adobe AIR 3](https://s3.egospodarka.pl/grafika/Adobe/Adobe-Flash-Player-11-i-Adobe-AIR-3-Qq30bx.jpg)

![Botnet HLUX w nowej wersji [© stoupa - Fotolia.com] Botnet HLUX w nowej wersji](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Botnet-HLUX-w-nowej-wersji-MBuPgy.jpg)

![Spam 2012 [© fuzzbones - Fotolia.com] Spam 2012](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-2012-112177-150x100crop.jpg)

![Spam w II kw. 2013 r. [© buchachon - Fotolia.com] Spam w II kw. 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-II-kw-2013-r-121975-150x100crop.jpg)

![Branża IT w 2014 r. - prognozy [© oporkka - Fotolia.com] Branża IT w 2014 r. - prognozy](https://s3.egospodarka.pl/grafika2/branza-it/Branza-IT-w-2014-r-prognozy-127042-150x100crop.jpg)

![Windows XP: wsparcie tylko do 8 kwietnia 2014r. [© Syda Productions - Fotolia.com] Windows XP: wsparcie tylko do 8 kwietnia 2014r.](https://s3.egospodarka.pl/grafika2/Windows-XP/Windows-XP-wsparcie-tylko-do-8-kwietnia-2014r-128297-150x100crop.jpg)

![Bezpieczeństwo w sieci: 6 najczęstszych błędów [© flydragon - Fotolia.com] Bezpieczeństwo w sieci: 6 najczęstszych błędów](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Bezpieczenstwo-w-sieci-6-najczestszych-bledow-139525-150x100crop.jpg)

![Zagrożenia mobilne w 2015 r.: firmy muszą uważać [© iampixels - Fotolia.com] Zagrożenia mobilne w 2015 r.: firmy muszą uważać](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-mobilne-w-2015-r-firmy-musza-uwazac-148024-150x100crop.jpg)

![Złośliwe pliki pomocy atakują skrzynki [© psdesign1 - Fotolia.com] Złośliwe pliki pomocy atakują skrzynki](https://s3.egospodarka.pl/grafika2/Cryptowall/Zlosliwe-pliki-pomocy-atakuja-skrzynki-152945-150x100crop.jpg)

![ESET przedstawia 5 największych wpadek 2015 roku [© Uli-B - Fotolia.com] ESET przedstawia 5 największych wpadek 2015 roku](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/ESET-przedstawia-5-najwiekszych-wpadek-2015-roku-169742-150x100crop.jpg)

![Apple jeszcze bezpieczniejszy. Są nowe łatki [© SkyLine - Fotolia.com] Apple jeszcze bezpieczniejszy. Są nowe łatki](https://s3.egospodarka.pl/grafika2/Apple/Apple-jeszcze-bezpieczniejszy-Sa-nowe-latki-187559-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![Najnowsze zmiany w KSeF przyjazne dla podatników [© Freepik] Najnowsze zmiany w KSeF przyjazne dla podatników](https://s3.egospodarka.pl/grafika2/KSeF/Najnowsze-zmiany-w-KSeF-przyjazne-dla-podatnikow-266162-150x100crop.jpg)

![W Wielkanoc 2025 ceny czekolady wysokie [© Freepik] W Wielkanoc 2025 ceny czekolady wysokie](https://s3.egospodarka.pl/grafika2/kakao/W-Wielkanoc-2025-ceny-czekolady-wysokie-266159-150x100crop.jpg)

![Rekordowa oferta deweloperska w I kw. 2025 [© Freepik] Rekordowa oferta deweloperska w I kw. 2025](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Rekordowa-oferta-deweloperska-w-I-kw-2025-266158-150x100crop.jpg)

![Pół miliona nieetycznych dłużników ma do oddania blisko 17 mld zł [© Freepik] Pół miliona nieetycznych dłużników ma do oddania blisko 17 mld zł](https://s3.egospodarka.pl/grafika2/dlugi/Pol-miliona-nieetycznych-dluznikow-ma-do-oddania-blisko-17-mld-zl-266155-150x100crop.jpg)

![Są chętni na nowe mieszkania. Zachęcają ich ceny? [© Freepik] Są chętni na nowe mieszkania. Zachęcają ich ceny?](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sa-chetni-na-nowe-mieszkania-Zachecaja-ich-ceny-266154-150x100crop.jpg)