-

![Ransomware szyfruje, firmy płacą [© Andrey Popov - Fotolia.com] Ransomware szyfruje, firmy płacą]()

Ransomware szyfruje, firmy płacą

... ofiary jest podatność na atak czy po prostu brak zabezpieczeń przed przestępczością internetową. Większość rodzajów incydentów ransomware została zbudowana stosunkowo ... Arabskich, która została całkowicie zatrzymana przez atak ransomware na wszystkie komputery i systemy informatyczne, łącznie z systemem ERP oraz systemem księgowym. Swoje straty ...

-

![Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony [© merydolla - Fotolia.com] Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony]()

Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony

... zauważyć m.in. zmowę między kupującym a sprzedającym. Ostatecznie systemy BNPL zwiększają siłę nabywczą konsumentów zapewniając przewagę nad innymi instrumentami kredytowymi, z których korzysta sektor finansowy. Mechanizm KTZP pasuje do obecnej dynamiki rynku, niemniej wymaga zabezpieczeń - oszuści potrafią czerpać korzyści z systemu. Ich ataki ...

-

![Cyberataki: kradzież tożsamości to bułka z masłem? [© Freepik] Cyberataki: kradzież tożsamości to bułka z masłem?]()

Cyberataki: kradzież tożsamości to bułka z masłem?

... jak inżynieria społeczna, phishing czy automatyzacja zadań. 5 podstawowych zasad cyberbezpieczeństwa według Cisco Talos: Regularnie instaluj aktualizacje i poprawki zabezpieczeń – przestarzałe systemy to otwarte drzwi dla atakujących. Stosuj silne uwierzytelnianie – używaj MFA i złożonych haseł. Zabezpiecz dostęp do sieci – wdrażaj mechanizmy ...

-

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA]()

Ochrona danych firmy: 18 zasad G DATA

... recepta na wszelkiego rodzaju zagrożenia ze strony internetowej przestępczości. Poziom zabezpieczeń w firmach pozwalają zwiększyć audyty i szkolenia związane z tym tematem. Oczywiście, ... transmisji danych pomiędzy klientem a serwerem (IPSec). Monitoring oraz systemy alarmowe. Ochrona mienia i kontrola dostępu do pomieszczeń. Bezpieczne logowanie ...

-

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT]()

Jak przerwać zabójczy łańcuch, czyli o atakach APT

... losowych lub siłowych, ale działają w sposób bardziej wyrafinowany: infiltrują systemy i kradną dane w sposób uniemożliwiający wykrycie tego procederu. Jeśli ... zidentyfikować, powinien więc zostać przekazany do następnego punktu wielowarstwowego systemu zabezpieczeń. Wykrywanie zagrożeń nieznanych Wiele nowych metod umożliwia wykrywanie nieznanych ...

-

![Jakie cyberataki najgroźniejsze dla firm? [© pixabay.com] Jakie cyberataki najgroźniejsze dla firm?]()

Jakie cyberataki najgroźniejsze dla firm?

... dojrzałości własnych zabezpieczeń w badanych firmach. Ponad trzy czwarte respondentów na początku 2022 roku zadeklarowało pełną dojrzałość zabezpieczeń najwyżej w ... korzysta z usługi chmurowej dostarczanej w modelu SaaS. Z kolei niemal co druga firma posiada systemy chroniące dostęp do kont uprzywilejowanych (Privileged Access Management – PAM). ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... działaniu destrukcyjnym. W związku z tym coraz mniej prawdopodobne jest to, że tradycyjne technologie zabezpieczeń wyłapią wszystkie nowe zagrożenia — jest ich po prostu zbyt dużo, ... , ponieważ było to pierwsze znane oprogramowanie destrukcyjne, którego celem były systemy SCADA. Uważamy, że zwiększenie liczby ataków na system Windows 7, który jest ...

-

![Fałszywe pożyczki i sextortion. Jak atakowali cyberprzestępcy w I półroczu 2023? [© pixabay.com] Fałszywe pożyczki i sextortion. Jak atakowali cyberprzestępcy w I półroczu 2023?]()

Fałszywe pożyczki i sextortion. Jak atakowali cyberprzestępcy w I półroczu 2023?

... dotyczące otwierania plików z obsługą makr, skłoniły cyberprzestępców w 2023 roku do szukania nowych dróg. Systemy i narzędzia Microsoft stosowane przez szerokie grono użytkowników są częstym celem, bo złamanie ich zabezpieczeń teoretycznie otwierać może drogę do ataków o naprawdę dużej skali. Nową metodą, jaką testowali w minionym ...

-

![DeepSeek i Qwen: nowe modele AI już w rękach cyberprzestępców [© pexels] DeepSeek i Qwen: nowe modele AI już w rękach cyberprzestępców]()

DeepSeek i Qwen: nowe modele AI już w rękach cyberprzestępców

... je do generowania treści, które normalnie byłyby blokowane. Efekt? Modele AI pomagają w pisaniu złośliwego oprogramowania i planowaniu ataków na systemy komputerowe. 3. Obchodzenie zabezpieczeń bankowych Nowe metody ataku pozwalają na obchodzenie systemów antyfraudowych w bankach. Check Point Research odkrył, że hakerzy wymieniają się technikami ...

-

![Cyfrowy sekretariat w MŚP: Klucz do efektywności, oszczędności i lepszej organizacji pracy [© violetkaipa - Fotolia.com] Cyfrowy sekretariat w MŚP: Klucz do efektywności, oszczędności i lepszej organizacji pracy]()

Cyfrowy sekretariat w MŚP: Klucz do efektywności, oszczędności i lepszej organizacji pracy

... nad wydatkami a zamówienia realizowane są szybciej niż kiedykolwiek. Integracja z systemami ERP i CRM Systemy obiegu dokumentów elektronicznych mogą być zintegrowane z innymi narzędziami wykorzystywanymi w firmach, takimi jak systemy ERP (Enterprise Resource Planning) czy CRM (Customer Relationship Management). Dzięki tej integracji możliwe jest ...

-

![Hakerzy łamią zabezpieczenia samochodów Hakerzy łamią zabezpieczenia samochodów]()

Hakerzy łamią zabezpieczenia samochodów

... łączność Bluetooth do parowania telefonów komórkowych, nawigację GPS, hotspoty Wi-Fi, systemy unikania kolizji, zdalną diagnostykę i wiele innych. Dzięki tym możliwościom ... Limuzyny, którymi poruszają się członkowie rządu czy VIP, mają cały szereg zabezpieczeń, głównie przed fizycznym atakiem. Kuloodporne szyby, wzmocnione podwozie, cały szereg ...

-

![Internet i komputery w Polsce - raport 2004 Internet i komputery w Polsce - raport 2004]()

Internet i komputery w Polsce - raport 2004

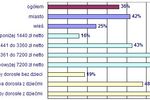

... (71% przedsiębiorstw). Mechanizmy uwierzytelniania, takie jak kod PIN i systemy haseł używało 46% przedsiębiorstw. Kolejnym ważnym zabezpieczeniem były systemy zaporowe (firewall), które stosowało 81% przedsiębiorstw dużych, 47% średnich i 21% małych. Wykres 15. Rodzaje zabezpieczeń stosowanych przez przedsiębiorstwa z dostępem do Internetu według ...

-

![Rejestracja zbiorów danych w GIODO [© endostock - Fotolia.com] Rejestracja zbiorów danych w GIODO]()

Rejestracja zbiorów danych w GIODO

... warunków technicznych i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do przetwarzania danych osobowych) podjęcie ... jest z Internetem. Po odznaczeniu powyższych informacji przechodzimy do wskazania konkretnych zabezpieczeń jakie stosuje firma zgłaszająca zbiór. Zabezpieczenia podzielone są na kilka rodzajów – ...

-

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013]()

Największe zagrożenia w sieci III kw. 2013

... Trojan.WPCracker.1, ingerujący w zawartość blogów i stron opartych na popularnych systemach CMS (systemy zarządzania treścią) takich jak Wordpress czy Joomla. Niebezpieczeństwo, jakie niesie ... w pliku temp.exe, który pozwala mu na obejście systemu kontroli zabezpieczeń systemu Windows (UAC). Zagrożenia dla systemu Android Wrzesień był szczególnie ...

-

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD]()

Firmy nie są gotowe na model BYOD

... mobilne i nieświadomość ich użytkowników są tutaj punktem wysokiego ryzyka. Ochrona danych w środowisku, w którym systemy często rotują, a informacje mogą być dowolnie transferowane, wymaga skoordynowanego mechanizmu zabezpieczeń, potrafiącego ochraniać stacje końcowe, bramy sieciowe, urządzenia mobilne czy dane w chmurach obliczeniowych. Dlatego ...

-

![Komputerom Mac niestraszne wirusy? Obalamy mit Komputerom Mac niestraszne wirusy? Obalamy mit]()

Komputerom Mac niestraszne wirusy? Obalamy mit

... jak KitM.A, aplikacja backdoor na systemy OS X, która umożliwiała wykonywanie zrzutów ekranu pulpitu użytkowników oraz exploit Rootpipe, który okazał się być bardzo trudnym usunięcia. Bogdan Botezatu tłumaczy również: „Oprogramowanie OS X posiada z pewnych perspektyw więcej luk zabezpieczeń niż wszystkie systemy Windows razem wzięte. Apple ...

-

![Cyberbezpieczeństwo 2019. Są prognozy Fortinet [© Patryssia - Fotolia.com] Cyberbezpieczeństwo 2019. Są prognozy Fortinet]()

Cyberbezpieczeństwo 2019. Są prognozy Fortinet

... będą potrzebować nowych, bardziej zaawansowanych zabezpieczeń. Z kolei zakup roju przez przestępcę jest bardzo prosty – wystarczy wybrać produkt z listy. 3) „Zatrucie” procesu uczenia maszynowego Uczenie maszynowe to jedna z najbardziej obiecujących technologii, którą można wykorzystać w celach ochronnych. Systemy i urządzenia zabezpieczające można ...

-

![Jakie rozwiązania chmurowe dla polskiej administracji? [© monsitj - Fotolia.com] Jakie rozwiązania chmurowe dla polskiej administracji?]()

Jakie rozwiązania chmurowe dla polskiej administracji?

... wysoki. Infrastruktura, w której znajdują się dane jest ściśle strzeżona i stale monitorowana. Odpowiednie systemy pozwalają uchronić dane w wypadku pożaru czy przerwy w dostawie prądu. W sektorze publicznym podobny poziom zabezpieczeń zarezerwowany jest jedynie dla jednostek administracji o strategicznym znaczeniu. Z punktu widzenia bezpieczeństwa ...

-

![10 faktów i mitów nt. bezpieczeństwa w sieci [© Gajus - Fotolia.com] 10 faktów i mitów nt. bezpieczeństwa w sieci]()

10 faktów i mitów nt. bezpieczeństwa w sieci

... . MIT: Odwiedzam tylko bezpieczne strony. Antywirus nie jest mi potrzebny Systemy operacyjne posiadają coraz lepsze zabezpieczenia przed atakami, jednak na ... pin, czy klasyczna blokada. W takim przypadku również powinniśmy stosować szereg zabezpieczeń. Pomocna będzie także instalacja oprogramowania antywirusowego na naszych urządzeniach mobilnych. ...

-

![Jak NIS2 wpłynie na firmy? Regulacje UE na rok 2025 Jak NIS2 wpłynie na firmy? Regulacje UE na rok 2025]()

Jak NIS2 wpłynie na firmy? Regulacje UE na rok 2025

... aby uniknąć sankcji i zapewnić zgodność z regulacjami. Słownik kluczowych pojęć: Systemy informatyczne – wszystkie rodzaje oprogramowania (np. edytory tekstu jak Word, strony internetowe) i sprzęt (np. laptop, telefon) Incydent cyber – każda forma przełamania zabezpieczeń systemu informatycznego NIS2 – dyrektywa UE o przeciwdziałaniu zagrożeń cyber ...

-

![Trend Micro Deep Security 8 [© Nmedia - Fotolia.com] Trend Micro Deep Security 8]()

Trend Micro Deep Security 8

... , które obejmuje zabezpieczenie przed złośliwym oprogramowaniem, zaporę firewall, systemy wykrywania włamań i zapobiegania im (IDS/IPS), ochronę aplikacji internetowych, ... na rynku zabezpieczeń do środowisk zwirtualizowanych VMware i infrastruktur przetwarzania w chmurze. O ile Deep Security jest platformą zabezpieczeń serwerów, która zapewnia ...

-

![Bezpieczeństwo IT w firmie: jak je zwiększyć? [© alphaspirit - Fotolia.com] Bezpieczeństwo IT w firmie: jak je zwiększyć?]()

Bezpieczeństwo IT w firmie: jak je zwiększyć?

... nas do odwiedzenia jego strony lub otwarcia załącznika. Przełamanie zabezpieczeń i kradzież dowolnej informacji lub unieruchomienie naszej działalności to już potem ... o kontrolę uprawnień, ochronę przed uruchamianiem niedozwolonego oprogramowania (BIT9) oraz systemy podstawowego monitoringu zachowań pracowników (np. AuditPro). Korzyścią jest ...

-

![Utrata danych z laptopa słono kosztuje [© ptnphotof - Fotolia.com] Utrata danych z laptopa słono kosztuje]()

Utrata danych z laptopa słono kosztuje

... dodatkowego oprogramowania. Użytkownicy komputerów z dyskami z funkcją autoszyfrowania mogą być jeszcze spokojniejsi, nawet jeśli ich firmy nie inwestują w systemy ochrony danych, korzystając z nowego poziomu zabezpieczeń, który gwarantuje, że ich dane nie trafią w niepowołane ręce, nawet jeśli zgubią oni swój komputer. Główne wnioski z badań ...

-

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017]()

Cisco: bezpieczeństwo w Internecie I poł. 2017

... zagrożenia, krytycznego znaczenia nabiera możliwość pomiarów efektywności istniejących systemów zabezpieczeń. Cisco śledzi postępy w redukcji czasu TTD (Time To Detection ... firm przyznało się do poniesienia strat w ostatnim roku, związanych z atakami na ich systemy IT, a około 25% utraciło klientów i potencjalne zyski. - Przemysł – 40% menedżerów ...

-

![Już 38% firm ubezpiecza się od skutków cyberataków [© momius - Fotolia.com] Już 38% firm ubezpiecza się od skutków cyberataków]()

Już 38% firm ubezpiecza się od skutków cyberataków

... aktualizujemy systemy i oprogramowanie, w tym rozwiązania antywirusowe? Czy udzielając dostępu do danych korzystamy z dwu- lub wieloskładnikowej autoryzacji? Czy dysponujemy aktualnym backupem danych, mogąc szybko przywrócić niesprawne maszyny do stanu zapisanego nawet minutę przed przestojem? Uczciwa lista wdrożonych zabezpieczeń i strategia ...

-

![Umowa z dostawcą SaaS. Co należy wiedzieć? Umowa z dostawcą SaaS. Co należy wiedzieć?]()

Umowa z dostawcą SaaS. Co należy wiedzieć?

... systemy wspierające działanie biznesu i systemy narzędziowe. Do pierwszej kategorii zaliczyć możemy te wspierające użytkowników końcowych jak Microsoft 365®, czy systemy CRM. Do drugiej – choćby systemy przetwarzające dane i oferujące ich analizy wykonywane przez sztuczną inteligencję, systemy ... dużą ilość dodatkowych zabezpieczeń, jest bardzo ...

-

![Jak działa trojan bankowy i jak się przed nim chronić? [© vchalup - Fotolia.com] Jak działa trojan bankowy i jak się przed nim chronić?]()

Jak działa trojan bankowy i jak się przed nim chronić?

... mogą zastosować jedną warstwę ochrony i zainstalować na przykład oprogramowanie antywirusowe na swoich urządzeniach. Jednak firmy wymagają już bardziej rozbudowanych zabezpieczeń. Wielowarstwowe systemy XDR szybko wykrywają zagrożenia i skracają czas reakcji oraz łagodzenia ich skutków. Rozwiązania klasy SecureEdge zapewniają bezpieczny dostęp do ...

-

![Na cyberataki i kradzież tożsamości podatny jest już każdy [© Brian Jackson - Fotolia.com] Na cyberataki i kradzież tożsamości podatny jest już każdy]()

Na cyberataki i kradzież tożsamości podatny jest już każdy

... ticketów Microsoft Active Directory. Błędne konfiguracje zabezpieczeń. Testy X-Force Red wskazują, że błędne konfiguracje zabezpieczeń stanowiły 30% wszystkich zidentyfikowanych zagrożeń, ... możliwości bezpieczeństwa oraz wykrywania i reagowania na przestarzałe aplikacje i systemy. Przetestuj swoje środowiska pod kątem wystąpienia skrajnych warunków i ...

-

![Ryzykowny Internet - nowy raport ISS [© stoupa - Fotolia.com] Ryzykowny Internet - nowy raport ISS]()

Ryzykowny Internet - nowy raport ISS

... zjawisko – przejścia od ataków komputerowych na pojedyncze punkty do ataków na dużą skalę oddziałujących na systemy informatyczne o krytycznym znaczeniu. To zjawisko, w połączeniu z brakiem odpowiednich zabezpieczeń i wiedzy w zakresie ochrony systemów w firmach, środowiskach rządowych i wśród użytkowników domowych pozwala przypuszczać, że robaki ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... bez wzbudzania jakichkolwiek podejrzeń, że nastąpiła kradzież danych. O infekcję nietrudno... Surfując po Internecie bez odpowiednich zabezpieczeń, nietrudno zainfekować swój system szkodliwym programem. Ponieważ programy i systemy operacyjne są niezwykle złożone, często zawierają kilka słabych "punktów", które nie są widoczne dla niewprawnego oka ...

-

![Ochrona przed ransomware w 10 krokach Ochrona przed ransomware w 10 krokach]()

Ochrona przed ransomware w 10 krokach

... je na osobnym urządzeniu w trybie offline. Korzystaj z profesjonalnych zabezpieczeń internetowych oraz narzędzi pozwalających skanować zawartość e-maili, stron ... lub nierozpoznane pliki mogą być analizowane i uruchamiane w bezpieczny sposób. Aktualizuj swoje systemy operacyjne, urządzenia oraz oprogramowanie. Upewnij się, że Twój antywirus, IPS i ...

-

![7 trendów w rozwoju inteligentnych miast [© pixabay.com] 7 trendów w rozwoju inteligentnych miast]()

7 trendów w rozwoju inteligentnych miast

... pokazują, że władze miast muszą z większą uwagą podejść do kwestii zabezpieczeń cybernetycznych. W wielu miejscach jeszcze nie opracowano planów działań określających sposób ... nasilał, a podmioty zarówno publiczne, jak i prywatne będą coraz częściej stawiać na systemy, które przetwarzają na brzegu sieci, a tym samym zwiększają efektywność ...

-

![AI Act: prawo ochroni nas przed sztuczną inteligencją? [© pixabay.com] AI Act: prawo ochroni nas przed sztuczną inteligencją?]()

AI Act: prawo ochroni nas przed sztuczną inteligencją?

... z Niebezpiecznik.pl. Czy narzędzia sztucznej inteligencji można oszukać? Mimo ograniczeń i zabezpieczeń, które wprowadzają twórcy narzędzi AI, zdobycie niebezpiecznej wiedzy nie ... inwestorów Eksperci i ekspertki zauważają także inny problem, który wynika z rozwoju AI. Systemy wysokiego ryzyka muszą zapewnić odpowiednią ochronę od strony technicznej ...

-

![Ochrona przeciwpożarowa obiektów, w których parkują elektryki [© DerDayve z Pixabay] Ochrona przeciwpożarowa obiektów, w których parkują elektryki]()

Ochrona przeciwpożarowa obiektów, w których parkują elektryki

... to być też systemy wizyjnego wykrywania pożaru czy bezprzewodowe systemy alarmowe np. wykorzystujące dane z czujek oraz systemy detekcji oparte na ... planuje się instalację stacji ładowania dla elektryków, nie ma potrzeby stosowania dodatkowych zabezpieczeń przeciwpożarowych, jak i za tym, że w aktualnej sytuacji należy całkowicie zakazać parkowania ...

-

![5 najważniejszych trendów technologicznych w 2025 roku [© Freepik] 5 najważniejszych trendów technologicznych w 2025 roku]()

5 najważniejszych trendów technologicznych w 2025 roku

... dostaw czy predykcyjne utrzymanie ruchu, bez konieczności ciągłego nadzoru człowieka. Systemy AI będą w stanie podejmować dynamiczne decyzje we wrażliwych obszarach, ... . Cyberbezpieczeństwo nie może jednak ograniczać się wyłącznie do technicznych zabezpieczeń – równie istotne są kwestie psychologiczne. Z tego względu konieczne jest kompleksowe ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ransomware szyfruje, firmy płacą [© Andrey Popov - Fotolia.com] Ransomware szyfruje, firmy płacą](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-szyfruje-firmy-placa-215419-150x100crop.jpg)

![Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony [© merydolla - Fotolia.com] Kup Teraz Zapłać Później. Oszustwa i mechanizmy obrony](https://s3.egospodarka.pl/grafika2/Kup-Teraz-Zaplac-Pozniej/Kup-Teraz-Zaplac-Pozniej-Oszustwa-i-mechanizmy-obrony-240569-150x100crop.jpg)

![Cyberataki: kradzież tożsamości to bułka z masłem? [© Freepik] Cyberataki: kradzież tożsamości to bułka z masłem?](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-kradziez-tozsamosci-to-bulka-z-maslem-265846-150x100crop.jpg)

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Ochrona-danych-firmy-18-zasad-G-DATA-MBuPgy.jpg)

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT](https://s3.egospodarka.pl/grafika2/ataki-apt/Jak-przerwac-zabojczy-lancuch-czyli-o-atakach-APT-161412-150x100crop.jpg)

![Jakie cyberataki najgroźniejsze dla firm? [© pixabay.com] Jakie cyberataki najgroźniejsze dla firm?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Jakie-cyberataki-najgrozniejsze-dla-firm-245305-150x100crop.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Fałszywe pożyczki i sextortion. Jak atakowali cyberprzestępcy w I półroczu 2023? [© pixabay.com] Fałszywe pożyczki i sextortion. Jak atakowali cyberprzestępcy w I półroczu 2023?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Falszywe-pozyczki-i-sextortion-Jak-atakowali-cyberprzestepcy-w-I-polroczu-2023-253809-150x100crop.jpg)

![DeepSeek i Qwen: nowe modele AI już w rękach cyberprzestępców [© pexels] DeepSeek i Qwen: nowe modele AI już w rękach cyberprzestępców](https://s3.egospodarka.pl/grafika2/cyberataki/DeepSeek-i-Qwen-nowe-modele-AI-juz-w-rekach-cyberprzestepcow-264752-150x100crop.jpg)

![Cyfrowy sekretariat w MŚP: Klucz do efektywności, oszczędności i lepszej organizacji pracy [© violetkaipa - Fotolia.com] Cyfrowy sekretariat w MŚP: Klucz do efektywności, oszczędności i lepszej organizacji pracy](https://s3.egospodarka.pl/grafika2/zarzadzanie-dokumentami/Cyfrowy-sekretariat-w-MSP-Klucz-do-efektywnosci-oszczednosci-i-lepszej-organizacji-pracy-264694-150x100crop.jpg)

![Rejestracja zbiorów danych w GIODO [© endostock - Fotolia.com] Rejestracja zbiorów danych w GIODO](https://s3.egospodarka.pl/grafika/ochrona-danych-osobowych/Rejestracja-zbiorow-danych-w-GIODO-r420Ug.jpg)

![Największe zagrożenia w sieci III kw. 2013 [© Sergey Nivens - Fotolia.com] Największe zagrożenia w sieci III kw. 2013](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Najwieksze-zagrozenia-w-sieci-III-kw-2013-125412-150x100crop.jpg)

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Firmy-nie-sa-gotowe-na-model-BYOD-134362-150x100crop.jpg)

![Cyberbezpieczeństwo 2019. Są prognozy Fortinet [© Patryssia - Fotolia.com] Cyberbezpieczeństwo 2019. Są prognozy Fortinet](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberbezpieczenstwo-2019-Sa-prognozy-Fortinet-212841-150x100crop.jpg)

![Jakie rozwiązania chmurowe dla polskiej administracji? [© monsitj - Fotolia.com] Jakie rozwiązania chmurowe dla polskiej administracji?](https://s3.egospodarka.pl/grafika2/przetwarzanie-w-chmurze/Jakie-rozwiazania-chmurowe-dla-polskiej-administracji-217448-150x100crop.jpg)

![10 faktów i mitów nt. bezpieczeństwa w sieci [© Gajus - Fotolia.com] 10 faktów i mitów nt. bezpieczeństwa w sieci](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/10-faktow-i-mitow-nt-bezpieczenstwa-w-sieci-225407-150x100crop.jpg)

![Trend Micro Deep Security 8 [© Nmedia - Fotolia.com] Trend Micro Deep Security 8](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Deep-Security-8-Qq30bx.jpg)

![Bezpieczeństwo IT w firmie: jak je zwiększyć? [© alphaspirit - Fotolia.com] Bezpieczeństwo IT w firmie: jak je zwiększyć?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Bezpieczenstwo-IT-w-firmie-jak-je-zwiekszyc-118639-150x100crop.jpg)

![Utrata danych z laptopa słono kosztuje [© ptnphotof - Fotolia.com] Utrata danych z laptopa słono kosztuje](https://s3.egospodarka.pl/grafika2/urzadzenia-mobilne/Utrata-danych-z-laptopa-slono-kosztuje-125529-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2017-195800-150x100crop.jpg)

![Już 38% firm ubezpiecza się od skutków cyberataków [© momius - Fotolia.com] Już 38% firm ubezpiecza się od skutków cyberataków](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Juz-38-firm-ubezpiecza-sie-od-skutkow-cyberatakow-215069-150x100crop.jpg)

![Jak działa trojan bankowy i jak się przed nim chronić? [© vchalup - Fotolia.com] Jak działa trojan bankowy i jak się przed nim chronić?](https://s3.egospodarka.pl/grafika2/trojany-bankowe/Jak-dziala-trojan-bankowy-i-jak-sie-przed-nim-chronic-254455-150x100crop.jpg)

![Na cyberataki i kradzież tożsamości podatny jest już każdy [© Brian Jackson - Fotolia.com] Na cyberataki i kradzież tożsamości podatny jest już każdy](https://s3.egospodarka.pl/grafika2/kradziez-tozsamosci/Na-cyberataki-i-kradziez-tozsamosci-podatny-jest-juz-kazdy-258173-150x100crop.jpg)

![Ryzykowny Internet - nowy raport ISS [© stoupa - Fotolia.com] Ryzykowny Internet - nowy raport ISS](https://s3.egospodarka.pl/grafika/wirusy/Ryzykowny-Internet-nowy-raport-ISS-MBuPgy.jpg)

![7 trendów w rozwoju inteligentnych miast [© pixabay.com] 7 trendów w rozwoju inteligentnych miast](https://s3.egospodarka.pl/grafika2/inteligentne-miasta/7-trendow-w-rozwoju-inteligentnych-miast-236359-150x100crop.jpg)

![AI Act: prawo ochroni nas przed sztuczną inteligencją? [© pixabay.com] AI Act: prawo ochroni nas przed sztuczną inteligencją?](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/AI-Act-prawo-ochroni-nas-przed-sztuczna-inteligencja-254763-150x100crop.jpg)

![Ochrona przeciwpożarowa obiektów, w których parkują elektryki [© DerDayve z Pixabay] Ochrona przeciwpożarowa obiektów, w których parkują elektryki](https://s3.egospodarka.pl/grafika2/ochrona-przeciwpozarowa/Ochrona-przeciwpozarowa-obiektow-w-ktorych-parkuja-elektryki-259624-150x100crop.jpg)

![5 najważniejszych trendów technologicznych w 2025 roku [© Freepik] 5 najważniejszych trendów technologicznych w 2025 roku](https://s3.egospodarka.pl/grafika2/trendy-technologiczne/5-najwazniejszych-trendow-technologicznych-w-2025-roku-263500-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

II etap inwestycji Niebieski Bursztyn w Redzie w sprzedaży

![Najnowsze zmiany w KSeF przyjazne dla podatników [© Freepik] Najnowsze zmiany w KSeF przyjazne dla podatników](https://s3.egospodarka.pl/grafika2/KSeF/Najnowsze-zmiany-w-KSeF-przyjazne-dla-podatnikow-266162-150x100crop.jpg)

![W Wielkanoc 2025 ceny czekolady wysokie [© Freepik] W Wielkanoc 2025 ceny czekolady wysokie](https://s3.egospodarka.pl/grafika2/kakao/W-Wielkanoc-2025-ceny-czekolady-wysokie-266159-150x100crop.jpg)

![Rekordowa oferta deweloperska w I kw. 2025 [© Freepik] Rekordowa oferta deweloperska w I kw. 2025](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Rekordowa-oferta-deweloperska-w-I-kw-2025-266158-150x100crop.jpg)

![Pół miliona nieetycznych dłużników ma do oddania blisko 17 mld zł [© Freepik] Pół miliona nieetycznych dłużników ma do oddania blisko 17 mld zł](https://s3.egospodarka.pl/grafika2/dlugi/Pol-miliona-nieetycznych-dluznikow-ma-do-oddania-blisko-17-mld-zl-266155-150x100crop.jpg)

![Są chętni na nowe mieszkania. Zachęcają ich ceny? [© Freepik] Są chętni na nowe mieszkania. Zachęcają ich ceny?](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Sa-chetni-na-nowe-mieszkania-Zachecaja-ich-ceny-266154-150x100crop.jpg)