-

![Bezpłatne seminaria [© Syda Productions - Fotolia.com] Bezpłatne seminaria]()

Bezpłatne seminaria

... konkretnym przykładzie prezentowany jest model, stanowiący symulację sieci korporacyjnej, z typowymi usługami zabezpieczeń - systemami FireWall, IDS. Model pokazuje systemy w trakcie normalnej pracy, jak również w trakcie próby naruszenia systemu zabezpieczeń, zarówno z zewnątrz, jak i od wewnątrz sieci korporacyjnej. Seminarium podzielono na dwie ...

Tematy: bezpieczeństwo -

![Nowe cyber-zagrożenia wg McAfee [© Scanrail - Fotolia.com] Nowe cyber-zagrożenia wg McAfee]()

Nowe cyber-zagrożenia wg McAfee

... spodziewać się rozszerzenia ich działalności na inne obszary technologii, jak systemy VoIP i RFID, ponieważ stają się one coraz popularniejsze. Zabezpieczenia aplikacji ... całym świecie. Spam obrazkowy (image spam) jest najnowszą formą omijania zabezpieczeń. Przestępczość internetowa przenosi się do obszaru telefonii komórkowej Chociaż obecnie ...

-

![Zabezpieczenia sieci: problem z aktualizacją [© stoupa - Fotolia.com] Zabezpieczenia sieci: problem z aktualizacją]()

Zabezpieczenia sieci: problem z aktualizacją

... wdrażania jest niewystarczający. Problemy związane z wdrażaniem zabezpieczeń W opinii ekspertów branża zabezpieczeń z początku reagowała na rosnącą liczbę ... ciągu istotne, ponieważ niektóre zagrożenia zawsze będą musiały zostać pozytywnie zidentyfikowane. Niektóre systemy wykrywania będą musiały odwoływać się do internetowych usług usuwania skutków ...

-

![Zagrożenia w sieci w 2009 r. wg TrendLabs [© Scanrail - Fotolia.com] Zagrożenia w sieci w 2009 r. wg TrendLabs]()

Zagrożenia w sieci w 2009 r. wg TrendLabs

... Runtime) pociągnie za sobą rozwój nowych rodzajów ataków. Alternatywne systemy operacyjne. Wszystko, co dobre, szybko się kończy — w tym rzekome bezpieczeństwo ... zdalnej i inne. Wojny gangów cybernetycznych. Analitycy zajmujący się dziedziną zabezpieczeń zapowiadają wojny wirusów, robaków i botnetów jako skutek coraz bardziej zaciętej walki ...

-

![Bankowość online a zabezpieczenia Bankowość online a zabezpieczenia]()

Bankowość online a zabezpieczenia

... że zagrożenie nie dotyczy polskich klientów banku (dzięki nowocześniejszym od skandynawskich zabezpieczeń stosowanych w Polsce), jednak wiele osób wyrażało obawy o swoje środki ... z naszego konta. Inne wyjście? Kaspersky Lab podaje, iż istnieją systemy, które znacząco zwiększają bezpieczeństwo naszych oszczędności. W przypadku zagranicznych sklepów ...

-

![5 zasad korzystania z konta online [© strixcode - Fotolia.com] 5 zasad korzystania z konta online]()

5 zasad korzystania z konta online

... , które łączą wysoki poziom bezpieczeństwa z wygodą dla klientów. Siła każdego systemu zabezpieczeń zależy jednak od najsłabszego ogniwa łańcucha, a tym jest zwykle sam ... Sprawdź czy certyfikat został wystawiony przez Twój bank. Poziom zabezpieczeń w polskiej bankowości internetowej jest wysoki. Nasze systemy należą do silnych, a to ze względu na ...

-

![Fortinet: bezpieczeństwo sieciowe w 2013 roku [© Amir Kaljikovic - Fotolia.com] Fortinet: bezpieczeństwo sieciowe w 2013 roku]()

Fortinet: bezpieczeństwo sieciowe w 2013 roku

... za milczenie. 2. Dwuskładnikowe uwierzytelnianie zastąpi model zabezpieczeń bazujący na jednym haśle Model zabezpieczeń wykorzystujący jedno hasło jest już nieaktualny. Łatwe do ... po nią sięgać kolejni dostawcy. Wraz z rozprzestrzenianiem się rozwiązania na inne systemy, zainteresują się nim także hakerzy szukając sposobów na obejście zabezpieczenia. ...

-

![Grupa kapitałowa a ochrona danych osobowych [© Warakorn - Fotolia.com] Grupa kapitałowa a ochrona danych osobowych]()

Grupa kapitałowa a ochrona danych osobowych

... Zarządzanie ochroną danych osobowych w grupie kapitałowej Dzisiaj, gdy systemy informatyczne umożliwiają gromadzenie ogromnych ilości informacji, nadzór nad bezpieczeństwem danych ... wdrożenie zabezpieczeń, wymagać będzie wiedzy informatycznej, tym bardziej, że pewna część dokumentacji stanowić ma opis zastosowanych środków zabezpieczeń. Analizując ...

-

![Ubezpieczenie mieszkania to nie wszystko [© SeanPavonePhoto - Fotolia.com] Ubezpieczenie mieszkania to nie wszystko]()

Ubezpieczenie mieszkania to nie wszystko

... na czas wyjazdu, przede wszystkim należy pomyśleć o dobrym systemie zabezpieczeń. Drzwi antywłamaniowe mogą skutecznie zniechęcić włamywacza nawet do samego ... zapewnią ochronę przed ostrymi kawałkami szkła. Okna, podobnie jak drzwi, powinny posiadać systemy antywyważeniowe w konstrukcji samej ramy. Inwestycja w takie zabezpieczenia jest decyzją, ...

-

![Do jakich wniosków prowadzą największe ataki hakerów? [© anurak - Fotolia.com] Do jakich wniosków prowadzą największe ataki hakerów?]()

Do jakich wniosków prowadzą największe ataki hakerów?

... w 2017 roku mieliśmy również do czynienia ze szkodliwym oprogramowaniem infekującym systemy firm i instytucji w wielu krajach. W ciągu jednego dnia oprogramowanie ... zabezpieczeń. Każde przedsiębiorstwo musi wiedzieć, jak działają usługi, z których korzysta, i jakie opcje konfiguracji ma do wyboru. Po każdej zmianie ustawień zabezpieczeń ...

-

![Adobe łata krytyczne luki w wielu swoich produktach Adobe łata krytyczne luki w wielu swoich produktach]()

Adobe łata krytyczne luki w wielu swoich produktach

... . Ostatnią, choć nie mniej ważną, jest sprawa aktualizacji programu Adobe Flash Player (systemy: Windows, macOS, Linux i Chrome OS). Warto jednak zaznaczyć, że aktualizacje te wcale nie zawierają poprawek dla zabezpieczeń, a jedynie rozwiązują problemy dotyczące funkcji i wydajności. „Dobrą praktyką w zarządzaniu aktualizacjami, jest stosowanie ...

-

![3 aspekty bezpieczeństwa chmury w firmie 3 aspekty bezpieczeństwa chmury w firmie]()

3 aspekty bezpieczeństwa chmury w firmie

... ekspertów Fortinet. 1) Środowisko wielochmurowe pojawia się spontanicznie Praktyka pokazuje, że systemy wielochmurowe najczęściej powstają w firmach zupełnie spontanicznie, co oznacza, ... . Każda z wykorzystywanych usług ma odrębną, często niezbyt jasną politykę zabezpieczeń, co w efekcie zwiększa ryzyko naruszenia poufności danych. Należy pamiętać, ...

-

![Cyberataki na szpitale niosą śmierć. Jak się chronić? Cyberataki na szpitale niosą śmierć. Jak się chronić?]()

Cyberataki na szpitale niosą śmierć. Jak się chronić?

... efekcie, po kliknięciu jednej z nich, systemy komputerowe kliniki zostały zaszyfrowane, uniemożliwiając dalszą pracę ... zabezpieczeń opartych na sygnaturach. Chociaż same zabezpieczenia oparte na sygnaturach nie są wystarczające do wykrywania i zapobiegania wyrafinowanym cyberatakom ransomware zaprojektowanym w celu uniknięcia tradycyjnych zabezpieczeń ...

-

![Phishing: sztuczna inteligencja pomaga cyberprzestępcom Phishing: sztuczna inteligencja pomaga cyberprzestępcom]()

Phishing: sztuczna inteligencja pomaga cyberprzestępcom

... – dodaje Jaeson Schultz z Cisco Talos. Jak cyberprzestępcy unikają zabezpieczeń dzięki taktykom unikowym Systemy cyberbezpieczeństwa stale monitorują sieć w poszukiwaniu potencjalnych treści phishingowych. Skuteczny cyberprzestępca musi znaleźć sposób na obejście zabezpieczeń, najczęściej zmuszając ofiarę do opuszczenia bezpiecznej sieci. Istnieje ...

-

![Motoryzacja przyszłości. Kradzież samochodu w rękach hakera [© pixabay.com] Motoryzacja przyszłości. Kradzież samochodu w rękach hakera]()

Motoryzacja przyszłości. Kradzież samochodu w rękach hakera

... nasz kolejny, nowszy samochód będzie posiadał jeszcze więcej funkcjonalności opartych o systemy IT oraz dostęp do sieci. Niestety, wraz z technologiami przyspieszają ... nad klimatyzacją, hamulcami i układem kierowniczym. Ten przykład przyczynił się do poprawy zabezpieczeń marki Jeep. Niemal dekadę później wciąż jednak słyszymy cyklicznie nie tylko ...

-

![6 trendów w cyberbezpieczeństwie na 2025 rok 6 trendów w cyberbezpieczeństwie na 2025 rok]()

6 trendów w cyberbezpieczeństwie na 2025 rok

... ataku Cyberprzestępcy coraz częściej stosują podejście tzw. podwójnego uderzenia. Oznacza to, że po złamaniu zabezpieczeń ofiary wykonują kolejną czynność. Przykładowo, kradnąc kryptowaluty, jednocześnie mogą przejąć pliki cookies czy ... of Service), który poprzez zablokowanie dostępu do zasobów czy usług, tym bardziej paraliżuje systemy ...

-

![Cyberbezpieczeństwo 2025: uwaga na "cyfrowe bliźniaki" oparte na deepfake’ach Cyberbezpieczeństwo 2025: uwaga na "cyfrowe bliźniaki" oparte na deepfake’ach]()

Cyberbezpieczeństwo 2025: uwaga na "cyfrowe bliźniaki" oparte na deepfake’ach

... narzędzi EDR nie jest zainstalowana (np. systemy chmurowe lub urządzenia mobilne, brzegowe i IoT), całkowite wyłączenie AV i EDR, korzystanie z własnych technik podatnego sterownika (BYOVD), ukrywanie shellcode w niepozornych programach ładujących, przekierowanie wywołań w Windows w celu złamania zabezpieczeń EDR/AV. Rezultatem będą szybsze ataki ...

-

![Cyberbezpieczeństwo w erze dronów [© Freepik] Cyberbezpieczeństwo w erze dronów]()

Cyberbezpieczeństwo w erze dronów

... potrzebę wdrażania zabezpieczeń i środków ochronnych. Eksperci wskazują, że większość komercyjnych dronów nie jest projektowana z myślą o zaawansowanych mechanizmach ochronnych. Większość producentów skupia się na funkcjonalnościach, takich jak zasięg czy jakość kamer, zaniedbując kwestię cyberbezpieczeństwa. To sprawia, że systemy kontroli tych ...

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... użytkowników domowych, jak i korporacyjnych. Znamienne jest to, że ataki na systemy korporacyjne wykorzystywały w zasadzie te same taktyki i szkodliwy kod co ataki na ... użytkowników. Szkodliwe oprogramowanie stanie się jeszcze bardziej proaktywne w zwalczaniu zabezpieczeń antywirusowych, podobnie jak inne zagrożenia. Możemy się również spodziewać, ...

-

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku]()

Bezpieczeństwo w sieci w 2011 roku

... wspierały tradycyjne systemy oparte na analizie sygnatur, algorytmach heurystycznych i algorytmach analizy zachowań. Administratorzy odpowiedzialni za ochronę systemów będą potrzebowali narzędzi, które umożliwią dokładne obserwowanie ruchu sieciowego, na przykład aplikacji web, aby ustanowić odpowiednie polityki zabezpieczeń i systemy kontroli ...

-

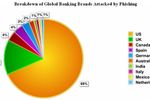

![Phishing: trendy grudzień 2014 Phishing: trendy grudzień 2014]()

Phishing: trendy grudzień 2014

... dane pochodzą z najnowszego raportu RSA, działu zabezpieczeń firmy EMC, „Online Fraud Report”, w którym przedstawiono najistotniejsze informacje dotyczące aktualnych trendów w atakach typu phishing. Zdaniem RSA rok 2014 będzie zapamiętany jako rok cyberprzestępczości ukierunkowanej na systemy POS i kradzieże danych kart kredytowych. Eksperci ...

-

![Ochrona danych w chmurze kluczowa dla firm [© Jakub Jirsák - Fotolia.com] Ochrona danych w chmurze kluczowa dla firm]()

Ochrona danych w chmurze kluczowa dla firm

... , że bezpieczeństwo danych firmowych w sieci to nie tylko kwestia zabezpieczeń fizycznych, jakie stosuje dostawca danego rozwiązania. Są to oczywiście kwestie ... ograniczenie ilości równoczesnych zalogowań przy wykorzystaniu tego samego loginu. Tego typu systemy służą do udostępniania poufnych dokumentów partnerom biznesowym, potencjalnym inwestorom, w ...

-

![Hakerzy - historia prawdziwa Hakerzy - historia prawdziwa]()

Hakerzy - historia prawdziwa

... pierwszym na świecie phreakerem, czyli osobą zajmującą się łamaniem zabezpieczeń telefonicznych w celu prowadzenia tańszych lub całkowicie darmowych rozmów telefonicznych. Phreaking ... grupa hakerów znajdująca się w Rumunii mogła przeniknąć do komputerów kontrolujących systemy podtrzymywania życia w stacji badawczej na Antarktydzie. Do konfrontacji ze ...

-

![Kaspersky Industrial CyberSecurity dla ochrony infrastruktury krytycznej Kaspersky Industrial CyberSecurity dla ochrony infrastruktury krytycznej]()

Kaspersky Industrial CyberSecurity dla ochrony infrastruktury krytycznej

... do ochrony IT obiektów przemysłowych, łącząc w jednym pakiecie czołowe technologie, usługi oraz wiedzę ekspercką firmy Kaspersky Lab. Technologie informacyjne oraz systemy automatyzacji procesów mają istotne znaczenie dla działania wszystkich współczesnych obiektów przemysłowych — od elektrowni, rafinerii i linii montażowych po kolej, lotniska oraz ...

-

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy]()

12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy

... , ponieważ ciągle wiele przedmiotów IoT pracuje w oparciu o nieaktualizowane systemy lub aplikacje zawierające luki bezpieczeństwa. Z dużą dozą prawdopodobieństwa ... na zaprogramowanych i zautomatyzowanych infekcjach malware, ale raczej na cierpliwym poznawaniu zabezpieczeń i unikaniu wykrycia. Zwiększenie ilości ataków z użyciem wbudowanych języków ...

-

![Nowe technologie w motoryzacji. To zainteresuje Polaków [© chombosan - Fotolia.com] Nowe technologie w motoryzacji. To zainteresuje Polaków]()

Nowe technologie w motoryzacji. To zainteresuje Polaków

... cenami oraz może lokalizować swój samochód na parkingu, sprawdzać poziom zabezpieczeń i automatycznie wezwać pomoc w razie wypadku. Ponadto pasażerowie mogą korzystać z dostępu ... wprowadzanie rozwiązań telematycznych do ofert ubezpieczeń OC. Są to systemy ustalające składkę ubezpieczenia na podstawie stylu jazdy kierowcy. Ubezpieczyciel miałby m.in ...

-

![Malware LemonDuck powraca Malware LemonDuck powraca]()

Malware LemonDuck powraca

... na dobre. W rzeczywistości złośliwe oprogramowanie często powraca po ewolucji, która wspiera zadawanie większych obrażeń. Technologie zabezpieczeń oparte na sygnaturach, takie jak systemy antywirusowe czy systemy zapobiegania włamaniom (IPS), działają jedynie o sygnatury dotychczasowego krajobrazu zagrożeń, Dlatego pamiętajmy, aby upewnić się, czy ...

-

![NIS2: Dlaczego małe firmy muszą przygotować się na nowe wyzwania w cyberbezpieczeństwie? [© serpeblu - Fotolia.com] NIS2: Dlaczego małe firmy muszą przygotować się na nowe wyzwania w cyberbezpieczeństwie?]()

NIS2: Dlaczego małe firmy muszą przygotować się na nowe wyzwania w cyberbezpieczeństwie?

... przedsiębiorstwa, ponieważ zdają sobie sprawę z ich słabszych zabezpieczeń. Równocześnie w przypadku większych organizacji objętych dyrektywą konieczność ... mogą precyzyjnie automatyzować procesy, monitorować maszyny w czasie rzeczywistym i integrować zaawansowane systemy analityczne. Jednak każda technologia niesie ze sobą również nowe wyzwania. O ...

-

![Najgroźniejsze złośliwe programy w lutym 2025 [© Freepik] Najgroźniejsze złośliwe programy w lutym 2025]()

Najgroźniejsze złośliwe programy w lutym 2025

... dzięki szerokiemu zastosowaniu w kampaniach phishingowych, a jego zdolność do omijania zabezpieczeń, takich jak User Account Control (UAC), czyni go wszechstronnym ... ), który szybko zyskał rozgłos dzięki atakom na systemy Windows, macOS i Linux; a także Akira – stosunkowo nowa grupa, atakująca systemy Windows i Linux, znana z wykorzystywania ...

-

![CeBIT 2003 tuż, tuż... [© violetkaipa - Fotolia.com] CeBIT 2003 tuż, tuż...]()

CeBIT 2003 tuż, tuż...

... mają zrewolucjonizować wdrażanie, instalowanie i eksploatację złożonych środowisk mySAP, oferując skalowalność, wysoki poziom dostępności, elastyczność oraz najwyższe standardy zabezpieczeń. Systemy autonomiczne – PRIMETIME - firma zaprezentuje ofertę systemów autonomicznych, które mogą wykonywać funkcje samonaprawiania. To co jeszcze niedawno było ...

-

![Hakerzy atakują Londyn [© stoupa - Fotolia.com] Hakerzy atakują Londyn]()

Hakerzy atakują Londyn

... ze strony hakerów oraz ewentualne działania terrorystyczne wskutek braku zabezpieczeń w obrębie bezprzewodowych sieci komputerowych. Na przestrzeni ostatniego roku liczba sieci ... "Technologia wyszukiwania nowych sieci stała się nagle ogólnodostępna, a systemy operacyjne takie jak Windows XP potrafią automatycznie informować o wykryciu w pobliżu ...

Tematy: hakerzy, rsa security -

![Symantec kontra spyware [© Nmedia - Fotolia.com] Symantec kontra spyware]()

Symantec kontra spyware

... zabezpieczeń, co chroni przed nowymi zagrożeniami. Moduł Norton QuickScan w konfiguracji domyślnej rozpoczyna skanowanie natychmiast po pobraniu najnowszych uaktualnień zabezpieczeń ... w systemie. Norton Internet Security 2005 AntiSpyware Edition obsługuje systemy operacyjne Microsoft Windows 2000 Professional i Windows XP oraz przeglądarkę Microsoft ...

-

![Microsoft zamyka system wsparcia Windows 98 [© Nmedia - Fotolia.com] Microsoft zamyka system wsparcia Windows 98]()

Microsoft zamyka system wsparcia Windows 98

... w końcu 2003 roku, ale w dalszym ciągu oferował odpłatną pomoc i krytyczne aktualizacje zabezpieczeń. Ale to także w tej chwili się skończy. Ta zmiana oznacza, że ci ... "kończy wsparcie dla tych produktów, ponieważ są przestarzałe oraz że te starsze systemy operacyjne wystawiają klientów na zagrożenia bezpieczeństwa". Mikko Hyponnen z fińskiej firmy ...

-

![Oszustwa internetowe XI 2006 Oszustwa internetowe XI 2006]()

Oszustwa internetowe XI 2006

... aktualizacji zabezpieczeń wprowadzonych właśnie przez bank. W rzeczywistości użytkownicy byli kierowani do stron, które gromadziły dane użytkowników banku w celu późniejszego ich wykorzystania przez oszustów. Ta sprytna metoda była powiązana z faktem, że w Stanach Zjednoczonych instytucje finansowe muszą do końca roku dostosować swoje systemy ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... 2006 r. i od tego czasu pracowaliśmy nad aktualizacją zabezpieczeń. Początkowo miała być opublikowana w ramach kwietniowej aktualizacji zabezpieczeń, przypadającej na 10 kwietnia 2007r. Ze względu na ... bez wątpienia potwierdzi dotychczasowe trendy. Czas pokaże, jak bezpieczne są w rzeczywistości obecne systemy operacyjne oraz jakie nowe metody ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bezpłatne seminaria [© Syda Productions - Fotolia.com] Bezpłatne seminaria](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Bezplatne-seminaria-d8i3B3.jpg)

![Nowe cyber-zagrożenia wg McAfee [© Scanrail - Fotolia.com] Nowe cyber-zagrożenia wg McAfee](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Nowe-cyber-zagrozenia-wg-McAfee-apURW9.jpg)

![Zabezpieczenia sieci: problem z aktualizacją [© stoupa - Fotolia.com] Zabezpieczenia sieci: problem z aktualizacją](https://s3.egospodarka.pl/grafika/aktualizacja-zabezpieczen/Zabezpieczenia-sieci-problem-z-aktualizacja-MBuPgy.jpg)

![Zagrożenia w sieci w 2009 r. wg TrendLabs [© Scanrail - Fotolia.com] Zagrożenia w sieci w 2009 r. wg TrendLabs](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-w-sieci-w-2009-r-wg-TrendLabs-apURW9.jpg)

![5 zasad korzystania z konta online [© strixcode - Fotolia.com] 5 zasad korzystania z konta online](https://s3.egospodarka.pl/grafika2/bankowosc-internetowa/5-zasad-korzystania-z-konta-online-107671-150x100crop.jpg)

![Fortinet: bezpieczeństwo sieciowe w 2013 roku [© Amir Kaljikovic - Fotolia.com] Fortinet: bezpieczeństwo sieciowe w 2013 roku](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-bezpieczenstwo-sieciowe-w-2013-roku-110382-150x100crop.jpg)

![Grupa kapitałowa a ochrona danych osobowych [© Warakorn - Fotolia.com] Grupa kapitałowa a ochrona danych osobowych](https://s3.egospodarka.pl/grafika2/dane-osobowe/Grupa-kapitalowa-a-ochrona-danych-osobowych-127428-150x100crop.jpg)

![Ubezpieczenie mieszkania to nie wszystko [© SeanPavonePhoto - Fotolia.com] Ubezpieczenie mieszkania to nie wszystko](https://s3.egospodarka.pl/grafika2/ubezpieczenie-nieruchomosci/Ubezpieczenie-mieszkania-to-nie-wszystko-139306-150x100crop.jpg)

![Do jakich wniosków prowadzą największe ataki hakerów? [© anurak - Fotolia.com] Do jakich wniosków prowadzą największe ataki hakerów?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Do-jakich-wnioskow-prowadza-najwieksze-ataki-hakerow-202741-150x100crop.jpg)

![Motoryzacja przyszłości. Kradzież samochodu w rękach hakera [© pixabay.com] Motoryzacja przyszłości. Kradzież samochodu w rękach hakera](https://s3.egospodarka.pl/grafika2/branza-motoryzacyjna/Motoryzacja-przyszlosci-Kradziez-samochodu-w-rekach-hakera-253074-150x100crop.jpg)

![Cyberbezpieczeństwo w erze dronów [© Freepik] Cyberbezpieczeństwo w erze dronów](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-w-erze-dronow-264562-150x100crop.jpg)

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-w-sieci-w-2011-roku-MBuPgy.jpg)

![Ochrona danych w chmurze kluczowa dla firm [© Jakub Jirsák - Fotolia.com] Ochrona danych w chmurze kluczowa dla firm](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Ochrona-danych-w-chmurze-kluczowa-dla-firm-151560-150x100crop.jpg)

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/12-najwiekszych-zagrozen-2017-Poznaj-pomysly-cyberprzestepcy-187616-150x100crop.jpg)

![Nowe technologie w motoryzacji. To zainteresuje Polaków [© chombosan - Fotolia.com] Nowe technologie w motoryzacji. To zainteresuje Polaków](https://s3.egospodarka.pl/grafika2/nowe-technologie/Nowe-technologie-w-motoryzacji-To-zainteresuje-Polakow-203002-150x100crop.jpg)

![NIS2: Dlaczego małe firmy muszą przygotować się na nowe wyzwania w cyberbezpieczeństwie? [© serpeblu - Fotolia.com] NIS2: Dlaczego małe firmy muszą przygotować się na nowe wyzwania w cyberbezpieczeństwie?](https://s3.egospodarka.pl/grafika2/NIS2/NIS2-Dlaczego-male-firmy-musza-przygotowac-sie-na-nowe-wyzwania-w-cyberbezpieczenstwie-264575-150x100crop.jpg)

![Najgroźniejsze złośliwe programy w lutym 2025 [© Freepik] Najgroźniejsze złośliwe programy w lutym 2025](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Najgrozniejsze-zlosliwe-programy-w-lutym-2025-265401-150x100crop.jpg)

![CeBIT 2003 tuż, tuż... [© violetkaipa - Fotolia.com] CeBIT 2003 tuż, tuż...](https://s3.egospodarka.pl/grafika/cebit/CeBIT-2003-tuz-tuz-SdaIr2.jpg)

![Hakerzy atakują Londyn [© stoupa - Fotolia.com] Hakerzy atakują Londyn](https://s3.egospodarka.pl/grafika/hakerzy/Hakerzy-atakuja-Londyn-MBuPgy.jpg)

![Symantec kontra spyware [© Nmedia - Fotolia.com] Symantec kontra spyware](https://s3.egospodarka.pl/grafika/Symantec/Symantec-kontra-spyware-Qq30bx.jpg)

![Microsoft zamyka system wsparcia Windows 98 [© Nmedia - Fotolia.com] Microsoft zamyka system wsparcia Windows 98](https://s3.egospodarka.pl/grafika/Windows-98/Microsoft-zamyka-system-wsparcia-Windows-98-Qq30bx.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

![Rynek hotelowy - początek bańki czy złoty interes? [© Freepik] Rynek hotelowy - początek bańki czy złoty interes? [© Freepik]](https://s3.egospodarka.pl/grafika2/hotele/Rynek-hotelowy-poczatek-banki-czy-zloty-interes-265352-50x33crop.jpg) Rynek hotelowy - początek bańki czy złoty interes?

Rynek hotelowy - początek bańki czy złoty interes?

![Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać [© freepik.com] Wyjazd na Święta tańszy niż rok temu. Ceny paliw na stacjach z każdym dniem powinny spadać](https://s3.egospodarka.pl/grafika2/paliwo/Wyjazd-na-Swieta-tanszy-niz-rok-temu-Ceny-paliw-na-stacjach-z-kazdym-dniem-powinny-spadac-266132-150x100crop.jpg)

![ETF-y z Europy przyciągają kapitał z obu stron Atlantyku [© Freepik] ETF-y z Europy przyciągają kapitał z obu stron Atlantyku](https://s3.egospodarka.pl/grafika2/ETF/ETF-y-z-Europy-przyciagaja-kapital-z-obu-stron-Atlantyku-266118-150x100crop.jpg)

![7 konsekwencji niższych stóp procentowych [© Freepik] 7 konsekwencji niższych stóp procentowych](https://s3.egospodarka.pl/grafika2/stopy-procentowe/7-konsekwencji-nizszych-stop-procentowych-266125-150x100crop.jpg)

![Samochody elektryczne mniej popularne niż rowery? [© Freepik] Samochody elektryczne mniej popularne niż rowery?](https://s3.egospodarka.pl/grafika2/samochod-elektryczny/Samochody-elektryczne-mniej-popularne-niz-rowery-266102-150x100crop.jpg)