-

![Świat: wydarzenia tygodnia 41/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 41/2019]()

Świat: wydarzenia tygodnia 41/2019

... wyraził zaniepokojenie rosnącą rolą Departamentu Obrony w polityce zagranicznej. Wyraził to wprost: „Polityka zagraniczna USA jest nadal zbyt zdominowana przez wojsko, zbyt ... ds. bezpieczeństwa narodowego wyrażali opinie podobne do stanowiska dyrektor Giny Haspel, że CIA zaniedbała klasyczne rzemiosło wywiadowcze (gromadzenie informacji i ich ...

-

![Cyberataki wirtualne, ale realne [© Brian Jackson - Fotolia.com] Cyberataki wirtualne, ale realne]()

Cyberataki wirtualne, ale realne

... bezpieczeństwa informacji, tj. CISO (Chief Information Security Officer), ma stanowić ogniwo łączące główny obszar działalności firmy oraz jej strategiczne planowanie z zagadnieniami bezpieczeństwa danych. Problemu bezpieczeństwa ... skutecznie ograniczą koszt kradzieży i utraty danych. Polityka europejska nie pozostaje w tyle, gdyż obok proponowanych ...

-

![Parlament Europejski a nowe technologie. 5 wyzwań [© BillionPhotos.com - Fotolia.com] Parlament Europejski a nowe technologie. 5 wyzwań]()

Parlament Europejski a nowe technologie. 5 wyzwań

... zdominowana przez budzące gorące emocje tematy, takie jak Brexit czy polityka migracyjna, to warto pamiętać, że od władz wspólnoty europejskiej zależy znacznie ... na ataki. Drugi z dokumentów wzmacnia rolę unijnej agencji ds. Bezpieczeństwa Sieci i Informacji ENISA, a także wprowadza wspólnotowy system certyfikacji technologii. Cyberbezpieczeństwo ...

-

![Cyberbezpieczeństwo 2020. Rekomendacje dla firm [© maxkabakov - Fotolia.com] Cyberbezpieczeństwo 2020. Rekomendacje dla firm]()

Cyberbezpieczeństwo 2020. Rekomendacje dla firm

... Polityka ograniczonego zaufania (zero-trust) pomoże osiągnąć w organizacji dojrzałość w zakresie bezpieczeństwa. Aby redukować złożoność procesów i przeciążenie ciągłymi alertami, warto przyjąć zintegrowane podejście platformowe przy zarządzaniu wieloma rozwiązaniami bezpieczeństwa ... ma związek z przesytem informacji na temat cyberbezpieczeństwa. ...

-

![Sprzeniewierzenia a polskie firmy 2010 Sprzeniewierzenia a polskie firmy 2010]()

Sprzeniewierzenia a polskie firmy 2010

... nich została wykryta przez przypadek, a 21 proc. to efekt anonimowych informacji od pracowników. Jedynie 8 proc. wykrytych przypadków to efekt profesjonalnego ... pracowników. Także bardzo mało firm (4 proc.), umożliwia pracownikom przekazanie anonimowej informacji na temat nadużyć dokonywanych przez ich współpracowników. - Edukacja i szkolenia z ...

-

![Bezpieczeństwo IT a sektor MSP [© ra2 studio - Fotolia.com] Bezpieczeństwo IT a sektor MSP]()

Bezpieczeństwo IT a sektor MSP

... niewłaściwej polityki bezpieczeństwa IT – dodaje. Główne wyzwania bezpieczeństwa IT dla sektora MSP: brak priorytetowego traktowania bezpieczeństwa IT (44 proc.) niedostateczny budżet ... Eschelbeck. – W sytuacji gdzie pracownicy mają dostęp do wielu wrażliwych informacji, aplikacji czy dokumentów z różnego rodzaju urządzeń mobilnych, zarządzający ...

-

![Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022 [© pixabay.com] Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022]()

Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022

... obecnie stała się nią polityka. Po wybuchu wojny grupa „Anonymous” ... informacji, które przewinęły się przez branżę bezpieczeństwa IT. Zrobiły one sporo zamieszania, chociaż dotychczas nie wykorzystano ich do ewentualnych ataków odmowy usługi polegających na celowym działaniu prowadzącym do niedostępności danej usługi lub funkcji. Do takich informacji ...

-

![Portale społecznościowe a ochrona danych [© stoupa - Fotolia.com] Portale społecznościowe a ochrona danych]()

Portale społecznościowe a ochrona danych

... , polityka ... bezpieczeństwa informatycznego. Badanie pokazało również, że 66% firm pozwala na korzystanie z firmowych palmtopów i komputerów zawierających informacje wrażliwe poza swoją siedzibą. Wraz z rozwojem zorganizowanych form przestępczości internetowej, firmy zmuszone są kłaść szczególny nacisk na procedury bezpieczeństwa informacji ...

-

![Zagrożenia na portalach społecznościowych [© stoupa - Fotolia.com] Zagrożenia na portalach społecznościowych]()

Zagrożenia na portalach społecznościowych

... użytkownicy zarażają się od siebie nawzajem. Polityka prywatności – ludzie mają tendencje do ... informacji, takich jak nazwy użytkowników, hasła lub numery kart płatniczych. Błędy strony - na początku czerwca została znaleziona luka w systemie bezpieczeństwa Facebooka, która umożliwiała pełnoprawnym użytkownikom na wyświetlanie podstawowych informacji ...

-

![Niewłaściwa ochrona danych osobowych = kara [© freshidea - Fotolia.com] Niewłaściwa ochrona danych osobowych = kara]()

Niewłaściwa ochrona danych osobowych = kara

... jeden klient – wyjaśnia Mariusz Sarnecki, administrator bezpieczeństwa informacji w Tax Care. – Jeśli jest to osoba fizyczna, nieprowadząca ... bezpieczeństwa konieczny w każdej firmie Firmy zobowiązane są między innymi do prowadzenia dokumentacji (w skład której wchodzi wymagana przepisami ustawy o ochronie danych osobowych polityka bezpieczeństwa ...

-

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012]()

Cisco: bezpieczeństwo w Internecie 2012

... Wraz z ukończeniem szkół przez przedstawicieli Generacji Y i ich wejściem na rynek pracy, polityka, a także kultura działania firm zostały wystawione na nie lada próbę. ... , których zadaniem jest ich ochrona i ochrona informacji firmowych. (CCWTR) Internet Wszechrzeczy i przyszłość bezpieczeństwa Patrząc w przyszłość możemy powiedzieć, że koncepcja ...

-

![Bezpieczeństwo IT w 5 krokach [© fuzzbones - Fotolia.com] Bezpieczeństwo IT w 5 krokach]()

Bezpieczeństwo IT w 5 krokach

... się posługują. Czy wdrożona polityka bezpieczeństwa jest realizowana? W jakim stopniu ... bezpieczeństwa. Do wykrycia nie wystarczy antywirus czy firewall. Ponadto zainfekowane zasoby mogą posłużyć do kolejnego ataku. 3. Uwaga na aplikacje webowe To one coraz częściej stają się celem hakerów. Ten typ zagrożeń prowadzi do utraty wrażliwych informacji ...

-

![RODO - tylko pół roku na wdrożenie [© momius - Fotolia.com] RODO - tylko pół roku na wdrożenie]()

RODO - tylko pół roku na wdrożenie

... zgody na przetwarzanie danych zgodnie z celem ich przetwarzania. Zgody te nie mogą być domyślne (np. poprzez wyświetlenie informacji o tzw. ciasteczkach), ani zbyt ogólne. 3. Polityka bezpieczeństwa danych Dokument informujący o polityce prywatności należy dostosować do wymogów RODO. Konieczna będzie także zmiana brzmienia formularzy zbierania ...

-

![Europa: wydarzenia tygodnia 22/2018 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 22/2018]()

Europa: wydarzenia tygodnia 22/2018

... USA to pretekst do podjęcia działań protekcjonistycznych, a nie próba obrony bezpieczeństwa narodowego", jak to twierdzi Biały Dom. Uwagę analityków zwróciła ostatnia, ... CET – środkowoeuropejski). Szacunki danych makro są na podstawie informacji z Bloomberga, chyba że zaznaczono inaczej. Polityka i handel Kończący się tydzień był niezwykle gorący ...

-

![Czy zdrowotne aplikacje mobilne dbają o nasze dane? [© Marijana z Pixabay] Czy zdrowotne aplikacje mobilne dbają o nasze dane?]()

Czy zdrowotne aplikacje mobilne dbają o nasze dane?

... informacji do serwerów w chmurze, gdzie są przetwarzane. Brak uwierzytelniania wieloskładnikowego (MFA): Większość usług oferuje obecnie uwierzytelnianie wieloskładnikowe jako sposób na zwiększenie bezpieczeństwa ...

-

![Czy ranking antywirusów jest wiarygodny? [© stoupa - Fotolia.com] Czy ranking antywirusów jest wiarygodny?]()

Czy ranking antywirusów jest wiarygodny?

... bezpieczeństwa. W tym przypadku, wysoce prawdopodobne jest, ze ukrycie się polimorficznego malware przed mechanizmami wykrywania, będzie oznaczało obejście systemu ochrony całego produktu. Dla użytkowników Internetu rankingi antywirusów to obecnie jedyne wiarygodne źródło informacji ...

-

![Kingston USB DataTraveler 6000 Kingston USB DataTraveler 6000]()

Kingston USB DataTraveler 6000

... i jest objęta certyfikatem Federalnego Standardu Przetwarzania Informacji (FIPS) 140-2 na ... bezpieczeństwa danych dzięki 256-bitowemu sprzętowemu szyfrowaniu opartemu o standard AES (Advanced Encryption Standard) w trybie XTS ― klucz uniwersalny odnawiany przy logowaniu Konfigurowalny: zawartość wstępnie załadowana, w pełni dopasowana polityka ...

-

![10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma [© Jakub Jirsák - Fotolia.com] 10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma]()

10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma

... bezpieczeństwa danych jest efektem słabych haseł, a ścisłą politykę ich tworzenia ma zaledwie 24% małych firm. Czy Twoi pracownicy są zobowiązani do regularnego zmieniania swoich haseł? Praktyka pokazuje również, że sama polityka ... pracownicy wiedzą, żeby nigdy nie udzielać poufnych informacji przełożonym za pośrednictwem poczty e-mail? Zdarza się, ...

-

![Polska: wydarzenia tygodnia 3/2019 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 3/2019]()

Polska: wydarzenia tygodnia 3/2019

... trzech lat poboru podatków o dodatkowe 51,8 mld zł. Szczegółowa analiza pokazała, że polityka rządowa nie tylko wpłynęła na wzrost wpływów podatkowych do budżetu, ... jej stosowania. Komentarz do wydarzeń gospodarczych ROK 2018 – JAKI BYŁ DLA BEZPIECZEŃSTWA INFORMACJI, A JAKI BĘDZIE ROK NASTĘPNY? Rok 2018 był kolejnym z kolei, w którym ustawodawca ...

-

![Świat: wydarzenia tygodnia 2/2017 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 2/2017]()

Świat: wydarzenia tygodnia 2/2017

... finansowe. Cyberbezpieczeństwo coraz większym problemem. Ze Światowych Badań Bezpieczeństwa Informacji wynika, że między czerwcem 2015 r. a czerwcem 2016 roku o 53 proc. ... w tym rozwiązaniu jest niebezpieczeństwo konfliktu interesów. Trump grozi Meksykowi. Polityka D. Trumpa na Twitterze jest widoczna. Pod wpływem tej perswazji Koncerny ...

-

![Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji [© alphaspirit - Fotolia.com] Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji]()

Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji

... gazu ziemnego oraz uwzględniać problemy bezpieczeństwa dostaw zarówno paliw jak ... dochodowego, dodatkowych świadczeń emerytalnych. O ile zasadna jest polityka podwyższania najniższych świadczeń, aby zwalczać sferę ubóstwa ... ich organizacji w procesie stanowienia prawa oraz dostępu do informacji publicznej w tym procesie, zarówno w fazie rządowej jak i ...

-

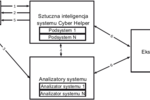

![Sztuczna inteligencja a bezpieczeństwo IT Sztuczna inteligencja a bezpieczeństwo IT]()

Sztuczna inteligencja a bezpieczeństwo IT

... 3 były wykonywane jedynie przez analityków firm bezpieczeństwa IT oraz ekspertów działających na ... przypomina aktywny mózg ludzki, który w celu przetworzenia informacji musi zgromadzić wiedzę o otoczeniu. Aby dziecko mogło się ... tym samym wykonując lwią część jego pracy. Jednak “polityka nieinterweniowania” systemów sztucznej inteligencji w pracę ...

-

![Oszustwa finansowe w sieci [© Scanrail - Fotolia.com] Oszustwa finansowe w sieci]()

Oszustwa finansowe w sieci

... tworzenia 'scamu' wyglądającego bardziej wiarygodnie i przekonującego ludzi do ujawniania prywatnych informacji finansowych." - twierdzi Susan Larson wiceprezes zespołu badawczego SurfControl. ... internetowych "piramidach" może powstrzymać zintegrowana i wzmocniona polityka bezpieczeństwa poczty elektronicznej. Polityka ta powinna obejmować skuteczną ...

-

![Najwyższa pora na ubezpieczenia cyber [© putilov_denis - Fotolia.com ] Najwyższa pora na ubezpieczenia cyber]()

Najwyższa pora na ubezpieczenia cyber

... dane. Jednocześnie Federalny Urząd ds. Bezpieczeństwa Informacji (BSI) rejestruje codziennie, tylko na terenie Niemiec ... Polityka bezpieczeństwa danych wymaga odpowiedniego zarządzania – zaczynając od opracowania strategii dotyczącej zabezpieczenia sieci i urządzeń mobilnych, a kończąc na odpowiednim przeszkoleniu pracowników w zakresie bezpieczeństwa ...

-

![Geopolityka i cyberbezpieczeństwo na szczycie zagrożeń dla TSL [© Freepik] Geopolityka i cyberbezpieczeństwo na szczycie zagrożeń dla TSL]()

Geopolityka i cyberbezpieczeństwo na szczycie zagrożeń dla TSL

... cyberbezpieczeństwo W 2024 r. kluczowych zagrożeń dla bezpieczeństwa dostaw upatruje się również w obszarze cybernetycznym, na który uwagę zwraca 19% spośród 450 badanych profesjonalistów ds. logistyki. Ingerencja w infrastrukturę IT prowadzi bardzo często do wycieków wrażliwych informacji, zakłóceń harmonogramów dostaw, niekiedy nawet paraliżu ...

-

![Złośliwe programy atakują urządzenia mobilne [© Amir Kaljikovic - Fotolia.com] Złośliwe programy atakują urządzenia mobilne]()

Złośliwe programy atakują urządzenia mobilne

... wydajności pracowników i produktywności całej firmy. Liberalna polityka BYOD wiąże się jednak z zagrożeniami ze strony ... Richard Henderson, specjalista ds. strategii bezpieczeństwa w laboratorium FortiGuard Labs firmy FORTINET. ... przypadku ataków DarkLeech. CDorked nie zapisywał żadnych informacji na dysku twardym serwera WWW – wszystko zapisywano w ...

-

![Zarządzanie kapitałem obrotowym przedsiębiorstwa Zarządzanie kapitałem obrotowym przedsiębiorstwa]()

Zarządzanie kapitałem obrotowym przedsiębiorstwa

... ich finansowania. Kapitał obrotowy stanowi w firmie bufor bezpieczeństwa ułatwiający zachowanie płynności finansowej w ... celów firmy. Zaś dostarczanie mu szybkich informacji oraz określanie kierunków decyzji zapewniających równowagę ... ważne finansowe zagadnienia takie jak kapitał obrotowy, zapasy, należności, polityka kredytowa, środki pieniężne ...

-

![Bezpieczeństwo IT: trendy 2012 [© stoupa - Fotolia.com] Bezpieczeństwo IT: trendy 2012]()

Bezpieczeństwo IT: trendy 2012

... kopii zapasowych, zarządzania pamięcią masową, bezpieczeństwa itd. W rezultacie normą stanie się ... polityka bezterminowego przechowywania kopii zapasowych zacznie odchodzić w przeszłość. Kiedy firmy zostaną zmuszone do radzenia sobie z ogromną ilością danych, pojawią się nowe technologie, które pomogą im w wyeliminowaniu niepotrzebnych informacji ...

-

![Trend Micro: zagrożenia internetowe III kw. 2012 [© drx - Fotolia.com] Trend Micro: zagrożenia internetowe III kw. 2012]()

Trend Micro: zagrożenia internetowe III kw. 2012

... kwartał 2012 roku. Podczas gdy dość rygorystyczna polityka sprawdzania aplikacji przed dopuszczeniem ich ... położenia, numerów pod które dzwoniliśmy i wiele innych informacji, z których każda może zostać sprzedana” – dodaje. Nie ... zostaną ponownie wyciągnięte ważne wnioski na temat bezpieczeństwa na poziomie systemów operacyjnych” – dodaje Rik ...

-

![Przepisy AI Act vs kontrola nad AI w firmie [© iuriimotov na Freepik] Przepisy AI Act vs kontrola nad AI w firmie]()

Przepisy AI Act vs kontrola nad AI w firmie

... w odpowiedzialnym wdrażaniu oraz rozwoju AI, uwzględniając podnoszenie poziomu bezpieczeństwa obywateli Unii Europejskiej. Oznacza to, że ... , które przetwarza ta technologia. Polityka AI w firmie: kontrola nad danymi i zgodność z ... na podstawie danych, w tym także na podstawie informacji o osobach fizycznych (dane osobowe). Pracując z systemami ...

-

![Płatności internetowe: jak nie dać się oszukać [© pogonici - Fotolia.com] Płatności internetowe: jak nie dać się oszukać]()

Płatności internetowe: jak nie dać się oszukać

... stron internetowych, wyszukiwanie informacji czy też komunikację przez portale społecznościowe. Coraz częściej i ... ochrony gromadzonych danych osobowych (tzw. polityka prywatności). Dzięki temu unikniemy przykrych niespodzianek. ... na niego otrzymamy informacje na temat certyfikatu bezpieczeństwa danej witryny. Jeśli stracił ważność lub nie można ...

-

![Fundusze inwestycyjne w pigułce [© ponsulak - Fotolia.com] Fundusze inwestycyjne w pigułce]()

Fundusze inwestycyjne w pigułce

... pieniędzy do funduszu, przyda się garść najważniejszych informacji. Oferta funduszy inwestycyjnych jest bardzo szeroka i ... funduszy gotówkowych i rynku pieniężnego, których poziom bezpieczeństwa odpowiada w zasadzie lokatom. To jednak oznacza ... kilkuletniej. Potem wystarczy wybrać taki fundusz, którego polityka inwestycyjna i poziom ryzyka są dla ...

-

![Jakie będą nowe technologie 2016? [© Konstantin Pelykh - Fotolia.com] Jakie będą nowe technologie 2016?]()

Jakie będą nowe technologie 2016?

... HTTP/2: HTTP/2 pojawił się w roku 2015 i obiecuje szybszy transfer informacji pomiędzy przeglądarkami i serwerami. Jest to aktualizacja, która przychodzi stosunkowo późno, bo ... się na zabezpieczeniu tożsamości. Trend BYOD będzie postępował w 2016 roku, jednak polityka bezpieczeństwa skupi się na połączeniu użytkownika, aplikacji oraz dostępu do ...

-

![Płynność finansowa - antidotum na upadłości? [© Andrey Popov - Fotolia.com] Płynność finansowa - antidotum na upadłości?]()

Płynność finansowa - antidotum na upadłości?

... kapitałem obrotowym". W świetle statystyk prowadzonych przez Centralny Ośrodek Informacji Gospodarczej takie odpowiedzi respondentów nie powinny jednak zaskakiwać. ... jedynie do wydłużenia terminów płatności wobec dostawców. Tymczasem odpowiednia polityka kredytowa i ciągłe monitorowanie bieżącej i przyszłej luki finansowania ... gwarancję bezpieczeństwa ...

-

![Rosja, czyli głodowe wynagrodzenia i pozory mocarstwa [© fascinadora - Fotolia.com] Rosja, czyli głodowe wynagrodzenia i pozory mocarstwa]()

Rosja, czyli głodowe wynagrodzenia i pozory mocarstwa

... informacji gospodarczych ... sukcesów można nazwać również działania banku centralnego (CBR). Odpowiednia polityka władz monetarnych prowadzona od kryzysu na rynku surowców i panicznej wyprzedaży ... wydobycia surowców. Wysokie wydatki na zbrojenia można wytłumaczyć oczywiście kwestiami bezpieczeństwa narodowego, ale ich skala wydaje się o wiele za wysoka w ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Świat: wydarzenia tygodnia 41/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 41/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-41-2019-12AyHS.jpg)

![Cyberataki wirtualne, ale realne [© Brian Jackson - Fotolia.com] Cyberataki wirtualne, ale realne](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-wirtualne-ale-realne-137819-150x100crop.jpg)

![Parlament Europejski a nowe technologie. 5 wyzwań [© BillionPhotos.com - Fotolia.com] Parlament Europejski a nowe technologie. 5 wyzwań](https://s3.egospodarka.pl/grafika2/Parlament-Europejski/Parlament-Europejski-a-nowe-technologie-5-wyzwan-218166-150x100crop.jpg)

![Cyberbezpieczeństwo 2020. Rekomendacje dla firm [© maxkabakov - Fotolia.com] Cyberbezpieczeństwo 2020. Rekomendacje dla firm](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Cyberbezpieczenstwo-2020-Rekomendacje-dla-firm-227953-150x100crop.jpg)

![Bezpieczeństwo IT a sektor MSP [© ra2 studio - Fotolia.com] Bezpieczeństwo IT a sektor MSP](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-a-sektor-MSP-127834-150x100crop.gif)

![Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022 [© pixabay.com] Awarie w rytmie pop, czyli cyberbezpieczeństwo 2022](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Awarie-w-rytmie-pop-czyli-cyberbezpieczenstwo-2022-249855-150x100crop.jpg)

![Portale społecznościowe a ochrona danych [© stoupa - Fotolia.com] Portale społecznościowe a ochrona danych](https://s3.egospodarka.pl/grafika/portale-spolecznosciowe/Portale-spolecznosciowe-a-ochrona-danych-MBuPgy.jpg)

![Zagrożenia na portalach społecznościowych [© stoupa - Fotolia.com] Zagrożenia na portalach społecznościowych](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zagrozenia-na-portalach-spolecznosciowych-MBuPgy.jpg)

![Niewłaściwa ochrona danych osobowych = kara [© freshidea - Fotolia.com] Niewłaściwa ochrona danych osobowych = kara](https://s3.egospodarka.pl/grafika/ochrona-danych-osobowych/Niewlasciwa-ochrona-danych-osobowych-kara-IvEZM7.jpg)

![Cisco: bezpieczeństwo w Internecie 2012 [© apops - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2012](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2012-114331-150x100crop.jpg)

![Bezpieczeństwo IT w 5 krokach [© fuzzbones - Fotolia.com] Bezpieczeństwo IT w 5 krokach](https://s3.egospodarka.pl/grafika2/ataki-DDoS/Bezpieczenstwo-IT-w-5-krokach-152628-150x100crop.jpg)

![RODO - tylko pół roku na wdrożenie [© momius - Fotolia.com] RODO - tylko pół roku na wdrożenie](https://s3.egospodarka.pl/grafika2/RODO/RODO-tylko-pol-roku-na-wdrozenie-199534-150x100crop.jpg)

![Europa: wydarzenia tygodnia 22/2018 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 22/2018](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-22-2018-sNRO59.jpg)

![Czy zdrowotne aplikacje mobilne dbają o nasze dane? [© Marijana z Pixabay] Czy zdrowotne aplikacje mobilne dbają o nasze dane?](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/Czy-zdrowotne-aplikacje-mobilne-dbaja-o-nasze-dane-258846-150x100crop.jpg)

![Czy ranking antywirusów jest wiarygodny? [© stoupa - Fotolia.com] Czy ranking antywirusów jest wiarygodny?](https://s3.egospodarka.pl/grafika/programy-antywirusowe/Czy-ranking-antywirusow-jest-wiarygodny-MBuPgy.jpg)

![10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma [© Jakub Jirsák - Fotolia.com] 10 pytań o cyberbezpieczeństwo, które powinna sobie zadać każda firma](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/10-pytan-o-cyberbezpieczenstwo-ktore-powinna-sobie-zadac-kazda-firma-203530-150x100crop.jpg)

![Polska: wydarzenia tygodnia 3/2019 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 3/2019](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-3-2019-vgmzEK.jpg)

![Świat: wydarzenia tygodnia 2/2017 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 2/2017](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-2-2017-12AyHS.jpg)

![Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji [© alphaspirit - Fotolia.com] Gabinet Cieni BCC publikuje rekomendacje dla rządu nowej kadencji](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-publikuje-rekomendacje-dla-rzadu-nowej-kadencji-223555-150x100crop.jpg)

![Oszustwa finansowe w sieci [© Scanrail - Fotolia.com] Oszustwa finansowe w sieci](https://s3.egospodarka.pl/grafika/oszustwa-finansowe/Oszustwa-finansowe-w-sieci-apURW9.jpg)

![Najwyższa pora na ubezpieczenia cyber [© putilov_denis - Fotolia.com ] Najwyższa pora na ubezpieczenia cyber](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Najwyzsza-pora-na-ubezpieczenia-cyber-207747-150x100crop.jpg)

![Geopolityka i cyberbezpieczeństwo na szczycie zagrożeń dla TSL [© Freepik] Geopolityka i cyberbezpieczeństwo na szczycie zagrożeń dla TSL](https://s3.egospodarka.pl/grafika2/TSL/Geopolityka-i-cyberbezpieczenstwo-na-szczycie-zagrozen-dla-TSL-263504-150x100crop.jpg)

![Złośliwe programy atakują urządzenia mobilne [© Amir Kaljikovic - Fotolia.com] Złośliwe programy atakują urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-programy-atakuja-urzadzenia-mobilne-122665-150x100crop.jpg)

![Bezpieczeństwo IT: trendy 2012 [© stoupa - Fotolia.com] Bezpieczeństwo IT: trendy 2012](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2012-MBuPgy.jpg)

![Trend Micro: zagrożenia internetowe III kw. 2012 [© drx - Fotolia.com] Trend Micro: zagrożenia internetowe III kw. 2012](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-III-kw-2012-108564-150x100crop.jpg)

![Przepisy AI Act vs kontrola nad AI w firmie [© iuriimotov na Freepik] Przepisy AI Act vs kontrola nad AI w firmie](https://s3.egospodarka.pl/grafika2/AI-Act/Przepisy-AI-Act-vs-kontrola-nad-AI-w-firmie-262077-150x100crop.jpg)

![Płatności internetowe: jak nie dać się oszukać [© pogonici - Fotolia.com] Płatności internetowe: jak nie dać się oszukać](https://s3.egospodarka.pl/grafika2/uslugi-bankowe/Platnosci-internetowe-jak-nie-dac-sie-oszukac-113281-150x100crop.jpg)

![Fundusze inwestycyjne w pigułce [© ponsulak - Fotolia.com] Fundusze inwestycyjne w pigułce](https://s3.egospodarka.pl/grafika2/inwestowanie-pieniedzy/Fundusze-inwestycyjne-w-pigulce-117864-150x100crop.jpg)

![Jakie będą nowe technologie 2016? [© Konstantin Pelykh - Fotolia.com] Jakie będą nowe technologie 2016?](https://s3.egospodarka.pl/grafika2/nowinki-technologiczne/Jakie-beda-nowe-technologie-2016-168217-150x100crop.jpg)

![Płynność finansowa - antidotum na upadłości? [© Andrey Popov - Fotolia.com] Płynność finansowa - antidotum na upadłości?](https://s3.egospodarka.pl/grafika2/plynnosc-finansowa/Plynnosc-finansowa-antidotum-na-upadlosci-183352-150x100crop.jpg)

![Rosja, czyli głodowe wynagrodzenia i pozory mocarstwa [© fascinadora - Fotolia.com] Rosja, czyli głodowe wynagrodzenia i pozory mocarstwa](https://s3.egospodarka.pl/grafika2/Rosja/Rosja-czyli-glodowe-wynagrodzenia-i-pozory-mocarstwa-204281-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com] Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem [© DDRockstar - Fotolia.com]](https://s3.egospodarka.pl/grafika2/umowa-o-zachowaniu-poufnosci/Umowa-o-zachowaniu-poufnosci-NDA-a-wspolpraca-z-freelancerem-259977-50x33crop.jpg) Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

Umowa o zachowaniu poufności (NDA) a współpraca z freelancerem

![Długi rosną wraz z wiekiem [© Bartek Kopała z Pixabay] Długi rosną wraz z wiekiem](https://s3.egospodarka.pl/grafika2/dlugi/Dlugi-rosna-wraz-z-wiekiem-265981-150x100crop.jpg)

![Lotnisko Chopina stawia na self-boarding [© Freepik] Lotnisko Chopina stawia na self-boarding](https://s3.egospodarka.pl/grafika2/Lotnisko-Chopina/Lotnisko-Chopina-stawia-na-self-boarding-265976-150x100crop.jpg)

![Czy boom na samochody elektryczne dotrze w końcu nad Wisłę? [© Freepik] Czy boom na samochody elektryczne dotrze w końcu nad Wisłę?](https://s3.egospodarka.pl/grafika2/zakup-samochodu/Czy-boom-na-samochody-elektryczne-dotrze-w-koncu-nad-Wisle-265957-150x100crop.jpg)