-

![Polityka bezpieczeństwa ochrony danych osobowych [© zimmytws-Fotolia.com] Polityka bezpieczeństwa ochrony danych osobowych]()

Polityka bezpieczeństwa ochrony danych osobowych

... . Pierwszym dokumentem, który należy stworzyć jest polityka bezpieczeństwa, przy czym nazwę tą często uzupełnia się słowami „ochrony danych osobowych”, by odróżnić ją od polityki bezpieczeństwa informacji, o której mowa w normach ISO. W tym miejscu dodać jeszcze należy, że politykę bezpieczeństwa musi opracować i wdrożyć każdy podmiot, który ...

-

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe]()

Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe

... ds. bezpieczeństwa IT powinni wykorzystywać szyfrowanie pliku/dysku, które może ograniczyć lokalny dostęp do poufnych (chronionych) informacji. Dane są również przesyłane w formie zaszyfrowanej. Nawet jeśli przestępcom uda się coś pobrać, nie będą mogli odczytać zawartości zaszyfrowanych plików. Polityki dotyczące bezpieczeństwa Żadna z wyżej ...

-

![10 najważniejszych informacji na temat RODO [© 3d_generator - Fotolia.com ] 10 najważniejszych informacji na temat RODO]()

10 najważniejszych informacji na temat RODO

... Na mocy poprzedniej ustawy o ochronie danych osobowych powołanie Administratora Bezpieczeństwa Informacji (ABI) nie było obowiązkowe, ale administrator danych, który zdecydował ... upoważnionej do ich przetwarzania, nie można udzielić informacji przez telefon niezweryfikowanym odbiorcom, polityka „czystych biurek” oraz wykorzystywanie niszczarek, nie ...

-

![Polityka prywatności w Internecie: nowe standardy [© stoupa - Fotolia.com] Polityka prywatności w Internecie: nowe standardy]()

Polityka prywatności w Internecie: nowe standardy

... Polityka prywatności w sklepie internetowym Szczególnego znaczenia zagadnienie prywatności nabiera w kontekście zakupów online oraz e-bankowości. Podczas dokonywania transakcji użytkownik Internetu przesyła swoje zaszyfrowane dane, których przechwycenie może pociągnąć katastrofalne skutki. Do tej pory wyznacznikiem bezpieczeństwa ... poufnych informacji ...

-

![Polityka energetyczna UE a polski rynek energii [© christian42 - Fotolia.com] Polityka energetyczna UE a polski rynek energii]()

Polityka energetyczna UE a polski rynek energii

... . Elektrownia jądrowa: musztarda po obiedzie Według rządowego dokumentu "Polityka energetyczna Polski do 2025 roku" z ... 2010 r. - Trzy bloki, które powstają teraz, nie zagwarantują bezpieczeństwa dostaw energii na przyszłość. W latach ... rozwiniętej gospodarce, migrującej w stronę gospodarki opartej na informacji, znaczącymi odbiorcami energii nie są ...

-

![Wirtualne zakupy: 5 zasad bezpieczeństwa [© stoupa - Fotolia.com] Wirtualne zakupy: 5 zasad bezpieczeństwa]()

Wirtualne zakupy: 5 zasad bezpieczeństwa

... Wręcz przeciwnie, poprzez opanowanie podstawowych zasad bezpieczeństwa można zabezpieczyć się przed większością powszechnych zagrożeń ... z zakresu e-commerce powinny się znaleźć regulamin i polityka ochrony danych. Każdy klient musi zapoznać się z ... a taką bez zabezpieczeń jest sposób przekazywania informacji – bezpieczne witryny wykorzystują do tego ...

-

![E-commerce a nowa ustawa o ochronie danych osobowych [© Stauke - Fotolia.com] E-commerce a nowa ustawa o ochronie danych osobowych]()

E-commerce a nowa ustawa o ochronie danych osobowych

... . Nowe obowiązki dla serwisów internetowych i e-sklepów Do zadań administratora bezpieczeństwa informacji należy teraz kontrolowanie przestrzegania przepisów o ochronie danych osobowych, tworzenie opracowań i przygotowywanie dokumentacji (Polityka Bezpieczeństwa czy Instrukcja zarządzania systemem informatycznym) oraz prowadzenie rejestru zbiorów ...

-

![Bezpieczeństwo danych w firmie - serwerownia [© zimmytws-Fotolia.com] Bezpieczeństwo danych w firmie - serwerownia]()

Bezpieczeństwo danych w firmie - serwerownia

... się z jej treścią i ściśle się do niej stosować. Wytyczne do niej powinny dawać osoby odpowiedzialne za bezpieczeństwo informacji oraz sprzętu serwerowego hostowanego w serwerowni. Polityka Bezpieczeństwa informacji definiuje również zasady i poziomy dostępu zarówno do pomieszczenia serwerowni jak i do systemów informatycznych. Backup Mimo całej ...

-

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku]()

Ochrona danych osobowych: tożsamość na celowniku

... Bezpieczeństwa Informacji, która reguluje sposób zarządzania, ochrony i dystrybucji informacji stanowiącej dane osobowe. BYOD Zidentyfikowane zagrożenia: 79% ankietowanych specjalistów IT przyznało, że w ciągu zeszłego roku ich firma doświadczyła incydentów bezpieczeństwa ... do prywatności pracownika. Polityka BYOD – kompromis w ochronie prywatności ...

-

![Struktura zbioru danych osobowych [© zimmytws-Fotolia.com] Struktura zbioru danych osobowych]()

Struktura zbioru danych osobowych

... informacji, tym opracowanie polityki staje się trudniejsze i wymagające większych nakładów zarówno wiedzy jak i czasu. Mam nadzieję, że powyższy poradnik chociaż w jakiejś mierze pozwoli Czytelnikom w opracowywaniu dokumentów dla ich firm. Czytaj także: Polityka bezpieczeństwa ochrony danych osobowych To pierwsza cześć poradnika "Polityka ...

-

![Co, jak i kiedy zgłaszać do GIODO? [© maxsim - Fotolia.com] Co, jak i kiedy zgłaszać do GIODO?]()

Co, jak i kiedy zgłaszać do GIODO?

... zdrowia) – po jego zarejestrowaniu. Przed rozpoczęciem działalności konieczne jest również posiadanie, wdrożenie i utrzymywanie dokumentacji wewnętrznej, takiej jak Polityka Bezpieczeństwa Informacji i Instrukcja Zarządzania Systemem Informatycznym. Nadzór nad ich opracowaniem i aktualizowaniem powierza się ABI, a przy jego braku – pozostawia ADO ...

-

![Wycieki danych w firmach w 2006r. Wycieki danych w firmach w 2006r.]()

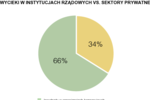

Wycieki danych w firmach w 2006r.

... wycieków informacji (77%) spowodowana jest działaniami niezdyscyplinowanych pracowników. Główną przyczyną naruszeń wewnętrznego bezpieczeństwa informatycznego jest nieprzestrzeganie polityki firmy lub podstawowe zaniedbania w sferze ochrony informacji. Na przykład, często gubione są laptopy z nieszyfrowanymi danymi mimo że polityka bezpieczeństwa ...

-

![Bezpieczeństwo IT: najczęstsze błędy [© stoupa - Fotolia.com] Bezpieczeństwo IT: najczęstsze błędy]()

Bezpieczeństwo IT: najczęstsze błędy

... polityka bezpieczeństwa, ale wdrożono ją w sposób niewłaściwy. Organizacje nie radzą sobie z jej przestrzeganiem, kontrolą i egzekwowaniem postanowień w niej zawartych. Zaniedbania w tym obszarze w dłuższym terminie zwiększają ryzyko informatyczne i podatność na ataki we wszystkich obszarach systemu bezpieczeństwa ...

-

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA]()

Ochrona danych firmy: 18 zasad G DATA

... dokumentacji i beztroskiego dzielenia się tajemnicami służbowymi z kolegami lub wynoszenia poufnych informacji na zewnątrz. Jak się chronić? Jak zauważa G DATA, firmy stosują różnego rodzaju zabezpieczenia. Kompleksowa, regularnie aktualizowana polityka bezpieczeństwa obejmująca cały zakres i właściwości wdrożenia w organizacji jest niestety wciąż ...

-

![Infrastruktura IT cierpi przez luki w aplikacjach Infrastruktura IT cierpi przez luki w aplikacjach]()

Infrastruktura IT cierpi przez luki w aplikacjach

... bezpieczeństwa aplikacji internetowych, niezwłocznego aktualizowania oprogramowania zawierającego luki w zabezpieczeniach, ochrony za pomocą hasła oraz zapory sieciowej. Regularnie przeprowadzaj ocenę bezpieczeństwa infrastruktury IT (łącznie z aplikacjami). Dopilnuj, aby incydenty naruszenia bezpieczeństwa informacji ...

-

![Cyberprzestępczość bazuje na ludzkich słabościach [© stoupa - Fotolia.com] Cyberprzestępczość bazuje na ludzkich słabościach]()

Cyberprzestępczość bazuje na ludzkich słabościach

... bezpieczeństwa, nie wystarczy stworzyć polityki, zmusić personel do podpisania jej i na tym poprzestać. Skuteczna polityka bezpieczeństwa ...

-

![Backup uratuje administratora, ale kto sprawdzi backup? [© phasin - Fotolia.com] Backup uratuje administratora, ale kto sprawdzi backup?]()

Backup uratuje administratora, ale kto sprawdzi backup?

... audyty nierzadko spotykam się z politykami, których faktyczna realizacja sięga 30% planu - komentuje Karolina Kraśniewska, Administrator Bezpieczeństwa Informacji i audytor firmy ANZENA - Dobra polityka bezpieczeństwa powinna stanowić wypadkową przyjętych praktyk i zasobów zespołu IT, więc piszmy ją tak, by wszystkie ujmowane działania były ...

-

![Archiwizacja danych traktowana po macoszemu [© massimo_g - Fotolia.com] Archiwizacja danych traktowana po macoszemu]()

Archiwizacja danych traktowana po macoszemu

... że sektor MŚP właściwie nie posiada procedur związanych z bezpieczeństwem informacji. Połowa pracowników, którzy uzyskują dostęp do firmowych danych poza biurem ... MŚP zarejestrowano największych odsetek osób, który wcale nie tworzy kopii zapasowych. Niedojrzała polityka bezpieczeństwa Osoby, wykonujące obowiązki służbowe poza biurem zapewniają sobie ...

-

![Utrata danych często z winy pracownika [© Scanrail - Fotolia.com] Utrata danych często z winy pracownika]()

Utrata danych często z winy pracownika

... polityka bezpieczeństwa danych, dotycząca metod ich przetwarzania i przechowywania. Mimo tego ponad połowa z nich przyznaje, iż nie korzysta z firmowych zabezpieczeń, a 44 proc. w ogóle nie tworzy kopii bezpieczeństwa ... ochrony kluczowych informacji firmy. Fakt ten, poparty wprowadzeniem ważnych z punktu widzenia bezpieczeństwa danych regulacji ...

-

![Ochrona danych osobowych - jak nie złamać prawa? [© maxsim - Fotolia.com] Ochrona danych osobowych - jak nie złamać prawa?]()

Ochrona danych osobowych - jak nie złamać prawa?

... internetowego przedsiębiorcy, coraz częściej pojawiają się tzw. poliki prywatności i polityka cookies. Udostępnienie danych osobowych osobom nieupoważnionym, lub też ... – zwolniony został administrator danych, który powołał dla swojej jednostki administratora bezpieczeństwa informacji, będącego osobą fizyczną posiadającą odpowiednią wiedzą w zakresie ...

-

![Mobilność - wygodna i niebezpieczna [© Minerva Studio - Fotolia.com] Mobilność - wygodna i niebezpieczna]()

Mobilność - wygodna i niebezpieczna

... polityka bezpieczeństwa obejmuje zdalny dostęp do sieci? (Polityka dotyczące urządzeń przenośnych musi być traktowana jako osobne zagadnienie, jednocześnie jednak musi być elementem polityki bezpieczeństwa całego przedsiębiorstwa i podlegać przyjętym w niej standardom.) 8. W jaki sposób są egzekwowane wymagania dotyczące polityki bezpieczeństwa ...

-

![Komunikatory internetowe a bezpieczeństwo danych Komunikatory internetowe a bezpieczeństwo danych]()

Komunikatory internetowe a bezpieczeństwo danych

... bezpieczeństwa informacji. Jednak szkoda, jaką mógłby spowodować wyciek poufnych informacji, byłaby większa w przypadku małej firmy, ponieważ kradzież nawet kilku kluczowych dokumentów mogłaby łatwo oznaczać dla niej koniec. Biorąc pod uwagę korelację między wysyłaniem poufnych informacji a istnieniem firmowej polityki bezpieczeństwa ...

-

![Bezpieczeństwo IT a młodzi pracownicy Bezpieczeństwo IT a młodzi pracownicy]()

Bezpieczeństwo IT a młodzi pracownicy

... informacji i mediów społecznościowych. Wyniki badania Cisco Connected World Technology Report dają bardzo cenny wgląd w kwestię modyfikacji polityki informatycznej i polityki bezpieczeństwa koniecznej dla zwiększenia mobilności i produktywności bez ograniczenia możliwości skutecznego zarządzania ryzykiem. Jeśli zasady bezpieczeństwa ... , że polityka ...

-

![Zakres przedmiotowy i obszar przetwarzania danych osobowych [© zimmytws-Fotolia.com] Zakres przedmiotowy i obszar przetwarzania danych osobowych]()

Zakres przedmiotowy i obszar przetwarzania danych osobowych

... Polityka bezpieczeństwa ochrony danych osobowych To pierwsza cześć poradnika "Polityka bezpieczeństwa ochrony danych osobowych" dotycząca najważniejszych definicji oraz przybliżająca najważniejsze przepisy UODO i Rozporządzenia odnoszące się do dokumentu określającego politykę bezpieczeństwa ...

-

![Bezpieczeństwo sieci firmowych a pracownicy Bezpieczeństwo sieci firmowych a pracownicy]()

Bezpieczeństwo sieci firmowych a pracownicy

... firmie. W przypadku powtarzanych naruszeń bezpieczeństwa, polityka ochrony powinna wymuszać poniesienie konsekwencji na tej osobie, łącznie z jej zwolnieniem. Polityka ochrony powinna także określać działania, jakie będą podjęte, gdy zwalniany pracownik posiadał dostęp do poufnych informacji lub systemów krytycznej infrastruktury. Konkluzja ...

-

![Grupa kapitałowa a ochrona danych osobowych [© Warakorn - Fotolia.com] Grupa kapitałowa a ochrona danych osobowych]()

Grupa kapitałowa a ochrona danych osobowych

... : - Ustawa z dnia 29 września 1994 r. o rachunkowości - Ustawa z dnia 29 sierpnia 1997 r. o ochronie danych osobowych Polityka i instrukcja jest taką jakby wewnętrzną ustawą i rozporządzeniem, mają one służyć służyć podniesieniu bezpieczeństwa informacji w spółkach grupy kapitałowej, tworzy się je po to, aby je przestrzegać. Nie powinno być ...

-

![Przetwarzanie danych osobowych: obowiązki pracodawcy Przetwarzanie danych osobowych: obowiązki pracodawcy]()

Przetwarzanie danych osobowych: obowiązki pracodawcy

... w tajemnicy danych osobowych oraz informacji o sposobach ich zabezpieczenia (art. 39 ust. 2 UODO) wnioski rejestracyjne do Generalnego Inspektora Ochrony Danych Osobowych (art. 40 UODO) umowy powierzenia przetwarzania danych osobowych (art. 31 UODO) Polityka bezpieczeństwa Polityka bezpieczeństwa to dokument, który zgodnie z §4 Rozporządzenia ...

-

![Polskie firmy a ochrona danych [© Scanrail - Fotolia.com] Polskie firmy a ochrona danych]()

Polskie firmy a ochrona danych

... polskie firmy powinny rozpocząć procedurę ochrony strategicznych informacji od szczegółowej analizy, która wskazuje, które informacje rzeczywiście należy chronić, gdzie są one przechowywane i przetwarzane oraz na jakie ryzyka narażone. Jedynie tworzona od podstaw polityka bezpieczeństwa danych pozwoli bowiem ochronić biznes przed wielomilionowymi ...

-

![Zachowania pracowników nie sprzyjają bezpieczeństwu IT [© Creativa - Fotolia.com] Zachowania pracowników nie sprzyjają bezpieczeństwu IT]()

Zachowania pracowników nie sprzyjają bezpieczeństwu IT

... bezpieczeństwa. Rozwój nowej generacji polityk bezpieczeństwa skoncentrowanych na użytkownikach spowoduje, że w przyszłości CISO (Chief Information Security Officers – dyrektorzy ds. bezpieczeństwa informacji ...

-

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD]()

Firmy nie są gotowe na model BYOD

... dla bezpieczeństwa poufnych danych jest fizyczna utrata urządzenia w wyniku kradzieży lub zaniedbań użytkowników. Na wypadek takich incydentów polityka bezpieczeństwa powinna zawierać odpowiednie procedury kontroli haseł dostępu, możliwości jego blokowania, mechanizmy szyfrowania danych czy zdalne kasowanie wrażliwych informacji – podaje ...

-

![Gabinet Cieni BCC: są nowe rekomendacje dla rządu [© whitelook - Fotolia.com] Gabinet Cieni BCC: są nowe rekomendacje dla rządu]()

Gabinet Cieni BCC: są nowe rekomendacje dla rządu

... Polityka energetyczna państwa do 2050 roku Konsekwentnie podtrzymuję wskazany już w poprzednim podsumowaniu działań rządu priorytet, którym jest przyjęcie przez Radę Ministrów kluczowego dokumentu czyli Polityki Energetycznej Polski do 2050 roku. W kontekście systematycznie podnoszonych problemów związanych z koniecznością utrzymania bezpieczeństwa ...

-

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?]()

Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?

... Polityka bezpieczeństwa systemu macOS Polityka bezpieczeństwa ... bezpieczeństwa użytkownikom na całym świecie. Cisco Talos zaleca również, aby organizacje i indywidualni użytkownicy stosowali regularne aktualizacje i dodatkowe środki ochrony, takie jak monitorowanie i segmentacja sieci oraz użycie oprogramowania antywirusowego. Więcej informacji ...

-

![System finansowy w Polsce. Nie można popełnić błędu [© marcinm111 - Fotolia.com] System finansowy w Polsce. Nie można popełnić błędu]()

System finansowy w Polsce. Nie można popełnić błędu

... nasza polityka ... informacji z podmiotami nadzorowanymi nie zostały objęte zakresem jego działania, ponieważ funkcjonują w sposób niezależny od systemu informatycznego obsługującego stronę internetową KNF. Tę wykorzystano tu raczej jako host, czyli element zarażający. Podjęliśmy szereg działań mających na w celu zwiększenie poziomu bezpieczeństwa ...

-

![Ochrona danych w chmurze kluczowa dla firm [© Jakub Jirsák - Fotolia.com] Ochrona danych w chmurze kluczowa dla firm]()

Ochrona danych w chmurze kluczowa dla firm

... informacji jak to było w przypadku Dropboxa) to tylko wybrane przykłady, które pokazują, że w temacie bezpieczeństwa IT zdecydowanie ma nad czym się pochylać. Ale nie tylko IT powinno stać na baczności. Na równi z ujawnionymi lukami bezpieczeństwa, sen z powiek organizacji spędzają bowiem miękkie aspekty bezpieczeństwa ...

-

![Strategią DLP w cyberprzestępcę Strategią DLP w cyberprzestępcę]()

Strategią DLP w cyberprzestępcę

... szeroki wgląd w przepływ informacji, możliwość filtrowania strumieni danych i zapewnienie ochrony ... bezpieczeństwa w zakresie wszystkich środowisk, w których mogą występować zagrożenia. Skuteczna prewencja przed utratą danych osiągana jest przez koordynację wielu różnych elementów. Pierwszym i najistotniejszym z nich jest silna polityka bezpieczeństwa ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Polityka bezpieczeństwa ochrony danych osobowych [© zimmytws-Fotolia.com] Polityka bezpieczeństwa ochrony danych osobowych](https://s3.egospodarka.pl/grafika/dane-osobowe/Polityka-bezpieczenstwa-ochrony-danych-osobowych-SCMgVG.jpg)

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Polityka-bezpieczenstwa-a-ataki-ukierunkowane-na-sieci-firmowe-121046-150x100crop.jpg)

![10 najważniejszych informacji na temat RODO [© 3d_generator - Fotolia.com ] 10 najważniejszych informacji na temat RODO](https://s3.egospodarka.pl/grafika2/RODO/10-najwazniejszych-informacji-na-temat-RODO-206888-150x100crop.jpg)

![Polityka prywatności w Internecie: nowe standardy [© stoupa - Fotolia.com] Polityka prywatności w Internecie: nowe standardy](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Polityka-prywatnosci-w-Internecie-nowe-standardy-MBuPgy.jpg)

![Polityka energetyczna UE a polski rynek energii [© christian42 - Fotolia.com] Polityka energetyczna UE a polski rynek energii](https://s3.egospodarka.pl/grafika/rynek-energetyczny/Polityka-energetyczna-UE-a-polski-rynek-energii-zaGbha.jpg)

![Wirtualne zakupy: 5 zasad bezpieczeństwa [© stoupa - Fotolia.com] Wirtualne zakupy: 5 zasad bezpieczeństwa](https://s3.egospodarka.pl/grafika/zakupy-w-sieci/Wirtualne-zakupy-5-zasad-bezpieczenstwa-MBuPgy.jpg)

![E-commerce a nowa ustawa o ochronie danych osobowych [© Stauke - Fotolia.com] E-commerce a nowa ustawa o ochronie danych osobowych](https://s3.egospodarka.pl/grafika2/bazy-danych/E-commerce-a-nowa-ustawa-o-ochronie-danych-osobowych-150256-150x100crop.jpg)

![Bezpieczeństwo danych w firmie - serwerownia [© zimmytws-Fotolia.com] Bezpieczeństwo danych w firmie - serwerownia](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Bezpieczenstwo-danych-w-firmie-serwerownia-SCMgVG.jpg)

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-danych-osobowych-tozsamosc-na-celowniku-131260-150x100crop.jpg)

![Struktura zbioru danych osobowych [© zimmytws-Fotolia.com] Struktura zbioru danych osobowych](https://s3.egospodarka.pl/grafika/przetwarzanie-danych-osobowych/Struktura-zbioru-danych-osobowych-SCMgVG.jpg)

![Co, jak i kiedy zgłaszać do GIODO? [© maxsim - Fotolia.com] Co, jak i kiedy zgłaszać do GIODO?](https://s3.egospodarka.pl/grafika2/GIODO/Co-jak-i-kiedy-zglaszac-do-GIODO-175114-150x100crop.jpg)

![Bezpieczeństwo IT: najczęstsze błędy [© stoupa - Fotolia.com] Bezpieczeństwo IT: najczęstsze błędy](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-IT-najczestsze-bledy-MBuPgy.jpg)

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Ochrona-danych-firmy-18-zasad-G-DATA-MBuPgy.jpg)

![Cyberprzestępczość bazuje na ludzkich słabościach [© stoupa - Fotolia.com] Cyberprzestępczość bazuje na ludzkich słabościach](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Cyberprzestepczosc-bazuje-na-ludzkich-slabosciach-MBuPgy.jpg)

![Backup uratuje administratora, ale kto sprawdzi backup? [© phasin - Fotolia.com] Backup uratuje administratora, ale kto sprawdzi backup?](https://s3.egospodarka.pl/grafika2/ransomware/Backup-uratuje-administratora-ale-kto-sprawdzi-backup-199187-150x100crop.jpg)

![Archiwizacja danych traktowana po macoszemu [© massimo_g - Fotolia.com] Archiwizacja danych traktowana po macoszemu](https://s3.egospodarka.pl/grafika2/archiwizacja-danych/Archiwizacja-danych-traktowana-po-macoszemu-163978-150x100crop.jpg)

![Utrata danych często z winy pracownika [© Scanrail - Fotolia.com] Utrata danych często z winy pracownika](https://s3.egospodarka.pl/grafika/ochrona-danych-firmowych/Utrata-danych-czesto-z-winy-pracownika-apURW9.jpg)

![Ochrona danych osobowych - jak nie złamać prawa? [© maxsim - Fotolia.com] Ochrona danych osobowych - jak nie złamać prawa?](https://s3.egospodarka.pl/grafika2/ochrona-danych/Ochrona-danych-osobowych-jak-nie-zlamac-prawa-175304-150x100crop.jpg)

![Mobilność - wygodna i niebezpieczna [© Minerva Studio - Fotolia.com] Mobilność - wygodna i niebezpieczna](https://s3.egospodarka.pl/grafika/rozwiazania-mobilne/Mobilnosc-wygodna-i-niebezpieczna-iG7AEZ.jpg)

![Zakres przedmiotowy i obszar przetwarzania danych osobowych [© zimmytws-Fotolia.com] Zakres przedmiotowy i obszar przetwarzania danych osobowych](https://s3.egospodarka.pl/grafika/przetwarzanie-danych-osobowych/Zakres-przedmiotowy-i-obszar-przetwarzania-danych-osobowych-SCMgVG.jpg)

![Grupa kapitałowa a ochrona danych osobowych [© Warakorn - Fotolia.com] Grupa kapitałowa a ochrona danych osobowych](https://s3.egospodarka.pl/grafika2/dane-osobowe/Grupa-kapitalowa-a-ochrona-danych-osobowych-127428-150x100crop.jpg)

![Polskie firmy a ochrona danych [© Scanrail - Fotolia.com] Polskie firmy a ochrona danych](https://s3.egospodarka.pl/grafika/bezpieczenstwo-IT/Polskie-firmy-a-ochrona-danych-apURW9.jpg)

![Zachowania pracowników nie sprzyjają bezpieczeństwu IT [© Creativa - Fotolia.com] Zachowania pracowników nie sprzyjają bezpieczeństwu IT](https://s3.egospodarka.pl/grafika2/Cisco/Zachowania-pracownikow-nie-sprzyjaja-bezpieczenstwu-IT-144747-150x100crop.jpg)

![Firmy nie są gotowe na model BYOD [© Fotowerk - Fotolia.com] Firmy nie są gotowe na model BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Firmy-nie-sa-gotowe-na-model-BYOD-134362-150x100crop.jpg)

![Gabinet Cieni BCC: są nowe rekomendacje dla rządu [© whitelook - Fotolia.com] Gabinet Cieni BCC: są nowe rekomendacje dla rządu](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-sa-nowe-rekomendacje-dla-rzadu-198363-150x100crop.jpg)

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?](https://s3.egospodarka.pl/grafika2/luki-w-zabezpieczeniach/Jak-luki-w-zabezpieczeniach-aplikacji-Microsoft-moga-zagrazac-naszym-komputerom-261629-150x100crop.jpg)

![System finansowy w Polsce. Nie można popełnić błędu [© marcinm111 - Fotolia.com] System finansowy w Polsce. Nie można popełnić błędu](https://s3.egospodarka.pl/grafika2/system-finansowy/System-finansowy-w-Polsce-Nie-mozna-popelnic-bledu-191136-150x100crop.jpg)

![Ochrona danych w chmurze kluczowa dla firm [© Jakub Jirsák - Fotolia.com] Ochrona danych w chmurze kluczowa dla firm](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Ochrona-danych-w-chmurze-kluczowa-dla-firm-151560-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

![Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay] Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia [© THAM YUAN YUAN z Pixabay]](https://s3.egospodarka.pl/grafika2/hotele/Inwestycji-w-hotele-wciaz-niewiele-choc-widac-oznaki-ozywienia-259664-50x33crop.jpg) Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

Inwestycji w hotele wciąż niewiele, choć widać oznaki ożywienia

![Ograniczenie prędkości w mieście nie dla Polaka [© Freepik] Ograniczenie prędkości w mieście nie dla Polaka](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-na-drodze/Ograniczenie-predkosci-w-miescie-nie-dla-Polaka-265852-150x100crop.jpg)

![Zaliczka i zadatek - różnice i skutki prawno-podatkowe [© marpan - Fotolia.com] Zaliczka i zadatek - różnice i skutki prawno-podatkowe](https://s3.egospodarka.pl/grafika2/zaliczka/Zaliczka-i-zadatek-roznice-i-skutki-prawno-podatkowe-265845-150x100crop.jpg)

![Zastrzeżenie numeru PESEL - jak działa? [© Freepik] Zastrzeżenie numeru PESEL - jak działa?](https://s3.egospodarka.pl/grafika2/PESEL/Zastrzezenie-numeru-PESEL-jak-dziala-265855-150x100crop.jpg)

![Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej? [© Freepik] Wynagrodzenia w finansach i księgowości. Kto zarabia najwięcej?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Wynagrodzenia-w-finansach-i-ksiegowosci-Kto-zarabia-najwiecej-265871-150x100crop.jpg)

![Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek? [© Julita z Pixabay] Kredyty hipoteczne pod lupą. Czy 2025 rok ożywi rynek?](https://s3.egospodarka.pl/grafika2/kredyty-hipoteczne/Kredyty-hipoteczne-pod-lupa-Czy-2025-rok-ozywi-rynek-265869-150x100crop.jpg)

![Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym [© Freepik] Polscy deweloperzy mają ponad 50% udział w rynku mieszkaniowym](https://s3.egospodarka.pl/grafika2/deweloperzy/Polscy-deweloperzy-maja-ponad-50-udzial-w-rynku-mieszkaniowym-265867-150x100crop.jpg)