-

![Win32/Sality zmienia komputery w zombie [© cutimage - Fotolia.com] Win32/Sality zmienia komputery w zombie]()

Win32/Sality zmienia komputery w zombie

... pobrania instalatora Google Chrome. Zbyt pochopna instalacja sugerowanego dodatku sprawia, że komputer użytkownika dołącza do grona maszyn zainfekowanych Win32/Sality, które kontroluje cyberprzestępca. - Jeśli posiadasz jeden z wymienionych powyżej routerów, upewnij się, że zdalny dostęp do ...

-

![Ataki na bankomaty. Już nie tylko skimming Ataki na bankomaty. Już nie tylko skimming]()

Ataki na bankomaty. Już nie tylko skimming

... właścicieli bankomatów uważane były tzw. skimmery, czyli specjalne urządzenia, które przyczepione do bankomatu były w stanie wykraść dane z paska magnetycznego karty bankowej. ... urządzeniami a legalnym oprogramowaniem. Pomoże to zmniejszyć prawdopodobieństwo nieautoryzowanego pobrania pieniędzy przy użyciu trojanów oraz przejęcia bezpośredniej ...

-

![Kiedy programy komputerowe bez podatku u źródła? [© sherstobitov - Fotolia.com] Kiedy programy komputerowe bez podatku u źródła?]()

Kiedy programy komputerowe bez podatku u źródła?

... „licencja”, nazywając tak większość umów, na podstawie których używany jest program komputerowy. Nadużycie to polega na tym, że nie każda umowa stanowi udzielenie ... do budżetu państwa. Po drugie nieprawidłowo skonstruowana umowa wprowadza w błąd również organy podatkowe, które – widząc w nazwie „licencja” – błyskawicznie upatrują obowiązku pobrania ...

-

![Zakupy AGD w Internecie Zakupy AGD w Internecie]()

Zakupy AGD w Internecie

... program eko, wydajny program suszenia oraz niewielkie gabaryty. Podobnie jak w przypadku innych sprzętów gospodarstwa domowego, kluczowym parametrem przy wyborze zmywarki jest producent. Prawie 35% używających filtrów do wyszukiwania ... stu kategoriach zawierających sprzęt AGD. Badanie przeprowadzono między styczniem a kwietniem 2011 roku. Do pobrania ...

-

![Ewolucja spamu VII-IX 2012 [© raywoo - Fotolia.com] Ewolucja spamu VII-IX 2012]()

Ewolucja spamu VII-IX 2012

... W rzeczywistości, plik ten zawierał szkodliwy program o nazwie Trojan.Win32.Yakes.aigd. Wszystkie odsyłacze w e-mailach ze szkodliwymi załącznikami prowadziły do strony Groupona, w ... jest jedynym wyposażonym w dodatkową funkcję łączenia się z internetem w celu pobrania innych szkodliwych programów na zainfekowany komputer. Rodzina Androm, która po ...

-

![Agent Smith. Android pod ostrzałem nowego wirusa Agent Smith. Android pod ostrzałem nowego wirusa]()

Agent Smith. Android pod ostrzałem nowego wirusa

... do udawania istniejących popularnych aplikacji cieszących się zaufaniem użytkownika, złośliwe oprogramowanie może spowodować wiele szkód na urządzeniu użytkownika. Co robi “Agent Smith”? Atak oprogramowania “Agent Smith” odbywa się w ramach trzech zasadniczych etapów. Na pierwszym z nich użytkownik urządzenia mobilnego jest nakłaniany do pobrania ...

-

![Adobe Flash Player 10 beta już dostępny [© Nmedia - Fotolia.com] Adobe Flash Player 10 beta już dostępny]()

Adobe Flash Player 10 beta już dostępny

... beta jest kompatybilne z systemami operacyjnymi Windows Vista, Windows XP, Windows Server 2003, Windows 2000, Mac OS X i Linux oraz jest dostępne do bezpłatnego pobrania z serwisu .

-

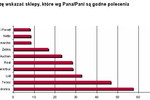

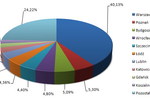

![Sieci handlowe a preferencje konsumenta Sieci handlowe a preferencje konsumenta]()

Sieci handlowe a preferencje konsumenta

... to, że decydując się na wyższe ceny warto mieć opracowany szerszy program komunikacyjny. Każda cena, a zwłaszcza wysoka musi mieć swoje uzasadnienie.“ – komentuje ... (wskazane przez 31% osób), fachowość i kompetencja (27%) oraz nowoczesność i pomysłowość (23%). Do pobrania: Raport „Wizerunek sieci handlowych” jest następnym z serii opracowań On Board ...

-

![Novell promuje open source dla firm [© Nmedia - Fotolia.com] Novell promuje open source dla firm]()

Novell promuje open source dla firm

... realizowanej centralnie kampanii internetowej klienci zainteresowani stosowaniem w biznesie oprogramowania open source są kierowani do miniwitryny pomagającej w doborze rozwiązań informatycznych do potrzeb firmy. Mają też możliwość bezpłatnego pobrania raportu firmy CMP Research nt. „The Open Entreprise: Mandate for success”. „Przedsiębiorstwo ...

-

![Rynek nieruchomości i kredytów III kw. 2010 Rynek nieruchomości i kredytów III kw. 2010]()

Rynek nieruchomości i kredytów III kw. 2010

... Program „Rodzina na Swoim” jest obecnie jednym z najistotniejszych czynników stymulujących zainteresowanie kredytami złotowymi, a w najbliższym czasie będzie wygaszany. Tym samym państwo wycofa się z jedynej obecnie formy aktywnego wspierania polskich rodzin w nabywaniu własnych mieszkań. Dlatego namawiamy do ... Katowickiej 3 301 PLN. Do pobrania ...

-

![Fałszywy antywirus na ICQ Fałszywy antywirus na ICQ]()

Fałszywy antywirus na ICQ

... w niego mechanizm pozwalający na wyświetlanie reklam. Najnowszy atak jest kolejnym przykładem wykorzystania zaufanego programu do infekowania komputerów użytkowników. „Powiadomienia o konieczności pobrania rzekomego programu zabezpieczającego o nazwie Antivirus 8 pojawiają się w oknie przeglądarki atakowanego użytkownika, nawet gdy w danym ...

-

![Wersja beta Norton 360 v. 5.0 Wersja beta Norton 360 v. 5.0]()

Wersja beta Norton 360 v. 5.0

... wprowadzenia technologii na rynek w zeszłym roku, objęła ona rankingiem reputacji ponad bilion plików. Wersja beta jest obecnie dostępna dla wszystkich do bezpłatnego pobrania. Dodatkowe funkcje bezpieczeństwa to: Download Insight 2.0 — narzędzie sprawdzające za pomocą najnowszego systemu badania reputacji każdy pobierany plik pod kątem ...

-

![Cyfrowa księgarnia Adobe [© stoupa - Fotolia.com] Cyfrowa księgarnia Adobe]()

Cyfrowa księgarnia Adobe

... PDF. Oferuje on do natychmiastowego pobrania tysiące tytułów książek elektronicznych (e-books) w formacie PDF, zawiera także linki do czasopism i gazet cyfrowych, map, raportów z badań i innych dokumentów PDF. Serwis Adobe Digital Media Store wykorzystuje funkcje odczytu książek elektronicznych programu Adobe Reader 6.0. Program ten oferuje łatwy ...

-

![Zagrożenia programami adware i spyware [© Scanrail - Fotolia.com] Zagrożenia programami adware i spyware]()

Zagrożenia programami adware i spyware

... . Badanie McAfee wskazuje, że dystrybutorzy oprogramowania adware i spyware nadużywają do własnych celów programy marketingowe legalnie działających firm. Poza tym ... że większość użytkowników dzieli tylko jedno kliknięcie myszy od pobrania potencjalnie niepożądanego oprogramowania. • Model biznesowy związany z rozpowszechnianiem oprogramowania ...

-

![Zmowa cenowa na rynku farb i lakierów [© Syda Productions - Fotolia.com] Zmowa cenowa na rynku farb i lakierów]()

Zmowa cenowa na rynku farb i lakierów

... może sięgać do 10 proc. przychodu ubiegłorocznego. Umożliwia to program łagodzenia kar (leniency). Okolicznościami łagodzącymi były działania przedsiębiorcy podczas prowadzonego postępowania, który przyznał się do zawierania niekorzystnych ... oraz Tikkurila ustalały wspólnie z Castoramą, a Tikkurila z Praktikerem ceny swoich produktów. Do pobrania ...

-

![Komputery zombie IV-VI 2008 [© Scanrail - Fotolia.com] Komputery zombie IV-VI 2008]()

Komputery zombie IV-VI 2008

... zdalnej kontroli nad systemem. Botnety z kolei to grupy komputerów zainfekowanych przez komunikujące się nawzajem boty. Cyberprzestępcy przesyłają do tych komputerów instrukcje, np. żądania pobrania złośliwego oprogramowania, wyświetlania reklam na komputerze użytkownika, przeprowadzenia ataków DoS, a przede wszystkim żądania rozsyłania spamu. Boty ...

-

![Symantec: spam VIII 2008 [© Scanrail - Fotolia.com] Symantec: spam VIII 2008]()

Symantec: spam VIII 2008

... Symantec w swoim najnowszym raporcie na temat spamu. Nagłówki rozsyłanych wiadomości odnoszą się do konfliktu Gruzja - Rosja, np. „Dziennikarz zastrzelony w Gruzji”. W treści takiego maila znajduje się załącznik wraz z instrukcją i hasłem do jego pobrania, który został zidentyfikowany przez firmę Symantec jako Trojan.Popwin. Specjaliści z firmy ...

-

![Fałszywe strony WWW sporym zagrożeniem [© stoupa - Fotolia.com] Fałszywe strony WWW sporym zagrożeniem]()

Fałszywe strony WWW sporym zagrożeniem

... przeglądarek internetowych, jak również wykorzystywany program antywirusowy. Ponadto należy także kontrolować domniemane ... do rozprzestrzeniania wiadomości SMS, które w treści zawierają link do strony internetowej. Tak jak większości przypadków, działania wymagane od użytkownika ograniczają się do kliknięcia w link. W pliku, który istnieje do pobrania ...

-

![Ranking kart kredytowych I 2010 Ranking kart kredytowych I 2010]()

Ranking kart kredytowych I 2010

... . Wśród zalet karty Citibanku trzeba wymienić największy program rabatowy, który obejmuje zniżki w prawie 4 tys. punktów ... do karty jest dołączony system rabatowy, czy działa również jako karta zbliżeniowa, trzeba już traktować jako dodatki. Mogą się przydać, ale nie powinny stanowić głównego powodu, dla którego wybierzemy daną kartę. Do pobrania ...

-

![Bezpieczny Internet: korzystaj rozsądnie [© stoupa - Fotolia.com] Bezpieczny Internet: korzystaj rozsądnie]()

Bezpieczny Internet: korzystaj rozsądnie

... usłudze, logujesz się na stronie, akceptujesz regulamin i szukasz ulubionego filmu do pobrania. Po kilku dniach dostajesz wezwanie do zapłaty. Co zrobić w sytuacji, gdy zamówiliśmy bezpłatną usługę, a ... w Polsce od 2005 roku z inicjatywy Komisji Europejskiej w ramach programu „Safer Internet”. Program jest adresowany w szczególności do dzieci i ...

-

![Najlepsze konto internetowe XI 2010 [© denphumi - Fotolia.com] Najlepsze konto internetowe XI 2010]()

Najlepsze konto internetowe XI 2010

... ubezpieczeń przez sieć. Dodatkowo w mBanku trwa program lojalnościowy, dzięki któremu obecni klienci mogą zarobić na polecaniu usług banku kolejnym osobom. Niestety bank nie oferuje darmowego dostępu do wszystkich bankomatów w Polsce, a jeśli ktoś ... miałaby szansę ulec zmianie. Ranking nie obejmuje konta zakładanego przez Open Finance Do pobrania ...

-

![Karty kredytowe dla zmotoryzowanych [© denphumi - Fotolia.com] Karty kredytowe dla zmotoryzowanych]()

Karty kredytowe dla zmotoryzowanych

... pobrania klient musi wykonać w ciągu dwunastu miesięcy transakcje bezgotówkowe na łączną kwotę w wysokości 12 tys. zł. Bardziej wymagającym kierowcom Bank BPH oferuje kartę złotą (MasterCard Gold Program ... 3 proc. premii, ale od zakupów dokonanych kartą debetową (dołączoną do Dobrego Konta), a nie kredytową. Banki kuszą kierowców nie tylko zwrotem ...

-

![Tablet Motorola XOOM Tablet Motorola XOOM]()

Tablet Motorola XOOM

... do pakietu usług Google Mobile, w tym Google Maps 5.0 z funkcjonalnością 3D oraz 150 000 aplikacji w Android Market™. Motorola XOOM™ obsługuje także wersję beta programu Adobe® Flash® Player (wersja 10.2) do pobrania z zasobów Android Market; program ...

-

![Oracle VM 3.0 [© Nmedia - Fotolia.com] Oracle VM 3.0]()

Oracle VM 3.0

... kosztach. Rozwiązanie Oracle VM 3.0 udowodniło, że z wykorzystaniem serwerów Sun Fire X4800 M2 może obsługiwać do 150 procesorów fizycznych i 2 TB pamięci. Oprogramowanie Oracle VM jest dostępne do bezpłatnego pobrania, ma zerowe koszty licencji i jest objęte asystą techniczną klasy korporacyjnej w ramach modelu subskrypcji na każdy ...

-

![Serwisy www komitetów wyborczych 2011 Serwisy www komitetów wyborczych 2011]()

Serwisy www komitetów wyborczych 2011

... kampanii. Na kolejnych miejscach znalazło się Prawo i Sprawiedliwość, które bardzo dobrze przedstawia w serwisie swój program wyborczy. Mnoży jednak liczbę adresów swoich serwisów www ponad miarę i nie wykorzystuje w pełni potencjału najpopularniejszych ... , gdzie udało mu się zebrać imponującą liczbę sympatyków (ponad 35 tys. fanów). Do pobrania ...

-

![Fałszywe antywirusy na Skype'ie Fałszywe antywirusy na Skype'ie]()

Fałszywe antywirusy na Skype'ie

... głosowych, ostrzegających użytkowników, że bezpieczeństwo ich komputerów nie jest up-to-date, kierując ich do specjalnej strony internetowej, gdzie są proszeni o podanie informacji osobistych i zapłatę w celu pobrania oprogramowania do "naprawy" komputera. Komunikaty głosowe z automatycznych połączeń mówią: "Uwaga: to jest automatyczna wiadomość ...

-

![Klienci Netii na celowniku hakerów [© Joerg Habermeier - Fotolia.com] Klienci Netii na celowniku hakerów]()

Klienci Netii na celowniku hakerów

... jest wpis do rejestru, który powoduje automatyczne uruchamianie zagrożenia przy każdym starcie systemu Windows. Złośliwy program zbiera dane ofiary, m.in. ... oczekiwaniu na polecenia: pobrania danego pliku z zainfekowanego komputera, uruchomienia dowolnego pliku, przesłania zgromadzonych danych czy aktualizacji zagrożenia do najnowszej wersji. ...

Tematy: zagrożenia internetowe, spam, phishing, wirusy, ataki internetowe, hakerzy, fałszywe e-maile, Netia -

![Cyberprzestępcy kochają Walentynki [© Jakub Krechowicz - Fotolia.com] Cyberprzestępcy kochają Walentynki]()

Cyberprzestępcy kochają Walentynki

... ostrożnym. Nasze podejrzenia powinny wzbudzać m.in. maile zachęcające do kliknięcia w link i pobrania romantycznych kart z życzeniami. W Walentynki niebezpieczna może być ... ani publicznych komputerów do przeprowadzania transakcji lub operacji, które wymagają wprowadzania haseł lub innych danych osobowych, zainstaluj skuteczny program antywirusowy, ...

-

![MacOS atakowany przez nowy malware MacOS atakowany przez nowy malware]()

MacOS atakowany przez nowy malware

... w nowy szczep złośliwego oprogramowania. „XLoader” to złośliwy program, który jest znacznie bardziej dojrzały i wyrafinowany niż jego ... do pobrania XLoadera za pośrednictwem sfałszowanych wiadomości e-mail zawierających złośliwe dokumenty Microsoft Office. Historycznie złośliwe oprogramowanie MacOS nie było tak powszechne. Zwykle należało do ...

-

![Hakerzy a regionalne ataki internetowe [© Scanrail - Fotolia.com] Hakerzy a regionalne ataki internetowe]()

Hakerzy a regionalne ataki internetowe

... aplikacja Winny, służąca do udostępniania plików, jest bardzo podatna na zainfekowanie szkodliwym oprogramowaniem, mogącym spowodować poważne wycieki danych. Jeśli program Winny zostanie zainstalowany w ... Avert Labs. - "Przestępcy wirtualni uczą się wykorzystywać kulturowe różnice użytkowników komputerów z całego świata. [...]”. Do pobrania ...

-

![Umowa o dzieło ze studentem a rozliczenie wynagrodzenia [© endostock - Fotolia.com] Umowa o dzieło ze studentem a rozliczenie wynagrodzenia]()

Umowa o dzieło ze studentem a rozliczenie wynagrodzenia

... do starannego wykonywania powierzonych mu obowiązków. Jeśli jednak zadaniem informatyka będzie np. stworzenie programu komputerowego lub bazy danych - możliwe jest zawarcie umowy o dzieło. W tym przypadku rezultatem umowy jest konkretne dzieło: program ... prawną otrzymasz na skrzynkę. Dajemy gwarancję profesjonalnej odpowiedzi. W portalu do pobrania ...

-

![Adobe AIR 2 i Flash Player 10.1 w wersjach beta [© Nmedia - Fotolia.com] Adobe AIR 2 i Flash Player 10.1 w wersjach beta]()

Adobe AIR 2 i Flash Player 10.1 w wersjach beta

... dostępne do bezpłatnego pobrania z serwisu Adobe Labs. Wersja Adobe AIR 2 beta jest oferowana do systemów operacyjnych Windows 7, Windows Vista , Windows XP, Windows Server 2003, Windows 2000, Mac OS X i Linux. Adobe Flash Player 10.1 jest dostępny do komputerów biurkowych z systemami operacyjnymi Windows, Macintosh i Linux oraz do ...

-

![Szkodliwe programy w Polsce X 2009 Szkodliwe programy w Polsce X 2009]()

Szkodliwe programy w Polsce X 2009

... listy znajduje się Packed.Win32.Krap.ag. Jego funkcją jest informowanie użytkownika (poprzez zmianę tapety) o rzekomej infekcji systemu i konieczności pobrania specjalnego, płatnego oprogramowania do usunięcia go z komputera. W październiku zanotowano wprawdzie nieco więcej infekcji niż we wrześniu, jednak nadal można powiedzieć, że miesiąc ...

-

![Uwaga na fałszywe domeny internetowe [© stoupa - Fotolia.com] Uwaga na fałszywe domeny internetowe]()

Uwaga na fałszywe domeny internetowe

... na witrynę, Internauta otrzymuje informację o możliwości pobrania wersji demo produktu lub proszony jest o wypełnienie specjalnego formularza. Tego typu działania umożliwiają rozpowszechnianie malware, czyli aplikacji i skryptów mających szkodliwe, przestępcze lub złośliwe działanie w stosunku do użytkownika komputera. Fałszywe strony są również ...

-

![Wojsko Polskie niecelnie inwestuje Wojsko Polskie niecelnie inwestuje]()

Wojsko Polskie niecelnie inwestuje

... odnotowano ok. 1700 usterek, z czego co dziesiąta była poważna. Program (obliczony do 2012 roku), który miał kosztować ok. 3,8 miliarda dolarów, zwiększył się do sumy 4,5 miliarda dolarów. Już w pierwszym roku został zużyty cały sześcioletni budżet ... , a Wojsko Polskie otrzymywałoby sprzęt nowy, wysokiej jakości i objęty gwarancją. Do pobrania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Win32/Sality zmienia komputery w zombie [© cutimage - Fotolia.com] Win32/Sality zmienia komputery w zombie](https://s3.egospodarka.pl/grafika2/Win32-Sality/Win32-Sality-zmienia-komputery-w-zombie-135274-150x100crop.jpg)

![Kiedy programy komputerowe bez podatku u źródła? [© sherstobitov - Fotolia.com] Kiedy programy komputerowe bez podatku u źródła?](https://s3.egospodarka.pl/grafika2/podatek-u-zrodla/Kiedy-programy-komputerowe-bez-podatku-u-zrodla-227399-150x100crop.jpg)

![Ewolucja spamu VII-IX 2012 [© raywoo - Fotolia.com] Ewolucja spamu VII-IX 2012](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Ewolucja-spamu-VII-IX-2012-108860-150x100crop.jpg)

![Adobe Flash Player 10 beta już dostępny [© Nmedia - Fotolia.com] Adobe Flash Player 10 beta już dostępny](https://s3.egospodarka.pl/grafika/Adobe-Flash-Player/Adobe-Flash-Player-10-beta-juz-dostepny-Qq30bx.jpg)

![Novell promuje open source dla firm [© Nmedia - Fotolia.com] Novell promuje open source dla firm](https://s3.egospodarka.pl/grafika/Novell/Novell-promuje-open-source-dla-firm-Qq30bx.jpg)

![Cyfrowa księgarnia Adobe [© stoupa - Fotolia.com] Cyfrowa księgarnia Adobe](https://s3.egospodarka.pl/grafika/adobe-digital-media-store/Cyfrowa-ksiegarnia-Adobe-MBuPgy.jpg)

![Zagrożenia programami adware i spyware [© Scanrail - Fotolia.com] Zagrożenia programami adware i spyware](https://s3.egospodarka.pl/grafika/Adware/Zagrozenia-programami-adware-i-spyware-apURW9.jpg)

![Zmowa cenowa na rynku farb i lakierów [© Syda Productions - Fotolia.com] Zmowa cenowa na rynku farb i lakierów](https://s3.egospodarka.pl/grafika/UOKiK/Zmowa-cenowa-na-rynku-farb-i-lakierow-d8i3B3.jpg)

![Komputery zombie IV-VI 2008 [© Scanrail - Fotolia.com] Komputery zombie IV-VI 2008](https://s3.egospodarka.pl/grafika/komputery-zombie/Komputery-zombie-IV-VI-2008-apURW9.jpg)

![Symantec: spam VIII 2008 [© Scanrail - Fotolia.com] Symantec: spam VIII 2008](https://s3.egospodarka.pl/grafika/spam/Symantec-spam-VIII-2008-apURW9.jpg)

![Fałszywe strony WWW sporym zagrożeniem [© stoupa - Fotolia.com] Fałszywe strony WWW sporym zagrożeniem](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Falszywe-strony-WWW-sporym-zagrozeniem-MBuPgy.jpg)

![Bezpieczny Internet: korzystaj rozsądnie [© stoupa - Fotolia.com] Bezpieczny Internet: korzystaj rozsądnie](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Bezpieczny-Internet-korzystaj-rozsadnie-MBuPgy.jpg)

![Najlepsze konto internetowe XI 2010 [© denphumi - Fotolia.com] Najlepsze konto internetowe XI 2010](https://s3.egospodarka.pl/grafika/oferta-bankow/Najlepsze-konto-internetowe-XI-2010-iQjz5k.jpg)

![Karty kredytowe dla zmotoryzowanych [© denphumi - Fotolia.com] Karty kredytowe dla zmotoryzowanych](https://s3.egospodarka.pl/grafika/oferta-bankow/Karty-kredytowe-dla-zmotoryzowanych-iQjz5k.jpg)

![Oracle VM 3.0 [© Nmedia - Fotolia.com] Oracle VM 3.0](https://s3.egospodarka.pl/grafika/Oracle/Oracle-VM-3-0-Qq30bx.jpg)

![Klienci Netii na celowniku hakerów [© Joerg Habermeier - Fotolia.com] Klienci Netii na celowniku hakerów](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Klienci-Netii-na-celowniku-hakerow-168020-150x100crop.jpg)

![Cyberprzestępcy kochają Walentynki [© Jakub Krechowicz - Fotolia.com] Cyberprzestępcy kochają Walentynki](https://s3.egospodarka.pl/grafika2/falszywe-wiadomosci/Cyberprzestepcy-kochaja-Walentynki-215114-150x100crop.jpg)

![Hakerzy a regionalne ataki internetowe [© Scanrail - Fotolia.com] Hakerzy a regionalne ataki internetowe](https://s3.egospodarka.pl/grafika/cyberprzestepczosc/Hakerzy-a-regionalne-ataki-internetowe-apURW9.jpg)

![Umowa o dzieło ze studentem a rozliczenie wynagrodzenia [© endostock - Fotolia.com] Umowa o dzieło ze studentem a rozliczenie wynagrodzenia](https://s3.egospodarka.pl/grafika/student/Umowa-o-dzielo-ze-studentem-a-rozliczenie-wynagrodzenia-r420Ug.jpg)

![Adobe AIR 2 i Flash Player 10.1 w wersjach beta [© Nmedia - Fotolia.com] Adobe AIR 2 i Flash Player 10.1 w wersjach beta](https://s3.egospodarka.pl/grafika/Adobe-Flash-Player/Adobe-AIR-2-i-Flash-Player-10-1-w-wersjach-beta-Qq30bx.jpg)

![Uwaga na fałszywe domeny internetowe [© stoupa - Fotolia.com] Uwaga na fałszywe domeny internetowe](https://s3.egospodarka.pl/grafika/GData/Uwaga-na-falszywe-domeny-internetowe-MBuPgy.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji [© DDRockstar - Fotolia.com] Artykuł sponsorowany vs natywny. 8 różnic, które wpływają na skuteczność publikacji](https://s3.egospodarka.pl/grafika2/content-marketing/Artykul-sponsorowany-vs-natywny-8-roznic-ktore-wplywaja-na-skutecznosc-publikacji-222399-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)