-

![Rynek nieruchomości mieszkaniowych I kw. 2011 Rynek nieruchomości mieszkaniowych I kw. 2011]()

Rynek nieruchomości mieszkaniowych I kw. 2011

... presję na spadek cen, którego, w przypadku kontynuacji tej tendencji, nie będzie w stanie powstrzymać rządowy program RnS. Generalnie jednak pomimo poprawy jakości kredytów oraz podwyżek stóp procentowych i marży dla dominujących kredytów ... projektów deweloperskich opracowano na podstawie danych firmy Real Estate Advisory Service. Do pobrania ...

-

![Jak bank ocenia wiarygodność kredytową? Jak bank ocenia wiarygodność kredytową?]()

Jak bank ocenia wiarygodność kredytową?

... każdorazowej oceny klienta pod kątem jego zdolności do spłacania rat kredytu. Informacje pozytywne, negatywne, a także ... , jakie wiąże się z finansowaniem danej osoby. Program scoringowy oblicza, jak duże jest prawdopodobieństwo, że ... Klienci iPKO, Inteligo i Meritum Banku mają możliwość pobrania takiego raportu poprzez swoje internetowe konto bankowe ...

-

![Europa: wydarzenia tygodnia 31/2013 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 31/2013]()

Europa: wydarzenia tygodnia 31/2013

... Walutowy (MFW) zapowiedział w poniedziałek dokładniejsze zbadanie przyczyn, dla których program współpracy z Ukrainą nie osiąga założonych celów, a zadłużenie tego kraju ... do zwrotu zakupionych plików elektronicznych (obecnie nie ma takiego prawa). – Jeżeli sprzedawca nie poinformuje klienta o tym, że w momencie pobrania pliku straci uprawnienia do ...

-

![ESET: zagrożenia internetowe XII 2013 [© Joerg Habermeier - Fotolia.com] ESET: zagrożenia internetowe XII 2013]()

ESET: zagrożenia internetowe XII 2013

... znajduje się plik mp3 z kierowaną do niego wiadomością głosową. W rzeczywistości załączony plik nie zawiera nagrania, ale złośliwy program, którego kliknięcie ... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![Trojan IcoScript atakuje system Windows Trojan IcoScript atakuje system Windows]()

Trojan IcoScript atakuje system Windows

... wykonywanie automatycznych operacji na stronach internetowych portali. W przypadku IcoScript.A cały proces rozpoczyna się od otworzenia strony logowania do poczty Yahoo, następnie zalogowania do niej i pobrania wiadomości email. Trojan następnie przeszukuje pobrane wiadomości pod kątem kodu kontrolnego, który po odnalezieniu jest przekazywany jako ...

-

![Czytnik linii papilarnych kontra prawa pracownika [© webarma - Fotolia.com] Czytnik linii papilarnych kontra prawa pracownika]()

Czytnik linii papilarnych kontra prawa pracownika

... zakładach pracy jest dozwolone? Używanie takiego urządzenia wiąże się z koniecznością pobrania od wszystkich pracowników zapisów linii papilarnych, które w świetle orzecznictwa ... chce zainstalować w swojej firmie czytniki linii papilarnych, powinien przedłożyć pracownikom do podpisu oświadczenie o wyrażeniu zgody na gromadzenie i przetwarzanie tych ...

-

![Nowy trojan na Androida atakuje firmware i popularne aplikacje [© faithie - Fotolia.com] Nowy trojan na Androida atakuje firmware i popularne aplikacje]()

Nowy trojan na Androida atakuje firmware i popularne aplikacje

... : Aktualizacji bazy danych informacją o reklamie do wyświetlenia. Stworzenia skrótu do reklamy na ekranie domowym. Wyświetlenia powiadomienia o treści reklamowej. Wyświetlenia powiadomienia, po wybraniu którego nastąpi uruchomienie zainstalowanej aplikacji. Automatycznego pobrania i zainstalowania plików APK używających standardowych, systemowych ...

-

![12 sposobów na bezpieczną e-bankowość 12 sposobów na bezpieczną e-bankowość]()

12 sposobów na bezpieczną e-bankowość

... pobrania aplikacji bankowej na telefon też należy zachować ostrożność. Przede wszystkim należy zacząć od założenia haseł, zarówno do telefonu, jak i do ...

-

![CERT: polski internet coraz bardziej niebezpieczny [© Nmedia - Fotolia.com] CERT: polski internet coraz bardziej niebezpieczny]()

CERT: polski internet coraz bardziej niebezpieczny

... , przestępcy nakłaniają użytkownika do pobrania złośliwej aplikacji, przejmującej kontrolę nad skrzynką wiadomości lub innymi funkcjami telefonu. Taki program może np. przysłonić prawdziwą stronę do logowania do banku fałszywym komunikatem. W momencie wpisywania loginu i hasła, dane przesyłane są do cyberprzestępców zamiast do banku - wyjaśnia ...

-

![Jak nie dać się złowić na phishing? [© momius - Fotolia.com] Jak nie dać się złowić na phishing?]()

Jak nie dać się złowić na phishing?

... w pracy wydajemy się być bardziej rozluźnieni. Zakładamy najczęściej, że maile trafiające do firmowych skrzynek są skanowane przez programy antywirusowe i antyspamowe, więc jest ... dotyczą rzekomych faktur za usługi i zawierają załączone dokumenty lub linki do ich pobrania. Popularne są również wiadomości od firm kurierskich z odnośnikami ...

-

![Poradnik PIT-39: Rozliczamy dochód ze sprzedaży mieszkania [© serq - Fotolia.com] Poradnik PIT-39: Rozliczamy dochód ze sprzedaży mieszkania]()

Poradnik PIT-39: Rozliczamy dochód ze sprzedaży mieszkania

... z fiskusem. Służy temu formularz PIT-39 (do pobrania interaktywny formularz PIT-39), który Pan Marcin musi złożyć do 2 maja 2022 r. (skoro sprzedaż miała miejsce w roku ... powrocie do zdrowia. Doktorzy Clowni pomagają dzieciom zapomnieć o chorobie i strachu przywracając uśmiech na ich buziach. Ty również pomożesz pomóc! Wystarczy pobrać program do ...

-

![Region CEE: rynek nieruchomości III kw. 2009 Region CEE: rynek nieruchomości III kw. 2009]()

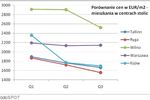

Region CEE: rynek nieruchomości III kw. 2009

... do nowych projektów budowlanych - podał w swoim raporcie portal Citydom24.pl. Do pobrania ...

-

![Zatrudnienie niepełnosprawnych 1993-2009 Zatrudnienie niepełnosprawnych 1993-2009]()

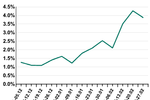

Zatrudnienie niepełnosprawnych 1993-2009

... Program Operacyjny Kapitał Ludzki. Wówczas też PFRON zadania z zakresu rehabilitacji i aktywizacji zawodowej zlecał organizacjom pozarządowym. Chodzi tu o takie przedsięwzięcia, jak na przykład realizowane przez POPON Centra Aktywizacji Osób Niepełnosprawnych, Centra Pracy itp. Powyższe przekonuje do ... inwestycję dla środków publicznych. Do pobrania ...

-

![Polityka mieszkaniowa: rekomendacje GAB i PZFD [© Franck Boston - Fotolia.com] Polityka mieszkaniowa: rekomendacje GAB i PZFD]()

Polityka mieszkaniowa: rekomendacje GAB i PZFD

... nieruchomości i rynku kredytów hipotecznych. Program „Rodzina na swoim” oznacza ponad dwukrotnie niższe obciążenie dla budżetu w porównaniu do dalszej kontynuacji dofinansowania ze ... miejscowych, a opłaty za dostęp do infrastruktury gminnej (adiacencka) mogą być przeznaczone wyłącznie na rozbudowę infrastruktury technicznej gminy. Do pobrania ...

-

![Kaspersky Lab: szkodliwe programy XI 2010 Kaspersky Lab: szkodliwe programy XI 2010]()

Kaspersky Lab: szkodliwe programy XI 2010

... dostęp do zawartości archiwum, jest proszony o wysłanie jednego lub więcej SMS-ów na numer o podwyższonej opłacie. Jednak zamiast otrzymać żądane informacje, użytkownicy zwykle stwierdzają, że archiwum jest puste, uszkodzone lub zawiera plik torrentowy itd. Zrzut ekranu poniżej pokazuje przykład fałszywej oferty pobrania zarchiwizowanych ...

-

![Spam w II 2011 r. Spam w II 2011 r.]()

Spam w II 2011 r.

... dostęp do określonych stron internetowych, z których pobierają inne szkodliwe programy. Na ósmym miejscu uplasował się szkodnik o bardziej złożonej funkcjonalności niż podstawowe robaki pocztowe - Email-Worm.Win32.Bagle.gt. Zamiast instalowania w systemie downloaderów program ten sam kontaktuje się ze stronami internetowymi w celu pobrania z nich ...

-

![Oferty kredytów hipotecznych IV 2011 Oferty kredytów hipotecznych IV 2011]()

Oferty kredytów hipotecznych IV 2011

... trzyosobowej rodzinie 460 tys. zł. Oczekuje też od klienta oszczędzania. Miesięczna składka na program inwestycyjny to w naszym przypadku min. 162 zł, a za pierwszy rok uczestnictwo w programie inwestycyjnym trzeba ... miarą praktycznej dostępności kredytów w banku. Dane do rankingu zostały zebrane w pierwszym tygodniu kwietnia 2011 roku. Do pobrania ...

-

![ESET: zagrożenia internetowe X 2011 ESET: zagrożenia internetowe X 2011]()

ESET: zagrożenia internetowe X 2011

... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ... dll i exe oraz wyszukuje pliki htm i html, w które wpisuje złośliwe instrukcje. Program uruchamia się przy każdym starcie systemu. Wykorzystuje lukę systemu, ...

-

![Eskalacja zagrożeń na urządzenia mobilne Eskalacja zagrożeń na urządzenia mobilne]()

Eskalacja zagrożeń na urządzenia mobilne

... mógł zalogować się do konta, zachęcali do pobrania aplikacji na swój telefon. Aby dopasować program do konkretnego platformy z jaką współpracował smartfon, użytkownik musiał podać markę i model urządzenia, a także wpisać swój numer telefonu. W krótkim czasie na wskazany numer był wysłany SMS z linkiem prowadzącym do strony, z której można ...

-

![Rynek nieruchomości mieszkaniowych III kw. 2011 Rynek nieruchomości mieszkaniowych III kw. 2011]()

Rynek nieruchomości mieszkaniowych III kw. 2011

... ścieżki równowagi rynkowej, jest praktycznie stabilna. Krótkookresowo w przeciwnym kierunku będzie jednak oddziaływał rządowy program dopłat do odsetek od kredytu mieszkaniowego Rodzina na Swoim (dalej RnS). Pomimo zredukowanych parametrów cenowych, ... lub Retail Research Forum Polskiej Rady Centrów Handlowych na rynku centrów handlowych. Do pobrania ...

-

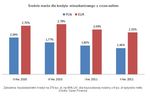

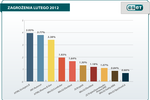

![ESET: zagrożenia internetowe II 2012 ESET: zagrożenia internetowe II 2012]()

ESET: zagrożenia internetowe II 2012

... się z ustalonymi domenami, z których pobiera instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 5. HTML/Fraud.BG Pozycja w poprzednim ...

-

![ESET: zagrożenia internetowe III 2012 ESET: zagrożenia internetowe III 2012]()

ESET: zagrożenia internetowe III 2012

... Eksperci z firmy ESET podkreślają, że pułapkę phishingową może unieszkodliwić sam program do obsługi poczty e-mail, który uniemożliwi uruchomienie załącznika. ... pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do ...

-

![Rynek nieruchomości mieszkaniowych I kw. 2012 Rynek nieruchomości mieszkaniowych I kw. 2012]()

Rynek nieruchomości mieszkaniowych I kw. 2012

... mieszkań na rynku. Zakładamy, że czynnikiem oddziałującym znacznie silniej na optymizm deweloperów niż program RNS jest ogólna sytuacja w branży budowlanej, a zwłaszcza jej pogorszenie będące wynikiem wyczerpania się ... podstawie danych firmy Real Estate Advisory Service (dalej REAS) oraz informacji GUS (F01 i F02). Do pobrania: Jacek Łaszek, Hanna ...

-

![Działalność UOKiK 2011 Działalność UOKiK 2011]()

Działalność UOKiK 2011

... o ochronie konkurencji i konsumentów, ustawą o kredycie konsumenckim, czy timeshare. W ubiegłym roku przeprowadzono także kampanie informacyjne: Fuzje pod kontrolą i promującą program łagodzenia kar leniency. Rozpoczęły się także prace nad wytycznymi dotyczącymi analiz rynku prowadzonych w trakcie postępowań w sprawach koncentracji. Do pobrania:

-

![Kradzież dokumentów a wyłudzenia II kw. 2012 Kradzież dokumentów a wyłudzenia II kw. 2012]()

Kradzież dokumentów a wyłudzenia II kw. 2012

... minionym kwartale na Podlasiu. „Współpraca banków i organów ścigania w przeciwdziałaniu przestępstwom to nie tylko program dokumenty zastrzeżone. Na uwagę zasługuje, wyróżniona tytułem „akcja społeczna 2011 roku” kampania przeciwdziałająca ... zastosowaniu, jednak korzystając z niej należy pamiętać o zasadach bezpiecznego postępowania. Do pobrania ...

-

![ESET: zagrożenia internetowe IV 2013 [© aetb - Fotolia.com] ESET: zagrożenia internetowe IV 2013]()

ESET: zagrożenia internetowe IV 2013

... ustalonymi domenami, z których otrzymuje instrukcje dalszego działania, m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 10. JS/TrojanDownloader.Iframe.NKE Pozycja ...

-

![Jak przygotować prezentację? [© contrastwerkstatt - Fotolia.com] Jak przygotować prezentację?]()

Jak przygotować prezentację?

... lub fachowej literaturze . Przydatny jest też darmowy program do komputerowego sporządzania konspektów tą metodą – FreeMind (w wolnym tłumaczeniu: swobodny umysł). Wpisując nazwę tego programu do dowolnej wyszukiwarki internetowej, znajdziesz stronę z jego najnowszą wersją do pobrania i zainstalowania. Mapa myśli pozwala sformułować myśli ...

-

![ESET: zagrożenia internetowe IX 2014 [© lolloj - Fotolia.com] ESET: zagrożenia internetowe IX 2014]()

ESET: zagrożenia internetowe IX 2014

... , m.in. pobrania kolejnych zagrożeń. W zależności od wariantu Conficker może rozprzestrzeniać się za pośrednictwem załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. Eksperci firmy ESET zwrócili uwagę na nową wersję LockScreena, który usiłuje zablokować dostęp do przeglądarki ...

-

![iPhone też można zhakować. Jak zapobiec włamaniu? [© pixabay.com] iPhone też można zhakować. Jak zapobiec włamaniu?]()

iPhone też można zhakować. Jak zapobiec włamaniu?

... na urządzeniu oprogramowanie może wykorzystywać transfer do przekazywania informacji. Pamiętajmy jednak, że najprawdopodobniej niektóre pełnoprawne i zaufane aplikacje mają zwyczajnie nasze zezwolenie na działanie w tle. Innym, wyraźnym sygnałem nieprawidłowości jest obecność na telefonie aplikacji, której pobrania nie pamiętamy lub takiej, która ...

-

![Nowe oszustwa na Telegramie Nowe oszustwa na Telegramie]()

Nowe oszustwa na Telegramie

... do pobrania pliku. To, w jaki dokładnie sposób działają cyberprzestępcy, odkryli analitycy z laboratorium antywirusowego ESET. Za pomocą kanałów, chatów i grup do odbiorcy dociera obraz do ... zadania, takie jak udział w specjalnych misjach, regularne logowania dla bonusów czy program poleceń daje szanse na zwiększanie zarobków, które można monetyzować ...

-

![Internet i komputery w Polsce - raport 2007 Internet i komputery w Polsce - raport 2007]()

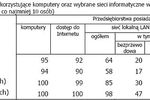

Internet i komputery w Polsce - raport 2007

... jak dużo etapów załatwiania sprawy można przejść posługując się formą elektroniczną) zwykle nie wykraczał poza możliwość dotarcia do informacji na stronie internetowej urzędu, ewentualnie pobrania formularzy. Natomiast rzadko kiedy stworzone były możliwości odesłania wypełnionych formularzy lub wypełnienia ich on-line, sprawdzenia stanu załatwiania ...

-

![Ataki DDoS II poł. 2011 Ataki DDoS II poł. 2011]()

Ataki DDoS II poł. 2011

... . Z opublikowanych niejasnych oświadczeń jego „twórców” wynikało, że program został napisany w Javie lub być może JavaScript, wykorzystywał ... do jednej strony portalu. Drugim najbardziej rozpowszechnionym rodzajem (22%) są ataki na różne formy uwierzytelnienia. Trzecim najpopularniejszym rodzajem (12%) są ataki, które obejmują wiele prób pobrania ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

... do komputera ofiary przenikał unikatowy backdoor, o rozmiarze jedynie 20 KB, napisany w Assemblerze. W opisywanym ataku cyberprzestępcy wykorzystali Twittera: w celu uzyskania adresów serwera kontroli, a następnie pobrania ... dotyczące urządzenia. Następnie szkodliwy program szyfruje skradzione dane przy użyciu Base64 i wysyła je do serwera kontroli. ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... do zarabiania pieniędzy na swoich ofiarach. Atak Ogólnie, atak składa się z dwóch kroków: przekierowania użytkownika do zainfekowanego zasobu oraz pobrania szkodliwego pliku wykonywalnego na jego komputer. Cyberprzestępcy wykorzystują każdy możliwy kanał do zwabienia użytkowników do ... wariantów Trojan-Ransom.Win32.XBlocker. Program ten otwierał okno ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... procesu autoryzacji transakcji internetowej, korzystając ze skradzionych kodów mTAN. W przyszłości ataki wykorzystujące trojana ZitMo (lub inny szkodliwy program z podobnymi funkcjami), który został zaprojektowany do kradzieży kodów mTAN (lub być może także innych poufnych informacji wysyłanych w wiadomościach tekstowych), będą wciąż mieć miejsce ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Europa: wydarzenia tygodnia 31/2013 [© RVNW - Fotolia.com] Europa: wydarzenia tygodnia 31/2013](https://s3.egospodarka.pl/grafika/gospodarka/Europa-wydarzenia-tygodnia-31-2013-sNRO59.jpg)

![ESET: zagrożenia internetowe XII 2013 [© Joerg Habermeier - Fotolia.com] ESET: zagrożenia internetowe XII 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-XII-2013-130521-150x100crop.jpg)

![Czytnik linii papilarnych kontra prawa pracownika [© webarma - Fotolia.com] Czytnik linii papilarnych kontra prawa pracownika](https://s3.egospodarka.pl/grafika2/prawa-pracownika/Czytnik-linii-papilarnych-kontra-prawa-pracownika-163547-150x100crop.jpg)

![Nowy trojan na Androida atakuje firmware i popularne aplikacje [© faithie - Fotolia.com] Nowy trojan na Androida atakuje firmware i popularne aplikacje](https://s3.egospodarka.pl/grafika2/trojany/Nowy-trojan-na-Androida-atakuje-firmware-i-popularne-aplikacje-173162-150x100crop.jpg)

![CERT: polski internet coraz bardziej niebezpieczny [© Nmedia - Fotolia.com] CERT: polski internet coraz bardziej niebezpieczny](https://s3.egospodarka.pl/grafika2/CERT/CERT-polski-internet-coraz-bardziej-niebezpieczny-191728-150x100crop.jpg)

![Jak nie dać się złowić na phishing? [© momius - Fotolia.com] Jak nie dać się złowić na phishing?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Jak-nie-dac-sie-zlowic-na-phishing-216488-150x100crop.jpg)

![Poradnik PIT-39: Rozliczamy dochód ze sprzedaży mieszkania [© serq - Fotolia.com] Poradnik PIT-39: Rozliczamy dochód ze sprzedaży mieszkania](https://s3.egospodarka.pl/grafika2/PIT-39/Poradnik-PIT-39-Rozliczamy-dochod-ze-sprzedazy-mieszkania-217458-150x100crop.jpg)

![Polityka mieszkaniowa: rekomendacje GAB i PZFD [© Franck Boston - Fotolia.com] Polityka mieszkaniowa: rekomendacje GAB i PZFD](https://s3.egospodarka.pl/grafika/polityka-mieszkaniowa/Polityka-mieszkaniowa-rekomendacje-GAB-i-PZFD-Yt96yV.jpg)

![ESET: zagrożenia internetowe IV 2013 [© aetb - Fotolia.com] ESET: zagrożenia internetowe IV 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IV-2013-118215-150x100crop.jpg)

![Jak przygotować prezentację? [© contrastwerkstatt - Fotolia.com] Jak przygotować prezentację?](https://s3.egospodarka.pl/grafika2/prezentacja/Jak-przygotowac-prezentacje-125222-150x100crop.jpg)

![ESET: zagrożenia internetowe IX 2014 [© lolloj - Fotolia.com] ESET: zagrożenia internetowe IX 2014](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-IX-2014-145154-150x100crop.jpg)

![iPhone też można zhakować. Jak zapobiec włamaniu? [© pixabay.com] iPhone też można zhakować. Jak zapobiec włamaniu?](https://s3.egospodarka.pl/grafika2/iPhone/iPhone-tez-mozna-zhakowac-Jak-zapobiec-wlamaniu-247975-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ile można dorobić do emerytury? Od 1 września 2024 mniej [© DC Studio na Freepik] Ile można dorobić do emerytury? Od 1 września 2024 mniej](https://s3.egospodarka.pl/grafika2/emerytura/Ile-mozna-dorobic-do-emerytury-Od-1-wrzesnia-2024-mniej-261890-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)