-

![7 sposobów na ataki ransomware. Poradnik przedsiębiorcy 7 sposobów na ataki ransomware. Poradnik przedsiębiorcy]()

7 sposobów na ataki ransomware. Poradnik przedsiębiorcy

... zawiera złośliwego oprogramowania, ale wykorzystuje socjotechnikę, aby nakłonić użytkownika do kliknięcia niebezpiecznego linku. Edukacja użytkowników jest zatem jednym z najważniejszych elementów ochrony. 5. Ataki ransomware nie zaczynają się od ransomware, więc uważaj na inne złośliwe kody, takie jak Trickbot lub Dridex, które infiltrują ...

-

![Nowy ESET NOD32 Antivirus, ESET Internet Security i ESET Smart Security Premium Nowy ESET NOD32 Antivirus, ESET Internet Security i ESET Smart Security Premium]()

Nowy ESET NOD32 Antivirus, ESET Internet Security i ESET Smart Security Premium

... ESET Internet Security oraz ESET Smart Security Premium) i rozszerzył ją o ochronę portfeli kryptowalut. We wszystkich produktach ESET dodatkowo zwiększono skuteczność ochrony przed zagrożeniami szyfrującymi ransomware oraz przed programami, które infekują komputer wykorzystując do tego luki w oprogramowaniu. Wraz z premierą nowych wersji rozwiązań ...

-

![Elektromobilność w Polsce: duże wzrosty, dobre perspektywy [© pixabay.com] Elektromobilność w Polsce: duże wzrosty, dobre perspektywy]()

Elektromobilność w Polsce: duże wzrosty, dobre perspektywy

... ) kupujących pojazdy na kredyt lub za gotówkę. Równolegle Bank Ochrony Środowiska, dystrybuujący dotacje do leasingu i wynajmu długoterminowego w imieniu NFOŚiGW, ogłosił ... przeznaczono środki w wysokości 1,2 mld zł. Z kolei ogłoszony w 2021 r. program „Wsparcie infrastruktury do ładowania pojazdów elektrycznych i infrastruktury do tankowania wodoru” ...

-

![Jak uniknąć Pegasusa? Jak uniknąć Pegasusa?]()

Jak uniknąć Pegasusa?

... przed nimi bronić. Naszą misją jest uczynienie świata bezpieczniejszym miejscem, dlatego zrobimy wszystko, co w naszej mocy, aby dostarczać najlepsze techniki ochrony przed szkodliwym oprogramowaniem, hakerami oraz wyrafinowanymi zagrożeniami, takimi jak Pegasus – powiedział Costin Raiu, dyrektor Globalnego Zespołu ds. Badań i Analiz (GReAT ...

-

![Laptopy Lenovo z lukami w zabezpieczeniach [© pixabay.com] Laptopy Lenovo z lukami w zabezpieczeniach]()

Laptopy Lenovo z lukami w zabezpieczeniach

... .com/us/en/product_security/LEN-73440. Dla tych, którzy korzystają z niewspieranych już przez producenta urządzeń dotkniętych luką UEFI SecureBootBackdoor (CVE-2021-3970), jednym ze sposobów ochrony przed niepożądaną modyfikacją opcji UEFI Secure Boot jest użycie rozwiązania do szyfrowania całego dysku z wykorzystaniem TPM, które uniemożliwi dostęp ...

-

![Niewypłacalności firm w Polsce i na świecie. Jakie prognozy na 2022 i 2023 rok? [© Andrey Popov - Fotolia.com.jpg] Niewypłacalności firm w Polsce i na świecie. Jakie prognozy na 2022 i 2023 rok?]()

Niewypłacalności firm w Polsce i na świecie. Jakie prognozy na 2022 i 2023 rok?

... (liczb niewypłacalności wzrośnie o +8% w 2022 i +23% w 2023 roku), firmy powinny czerpać korzyści z buforów zgromadzonych od czasu pandemii, wspomaganych przez Program Ochrony Płac masowo przekształcany w dotacje i program odbudowy zysków. Chiny również powinny być w stanie utrzymać upadłości firm pod kontrolą (+1% w 2022, +11% w 2023 roku), dzięki ...

-

![Z ZUS uzyskasz dofinansowanie obszaru BHP. Nabór rusza na początku 2023 roku [© Radoslaw Maciejewski - Fotolia.com] Z ZUS uzyskasz dofinansowanie obszaru BHP. Nabór rusza na początku 2023 roku]()

Z ZUS uzyskasz dofinansowanie obszaru BHP. Nabór rusza na początku 2023 roku

... W dalszym ciągu część przedsiębiorców nie ma świadomości, że Zakład Ubezpieczeń Społecznych prowadzi program, z którego można pozyskać środki, nie tylko pieniężne, na poprawę warunków ... środkami chemicznymi i biologicznymi. Ponadto grupa ta obejmuje szeroki zakres środków ochrony indywidualnej, w jakie można wyposażyć pracowników, od pracy na ...

-

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?]()

Co zrobić, kiedy złapiesz malware?

... ostrożnością ważne są regularne aktualizacje systemu operacyjnego i przeglądarek, zapewniające podstawowy poziom ochrony przed złośliwym oprogramowaniem. Bardziej zaawansowane działania to oczywiście domena ... Detection and Response) jest w stanie rozpoznać nietypowe zachowanie stacji i powstrzymać złośliwy program, który został użyty w danym lub ...

-

![Zero Trust i uwierzytelnianie wieloskładnikowe skuteczną bronią przeciw ransomware Zero Trust i uwierzytelnianie wieloskładnikowe skuteczną bronią przeciw ransomware]()

Zero Trust i uwierzytelnianie wieloskładnikowe skuteczną bronią przeciw ransomware

... o prawie 100% w porównaniu z II połową 2021 roku. Zdaniem ekspertów Fortinet, w tej sytuacji kluczowe jest odpowiednie zabezpieczanie zasobów firmy. Jednym z modeli ochrony, który mogą przyjąć firmy, jest tzw. Zero Trust. Dodatkowe narzędzia, takie jak uwierzytelnianie wieloskładnikowe, wzmacniają poziom bezpieczeństwa infrastruktury kluczowej dla ...

-

![Ulga termomodernizacyjna - Polacy odliczyli 10,4 mld zł w 2021 roku [© pixabay.com] Ulga termomodernizacyjna - Polacy odliczyli 10,4 mld zł w 2021 roku]()

Ulga termomodernizacyjna - Polacy odliczyli 10,4 mld zł w 2021 roku

... programu „Czyste Powietrze” (obowiązuje od września 2018 r.). Narodowy Fundusz Ochrony Środowiska i Gospodarki Wodnej (NFOŚ i GW) podaje, że wypłacono im nieco ponad 3,6 mld ... jest pobudzanie aktywności inwestycyjnej w kwestii termomodernizacji. Od 1999 r. funkcjonuje program, w ramach którego właściciele budynków, także wspólnoty i spółdzielnie ...

Tematy: ulga termomodernizacyjna, termomodernizacja, fotowoltaika, instalacja fotowoltaiczna, wymiana pieca, pompy ciepła, pompa ciepła, docieplenie domu, ocieplenie budynku, wentylacja domu, rekuperator, kolektory słoneczne, wymiana okien, odliczenia podatkowe, prawo do ulgi, ulgi podatkowe, odliczenie ulgi, rozliczenia z urzędem skarbowym, rozliczenia podatkowe, Czyste Powietrze, program Czyste Powietrze -

![Największe cyberzagrożenia 2022 i 2023 roku wg Sophos Największe cyberzagrożenia 2022 i 2023 roku wg Sophos]()

Największe cyberzagrożenia 2022 i 2023 roku wg Sophos

... . Przykładem jest LockBit 3.0, czyli wariant ransomware’u, którego twórcy uruchomili program bug bounty umożliwiający testowanie tego złośliwego oprogramowania oraz przeprowadzanie badań ... wykwalifikowanych pracowników stale się zwiększa, przez co zapewnienie odpowiedniej ochrony danych we własnym zakresie będzie znacznie trudniejsze. Prognozuje ...

-

![Dyrektywa Omnibus a programy lojalnościowe [© Julien Eichinger - Fotolia.com] Dyrektywa Omnibus a programy lojalnościowe]()

Dyrektywa Omnibus a programy lojalnościowe

... obowiązek informacyjny – tłumaczy radca prawny Maciej Bednarek, specjalista z zakresu prawa ochrony danych osobowych z Kancelarii Adwokackiej Pałucki & Szkutnik. Są jednak sytuacje, w których ... może przede wszystkim tych, którzy dysponują programem lojalnościowym. Warto pamiętać, że taki program to coś znacznie więcej niż kupon rabatowy czy punkty. To ...

-

![Nowa przeglądarka internetowa Ulaa Nowa przeglądarka internetowa Ulaa]()

Nowa przeglądarka internetowa Ulaa

... ograniczeniach" - podobnie ustawienie UIaa, aby przeglądarka zachowywała się jak inne. Ostry czerwony motyw tego trybu służy jako przypomnienie o wyłączonych funkcjach ochrony danych i informuje użytkownika, że jest obserwowany online. Wydajność Ulaa jest wyposażona w opcje zarządzania kartami, aby wyświetlić wszystkie otwarte karty w jednym ...

-

![Czy Bezpieczny kredyt 2% będzie opłacalny, gdy spadną stopy procentowe? [© Andrey Popov - Fotolia.com] Czy Bezpieczny kredyt 2% będzie opłacalny, gdy spadną stopy procentowe?]()

Czy Bezpieczny kredyt 2% będzie opłacalny, gdy spadną stopy procentowe?

... się zaciągać nowe „Bezpieczne kredyty 2%”? W tym kontekście warto pamiętać, że program jest tak skonstruowany, aby rata po uwzględnieniu dopłaty była na takim ... więc raty dla oprocentowania 0,5%. Opłacalność „Bezpiecznego kredytu 2%” w takiej sytuacji wynikałby z ochrony przed wzrostem stóp procentowych. Nawet gdyby doszło do tak korzystnej sytuacji ...

-

![Sztuczna inteligencja uderza w urządzenia mobilne. Co robić? Sztuczna inteligencja uderza w urządzenia mobilne. Co robić?]()

Sztuczna inteligencja uderza w urządzenia mobilne. Co robić?

... ewoluowały tak bardzo, że wyglądają tak samo jak oryginalna strona. Aby poradzić sobie z tym poziomem zaawansowania, potrzebujesz zaawansowanej technologii do ochrony urządzenia i zapobiegania przedostawaniu się zagrożeń do Twojej organizacji. Urządzenia mobilne to punkt wejścia do Twojej organizacji. Sztuczna inteligencja ewoluuje tak ...

-

![inFakt Check: analiza podatkowych obietnic wyborczych Konfederacji [© zagorskid - Fotolia.com] inFakt Check: analiza podatkowych obietnic wyborczych Konfederacji]()

inFakt Check: analiza podatkowych obietnic wyborczych Konfederacji

... ubezpieczyciela zdrowotnego. W ten sposób chce zlikwidować kolejki do lekarzy, przyjmowanie pacjentów po znajomości i inne trudności związane z leczeniem. Dobrowolność korzystania z systemu ochrony zdrowia stawia pytanie: co z placówkami państwowymi? Czy nie spowoduje to opustoszenia szpitali? Czy będą one przejmowane przez prywatne podmioty? Na ...

-

![Zakup oprogramowania w chmurze. Jak powinna wyglądać umowa w modelu SaaS? [© turgaygundogdu - Fotolia.com] Zakup oprogramowania w chmurze. Jak powinna wyglądać umowa w modelu SaaS?]()

Zakup oprogramowania w chmurze. Jak powinna wyglądać umowa w modelu SaaS?

... użytkowników, korzystania z oprogramowania i udostępniania oprogramowania osobom trzecim, cena abonamentu, czas obowiązywania umowy i dostępu do oprogramowania, ustalenie zasad ochrony danych osobowych i ich przetwarzania, odpowiedzialność dostawcy za dostępność i prawidłowe działanie oprogramowania, poziom wsparcia technicznego ze strony dostawcy ...

-

![Czyste Powietrze 2024 startuje 1 kwietnia. Co się zmieni? Czyste Powietrze 2024 startuje 1 kwietnia. Co się zmieni?]()

Czyste Powietrze 2024 startuje 1 kwietnia. Co się zmieni?

... Zielonych Urządzeń i Materiałów). Można ją znaleźć na stronie Instytutu Ochrony Środowiska - Państwowego Instytutu Badawczego (IOS-PIB). Nowe przepisy są ważnym sygnałem zarówno ... jakość i mają lepsze parametry, a fabryki zlokalizowane w Europie to dodatkowe miejsca pracy. Nowy program nie zmieni kwot dofinansowania Kwoty wsparcia pozostają na tym ...

-

![ZUS: 300 000 zł dla firmy na poprawę bezpieczeństwa pracy [© andrzej - Fotolia.com] ZUS: 300 000 zł dla firmy na poprawę bezpieczeństwa pracy]()

ZUS: 300 000 zł dla firmy na poprawę bezpieczeństwa pracy

... ciągu część przedsiębiorców nie ma świadomości, że Zakład Ubezpieczeń Społecznych prowadzi program, z którego można pozyskać środki na poprawę warunków pracy, nie tylko ... czy środkami chemicznymi i biologicznymi. Ponadto grupa ta obejmuje szeroki zakres środków ochrony indywidualnej, w jakie można wyposażyć pracowników, od pracy na wysokości ...

-

![Magenta Security on Net od Deutsche Telekom zadebiutuje w 2025 roku Magenta Security on Net od Deutsche Telekom zadebiutuje w 2025 roku]()

Magenta Security on Net od Deutsche Telekom zadebiutuje w 2025 roku

... Telekom. - Nawet przy podstawowej ochronie zabezpieczamy urządzenia za pomocą karty SIM w naszej sieci i poprzez roaming. Deutsche Telekom oferuje kilka poziomów ochrony, dostosowanych do konkretnych wymagań. Organizacje wykorzystują w swoich sieciach firmowych różne rozwiązania, od Secure Access Service Edge (SASE), po podejście zero ...

-

![Uwaga na fałszywe strony internetowe: czym jest phishing URL? Uwaga na fałszywe strony internetowe: czym jest phishing URL?]()

Uwaga na fałszywe strony internetowe: czym jest phishing URL?

... bezpieczeństwa dla swojego personelu. Pracownik świadomy zagrożeń ze strony phishingu stanie się na niego bardziej odporny. Warto rozważyć także implementację ochrony bazującej na sztucznej inteligencji. Rozwiązania tego typu są w stanie identyfikować i blokować podejrzane łącza. Zawierają także regularnie aktualizowane bazy danych złośliwych ...

-

![Adware może być bardzo niebezpieczny Adware może być bardzo niebezpieczny]()

Adware może być bardzo niebezpieczny

... końca uczciwy) albo nielegalny. Pierwsza opcja zakłada, że użytkownik sam pobiera program tego typu. Przeważnie wynika to z bycia wprowadzonym w błąd przez producentów innych ... ’u. Najlepszą bronią jest profilaktyka Ekspertka Fortinet wskazuje, że do ochrony przed oprogramowaniem adware niezbędne jest posiadanie narzędzi antywirusowych z funkcją jego ...

-

![Alert bezpieczeństwa? Uważaj, to może być scareware Alert bezpieczeństwa? Uważaj, to może być scareware]()

Alert bezpieczeństwa? Uważaj, to może być scareware

... ono także zostać mu wysłane w załączniku wiadomości mailowej lub zainstalowane samoistnie po wizycie na złośliwej stronie internetowej. Dlatego najskuteczniejszym sposobem ochrony przed atakami wykorzystującymi narzędzia scareware jest instalowanie wyłącznie oprogramowania pochodzącego od legalnych i znanych dostawców. W sytuacji natknięcia się na ...

-

![Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju? [© Michal Jarmoluk z Pixabay] Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju?]()

Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju?

... z innymi państwami członkowskimi najlepiej realizujemy cele związane z ograniczaniem ubóstwa i jakością edukacji, a najsłabiej pod względem ograniczania głodu, dostępności warunków sanitarnych i ochrony życia pod wodą – wskazuje Paula Kukołowicz, kierowniczka zespołu zrównoważonego rozwoju w PIE. Tylko duże firmy systematycznie działają na rzecz ...

-

![Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury [© happystock - Fotolia.com] Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury]()

Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury

... usługi w chmurze, takie jak OneDrive i Google Drive, aby dostarczyć złośliwy program na późniejszym etapie ataku. Ta najnowsza nasz analiza pokazuje, jak ważne ... działań. Korzystanie z technologii Remote Browser Isolation (RBI) w celu zapewnienia dodatkowej ochrony, gdy istnieje potrzeba odwiedzenia stron internetowych, które należą do kategorii, ...

-

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?]()

Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?

... , na jakie natrafili eksperci Cisco Talos, było niewłaściwe zarządzanie uprawnieniami przez aplikacje Microsoftu. Uprawnienia są kluczowe dla zabezpieczenia danych użytkownika i ochrony systemu przed nieautoryzowanym dostępem. Jednym z przykładów aplikacji, które zawierały te luki, był Microsoft Word. Podatność polegała na błędach w implementacji ...

-

![RSA zabezpiecza Microsoft [© Syda Productions - Fotolia.com] RSA zabezpiecza Microsoft]()

RSA zabezpiecza Microsoft

... tożsamością, uwierzytelnianiem i dostępem przez WWW będzie odgrywało w firmach coraz większą rolę. RSA SecurID jest rozwiązaniem uwierzytelniania dwuskładnikowego, wykorzystywanym do ochrony cennych zasobów sieciowych. Wymaga od użytkownika identyfikowania się dwoma niepowtarzalnymi składnikami – czymś, co znają, na przykład hasłem, i czymś, co ...

-

![BSA w sieci po polsku [© stoupa - Fotolia.com] BSA w sieci po polsku]()

BSA w sieci po polsku

... z programów z przepisami prawa. Osoby używające programów komputerowych uzyskają informacje na temat legalności oprogramowania, przykładów łamania prawa w zakresie ochrony własności intelektualnej oraz związanych z tym konsekwencji. Z zamieszczonych raportów będzie można uzyskać dane statystyczne na temat skali nielegalnego oprogramowania ...

-

![Novell wspomaga małe firmy [© Nmedia - Fotolia.com] Novell wspomaga małe firmy]()

Novell wspomaga małe firmy

... pakietu wchodzi poczta elektroniczna i system pracy grupowej (GroupWise 6), narzędzie dostosowujące komputery do indywidualnych wymagań pracowników (ZENworks for Desktops 3.2) oraz system ochrony sieci podłączonej do Internetu (BorderManager 3.7). Informacje dodatkowe o Novell Small Business Suite 6: oraz

-

![Urodziny Tivoli Storage Manager [© Nmedia - Fotolia.com] Urodziny Tivoli Storage Manager]()

Urodziny Tivoli Storage Manager

... stanowią usługi oferowane przez IBM Global Services oraz Partnerów IBM. IBM Tivoli Storage Manager został pierwotnie stworzony jako narzędzie do ochrony danych generowanych przez programistów IBM, jednak z czasem został rozbudowany do samodzielnego produktu do zabezpieczania systemów zgodnie z indywidualnymi specyficznymi wymaganiami klientów ...

Tematy: tivoli -

![Antyspamowy system Boeinga [© Nmedia - Fotolia.com] Antyspamowy system Boeinga]()

Antyspamowy system Boeinga

... zawartość maili, wykorzystywanego dotychczas wewnątrz firmy. Filia Boeninga, firma MessageGate, będzie rozprowadzać oprogramowanie MessageGate Security Edition, opracowane w celu ochrony systemów poczty elektronicznej firm, przed zalewem spamu. Oprogramowanie to filtruje pod względem zawartości i sprawdza pod względem bezpieczeństwa pocztę ...

Tematy: spam -

![Antypiracki Norton Antivirus Antypiracki Norton Antivirus]()

Antypiracki Norton Antivirus

... do zabezpieczania pozostałych produktów z linii oprogramowania dla klientów indywidualnych. Jak wyjaśnia Del Smith, product manger Symanteca, zastosowanie takiej technologii ochrony przed nielegalnym kopiowaniem ma chronić klientów przed fałszywymi kopiami programów firmy. Symantec szacuje, że rocznie klienci kupują conajmniej 3,6 mln sztuk ...

Tematy: norton antivirus, piractwo -

![Lojalność e-klienta Lojalność e-klienta]()

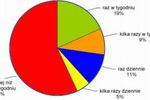

Lojalność e-klienta

... o bezpieczeństwie jego danych należy zamieścić klauzulę, iż posiadane informacje personalne mogą być przetwarzane jedynie w celach marketingowych na potrzeby firmy. Ustawa ochrony danych osobowych głosi, iż firmy które posiadają bazy danych personalnych zobligowane są do zgłoszenia tego faktu w sądzie. Dostarczanie obsługi na ...

Tematy: -

![Polak w CommerceNet [© Syda Productions - Fotolia.com] Polak w CommerceNet]()

Polak w CommerceNet

... realizowanych w ramach CommerceNet, programów rozwojowych: ONCE (strategia współpracy światowych platform handlu elektronicznego w ramach idei Connect ONCE), Healthcare (reforma systemów ochrony zdrowia) oraz Electronics (reforma przemysłu elektronicznego). Rada doradcza (Member Advisory Bard) składa się z sześciu osób wybieranych na okres 1,5 roku ...

-

![Veritas kupił KVS [© Syda Productions - Fotolia.com] Veritas kupił KVS]()

Veritas kupił KVS

... przez obecne kierownictwo firmy KVS. Veritas przewiduje, że transakcja przyniesie przyrost dochodów firmy w ciągu 12-18 miesięcy. Veritas dostarcza rozwiązania w zakresie ochrony danych, zarządzania pamięcią masową i serwerami, wysokiej dostępności oraz zarządzania wydajnością aplikacji. W 2003 roku firma osiągnęła przychody na poziomie 1,75 ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Elektromobilność w Polsce: duże wzrosty, dobre perspektywy [© pixabay.com] Elektromobilność w Polsce: duże wzrosty, dobre perspektywy](https://s3.egospodarka.pl/grafika2/motoryzacja/Elektromobilnosc-w-Polsce-duze-wzrosty-dobre-perspektywy-242871-150x100crop.jpg)

![Laptopy Lenovo z lukami w zabezpieczeniach [© pixabay.com] Laptopy Lenovo z lukami w zabezpieczeniach](https://s3.egospodarka.pl/grafika2/laptopy-Lenovo/Laptopy-Lenovo-z-lukami-w-zabezpieczeniach-244725-150x100crop.jpg)

![Niewypłacalności firm w Polsce i na świecie. Jakie prognozy na 2022 i 2023 rok? [© Andrey Popov - Fotolia.com.jpg] Niewypłacalności firm w Polsce i na świecie. Jakie prognozy na 2022 i 2023 rok?](https://s3.egospodarka.pl/grafika2/niewyplacalnosci/Niewyplacalnosci-firm-w-Polsce-i-na-swiecie-Jakie-prognozy-na-2022-i-2023-rok-245265-150x100crop.jpg)

![Z ZUS uzyskasz dofinansowanie obszaru BHP. Nabór rusza na początku 2023 roku [© Radoslaw Maciejewski - Fotolia.com] Z ZUS uzyskasz dofinansowanie obszaru BHP. Nabór rusza na początku 2023 roku](https://s3.egospodarka.pl/grafika2/BHP/Z-ZUS-uzyskasz-dofinansowanie-obszaru-BHP-Nabor-rusza-na-poczatku-2023-roku-247101-150x100crop.jpg)

![Co zrobić, kiedy złapiesz malware? [© Marek - Fotolia.com] Co zrobić, kiedy złapiesz malware?](https://s3.egospodarka.pl/grafika2/malware/Co-zrobic-kiedy-zlapiesz-malware-247586-150x100crop.jpg)

![Ulga termomodernizacyjna - Polacy odliczyli 10,4 mld zł w 2021 roku [© pixabay.com] Ulga termomodernizacyjna - Polacy odliczyli 10,4 mld zł w 2021 roku](https://s3.egospodarka.pl/grafika2/ulga-termomodernizacyjna/Ulga-termomodernizacyjna-Polacy-odliczyli-10-4-mld-zl-w-2021-roku-248657-150x100crop.jpg)

![Dyrektywa Omnibus a programy lojalnościowe [© Julien Eichinger - Fotolia.com] Dyrektywa Omnibus a programy lojalnościowe](https://s3.egospodarka.pl/grafika2/Omnibus/Dyrektywa-Omnibus-a-programy-lojalnosciowe-251852-150x100crop.jpg)

![Czy Bezpieczny kredyt 2% będzie opłacalny, gdy spadną stopy procentowe? [© Andrey Popov - Fotolia.com] Czy Bezpieczny kredyt 2% będzie opłacalny, gdy spadną stopy procentowe?](https://s3.egospodarka.pl/grafika2/Bezpieczny-kredyt-2/Czy-Bezpieczny-kredyt-2-bedzie-oplacalny-gdy-spadna-stopy-procentowe-253764-150x100crop.jpg)

![inFakt Check: analiza podatkowych obietnic wyborczych Konfederacji [© zagorskid - Fotolia.com] inFakt Check: analiza podatkowych obietnic wyborczych Konfederacji](https://s3.egospodarka.pl/grafika2/Konfederacja/inFakt-Check-analiza-podatkowych-obietnic-wyborczych-Konfederacji-254897-150x100crop.jpg)

![Zakup oprogramowania w chmurze. Jak powinna wyglądać umowa w modelu SaaS? [© turgaygundogdu - Fotolia.com] Zakup oprogramowania w chmurze. Jak powinna wyglądać umowa w modelu SaaS?](https://s3.egospodarka.pl/grafika2/oprogramowanie-w-chmurze/Zakup-oprogramowania-w-chmurze-Jak-powinna-wygladac-umowa-w-modelu-SaaS-254953-150x100crop.jpg)

![ZUS: 300 000 zł dla firmy na poprawę bezpieczeństwa pracy [© andrzej - Fotolia.com] ZUS: 300 000 zł dla firmy na poprawę bezpieczeństwa pracy](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-i-higiena-pracy/ZUS-300-000-zl-dla-firmy-na-poprawe-bezpieczenstwa-pracy-258146-150x100crop.jpg)

![Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju? [© Michal Jarmoluk z Pixabay] Agenda 2030: czy Polska osiągnęła cele zrównoważonego rozwoju?](https://s3.egospodarka.pl/grafika2/zrownowazony-rozwoj/Agenda-2030-czy-Polska-osiagnela-cele-zrownowazonego-rozwoju-259714-150x100crop.jpg)

![Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury [© happystock - Fotolia.com] Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Europa-w-cyberzagrozeniu-zlosliwe-oprogramowanie-spada-z-chmury-260183-150x100crop.jpg)

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?](https://s3.egospodarka.pl/grafika2/luki-w-zabezpieczeniach/Jak-luki-w-zabezpieczeniach-aplikacji-Microsoft-moga-zagrazac-naszym-komputerom-261629-150x100crop.jpg)

![RSA zabezpiecza Microsoft [© Syda Productions - Fotolia.com] RSA zabezpiecza Microsoft](https://s3.egospodarka.pl/grafika/rsa-securid/RSA-zabezpiecza-Microsoft-d8i3B3.jpg)

![BSA w sieci po polsku [© stoupa - Fotolia.com] BSA w sieci po polsku](https://s3.egospodarka.pl/grafika/piractwo-komputerowe/BSA-w-sieci-po-polsku-MBuPgy.jpg)

![Novell wspomaga małe firmy [© Nmedia - Fotolia.com] Novell wspomaga małe firmy](https://s3.egospodarka.pl/grafika/novell-small-business-suite-starter-pack/Novell-wspomaga-male-firmy-Qq30bx.jpg)

![Urodziny Tivoli Storage Manager [© Nmedia - Fotolia.com] Urodziny Tivoli Storage Manager](https://s3.egospodarka.pl/grafika/tivoli/Urodziny-Tivoli-Storage-Manager-Qq30bx.jpg)

![Antyspamowy system Boeinga [© Nmedia - Fotolia.com] Antyspamowy system Boeinga](https://s3.egospodarka.pl/grafika/spam/Antyspamowy-system-Boeinga-Qq30bx.jpg)

![Polak w CommerceNet [© Syda Productions - Fotolia.com] Polak w CommerceNet](https://s3.egospodarka.pl/grafika/marketplanet/Polak-w-CommerceNet-d8i3B3.jpg)

![Veritas kupił KVS [© Syda Productions - Fotolia.com] Veritas kupił KVS](https://s3.egospodarka.pl/grafika/Veritas/Veritas-kupil-KVS-d8i3B3.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)