-

![Patenty IBM dla Open Source [© Nmedia - Fotolia.com] Patenty IBM dla Open Source]()

Patenty IBM dla Open Source

... oprogramowania. Już w sierpniu IBM obiecał, że nie będzie wykorzystywać swoich patentów, by atakować twórców związanych z Linuksem. Teraz "Big Blue" rezygnuje z ochrony 500 patentów. Z pewnością nie bez wpływu na tę decyzję było "otwarcie" patentów przez nieporównanie mniejszą od IBM-a firmę Red Hat ...

-

![Nowy wirus - nie bądź idiotą! Nowy wirus - nie bądź idiotą!]()

Nowy wirus - nie bądź idiotą!

... odpowiedzialne za bezpieczeństwo IT, narażając komputer na atak ze strony innych wirusów lub hakerów. W ten sposób PC pozostaje bez żadnej ochrony. Co więcej, wirus tworzy swoje wpisy w Rejestrze Windows, tak aby przy każdym uruchomieniu komputera mógł się uaktywnić. Jednym z widocznych objawów ...

-

![Indie potęgą programistyczną [© Scanrail - Fotolia.com] Indie potęgą programistyczną]()

Indie potęgą programistyczną

... , do jakich przywykli zachodni kontrahenci. W związku z tym potencjalni klienci często boją się, że Chińczycy nie będą im w stanie zapewnić wystarczającej ochrony własności intelektualnej.

-

![Spyware w Polsce i na świecie III kw 2005 [© Scanrail - Fotolia.com] Spyware w Polsce i na świecie III kw 2005]()

Spyware w Polsce i na świecie III kw 2005

... określiło zagrożenie jako poważne. Można również zauważyć rosnące zrozumienie dla wagi problemu. 68% procent ankietowanych potwierdziło stosowanie w dużych korporacjach narzędzi ochrony przed spyware typu desktop, natomiast 44 % respondentów stosuje ochronę antyspyware na bramce internetowej (gateway).

-

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo]()

Open source i bezpieczeństwo

... reguł jest również czasochłonnym ręcznym procesem. Astaro zdecydował wykorzystać projekt Snorta jako sedno nowego modułu „Intrusion Protection”, jako rozwiązania ochrony bezpieczeństwa Linuksa. Jednak żeby dopasować oprogramowanie do potrzeb typowego administratora, musieliśmy dodać trochę funkcjonalności. Na przykład: Stworzyliśmy interfejs ...

-

![Impel liderem outsourcingu? [© Syda Productions - Fotolia.com] Impel liderem outsourcingu?]()

Impel liderem outsourcingu?

... spółki utrzymuje pozycje wiodącego podmiotu na rynku usług outsourcingowych w Polsce, w szczególności na rynku usług porządkowo-czystościowych, ochrony osób i mienia oraz cateringu. Według rady nadzorczej Impela, rynek na którym działa spółka jest ... lub akwizycji. Spółka chce być jednym z liderów tego procesu. W 2005 roku zakończony został program ...

-

![Współpraca Polkomtel SA i NFZ [© Syda Productions - Fotolia.com] Współpraca Polkomtel SA i NFZ]()

Współpraca Polkomtel SA i NFZ

... rodzinnego. Narodowy Fundusz Zdrowia wybrał sieć Plus do realizacji tego przedsięwzięcia biorąc pod uwagę doświadczenie operatora w realizacji projektów z zakresu telemedycyny i ochrony zdrowia. Specjaliści Polkomtel SA opracowali i wdrożyli dotychczas m.in. system SMS-owego zamawiania i odwoływania wizyt dla Centrum Zdrowia Matki Polki w Łodzi ...

-

![Zabezpieczenia F-Secure dla klientów Netii [© stoupa - Fotolia.com] Zabezpieczenia F-Secure dla klientów Netii]()

Zabezpieczenia F-Secure dla klientów Netii

... w branży ochrony antywirusowej i zapobiegania włamaniom, podpisała umowę o współpracy z firmą Netia dotyczącą zaprojektowania i wdrożenia specjalnej usługi zabezpieczającej sieci komputerowe przedsiębiorstw korzystających z łącz dostępowych do Internetu. Usługa Netia Secure zawiera pakiet ochronny, czyli program antywirusowy i antyspamowy ...

-

![Check Point VPN-1 na Dual-Core Intel Xeon [© Nmedia - Fotolia.com] Check Point VPN-1 na Dual-Core Intel Xeon]()

Check Point VPN-1 na Dual-Core Intel Xeon

... dla aplikacji korporacyjnych oraz zasobów sieciowych. Zastosowanie akceleracji SecureXL, przyśpiesza technologie kontroli danych, Stateful Inspection oraz Application Intelligence™, dostarczające ochrony przed atakami na sieć oraz na poziomie aplikacyjnym pozwalając na skuteczną ochronę w sieciach o wysokich przepustowościach. VPN-1 Power jest ...

-

![Mobilny firewall od F-Secure [© Nmedia - Fotolia.com] Mobilny firewall od F-Secure]()

Mobilny firewall od F-Secure

... rozwiązanie zabezpieczające z zaporą sieciową dla urządzeń opartych na S60 3rd Edition i Symbian OS v9. Dodanie zapory sieciowej oznacza zwiększenie poziomu ochrony telefonów inteligentnych i komputerów multimedialnych. Jest to istotne ze względu na dostęp tych urządzeń do sieci bezprzewodowych, również w miejscach publicznych jak ...

-

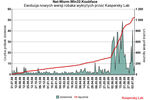

![Kaspersky: ataki internetowe na firmy Kaspersky: ataki internetowe na firmy]()

Kaspersky: ataki internetowe na firmy

... stopniu zapewnić ochronę poprzez zastosowanie kilku prostych środków ograniczających ryzyko kradzieży danych. Organizacje powinny zastosować całościowe podejście do ochrony, wykorzystując oprogramowanie antywirusowe, zapory ogniowe, filtry spamu oraz monitorowanie i audytowanie infrastruktury sieci za pomocą odpowiednich narzędzi. Ostatnio wzrosła ...

-

![Niebezpieczne zachowania młodych internautów [© Scanrail - Fotolia.com] Niebezpieczne zachowania młodych internautów]()

Niebezpieczne zachowania młodych internautów

... dostarcza informacji na temat zachowań online młodzieży oraz sposobu, w jaki wyszukują informacji w sieci, korzystają z poczty elektronicznej i czatów, jak również programów ochrony prywatności i stron internetowych. Osobiste dane Wszyscy respondenci, w szczególności dzieci w wieku od 10 do 18 lat wydają się być ostrożni w korzystaniu ...

-

![Tydzień 6/2007 (05-11.02.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 6/2007 (05-11.02.2007)]()

Tydzień 6/2007 (05-11.02.2007)

... 17 mld USD, a z kosztami w budowę rafinerii zainwestowano ok. 33 mld USD. Kolejny dowód zmiany polityki Białego domu w sprawie stosunku do ochrony środowiska. Administracja G. W. Busha skierowała do Kongresu projekt ustawy umożliwiający organom kontrolnym zaostrzenie normy zużycia paliwa przez pojazdy mechaniczne. Jej zamiarem ...

-

![Internetowy odtwarzacz Adobe Media Player [© Nmedia - Fotolia.com] Internetowy odtwarzacz Adobe Media Player]()

Internetowy odtwarzacz Adobe Media Player

... analitycznych w oparciu o prawa dostępu online i offline. Dzięki nim można poznać potrzeby odbiorców. Adobe Media Player oferuje wydawcom szeroki zakres możliwości ochrony, na przykład szyfrowanie transmisji strumieniowej, ochronę spójności danych oraz ochronę opartą na tożsamości. Adobe Media Player uzupełnia i rozszerza funkcjonalność innych ...

-

![Assistance, NWW, OP na wakacje [© Syda Productions - Fotolia.com] Assistance, NWW, OP na wakacje]()

Assistance, NWW, OP na wakacje

... rodzajem ubezpieczenia jest Ochrona prawna, w ramach którego towarzystwo ubezpieczeniowe ponosi koszty związane z obroną interesów prawnych klienta. "Ubezpieczenie Ochrony Prawnej dotyczy m.in. wszelkich kosztów związanych z dochodzeniem roszczeń odszkodowawczych za szkody wyrządzone ubezpieczonym w związku posiadaniem lub użytkowaniem pojazdu ...

-

![Płatne studia: uwaga na umowy [© Syda Productions - Fotolia.com] Płatne studia: uwaga na umowy]()

Płatne studia: uwaga na umowy

... Ochrony Konkurencji i Konsumentów skontrolował 100 szkół wyższych. Niemal wszystkie stosowały niedozwolone ... określające możliwości podwyższania opłaty za studia. Ponadto należy zwrócić uwagę czy kontrakt precyzuje warunki kształcenia – program studiów wraz z podaną liczbą godzin. Student zawiera umowę z uczelnią i zobowiązuje się do wnoszenia opłat ...

-

![Strefa euro: słaba sprzedaż w XI 2007 Strefa euro: słaba sprzedaż w XI 2007]()

Strefa euro: słaba sprzedaż w XI 2007

... obawiać kłopotów firm z branż z nim powiązanych. Pesymistyczne zdanie o perspektywach rynku nieruchomości podzielił wczoraj Sekretarz Skarbu USA Henry Paulson. Stwierdził, że program ochrony dla tych, którzy nie są w stanie spłacać kredytów hipotecznych tak, by nie stracili swoich domów, będzie musiał być rozciągnięty nie ...

-

![Deficyt finansów publicznych będzie mniejszy? [© denphumi - Fotolia.com] Deficyt finansów publicznych będzie mniejszy?]()

Deficyt finansów publicznych będzie mniejszy?

... aktywizacji zawodowej, wzrostu wydatków rozwojowych i uzasadnionych wydatków socjalnych (przede wszystkim dobre wykorzystanie środków unijnych, wsparcie reform w systemie ochrony zdrowia oraz ograniczenie sfery ubóstwa), przyspieszenia prywatyzacji, z której przychody wpłyną na ograniczenie wzrostu długu publicznego, liberalizacji gospodarki ...

-

![ZPORR 2004-2006: rozliczenie dotacji to nie koniec [© Syda Productions - Fotolia.com] ZPORR 2004-2006: rozliczenie dotacji to nie koniec]()

ZPORR 2004-2006: rozliczenie dotacji to nie koniec

... wdrożeniem). Natomiast wśród wielu wymagań stawianych beneficjentom w działaniu 2.4 ,,Wsparcie dla przedsięwzięć w zakresie dostosowania przedsiębiorstw do wymogów ochrony środowiska’’, jest wymóg przedstawienia w ustalonym terminie dokumentu stwierdzającego osiągnięcie efektu ekologicznego sporządzonego przez akredytowane laboratorium w rozumieniu ...

-

![Kaspersky Internet Security i Anti-Virus 2009 Kaspersky Internet Security i Anti-Virus 2009]()

Kaspersky Internet Security i Anti-Virus 2009

... ochrony danych, poinformowała o wprowadzeniu na rynek nowej wersji produktów - Kaspersky Internet Security 2009 oraz ... dla systemu Windows XP/Vista lub utworzyć taki dysk ręcznie przy użyciu kreatora wbudowanego w program. Produkty Kaspersky Internet Security 2009 i Kaspersky Anti-Virus 2009 są dostępne w sprzedaży w polskiej wersji językowej ...

-

![Ochrona dzieci w sieci - wskazówki [© stoupa - Fotolia.com] Ochrona dzieci w sieci - wskazówki]()

Ochrona dzieci w sieci - wskazówki

... ochrony treści internetowych, przedstawiła wskazówki dotyczące udostępniania dzieciom Internetu. Rodzice i opiekunowie mogą wspólnie z dziećmi ustalać ... dziecko nie miało dostępu do stron zawierających nieodpowiednie dla niego treści. Pobierz bezpłatny program usługowy do oceny reputacji stron WWW (np. TrendProtect) i odwiedź strony, które uznasz za ...

-

![Kominki i piece: zmowa cenowa? [© Syda Productions - Fotolia.com] Kominki i piece: zmowa cenowa?]()

Kominki i piece: zmowa cenowa?

... Ochrony Konkurencji i Konsumentów wszczęła postępowanie antymonopolowe, w trakcie którego sprawdzi czy Jotul Polska - ... liczyć przedsiębiorca, który zgłasza się do UOKiK dostarczając dowodów na istnienie kartelu – umożliwia to program łagodzenia kar (leniency). Zgodnie z przepisami postępowanie antymonopolowe powinno być zakończone nie później niż w ...

-

![Przeglądarka Firefox: wykradanie haseł [© stoupa - Fotolia.com] Przeglądarka Firefox: wykradanie haseł]()

Przeglądarka Firefox: wykradanie haseł

... zarządzający znajdują się w Rosji, co może wskazywać na źródło pochodzenia tego e-zagrożenia. Użytkownikom BitDefender zaleca aktualizowanie rozwiązań bezpieczeństwa danych, w celu ochrony przed tego typu zagrożeniami.

-

![Wersja beta Norton 360 3.0 dostępna [© Nmedia - Fotolia.com] Wersja beta Norton 360 3.0 dostępna]()

Wersja beta Norton 360 3.0 dostępna

... ocenić reputację dostawców przed dokonaniem zakupu dzięki ocenom wiarygodności firm, zgodności z wzorcami postępowania w biznesie, bezpieczeństwa transakcji i poziomu ochrony prywatności klientów. Usługa Norton Safe Web zapewnia także oceny, które umożliwiają użytkownikom odróżnianie bezpiecznych i destrukcyjnych witryn internetowych. Obecnie ...

-

![Windows Internet Explorer 8 RC1 [© Nmedia - Fotolia.com] Windows Internet Explorer 8 RC1]()

Windows Internet Explorer 8 RC1

... opcja w menu, pozwalająca wybrać aplikację służącą do podglądu kodu źródłowego strony. Nowa przeglądarka została wyposażona także w szereg mechanizmów do kontroli i ochrony danych. Wśród ulepszeń w zakresie bezpieczeństwa i prywatności, jakie pojawiły się w Internet Explorerze 8, można wymienić: Tryb InPrivate. Uruchomienie trybu InPrivate sprawia ...

-

![Symantec Endpoint Protection dla MSP [© Nmedia - Fotolia.com] Symantec Endpoint Protection dla MSP]()

Symantec Endpoint Protection dla MSP

... pakietu Symantec Protection Suite Small Business Edition. Oprogramowanie Symantec Endpoint Protection Small Business Edition realizuje za pomocą jednego agenta funkcje ochrony przed zagrożeniami oraz umożliwia centralne zarządzanie. Produkt ten oferuje zdefiniowane profile umożliwiające pracę w małych firmach, w których liczba informatyków jest ...

-

![G Data: zadbaj o porządek w komputerze [© violetkaipa - Fotolia.com] G Data: zadbaj o porządek w komputerze]()

G Data: zadbaj o porządek w komputerze

... maszynę nowe życie. Kolejnym krokiem optymalizacji systemu jest aktualizacja zabezpieczeń. Musimy pamiętać, że bez odświeżania programu antywirusowego nie zapewniamy pełnej ochrony systemu przed najnowszymi szkodnikami, a dzięki rejestracji uzyskamy dostęp do nowych baz sygnatur i pomocy. Surfuj po sieci z zainstalowanym i włączonym firewallem ...

-

![Darmowa wersja ESET Online Scanner Darmowa wersja ESET Online Scanner]()

Darmowa wersja ESET Online Scanner

... zagrożeń mechanizmy sztucznej inteligencji. Całość wspiera technologia anti-stealth, będąca elementem rozwiązań ESET Smart Security oraz ESET NOD32 Antivirus, służąca do ochrony przed rootkitami. ESET podkreśla, iż skaner nie stanowi alternatywy programu antywirusowego. Jest natomiast narzędziem, z którego użytkownik może skorzystać w sytuacjach ...

-

![Robak Win32.Koobface rozmnaża się ekspresowo Robak Win32.Koobface rozmnaża się ekspresowo]()

Robak Win32.Koobface rozmnaża się ekspresowo

... ochrony danych, poinformował o nagłym wzroście aktywności robaka Koobface w czerwcu 2009 r. W ciągu zaledwie jednego ... do pobrania „nowej wersji Flash Playera”. Oczywiście zamiast odtwarzacza na komputerze jest instalowany szkodliwy program. Po udanym dokonaniu infekcji robak kontynuuje wysyłanie wiadomości do znajomych ofiary. Od czasu wykrycia ...

-

![Zmowa cenowa: Kamsoft na oku UOKiK [© Syda Productions - Fotolia.com] Zmowa cenowa: Kamsoft na oku UOKiK]()

Zmowa cenowa: Kamsoft na oku UOKiK

... Ochrony Konkurencji i Konsumentów wszczęła postępowanie antymonopolowe w trakcie którego sprawdzi, czy spółka ... liczyć przedsiębiorca, który zgłasza się do UOKiK dostarczając dowodów na istnienie kartelu – umożliwia to program łagodzenia kar (leniency). Zgodnie z przepisami postępowanie antymonopolowe powinno być zakończone nie później niż w terminie ...

-

![Zmowa przetargowa w Białymstoku? [© Syda Productions - Fotolia.com] Zmowa przetargowa w Białymstoku?]()

Zmowa przetargowa w Białymstoku?

... Ochrony Konkurencji i Konsumentów wszczęła postępowanie antymonopolowe w trakcie którego sprawdzi, ... . ich ubiegłorocznych przychodów. Instytucją pozwalającą na uniknięcie wysokich sankcji finansowych jest program łagodzenia kar – leniency (ang.: pobłażliwość, wyrozumiałość, łagodność). Daje on możliwość zmniejszenia odpowiedzialności finansowej za ...

-

![Rynki finansowe wciąż w euforii Rynki finansowe wciąż w euforii]()

Rynki finansowe wciąż w euforii

... oczekiwania to nie jedyna oznaka nasilającego się ryzyka. W takiej sytuacji kluczowe dla sukcesu strategii inwestycyjnej jest zarządzanie portfelem - przyjęcie poziomów ochrony zysków, a przy rozpoczynaniu inwestycji ograniczenia przy otwieraniu pojedynczych pozycji. WYKRES DNIA Choć inwestorzy w piątek w przypadku danych o sprzedaży domów na rynku ...

-

![Ochrona danych: oprogramowanie Sophos Ochrona danych: oprogramowanie Sophos]()

Ochrona danych: oprogramowanie Sophos

... dostępu do sieci, szyfrowaniu, a teraz także technologii Data Loss Prevention, zapobiegającej przypadkowej utracie danych. Sophos, firma specjalizująca się w technologiach ochrony informacji, wprowadziła technologię Data Loss Prevention (DLP), aby uprościć sposób, w jaki firmy mogą zapobiegać przypadkowym utratom danych. Poprzez wdrożenie DLP ...

-

![Usługi Trend Micro Threat Management Services [© Nmedia - Fotolia.com] Usługi Trend Micro Threat Management Services]()

Usługi Trend Micro Threat Management Services

... Pakiet ten oprócz funkcji Threat Discovery Services obejmuje monitorowanie przez 24 godziny na dobę, ostrzeganie z odpowiednim wyprzedzeniem oraz doradztwo w zakresie ochrony przed ukrytym oprogramowaniem kradnącym dane. Specjaliści firmy Trend Micro zajmujący się zarządzaniem zagrożeniami monitorują sieć klienta przez całą dobę, Trend ...

-

![Jak oszczędzać energię w domu? [© AlcelVision - Fotolia.com] Jak oszczędzać energię w domu?]()

Jak oszczędzać energię w domu?

... nie tylko pewne rozwiązania energetyczne, ale i codzienne małe czynności, które przyczyniają się do zmniejszenia zużycia energii, a w dłuższej perspektywie także do ochrony środowiska naturalnego. Pamiętajmy więc o kilku podstawowych zasadach: Kupuj urządzenia AGD, które zapewniają minimalne zużycie energii. Nie pozostawiaj w kontaktach urządzeń ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Patenty IBM dla Open Source [© Nmedia - Fotolia.com] Patenty IBM dla Open Source](https://s3.egospodarka.pl/grafika/patenty/Patenty-IBM-dla-Open-Source-Qq30bx.jpg)

![Indie potęgą programistyczną [© Scanrail - Fotolia.com] Indie potęgą programistyczną](https://s3.egospodarka.pl/grafika/Indie/Indie-potega-programistyczna-apURW9.jpg)

![Spyware w Polsce i na świecie III kw 2005 [© Scanrail - Fotolia.com] Spyware w Polsce i na świecie III kw 2005](https://s3.egospodarka.pl/grafika/spyware/Spyware-w-Polsce-i-na-swiecie-III-kw-2005-apURW9.jpg)

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo](https://s3.egospodarka.pl/grafika/open-source/Open-source-i-bezpieczenstwo-iG7AEZ.jpg)

![Impel liderem outsourcingu? [© Syda Productions - Fotolia.com] Impel liderem outsourcingu?](https://s3.egospodarka.pl/grafika/Impel/Impel-liderem-outsourcingu-d8i3B3.jpg)

![Współpraca Polkomtel SA i NFZ [© Syda Productions - Fotolia.com] Współpraca Polkomtel SA i NFZ](https://s3.egospodarka.pl/grafika/Polkomtel-S-A/Wspolpraca-Polkomtel-SA-i-NFZ-d8i3B3.jpg)

![Zabezpieczenia F-Secure dla klientów Netii [© stoupa - Fotolia.com] Zabezpieczenia F-Secure dla klientów Netii](https://s3.egospodarka.pl/grafika/programy-antywirusowe/Zabezpieczenia-F-Secure-dla-klientow-Netii-MBuPgy.jpg)

![Check Point VPN-1 na Dual-Core Intel Xeon [© Nmedia - Fotolia.com] Check Point VPN-1 na Dual-Core Intel Xeon](https://s3.egospodarka.pl/grafika/check-point/Check-Point-VPN-1-na-Dual-Core-Intel-Xeon-Qq30bx.jpg)

![Mobilny firewall od F-Secure [© Nmedia - Fotolia.com] Mobilny firewall od F-Secure](https://s3.egospodarka.pl/grafika/inteligentne-telefony/Mobilny-firewall-od-F-Secure-Qq30bx.jpg)

![Niebezpieczne zachowania młodych internautów [© Scanrail - Fotolia.com] Niebezpieczne zachowania młodych internautów](https://s3.egospodarka.pl/grafika/bezpieczenstwo-dzieci-w-internecie/Niebezpieczne-zachowania-mlodych-internautow-apURW9.jpg)

![Tydzień 6/2007 (05-11.02.2007) [© Alexandr Mitiuc Fotolia.com] Tydzień 6/2007 (05-11.02.2007)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-6-2007-05-11-02-2007-12AyHS.jpg)

![Internetowy odtwarzacz Adobe Media Player [© Nmedia - Fotolia.com] Internetowy odtwarzacz Adobe Media Player](https://s3.egospodarka.pl/grafika/Adobe/Internetowy-odtwarzacz-Adobe-Media-Player-Qq30bx.jpg)

![Assistance, NWW, OP na wakacje [© Syda Productions - Fotolia.com] Assistance, NWW, OP na wakacje](https://s3.egospodarka.pl/grafika/Assistance/Assistance-NWW-OP-na-wakacje-d8i3B3.jpg)

![Płatne studia: uwaga na umowy [© Syda Productions - Fotolia.com] Płatne studia: uwaga na umowy](https://s3.egospodarka.pl/grafika/oplaty-za-studia/Platne-studia-uwaga-na-umowy-d8i3B3.jpg)

![Deficyt finansów publicznych będzie mniejszy? [© denphumi - Fotolia.com] Deficyt finansów publicznych będzie mniejszy?](https://s3.egospodarka.pl/grafika/program-konwergencji/Deficyt-finansow-publicznych-bedzie-mniejszy-iQjz5k.jpg)

![ZPORR 2004-2006: rozliczenie dotacji to nie koniec [© Syda Productions - Fotolia.com] ZPORR 2004-2006: rozliczenie dotacji to nie koniec](https://s3.egospodarka.pl/grafika/dofinansowanie-ze-srodkow-Unii-Europejskiej/ZPORR-2004-2006-rozliczenie-dotacji-to-nie-koniec-d8i3B3.jpg)

![Ochrona dzieci w sieci - wskazówki [© stoupa - Fotolia.com] Ochrona dzieci w sieci - wskazówki](https://s3.egospodarka.pl/grafika/dzieci/Ochrona-dzieci-w-sieci-wskazowki-MBuPgy.jpg)

![Kominki i piece: zmowa cenowa? [© Syda Productions - Fotolia.com] Kominki i piece: zmowa cenowa?](https://s3.egospodarka.pl/grafika/postepowanie-antymonopolowe/Kominki-i-piece-zmowa-cenowa-d8i3B3.jpg)

![Przeglądarka Firefox: wykradanie haseł [© stoupa - Fotolia.com] Przeglądarka Firefox: wykradanie haseł](https://s3.egospodarka.pl/grafika/kradziez-danych/Przegladarka-Firefox-wykradanie-hasel-MBuPgy.jpg)

![Wersja beta Norton 360 3.0 dostępna [© Nmedia - Fotolia.com] Wersja beta Norton 360 3.0 dostępna](https://s3.egospodarka.pl/grafika/Norton/Wersja-beta-Norton-360-3-0-dostepna-Qq30bx.jpg)

![Windows Internet Explorer 8 RC1 [© Nmedia - Fotolia.com] Windows Internet Explorer 8 RC1](https://s3.egospodarka.pl/grafika/internet-explorer/Windows-Internet-Explorer-8-RC1-Qq30bx.jpg)

![Symantec Endpoint Protection dla MSP [© Nmedia - Fotolia.com] Symantec Endpoint Protection dla MSP](https://s3.egospodarka.pl/grafika/symantec/Symantec-Endpoint-Protection-dla-MSP-Qq30bx.jpg)

![G Data: zadbaj o porządek w komputerze [© violetkaipa - Fotolia.com] G Data: zadbaj o porządek w komputerze](https://s3.egospodarka.pl/grafika/ochrona-sprzetu/G-Data-zadbaj-o-porzadek-w-komputerze-SdaIr2.jpg)

![Zmowa cenowa: Kamsoft na oku UOKiK [© Syda Productions - Fotolia.com] Zmowa cenowa: Kamsoft na oku UOKiK](https://s3.egospodarka.pl/grafika/postepowanie-antymonopolowe/Zmowa-cenowa-Kamsoft-na-oku-UOKiK-d8i3B3.jpg)

![Zmowa przetargowa w Białymstoku? [© Syda Productions - Fotolia.com] Zmowa przetargowa w Białymstoku?](https://s3.egospodarka.pl/grafika/zmowa-przetargowa/Zmowa-przetargowa-w-Bialymstoku-d8i3B3.jpg)

![Usługi Trend Micro Threat Management Services [© Nmedia - Fotolia.com] Usługi Trend Micro Threat Management Services](https://s3.egospodarka.pl/grafika/Trend-Micro/Uslugi-Trend-Micro-Threat-Management-Services-Qq30bx.jpg)

![Jak oszczędzać energię w domu? [© AlcelVision - Fotolia.com] Jak oszczędzać energię w domu?](https://s3.egospodarka.pl/grafika/oszczedzanie-energii/Jak-oszczedzac-energie-w-domu-zFs2xl.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

Nowy etap osiedla Slow City w sprzedaży

Nowy etap osiedla Slow City w sprzedaży

![4 sygnały ostrzegawcze w kontaktach z dłużnikiem [© AdobeStock] 4 sygnały ostrzegawcze w kontaktach z dłużnikiem](https://s3.egospodarka.pl/grafika2/dluznik/4-sygnaly-ostrzegawcze-w-kontaktach-z-dluznikiem-266086-150x100crop.jpg)

![Upadłość konsumencka i jej konsekwencje dla współmałżonka [© Freepik] Upadłość konsumencka i jej konsekwencje dla współmałżonka](https://s3.egospodarka.pl/grafika2/upadlosc-konsumencka/Upadlosc-konsumencka-i-jej-konsekwencje-dla-wspolmalzonka-266023-150x100crop.jpg)

![5 porad, jak doceniać pracownika [© Freepik] 5 porad, jak doceniać pracownika](https://s3.egospodarka.pl/grafika2/docenianie-pracownika/5-porad-jak-doceniac-pracownika-266141-150x100crop.jpg)

![Rowery na klatce schodowej a bezpieczna ewakuacja [© Freepik] Rowery na klatce schodowej a bezpieczna ewakuacja](https://s3.egospodarka.pl/grafika2/przepisy-przeciwpozarowe/Rowery-na-klatce-schodowej-a-bezpieczna-ewakuacja-266100-150x100crop.jpg)

![Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić? [© Freepik] Sprawdź wiarygodność przewoźnika przed podpisaniem umowy. Jak to zrobić?](https://s3.egospodarka.pl/grafika2/weryfikacja-kontrahenta/Sprawdz-wiarygodnosc-przewoznika-przed-podpisaniem-umowy-Jak-to-zrobic-266144-150x100crop.jpg)

![Ceny mieszkań na rynku wtórnym spadły w I kw. 2025 [© Freepik] Ceny mieszkań na rynku wtórnym spadły w I kw. 2025](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-mieszkan-na-rynku-wtornym-spadly-w-I-kw-2025-266181-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)